Kami menerbitkan laporan berkala ketujuh dari Pusat Pemantauan kami yang didedikasikan untuk analisis peristiwa dan insiden keamanan informasi yang direkam.

Tokoh kunci:

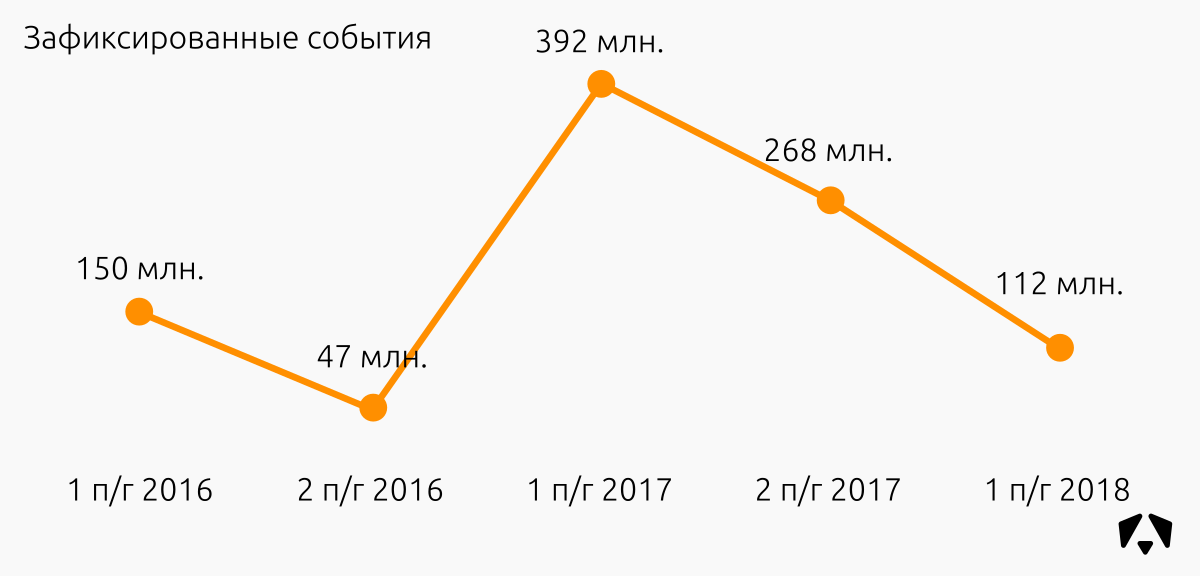

- 112 juta peristiwa telah direkam (dua kali lebih sedikit dari periode sebelumnya).

- 434 insiden dikonfirmasi (kami memproses rata-rata tiga insiden per hari).

- 28.200 node dalam pemantauan (dalam dua tahun jumlah node yang dipantau meningkat sebesar 19 kali).

Mari kita definisikan dalam istilah

- Peristiwa IS adalah kejadian yang teridentifikasi dari keadaan tertentu dari suatu sistem, layanan atau jaringan, yang mengindikasikan kemungkinan pelanggaran kebijakan IS atau kegagalan tindakan perlindungan, atau terjadinya situasi yang sebelumnya tidak diketahui yang mungkin terkait dengan keamanan.

- IS insiden - terjadinya satu atau lebih peristiwa IS yang tidak diinginkan atau tidak terduga, dengan mana ada kemungkinan signifikan mengkompromikan operasi bisnis dan menciptakan ancaman SI.

Sumber acara adalah IDS jaringan dan host, perangkat jaringan, pemindai keamanan, solusi antivirus, dan honeypots.

Sebagai bagian dari pemrosesan internal, kami mengklasifikasikan insiden berdasarkan sumber daya yang terlibat.

| Kekritisan tinggi | Insiden yang terkait dengan sumber daya utama dari segmen server atau sumber daya kritis dari segmen pengguna (sumber daya yang memproses informasi penting dari sudut pandang bisnis, keuangan, atau hukum). |

| Kekritisan sedang | Insiden yang terkait dengan sumber daya non-kritis dari segmen server. |

| Kekritisan rendah | Insiden yang terkait dengan sumber daya non-kritis dari segmen pengguna (pengguna biasa). |

Seorang analis di Pusat Pemantauan secara sewenang-wenang menentukan tingkat kekritisan jika dia percaya bahwa insiden tersebut dapat mengakibatkan konsekuensi negatif yang serius.

Hasil pemantauan

Dalam periode dari

1 Januari hingga

30 Juni 2018 , karyawan Pusat Pemantauan mengendalikan sistem informasi organisasi dengan jumlah total node yang terhubung sekitar 28.200 (workstation, web, surat, penyimpanan file, dll.). Karena meningkatnya minat dalam topik menciptakan dan mengoperasikan pusat pemantauan keamanan informasi, kami berhasil menarik pelanggan reguler baru dan meluncurkan beberapa proyek percontohan pada paruh pertama 2018.

Selama enam bulan 2018, sensor mencatat 112 juta peristiwa keamanan informasi.

Penurunan jumlah peristiwa IS yang terdaftar, dengan mempertimbangkan peningkatan jumlah sumber daya dan insiden yang dipantau, disebabkan oleh faktor-faktor berikut:

- Analis tanda tangan kami sedang menyelesaikan tanda tangan yang memberikan sejumlah besar tanggapan positif palsu dalam sistem informasi terkontrol tertentu. Berkat pengalaman yang cukup besar dalam menulis aturan dan mengevaluasi perilaku mereka di organisasi yang berbeda, tanda tangan menjadi kurang tergantung pada fitur jaringan dan lebih bersatu, pada saat yang sama, tanpa kehilangan efisiensi di hadapan lalu lintas "buruk".

- Beberapa aturan dari basis data Aturan AM telah dioptimalkan. Berkat ini, banyak acara yang sama digabungkan.

- Berkat dua poin pertama, Pusat Pemantauan merespons lebih cepat terhadap serangan DDoS dan insiden keamanan informasi lainnya, yang dimanifestasikan dalam sejumlah besar pemicu tanda tangan, dan membantu mencegah perkembangan mereka pada tahap awal.

434 insiden dicatat.

Peningkatan dua puluh persen dalam jumlah insiden dibandingkan dengan paruh kedua 2017 adalah karena fakta bahwa pelanggan baru secara aktif terhubung ke Pusat Pemantauan. Dan infrastruktur pemantauan baru hampir dijamin lonjakan jumlah insiden yang diidentifikasi bahwa pemilik infrastruktur sebelumnya tidak bisa melihat. Setelah "puncak baru" ini ditangani, jumlah insiden yang tercatat turun secara dramatis.

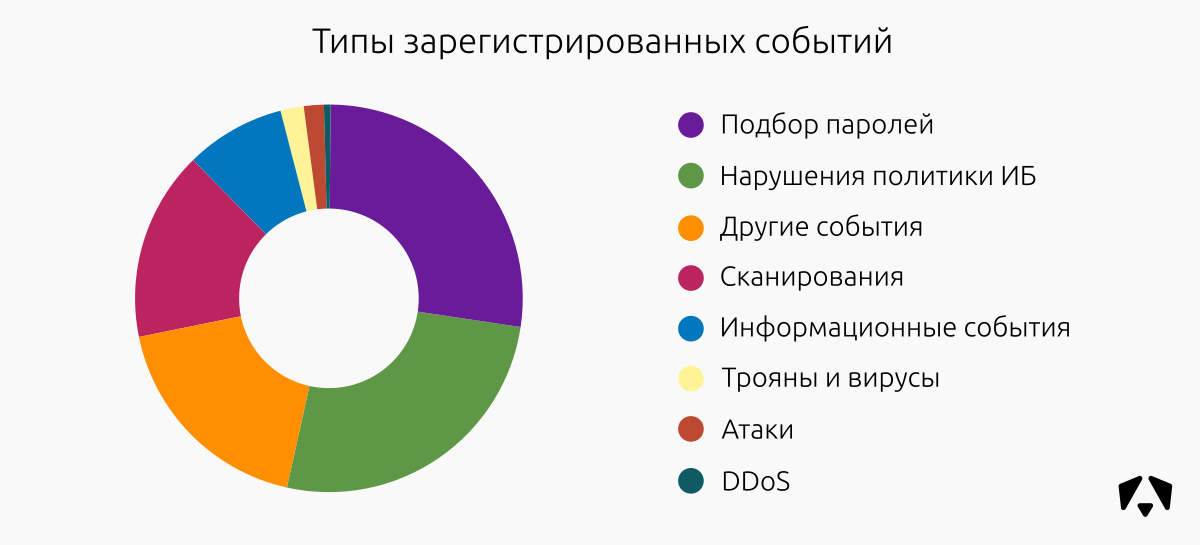

"Acara informasi" - peristiwa yang membawa orientasi informasi yang mungkin berguna dalam mengurai insiden.

"Serangan atau eksploitasi" - peristiwa yang mengindikasikan upaya untuk mengeksekusi kode dari jarak jauh atau mengeksploitasi kerentanan pada sumber daya yang dikendalikan.

"Scan" - peristiwa yang menunjukkan studi jaringan sebelum mencoba serangan.

"Pemilihan kata sandi" - peristiwa yang menunjukkan upaya untuk mendapatkan akses ke sumber daya yang dikendalikan dengan memilih data otentikasi. | "Pelanggaran kebijakan keamanan informasi" - peristiwa yang mengindikasikan tindakan yang diduga melanggar persyaratan kebijakan keamanan organisasi yang dikendalikan.

"Trojans and virus" - peristiwa yang menunjukkan fakta infeksi sumber daya yang dikendalikan dengan aktivitas virus atau malware.

"DDoS" - peristiwa yang menunjukkan upaya untuk melakukan serangan penolakan layanan yang didistribusikan. |

Distribusi acara yang direkam berdasarkan jenis tidak banyak berubah dibandingkan dengan paruh kedua 2017. Perubahan yang paling nyata adalah entri ke tempat pertama dari upaya untuk memilih kata sandi untuk berbagai layanan. Pelanggaran kebijakan, pemindaian, dan peristiwa informasi masih tetap ada di "atas".

Jumlah peristiwa dalam kategori Pindai telah meningkat. Pada paruh pertama tahun ini kami telah meningkatkan jumlah pelanggan, dan, akibatnya, jumlah node. Jika situs yang dipantau melihat langsung ke Internet, maka situs itu terpapar sejumlah besar pemindaian oleh bot setiap hari. Sebagian besar klien mengambil prioritas untuk mengendalikan serangan dari jaringan eksternal, oleh karena itu node dengan alamat putih juga dipantau. Ini menghasilkan peningkatan "Pemindaian" dan pengurangan "Acara Informasi", yang lebih merupakan karakteristik dari node internal.

Insiden yang Dilaporkan

Di antara

434 insiden yang diidentifikasi:

| Kelas insiden | Kekritisan rendah | Kekritisan sedang | Kekritisan tinggi | Total insiden | Bagikan insiden |

| Malware | 3 | 75 | 101 | 179 | 41% |

| Serangan dan upaya eksploitasi | 4 | 68 | 57 | 129 | 30% |

| Pencocokan Kata Sandi | 2 | 27 | 35 | 64 | 15% |

| Pelanggaran Kebijakan Keamanan | 6 | 32 | 6 | 44 | 10% |

| DDoS | 3 | 5 | 10 | 18 | 4% |

Di kelas terbesar - malware, kami mengamati tren berikut:

- Semakin banyak pemantauan node, semakin banyak insiden dengan malware.

- Seperti pada kuartal kedua 2017, infeksi oleh malware Malware WannaCry dan Petya / notPetya berlanjut. Meskipun ada cakupan umum dari masalah ini, masih ada banyak titik yang rentan.

- Sebagian besar malware yang ditemukan adalah perangkat lunak penambangan cryptocurrency. Peretas telah menjadi sedikit "ramah" dan berusaha memanfaatkan sumber daya pengguna.

- Kami juga sering menemukan adware, perangkat lunak yang mungkin tidak diinginkan. Pada dasarnya, pengguna mengunduhnya bersama dengan program yang diretas atau gratis dan ketika menginstal perangkat lunak untuk dengan cepat menemukan driver, misalnya, DriverPack dan analognya.

Mengenai Eksploitasi Kerentanan, kami terus mengamati sejumlah besar upaya untuk mengeksploitasi kerentanan di Apache Struts, Drupalgeddon, dan EternalBlue.

Sejumlah besar insiden dilembagakan untuk mengeksploitasi kerentanan EternalBlue. Kedengarannya menyedihkan, tetapi statistik menunjukkan bahwa pengguna masih belum membela diri terhadap kerentanan sensasional tersebut. Terlepas dari kenyataan bahwa unduhan ransomware melalui kerentanan ini sudah minimal, namun secara aktif digunakan untuk mendistribusikan malware lain. Dan jika data terenkripsi terlihat segera, maka aktivitas malware lain bahkan mungkin tidak diperhatikan oleh rata-rata pengguna.

Misalnya, pada akhir Juni, kami melakukan penelitian terhadap mesin yang terinfeksi agen kriptografi. Kami menemukan bahwa tindakan destruktif dilakukan melalui koneksi jarak jauh ke sistem. Penyerang meluncurkan program ransomware dan setelah beberapa menit terputus dari situs korban.

Peneliti kami menemukan file ransomware yang sedang berjalan yang disamarkan sebagai proses svhost.exe (program enkripsi dari keluarga GlobeImposter 2.0, yang ternyata selama analisis detail file), serta jejak peluncuran program mencurigakan lainnya. Di antara mereka adalah utilitas ProcessHacker yang diinstal (dengan driver KProcessHacker). Dengan bantuannya, penyerang menyelesaikan proses istimewa dan membebaskan file yang ditempati oleh proses untuk enkripsi selanjutnya. Peretas tidak berhenti di situ dan, memanfaatkan kesempatan, memperkenalkan penambang ke dalam sistem yang terinfeksi (mengapa tidak mengambil yang maksimum?).

File penambangan cryecocurrency Litecoin (LTC) terdeteksi di direktori sistem. Di antara mereka adalah file penambang itu sendiri, perpustakaan untuk mendukung multithreading dan mengirim permintaan HTTP, serta program yang mengumpulkan dan meluncurkan semua ini dengan parameter yang diperlukan untuk penyerang. File ini ditambahkan ke Penjadwal Tugas dan diluncurkan pada setiap startup sistem.

Jika seorang penyerang tidak meluncurkan enkripsi pada sistem yang diretas, maka mungkin pemilik AWP tidak akan memperhatikan keberadaan luar. Dan sumber daya sistem akan digunakan untuk menambang cryptocurrency dan / atau serangan terhadap pengguna lain di jaringan lokal.

Sisa dari insiden dalam kategori adalah upaya untuk mengeksploitasi XSS, dan pengenalan PHP dan injeksi SQL.

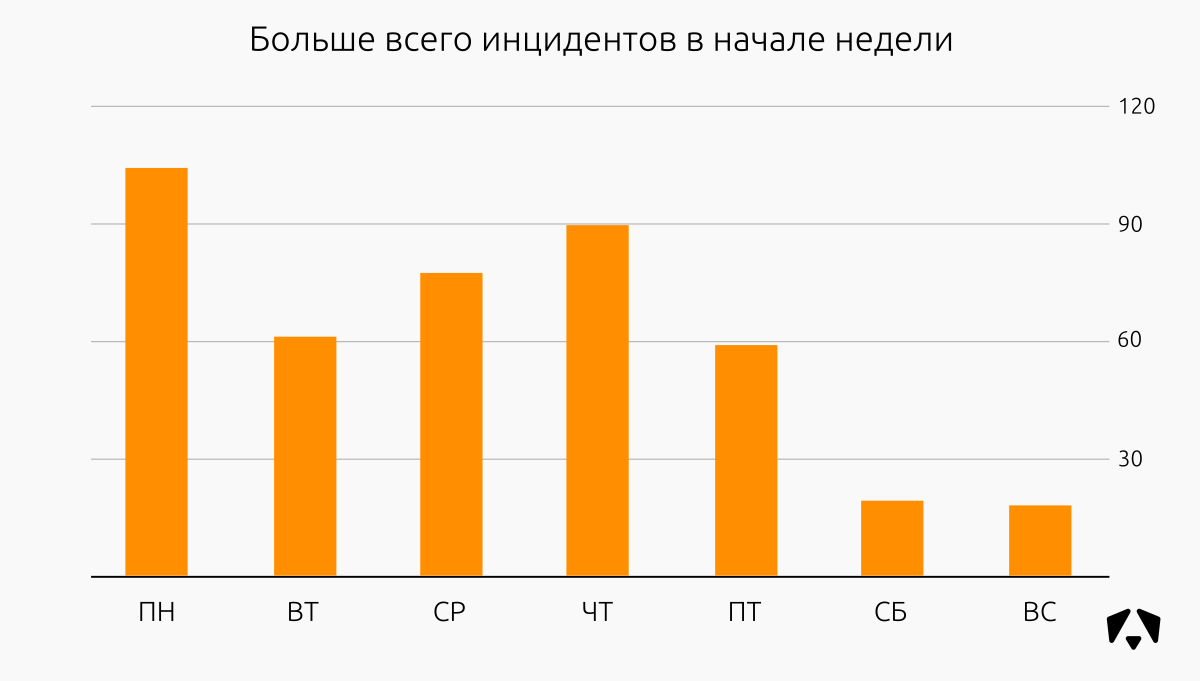

Distribusi insiden IS relatif terhadap hari-hari dalam seminggu di paruh pertama tahun 2018:

Biasanya pada hari Senin pengiriman surat phishing dilakukan, mereka mengirim malware yang disamarkan sebagai rekonsiliasi, tindakan, dll. Kemungkinan besar, aktivitas semacam itu ditujukan untuk orang-orang yang belum meninggalkan akhir pekan. Kami juga menghubungkan sebagian besar klien baru sejak awal minggu, yang juga memberikan peningkatan besar dalam acara, terutama untuk kategori seperti pemilihan kata sandi, serangan dan eksploitasi kerentanan.

Distribusi insiden IS untuk paruh pertama 2018:

Peningkatan insiden ini terkait dengan perluasan jaringan pelanggan kami. Setidaknya 2 organisasi pada bulan April meningkatkan jumlah sensor di fasilitas yang dikendalikan. Plus, pada musim semi dan musim panas ada banyak proyek percontohan.

Selain itu, analis tanda tangan kami terus-menerus menulis aturan untuk kerentanan baru, yang membantu menangkap serangan baru terhadap sumber daya pelanggan.

Sumber TOP

Dalam hal ini, sumber serangan dipahami sebagai alamat IP yang merupakan peserta dalam interaksi jaringan dengan alamat yang dikendalikan dan mencoba merusak infrastruktur.

Peta menunjukkan lokasi seratus alamat IP pertama dengan jumlah acara yang terdaftar. Sebagian besar alamat ini berlokasi di Rusia, Ukraina, Cina, Amerika Serikat, Jerman, dan Belanda.

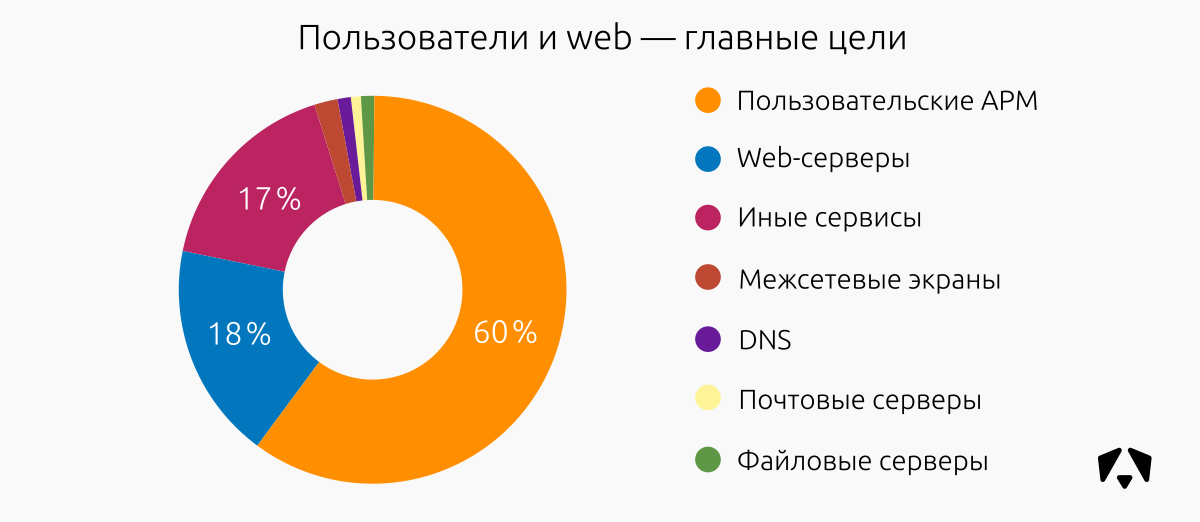

Segmen Terkena Insiden TOP

Pada paruh pertama 2018, itu adalah workstation pengguna yang paling sering mengalami efek yang tidak diinginkan. Ini adalah 60% dari semua insiden pada sumber daya yang dikendalikan. Di tempat kedua adalah serangan pada server web dan layanan lainnya.

Jenis utama serangan terhadap brute force web dan upaya untuk mengeksploitasi kerentanan, termasuk server web Apache. Pada workstation pengguna - malware, upaya untuk mengeksploitasi kerentanan di browser. Sejumlah besar penambang dipasang secara ilegal.

Artikel sebelumnya: