DEFCON Conference 22. GTVHacker Group. Retas semuanya: 20 perangkat dalam 45 menit. Bagian 1Mike Baker: perangkat ke 14 berikutnya yang kami akses root adalah smartphone Motorola RAZR LTE Baseband. Saya tidak akan berbicara tentang Android, itu sudah "diakali". Ponsel ini istimewa karena menggunakan Baseband - prosesor sinyal terpisah yang diisolasi dari prosesor utama. Ini adalah bagian yang sepenuhnya terpisah dari perangkat keras ponsel cerdas.

Koneksi antara Android dan Baseband adalah melalui koneksi jaringan USB. Baseband mendengarkan port jaringan USB internal, memiliki akses terbatas ke shell melalui port 3023, dan menjalankan skrip diagnostik pada port 3002 sebagai root.

Jika Anda melihat skrip, Anda dapat melihat bahwa perintah busybox diluncurkan menggunakan bahasa AWK:

busybox awk '{print+substr(" ' "$ {outFilePath}" ' ",0,1)}'

Artinya, nama file ditransfer melalui skrip AWK. Ini berarti menggunakan nama file kita bisa menyuntikkan ke shell. Untuk me-root shell, kami menggunakan nama file yang berisi:

x",0,1);system("…");("

Ini memungkinkan Anda untuk memasukkan perintah apa pun ke dalam sistem dan menjalankannya dengan hak root.

Perangkat yang diretas berikutnya di nomor 15 adalah drive seluler PogoPlug Mobile, yang berfungsi sebagai penyimpanan "cloud" pribadi. Ini digunakan untuk mentransfer konten dari perangkat seluler Anda di mana saja, menghubungkan ke jaringan rumah Anda dan berbagi file melalui Internet.

Biaya perangkat ini kurang dari $ 10. Anda dapat menghubungkan drive USB atau kartu SD ke sana dan itu akan secara otomatis mengunggah informasi ke cloud. Ini didasarkan pada prosesor Marvell Feroceon dan dikelola oleh Linux 2.6.31.8.

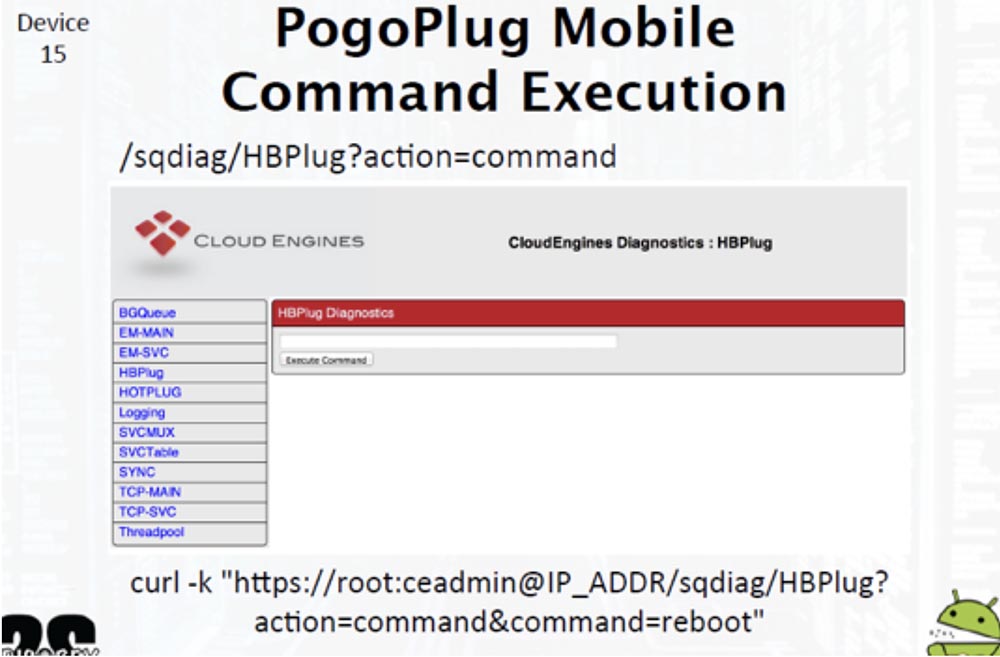

Pada papan sirkuit, ada 4 pin tradisional untuk menghubungkan UART, yang memberi kita akses ke bootloader dan shell root, tetapi kita juga dapat menyematkan baris perintah menggunakan halaman web.

Menggunakan antarmuka ini memungkinkan Anda untuk memasukkan perintah sewenang-wenang dan menjalankannya sebagai root dengan hak akses root.

Pameran berikutnya No. 16 adalah set-top box Netgear Push2TV (PTV3000). Ini menggunakan teknologi terbuka Miracast, didukung oleh Google, yang ditemukan di beberapa model smartphone dan tablet dengan teknologi Android dan Intel WiDi.

Pada papan sirkuit penerima nirkabel ini, ada pin UART yang melaluinya Anda dapat terhubung ke perangkat, kemudian tekan tombol spasi selama boot, mengganggu boot-U, dan meluncurkan perintah Linux Anda sendiri. Anda tidak dapat main-main dengan bootloader dan menggunakan konsol Root, yang aktif selama 2-3 detik setelah boot. Dimungkinkan juga untuk mengimplementasikan perintah melalui antarmuka web melalui nama perangkat, dan perintah akan dieksekusi atas nama pengguna super dengan hak root. Chip memori SPI Flash yang berisi perintah U-boot dapat menjadi reflash untuk menjalankan bootloader khusus Anda.

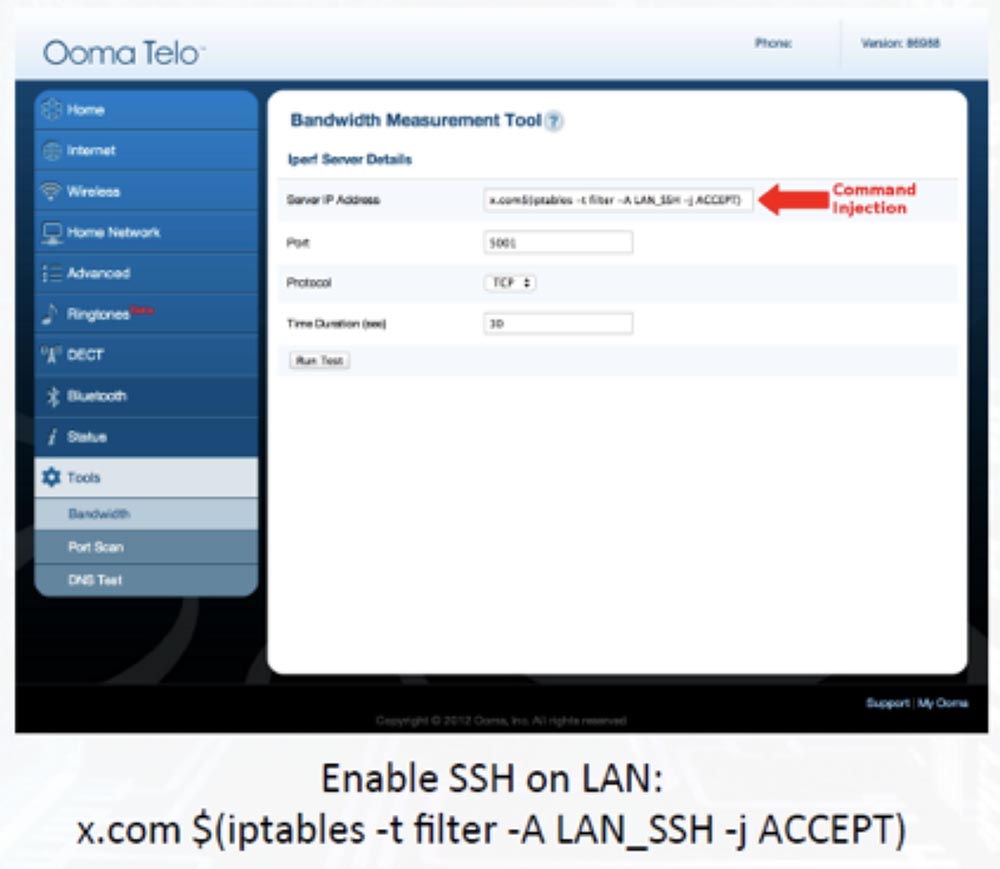

Perangkat No. 17 - Router Ooma Telo VOIP, menjalankan OpenWRT dan dilengkapi dengan prosesor ARM.

Di sini lagi, UART, yang menggunakan input konsol, ada, tetapi kami sedang melihat suntikan perintah. Ada juga port SSH, yang berfungsi secara default sebagai firewall, jadi pertama-tama kita perlu mengimplementasikan perintah yang akan mengubah aturan firewall ini. Kami melakukan ini melalui antarmuka web untuk kemudian dapat memasukkan perintah apa pun. Menariknya, kata sandi default untuk akses root adalah "! Ooma123", jadi memecahnya tidak sulit. Segera setelah kami masuk, kami segera "mengatur ulang" file kata sandi dan mulai meretas. Secara default, SSH hanya tersedia melalui LAN.

Slide berikutnya menunjukkan antarmuka web Ooma Telo, panah menunjukkan garis di mana kita memasukkan perintah. Kemampuan untuk menyesuaikan aturan tabel alamat IP memberikan akses ke SSH, di mana Anda dapat menggunakan kata sandi yang disediakan.

Perangkat No. 18 adalah pemutar media streaming Netgear NTV200-100NAS berbasis Adobe Flash, dengan biaya mulai 10 hingga $ 30, yang memutar file SWF.

Ini dilengkapi dengan modul Wi-Fi, prosesor Broadcom SOC dengan pembaruan firmware terenkripsi dan ditandatangani.

Semuanya masuk pada papan sirkuit tercetak, jadi menemukan UART bukanlah masalah. Tetapi mari kita bicara tentang injeksi baris perintah melalui antarmuka web, karena pembaruan dan aplikasi diunduh ke pemain ini melalui koneksi HTTPS yang tidak dienkripsi. Ini adalah ide yang sangat buruk, karena tidak seperti pembaruan terenkripsi, aplikasi dapat diunduh dan diinstal secara bebas. Karena itu, ketika menginstal aplikasi, dimungkinkan untuk menggunakan serangan "man in the middle":

- buat salinan aplikasi;

- kami memasukkan ke dalamnya symlink "lunak" berbahaya;

- mengemas ulang aplikasi dan meletakkannya di host lokal;

- jalankan aplikasi;

- kami memodifikasinya lagi dengan menambahkan skrip shell selama operasi yang mengandung symlink di dalam untuk memanggil Telnet;

- jalankan aplikasi lagi, reboot, dan sekarang kami memiliki akses root permanen!

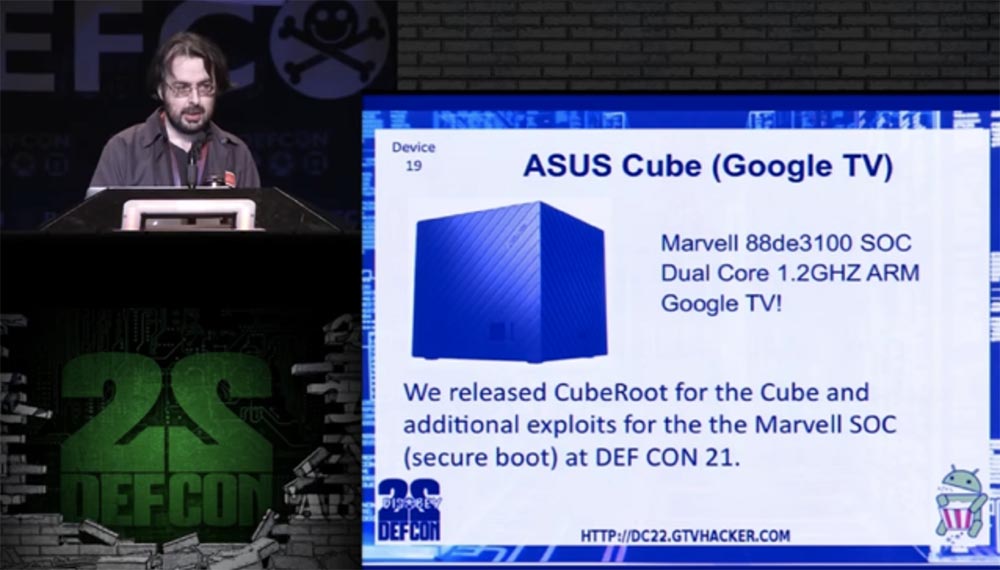

Jadi, lanjutkan. Perangkat di bawah nomor 19 adalah ASUS Cube, "jembatan" antara Internet dan video streaming, set-top box yang menyediakan operasi skala besar perangkat keras dan platform perangkat lunak Google TV. Ini dilengkapi dengan prosesor dual-core Marvell 88de3100 SOC 1.2 GHz. Pada konferensi DefCon 21, kami telah menyajikan exploit CubeRoot tambahan untuk perangkat ini, yang dimaksudkan untuk mengontrol prosesor dalam mode boot aman.

Kami memiliki aplikasi yang tersedia di Play Store, sayangnya Google menghapusnya, mereka tidak menyukai aplikasi semacam itu. Mari kita bicara tentang bagaimana kita dapat kembali ke kubus ini. Aplikasi multimedia yang ada di dalamnya memungkinkan Anda memasang protokol jaringan SMB untuk akses jarak jauh ke file, dalam hal ini mereka memungkinkan Anda untuk berbagi file Windows tanpa batasan apa pun. Prosedur untuk mendapatkan hak root adalah sebagai berikut:

- Membuat share SMB menggunakan biner superuser

- Menggunakan aplikasi media untuk terhubung ke share SMB

- menambahkannya ke Cube, menjalankan biner superuser, mendapatkan hak root!

- Menghitung ulang sistem, menginstal SuperSu, dan kontrol penuh atas kemampuan perangkat.

Tentang ini saya menyampaikan kata kepada Amir.

Amir Etemadi: terima kasih, Mike!

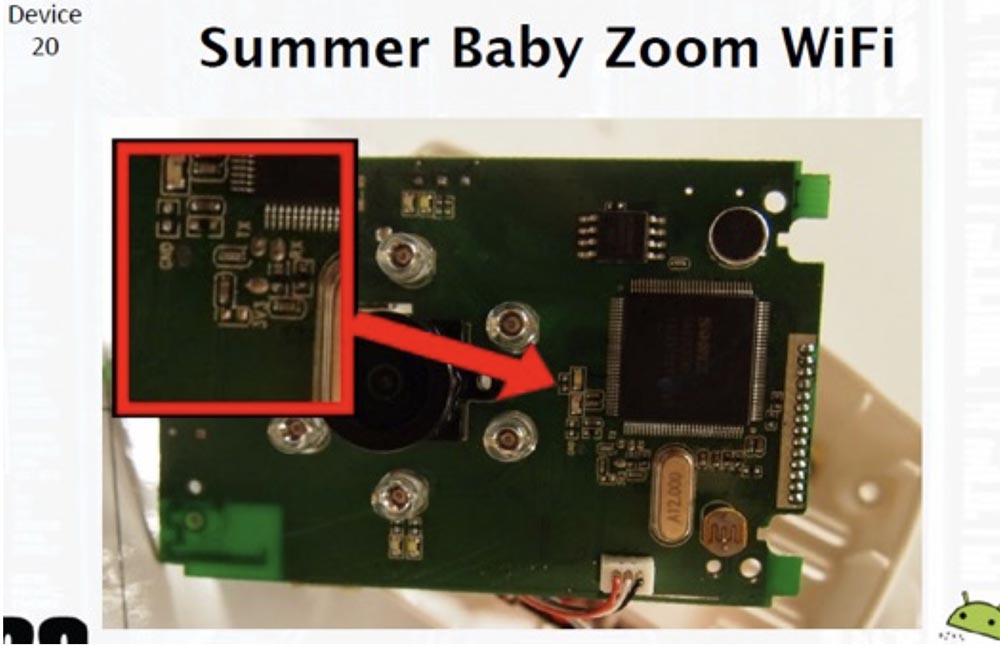

Ayo lanjutkan kesenangan kita dan lihat beberapa perangkat yang lebih menarik. Saya ingin memberi tahu Anda tentang monitor bayi - monitor aktivitas anak yang disebut Summer Baby Zoom WiFi.

Perangkat ini memungkinkan Anda menggunakan camcorder Anda untuk memantau anak-anak dan mentransfer gambar ke telepon pintar Anda melalui Wi-Fi. Ia memiliki monitor ringkasnya sendiri dengan speaker dan layar yang memungkinkan Anda mengontrol kamera dari jarak jauh. Di pasar, itu diposisikan sebagai "dilindungi." Ini adalah perangkat ke-20 yang kami retas.

Setelah membongkar, kami, seperti biasa, pertama-tama mulai mencari UART dan memeriksa kontak, yang cukup sulit untuk dihubungkan. Bagaimana kami berhasil, kami bisa tahu setelah presentasi, dan sekarang kami akan mempertimbangkan kesalahan yang dilakukan oleh pengembang perangkat ini saat membuatnya.

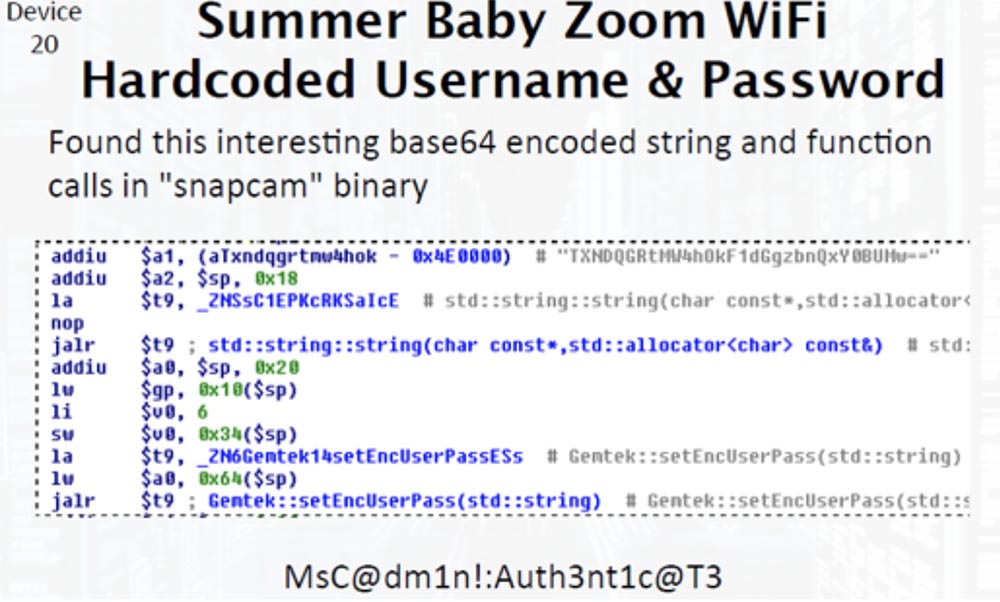

Kesalahan pertama adalah memiliki nama pengguna dan kata sandi hard-code pada perangkat yang menggunakan file biner untuk berkomunikasi dengan antarmuka web. Ini hanya praktik yang mengerikan. Dari sudut pandang keamanan, Anda seharusnya tidak memiliki kredensial hardcode pada setiap perangkat.

Kami menemukan string terenkripsi yang menarik dan panggilan sistem dalam biner "snapcam", yang berisi data otentikasi. Selanjutnya, kami pindah ke parsing data kode keras.

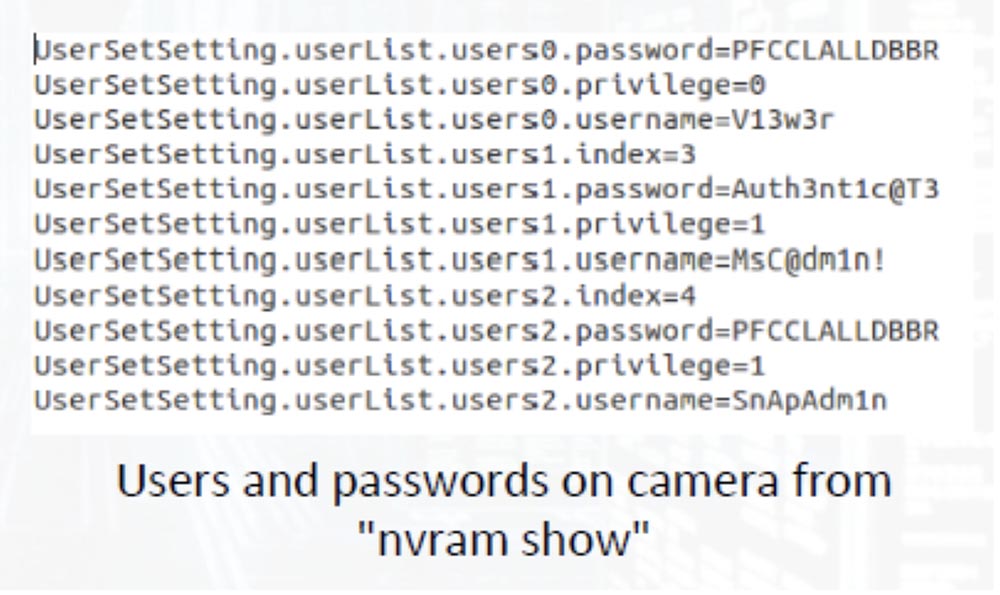

Setelah melakukan panggilan sistem "nvram show" dari baris perintah, kami mendapat daftar 3 pengguna dan kata sandi mereka. Dua pengguna memiliki kata sandi yang berbeda untuk setiap kamera, dan memberikan hak pengguna yang berbeda.

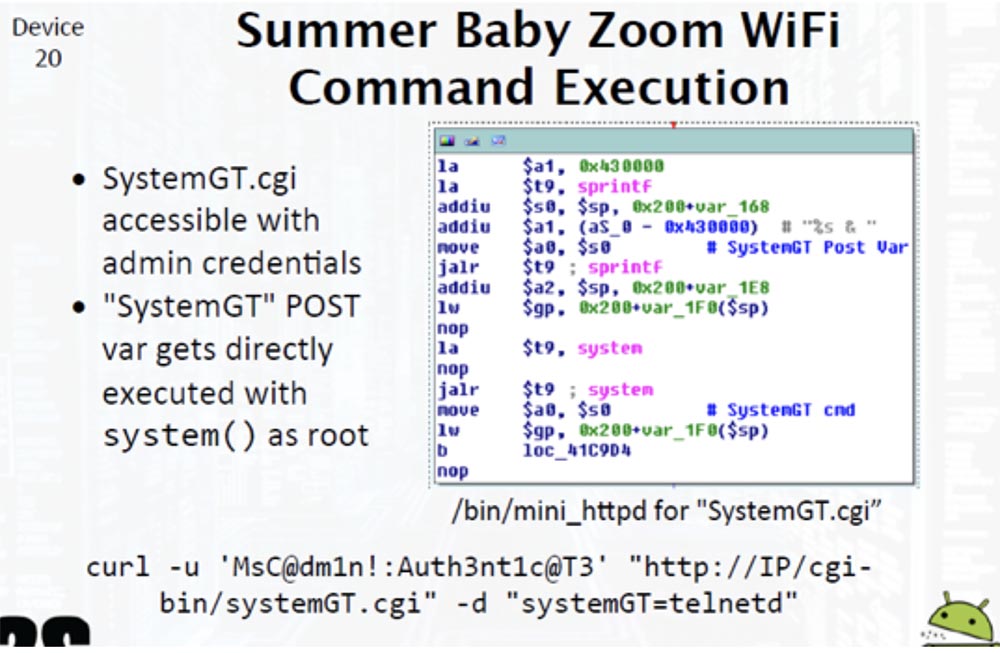

Selanjutnya, kami menemukan file konfigurasi sistem SystemGT.cgi, akses yang diberikan menggunakan hak admin, dan yang langsung dieksekusi menggunakan operator sistem () atas nama pengguna super. Kami memasuki baris perintah yang ditunjukkan di bagian bawah slide berikutnya dan mendapatkan akses root ke server Telnet.

Ingat bahwa dalam kebanyakan kasus ketika perangkat tidak dilindungi kata sandi, Anda dapat membobol shell dengan hanya memasukkan ekspresi seperti l / bin / login pada baris perintah.

Dalam banyak kasus, Anda dapat menggunakan perintah / bin / sh, dan jika seseorang masuk ke perangkat dengan cara biasa, penyerang segera jatuh ke dalam shell. Karena itu, jangan biarkan orang terhubung ke perangkat Anda, jaga agar tetap aman.

Jadi, karena ini adalah DefCon 22, mengapa kami tidak memberi tahu kami tentang meretas 22 perangkat dalam 45 menit? Karenanya, kami akan melanjutkan presentasi dengan dua perangkat lagi.

Mari beralih ke item berikutnya dalam daftar kami - ini adalah webcam Samsung SmartCam yang berdiri sendiri dengan mikrofon dan speaker. Itu dapat dikontrol menggunakan aplikasi mobile, dan menggunakan antarmuka web untuk akses lokal. Kamera ini dilengkapi dengan prosesor TI DaVinci ARM SOC dan berjalan di Linux 2.6.18. Secara struktural, perangkat ini sangat mirip dengan monitor bayi Summer Baby Zoom WiFi, tetapi tidak mengubah posisinya untuk melacak objek.

Pada papan sirkuit tercetak adalah adaptor UART klasik dengan kontak pada penerima, pemancar, ground dan daya. Di bawah ini adalah blok terminal untuk mengatur koneksi. Di sini, hanya metode Logging Konsol yang digunakan, yang menampilkan informasi debug ke konsol, menyembunyikannya dari pengguna.

Menariknya, kami menemukan ini dengan melihat bagaimana pemrosesan login terjadi dan bagaimana kata sandi administrator asli dibuat ketika perangkat pertama kali dikonfigurasi. Dengan pengaturan ini, Anda diminta untuk mengatur kata sandi administrator Anda sendiri. Kerugiannya adalah bahwa perangkat tidak memeriksa apakah kata sandi sudah dikonfigurasi, sehingga Anda dapat memanggil skrip untuk mengubah kata sandi yang ada menjadi kata sandi administrator. Dengan demikian, dimungkinkan untuk mengatur ulang kata sandi administrator perangkat tanpa mengetahui kata sandi pengguna. Akses ke baris perintah hanya dimungkinkan melalui LAN.

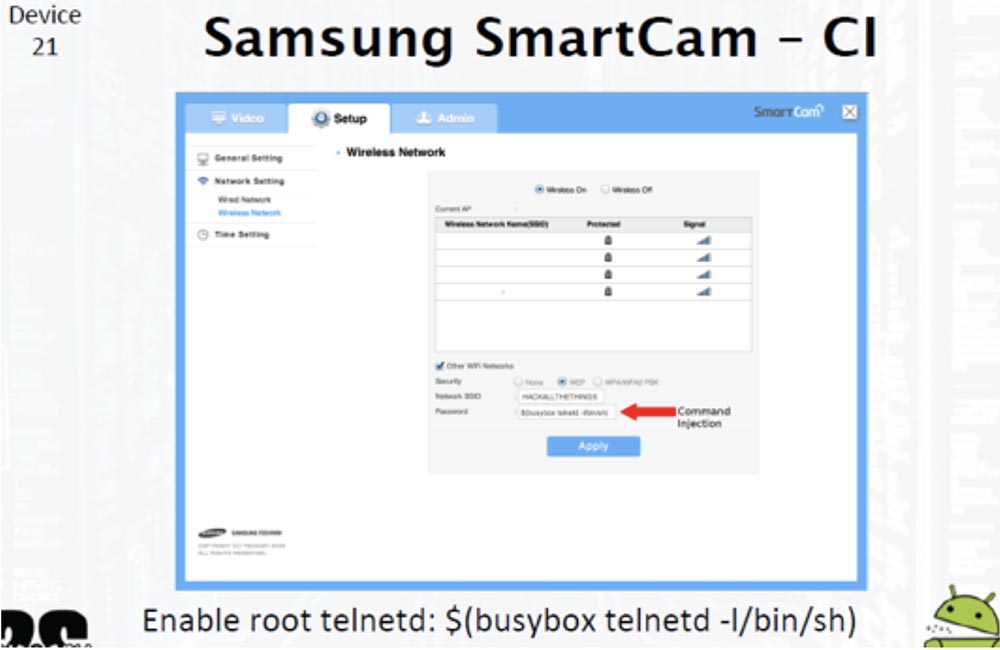

Kunci enkripsi WEP tidak dicentang untuk perintah shell dan ditempatkan di file konfigurasi, dari mana itu dapat ditarik dan digunakan untuk memasukkan perintah melalui konsol. Dalam hal ini, Anda harus mencabut kabel jaringan jika kamera sudah terhubung ke jaringan melalui Wi-Fi, karena jika Anda mengubah kunci WEP ketika kamera terhubung melalui Wi-Fi, perangkat dapat memutuskan koneksi Anda dan Anda akan kehilangan akses ke sana.

Jika kamera terhubung ke jaringan Wi-Fi, kamera dapat diretas tanpa kontak fisik dengan perangkat, setelah itu antarmuka web mulai bekerja dengan hak root.

Dengan demikian, perintah superuser disuntikkan dengan mengubah kunci WEP akses ke jaringan Wi-Fi. Untuk terhubung ke jaringan Telnet, cukup masukkan perintah $ (busybox telnetd - l / bin / sh)

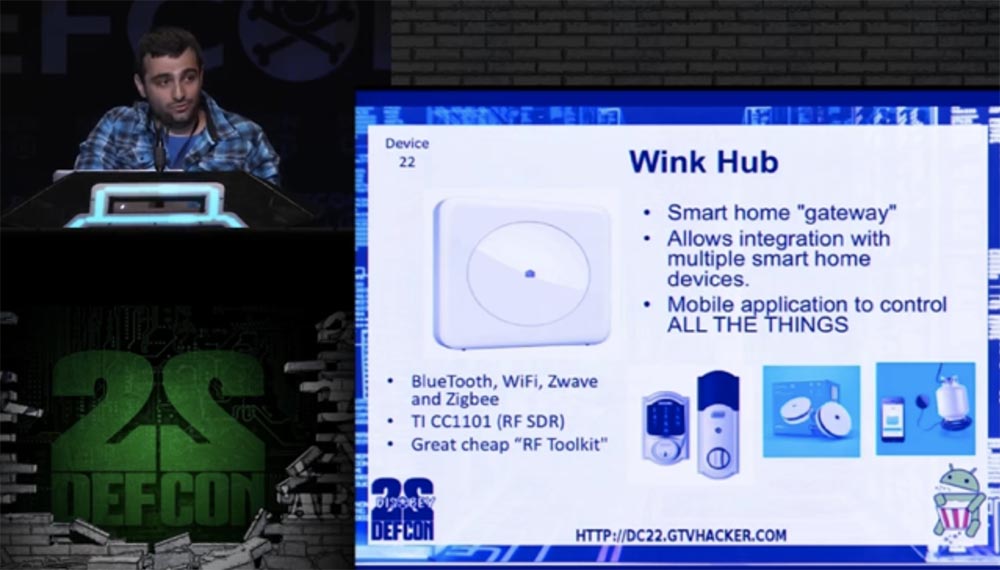

Yang paling menarik dari semua perangkat yang diperiksa adalah perangkat nomor 22, karena menyediakan bidang aktivitas yang luas bagi peretas. Perangkat ini disebut Wink Hub, dan saya lebih menyukainya daripada yang lain terutama karena ia memiliki berbagai macam perangkat periferal.

Hal ini mengontrol semua perangkat rumah "pintar" nirkabel menggunakan aplikasi mobile, yang memungkinkan Anda untuk mengabaikan panel kontrol individu. Wink Hub memiliki modul Wi-Fi, Bluetooth, Zwawe dan Zigbee, serta karya yang sangat baik untuk pengembang RF Toolkit.

Ini adalah toolkit perangkat lunak untuk peretas apa pun, karena perangkat periferal berinteraksi melaluinya. Wink Hub pada dasarnya adalah gateway rumah yang mengintegrasikan perangkat dengan API yang sudah dikonfigurasi, dengan semua metode komunikasi, bahkan Wink Hub memiliki perangkat sendiri, mulai dari detektor kebocoran gas hingga sensor untuk menyesuaikan kelembaban, suhu, pencahayaan, dan deteksi gerakan. Ini juga mengelola kunci pintar dan menerima informasi status untuk semua perangkat yang dipantau.

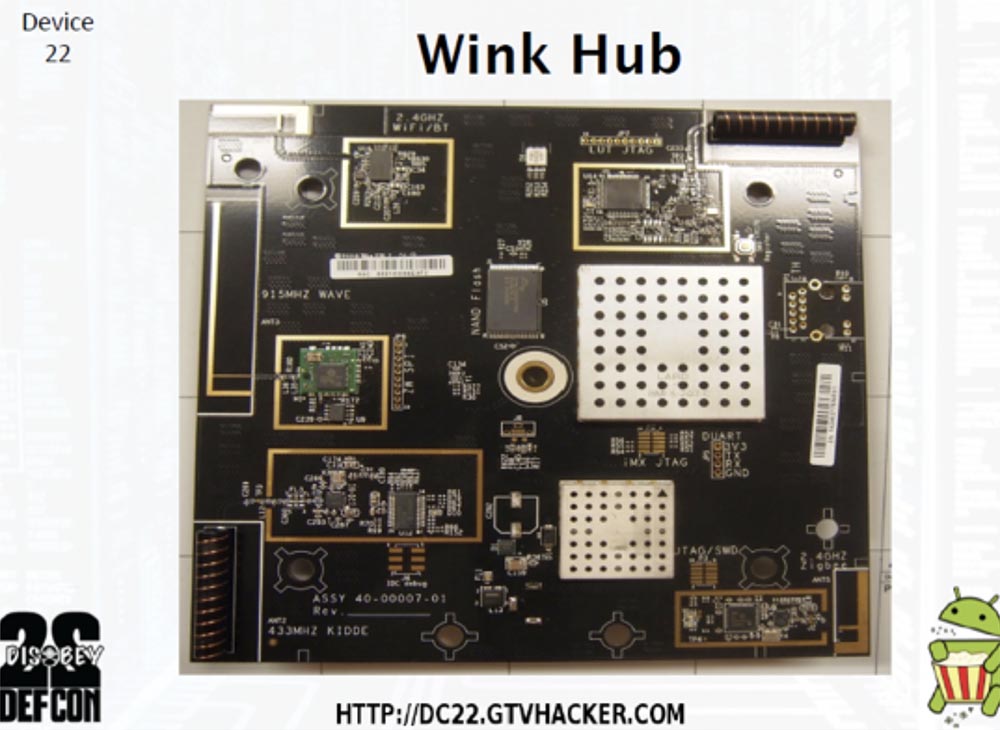

Slide berikutnya menunjukkan papan yang terlihat sangat cantik.

Jadi ini papan, sangat indah.

Semuanya ditandatangani di sini, dan yang masih bagus tentang perangkat ini adalah biayanya kurang dari $ 50, dan tawarannya adalah jika Anda membeli perangkat periferal, Anda bisa mendapatkan Wink Hub secara gratis. Karena itu, jika Anda tertarik pada perangkat RF, ini adalah papan yang sangat keren.

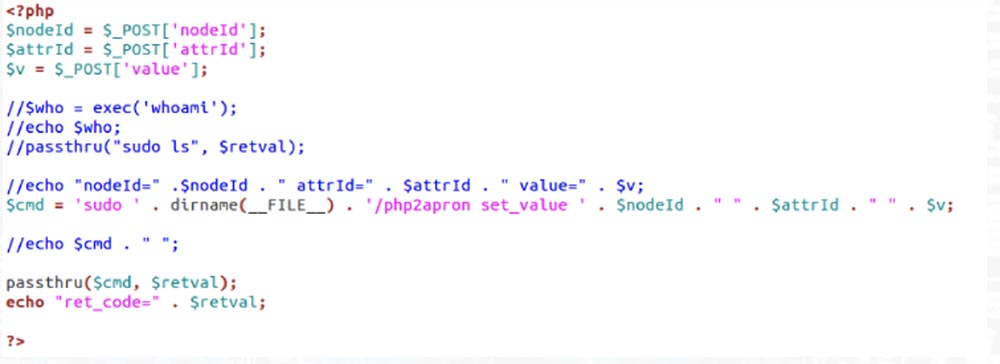

Ini memiliki chip terpisah untuk setiap jenis perangkat yang terhubung yang didukungnya. Jadi perangkat ini memiliki kesalahan injeksi baris perintah. Jika Anda tidak terbiasa dengan PHP, ada perintah sudo yang memungkinkan Anda untuk menjalankan program dengan hak administrator tanpa memasukkan kata sandi pengguna super.

Perintah ini memberikan pengidentifikasi simpul ID simpul dari simpul dengan nilai atribut ID dari variabel POST. Jadi bawa tim ini ke gudang senjata Anda, dan ketika Anda sampai di rumah, beli perangkat ini dan bersenang-senanglah dengannya.

Nah, sekarang kami akan menunjukkan kepada Anda apa yang telah Anda tunggu-tunggu! Rekaman video peragaan peretasan dari 22 perangkat akan berada di bawah rapp hacker sesungguhnya! Untuk melakukan ini, kami mengundang teman kami, rapper Ned dari Dual Core! Mari kita sapa dia dan lagu "Semua ini"!

Kami memiliki hampir seratus adapter UART yang berbeda, dan CD Chromecast di sini, dan saat Anda menonton video dan menikmati rap, kami akan pergi ke aula dan memberikan semuanya kepada Anda.

Dual Core: orang-orang hebat, saya mencoba menarik napas ... nama saya Ned, saya seorang rapper di Dual Core, Anda mungkin pernah mendengar lagu-lagu kami seperti "Minum segalanya dan hancurkan semuanya." Adakah di antara kalian yang mobilnya retak? Hebat!

Saya ingin memperkenalkan Anda pada buku teman saya, ini adalah panduan hacker untuk meretas mobil, Anda dapat mengunduhnya secara gratis, membelinya di Amazon, saya memiliki beberapa hal dengan saya yang akan saya bagikan. Jadi musik rap ... jika saya tidak bernapas, saya mungkin mati!

Jadi di mana DJ saya? Tekan bilah spasi dan mulai video sehingga saya dapat memulai!

Layar memulai demonstrasi perangkat peretasan, yang dijelaskan dalam presentasi ini. Ungkapan "tidak semua geek dengan Commodore 64 dapat memecahkan NASA" terdengar, kemudian dimasukkan sebuah trek musik, di mana Ned melakukan rap "Minum semua minuman keras" dengan konten berikut:

Saya meminta Anda untuk minum semua minuman keras

kalian meretas semua hal dengan sangat cepat

Anda bahkan tidak punya waktu untuk menghitungnya,

pemulihan bencana membutuhkan lebih banyak kepalan tangan,

letakkan byte Anda pada itu semua

C64 saya akan meledak semua yang ada di orbit

booming yang sempurna akan menghancurkan semua rantai

mengoptimalkan waktu pelaksanaan proses,

untuk menghindari kalimat, Anda hanya perlu aliran,

Anda hanya perlu streaming

ukuran mesin tidak masalah

ranjau ada di baris perintah

dan sebelum mereka melihatku

hancurkan captcha, selesaikan bab ini

minum semua minuman keras

ambil motor ini yang berwarna merah

dia masih mengedip padaku

minum semua minuman keras, minum semua alkohol

Saya menunggu blackberry saya mati

untuk menggantinya dengan Raspberry Pi,

menetralisir ancaman terhadap Tengkorak Merah,

penulis virus yang terbunuh naik ke VX7,

yang merekam data kami secara langsung,

halo untuk Anda, cipher dan driver perangkat,

di mana kita dapatkan sebelum mereka menjalankan format,

Internet Mike ingin mendapatkan Wi-Fi Anda,

dia berusaha untuk meretas Nanas 5,

apakah Anda siap untuk meretas semua hal?

Ya, Anda siap untuk meretas semua hal!

seperti itu pak kita minum semua minuman keras

kami akan minum semuanya

Anda tahu bahwa akan ada aturan keamanan

tapi pertama-tama kita akan minum semua minuman keras, dan kemudian kita akan memecahkannya,

ini semua tentang sistem atau firmware,

apa yang Anda doakan terlepas dari layanan,

transkode dan terhubung ke Internet,

setelah berkumpul dengan tangannya sendiri, bajak laut akan menghancurkannya

bertepuk tangan menyerang awan

tapi kami akan kembali ke kereta bawah tanah,

di mana tidak ada kontrol massa

menyusuri simpul Thor di seluruh dunia,

meretas lalu lintas perangkat secara online,

tantangan negara adalah berburu untuk kita,

Konrad Zuse saya adalah pemicu-debugger,

Saya perlu rencana yang berhasil,

Saya ingin melihat bagaimana semuanya terbakar

dan sekarang giliranmu

minumlah semua minumannya ya

minum semua minuman keras, pertarungan ini adalah permainan

horor ini masih mengedip padaku

jadi makan semua makanan dan minum semua minuman keras!

Saya berterima kasih kepada orang-orang dari GTVHacker!

Amir Etemadi:

Amir Etemadi: sulit bagi saya untuk percaya bahwa Dual Core adalah tamu kami! Dia melakukannya tanpa syarat apa pun, tanpa pembayaran apa pun, dia hanya pria hebat! Ya, saya kehabisan nafas juga. Kami sama sekali tidak punya waktu, jadi jika Anda memiliki pertanyaan, kami siap untuk menjawabnya setelah konferensi.

Kami menyediakan tautan ke sumber daya kami di sini, selamat datang di saluran GTV Hacker dan terima kasih kepada semua orang, kami mencintaimu!

Slide Presentasi:

DC22.GTVHacker.comWIKI:

www.GTVHacker.comForum:

forum.GTVHacker.comBlog:

blog.GTVHacker.comIRC: irc.freenode.net #GTVHacker

Twitter: @GTVHacker