Sednit Cybergroup, juga dikenal sebagai ART28, Strontium dan Fancy Bear, telah beroperasi setidaknya sejak 2004. Diyakini bahwa kelompok ini berada di belakang serangkaian serangan cyber resonan. Beberapa

perusahaan IB dan

Departemen Kehakiman AS telah memanggil Sednit yang bertanggung jawab atas peretasan Komite Nasional Demokrat sebelum pemilu AS 2016. Kelompok ini dikreditkan dengan

meretas jaringan televisi global TV5Monde,

kebocoran email dari Badan Anti-Doping Dunia (WADA) dan insiden lainnya. Sednit memiliki banyak tujuan dan beragam alat, beberapa di antaranya telah kami

dokumentasikan sebelumnya, tetapi untuk pertama kalinya dalam pekerjaan ini kami akan menjelaskan secara rinci penggunaan rootkit UEFI.

Ulasan singkat

Kami menemukan bahwa setidaknya sejak awal 2017, Sednit telah menggunakan versi lama dari agen pengguna lama program untuk melindungi perangkat dari pencurian oleh pengembang Absolute Software - LoJack. Alat ini menarik perhatian para profesional keamanan informasi karena penggunaan modul UEFI / BIOS sebagai mekanisme untuk memastikan kegigihan. Kami menyebut versi trojanized dari program ini

LoJax .

Kehadiran alat Sednit yang terkenal dalam sistem yang terinfeksi bersama dengan sampel LoJax, serta fakta bahwa beberapa server perintah yang digunakan oleh agen yang di-trojanized sebelumnya merupakan bagian dari infrastruktur Sednit, memungkinkan kami untuk secara andal menghubungkan rootkit UEFI dengan grup ini.

Bersama dengan agen LoJax, alat untuk membaca firmware sistem UEFI ditemukan, dan dalam salah satu kasus alat ini dapat membuang, menambal, dan menulis ulang bagian dari memori flash sistem SPI. Tujuan akhir dari alat ini adalah untuk menginstal modul UEFI berbahaya ke dalam sistem yang proteksi flash SPI-nya rentan atau tidak dikonfigurasi dengan benar.

Modul UEFI bertanggung jawab untuk mengimplementasikan agen LoJax dalam sistem, ini adalah rootkit UEFI pertama yang diidentifikasi dari grup Sednit. Karena berada dalam firmware sistem, ia dapat bertahan menginstal ulang Windows dan mengganti hard drive.

Setidaknya ada satu kasus ketika rootkit ini berhasil diinstal dalam memori flash sistem SPI. Menurut informasi kami, ini adalah rootkit UEFI pertama yang ditemukan di alam liar.

Pendahuluan

Sednit menggunakan sejumlah keluarga malware. Deskripsi terperinci tentang alat grup yang sering digunakan yang kami sediakan dalam

laporan .

Kami telah melacak aktivitas Sednit selama beberapa tahun dan telah merilis banyak laporan tentang kerja grup - dari

deskripsi kerentanan nol hari hingga program khusus seperti

Zebrocy . Komponen yang dijelaskan dalam laporan ini membentuk kelompok yang terpisah.

Rootkit UEFI telah dijelaskan dalam laporan oleh perusahaan keamanan informasi sebelumnya. Misalnya, rkloader, yang ditampilkan dalam

presentasi tentang kebocoran data di Tim Peretasan, dan DerStarke, sebuah implan dalam unduhan macOS EFI / UEFI, dari dokumen

Vault7 , telah

diketahui . Kami menyadari keberadaan alat ini, namun, tidak ada laporan kompromi UEFI yang diterbitkan oleh rootkit.

Sekarang kami tidak hanya membuktikan penggunaan firmware in-the-wild dengan modul UEFI LoJax yang berbahaya, tetapi juga menemukan seluruh jajaran alat yang paling mungkin digunakan untuk menginstalnya. Sangat menarik untuk dicatat bahwa Sednit menggunakan bootkit DownDelph, yang digunakan pada 2013 dan 2014 untuk mempertahankan Downdelph, salah satu backdoor Sednit tahap pertama. Idenya serupa, tetapi dalam versi baru UEFI, penggunaan bootkit tidak lagi memungkinkan. Dengan demikian, kedua komponen ini berbeda secara signifikan dalam perilaku.

Karya ini dibagi menjadi tiga bagian. Dalam yang pertama, kami akan menganalisis studi awal keamanan LoJack / Computrace dan potensi untuk penggunaan program jahat. Bagian kedua dikhususkan untuk proses penelitian, yang akhirnya membawa kami ke rootkit UEFI. Akhirnya, pada bagian ketiga, kami menjelaskan secara rinci berbagai komponen LoJax dan bagaimana mereka memberikan ketekunan dalam sistem bahkan setelah menginstal ulang Windows dan mengganti hard drive.

Atribusi

Sementara banyak vendor telah membuat pernyataan mengenai kelompok Sednit di masa lalu, ESET sama sekali tidak menentukan afiliasi geopolitiknya. Sejak publikasi

studi 2016, posisi kami tidak berubah. Menentukan sumber serangan siber berdasarkan pendekatan ilmiah adalah tugas kompleks yang berada di luar lingkup kompetensi spesialis ESET. Apa yang kita sebut "Grup Sednit" hanyalah seperangkat perangkat lunak dan infrastruktur jaringan terkait yang tidak dapat kita asosiasikan secara asosiatif dengan organisasi tertentu.

Tujuan

Selama penelitian, kami menemukan sejumlah kecil gambar LoJax yang berbeda. Berdasarkan data telemetri kami dan studi tentang program Sednit lain yang ditemukan di alam bebas, kami yakin bahwa modul khusus ini jarang digunakan dibandingkan dengan alat lain. Tujuan utamanya adalah organisasi pemerintah yang berlokasi di Balkan, di Eropa Tengah dan Timur.

Riset Computertrace / LoJack Awal

LoJack - perangkat lunak untuk melindungi komputer dari pencurian dan kehilangan, yang dikembangkan oleh Absolute Software Corporation. Versi awal agen dikenal sebagai Computrace. Seperti namanya sebelumnya, setelah mengaktifkan layanan, komputer dapat mengakses server perintahnya - pemilik akan diberitahu tentang lokasi perangkat jika terjadi kehilangan atau pencurian.

Bagian di bawah ini menjelaskan arsitektur LoJack sebelumnya. Hanya versi lama dari perangkat lunak yang di-Trojan oleh penjahat cyber, jadi kami akan fokus pada itu. Selain itu, Absolute Software merilis pada Mei 2018 sebuah

pernyataan yang menyatakan bahwa kerentanan yang dijelaskan di bawah ini tidak memengaruhi pengoperasian versi terbaru agen mereka.

Program Computrace menarik perhatian para profesional keamanan informasi karena menggunakan metode yang tidak biasa untuk memastikan kegigihan. Tujuannya adalah untuk melindungi dari pencurian, oleh karena itu penting untuk itu tahan menginstal ulang OS dan mengganti hard drive - semua ini diimplementasikan dalam modul UEFI / BIOS yang dapat bertahan setelah tindakan ini. Solusinya sudah diinstal dalam firmware sebagian besar laptop dari produsen yang berbeda, pengguna hanya perlu mengaktifkan fungsi ini. Aktivasi dapat dilakukan di BIOS, seperti yang ditunjukkan pada gambar di bawah ini.

Gambar 1. Mengaktifkan Computrace di BIOS

Gambar 1. Mengaktifkan Computrace di BIOSSalah satu laporan implementasi LoJack / Computrace yang pertama diterbitkan pada tahun 2009. Arsitektur global produk, modul UEFI / BIOS pembilasan agen pengguna ke disk, dan cara agen berkomunikasi dengan server web yang dikendalikan oleh Absolute Software diungkapkan. Diagram dapat dipahami dari gambar di bawah ini.

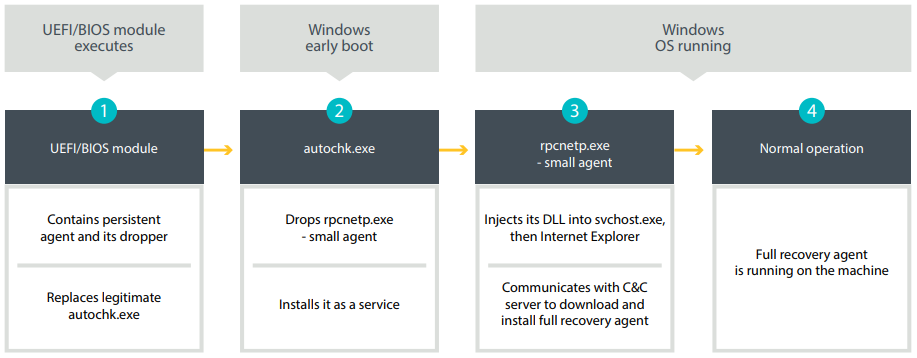

Gambar 2. Mekanisme ketekunan LoJack (sekitar 2008)

Gambar 2. Mekanisme ketekunan LoJack (sekitar 2008)Berikut ini adalah deskripsi langkah-langkah yang tercantum di atas:

1. Jika diaktifkan, modul UEFI / BIOS dijalankan pada saat boot. Dia sedang berusaha menemukan partisi FAT / FAT32 / NTFS. Kemudian, menggunakan driver NTFS, ia membuat cadangan file

autochk.exe dan menimpa isinya dengan pipet, yang bertanggung jawab untuk menginstal komponen agen pengguna. File

autochk.exe adalah file yang dapat dieksekusi Windows yang diluncurkan pada tahap awal boot sistem untuk memeriksa kemungkinan kerusakan pada hard disk.

2. Ketika

autochk.exe dimodifikasi dimulai, tujuan utamanya adalah untuk mengimplementasikan mini-agent

rpcnetp.exe dan menambahkannya sebagai layanan sehingga ia memulai setiap kali reboot. Langkah terakhir dalam komponen ini adalah mengembalikan versi asli

autochk.exe .

3. Mini-agent

rpcnetp.exe - file kecil yang dapat dieksekusi, yang tujuannya adalah untuk memastikan operasi agen utama. Jika agen utama tidak berfungsi,

rpcnetp.exe mencoba menyambung ke server perintah C&C Perangkat Lunak Absolute untuk mengunduh dan menjalankannya. Pertama, mini-agent akan membuat salinannya sendiri, lalu membuat perubahan pada header PE untuk dikonversi ke DLL. Pustaka ini kemudian dimuat ke dalam memori, memanggil proses

svchost.exe , dan menyuntikkan DLL di sana. Selanjutnya, proses Internet Explorer

iexplore.exe dimulai, dan DLL disuntikkan ke dalamnya. Proses terakhir kemudian akan digunakan untuk komunikasi melalui Internet. Injeksi mini-agent Computrace ke proses pihak ketiga sering ditemukan di malware dan jarang dikaitkan dengan perangkat lunak yang sah.

4. Sekarang agen yang berfungsi penuh berjalan pada sistem dan dapat menggunakan fungsi Computrace untuk melacak dan memulihkan.

Deskripsi proses ini dan protokol jaringan yang terlibat antara agen mini dan server C&C diterbitkan pada tahun 2014. Karena kurangnya mekanisme otentikasi, jika penyerang mengontrol server yang berkomunikasi dengan agen mini, mereka dapat memaksanya untuk mengunduh kode arbitrer. Ada beberapa mekanisme yang memungkinkan penyerang untuk menghubungi agen mini secara langsung. Yang paling penting bagi kami adalah menggunakan metode mendapatkan alamat server C&C sebagai agen mini. Bahkan, informasi ini disimpan dalam file konfigurasi di file yang dapat dieksekusi itu sendiri.

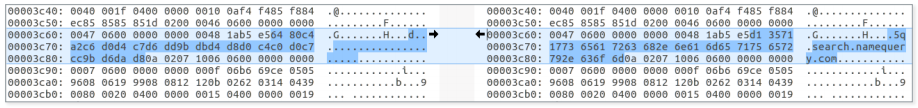

Gambar 3. File konfigurasi dekripsi parsial LoJack Terenkripsi di sebelah kanan

Gambar 3. File konfigurasi dekripsi parsial LoJack Terenkripsi di sebelah kananGambar tersebut menunjukkan file konfigurasi agen mini LoJack. Metode "enkripsi" yang digunakan adalah XOR sederhana dengan kunci byte tunggal. Kunci 0xB5 sama untuk semua agen mini yang dipelajari. Seperti dapat dilihat dari gambar, domain C&C ditentukan dalam file. Empat byte sebelumnya berisi alamat IP dari server C&C. Dengan tidak adanya validasi pada isi file konfigurasi, penyerang dengan izin menulis di

%WINDIR% dapat mengubah kontennya sehingga mini-agent akan berkomunikasi dengan server perintah mereka, bukan yang sah. Memahami protokol jaringan, Anda dapat membuat mini-agent mengunduh dan mengeksekusi kode arbitrer. Risiko-risiko ini telah lama diketahui, tetapi sampai saat ini, mekanisme tersebut tidak digunakan dalam praktik.

LoJack berubah menjadi LoJax

Pada Mei 2018, sampel Trobor dari mini-agent LoJack, rpcnetp.exe, dijelaskan

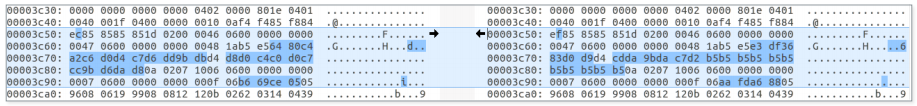

di blog Arbor Network. Pengaturan jaringan hard-coded mereka diubah sehingga sampel berbahaya membuat koneksi dengan server C & C penyerang alih-alih server Absolute Software yang sah. Beberapa domain yang ditemukan dalam sampel Trojanized dipenuhi sebelumnya - mereka digunakan pada akhir 2017 sebagai domain server C & C untuk SedUploader, pintu belakang tahap pertama dari cybergroup Sednit. Gambar di bawah ini menunjukkan contoh konfigurasi yang dimodifikasi di salah satu agen mini LoJax.

Gambar 4. Di sebelah kiri adalah file konfigurasi yang sah, di sebelah kanan adalah yang dimodifikasi

Gambar 4. Di sebelah kiri adalah file konfigurasi yang sah, di sebelah kanan adalah yang dimodifikasiPerbedaan antara agen yang sah dan trojanized sangat kecil, hampir semua diberikan di atas. Sampel mini-agent LoJax yang dapat kami temukan adalah versi yang di-trojan dari sampel mini-agent Computrace yang sama,

rpcnetp.exe . Mereka semua memiliki cap waktu kompilasi yang identik dan hanya beberapa lusin byte berbeda dari aslinya. Selain perubahan pada file konfigurasi, ada perbedaan dalam variabel timer yang menentukan interval antara koneksi ke server C&C.

Pada saat publikasi, kami menemukan berbagai agen mini LoJax yang digunakan dalam serangan terhadap berbagai organisasi di Balkan, di Eropa Tengah dan Timur, tetapi kami tidak punya ide tentang cara menginstalnya. Penjelasan yang jelas akan menginstal menggunakan salah satu backdoors Sednit yang terkenal. Jangan lupa bahwa LoJack, sebagai alat yang mapan, telah masuk daftar putih oleh banyak vendor antivirus. Jadi, bahkan jika dalam kampanye ini hanya mini-agent yang digunakan yang tidak bertahan setelah menginstal ulang Windows, itu masih memiliki keuntungan - kecil kemungkinannya terdeteksi sebagai malware. Tetapi bagaimana jika kompromi itu lebih dalam dan penyerang mencoba menyalin LoJack untuk mendapatkan ke firmware sistem?

Cari komponen tingkat bawah

Kami mencatat serangan LoJax yang ditujukan pada beberapa organisasi di Balkan, di Eropa Tengah dan Timur. Secara keseluruhan, kami berhasil menemukan jejak malware Sednit, termasuk:

- SedUploader, backdoor tahap pertama

- XAgent, backdoor andalan Sednit

- Xtunnel, alat proxy jaringan yang dapat mentransfer lalu lintas jaringan apa pun antara server C&C di Internet dan komputer tujuan di jaringan lokal

Kami menemukan jejak alat Sednit di sebagian besar sistem yang dipelajari yang menjadi target LoJax, serta beberapa sistem di mana hanya LoJax yang hadir. Dapat diasumsikan bahwa dalam beberapa kasus LoJax digunakan sebagai alat terpisah, mungkin sebagai pintu belakang tambahan untuk memulihkan akses operator Sednit ke jaringan.

Backdoor XAgent biasanya menjatuhkan modul tambahan ke dalam sistem yang dikompromikan, sehingga segera terlintas dalam pikiran bahwa sampel LoJax dikirim dengan cara yang sama, tanpa mekanisme lain. Dapat diasumsikan bahwa Sednit hanya meminjam agen mini dari solusi LoJack. Namun, tak lama setelah dimulainya analisis, kami menemukan beberapa bukti yang menunjukkan bahwa sumber inspirasi agak lebih luas.

Driver RWEverything (RwDrv) dan info_efi.exe

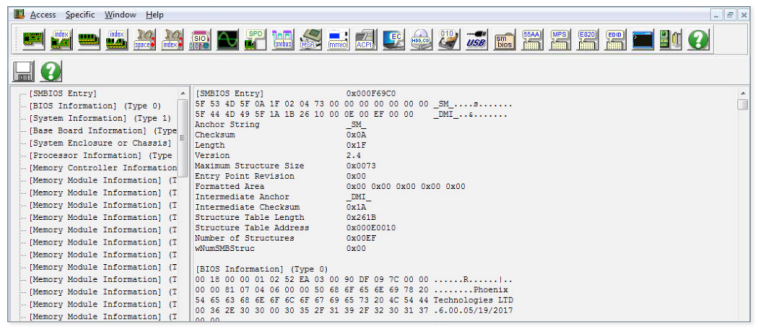

Bukti pertama ditemukan berkat alat khusus penjahat cyber, yang, ketika dieksekusi, membongkar informasi tentang pengaturan sistem tingkat yang lebih rendah ke dalam file teks. Alat itu ditemukan bersama dengan beberapa sampel LoJax. Gambar berikut menunjukkan fragmen file

info_efi.exe alat ini dengan nama logis

info_efi.exe .

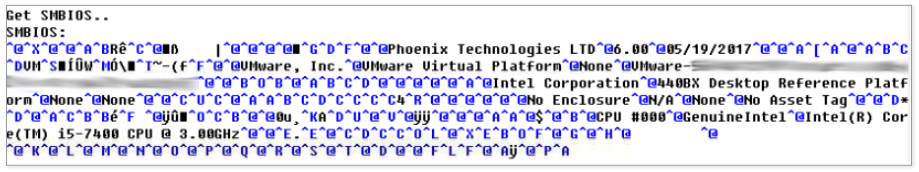

Gambar 5. Kutipan dari file log yang dihasilkan oleh info_efi .exe

Gambar 5. Kutipan dari file log yang dihasilkan oleh info_efi .exeUntuk membaca jenis informasi ini, alat ini menyertakan driver yang disebut

RwDrv.sys . Driver kernel hadir dengan

RWEverything , sebuah utilitas gratis yang tersedia di jaringan yang dapat digunakan untuk membaca informasi di hampir semua pengaturan level bawah, termasuk antarmuka PCI Express, memori, PCI Option ROM, dll. Driver kernel adalah perangkat lunak yang sah dan ditandatangani dengan sertifikat yang valid.

Gambar 6. Sertifikat penandatanganan kode RwDrv.sys

Gambar 6. Sertifikat penandatanganan kode RwDrv.sysRWEverything hadir dengan antarmuka pengguna grafis yang memungkinkan Anda untuk mengakses semua informasi ini.

Gambar 7. Screenshot antarmuka RWEverything

Gambar 7. Screenshot antarmuka RWEverythingPenemuan alat

info_efi adalah tanda pertama bahwa modul UEFI LoJax bisa ada. Ketika mencoba memperbarui firmware sistem, penting untuk memiliki informasi tentang vendor, versinya, dll. Mengingat kerentanan yang memungkinkan proses pengguna untuk mengakses dan mengubah konten memori flash SPI tempat modul UEFI disimpan, memperoleh data firmware sistem adalah langkah pertama untuk serangan yang berhasil.

Petunjuk terakhir yang memungkinkan kami menemukan rootkit UEFI pertama dari grup Sednit adalah dua alat - untuk membuang memori flash SPI dan untuk menulisnya.

Dump SPI Flash

Bagian pertama dari teka-teki adalah file bernama

ReWriter_read.exe . Itu berisi semua kode yang diperlukan untuk membuang sistem SPI flash menggunakan driver

RwDrv.sys ,

RwDrv.sys . Agar driver perangkat untuk melakukan operasi yang diperlukan, alat dump harus mengirim kode kontrol I / O (IOCTL) yang benar. Sementara

RwDrv.sys mendukung banyak kode IOCTL yang berbeda, alat dumper dan alat penulis yang dijelaskan dalam ini dan bagian selanjutnya hanya menggunakan empat dari mereka.

RwDrv.sys: kode IOCTL yang didukung:

0x22280c - menulis ke area memori yang dialokasikan untuk I / O

0x222808 - membaca area memori yang dialokasikan untuk input-output

0x222840 - membaca kata dari register konfigurasi PCI yang ditentukan

0x222834 - menulis byte ke register konfigurasi PCI yang ditentukan

ReWriter_read pertama kali menciptakan layanan dengan

RwDrv.sys kernel

RwDrv.sys dan menulis informasi konfigurasi UEFI / BIOS, nilai yang sesuai dari tiga bidang yang terdapat dalam register manajemen BIOS (BIOS_CNTL): BIOS Lock Enable (BLE), BIOS Write Enable (BIOSWE) dan SMM BIOS Write Protect Disable (SMM_BWP). Meskipun

ReWrite_read tidak menggunakan nilai-nilai ini, di bagian berikut kami akan menjelaskan mengapa bidang ini menarik bagi alat ini.

Tugas selanjutnya dari alat ini adalah untuk mendapatkan alamat dasar dari area memori BIOS dalam SPI dan ukurannya. Informasi ini terkandung dalam register antarmuka SPI utama sebagai Wilayah Utama BIOS Flash. Semua register ditampilkan dalam memori di Root Complex Register Block (RCRB), alamat dasar yang dapat diperoleh dengan membaca PCI Configuration Register yang diinginkan.

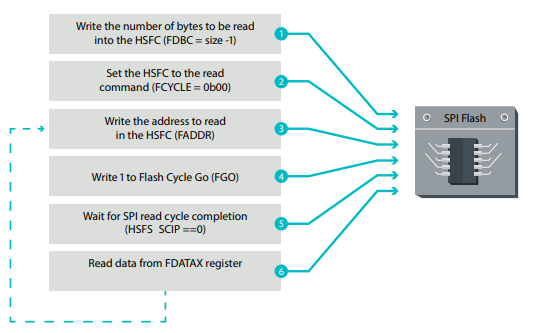

ReWriter_read mendapatkan alamat ini dengan menggunakan RwDrv IOCTL 0x22840 dan membaca indentasi yang benar (dalam kasus kami, 0xF0). Segera setelah alamat dasar area BIOS dan ukurannya diketahui, alat dump membaca konten yang sesuai dari memori flash SPI dan menulisnya ke file pada disk. Proses membaca memori flash SPI diilustrasikan pada gambar berikut. Definisi singkatan diberikan dalam daftar istilah di bawah ini.

Gambar 8. Urutan pembacaan dari memori flash SPI

Gambar 8. Urutan pembacaan dari memori flash SPISelain dua langkah pertama, dijalankan hanya sekali, operasi diulang dalam satu siklus sampai semua data dari memori flash SPI telah dibaca. Prosesnya juga dijelaskan di

sini . Kemudian

ReWriter_read memvalidasi ukuran gambar yang digabungkan. Ini mem-parsing deskriptor memori gambar untuk mendapatkan berbagai area BIOS, Gigabit Ethernet (GbE) dan Management Engine (ME). Menambahkan dimensi ketiga area ini memungkinkan alat dumper untuk menghitung seluruh konten flash SPI. Jika ukurannya cocok dengan ukuran yang diperoleh dari membaca area registri BIOS Utama Flash, gambar dianggap benar.

Patch firmware UEFI

Bagian kedua dari teka-teki adalah file bernama

ReWriter_binary.exe . File ini berisi bukti bahwa Sednit mendapatkan firmware. File tersebut berisi kode untuk menerapkan tambalan gambar UEFI yang diunduh dan menulis kembali versi trojannya ke memori flash SPI. Di bagian ini, kami menjelaskan bagaimana struktur file biner ini.

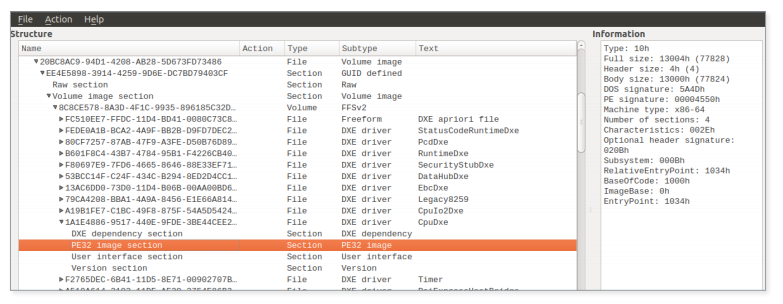

Setelah konten memori flash dibongkar dan diverifikasi oleh alat di atas, modul UEFI berbahaya ditambahkan ke gambar. Untuk melakukan ini, gambar UEFI harus dianalisis untuk menyoroti informasi yang diperlukan.

Data yang disimpan dalam gambar UEFI diuraikan menjadi volume melalui sistem file (FFS). Seperti namanya, ini adalah sistem file khusus untuk menyimpan gambar firmware. Volume berisi file dengan GUID. Setiap file biasanya terdiri dari banyak bagian, salah satunya berisi PE / COFF yang dapat dieksekusi, yang merupakan gambar UEFI. Di bawah ini adalah tangkapan layar dari

UEFITool , proyek sumber terbuka untuk bekerja dengan gambar firmware UEFI, untuk pemahaman yang lebih sederhana tentang rangkaian.

Gambar 9. Contoh gambar firmware UEFI yang dimuat ke UEFITool

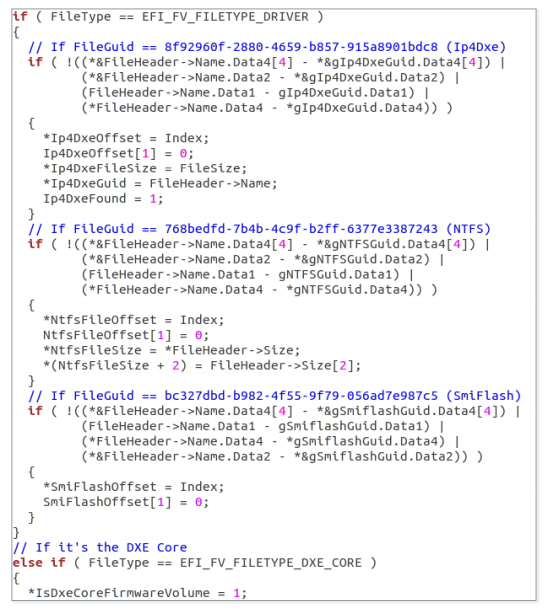

Gambar 9. Contoh gambar firmware UEFI yang dimuat ke UEFIToolReWriter_binary menganalisis semua volume firmware yang ditemukan di area BIOS SPI dari memori flash dan mencari file tertentu:

- IP4Dxe (8f92960f-2880-4659-b857-915a8901bdc8)

- NtfsDxe (768bedfd-7b4b-4c9f-b2ff-6377e3387243)

- SmiFlash (bc327dbd-b982-4f55-9f79-056ad7e987c5)

- Inti Dxe

Gambar 10. Hasil penggunaan dekompiler Hex-Rays dalam volume firmware

Gambar 10. Hasil penggunaan dekompiler Hex-Rays dalam volume firmwareIp4Dxe dan NtfsDxe adalah driver DXE. Dalam firmware UEFI, driver DXE adalah gambar PE / COFF yang dibuat untuk abstraksi perangkat keras atau untuk mengatur layanan untuk digunakan oleh driver DXE lain atau aplikasi UEFI. Driver tersebut terdeteksi dan diunduh oleh DXE Foundation melalui DXE Manager (DXE kernel) pada tahap awal dalam proses booting. Setelah menyelesaikan fase ini, semua layanan, seperti OS loader, tersedia untuk bekerja dengan aplikasi UEFI. Biasanya, driver DXE disimpan dalam volume yang sama. Namun, operator DXE mungkin terpisah.

ReWriter_binary mencari Ip4Dxe hanya untuk mencari tahu apakah volume yang diberikan berisi driver DXE. Seperti yang kami jelaskan nanti, volume ini menjadi kandidat untuk menginstal driver DXE berbahaya. Dia juga mencari kernel DXE dan menambahkan volume di mana ia berada sebagai kandidat lain untuk tempat untuk merekam rootkit. Ruang kosong yang tersedia di masing-masing volume ini disimpan dan kemudian digunakan untuk memeriksa kecukupan untuk menambahkan driver jahat.

NtfsDxe - driver AMI NTFS DXE. Jika ada dalam volume firmware, lokasinya disimpan dan nantinya digunakan untuk menghapus file ini dari volume. Di bagian UEFI rootkit, kita akan melihat mengapa ia menghapus file ini.

Adapun gambar SmiFlash, informasi yang terkait dengannya disimpan, tetapi tidak digunakan di mana pun di Malvari. Menariknya, gambarnya

rentan . Oleh karena itu, kami percaya bahwa operator Sednit dapat bekerja untuk mengeksploitasi kerentanan ini. Ini memungkinkan mereka untuk menulis sistem yang dikonfigurasi dengan benar ke memori flash SPI. Seperti yang akan kami sampaikan nanti, dalam bentuk saat ini, alat ini hanya dapat menulis ke area BIOS dari sistem yang dikonfigurasi dengan salah atau cukup lama (pada motherboard dengan chipset lebih tua dari Platform Controller Hub, diperkenalkan sekitar 2008).

Setelah metadata yang diperlukan dialokasikan,

ReWriter_binary menambal dump gambar UEFI dan menambahkan driver DXE berbahaya. Pertama, ini menciptakan header file (EFI_FFS_FILE_HEADER). Dia kemudian memilih volume tujuan berdasarkan lokasi Ip4Dxe dan kernel DXE, serta ruang kosong yang tersedia pada volume ini.

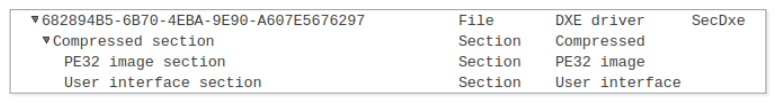

ReWriter_binary menyematkan bagian terkompresi yang berisi gambar PE dan bagian antarmuka pengguna yang mendefinisikan nama file yang dapat dibaca manusia: SecDxe. Bagian yang dikompresi ditambahkan ke header file dan ditulis di akhir volume, di ruang kosong. Gambar di bawah ini menunjukkan struktur - tampilan di UEFITool.

Gambar 11. Tampilan file SecDxe di UEFITool

Gambar 11. Tampilan file SecDxe di UEFIToolAkhirnya, jika driver NtfsDxe ada pada gambar, itu akan dihapus. Sistem file firmware menyimpan file dan isinya secara berurutan, sehingga prosesnya cukup sederhana:

- indent ke ruang kosong di akhir volume

- Byte 0xFF ditulis di atas gambar NtfsDxe

- bagian selanjutnya dari volume firmware disalin, dimulai dengan lekukan di mana NtfsDxe berada

- sisa sistem file diisi dengan byte 0xFF, mis. ruang kosong

Menulis firmware yang ditambal kembali ke memori flash SPI

Setelah berhasil membuat perubahan pada gambar firmware, langkah selanjutnya adalah menulisnya kembali ke memori flash SPI. Sebelum masuk ke proses ini, kita perlu mengkarakterisasi beberapa perlindungan penulisan BIOS yang penting dalam kasus ini. Mekanisme lain yang ada, seperti Range Write Protection BIOS, tetap menyendiri karena ReWriter_binary tidak memeriksanya.

Platform menggunakan beberapa mekanisme keamanan untuk memblokir upaya tidak sah untuk menulis ke area BIOS. Saya harus mengatakan bahwa mekanisme ini tidak diaktifkan secara default. Firmware bertanggung jawab atas konfigurasi yang benar. Konfigurasi ini disajikan dalam register kontrol BIOS (BIOS_CNTL). Ini berisi bit BIOS Write Enable (BIOSWE), yang harus dialihkan ke "1" untuk menulis ke area BIOS dari memori flash SPI. Karena platform seharusnya tidak mengizinkan upaya apa pun untuk menulis ke area BIOS, ada satu bit lagi di BIOS_CNTL untuk melindungi BIOSWE - ini adalah BIOS Lock Enable (BLE). Ketika diset, mekanisme harus memblokir bit BIOSWE dan membiarkan nilainya sama dengan "0". Namun, solusinya memiliki kerentanan. Ketika permintaan datang untuk mengubah bit BIOSWE ke "1", BIOSWE sedikit ke "1", dan hanya setelah itu platform mengganggu tugas menggunakan System Management Interrupt (SMI), kode untuk SMI ini mengubah bit BIOSWE kembali ke "0".

Ada banyak masalah dalam versi solusi ini.

Pertama, prosesor SMI dibiarkan untuk pengembang firmware. Oleh karena itu, jika kode ini tidak diterapkan dalam firmware, bit BLE tidak berguna, karena bit BIOSWE tidak akan diatur kembali ke "0". Kedua, dalam hal ini, kami memiliki " kerentanan kondisi ras " yang memungkinkan kami untuk sepenuhnya menghindari mekanisme ini, bahkan jika handler SMI diimplementasikan dengan benar. Untuk mengeksploitasi kerentanan ini, penyerang perlu menjalankan utas yang terus-menerus mengatur BIOSWE ke “1”, sedangkan utas lain harus menulis data ke memori flash SPI. Menurut karya Kallenberg dan Wojtchuk, serangan ini bekerja pada prosesor multi-core dan juga dapat berhasil digunakan pada prosesor single-core dengan teknologi Hyper-Threading diaktifkan.Untuk mengatasi masalah ini, mekanisme perlindungan baru yang dikonfigurasi melalui BIOS_CNTL ditambahkan ke platform. Ini diperkenalkan dalam keluarga chipset dari Intel Platform Controller Hub (PCH). Jika bit konfigurasi diatur, SMM BIOS Write Protect Disable (SMM_BWP) hanya akan memungkinkan penulisan ke area BIOS jika semua core berada dalam Mode Manajemen Sistem (SMM) dan BIOSWE diatur ke "1". Ini secara efektif melindungi sistem dari "kerentanan kondisi ras" yang dijelaskan di atas. Namun, seperti halnya BLE, SMM_BWP harus diaktifkan dari sisi firmware. Oleh karena itu, firmware di mana mekanisme ini tidak dikonfigurasi dengan benar membuat sistem berisiko memberikan hak penulisan yang tidak sah ke area BIOS.ReWriter_binarymembaca isi register kontrol BIOS untuk memilih jalur yang benar.Dia pertama kali memeriksa untuk melihat apakah BIOSWE diatur. Jika demikian, ia masuk ke fase perekaman. Jika BIOSWE dinonaktifkan, BIOSWE memeriksa nilai bit BLE. Jika tidak diinstal, itu mengubah nilai bit BIOSWE dan mulai merekam firmware yang ditambal. Jika bit BLE diatur, bit tersebut memeriksa status SMM_BWP yang dinonaktifkan dan menerapkan "kerentanan kondisi ras" yang dijelaskan di atas. Jika bit SMM_BWP diatur, operasi gagal. Gambar di bawah menggambarkan proses. Gambar 12. Pohon keputusan selama proses perekamanDengan asumsi bahwa file yang dianalisis

Gambar 12. Pohon keputusan selama proses perekamanDengan asumsi bahwa file yang dianalisis ReWriter_binarydigunakan untuk menyebarkan UEFI rootkit, kita dapat menyimpulkan bahwa salah satu firmware salah mengkonfigurasi perlindungan penulisan BIOS atau chipset mesin korban lebih tua daripada Platform Controller Hub.ReWriter_binarySaya tidak dapat mengganti firmware UEFI pada sistem modern yang telah disesuaikan dengan baik. Namun, ketika mencari gambar SmiFlash UEFI yang rentan, parsing volume firmware UEFI menunjukkan bahwa penyerang juga dapat bekerja dengan teknik proteksi bypass BIOS yang lebih canggih .Dalam cara yang sangat mirip dengan prosedur membaca, penulisan ke memori flash SPI terjadi: Gambar 13. Urutan penulisan ke memori flash SPISelain dua langkah pertama, yang dilakukan hanya satu kali, operasi ini diulangi dalam satu siklus sampai semua informasi ditulis ke memori flash SPI. .Ketika proses perekaman selesai, isi memori flash SPI diturunkan lagi ke file

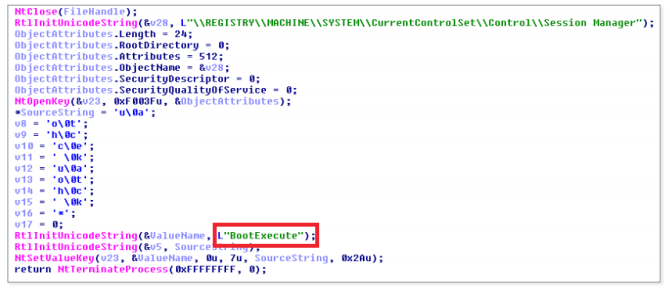

Gambar 13. Urutan penulisan ke memori flash SPISelain dua langkah pertama, yang dilakukan hanya satu kali, operasi ini diulangi dalam satu siklus sampai semua informasi ditulis ke memori flash SPI. .Ketika proses perekaman selesai, isi memori flash SPI diturunkan lagi ke file image.bin. Pemeriksaan integritas yang sama yang dilakukanReWriter_read, berjalan pada gambar gabungan baru. Kemudian, gambar yang dibaca dari memori flash SPI dibandingkan dengan gambar yang ditambal dalam memori.Jika ada byte yang berbeda, alamatnya ditulis ke log. Ada atau tidak adanya perbedaan tidak mempengaruhi kemajuan malware. Informasi ini hanya direkam sehingga operator mengerti apa yang terjadi.Pada tahap akhir, kunci registri diatur ke:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\BootExecute = “autocheck autochk *”Kemudian, layanan RwDrv dihentikan dan dihapus. Penting bahwa nilai baris ini ditetapkan untuk kunci registri Windows, karena rootkit UEFI sedang mencari baris ini untuk mengubahnya dan mengeksekusi komponennya selama startup Windows. Kami akan membicarakan hal ini secara lebih rinci ketika kami menjelaskan rootkit UEFI dan komponennya.Analisis Teknis LoJax

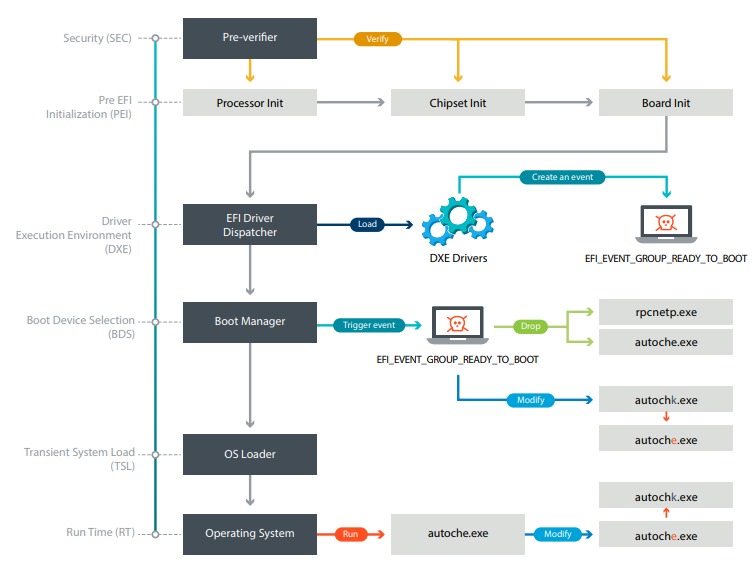

Alat untuk membuang, menambal, dan menulis ke memori flash SPI disesuaikan untuk gambar firmware tertentu dan tidak dapat digunakan pada sistem apa pun. Dalam hal ini, modul UEFI lengkap dapat dibedakan. Hal pertama yang kami lakukan setelah menerima modul ini adalah mempelajari data telemetri untuk mengetahui apakah sudah terlihat sebelumnya. Dalam hal ini, kami harus bergantung pada pemindai UEFI baru, yang dapat memindai firmware sistem. Kami menemukan bahwa modul UEFI grup Sednit dipasang setidaknya sekali dalam sistem, yang berarti bahwa rootkit ini sebenarnya digunakan di alam bebas.Belum ditetapkan bagaimana alat jahat dikirim ke sistem yang dikompromikan. Kemungkinan besar, program lain digunakan untuk ini - misalnya, XAgent. Alat pembuangan dan perekaman ditemukan dalam sistem yang sama, tetapi pada waktu yang berbeda - mungkin, operator bekerja dalam beberapa tahap. Pertama, mereka membongkar firmware pada mesin target, memastikan bahwa alat untuk membuat penyesuaian ke program bekerja tanpa kegagalan, dan kemudian memuatnya dan benar-benar menambal firmware. Kami hanya menemukan satu versi alat untuk dump dan rekaman, tetapi ada kemungkinan versi lain ada untuk firmware lain dengan kerentanan yang dapat mereka temukan.Gambar di bawah ini memberikan gambaran umum tentang operasi rootkit UEFI sampai OS mem-boot. Pertama, pengandar DXE SecDxe dimuat oleh Manajer DXE. Dengan cara ini, fungsi notifikasi untuk grup acara dikonfigurasikan EFI_EVENT_GROUP_READY_TO_BOOT. Ketika firmware siap untuk memilih perangkat boot dan memulai boot loader, fungsi notifikasi dipanggil. Dia melakukan tiga tindakan:- memuat driver DXE NTFS bawaan untuk menyediakan akses dan kemampuan menulis ke partisi NTFS

- menulis dua file ke partisi Windows NTFS: rpcnetp.exe dan autoche.exe

- mengubah kunci registri 'HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ BootExecute': ke: 'autocheck autochk *'; setelah: 'autocheck autoche *'.

Gambar 14. Proses booting sistem yang terinfeksi dengan rootkit UEFI

Gambar 14. Proses booting sistem yang terinfeksi dengan rootkit UEFISecDxe: Pengemudi DXE berbahaya

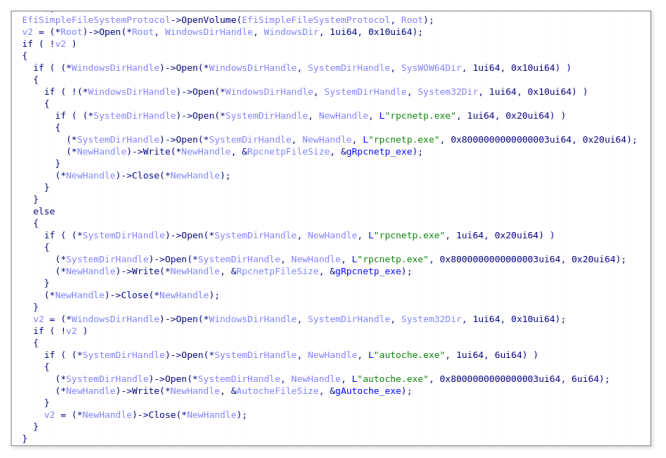

Di bagian ini, kami akan mengungkapkan urutan kejadian yang terjadi dalam sistem yang dikompromikan. Kita mulai dengan deskripsi tentang rootkit, dan kemudian mengikuti rantai peristiwa sampai komponen akhir dikerahkan di tingkat sistem operasi.Rootkit UEFI Sednit adalah driver DXE dengan GUID 682894B5-6B70-4EBA-9E90-A607E5676297.Itu tidak ditandatangani, sehingga tidak dapat dijalankan pada sistem dengan perlindungan Boot Aman diaktifkan. Setelah disebarkan ke salah satu volume firmware, DXE Foundation mengunduhnya setiap kali sistem dinyalakan.SecDxe adalah driver DXE kecil yang pada dasarnya melakukan dua hal. Ini mengatur protokol khusus GUID.832d9b4d-d8d5-425f-bd52-5c5afb2c85dcyang tidak pernah digunakan. Kemudian itu membuat acara yang terkait dengan fungsi notifikasi. Fungsi notifikasi dikonfigurasikan untuk memanggil sinyal per grup EFI_EVENT_GROUP_READY_TO_BOOT. Sinyal ke grup peristiwa ini berasal dari manajer boot ketika sudah siap untuk memilih perangkat untuk boot. Gambar 15. Hasil dekompiler Hex-Rays melewati proses pembuatan acaraFitur notifikasi mengeksploitasi perilaku berbahaya rootkit UEFI Sednit. Dia menulis komponen ke sistem file Windows NTFS. Sebagai aturan, UEFI firmware sendiri bekerja dengan partisi sistem EFI, sehingga driver NTFS biasanya tidak disertakan. Hanya sistem file FAT yang didukung sebagai partisi untuk diunduh. Oleh karena itu, firmware UEFI tidak selalu disertai dengan driver NTFS. Karena alasan ini, SecDxe memiliki driver NTFS bawaannya sendiri. Driver ini melakukan booting terlebih dahulu dan terhubung ke perangkat disk. Yaitu, itu menginstal

Gambar 15. Hasil dekompiler Hex-Rays melewati proses pembuatan acaraFitur notifikasi mengeksploitasi perilaku berbahaya rootkit UEFI Sednit. Dia menulis komponen ke sistem file Windows NTFS. Sebagai aturan, UEFI firmware sendiri bekerja dengan partisi sistem EFI, sehingga driver NTFS biasanya tidak disertakan. Hanya sistem file FAT yang didukung sebagai partisi untuk diunduh. Oleh karena itu, firmware UEFI tidak selalu disertai dengan driver NTFS. Karena alasan ini, SecDxe memiliki driver NTFS bawaannya sendiri. Driver ini melakukan booting terlebih dahulu dan terhubung ke perangkat disk. Yaitu, itu menginstal EFI_SIMPLE_FILE_SYSTEM_PROTOCOLpada perangkat disk dengan partisi NTFS, sehingga termasuk akses file ke mereka.Sekarang semuanya siap untuk menulis file ke partisi Windows, SecDxe me rpcnetp.exe- reset dan autoche.exe. Kemudian rpcnetp.exediinstal %WINDIR%\SysWOW64pada versi 64-bit Windows atau%WINDIR%\System32pada versi 32-bit. A autoche.exediatur ke %WINDIR%\SysWOW64. Gambar berikut menunjukkan proses yang bertanggung jawab untuk menulis file-file ini ke disk. Gambar 16. Hasil dekompiler Hex-Rays melalui proses penulisan file ke disk,kemudian SecDxe membuka

Gambar 16. Hasil dekompiler Hex-Rays melalui proses penulisan file ke disk,kemudian SecDxe membuka %WINDIR%\System32\config\SYSTEMfile dengan cadangan dari satu set kunci registri HKLM\SYSTEM. Ia mem-parsing file sampai menemukan 'autocheck autochk *'dan menggantikan 'k'di 'autochk'atas 'e'. Akibatnya, itu 'HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\ BootExecute'berubah menjadi 'autocheck autoche *'. Saat boot Windows berikutnya, autoche.exe akan diluncurkan sebagai gantinya autochk.exe.Tim Peretasan Driver NTFS

Seperti dibahas sebelumnya, driver NTFS dibangun ke dalam modul SecDxe. Ada bukti kuat bahwa operator Sednit tidak menulis driver sendiri, tetapi menyusun salinan driver DXE NTFS yang diumumkan dari Tim Peretasan.Driver NTFS mereka menggunakan proyek ntfs-3g sebagai kernel. Ini hanya pembungkus untuk membuatnya berfungsi sebagai driver UEFI DXE. File INF rakitan driver Tim Hacking sendiri mencantumkan nama file proyek ntfs-3g. Baris kode driver SecDxe NTFS juga mencantumkan banyak nama file ini: Sangat menarik untuk dicatat bahwa jalur ke proyek sama dengan yang ditemukan dalam vektor-edk, proyek pengembangan EFI Tim Peretasan. Ada subproyek dalam vektor-edk- c:\edk2\NtfsPkg\NtfsDxe\ntfs\inode.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\volume.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\bootsect.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\unistr.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\attrib.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\mft.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\index.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\cache.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\misc.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\dir.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\runlist.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\logfile.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\uefi_io.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\ntfsinternal.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\mst.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\lcnalloc.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\compress.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\bitmap.c

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\collate.c

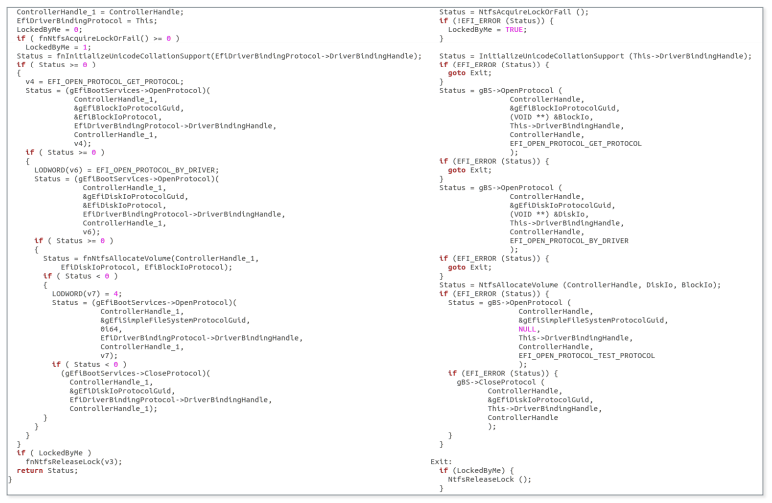

- c:\edk2\NtfsPkg\NtfsDxe\ntfs\security.cNtfsPkgdengan tata letak direktori yang benar-benar identik. File sumber proyek ntfs-3g terletak di jalur alamat yang sama. Dan meskipun jalannya sendiri tidak biasa, kami percaya bahwa ini bukan kebetulan belaka.Membandingkan kode sumber bocor ke jaringan dengan apa yang kita dapatkan pada output dekompiler Hex-Rays, menjadi jelas bahwa ini adalah proyek yang sama. Gambar di bawah ini menunjukkan contoh perbandingan fungsi yang NtfsDriverBindingStartdiambil vector-edk/NtfsPkg/NtfsDxe/Ntfs.c. Komentar dari kode HT asli dihapus untuk persepsi yang lebih baik. Logika dan urutan pemanggilan fungsi adalah sama. Kedua proyek bahkan menggunakan satu variabel (LockedByMe) untuk menyimpan keadaan terkunci. Gambar 17. Perbandingan hasil pada output driver Sednit dekompiler Hex-Rays NTFS (kiri) dan driver NTFS HT (kanan)Kode di atas menunjukkan pengembang dari Tim Peretasan, yang tidak ada dalam open source ntfs-3g. Seperti disebutkan di bagian

Gambar 17. Perbandingan hasil pada output driver Sednit dekompiler Hex-Rays NTFS (kiri) dan driver NTFS HT (kanan)Kode di atas menunjukkan pengembang dari Tim Peretasan, yang tidak ada dalam open source ntfs-3g. Seperti disebutkan di bagian ReWriter_binary, selama penguraian sistem file firmware, file yang dapat dieksekusi mencoba untuk menghapus driver AMI NTFS. Kami ingin mencari tahu mengapa itu dihapus alih-alih digunakan.Kami menganalisis driver dan menemukan bahwa itu hanya dapat melakukan operasi baca. Karena menulis ke sistem file tidak tersedia, pengembang tidak dapat menggunakannya untuk tujuan mereka sendiri. Kemungkinan juga operator Sednit mengalami kesulitan karena fakta bahwa sudah ada driver NTFS lain dalam firmware, sehingga mereka memutuskan untuk hanya menghapusnya. Selain menerapkan kemampuan baca dan tulis, driver Tim Peretasan tidak menghormati izin file. Misalnya, itu dapat menimpa file read-only tanpa menyebabkan kesalahan.Pada titik ini, kami telah menggambarkan berbagai operasi kompromi sistem yang dilakukan oleh rootkit UEFI. Kami juga membahas alasan mengapa operator Sednit menggunakan kode sumber vektor-edk dari Tim Peretasan untuk mengembangkan driver NTFS mereka untuk menulis file ke partisi NTFS Windows. Nanti dalam makalah ini, kami akan menyajikan analisis komponen yang disampaikan oleh SecDxe.autoche.exe vs. autochk.exe

Malicious autoche.exedigunakan untuk memastikan persistensi mini-agent rpcnetp.exe. Seperti yang Anda lihat dari gambar berikut, ia menggunakan panggilan asli ke Windows API untuk membuat layanan. Gambar 18. Malicious autoche .exe mengkonfigurasi kegigihan rpcnetp.exePerlu dicatat bahwa nama layanan sama dengan yang digunakan oleh agen Computrace yang sah. Setelah membuat layanan, ini mengembalikan nilai kunci registri sebelumnya

Gambar 18. Malicious autoche .exe mengkonfigurasi kegigihan rpcnetp.exePerlu dicatat bahwa nama layanan sama dengan yang digunakan oleh agen Computrace yang sah. Setelah membuat layanan, ini mengembalikan nilai kunci registri sebelumnya BootExecute. Gambar 19. Autoche.exe berbahaya mengembalikan nilai asli kunci registri BootExecute.Karenaproses ini terjadi selama startup Windows, pengguna tidak mungkin melihat perubahan nilai kunci.

Gambar 19. Autoche.exe berbahaya mengembalikan nilai asli kunci registri BootExecute.Karenaproses ini terjadi selama startup Windows, pengguna tidak mungkin melihat perubahan nilai kunci.BootExecute. Perlu dicatat bahwa di autoche .exe beberapa kesamaan dengan modul autochk.exe di Computrace terlihat, misalnya, panggilan API yang diterapkan dan pendaftaran layanan, tetapi sisanya sangat berbeda. Modul Computrace lebih besar, dan mengembalikan file yang dapat dieksekusi asli autochk.exealih-alih mengubah kunci registri. Dia juga bertanggung jawab untuk menyebarkan mini-agent ke disk, sementara LoJax melakukan ini dengan rootkit UEFI.rpcnetp.exe

Sementara agen mini rpcnetp.exedapat diimplementasikan oleh UEFI rootkit, kemungkinan besar dalam kebanyakan kasus ketika kami menemukan versi LoJack yang di-trojan, mini-agent tidak menggunakan komponen ini. Sangat mungkin bahwa mereka melanjutkan dari pertimbangan oportunistik dan menginstal rootkit UEFI hanya ketika mereka memiliki kesempatan seperti itu, dan dalam organisasi yang paling menarik bagi mereka.Selama penyelidikan, kami menemukan berbagai versi mini-agent LoJax. Daftar indikator kompromi menunjukkan hash dan domain / alamat IP yang sesuai. Seperti yang telah kami katakan, semua sampel yang ditemukan adalah versi trojanized dari agen Computrace lama yang sama, yang disusun pada tahun 2008.Kami belum pernah melihat agen LoJax mengunduh dan memasang modul tambahan, tetapi kami tahu bahwa fungsi tersebut ada. Karena kualitas terbaik LoJax adalah sembunyi-sembunyi dan ketekunan, itu pasti dapat digunakan untuk menyediakan akses ke sumber daya utama.Attack Prevention and Recovery

Untuk mencegah serangan, ekosistem kompleks yang terdiri dari banyak komponen aktif diperlukan. Mekanisme keamanan pertama yang dapat memblokir serangan seperti itu adalah Boot Aman. Ketika Boot Aman diaktifkan, setiap komponen firmware yang diunduh berdasarkan permintaan firmware harus ditandatangani dengan benar, sehingga memastikan integritasnya. Kami menyarankan Anda mengaktifkan fungsi Boot Aman, ini adalah perlindungan dasar terhadap serangan pada firmware UEFI.Seperti halnya perangkat lunak, firmware UEFI harus selalu diperbarui tepat waktu. Kunjungi situs web produsen motherboard untuk memastikan Anda memiliki versi terbaru yang tersedia.Anda juga harus memastikan bahwa semua sistem Anda dilengkapi dengan chipset modern dengan Platform Controller Hub (dimulai dengan chipset Intel Seri 5 dan seterusnya). Ini akan memastikan bahwa mekanisme keamanan bekerja melawan "kerentanan kondisi ras", yang, seperti yang kami sebutkan , hadir di platform.Bagian lain dari keamanan firmware ada di tangan UEFI / vendor BIOS. Mekanisme keamanan yang disediakan oleh platform harus dikonfigurasi dengan benar oleh firmware sistem untuk benar-benar memastikan perlindungannya. Oleh karena itu, firmware pada awalnya harus dibangun dengan pemahaman tentang langkah-langkah keamanan. Untungnya, semakin banyak peneliti keamanan memperhatikan keamanan firmware, menarik perhatian vendor. Juga layak disebutkan adalah CHIPSEC, kerangka kerja open source yang melakukan penilaian keamanan tingkat rendah untuk menentukan apakah platform tersebut dikonfigurasi dengan benar.Menghilangkan konsekuensi kompromi melalui firmware UEFI adalah tugas yang sulit. Tidak ada cara mudah untuk membersihkan sistem dari ancaman semacam itu, dan tidak ada produk keamanan khusus yang dapat memperbaiki semuanya. Dalam kasus yang dijelaskan di sini, untuk menghapus rootkit, perlu untuk mem-flash memori flash SPI. Ini adalah tugas yang tidak sepele, tidak cocok untuk pengguna biasa. Memperbarui firmware UEFI dapat menghapus rootkit jika seluruh area SPI dari memori flash ditulis ulang. Jika UEFI flashing tidak dimungkinkan, satu-satunya solusi adalah mengganti motherboard dari sistem yang terinfeksi.Kesimpulan

Rootkit UEFI adalah salah satu alat penjahat cyber paling berbahaya dan kuat karena kegigihan dan kekebalannya yang tinggi untuk menginstal ulang OS dan mengganti hard drive, serta kesulitan luar biasa dalam pendeteksian dan penghapusan. Meskipun citra UEFI sistem sulit diubah, beberapa solusi memungkinkan Anda untuk memindai modul UEFI dan mengidentifikasi di antaranya yang berbahaya. Selain itu, membersihkan firmware UEFI berarti mem-flash-nya, yang bukan operasi biasa yang tidak dapat dilakukan oleh pengguna normal. Manfaat ini menjelaskan mengapa cybergroup dengan sumber daya tak terbatas akan terus menyerang sistem UEFI.Untuk pertanyaan apa pun tentang pekerjaan ini, silakan hubungi ancamanintel@eset.com.Kami ingin mengucapkan terima kasih kepada mereka yang bekerja pada proyek opensecuritytraining.info Tentu sajaPengantar BIOS & SMM sangat membantu kami ketika kami menganalisis interaksi dengan chip flash SPI.Glosarium

Lihat spesifikasi Intel untuk deskripsi singkatan yang lebih rinci.- BIOS_CNTL: Register Kontrol BIOS- BIOSWE: BIOS Diaktifkan- BLE: BIOS Lock Diaktifkan- FADDR: Alamat Flash- FDATAX: Data Flash dari FDATA0 ke FDATAN- FDBC: Data Flash Byte Count- FGO: Flash Cycle Go- HSFC: Sequencing Perangkat Keras Flash Control- HSFS: Hardware Sequencing Flash Status- IOCTL: Input / Output Control- PCH: Platform Controller Hub- RCBA: Root Base Base Address Register- RCRB: Root Complex Register Block- SCIP: Siklus SPI dalam Kemajuan- SMI: System Management Interrupt- SMM: Mode Manajemen Sistem- SMM_BWP: SMM BIOS Write Protect Disable- SPI: Serial Peripheral InterfaceIndikator kompromi

ReWriter_read.exe

Deteksi ESETWin32/SPIFlash.ASHA-1ea728abe26bac161e110970051e1561fd51db93bReWriter_binary.exe

Deteksi ESETWin32/SPIFlash.ASHA-1cc217342373967d1916cb20eca5ccb29caaf7c1bSecdexe

Deteksi ESETEFI/LoJax.ASHA-1f2be778971ad9df2082a266bd04ab657bd287413info_efi.exe

Deteksi ESETWin32/Agent.ZXZSHA-14b9e71615b37aea1eaeb5b1cfa0eee048118ff72autoche.exe

Deteksi ESETWin32/LoJax.ASHA-1700d7e763f59e706b4f05c69911319690f85432eAgen Mini EXE

Deteksi ESET SHA-1Win32/Agent.ZQE

Win32/Agent.ZTU1771e435ba25f9cdfa77168899490d87681f2029

ddaa06a4021baf980a08caea899f2904609410b9

10d571d66d3ab7b9ddf6a850cb9b8e38b07623c0

2529f6eda28d54490119d2123d22da56783c704f

e923ac79046ffa06f67d3f4c567e84a82dd7ff1b

8e138eecea8e9937a83bffe100d842d6381b6bb1

ef860dca7d7c928b68c4218007fb9069c6e654e9

e8f07caafb23eff83020406c21645d8ed0005ca6

09d2e2c26247a4a908952fee36b56b360561984f

f90ccf57e75923812c2c1da9f56166b36d1482beNama Domain Perintah Server

secao[.]org

ikmtrust[.]com

sysanalyticweb[.]com

lxwo[.]org

jflynci[.]com

remotepx[.]net

rdsnets[.]com

rpcnetconnect[.]com

webstp[.]com

elaxo[.]orgAlamat IP Command Server

185.77.129[.]106

185.144.82[.]239

93.113.131[.]103

185.86.149[.]54

185.86.151[.]104

103.41.177[.]43

185.86.148[.]184

185.94.191[.]65

86.106.131[.]54Agen mini DLL

ESETWin32/Agent.ZQESHA-1 Deteksi397d97e278110a48bd2cb11bb5632b99a9100dbdPerintah Server Nama Domain Perintah Serverelaxo.orgAlamat IP86.106.131[.]54