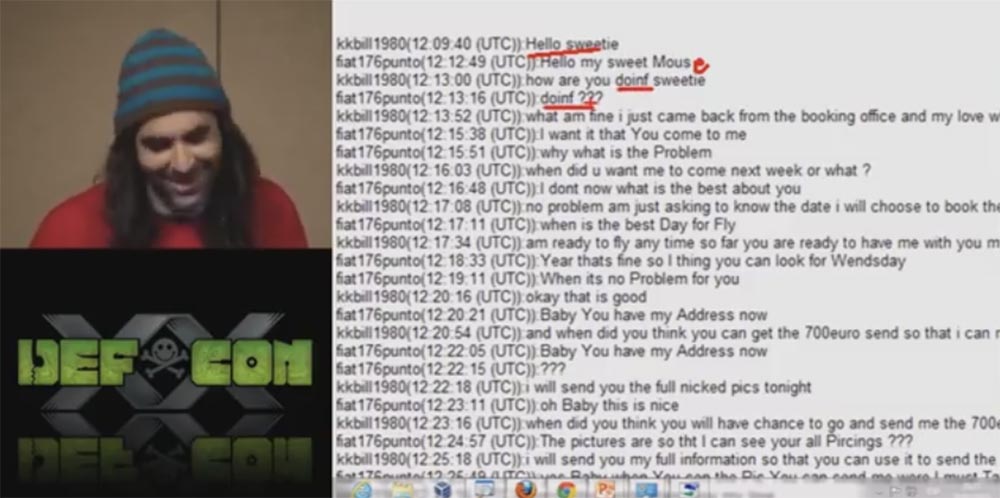

Konferensi DEFCON 20. Cara bercinta dengan orang jahat (dan mafia) menggunakan botnet JavaScript. Bagian 1Pria ini menyimpan semua obrolan dengan mereka yang tertarik dengan profil gadis ini. Slide ini menunjukkan obrolan favorit saya, kkbill1980 adalah orang yang berpura-pura menjadi seorang gadis, dan fiat176punto adalah korbannya. "Kkbill1980: halo sayang! - fiat176punto: halo, tetikusku yang manis! ”, dan seterusnya, obrolan yang sangat menyenangkan.

Lebih lanjut dalam obrolan mereka membahas detail hubungan cinta mereka, dan detail yang paling menarik adalah 700 euro, yang harus dikirim korban ke "tetikus manis" -nya seolah memesan hotel selama perjalanan seorang gadis palsu ke Jerman.

Dan kemudian kipas itu menulis bahwa malam ini dia mengirim "foto yang benar-benar telanjang" kepada kekasihnya, yang dia balas: "Oh, sayang, ini luar biasa!"

Intinya adalah bahwa pria scam ini secara bersamaan berinteraksi dengan banyak orang yang menggunakan profil cewek palsu di situs kencan dan memeras uang dari korbannya dengan satu alasan atau lainnya. Namun, di suatu tempat di tengah-tengah obrolan, orang ini "menusuk", tampaknya membuka tab membingungkan, dan mulai menulis dalam bahasa Jerman.

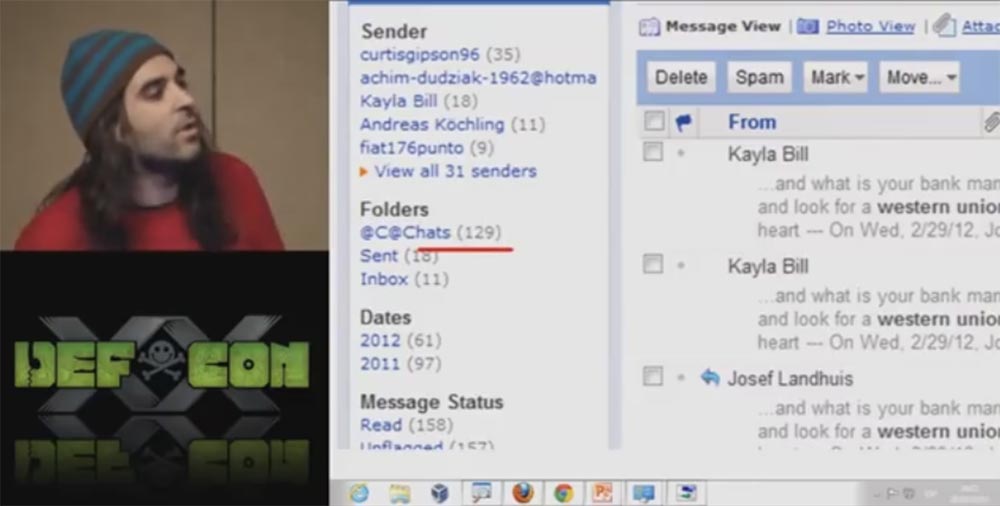

Semuanya ideas sistematis di kotak suratnya, dan dia menyimpan semua obrolan di folder khusus, yang dia terus bekerja dengan sekarang. Kami memutuskan untuk menemukan dalam korespondensi semua referensi tentang orang-orang yang akan menggunakan Western Union untuk mengirim uang kepada "kekasih" mereka, dan kami menemukan 158 pesan seperti itu.

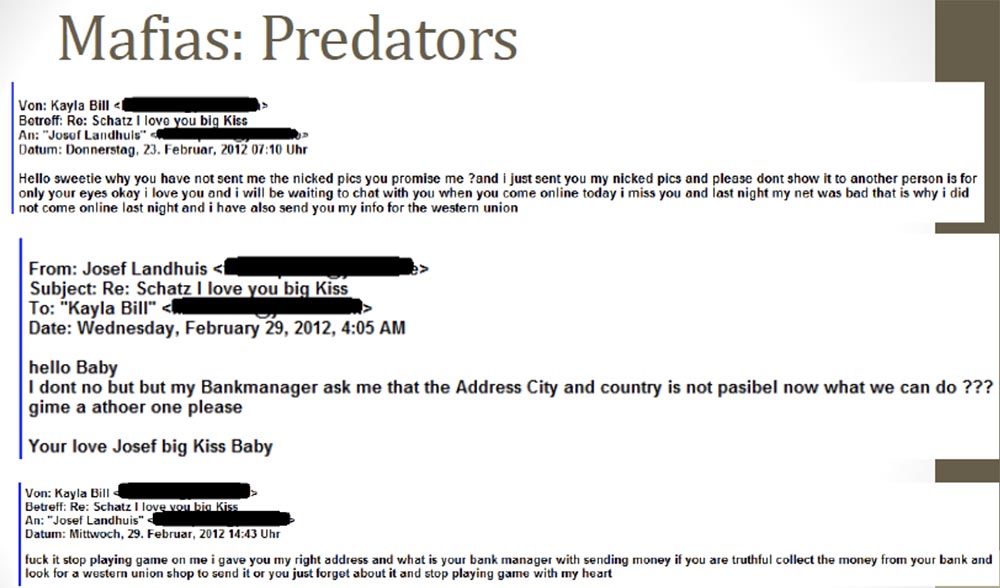

Slide berikut menunjukkan sampel korespondensi gadis ini dan korban. Di sini foto-foto disebutkan lagi - gadis itu bertanya mengapa pria itu tidak mengiriminya foto-foto "telanjang" yang dijanjikan. Dan dia menjawab bahwa dia tidak tahu mengapa, tetapi manajer di bank mengatakan kepadanya bahwa tidak mungkin untuk mengirim uang ke alamat yang ditentukan, jadi biarkan gadis itu memberinya alamat lain.

Ini karena profil gadis itu diberi alamat palsu, yang, tampaknya, tidak sesuai dengan petugas bank. Gadis yang palsu itu menjawab dengan marah: "persetan, berhentilah bermain game denganku!" Saya memberi Anda alamat yang benar, jadi ambil uang dari bank dan kirimkan kepada saya melalui Western Union, kalau tidak lupakan semuanya dan berhenti bermain-main dengan hati saya! "

Secara umum, Anda bisa membayangkan korespondensi macam apa itu. Dan skema ini berhasil, karena untuk mengirim uang melalui Western Union sudah cukup untuk menunjukkan hanya kota dan nama penerima transfer, dan kemudian memberitahunya kode rahasia.

Kasus berikutnya yang menarik bagi kami adalah scammer yang berhubungan dengan anjing. Kami bertanya-tanya apa yang dia lakukan dengan anjing jika dia membutuhkan server proxy anonim untuk kegiatannya.

Kami, seperti biasa, memutuskan untuk menggunakan nama pengguna dan kata sandi untuk menembus kotak suratnya. Dan di sana kami menemukan sesuatu yang berat, jadi jika Anda suka binatang, jangan lihat gambar berikut. Pada slide berikutnya, kami bahkan memposting peringatan seperti itu: "Peringatan! Gambar ini bisa melukai perasaan Anda! " Dan di sini, pada kenyataannya, gambar itu sendiri.

Dia menempatkan terrier Yorkshire palsu ini, yang palsu, karena dia menempatkan anjing yang sama untuk dijual di seluruh dunia, jadi ini adalah York yang paling hemat biaya di dunia. Dia meletakkan gambar ini dan menghasilkan uang, karena semua orang tergoda oleh murahnya anjing ras asli dan mereka membuat pembayaran di muka.

Secara alami, kami juga menemukan psikopat. Slide ini menunjukkan panel kontrol, yang menunjukkan bagaimana seorang pria dari satu alamat IP terus mencari di video.xnxx.com untuk video tentang topik "ibu", "pemerkosaan saudara perempuan", "pemerkosaan hebat", "kekerasan" dan sejenisnya. . Kami memutuskan untuk memberikan alamat IP-nya ke polisi setempat, karena orang ini jelas gila.

Jadi, banyak orang mengupayakan anonimitas di Internet, jadi hal pertama yang mereka lakukan adalah memeriksa anonimitas mereka. Tetapi masalahnya adalah bahwa menggunakan proxy, Anda anonim untuk halaman akhir, tetapi tidak untuk server proxy itu sendiri. Misalnya, Anda mengklaim bahwa alamat IP Anda ada di Amerika Serikat, kami melihat alamat IP asli Anda dan memastikan bahwa ini benar atau tidak. Tidak ada anonimitas di server proxy!

Jenis lain dari aktivitas Internet anonim menarik perhatian kami ketika kami menemukan seseorang yang menghasilkan uang dengan membaca posting blog. Ini adalah bisnis yang demikian - Anda membaca posting blog orang-orang di seluruh dunia, dan mereka membayar Anda untuk itu. Dalam sebulan, pria ini menghasilkan sebanyak $ 24, jadi ini juga bisnis yang bagus. Kami menyebut fenomena ini "Orang aneh di dunia yang aneh."

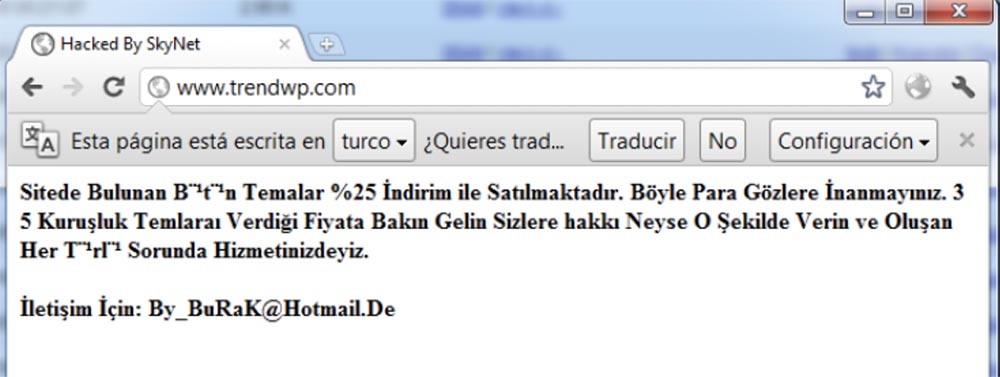

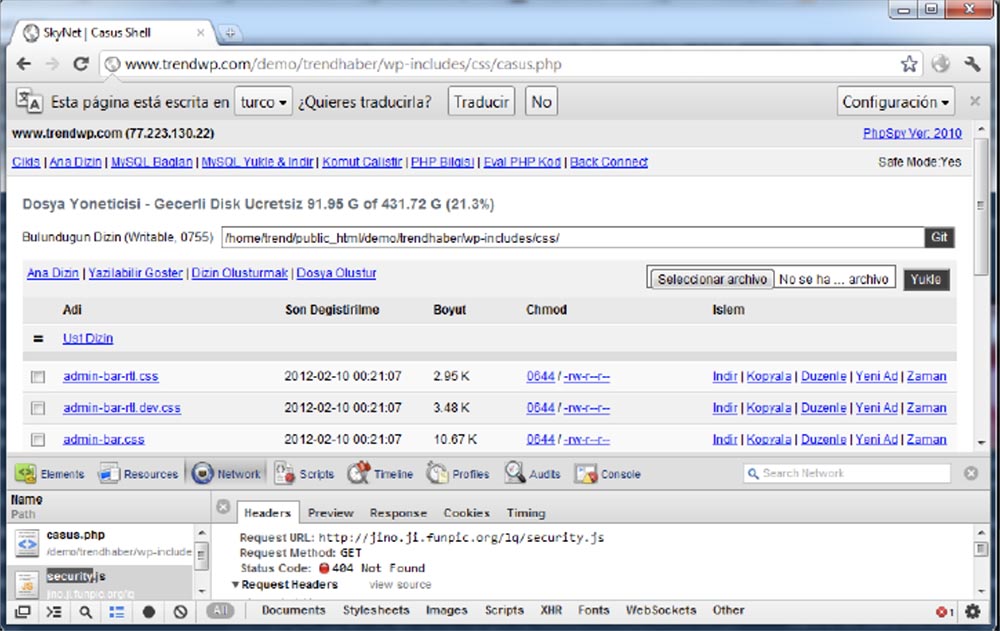

Banyak pengguna server proxy kami telah terlibat dalam meretas dan merusak data situs web. Salah satu pengguna ini menarik perhatian kami - pada panel kontrol Anda melihat file lokal yang kami sadap dari situs yang diretas, peretas ini menggunakan skrip WebShell berbahaya untuk meretas JavaScript.

Slide berikutnya menunjukkan hack, kami melihat implementasinya secara real time. Di bawah ini Anda melihat alamat email penyerang.

Ketika kami mempelajari bagaimana situs ini diretas, kami menyadari bahwa peretas menggunakan WebShell yang terinfeksi untuk memuat file JavaScript, yang, pada gilirannya, melaporkan URL WebShell ini. File JavaScript ini juga terinfeksi oleh server proxy kami dan memungkinkan kami untuk mencari tahu di mana WebShell ini berada. Ternyata peretas itu sendiri diretas oleh peretasan kami.

Slide berikut menunjukkan permintaan WebShell yang memanggil JavaScript.

Seperti yang Anda ingat, hal yang menarik tentang sistem kami adalah bahwa bahkan setelah memutuskan koneksi klien dari server proxy kami, tetap saja terinfeksi dengan JavaScript berbahaya kami. Sampai sekarang, semuanya telah diperoleh melalui pemantauan navigasi pasif, jadi kami memikirkan apakah mungkin menginfeksi Intranet, yaitu jaringan internal yang tidak dilihat melalui server proxy kami.

Oleh karena itu, salah satu poin yang menarik perhatian kami ketika mempertimbangkan data yang dikumpulkan adalah kemampuan untuk mencari informasi tentang mesin yang tidak dipublikasikan di Internet, yaitu, tentang aplikasi yang digunakan di dalam Intranet, sebagaimana dapat dinilai dengan data berikut dalam sistem ERP internal .

Kami mengikuti seorang pria dari Meksiko, dia mencari porno di Internet. Itu terputus dari server proxy, tetapi tetap terinfeksi, jadi Anda lihat di sini server internal yang kami coba bergabung. Ada banyak data, kata sandi, nama pengguna. Ini menjelaskan bahwa menggunakan file JavaScript jarak jauh di Intranet mungkin tidak diinginkan, dan membuka pintu bagi kemungkinan serangan semacam ini.

Melihat ini, kami berpikir bahwa akan mudah untuk menyiapkan serangan yang ditargetkan pada aplikasi apa pun di Intranet atau Internet, menganalisis file JavaScript yang diunduh sebelumnya dan memaksa klien untuk mengunduh file ini dari domain apa pun, karena kami memasang caching paksa.

Dan tentu saja, pengguna server proxy kami kecanduan pornografi. Ada banyak porno, porno adalah bisnis nyata. Kami bahkan membaca sebuah cerita menarik tentang bagaimana di gereja Katolik mereka menemukan gambar "jujur" yang dibuat oleh seorang biarawan pada tahun 700 Masehi. Kami mengumpulkan URL dan mengumpulkan koleksi nama pengguna dan kata sandi yang luas, dan tentu saja, kami akan menjualnya di Internet (hanya bercanda).

Tapi yang terpenting, pemerkosaan di Internet menarik perhatian kami. Kami selalu berpikir bahwa sangat sulit untuk memperkosa seseorang di Internet, tetapi ternyata tidak.

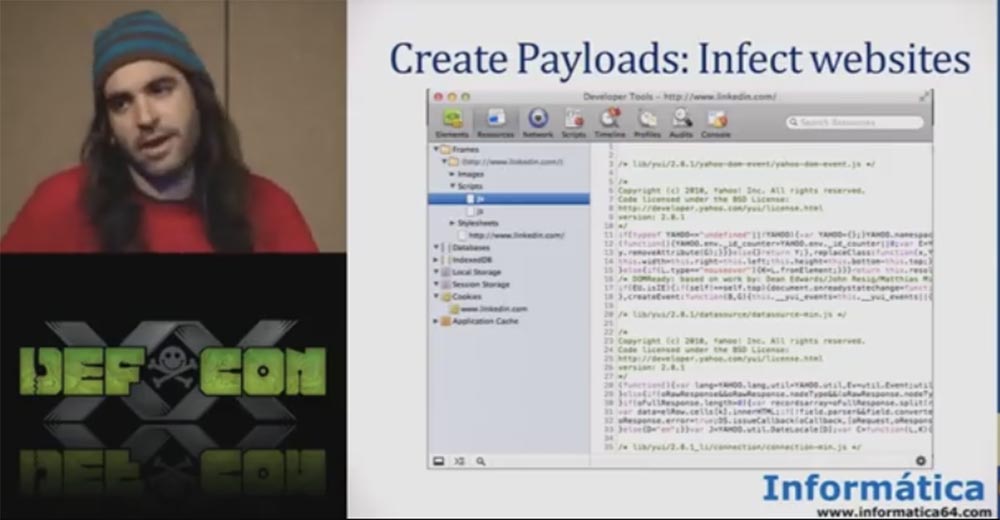

Jadi, kami membuat file JavaScript yang menginfeksi situs web. Kami telah membuat "payload." Untuk menyiapkan serangan bertarget pada situs tertentu, yaitu, untuk memastikan bahwa pengguna yang menjadi bagian dari botnet terinfeksi setelah mengunjungi situs tertentu, Anda perlu tahu file JavaScript mana yang diunggah ke situs ini. Untuk melakukan ini, Anda dapat menggunakan inspeksi jaringan di Google Chrome atau Firefox Firebug dan pilih file yang ingin Anda infeksi.

Tentu saja, jika Anda terhubung ke jaringan melalui server proxy, Anda tidak akan terhubung ke sistem perbankan, atau ke profil di jejaring sosial, Intranet atau situs pribadi Anda, tetapi jika Anda tidak menghapus cache, maka Anda berada di tangan mereka yang memaksa Anda mengunduh file javascript berbahaya. Dan jika file ini ada di halaman yang akan Anda buka setelah mengunjungi server proxy, Anda akan diretas.

Slide berikut memperlihatkan kode pada halaman jejaring sosial linkedin.com, tempat Anda dapat melihat beberapa skrip yang dimuat di Jawa, jadi jika Anda menggunakan server proxy, kami dapat membuat muatan khusus dengan mengunduh file JavaScript ini. Kemudian file-file ini akan terinfeksi, dan segera setelah Anda memutuskan sambungan dari proxy dan terhubung ke linkedin.com, "payload" akan dieksekusi.

Ini sangat sederhana, sehingga kami dapat membuat serangan bertarget pada beberapa situs web untuk mengumpulkan kata sandi orang-orang yang menggunakan server proxy kami sebelum menggunakan Internet yang normal, bukan anonim.

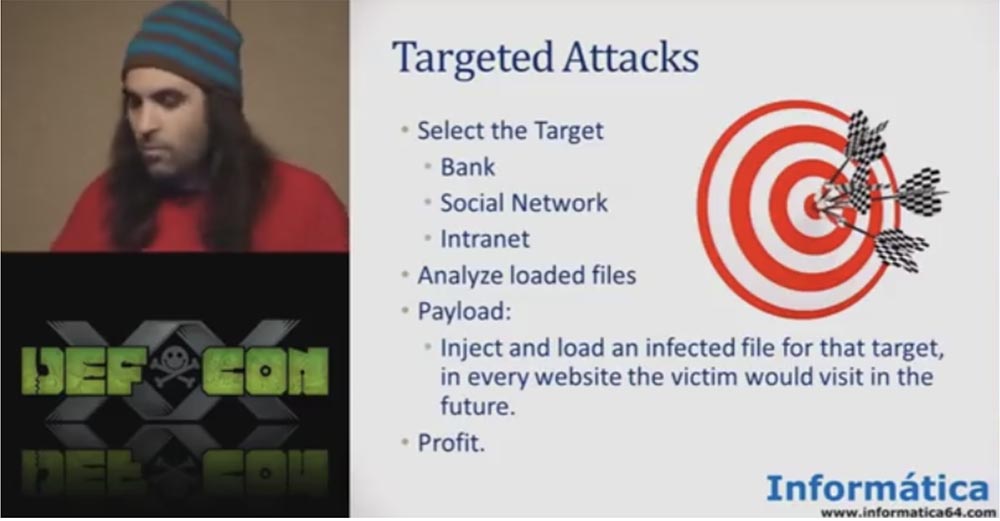

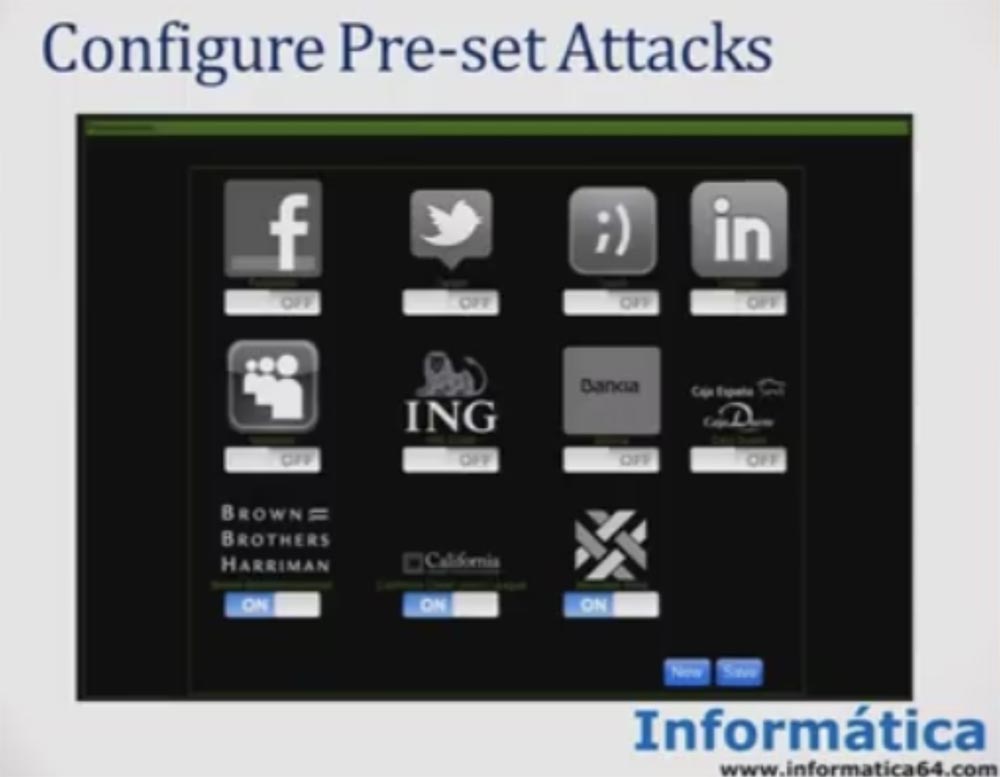

Untuk melakukan ini, pertama-tama Anda harus memilih tujuan: bank, jaringan sosial, Intranet, menganalisis file yang diunggah ke situs dan meluncurkan "payload". Artinya, menginfeksi dan mengunduh file yang terinfeksi untuk target yang dipilih, dan itu akan ada di setiap situs yang akan dikunjungi korban di masa depan.

Sekarang saya ingin menunjukkan kepada Anda bagaimana kami menembus sistem perbankan dan menunjukkan seperti apa panel kontrol kami. Tentu saja, kami mematikan server proxy kami sejak lama, tetapi untuk konferensi BlackHat dan DefCon saya membuat panel kontrol baru. Saya tidak meng-host proxy ini di Internet. Tetapi setelah laporan saya tentang BlackHat, saya tidak tahu mengapa, seseorang mempostingnya di Internet (tertawa).

Jadi, kami telah mengonfigurasi server proxy ini hanya untuk 10 koneksi paralel, dan sekarang, pagi ini, saya siap untuk menunjukkan kepada Anda semua bot, semua "zombie" kami untuk hari ini, 28 Juli. Anda lihat di sini sejumlah besar bot dari berbagai negara, AS, Brasil, dan sebagainya.

Saat ini kami sedang mengumpulkan banyak informasi dari mereka, tetapi kami tidak menggunakannya, kami tidak menerbitkan alamat IP ini, percayalah.

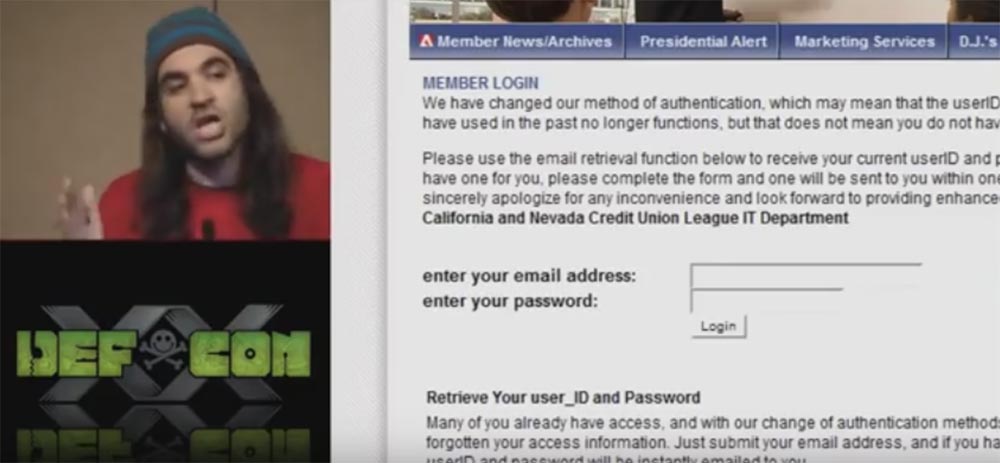

Jadi, saya ingin menunjukkan kepada Anda penetrasi sistem perbankan. Sekarang saya akan menunjukkan kepada Anda situs web ini. Ini adalah United Credit League of California. Seperti yang Anda lihat, situs ini bagus untuk serangan karena ini adalah situs web HTTP.

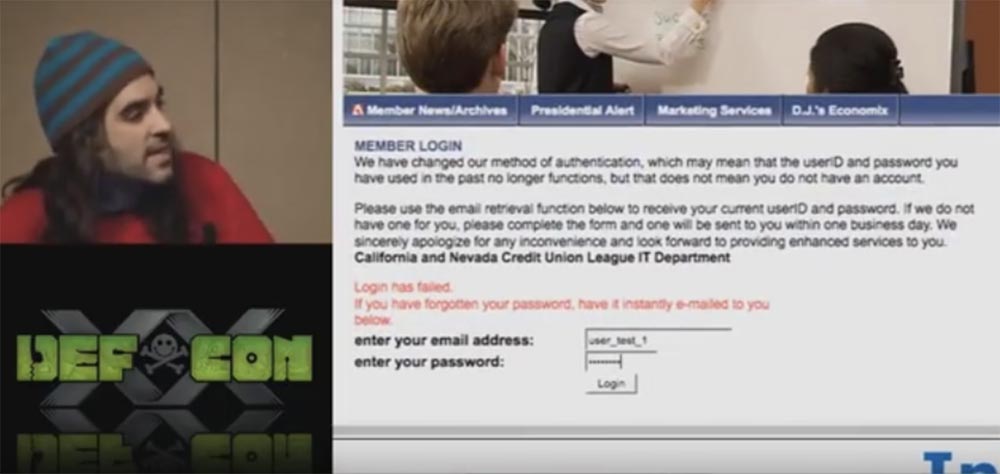

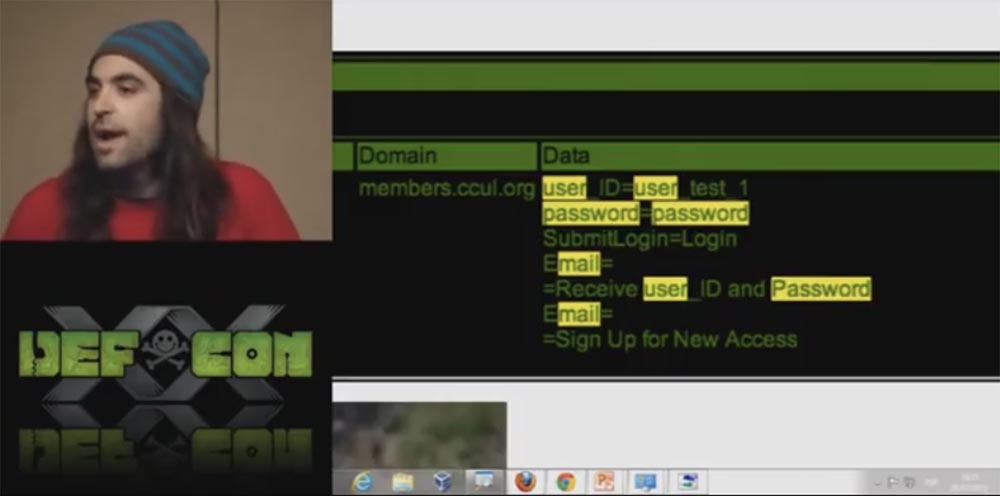

Anda lihat di sini formulir login pengguna di mana Anda harus memasukkan alamat email dan kata sandi. Karena kita dapat dengan mudah memasukkan file JavaScript yang terinfeksi ke situs HTTP, saya “mengambil” formulir dan menarik nama pengguna dan kata sandi dari situs ini.

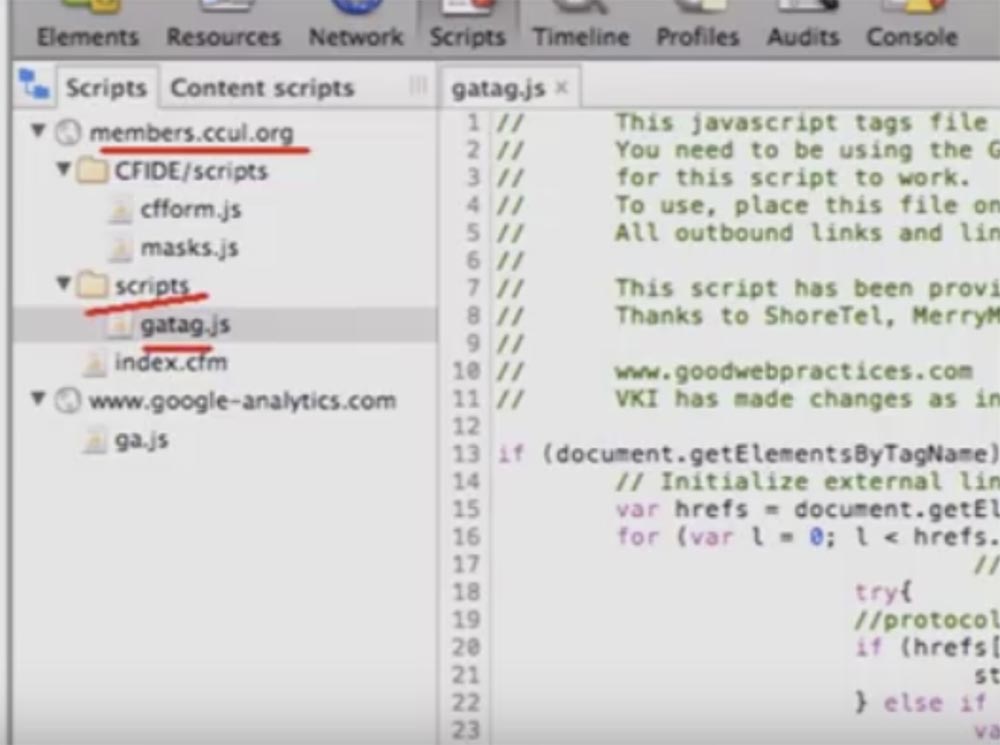

Satu-satunya hal yang perlu kami lakukan di panel kontrol server proxy kami adalah menganalisis target dan memilih satu file. Dalam contoh kita, ini adalah halaman members.ccul.org dan file tersebut adalah skrip gatag.js.

Lalu saya membuat "payload" di panel kontrol kami dan membuat preset untuk situs yang menarik minat kami.

Pada slide berikutnya, Anda melihat bagaimana situs target terlihat di panel kontrol - di sini adalah perintah untuk menjalankan fungsi pada alamat members.ccul.org untuk skrip gatag.js yang akan meluncurkan "payload" kami.

Jadi, pria yang menggunakan server proxy kami untuk menonton film porno akan memuat file ini ke dalam cache. Dia dapat menonton film porno, meretas situs, melakukan apa saja, dan pada saat yang sama dia akan memuat file JavaScript ini untuk serangan yang ditargetkan.

Setelah ia terputus dari server proxy kami dan memilih opsi "Jangan gunakan server proxy" di pengaturan jaringan komputernya, file kami akan tetap berada di cache browser-nya, karena sudah diunduh sebelumnya dan tidak memiliki tanggal kedaluwarsa.

Setelah orang ini terhubung ke situs target dan memasukkan data pengguna, kami “mengambil” formulir ini dan menampilkan semua data ini di panel kontrol server proxy kami. Ini sangat sederhana.

Sekarang, saya akan memberi Anda beberapa ide tentang manfaat botnet JavaScript:

- kami tidak peduli tentang objek pra-tembolok seperti E-tag atau waktu kedaluwarsa, jadi kami tidak berkelahi dengan mereka;

- Kami tidak peduli tentang koneksi HTTPS yang aman karena kami tidak ingin menaikkan alarm atau sertifikat otentikasi "api". Selain itu, Moxie terlalu sibuk untuk berkonsultasi dengannya tentang penggunaan sertifikat ini (pembicara mengacu pada Moxie Marlinspike, yang berbicara di konferensi DefCon tentang menempa sertifikat SSL dari pusat otorisasi CA);

- kami hanya membutuhkan satu hari untuk mengonfigurasi server proxy kami sehingga dapat menemukan alamat IP, membuat JavaScript, dan mengumpulkan semua informasi yang kami butuhkan

Sekarang, pertanyaannya adalah: berapa banyak dari Anda berpikir bahwa orang jahat seperti intelijen pemerintah melakukan hal yang sama di Internet? Pertanyaannya adalah, siapa di antara Anda yang berpikir bahwa hanya satu server proxy yang menjamin keamanan Internet? Tidak ada yang berpikir begitu, kan?

Jadi, mengandalkan server proxy untuk memastikan anonimitas Anda di Internet adalah ide yang buruk. Tetapi ribuan dan ribuan situs memberi tahu orang - jika Anda ingin anonimitas di Internet, gunakan server proxy. Dan masalah ini sudah ada sejak lama, sangat lama. Jadi, ingat - jangan gunakan proxy! Jangan percaya bahwa mereka memberikan anonimitas Anda.

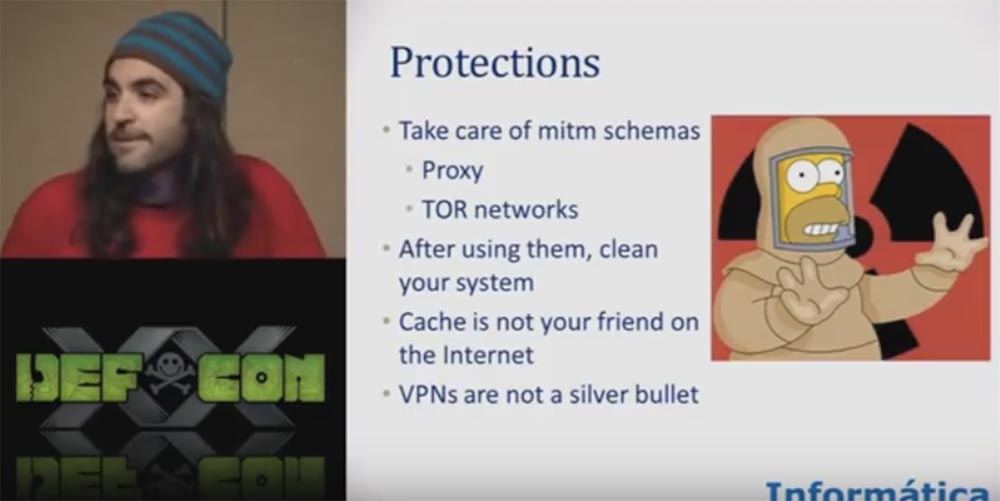

Berikut ini beberapa cara untuk melindungi diri Anda.

Ingat skema “man in the middle”, karena seseorang dapat mengonfigurasi browser Anda untuk kebutuhan mereka melalui server proxy. Berpikir dua kali sebelum menggunakan proxy.

Pikirkan apakah Anda terlalu mempercayai jaringan TOR. Karena akhir-akhir ini kami telah mendengar banyak tentang jaringan TOR palsu dan peretasan dalam jaringan ini.

Setelah Anda menggunakan jaringan anonim atau server proxy, hapus semua informasi di browser Anda yang diterima dari situs, kosongkan cache dan hapus cookie.

Ingatlah bahwa VPN bukan obat mujarab, karena dalam hal ini banyak orang terhubung ke jaringan ini, maka mereka menggunakan server proxy, dan karenanya infeksi jaringan virtual Anda dapat terjadi dengan sangat mudah, karena ada pertukaran bebas file berbahaya dan lalu lintas.

Ingat lagi - cache bukan teman Anda, jadi perlakukan sesuai.

Ini mengakhiri percakapan hari ini dan saya ingin memberi tahu Anda bahwa besok pukul 5:00 malam. Saya akan berbicara di SkyTalks dengan topik "Tarik domain plug: DOS birokrasi". Terima kasih banyak!

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?