Saat ini, Ancaman Intelijen, atau pengumpulan aktif informasi tentang ancaman keamanan informasi, merupakan alat penting dalam proses mengidentifikasi insiden keamanan informasi. Sumber TI tipikal meliputi langganan gratis dengan indikator jahat, buletin produsen perangkat keras dan perangkat lunak yang menjelaskan kerentanan, laporan peneliti keamanan dengan deskripsi terperinci tentang ancaman, serta langganan komersial vendor TI. Selain itu, seringkali informasi yang diperoleh dengan menggunakan sumber-sumber di atas tidak memiliki tingkat kelengkapan dan relevansi yang memadai. Penggunaan OSINT (sumber terbuka intelijen) dan metode ofensif (yaitu, metode yang bukan karakteristik pembela tetapi penyerang) dalam keamanan informasi, yang akan dibahas dalam artikel ini, dapat berkontribusi untuk meningkatkan efisiensi dan meningkatkan kualitas TI.

PENOLAKAN

Artikel ini hanya untuk tujuan informasi. Penulis tidak bertanggung jawab atas kemungkinan kerusakan dan / atau gangguan jaringan dan / atau layanan pihak ketiga yang terkait dengan kinerja tindakan tertentu yang dijelaskan dalam artikel. Penulis juga mendorong pembaca untuk mematuhi hukum.

Bukan sebagai gantinya, tapi bersama

Saya ingin membuat reservasi segera bahwa itu bukan tentang menolak atau mengganti informasi Ancaman Intelijen yang diterima dari sumber-sumber tradisional yang dibayar dan gratis, tetapi tentang menambah dan memperkaya itu.

Jadi, penggunaan metode TI tambahan dapat meningkatkan efisiensinya dan membantu memecahkan sejumlah masalah. Misalnya, dengan epidemi IoT berikutnya yang memengaruhi versi firmware tertentu yang rentan, seberapa cepat saya dapat memperoleh umpan dengan alamat IP perangkat yang berpotensi rentan agar dapat dengan cepat mendeteksi aktivitas mereka pada perimeter? Atau ketika aturan sistem pemantauan dipicu oleh indikator (alamat IP atau nama domain) yang ditandai sebagai berbahaya setahun atau lebih yang lalu, cara memahami apakah masih berbahaya, asalkan Anda memulai beberapa verifikasi tambahan indikator sebagai "Untuk sekarang" biasanya tidak mungkin.

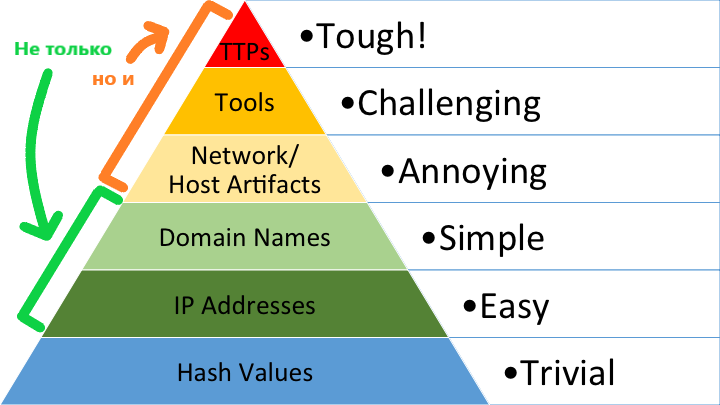

Artinya, penambahan dan pengayaan akan sangat berguna untuk indikator paruh baya sesuai dengan "piramida rasa sakit" oleh David Bianco

[0] (alamat IP, nama domain, artefak jaringan), namun, dalam beberapa keadaan mungkin untuk mendapatkan indikator baru berumur panjang (naik piramida) analis.

Pemindaian internet

Salah satu metode yang berguna untuk mendapatkan Intelijen Ancaman adalah pemindaian jaringan.

Apa yang biasanya dikumpulkan saat memindaiPaling sering, ketika melakukan pemindaian, hasil yang paling menarik diperoleh dengan mengumpulkan apa yang disebut "spanduk" - tanggapan dari perangkat lunak aplikasi sistem yang dipindai untuk permintaan pemindai. "Spanduk" berisi banyak data yang mengidentifikasi perangkat lunak aplikasi dan berbagai parameternya di "sisi lain", dan verifikasi semacam itu dilakukan dengan cukup cepat.

Saat menyelesaikan tugas memperluas cakupan Threat Intelligence, pemindaian akan menargetkan seluruh Internet. Saat memindai ruang alamat publik (~ 3,7 miliar alamat IPv4, tidak termasuk alamat yang dipesan), Anda dapat mengekstrak informasi berguna berikut:

- Node mana yang rentan terhadap kerentanan yang dieksploitasi secara luas sebagai bagian dari kampanye jahat aktual dan, mengingat fakta ini, merupakan sumber potensial paparan berbahaya.

- Node mana yang merupakan server kontrol dari jaringan botnet [1] , akses yang dapat diidentifikasi oleh node yang dikompromikan dalam perimeter yang dilindungi.

- Node mana yang menjadi bagian non-publik dari jaringan anonim terdistribusi, yang dapat digunakan untuk keluar secara diam-diam tanpa terkendali di luar perimeter yang dilindungi.

- Informasi lebih rinci tentang node “menyala” dalam pengoperasian sistem pemantauan.

Pemilihan alat

Selama bertahun-tahun pengembangan jaringan informasi, sejumlah besar alat untuk pemindaian jaringan telah dibuat. Di antara perangkat lunak saat ini, pemindai berikut dapat dibedakan:

Secara singkat pertimbangkan keuntungan dan kerugian utama dari alat-alat ini untuk pengayaan TI di ruang internet.

Nmap

Mungkin pemindai jaringan paling terkenal, dibuat 20 tahun lalu. Karena kemungkinan menggunakan skrip khusus (melalui Nmap Scripting Engine), ini adalah alat yang sangat fleksibel, tidak terbatas hanya dengan mengumpulkan "spanduk" yang diterapkan. Saat ini, sejumlah besar skrip NSE telah ditulis, banyak di antaranya tersedia secara gratis. Karena Nmap memonitor setiap koneksi, dengan kata lain, Nmap memiliki sifat sinkron, tidak layak menggunakannya untuk jaringan besar seperti Internet karena kecepatan rendah pemindai. Pada saat yang sama, disarankan untuk menggunakan alat ini pada sampel kecil dari alamat yang diperoleh oleh alat yang lebih cepat, karena kekuatan NSE.

Tentang Kecepatan NmapMeskipun produktivitas awalnya rendah, sejak rilis pemindai ini, pengembangnya telah menambahkan banyak fitur yang meningkatkan kecepatan pemindaian. Diantaranya adalah mode operasi paralel dan tugas laju dalam paket per detik. Namun, bahkan dengan pengaturan terpelintir, Nmap tertinggal di belakang pesaing asinkron dalam kecepatan. Menggunakan contoh pemindaian / 15 subnet pada port 443 / tcp dari mesin virtual dengan 1 Xeon Gold 6140 CPU dan saluran gigabit, kita dapatkan:

- 71,08 detik untuk Nmap dengan parameter

-T5 -n -Pn -p 443 --open --min-rate 1000000 --randomize-hosts --defeat-rst-ratelimit –oG nmap.txt - 9,15 detik untuk Zmap dengan parameter

-p 443 –o zmap.txt

Zmap

Pemindai jaringan tidak sinkron yang cukup terkenal, meskipun bukan yang pertama dari jenisnya, yang muncul pada tahun 2013. Menurut laporan pengembang yang diterbitkan pada konferensi Simposium Keamanan USENIX ke-22

[5] , alat ini dapat memindai seluruh rentang alamat publik, dijalankan pada komputer biasa dengan koneksi Internet gigabit, dalam waktu kurang dari 45 menit (melalui satu port). Manfaat Zmap meliputi:

- Kecepatan tinggi; menggunakan kerangka PF_RING dan koneksi 10-gigabit, waktu pemindaian teoritis ruang alamat IPv4 publik adalah 5 menit (satu port).

- Dukungan untuk pemindaian acak alamat jaringan.

- Dukungan modul untuk pemindaian SYN TCP, ICMP, kueri DNS, UPnP, BACNET [6] , terdengar UDP.

- Kehadiran dalam repositori distribusi GNU / Linux yang umum (selain itu, ada dukungan untuk Mac OS dan BSD).

- Selain Zmap, sejumlah proyek utilitas terkait telah dikembangkan yang memperluas fungsi pemindai.

Jika kita berbicara tentang kelemahan Zmap, di sini kita dapat mencatat kemampuan untuk memindai alamat hanya pada satu port saat ini.

Dari proyek-proyek yang terkait dengan Zmap, memperluas fungsionalitasnya untuk tugas-tugas yang menarik, berikut ini dapat dibedakan:

- ZGrab adalah pemindai protokol aplikasi dengan dukungan untuk TTP, HTTPS, SSH, Telnet, FTP, SMTP, POP3, IMAP, Modbus, BACNET, Siemens S7 dan protokol Tridium Fox (banner grabber dengan fitur canggih).

- ZDNS adalah utilitas untuk permintaan DNS yang cepat.

- ZTag adalah utilitas untuk menandai hasil pemindaian yang disediakan oleh ZGrab.

- ZBrowse adalah utilitas distribusi tanpa kepala berbasis Chrome untuk melacak perubahan konten situs web.

Tentang Fitur ZGrabPemindai canggih protokol aplikasi ZGrab, untuk yang versi 2.0 telah dirilis (tidak ada paritas fungsional penuh dengan versi 1.X, tetapi akan dicapai dalam waktu dekat, setelah itu akan memungkinkan untuk berbicara tentang penggantian lengkap dari versi lama dengan yang baru), yang memungkinkan Anda untuk menyaring hasil dengan cukup fleksibel memindai berkat dukungan untuk format output terstruktur (JSON). Misalnya, untuk mengumpulkan hanya Penerbit Nama dan Subjek yang Dibedakan dari sertifikat HTTPS, perintah sederhana sudah cukup:

zmap --target-port=443 --output-fields=saddr | ./zgrab2 tls -o - | jq '.ip + "|" + .data.tls.result.handshake_log.server_certificates.certificate.parsed.issuer_dn + "|" + .data.tls.result.handshake_log.server_certificates.certificate.parsed.subject_dn' > zmap-dn-443.txt

Masscan

Pemindai asinkron, dibuat pada tahun yang sama dengan Zmap, serupa dalam sintaksis perintah dengan Nmap.

Pencipta (Robert David Graham) menyatakan produktivitas yang lebih besar daripada semua pemindai asinkron yang ada pada saat itu, termasuk Zmap, yang dicapai melalui penggunaan tumpukan TCP / IP khusus.

Keuntungan Pemindai:

- Kecepatan tinggi dengan kinerja teoritis hingga 10 juta paket per detik, yang memungkinkan Anda memindai semua ruang publik IPv4 dalam beberapa menit (pada satu port) pada koneksi 10-gigabit - sama seperti di Zmap menggunakan kerangka PF_RING.

- Dukungan untuk protokol TCP, SCTP, dan UDP (melalui pengiriman muatan UDP dari Nmap).

- Dukungan untuk pemindaian acak alamat jaringan.

- Dukungan untuk memilih rentang IP dan kisaran port saat memindai.

- Dukungan untuk berbagai format untuk mengeluarkan hasil pemindaian (XML, grepable, JSON, binary, sebagai daftar).

Pada saat yang sama, pemindai memiliki beberapa kelemahan:

- Sehubungan dengan penggunaan tumpukan TCP / IP khusus, disarankan untuk menjalankan pemindaian pada IP khusus untuk menghindari konflik dengan tumpukan OS.

- Dibandingkan dengan ZGrab, kemungkinan banner grabber agak terbatas.

Bagan Perbandingan Pemindai

Tabel ringkasan di bawah ini memberikan perbandingan fungsi pemindai ini.

Nilai dalam Baris Tabel"++" - diimplementasikan dengan sangat baik

"+" - diimplementasikan

"±" - diterapkan dengan batasan

"-" - tidak diterapkan

Memilih target dan metode pemindaian

Setelah memilih alat yang digunakan, Anda perlu menentukan objek dan tujuan pemindaian, yaitu memahami apa dan mengapa memindai. Jika yang pertama, sebagai suatu peraturan, tidak ada pertanyaan yang muncul (ini adalah ruang alamat IPv4 publik dengan sejumlah pengecualian), maka dengan yang kedua semuanya tergantung pada hasil akhir yang diinginkan. Sebagai contoh:

- Untuk mengidentifikasi node yang tunduk pada kerentanan tertentu, masuk akal untuk terlebih dahulu melalui rentang yang dipindai dengan alat cepat (Zmap, Masscan) untuk mengidentifikasi node dengan port terbuka layanan rentan; setelah menyelesaikan daftar alamat, ada baiknya menggunakan Nmap dengan skrip NSE yang sesuai, jika ada, atau membuat skrip khusus berdasarkan informasi yang tersedia tentang kerentanan dalam publikasi para peneliti keamanan. Kadang-kadang grep sederhana sudah cukup untuk spanduk aplikasi yang dikumpulkan, karena banyak layanan menampilkan informasi tentang versi mereka di dalamnya.

- Untuk mengidentifikasi node infrastruktur tersembunyi - baik jaringan anonim dan C2-node (yaitu, server kontrol jaringan botnet) - perlu untuk mengkompilasi muatan / probe kustom.

- Untuk mengatasi berbagai masalah dalam mengidentifikasi node yang dikompromikan, bagian dari infrastruktur jaringan anonim dan hal-hal lain, pengumpulan dan penguraian sertifikat dapat memberikan banyak hal selama jabat tangan TLS.

Pilihan Infrastruktur

Fakta bahwa pemindai cepat modern dapat menunjukkan hasil yang mengesankan pada sumber daya yang agak sederhana dari prosesor rata-rata tidak berarti bahwa beban pada infrastruktur jaringan tidak akan signifikan. Karena spesifik dari lalu lintas yang dihasilkan selama pemindaian, diperoleh tingkat paket yang cukup signifikan per detik. Menurut pengalaman, satu inti dari prosesor rata-rata (pada CPU produksi beberapa tahun terakhir, dalam lingkungan virtual, di bawah OS apa pun, tanpa penyetelan tumpukan TCP / IP) mampu menghasilkan aliran urutan 100-150 ribu paket per detik per jalur per ~ 50 Mb / s , Yang merupakan beban serius untuk router perangkat lunak. Peralatan jaringan perangkat keras juga mungkin mengalami masalah dalam mencapai batas kinerja ASIC. Pada saat yang sama, pada kecepatan pindai 100-150 Kpps (seribu paket per detik), melewati kisaran IPv4 publik dapat memakan waktu lebih dari 10 jam, mis. jumlah waktu yang cukup signifikan. Untuk pemindaian yang sangat cepat, Anda harus menggunakan jaringan node pemindaian terdistribusi yang membagi kelompok yang dipindai menjadi beberapa bagian. Urutan pemindaian acak juga diperlukan agar pemanfaatan saluran Internet dan pemuatan batch penyedia peralatan pada "jarak terakhir" tidak signifikan.

Kesulitan dan momen "halus"

Dalam praktiknya, ketika melakukan pemindaian jaringan massa, seseorang mungkin menghadapi sejumlah kesulitan, baik yang bersifat teknologi maupun organisasi-hukum.

Masalah Kinerja dan Ketersediaan

Seperti disebutkan sebelumnya, pemindaian jaringan massal menciptakan aliran lalu lintas dengan nilai PPS yang tinggi, menyebabkan beban besar pada infrastruktur lokal dan jaringan penyedia yang terhubung dengan node pemindaian. Sebelum melakukan pemindaian apa pun untuk tujuan penelitian, sangat penting untuk mengoordinasikan semua tindakan dengan administrator lokal dan perwakilan penyedia. Di sisi lain, masalah kinerja dapat terjadi pada node pemindaian akhir saat menyewa server virtual pada layanan hosting Internet.

Tidak semua VPS sama bermanfaatnya.Pada VPS yang disewa dari hoster non-arus utama, orang mungkin menghadapi situasi di mana pada VM produktif (beberapa vCPU dan beberapa gigabyte memori), tarif paket Zmap dan Masscan tidak naik di atas beberapa lusin Kpps. Paling sering, kombinasi perangkat keras yang sudah ketinggalan zaman dan kombinasi yang tidak optimal dari perangkat lunak lingkungan virtual memainkan peran negatif. Salah satu cara atau lain, menurut pengalaman penulis, jaminan kinerja yang lebih atau kurang substansial dapat diperoleh hanya dari perusahaan - pemimpin pasar.

Juga, ketika mengidentifikasi node yang rentan, perlu mempertimbangkan bahwa pemeriksaan NSE tertentu dapat menyebabkan penolakan layanan pada node yang dipindai. Perkembangan situasi seperti itu tidak hanya tidak etis, tetapi pasti terletak di luar bidang hukum dan memerlukan timbulnya konsekuensi dalam bentuk pertanggungjawaban hingga pidana.

Apa yang kita cari dan bagaimana?

Untuk menemukan sesuatu, Anda perlu tahu cara mencari sesuatu. Ancaman terus berkembang, dan studi analitis baru terus-menerus diperlukan untuk mengidentifikasi mereka. Terkadang analitik yang diterbitkan dalam dokumen penelitian menjadi ketinggalan zaman, mendorong mereka untuk melakukan penelitian mereka sendiri.

Salah satu contoh terkenalSebagai contoh, kita dapat mengambil studi

[5] 2013 oleh penulis Zmap, yang ditujukan untuk identifikasi node dari jaringan TOR. Pada saat penerbitan dokumen, dengan menganalisis rantai sertifikat dan mengidentifikasi nama subjek yang dihasilkan secara khusus dalam sertifikat yang ditandatangani sendiri, ~ 67 ribu node TOR yang bekerja pada port tcp / 443 dan ~ 2,9 ribu node yang bekerja pada tcp / 9001 ditemukan. Saat ini, daftar node TOR yang terdeteksi oleh metode ini jauh lebih kecil (lebih banyak ragam port digunakan, transportasi obfs digunakan, migrasi ke sertifikat Let's Encrypt berlangsung), yang memaksa penggunaan metode analitik lain untuk menyelesaikan masalah yang sama.

Pengaduan pelecehan

Saat memindai Internet, hampir ada risiko 100% menerima aliran keluhan pelecehan. Yang paling menjengkelkan adalah penyalahgunaan yang dibuat secara otomatis untuk beberapa lusin paket SYN. Dan jika pemindaian diulang secara teratur, keluhan yang dibuat secara manual juga dapat mengalir.

Siapa yang paling sering mengeluhSumber utama penyalahgunaan (kebanyakan otomatis) adalah lembaga pendidikan di zona domain * .edu. Dari pengalaman, Anda sebaiknya menghindari pemindaian alamat dari ASN yang dimiliki oleh Indiana University (USA). Juga dalam presentasi oleh Zmap

[5] dan Masscan

[7], orang dapat menemukan beberapa contoh menarik dari tanggapan yang tidak memadai terhadap pemindaian jaringan.

Jangan menganggap remeh penyalahgunaan ini, karena:

- Dalam kasus keluhan, hoster paling sering memblokir lalu lintas ke atau dari mesin virtual sewaan atau bahkan menangguhkan operasi mereka.

- ISP dapat menonaktifkan uplink untuk menghilangkan risiko memblokir sistem otonom.

Praktik terbaik untuk meminimalkan keluhan adalah dengan:

- Berkenalan dengan Ketentuan Layanan penyedia Internet / hosting Anda.

- Membuat halaman informasi tentang alamat sumber pemindaian yang memberi tahu tujuan pemindaian; membuat klarifikasi yang sesuai dalam catatan DNS TXT.

- Klarifikasi pindaian saat menerima pengaduan pelecehan.

- Mempertahankan daftar pengecualian dari pemindaian, menambah pengecualian subnet yang berlaku atas permintaan pertama, memberikan klarifikasi tentang prosedur untuk membuat pengecualian pada halaman informasi.

- Pemindaian tidak lagi dan tidak lebih dari yang diperlukan untuk menyelesaikan tugas.

- Distribusi lalu lintas pemindaian berdasarkan sumber, alamat tujuan, serta waktu ketika memungkinkan.

Network Scan Outsourcing

Melakukan pemindaian massal independen memerlukan pendekatan yang seimbang (risikonya dijelaskan di atas), sementara Anda harus sadar bahwa jika pemrosesan analitik hasil pemindaian yang digunakan tidak cukup dalam, hasil akhirnya mungkin tidak memuaskan. Setidaknya dalam hal teknis, Anda dapat meringankan tugas dengan menggunakan alat komersial yang ada, seperti:

Lebih banyak layananSelain layanan yang disebutkan, ada sejumlah proyek yang cukup besar, satu atau lain cara terhubung dengan pemindaian jaringan global. Sebagai contoh:

- Punk.sh (sebelumnya mesin pencari web PunkSPIDER)

- Project Sonar (dataset dengan hasil pemindaian jaringan dari Rapid7)

- Thingful (mesin pencari IoT lain)

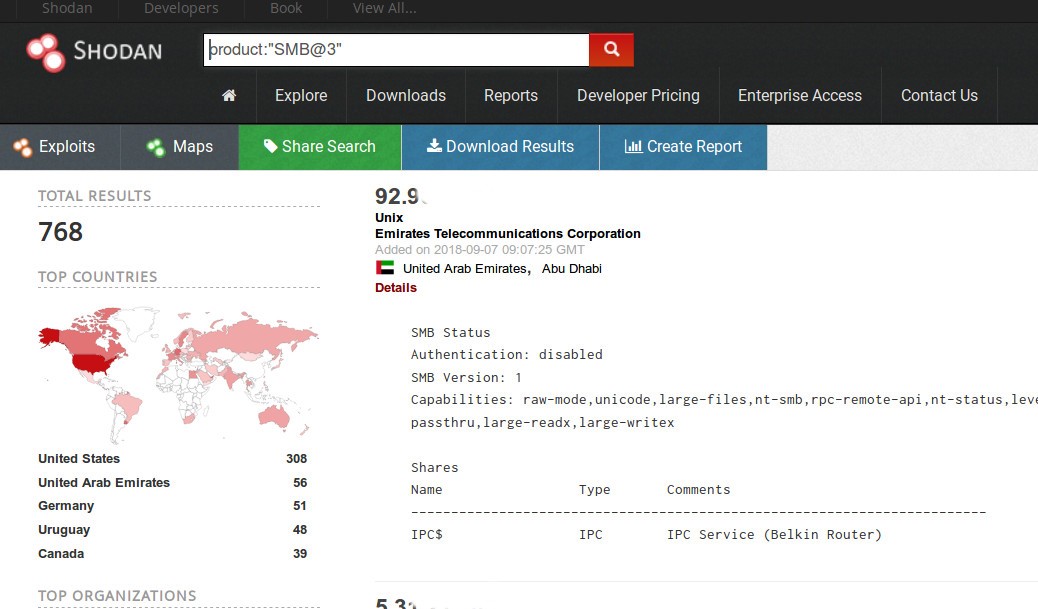

Shodan

Mesin pencari pertama dan paling terkenal untuk layanan yang diterbitkan di Internet, yang awalnya dibuat sebagai mesin pencari IoT dan diluncurkan pada 2009 oleh John Materley

[11] . Saat ini, mesin pencari menawarkan beberapa tingkat akses ke informasi dalam dirinya sendiri. Tanpa registrasi, kemungkinannya sangat mendasar, ketika mendaftar dan membeli keanggotaan, fungsi berikut tersedia:

- Cari berdasarkan filter dasar.

- Mengeluarkan informasi rinci tentang node ("data mentah").

- API "dasar" dengan kemampuan untuk berintegrasi dengan utilitas umum seperti Maltego, Metasploit, Nmap, dan lainnya.

- Kemampuan untuk mengekspor hasil pencarian (untuk biaya, untuk "Kredit" - mata uang internal layanan).

- Kemampuan untuk memindai berdasarkan permintaan alamat individu dan rentang (untuk biaya, untuk "Kredit").

Fitur yang disebutkan sudah cukup untuk OSINT dasar

[12] , namun, mesin pencari sepenuhnya mengungkapkan kemampuannya dengan berlangganan Enterprise, yaitu:

- Pemindaian saat diminta atas seluruh rentang IPv4 publik Internet, termasuk memeriksa kisaran port yang ditentukan dan menentukan pengumpul spanduk khusus protokol.

- Pemberitahuan waktu nyata berdasarkan hasil pemindaian yang sedang berjalan.

- Kemampuan untuk mengunggah hasil pemindaian mentah untuk analisis lebih lanjut (tanpa batasan, seluruh basis data tersedia).

- Kemampuan mengembangkan kolektor khusus untuk tugas tertentu (protokol non-standar, dll.).

- Akses ke hasil pemindaian historis (hingga Oktober 2015).

Proyek Shodan telah menciptakan sejumlah proyek terkait, seperti pemburu malware, pemindaian honeypot, eksploitasi, yang memperkaya hasil pemindaian.

Censys

Mesin pencari di IoT dan tidak hanya, dibuat oleh penulis Zmap Zakir Durumerik dan disajikan secara publik pada tahun 2015. Mesin pencari menggunakan teknologi Zmap dan sejumlah proyek terkait (ZGrab dan ZTag). Tanpa registrasi, tidak seperti Shodan, mesin pencari dibatasi hingga 5 permintaan per hari dari satu IP. Setelah pendaftaran, kemungkinan penggunaan diperluas: API muncul, hasil pencarian untuk permintaan meningkat (hingga 1000 hasil), namun, akses yang paling lengkap, termasuk pengunduhan data historis, menjadi tersedia hanya pada rencana Perusahaan.

Kelebihan mesin pencari dibandingkan Shodan meliputi fitur-fitur berikut:

- Tidak ada batasan pada filter pencarian pada rencana tarif dasar.

- Kecepatan tinggi memperbarui hasil pemindaian otomatis (setiap hari, menurut penulis; kecepatan Shodan jauh lebih rendah).

Kerugiannya termasuk:

- Lebih sedikit port yang dipindai dibandingkan dengan Shodan.

- Ketidakmampuan untuk memindai "sesuai permintaan" (baik oleh rentang IP dan port).

- Kurang dalamnya pengayaan hasil dengan sarana “out of the box” (yang jelas, mengingat semakin banyak alat Shodan diimplementasikan melalui proyek terkait).

Jika hasil yang dikumpulkan pada kisaran port yang didukung Censys cukup untuk mencapai tujuan ini, maka kurangnya kemampuan untuk memindai sesuai permintaan seharusnya tidak menjadi hambatan serius karena kecepatan tinggi memperbarui hasil pemindaian.

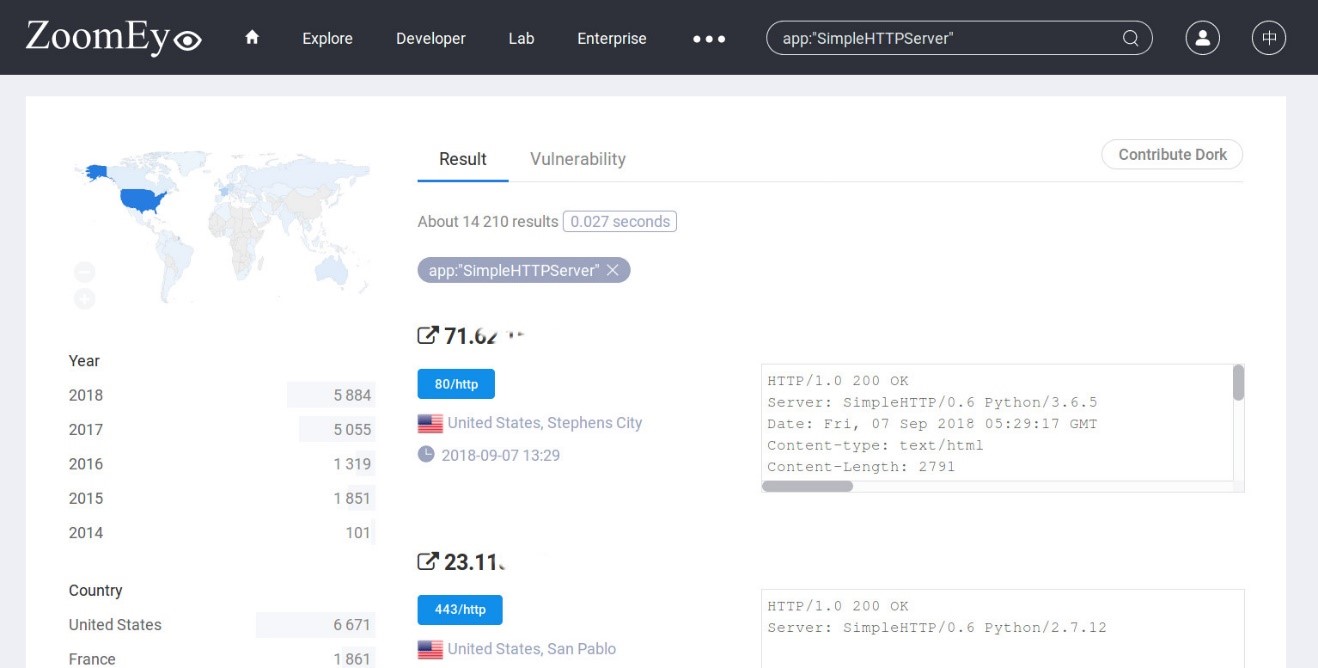

Zoomeye

Mesin pencari IoT yang dibuat oleh perusahaan keamanan informasi China Knowsec Inc pada 2013. Saat ini mesin pencari bekerja menggunakan perkembangannya sendiri - Xmap (host scanner) dan Wmap (web scanner). Mesin pencari mengumpulkan informasi pada kisaran port yang cukup luas, ketika pencarian dimungkinkan untuk mengkategorikan berdasarkan sejumlah besar kriteria (port, layanan, OS, aplikasi) dengan perincian untuk setiap host (isi spanduk aplikasi). Hasil pencarian daftar kemungkinan kerentanan untuk perangkat lunak aplikasi yang diidentifikasi dari proyek SeeBug terkait (tanpa memeriksa penerapannya). Untuk akun terdaftar, pencarian API dan web juga tersedia dengan set lengkap filter, tetapi dengan batasan pada jumlah hasil yang ditampilkan. Untuk menghapus pembatasan, diusulkan untuk membeli paket Enterprise. Dari kelebihan mesin pencari, kami dapat mencatat:

- Sejumlah besar port yang dipindai (kira-kira mirip dengan Shodan).

- Dukungan web diperluas.

- Aplikasi dan pengidentifikasi OS.

Di antara kelemahan termasuk:

- Interval pembaruan lambat untuk hasil pemindaian.

- Ketidakmampuan untuk memindai sesuai permintaan.

- Pengayaan hasil pemindaian terbatas pada identifikasi layanan, perangkat lunak aplikasi, OS dan kerentanan potensial.

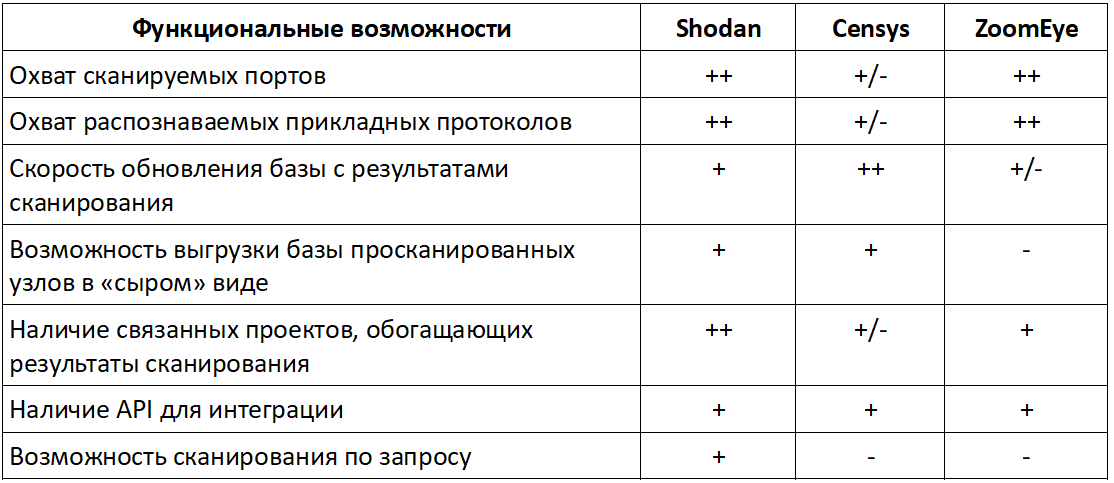

Bagan Perbandingan Layanan

Tabel ringkasan di bawah ini memberikan perbandingan fungsionalitas layanan yang dipertimbangkan.

Nilai dalam Baris Tabel"++" - diimplementasikan dengan sangat baik

"+" - diimplementasikan

"±" - diterapkan dengan batasan

"-" - tidak diterapkan

Pindai dirimu

Infrastruktur milik sendiri juga dapat menjadi sumber TI yang berguna, sehingga Anda dapat memahami host dan layanan baru apa yang muncul di jaringan, apakah mereka rentan atau bahkan jahat? Jika layanan eksternal dapat digunakan untuk memindai perimeter (misalnya, use case seperti itu secara resmi didukung oleh case pengguna Shodan), maka semua tindakan di dalam perimeter hanya dapat dilakukan secara independen. Kisaran alat untuk analisis jaringan dalam kasus ini bisa sangat luas: ini adalah analisis pasif, seperti Bro

[13] , Argus

[14] , Nfdump

[15] , p0f

[16] , dan scanner aktif - Nmap, Zmap, Masscan dan pesaing komersial mereka. Kerangka kerja IVRE

[17] , yang memungkinkan Anda mendapatkan alat seperti Shodan / Censys Anda sendiri, dapat membantu menginterpretasikan hasilnya.

Kerangka kerja ini dikembangkan oleh sekelompok peneliti keamanan informasi, salah satu penulis adalah pengembang aktif utilitas scapy

[18] Pierre Lalet

[19] . Di antara fitur-fitur kerangka kerja meliputi:

- Penggunaan analitik visual untuk mengidentifikasi pola dan kelainan abnormal.

- Mesin pencari canggih dengan penguraian terperinci hasil pemindaian.

- Integrasi dengan utilitas pihak ketiga melalui API dengan dukungan Python.

IVRE juga cocok untuk menganalisis pemindaian Internet yang besar.Kesimpulan

Pemindaian dan kecerdasan jaringan aktif adalah alat yang sangat baik yang telah lama digunakan oleh berbagai peneliti di bidang keamanan informasi. Namun, untuk penjaga keamanan "klasik", metode kerja seperti itu masih baru. Penggunaan OSINT dan metode ofensif dalam kombinasi dengan sarana pertahanan klasik akan secara signifikan memperkuat perlindungan dan memastikan proaktifitasnya.Mikhail Larin, pakar di Pusat Pemantauan dan Respons terhadap Insiden Keamanan Informasi Jet CSIRT, Jet Infosystems.