Sebuah studi tentang pintu belakang baru dari cybergroup TeleBots di belakang epidemi NotPetya encoder mengungkapkan kesamaan yang signifikan dari kode dengan pintu belakang utama Industroyer, yang mengkonfirmasi hubungan yang sebelumnya dikabarkan.

Di antara insiden cyber terbesar dalam beberapa tahun terakhir adalah

serangan terhadap

perusahaan energi Ukraina dan

epidemi pembuat kode NotPetya . Dalam sebuah pos kita akan memeriksa hubungan antara peristiwa-peristiwa ini.

Pemadaman listrik besar-besaran pertama yang disebabkan oleh serangan dunia maya dalam sejarah terjadi pada Desember 2015, karena

paket malware

BlackEnergy . Spesialis ESET

memantau aktivitas kelompok ART menggunakan BlackEnergy, baik sebelum dan sesudah acara ini. Setelah pemadaman tahun 2015, grup ini tampaknya mematikan kerja aktif dengan BlackEnergy dan berkembang menjadi apa yang sekarang kita sebut

TeleBots .

Perlu dicatat di sini bahwa ketika berbicara tentang kelompok ART, yang kami maksud adalah indikator teknis umum: kesamaan kode, infrastruktur jaringan umum (C&C), rantai pelaksanaan malware, dll. Sebagai aturan, kami tidak secara langsung berpartisipasi dalam penyelidikan dan identifikasi pengembang atau operator. Istilah “kelompok ART” tidak memiliki definisi yang jelas dan sering digunakan untuk mengkarakterisasi parameter malware. Karena alasan ini, kami menahan diri untuk tidak berspekulasi tentang sumber serangan, identitas nasional atau negara dari para penyerang.

Dalam kasus apa pun, kami menemukan hubungan antara serangan BlackEnergy (yang ditujukan untuk perusahaan energi Ukraina, serta industri lain dan fasilitas peringkat tinggi) dan kampanye grup TeleBots (terutama terhadap sektor keuangan Ukraina).

Pada Juni 2017, perusahaan-perusahaan di seluruh dunia menderita

Diskcoder.C viper (lebih dikenal sebagai Petya / NotPetya) - sifat infeksi yang masif, tampaknya, adalah semacam efek samping. Mempelajari kejadian itu, kami menemukan bahwa perusahaan yang terinfeksi dengan pintu

belakang kelompok TeleBots menjadi "nol pasien" dari epidemi ini sebagai hasil dari kompromi perangkat lunak akuntansi MEDoc, yang populer di perusahaan Ukraina.

Pertanyaannya adalah, apa yang harus dilakukan

Industroyer dengan cerita ini - sebuah kompleks berbahaya yang menyebabkan pemadaman listrik di Kiev pada bulan Desember 2016. Segera setelah penerbitan laporan ESET, beberapa perusahaan keamanan informasi dan media menyarankan agar Industroyer juga mengembangkan kelompok BlackEnergy / TeleBots (kadang-kadang juga disebut Sandworm). Namun, tidak ada bukti yang diajukan hingga saat ini.

Pada bulan April 2018, kami mencatat aktivitas baru grup TeleBots - upaya untuk menggunakan

pintu belakang Win32 / Exaramel baru . Analisis kami menunjukkan bahwa backdoor ini adalah versi perbaikan dari backdoor utama Industroyer - yang merupakan bukti pertama.

Analisis pintu belakang Win32 / Exaramel

Pintu belakang Win32 / Exaramel awalnya diinstal menggunakan dropper. Menurut metadata dropper, pintu belakang dikompilasi ke dalam Microsoft Visual Studio segera sebelum penyebaran ke komputer tertentu yang dikompromikan.

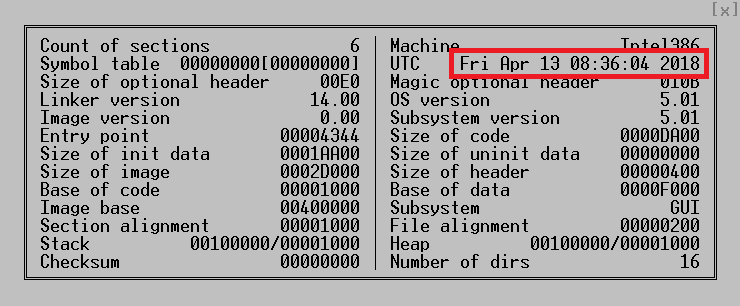

Gambar 1. Cap waktu PE dari dropper backdoor Win32 / Exaramel

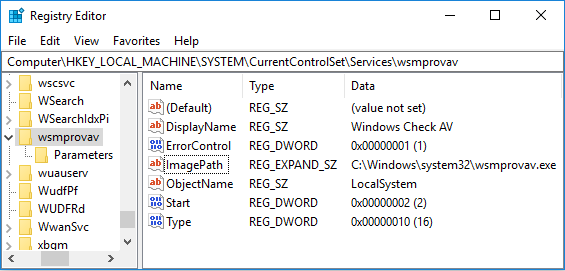

Gambar 1. Cap waktu PE dari dropper backdoor Win32 / ExaramelSetelah eksekusi, dropper menempatkan biner Win32 / Exaramel di direktori sistem Windows dan memulai layanan Windows dengan nama

wsmproav dengan deskripsi "Windows Check AV". Nama file dan deskripsi layanan Windows di-hardcode dalam dropper.

Gambar 2. Pengaturan registri layanan Windows yang dibuat oleh Win32 / Exaramel backdoor

Gambar 2. Pengaturan registri layanan Windows yang dibuat oleh Win32 / Exaramel backdoorSelain itu, dropper menulis konfigurasi pintu belakang ke registri Windows dalam format XML.

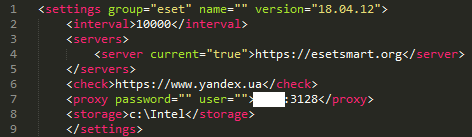

Gambar 3. Konfigurasi XML dari Win32 / Exaramel

Gambar 3. Konfigurasi XML dari Win32 / ExaramelKonfigurasi terdiri dari beberapa blok:

-

Interval - waktu dalam milidetik yang digunakan untuk fungsi Tidur

-

Server - daftar server perintah (C&C)

-

Periksa - situs web yang digunakan untuk menentukan apakah suatu host memiliki akses Internet

-

Proxy - server proxy di jaringan host

-

Penyimpanan - jalur yang digunakan untuk menyimpan file yang ditujukan untuk exfiltration

Seperti yang dapat Anda lihat dari baris pertama konfigurasi, target grup penyerang didasarkan pada produk antivirus yang digunakan. Pendekatan serupa digunakan di kompleks Industroyer - khususnya, beberapa pintu belakang Industroyer juga disamarkan sebagai layanan anti-virus (digunakan dengan nama

avtask.exe ) dan menggunakan pendekatan yang sama untuk pengelompokan.

Fakta menarik lainnya adalah bahwa backdoor menggunakan server C&C yang nama domainnya meniru domain milik ESET. Selain

esetsmart[.]org dari konfigurasi di atas, kami menemukan domain serupa

um10eset[.]net , yang digunakan oleh malware TeleBots versi Linux yang baru dibuka. Penting untuk dicatat bahwa server yang dikendalikan penyerang ini tidak terkait dengan

infrastruktur jaringan ESET yang sah . Saat ini, kami belum menemukan bahwa Exaramel menggunakan domain yang meniru infrastruktur perusahaan keamanan informasi lainnya.

Setelah memulai, pintu belakang membuat koneksi dengan server C&C dan menerima perintah untuk dieksekusi dalam sistem. Di bawah ini adalah daftar perintah yang tersedia:

- Memulai proses

- Memulai proses dari pengguna Windows tertentu

- Menulis data ke file di jalur yang diberikan

- Salin file ke subdirektori penyimpanan (Unduh file)

- Jalankan perintah shell

- Jalankan perintah shell dari pengguna Windows tertentu

- Jalankan kode VBS menggunakan

MSScriptControl.ScriptControl.1Kode siklus perintah dan implementasi enam perintah pertama di Win32 / Exaramel sangat mirip dengan pintu belakang dari paket perangkat lunak Industroyer.

Gambar 4. Perbandingan kode backdoor Win32 / Exaramel yang didekompilasi (kiri) dan Win32 / Industroyer (kanan)

Gambar 4. Perbandingan kode backdoor Win32 / Exaramel yang didekompilasi (kiri) dan Win32 / Industroyer (kanan)Kedua keluarga malware menggunakan file laporan untuk menyimpan output dari perintah shell yang dieksekusi dan menjalankan proses. Dalam kasus pintu belakang Win32 / Industroyer, file laporan disimpan dalam folder sementara dengan nama acak; di Win32 / Exaramel, file laporan disebut

report.txt , dan jalurnya ke repositori ditentukan dalam file konfigurasi backdoor.

Untuk mengarahkan output standar (stdout) dan kesalahan standar (stderr) ke file laporan, kedua pintu belakang mengatur parameter

hStdError dan

hStdError ke deskriptor file laporan. Ini adalah kesamaan lain antara keluarga malware ini.

Gambar 5. Perbandingan masing-masing kode backdoor Win32 / Exaramel dan Win32 / Industroyer

Gambar 5. Perbandingan masing-masing kode backdoor Win32 / Exaramel dan Win32 / IndustroyerJika operator malware ingin mengekstrak file dari komputer korban, mereka hanya perlu menyalin file-file ini ke subdirektori dari jalur penyimpanan

data ditentukan dalam konfigurasi. Sebelum membuat koneksi baru dengan server C&C, pintu belakang akan secara otomatis mengompresi dan mengenkripsi file-file ini sebelum mengirimnya.

Perbedaan utama antara backdoor Industroyer dan backdoor TeleBots baru adalah bahwa yang terakhir menggunakan format XML untuk komunikasi dan konfigurasi alih-alih format biner kustom.

Alat Pencurian Kata Sandi Berbahaya

Bersama dengan Exaramel, grup TeleBots menggunakan beberapa alat lama, termasuk alat pencurian kata sandi (nama internal adalah CredRaptor atau PAI) dan Mimikatz yang sedikit dimodifikasi.

Alat pencuri kata sandi canggih CredRaptor, yang hanya digunakan oleh grup ini sejak 2016, telah diselesaikan. Tidak seperti versi sebelumnya, ia mengumpulkan kata sandi yang disimpan tidak hanya dari browser, tetapi juga dari Outlook dan sejumlah klien FTP. Di bawah ini adalah daftar aplikasi yang didukung:

- BitKinex FTP

- BulletProof FTP Client

- FTP Klasik

- Kopi

- Core FTP

- Cryer WebSitePublisher

- CuteFTP

- Manajer JAUH

- filezilla

- FlashFXP

- fregat3

- Komandan FTP

- FTP Explorer

- FTP Navigator

- Google Chrome

- Internet Explorer 7 - 11

- Mozilla Firefox

- Opera

- Outlook 2010, 2013, 2016

- SmartFTP

- Klien SoftX FTP

- Total Komandan

- TurboFTP

- Vault Windows

- WinSCP

- Klien WS_FTP

Perbaikan memungkinkan penyerang untuk mengumpulkan data dari akun webmaster situs web dan dari server di infrastruktur internal. Memiliki akses ke server tersebut, Anda dapat menginstal backdoors tambahan. Seringkali, server ini memiliki OS selain Windows yang diinstal, jadi penyerang harus beradaptasi di belakang.

Selama respons insiden, kami menemukan pintu belakang Linux dari TeleBots -

Linux / Exaramel.A .

Analisis backdoor Linux / Exaramel

Backdoor ditulis dalam bahasa pemrograman Go dan dikompilasi sebagai biner ELF 64-bit. Penyerang dapat menggunakan backdoor di direktori yang dipilih dengan nama apa pun.

Jika pintu belakang dijalankan oleh penyerang dengan string 'tidak ada' sebagai argumen baris perintah, ia mencoba menggunakan mekanisme ketekunan untuk secara otomatis memulai setelah reboot. Jika backdoor tidak berjalan di bawah akun root, ia menggunakan file

crontab . Namun, jika dijalankan sebagai root, ia mendukung berbagai sistem

init Linux. Ini menentukan sistem

init mana yang saat ini digunakan dengan menjalankan perintah:

strings /sbin/init | awk 'match($0, /(upstart|systemd|sysvinit)/){ print substr($0, RSTART, RLENGTH);exit; }'Bergantung pada hasilnya, pintu belakang menggunakan lokasi-lokasi berkode keras berikut untuk memastikan kegigihan (selanjutnya disebut sebagai sistem Init dan lokasinya):

sysvinit - /etc/init.d/syslogd

pemula - /etc/init/syslogd.conf

systemd - /etc/systemd/system/syslogd.service

Selama startup, pintu belakang mencoba untuk membuka file konfigurasi, yang disimpan di direktori yang sama dengan pintu belakang, dengan nama

config.json . Jika file konfigurasi tidak ada, file baru dibuat. Konfigurasi dienkripsi menggunakan kunci

s0m3t3rr0r dan algoritma RC4.

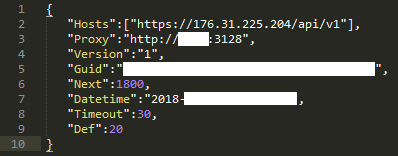

Gambar 6. Konfigurasi JSON backdoor Linux / Exramel yang didekripsi

Gambar 6. Konfigurasi JSON backdoor Linux / Exramel yang didekripsiBackdoor terhubung ke C&C hardcoded (secara default, 176.31.225 [.] 204 dalam sampel yang kami lihat) atau ke server C&C yang ditentukan dalam file konfigurasi sebagai

Hosts . Komunikasi melalui HTTPS. Backdoor mendukung perintah-perintah berikut:

App.Update - perbarui ke versi baru

App.Delete -

penghapusan diri dari sistem

App.SetProxy - mengatur pengaturan server proxy dalam konfigurasi

App.SetServer - memperbarui server C&C dalam konfigurasi

App.SetTimeout - mengatur nilai batas waktu (interval antara koneksi ke server C&C)

IO.WriteFile - mengunduh file dari server jauh

IO.ReadFile -

mengunggah file dari disk lokal ke server C&C

OS.ShellExecute - jalankan perintah shell

Kesimpulan

Pembukaan Exaramel menunjukkan bahwa grup TeleBots tetap aktif pada 2018, dan penyerang terus meningkatkan taktik dan alat.

Kemiripan yang signifikan antara kode Win32 / Exaramel dan pintu belakang utama Industroyer adalah bukti publik pertama yang menghubungkan Industroyer ke grup TeleBots dan, oleh karena itu, dengan kampanye cyber cyber NotPetya dan BlackEnergy. Saat membuat tautan antara sumber-sumber serangan cyber, ada baiknya mempertimbangkan kemungkinan kesalahan atau penipuan yang disengaja, tetapi dalam hal ini kami menganggap ini tidak mungkin.

Perlu dicatat bahwa Win32 dan Linux versi pintu belakang Exaramel ditemukan di organisasi yang tidak terkait dengan industri. Pakar ESET melaporkan penemuan itu kepada otoritas investigasi Ukraina, sehingga serangan itu tepat waktu dilokalisasi dan dicegah.

ESET terus memantau aktivitas cybergroup ini.

Indikator Kompromi (IoC)

Deteksi ESET

Win32/Exaramel trojan

Win32/Agent.TCD trojan

Linux/Agent.EJ trojan

Linux/Exaramel.A trojan

Win32/PSW.Agent.OEP trojan

Win32/RiskWare.Mimikatz.Z application

Win64/Riskware.Mimikatz.AI applicationHash SHA-1

Backdoor Win32 / Exaramel Cybergroup TeleBots65BC0FF4D4F2E20507874F59127A899C26294BC7

3120C94285D3F86A953685C189BADE7CB575091DAlat Pencurian Kata SandiF4C4123849FDA08D1268D45974C42DEB2AAE3377

970E8ACC97CE5A8140EE5F6304A1E7CB56FA3FB8

DDDF96F25B12143C7292899F9D5F42BB1D27CB20

64319D93B69145398F9866DA6DF55C00ED2F593E

1CF8277EE8BF255BB097D53B338FC18EF0CD0B42

488111E3EB62AF237C68479730B62DD3F52F8614Mimikatz458A6917300526CC73E510389770CFF6F51D53FC

CB8912227505EF8B8ECCF870656ED7B8CA1EB475Linux / ExaramelF74EA45AD360C8EF8DB13F8E975A5E0D42E58732Server C & C

um10eset[.]net (IP: 176.31.225.204)

esetsmart[.]org (IP: 5.133.8.46)