Jeremy Grossman: Saya senang menyambut Anda semua dan saya ingin mengatakan bahwa kami telah mempersiapkan presentasi ini selama 6 bulan penuh, jadi kami berusaha untuk berbagi prestasi kami sesegera mungkin. Saya ingin mengucapkan terima kasih kepada seluruh staf Black Hat atas undangannya, kami kembali ke sini setiap tahun, kami menyukai acara ini. Terima kasih atas Topi Hitam! Kami akan mencoba membuat presentasi hari ini menyenangkan, tetapi pertama-tama kami ingin memperkenalkan diri kami.

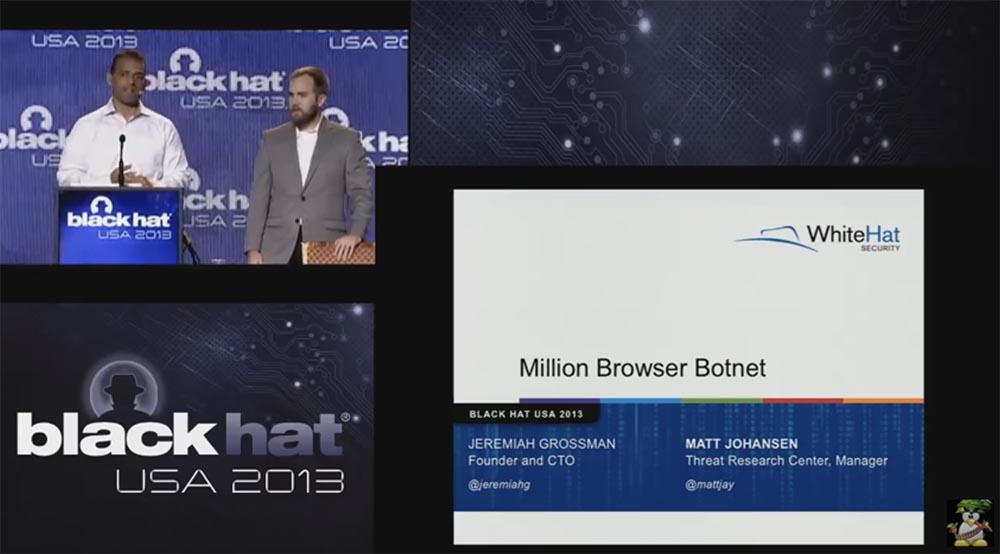

Saya adalah pendiri dan manajer pengembangan produk baru untuk WhiteHat Security, yang berlokasi di Santa Clara, California. Perusahaan kami memiliki sekitar 300 karyawan.

Matt adalah direktur pelaksana pusat riset risiko keamanan. Di "berkepala putih" kami terutama terlibat dalam membobol situs web, menemukan kerentanan di dalamnya dan melakukan ini dalam skala besar. Tetapi kami masih memiliki waktu untuk penelitian, jadi hari ini kami akan mulai meretas peramban dan menggunakannya untuk meretas situs dan menunjukkan kepada Anda siklus penuh keamanan web. Saya pertama kali berbicara di sini pada tahun 2002. Sebagian besar waktu saya melakukan penelitian dalam pengembangan dan penyajian produk kami.

Matt Johansson: Saya memiliki pengalaman bekerja sebagai penguji penetrasi (pentester), dan saya memulai pekerjaan saya di perusahaan dengan situs peretasan, karena sebelumnya saya sendiri memimpin pasukan peretas. Saya melakukan riset keren dan mengambil banyak untuk itu, sehingga Anda dapat menghubungi saya.

Jeremy Grossman: Jadi, mari kita mulai pesta kami. Saya tidak berpikir bahwa setidaknya ada satu orang yang tidak mengakses Internet saat ini. Mungkin sekarang Anda tidak terhubung ke Internet, tetapi ketika Anda sampai di rumah, semua orang yang hadir di sini dan semua orang yang Anda kenal akan berinteraksi dengannya menggunakan browser. Ini hanya bagian dari kehidupan kita sehari-hari, dan saya akan menjelaskan kepada Anda apa artinya ini, tetapi Internet terutama dirancang untuk bekerja. Kami tidak meretas Internet, kami mencoba menggunakannya untuk tujuan kami sendiri.

Saat Anda mengunjungi halaman web, tidak masalah browser yang Anda gunakan - Chrome, Firefox, Safari, IE atau Opera, dalam hal apa pun, Internet berfungsi sedemikian rupa sehingga sepenuhnya mengontrol browser Anda saat Anda berada di halaman ini atau ketika Anda mencari yang berikutnya halaman.

JavaScript atau flash pada halaman ini dapat menyebabkan browser melakukan apa saja - semua jenis respons terhadap permintaan ke mana saja di Internet atau intranet. Ini termasuk CSRF - permintaan lintas situs palsu, XSS - skrip lintas situs, clickjacking dan banyak trik lain yang memungkinkan Anda untuk mendapatkan kendali atas browser.

Sekarang kita akan mencoba untuk mendapatkan pemahaman tentang apa itu keamanan browser, tetapi ide utamanya adalah untuk mendapatkan ide umum tentang kontrol browser tanpa menggunakan eksploitasi zero-day, yang tidak ada tambalan.

Matt Johanson: Jika Anda tidak tahu apa-apa tentang XSS, Anda dapat bertanya kepada kami tentang hal itu.

Jeremy Grossman: Sekarang saya ingin berbicara singkat tentang serangan browser yang menggunakan HTML atau JavaScript berbahaya: