Pada Habré mereka

berbicara secara rinci tentang kerentanan

CVE-2018-14847 , yang mempengaruhi sekitar 370 ribu router MikroTik di seluruh dunia (termasuk

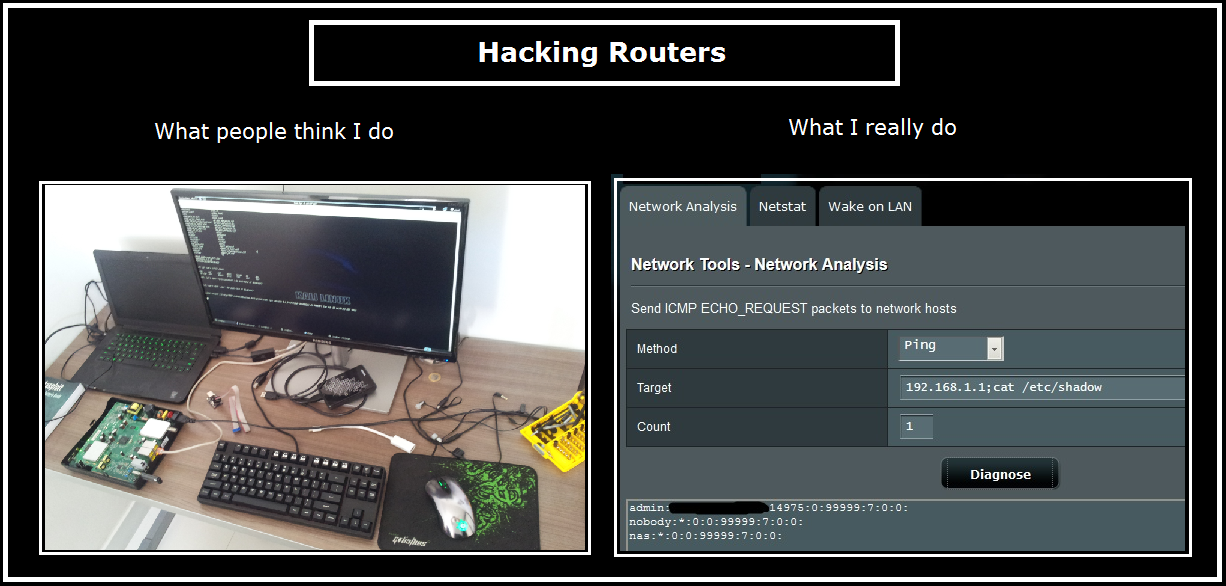

40 ribu di Rusia) . Singkatnya, kerentanan dalam MikroTik RouterOS memungkinkan Anda membaca file apa pun dari router dari jarak jauh tanpa otorisasi khusus, termasuk kata sandi akses yang tidak terlindungi dengan baik.

Meskipun patch dirilis sangat cepat pada bulan April, banyak pemilik router tidak mengikuti pembaruan. Akibatnya, perangkat mereka tetap rentan dan termasuk dalam bot IoT yang digunakan oleh penyerang. Selama beberapa bulan terakhir, beberapa kasus telah direkam ketika melalui router MikroTik yang rentan

menginstal skrip Coinhive untuk menambang di browser dan mengkonfigurasi

DNS redirect ke situs berbahaya . Situasi memburuk pada 5 Oktober, ketika eksploitasi baru

By The Way untuk CVE-2018-14847 dirilis.

Tetapi tidak semua peretas siap untuk mengambil keuntungan dari ketidakpedulian pengguna dan menghasilkan uang. Ada yang mencoba membantu. Suatu hari, publikasi barat populer

ZDNet berbicara tentang "peretas misterius berbahasa Rusia" yang "membobol router dan menambalnya tanpa izin pengguna." Faktanya, kita berbicara tentang habrayuzer

LMonoceros , yang sekarang dapat dianggap sebagai selebriti.

Dalam

artikel terakhirnya, Alexey mengatakan bahwa dia mendapatkan akses ke router dan membuat perubahan pada pengaturan mereka untuk mencegah penyalahgunaan lebih lanjut.

Alexey bekerja sebagai administrator server. Secara teknis, pekerjaan mulianya jatuh di bawah beberapa artikel dari hukum pidana, sehingga akan lebih bijaksana untuk mempertahankan anonimitas. Tapi menilai ini, dia tidak terlalu tertarik pada ini: menurut

ZDNet , spesialis "membual tentang hobinya di platform blog Rusia". Mudah ditebak bahwa kita berbicara tentang artikel

"Mengapa Mikrotik untuk peretas dan bagaimana saya menyembunyikan 100 ribu RouterOS dari botnet" , yang diterbitkan

LMonoceros di Habré pada 27 September 2018.

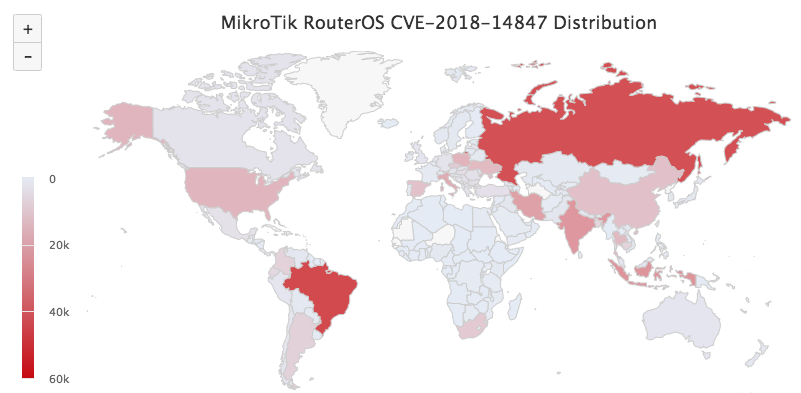

Peta distribusi perangkat yang rentan pada September 2018, Ilustrasi: Kaspersky Lab

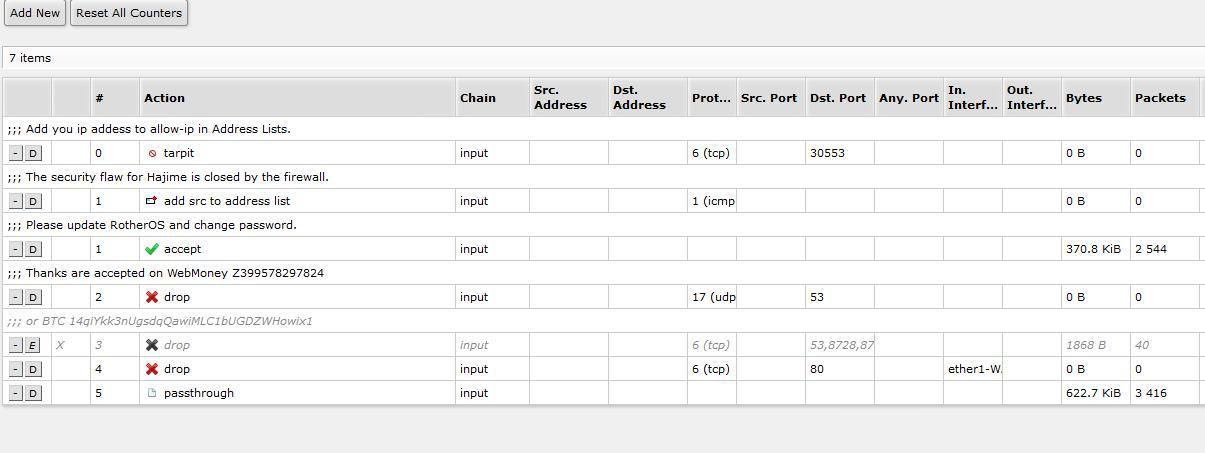

Peta distribusi perangkat yang rentan pada September 2018, Ilustrasi: Kaspersky LabAlexey mengatakan bahwa sekarang dia telah menambal 100 ribu router yang rentan. "Saya menambahkan aturan firewall yang memblokir akses ke router bukan dari jaringan lokal," tulisnya. "Dalam komentar saya menulis informasi tentang kerentanan dan meninggalkan alamat saluran telegram

@router_os , di mana Anda dapat mengajukan pertanyaan." Instruksi tentang pemasangan firewall juga sebelumnya

diterbitkan di Habré .

Rupanya, pengeditan konfigurasi ini , yang dikeluhkan oleh admin, dibuat oleh peminat yang baik. Dia tidak menulis alamat saluran telegram, tetapi menunjukkan nomor dompet

Rupanya, pengeditan konfigurasi ini , yang dikeluhkan oleh admin, dibuat oleh peminat yang baik. Dia tidak menulis alamat saluran telegram, tetapi menunjukkan nomor dompetPerhatikan bahwa hari ini (15 Oktober 2018) sudah ada 1080 peserta di saluran Keamanan RouterOs. Setiap hari mereka membahas situasi dengan kerentanan Mikrotik.

MikroTik adalah salah satu merek router paling populer saat ini. Lebih dari dua juta router MikroTik beroperasi di seluruh dunia. Menurut beberapa peneliti, sekarang lebih dari 420 ribu dari mereka terlibat dalam bot IoT dan berpartisipasi dalam penambangan.

Meskipun mengkonfigurasi firewall untuk lebih dari 100.000 pengguna, Alexei mengatakan bahwa hanya 50 orang yang dihubungi melalui Telegram. Beberapa mengatakan terima kasih, tetapi sebagian besar marah.

Aktivitas teknis Alexey yang ilegal layak dihormati, tetapi dia bukan yang pertama bertindak sama mulianya, mengingatkan

ZDNet . Misalnya, pada tahun 2014, seorang hacker

mendapatkan akses ke ribuan router ASUS dan memposting peringatan teks pada komputer dengan folder bersama yang terletak di belakang router ini, memperingatkan pengguna tentang perlunya menutup kerentanan.

Pada akhir 2015, kelompok peretas Tim Putih

merilis malware Linux.Wifatch yang menutup lubang keamanan berbagai router berbasis Linux. Pada titik tertentu, botnet Tim Putih menjadi sangat besar sehingga ia mulai melawan botnet dari kelompok Lizard Squad yang terkenal untuk mendapatkan gelar botnet terbesar di Internet.

Akhirnya, baru-baru ini, pada tahun 2018, seorang hacker yang tidak dikenal mengganti nama puluhan ribu router MikroTik dan Ubiquiti untuk menarik perhatian pemilik untuk memperbarui perangkat mereka. Perangkat diberi nama seperti "HACKED FTP server", "HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED" dan "HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD".

Terlepas dari upaya peretas mulia, situasi keamanan perangkat IoT tetap menyedihkan. Tapi senang menyadari bahwa berkat aktivitasnya yang bermanfaat, spesialis Rusia

LMonoceros kini benar-benar menjadi terkenal.