Windows 10 memperkenalkan mekanisme perlindungan ransomware yang disebut Controlled Folder Access. Ini mencegah program yang tidak dikenal dari memodifikasi file di folder yang dilindungi tertentu. Peneliti Keamanan Informasi di Fujitsu System Integration Laboratories Ltd.

menemukan cara mengatasi perlindungan ini dengan suntikan DLL.

Apa masalahnya?

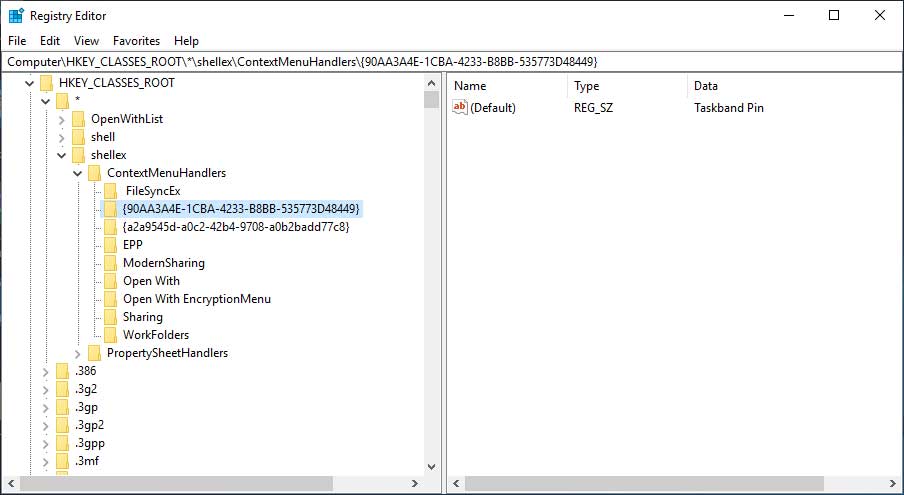

Soya Aoyama berhasil menyuntikkan DLL berbahaya ke Windows Explorer - dan explorer.exe ada dalam daftar tepercaya dari program Akses Folder Terkendali. Untuk menjalankan rencananya, peneliti menggunakan fakta bahwa pada awal explorer.exe memuat DLL yang ditemukan di kunci registri HKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlers:

Pohon HKEY_CLASSES_ROOT adalah "gabungan" dari informasi register yang ditemukan di HKEY_LOCAL_MACHINE dan HKEY_CURRENT_USER. Saat menerapkan "penggabungan" seperti itu, Windows memberikan informasi dari prioritas HKCU. Ini berarti bahwa jika ada kunci di HKCU, itu akan diutamakan daripada kunci yang sama di HKLM, dan data ini akan dituangkan ke pohon HKEY_CLASSES_ROOT.

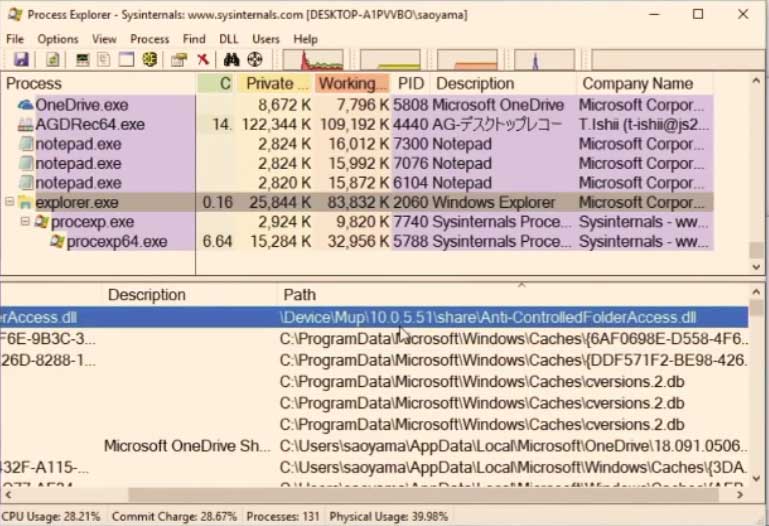

Ketika Anda memulai explorer.exe, Shell32.dll dimuat secara default, terletak di kunci HKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32. Untuk memuat DLL berbahaya ke Explorer, Aoyama cukup membuat kunci HKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32 dan menetapkan nilainya ke perpustakaan yang ia butuhkan.

Setelah itu, setelah menyelesaikan dan memulai kembali proses explorer.exe, bukan Shell32.dll, program meluncurkan DLL yang dibuat oleh peretas.

Aoyama membagikan hasil penelitian di konferensi DerbyCon:

Cara melindungi diri sendiri

Peneliti juga menemukan bahwa banyak antivirus, termasuk Windows Defender, Avast, ESET, Malwarebytes Premium dan McAfee, tidak mengenali pola serangan yang ia temukan.

Pada saat yang sama, menurut Aoyama, perwakilan Microsoft tidak percaya bahwa ia menemukan kerentanan. Peneliti mengirim informasi tentang temuannya ke perusahaan, tetapi di sana dia diberi tahu bahwa dia tidak berhak mendapat hadiah, dan mereka tidak akan melepaskan tambalan, karena penyerang membutuhkan akses ke komputer korban dan, ketika itu dilakukan, hak akses tidak terlampaui.

Namun, dalam kombinasi dengan kerentanan lain, vektor serangan yang ditemukan oleh Aoyama mungkin menarik bagi penyerang. Pada dasarnya, infrastruktur perusahaan besar dibangun di Windows. Mengetahui hal ini, penyerang mengembangkan alat khusus untuk serangan di bawah sistem operasi ini.

Besok, 18 Oktober pukul 14:00 , para ahli dari PT Expert Security Center akan menganalisis tiga alat peretasan yang memungkinkan Anda untuk dengan cepat mengembangkan serangan di infrastruktur Windows: impacket, CrackMapExec dan Koadic. Siswa akan belajar cara kerjanya, aktivitas apa yang mereka buat dalam lalu lintas jaringan, dan yang paling penting, cara mendeteksi aplikasi mereka tepat waktu. Webinar ini akan menarik bagi karyawan SOC, tim biru, dan departemen TI.

Untuk berpartisipasi, Anda harus mendaftar .