Saat ini, jaringan Wi-Fi nirkabel digunakan hampir di mana-mana: karena kemudahan penggunaan jaringan, mobilitas pengguna yang tinggi dan biaya instalasi yang rendah, teknologi ini semakin sering menjadi komponen wajib tidak hanya di rumah, tetapi juga jaringan perusahaan. Pada saat yang sama, seperti teknologi transfer data lainnya, Wi-Fi dengan penggunaan yang tidak aman membawa ancaman tertentu. Seorang penyerang, menggunakan pengaturan titik akses yang salah atau kelalaian pengguna, dapat mencegat data pribadi pengguna, melakukan serangan pada perangkatnya atau menembus jaringan internal perusahaan.

Sebagai bagian dari penelitian, analisis keamanan dari jaringan tamu perusahaan kami, USSC-Tamu, dilakukan. Pengujian dilakukan sesuai dengan model penyusup eksternal, yaitu, tanpa akses langsung ke jaringan yang dipilih, sehingga tujuan utama dari penyerang yang mungkin adalah untuk mendapatkan kata sandi untuk terhubung dengannya.

Perlu dicatat bahwa mengetahui kata sandi akan memungkinkan penyerang untuk mencegat dan mendekripsi data yang dikirimkan melalui jaringan, serta memberikan kemampuan untuk membuat jalur akses palsu dengan nama dan metode koneksi yang sama.

Pemindaian awal siaran nirkabel menunjukkan bahwa WPA2 dengan teknologi WPS dinonaktifkan digunakan untuk mengenkripsi data yang ditransmisikan dalam jaringan yang diteliti. Pada saat penulisan, WPA2 adalah algoritma paling aman untuk melindungi jaringan nirkabel dan tidak mengandung kerentanan yang memungkinkan penyerang untuk mengungkapkan kata sandi dalam jumlah waktu yang wajar. Serangan yang disebut "KRACK", yang dikenal pada tahun 2017, tidak memiliki implementasi praktis terbuka. Dua skenario serangan teknis tetap tersedia untuk penyerang: mencegat paket yang berkaitan dengan otentikasi klien (jabat tangan, jabat tangan) dengan penghitungan kata sandi lebih lanjut dalam kamus, dan membuat jalur akses palsu dengan penolakan paralel serangan layanan pada titik akses nyata.

Kamus serangan brute force

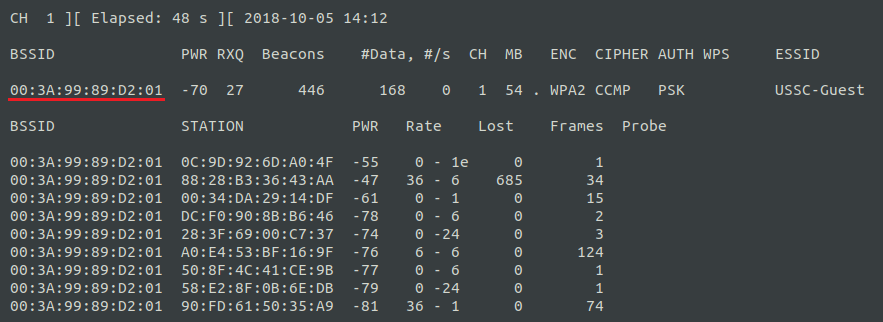

Agar dapat mencegat paket yang terkait dengan otentikasi klien di udara, pertama-tama perlu mengatur adaptor jaringan ke status "monitor" - keadaan di mana adaptor menerima semua paket yang lewat pada frekuensinya dalam rentang yang terlihat. Setelah ini, penyerang menjadi tersedia dengan informasi terperinci tentang titik akses yang terlihat dan klien aktif:

Gambar 1. Hasil pemindaian nirkabel

Gambar 1. Hasil pemindaian nirkabelAnda dapat melihat bahwa dari kantor di mana tes dilakukan, dua titik akses dengan nama "USSC-Guest" ditemukan. Untuk melakukan serangan, titik akses dengan alamat MAC 00: 3A: 99: 89: D2: 01 dipilih sebagai yang paling sering digunakan dalam rentang yang tersedia:

Gambar 2. Alamat MAC pengguna titik akses yang dipilih

Gambar 2. Alamat MAC pengguna titik akses yang dipilihBeberapa waktu setelah dimulainya pemindaian jaringan, koneksi dibuat untuk klien baru, yang memungkinkan untuk mencegat paket otentikasi yang diperlukan. Ini dibuktikan dengan baris "WPA handshake: 00: 3A: 99: 89: D2: 01":

Gambar 3. Hasil intersepsi paket otentikasi

Gambar 3. Hasil intersepsi paket otentikasiSelanjutnya, upaya dilakukan untuk memilih kata sandi untuk kamus paling populer ("rockyou", "top-wpa-passwords" dan satu set kata sandi angka). Sebagai akibat dari serangan pencarian kamus, itu tidak mungkin untuk mengetahui kata sandi untuk koneksi. Pada saat yang sama, penyerang kemungkinan besar akan menolak untuk menentukan kata sandi dengan pencarian lengkap, karena metode ini akan membawanya, paling tidak, beberapa tahun.

Buat jalur akses palsu

Implementasi skenario ini terdiri dari dua tahap:

- membuat jalur akses palsu dengan nama yang sama dengan jalur akses yang diserang, tetapi tanpa perlu memasukkan kata sandi untuk terhubung,

- melakukan serangan penolakan layanan pada titik akses yang sedang diselidiki.

Untuk pengguna, tampaknya seolah-olah jaringan tamu USSC-Guest, yang sudah terhubung dengan mereka, menghilang dari daftar jaringan yang tersedia, dan yang persis sama muncul, tetapi tanpa otentikasi:

Gambar 4. Hasil dari penolakan serangan layanan pada titik akses yang sedang diselidikiSaat menghubungkan ke titik akses palsu, pengguna masih diminta untuk memasukkan kata sandi untuk WPA2. Di sini, misalnya, mencari pengguna iOS:

Gambar 5. Tawaran untuk memasukkan kata sandi setelah terhubung ke titik akses palsuKarena fakta bahwa jalur akses palsu sepenuhnya dikendalikan oleh penyerang, semua data yang dikirim melalui jaringan nirkabel dapat dicegat dan dianalisis olehnya. Jadi, misalnya, kata sandi yang harus dimasukkan ke dalam formulir yang ditunjukkan dikirim langsung ke server dari kemungkinan penyusup. Diasumsikan bahwa pengguna, yang terhubung ke titik akses palsu, akan menganggap ini sebagai perubahan dalam metode koneksi dan memasukkan data yang diperlukan.

Pengujian dilakukan pada hari kerja, dari 12 hingga 15 jam. Selama waktu ini, empat perangkat berbeda terhubung ke titik akses palsu, tetapi kata sandi tidak dimasukkan. Pengujian lebih lanjut dihentikan karena fakta bahwa jaringan tamu yang sedang diselidiki mungkin diperlukan untuk menyelesaikan masalah operasional dan harus berfungsi secara normal. Seorang penyerang, pada gilirannya, dengan serangan semacam itu dapat sepenuhnya melumpuhkan operasi jaringan nirkabel tertentu dan setelah beberapa saat mendapatkan kata sandi yang diperlukan.

Kesimpulan

Menurut hasil pemindaian salah satu titik akses jaringan tamu USSC-Guest, tidak ada masalah dalam pengaturan keamanan: algoritma WPA2-CCMP yang andal dengan kata sandi yang kuat digunakan untuk mengenkripsi data yang dikirimkan, teknologi WPS dinonaktifkan. Terlepas dari kenyataan bahwa, jika perlu, seorang penyerang dapat menghentikan jaringan nirkabel dan membuat titik akses palsu, untuk melaksanakan serangan ini, penyerang harus berada dalam jangkauan jaringan nirkabel (misalnya, lantai di bawah), yang sangat mengurangi ruang lingkup pencariannya dan mempersulit serangan itu. .

Di akhir artikel, kami menyoroti rekomendasi utama tentang penggunaan jaringan Wi-Fi nirkabel:

- untuk memastikan keamanan data yang dikirimkan melalui jaringan nirkabel, gunakan enkripsi WPA2-CCMP dengan kata sandi yang kuat (kata sandi hanya satu digit tidak kuat),

- jika memungkinkan, jangan terhubung untuk membuka jaringan Wi-Fi, bahkan jika namanya tampak benar bagi Anda: mereka dapat disadap atau bahkan sepenuhnya dikendalikan oleh penyerang. Jika ini tidak memungkinkan, gunakan VPN,

- Jaringan Wi-Fi tertutup juga dapat dikontrol oleh penyerang. Jika Anda tidak yakin koneksi aman, gunakan VPN,

- saat menggunakan jaringan nirkabel, selalu perhatikan jenis koneksi yang digunakan oleh browser: HTTP atau HTTPS. Aman adalah jenis koneksi terakhir - HTTPS.

Diposting oleh: Dmitry Morozov, Asisten Analis, Pusat Analitik, UTSB LLC