Firefox adalah browser pertama yang mengimplementasikan enkripsi

TLS Server Name Indication (SNI) . Dukungan ESNI

diperkenalkan dalam versi terbaru Firefox Nightly, di mana semua inovasi digulirkan sebelum ditambahkan ke cabang utama.

Pentingnya standar ini telah

dibahas sebulan yang lalu oleh penyedia CDN CloudFare. Singkatnya, ESNI mengenkripsi informasi tentang domain tempat Anda mengirim permintaan. Dalam HTTPS standar, tajuk dengan nama domain tidak dienkripsi dan tersedia untuk dilihat oleh penyedia atau "orang di tengah" lainnya. Sekarang dia hanya melihat alamat IP. Karena ratusan domain dapat ditemukan pada satu alamat IP di Internet modern, ESNI secara efektif menyembunyikan informasi tentang domain mana seorang pengguna login.

Dengan demikian, pemblokiran nama tidak lagi berfungsi, dan penyensoran Internet menjadi sangat rumit. Sensor harus memblokir alamat IP, yang merupakan praktik yang meragukan. Pemblokiran semacam itu dapat memengaruhi situs yang tidak terkait, dan layanan yang diblokir dapat dengan mudah (secara otomatis) beralih ke alamat IP lain.

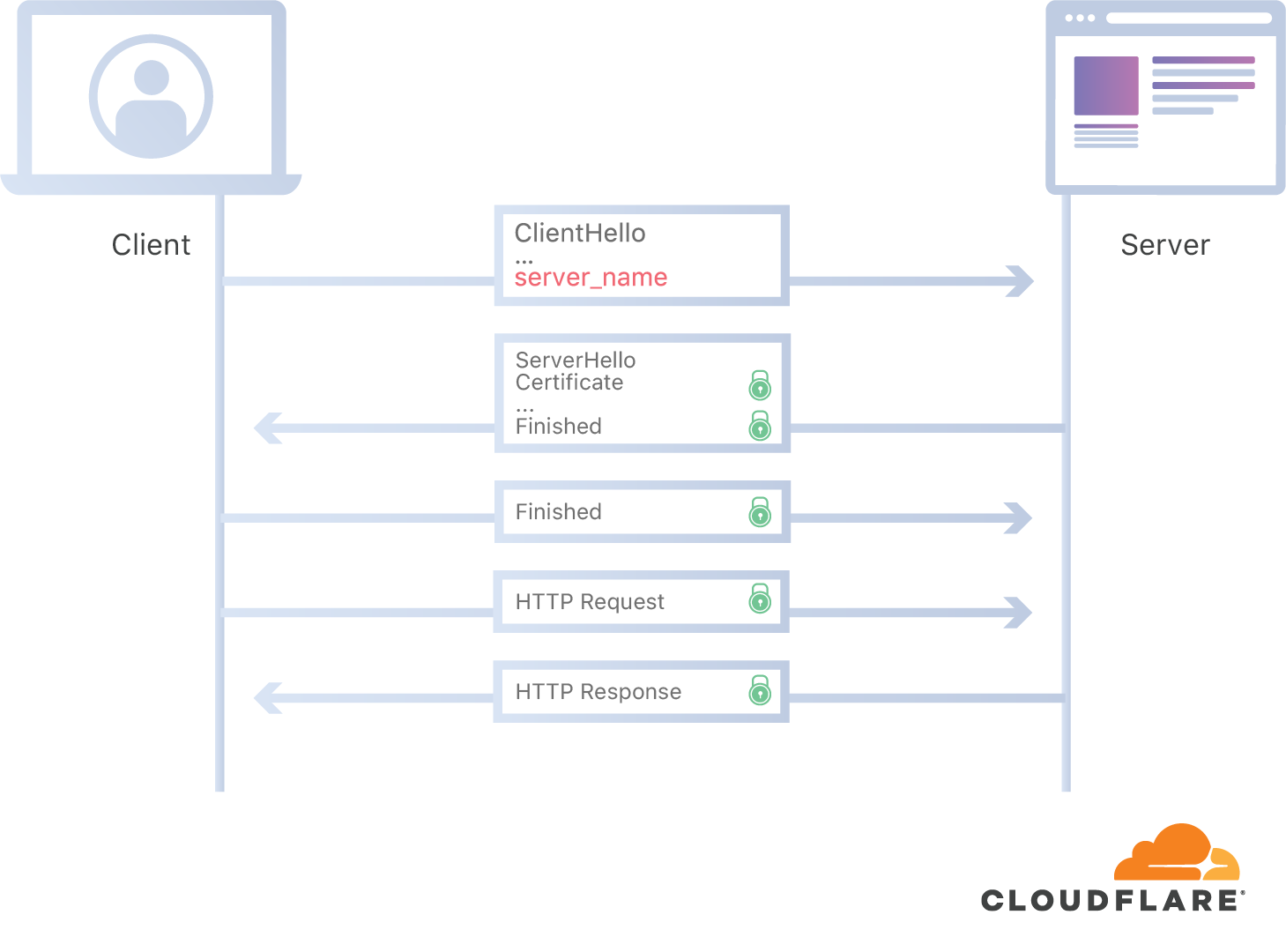

Mengapa nama host bersinar dalam TLS SNI reguler? Faktanya adalah bahwa sebelum memulai enkripsi, server perlu tahu domain mana yang diakses klien untuk menyajikan sertifikat yang diperlukan. Untuk alasan ini, nama host ditransmisikan dalam teks biasa (di bawah ilustrasi

dari blog Cloudflare ).

Dalam SNI terenkripsi (ESNI), masalah ini diselesaikan sebagai berikut: klien mengambil kunci publik dari server dari DNS dan mengenkripsi semua data dengan itu sampai sesi TLS ditetapkan.

Dukungan browser untuk Firefox Nightly berarti ESNI akan bekerja dengan setiap situs / penyedia yang mendukungnya.

Pengembang Mozilla

menjelaskan bahwa ada empat cara utama untuk membocorkan riwayat penelusuran Anda:

- Pesan sertifikat TLS

- Resolusi nama DNS

- Alamat IP server

- Indikasi Nama Server TLS.

Sampai saat ini, mereka telah membuat kemajuan yang baik dalam menutup dua saluran kebocoran pertama: standar TLS 1.3 baru mengenkripsi sertifikat server default (saluran 1), dan selama beberapa bulan terakhir, Mozilla telah

mempelajari penggunaan DNS melalui HTTPS untuk melindungi lalu lintas DNS (saluran 2). Hasil tes tidak buruk, dan dalam beberapa bulan mendatang fungsi akan diluncurkan untuk semua pengguna Firefox. Alamat IP tetap menjadi masalah, tetapi dalam banyak kasus beberapa situs berbagi alamat IP yang sama, sehingga saluran kebocoran utama adalah SNI.

Pada suatu waktu, teknologi Server Name Indication (SNI) mulai digunakan secara tepat karena beberapa host berada pada alamat IP yang sama. Dalam kasus ini, bidang SNI memberi tahu server tempat host yang Anda coba sambungkan, yang memungkinkannya untuk memilih sertifikat yang benar. Dengan kata lain, SNI membantu memastikan pengoperasian hosting TLS skala besar. Artinya, fungsi ini diperkenalkan demi keamanan, dan sekarang kita harus menghadapinya sebagai saluran kebocoran data.

Masalah SNI dikenal untuk waktu yang lama, pengembang Mozilla menulis, dan jelas bahwa bidang ini perlu dienkripsi. Tetapi setiap desain yang mereka coba termasuk kompromi dalam kinerja. Ada kelemahan penting lainnya: fakta bahwa situs tertentu beralih ke ESNI adalah sinyal bahwa "ada sesuatu yang disembunyikan", yaitu, sensor memiliki kesempatan untuk menyaring lalu lintas secara sepele oleh ESNI. Pada akhirnya, diputuskan untuk merilis standar TLS 1.3 tanpa ESNI.

Hanya pada awal 2018, para pengembang menyadari bahwa ada opsi yang cukup bagus: jaringan distribusi konten besar (CDN) menampung banyak situs di server fisik yang sama. Jika mereka setuju untuk mentransfer

semua klien ke ESNI

sekaligus , maka tiba-tiba ESNI berhenti menjadi sinyal yang berguna bagi penyerang. Dengan demikian, menjadi mungkin untuk mengimplementasikan ESNI di TLS 1.3, dengan menyesuaikan banyak situs secara massal pada set server yang ada.

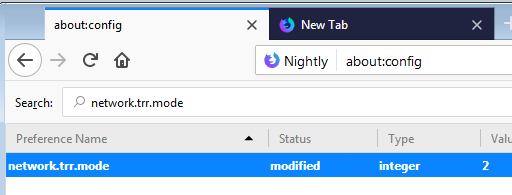

ESNI adalah teknologi yang sepenuhnya baru, dan Firefox adalah browser pertama yang mengimplementasikannya. Untuk mengaktifkannya di Firefox Nightly, Anda harus menyelesaikan langkah-langkah berikut:

- Pastikan Anda telah mengaktifkan DNS over HTTPS (DoH):

about:config- atur

network.trr.mode ke 2

- setel

network.trr.uri ke server DoH (misalnya, https://mozilla.cloudflare-dns.com/dns-query ).

about:config- setel

network.security.esni.enabled menjadi true

Ini harus secara otomatis mengaktifkan ESNI untuk situs apa pun yang mendukungnya. Saat ini, dari hosters besar dan CDN, ini hanya Cloudflare, tetapi pengembang Firefox berharap bahwa penyedia lain akan terhubung segera. Anda dapat memeriksa enkripsi dengan

tautan ini .

Dalam beberapa bulan mendatang, Mozilla akan menguji bagaimana ESNI berinteraksi dengan berbagai jenis firewall dan perangkat jaringan lainnya. Jika Anda mengaktifkan enkripsi dan ada yang rusak - beri

tahu pengembang melalui pelacak bug.