Ketika Anda memilih sesuatu untuk diri sendiri - Anda mencoba untuk memilih yang terbaik (tentu saja tidak terlalu mahal, tetapi sesuatu yang baik). Dan Anda mencoba untuk memilihnya sendiri. Tidak ada yang dapat mengambil kata - hanya pengalaman pribadi, verifikasi dan pengujian. Dan, sungguh, kadang-kadang Anda bisa mendapatkan hasil yang luar biasa, tampaknya, dari hal-hal yang sangat biasa. Luar biasa baik dalam cara yang buruk maupun baik.

Artikel ini menjelaskan bagian dari pengujian perbandingan dua titik akses yang dipilih untuk kasus-kasus tertentu. Setiap orang yang tertarik - seekor kucing di bawah kucing.

Model poin:

Zyxel NWA1123-AC PRO dan

Ubiquiti UniFi AP AC PROKedua poin tersebut berasal dari kisaran harga yang sama dan dirancang untuk memecahkan masalah yang sama.

Untuk peralatan bantu yang digunakan selama pengujian:

Server iperf adalah komputer desktop biasa dengan kartu jaringan gigabit. Tidak ada yang istimewa.

Klien wi-fi adalah hp probook 430 g4 laptop kedua. Dengan modul wi-fi yang mampu 5 GHz.

Router - c9 arcer.

Topologi bangku tes sesederhana mungkin:

Pengujian fungsional

Segala sesuatu yang jatuh ke tangan kita, kita jalankan sesuai dengan protokol standar. Kami memiliki perkembangan tertentu yang kami andalkan. Beberapa poin bervariasi dari satu TK ke TK lainnya, tetapi fungsi dasarnya tetap tidak berubah terlepas dari tugasnya. Ada titik-titik kritis, ketiadaan yang segera mengakhiri penggunaan perangkat tersebut di jaringan (misalnya, jika tidak ada ssh atau snmp), dan ada titik-titik opsional, yang keberadaannya akan menjadi nilai tambah bagi perangkat ketika meringkas hasil tes. Misalnya, keberadaan port konsol. Ada - baik, tidak - baik, tidak benar-benar apa yang saya inginkan.

Berbicara tentang konsolDi Zyxel, akses ke port konsol diturunkan.

Ini tidak diragukan lagi merupakan nilai tambah. Di Ubiquiti, port konsol berada di tempat yang sama dengan kebanyakan produsen (yang sama sekali tidak mengejutkan - banyak yang melakukannya, tetapi bahkan tidak ada kaki):

Anda dapat mengatur holivar secara terpisah pada topik yang: "pada perangkat normal, pada prinsipnya akses ke port konsol tidak diperlukan," tetapi, saya cenderung percaya bahwa itu akan lebih baik dan tidak diperlukan daripada, tiba-tiba, itu akan dibutuhkan dan tidak ada di sana ( sama seperti dengan kontrasepsi).

Beberapa poin akan menjadi hal biasa, tetapi, sayangnya, mereka benar-benar harus diperiksa. Lebih dari sekali atau dua kali ada perangkat di mana spesifikasi menyatakan dukungan untuk fungsional tertentu dan kotak centang pengaturan ini bahkan ada di webcam, tetapi mereka tidak berfungsi.

Misalnya, memprioritaskan lalu lintas. Anda mengaktifkan tanda centang yang diperlukan di pengaturan, Anda mulai mengumpulkan paket oleh penganalisa lalu lintas, dan di dalamnya, pada kenyataannya, tidak ada yang berubah di header. Menyedihkan.

Dalam hal ini, kedua poin melakukan pekerjaan yang sangat baik. Tidak ada keluhan dan seluruh fungsionalitas yang diperlukan diimplementasikan. Entah bagaimana membosankan. Ini bukan memilih segmen rendah di mana Anda dapat melihat "kesalahan segmentasi" dari nslookup'a (ya, ada beberapa tempat seperti itu).

Daftar Fungsional1. Mendukung multi-SSID. Kemampuan untuk meningkatkan setidaknya dua jaringan dengan SSID yang berbeda + kemampuan untuk meningkatkan jaringan yang tersembunyi.

2. Mendukung 802.11i (keamanan, dukungan untuk enkripsi AES).

3. Dukungan untuk 802.11q (kemampuan untuk mengirimkan lalu lintas yang ditandai).

3. Dukungan untuk manajemen vlan.

4. Kemampuan untuk mengubah kekuatan sinyal pemancar radio.

5. Dukungan untuk QOS dan 802.1p (kemampuan untuk memprioritaskan lalu lintas).

6. Kemampuan untuk membatasi jumlah maksimum klien yang terhubung ke titik akses.

7. Manajemen poin melalui telnet / ssh / webGUI.

8. Mendukung pemantauan dan pengelolaan titik akses melalui snmp.

9. Kemampuan untuk bekerja poin dalam mode terpusat / otonom.

10. Mendukung penemuan LLDP.

11. Intinya memiliki log internal peristiwa sistem dan kemampuan untuk mengirim log ke server jauh.

12. Kehadiran penganalisa lalu lintas internal di titik (opsional dan opsional, tetapi hadir di kedua titik).

13. Kehadiran penganalisis spektrum dan kemampuan untuk mendeteksi titik akses yang bekerja di sebelahnya titik lain.

Setelah memeriksa fungsi utama, tidak akan buruk untuk menemukan sesuatu yang menarik. Perlu untuk memeriksa tidak hanya keberadaan fungsi tertentu, tetapi juga tidak adanya "kelebihan".

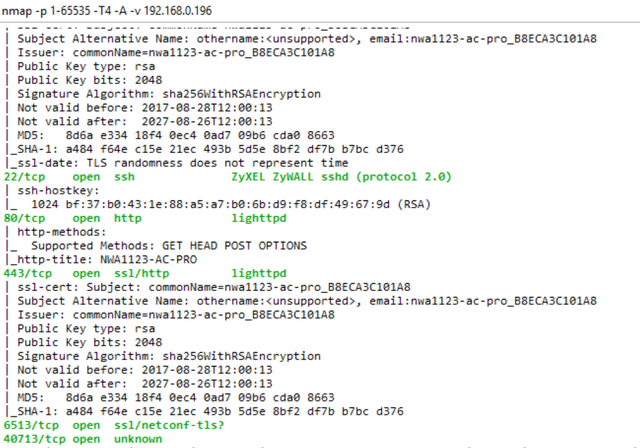

Kami menjalankan nmap di kedua titik:

Zyxel

Kemudian port terbuka ke-21 untuk ftp tidak muncul di layar.

Pada kedua titik ssh terbuka, yang bagus. Di Ubiquiti, hanya ssh yang tidak lebih. Hanya hardcore. Pada Zyxel - ftp, ssh, http (set standar) dan sesuatu yang tidak diketahui pada 40713 / tcp.

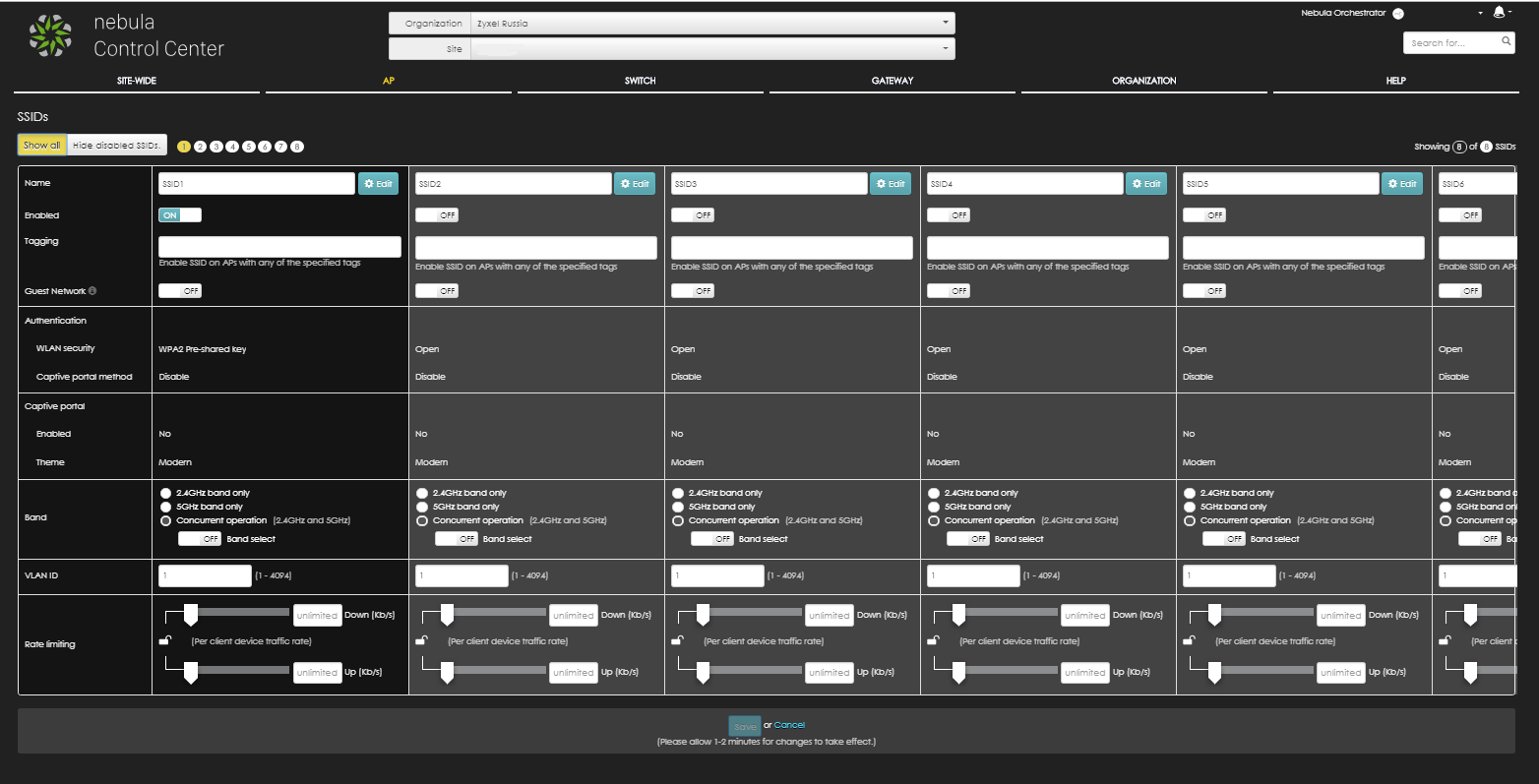

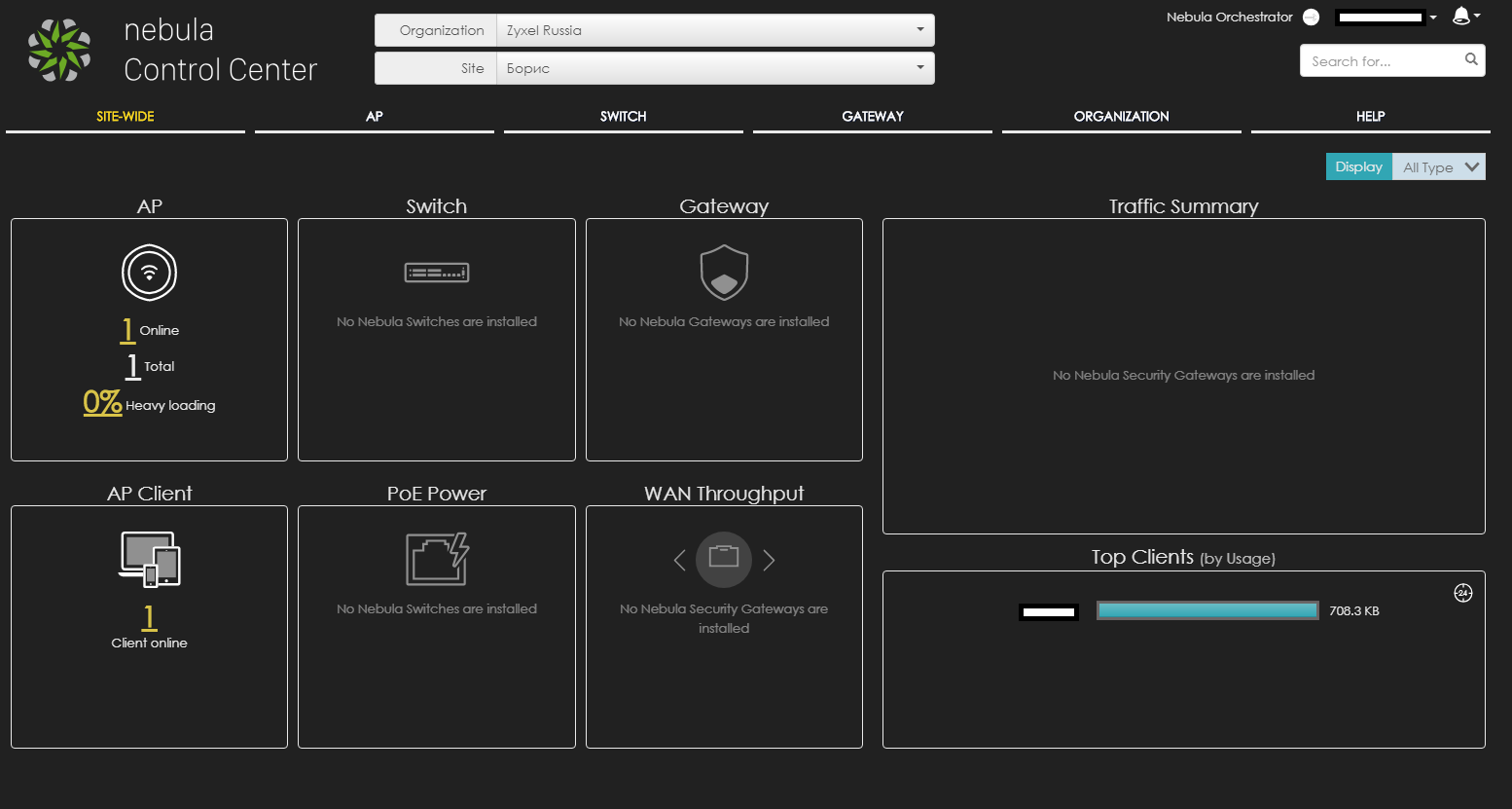

Ternyata kemudian, ini adalah layanan terpusat untuk mengelola titik akses (tidak hanya mereka, tetapi juga sisa peralatan yang tersedia) melalui awan Nebula. Secara umum, saya menyukainya bahkan lebih dari webcam titik itu sendiri. Beberapa tangkapan layar untuk dipahami secara kasar (skala pada yang pertama sangat berkurang sehingga semuanya cocok):

Login dan kata sandi default untuk Zyxel tidak ditentukan di mana pun pada titik tersebut, sehingga mereka hanya menggunakan ubur-ubur (utilitas standar untuk brute di Kali linux). Kami mendapat sepasang nama pengguna / kata sandi - 'admin / 1234', dan dari Ubiquiti kami sudah tahu logo standar dalam bentuk 'ubnt / ubnt'.

Ternyata pada titik ini Ubiquiti tidak ada server web. Tentu saja Manajemen hanya melalui pengontrol dan utilitas khusus. Folder / www kosong dan tidak ada yang berputar pada port 80/8080. Tapi di sini setidaknya busybox standar (dan cukup gratis pada perintah), tidak seperti Zyxel. Ada langkah ke kiri, langkah ke kanan - eksekusi.

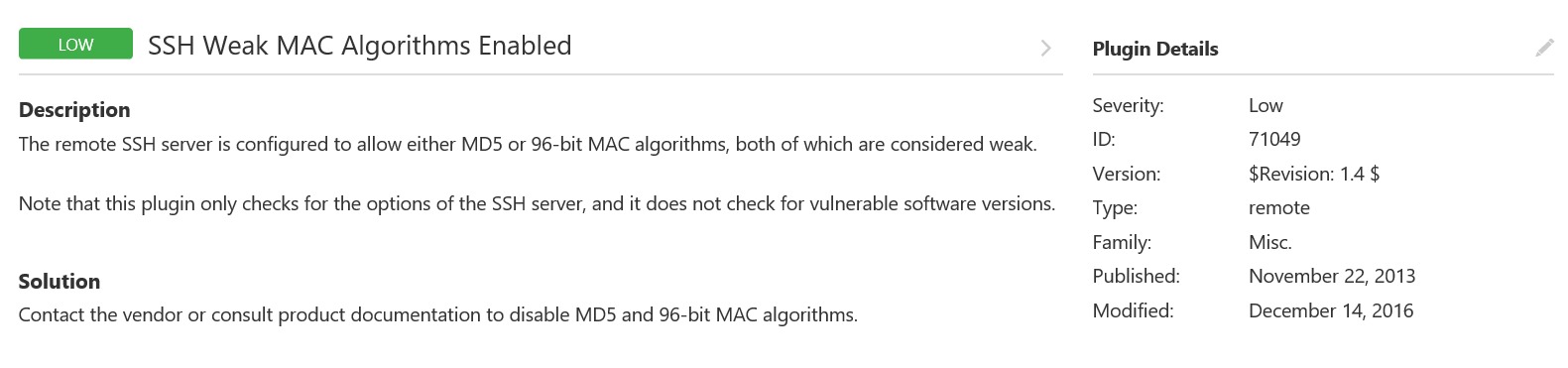

Pada kedua titik melewati pemindai kerentanan (Nessus). Dia tidak menunjukkan sesuatu yang superkritis. Di bawah ini adalah hasil dan deskripsi rinci tentang apa yang ditemukan.

192.168.0.196 - Zyxel

192.168.0.126 - Ubiquiti

Ubiquiti:

Satu dan tidak kritis. Pertimbangkan - tidak menemukan apa pun.

Zyxel:

Singkatnya, ini lebih menarik: penggunaan versi lama SSL yang tidak aman dan komunitas snmp publik standar, yang dalam pengaturannya diusulkan untuk segera diubah, pada saat startup.

tyk- Layanan jarak jauh menerima koneksi yang dienkripsi menggunakan SSL 2.0 dan / atau SSL 3.0. Versi SSL ini dipengaruhi oleh beberapa kesalahan kriptografis.

- Sertifikat server X.509 tidak dapat dipercaya. Rantai sertifikat X.509 untuk layanan ini tidak ditandatangani oleh otoritas sertifikat yang diakui. Jika host jarak jauh adalah host publik, ini meniadakan penggunaan SSL, karena siapa pun dapat mengatur orang dalam serangan tengah terhadap host jarak jauh.

- Host jarak jauh mengaktifkan IP forwarding. Seorang penyerang bisa menggunakan ini untuk merutekan paket melalui host dan berpotensi mem-bypass beberapa firewall / router / NAC filtering.

- Komunitas snmp default (publik).

- Daemon SNMP merespons dengan lebih banyak data ke permintaan GETBULK dengan lebih dari nilai normal untuk pengulangan-maks. Penyerang jarak jauh dapat menggunakan server SNMP ini untuk melakukan serangan penolakan layanan terdistribusi yang disebarkan pada host jarak jauh yang sewenang-wenang.

Uji beban

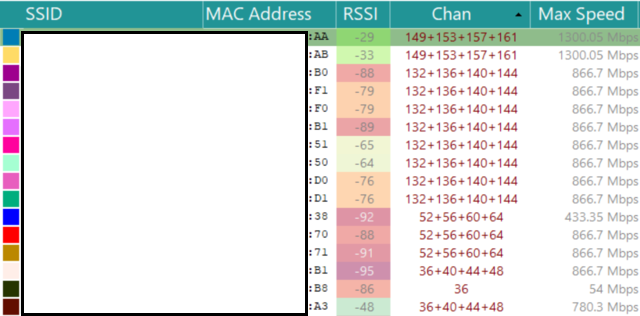

Pertama, mari kita lihat jaringan di sekitarnya. Kami hanya akan melihat kisaran 5 GHz. Untuk pemindaian, saya menggunakan Acrylic. Titik-titik itu sendiri menyala satu per satu, agar tidak saling mengganggu. Plus, untuk kemurnian percobaan, saya juga mematikan adaptor router.

Akibatnya, kemudian, saya harus melakukan lebih banyak tes, tetapi di tempat yang berbeda, lebih damai, karena dalam kasus pertama, jaringan perusahaan seseorang dikerahkan hanya dari sejumlah besar titik, pada berbagai saluran yang sangat luas (Anda dapat melihat pada tangkapan layar di bawah, banyak yang tidak cocok).

Lalu lintas dikejar oleh iperf, dalam 5 utas. Awalnya saya diuji selama 60 menit, tetapi kemudian saya menyadari bahwa itu tidak sepenuhnya informatif dan meninggalkan beban selama 4 jam.

Apa yang terjadi di bawah ini di spoiler:

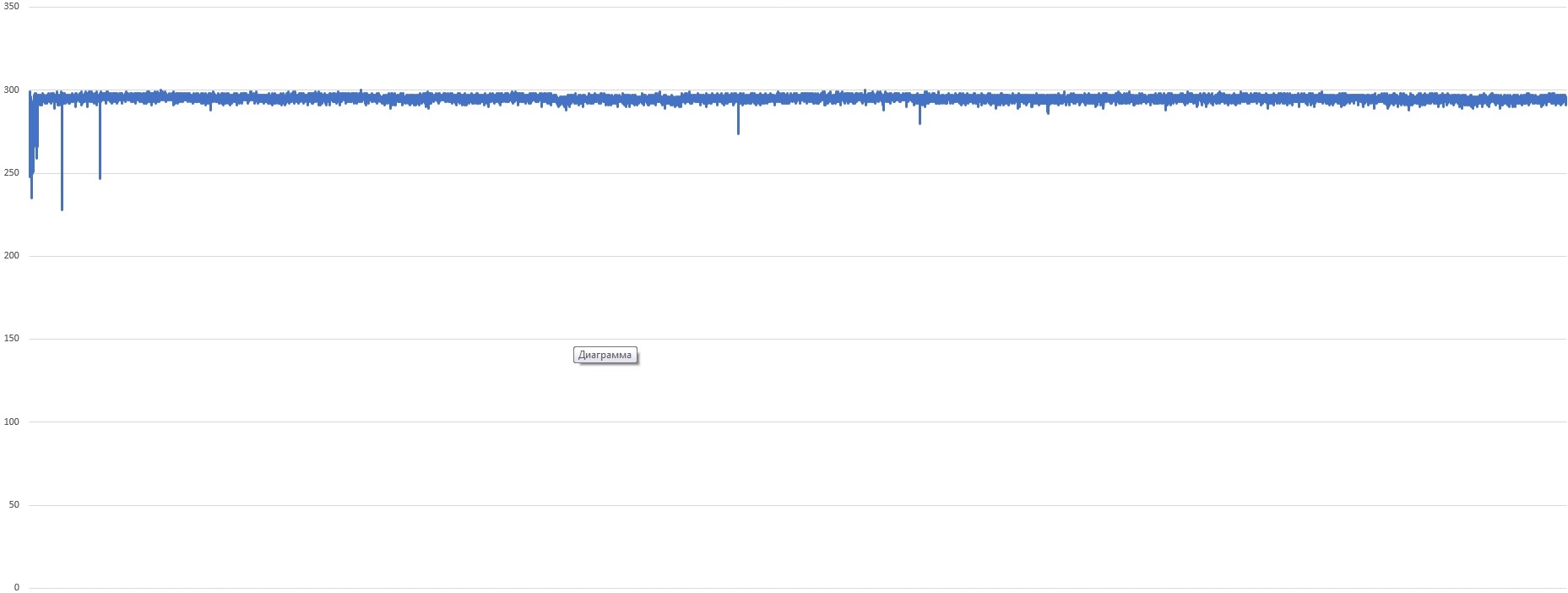

Ubiquiti

Nilai maksimum: 300 Mbps (bersandar pada plafon ini dan tidak ada masalah lagi)

Nilai minimum: 228 Mbps

Rata-rata: 296,5 Mbps

C adalah stabilitas. Koneksi yang baik dan merata sepanjang waktu. Ada penarikan jangka pendek, tetapi tidak signifikan.

Statistik untuk saat bekerja:

(CPU kuning, biru - memori + lalu lintas)

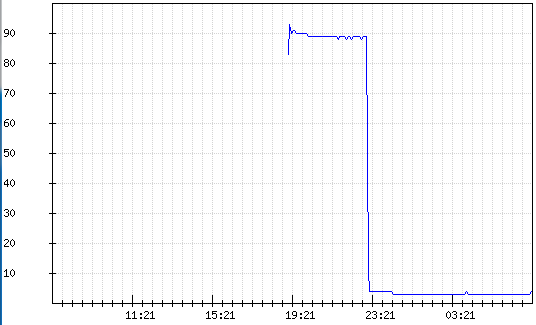

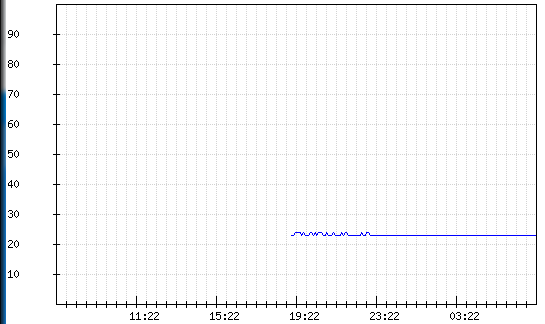

Zyxel

Nilai maksimum: 584 Mbps

Nilai minimum: 324 Mbps

Rata-rata: 426 Mbps

Tapi beban CPU agak terkejut:

Pada awal pengujian, beban melonjak menjadi 91%. Saya tidak melihat adanya masalah khusus saat menggunakan titik pada saat ini: titik tidak memanas, webcam tidak ketinggalan, tidak ada paket yang hilang.

Pengujian ini untuk kinerja semaksimal mungkin dan, terlepas dari kenyataan bahwa ini bukan situasi yang sepenuhnya standar, ketika sejumlah besar lalu lintas didorong selama periode waktu yang lama, kami memiliki kasus seperti itu. (Akses ke server dengan banyak data untuk klien "seluler") Saya yakin tes ini berhasil dilewati. Bagaimanapun, pertanyaan itu ditanyakan oleh dukungan Zyxel dan kami sedang bernegosiasi untuk situasi ini.

Statistik CPU / Memori:

Ringkasan

Meringkas hasil antara, saya dapat mengatakan bahwa titik Zyxel terlihat jauh lebih menarik dalam hal penggunaan untuk tugas-tugas yang kami butuhkan. Dengan rentang fungsional yang relatif identik, pilihan akan selalu untuk stabilitas selama periode waktu yang lama dan, tentu saja, kinerja.

Sayangnya, tidak mungkin untuk sepenuhnya menutupi semuanya dengan tes laboratorium, meniru semua situasi yang mungkin terjadi dalam produksi dan meramalkan semuanya. Karena itu, maka kedua titik pasti akan menunggu pengujian lapangan di jaringan sedekat mungkin dengan kondisi pertempuran.