Habr, ini adalah transkripsi kinerja CTO Qrator Labs Tyoma ximaera Gavrichenkova di RIPE77 di Amsterdam. Kami tidak dapat menerjemahkan namanya ke dalam bahasa Rusia sambil mempertahankan artinya, dan oleh karena itu memutuskan untuk membantu Habr memasuki pasar berbahasa Inggris dan meninggalkan semuanya apa adanya.

Ini adalah kutipan dari salah satu band favorit saya. Dave Gahan dari Depeche Mode adalah bukti nyata bahwa Anda dapat mengucapkan kata "salah" sebanyak 65 kali dalam 5 menit dan masih tetap menjadi bintang rock. Mari kita lihat apakah saya berhasil.

Apakah Anda tahu orang menyukai geografi?

Semua ini, Anda tahu, peta trendi dan rencana arsitektur.

Mungkin ini adalah alasan utama mengapa, ketika membaca bagian

keamanan StackExchange, saya terus-menerus menemukan pendekatan yang sama untuk mencegah serangan cyber.

Misalkan kita, sebagai perusahaan, jangan berharap Inkuisisi Spanyol,

pah , pengguna Cina. Mengapa kita tidak membatasi akses dari alamat IP mereka saja? Kami bukan Facebook pada akhirnya, dan layanan kami hanya tersedia di sejumlah daerah terbatas. Dan, faktanya, Facebook juga tidak tersedia di China, mengapa kita harus khawatir?

Di luar dunia teknologi informasi, teknik serupa kadang-kadang disebut

redlining . Inti dari fenomena ini adalah sebagai berikut.

Misalkan Anda adalah direktur armada taksi atau restoran pizza. Anda telah mengumpulkan statistik tertentu bahwa di beberapa wilayah kota kurir Anda mungkin dirampok, atau kemungkinan besar mobil Anda akan tergores. Nah, Anda mengumpulkan semua karyawan, menggambar garis merah tebal di peta kota dan mengumumkan bahwa Anda tidak memberikan layanan lagi di luar perbatasan merah. (Mengingat fitur struktural sebagian besar kota-kota Amerika, ini, omong-omong, hampir setara dengan penolakan layanan berdasarkan etnis dan dianggap sebagai masalah besar.)

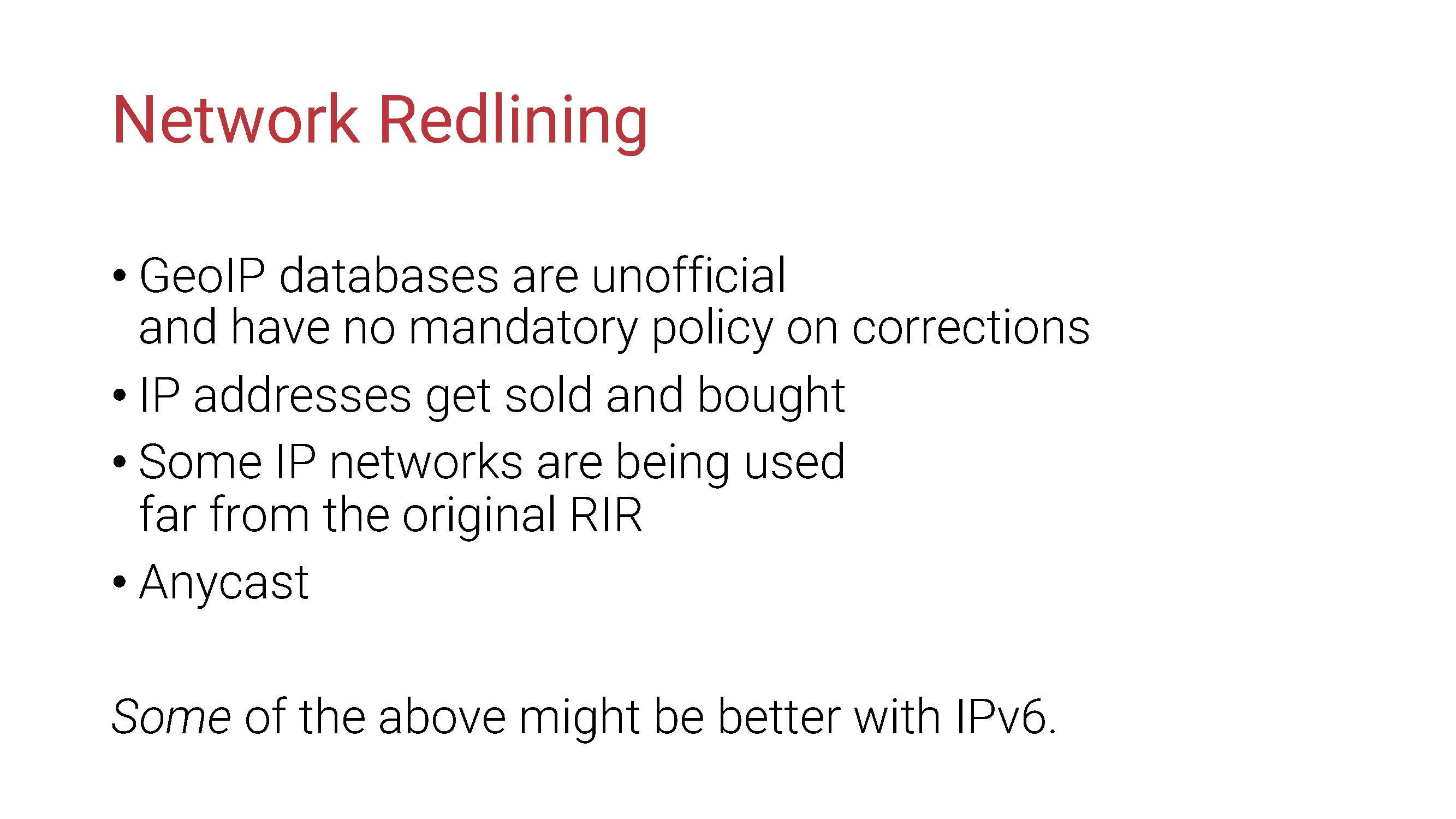

Kita dapat melakukan hal yang sama dengan alamat IP, bukan? Setiap alamat IP milik negara mana pun, oleh karena itu, ada basis data resmi yang dikelola oleh IETF dan RIPE, yang menegaskan alokasi setiap alamat IP.

Salah!

Jika kita membatasi diri kita hanya pada aspek teknis, maka, untuk saat ini, hal pertama yang terlintas dalam pikiran adalah bahwa geobase adalah produk komersial dari perusahaan komersial, yang masing-masing mengumpulkan data dengan caranya sendiri, sering kali tidak sepenuhnya jelas, cara. Produk-produk semacam itu dapat digunakan untuk studi statistik atau penelitian lain, namun, menyediakan khalayak luas dari suatu layanan produksi berdasarkan pada produk semacam itu adalah suatu kebodohan mutlak karena alasan yang tak terhitung jumlahnya.

Konsep "kepemilikan" alamat IP tidak ada sama sekali. Alamat IP bukan nomor telepon, pendaftar regional tidak mentransfernya ke properti, yang secara eksplisit tertulis dalam kebijakannya. Jika ada entitas di dunia di mana alamat IP "milik", maka itu adalah

IANA , bukan negara atau perusahaan.

Sebagai catatan tambahan, proses melindungi hak cipta (Anda) terkadang menjadi rumit.

Tentu saja, beberapa dari ini (walaupun tidak berarti semua) mungkin menjadi lebih baik dengan munculnya IPv6. Namun, sekarang kita berbicara tentang serangan DDoS; era IPv6 DDoS sejati belum tiba dan, saat kami mendapatkan pengalaman, situasi yang sama sekali berbeda mungkin muncul. Secara umum, masih terlalu dini untuk memikirkannya.

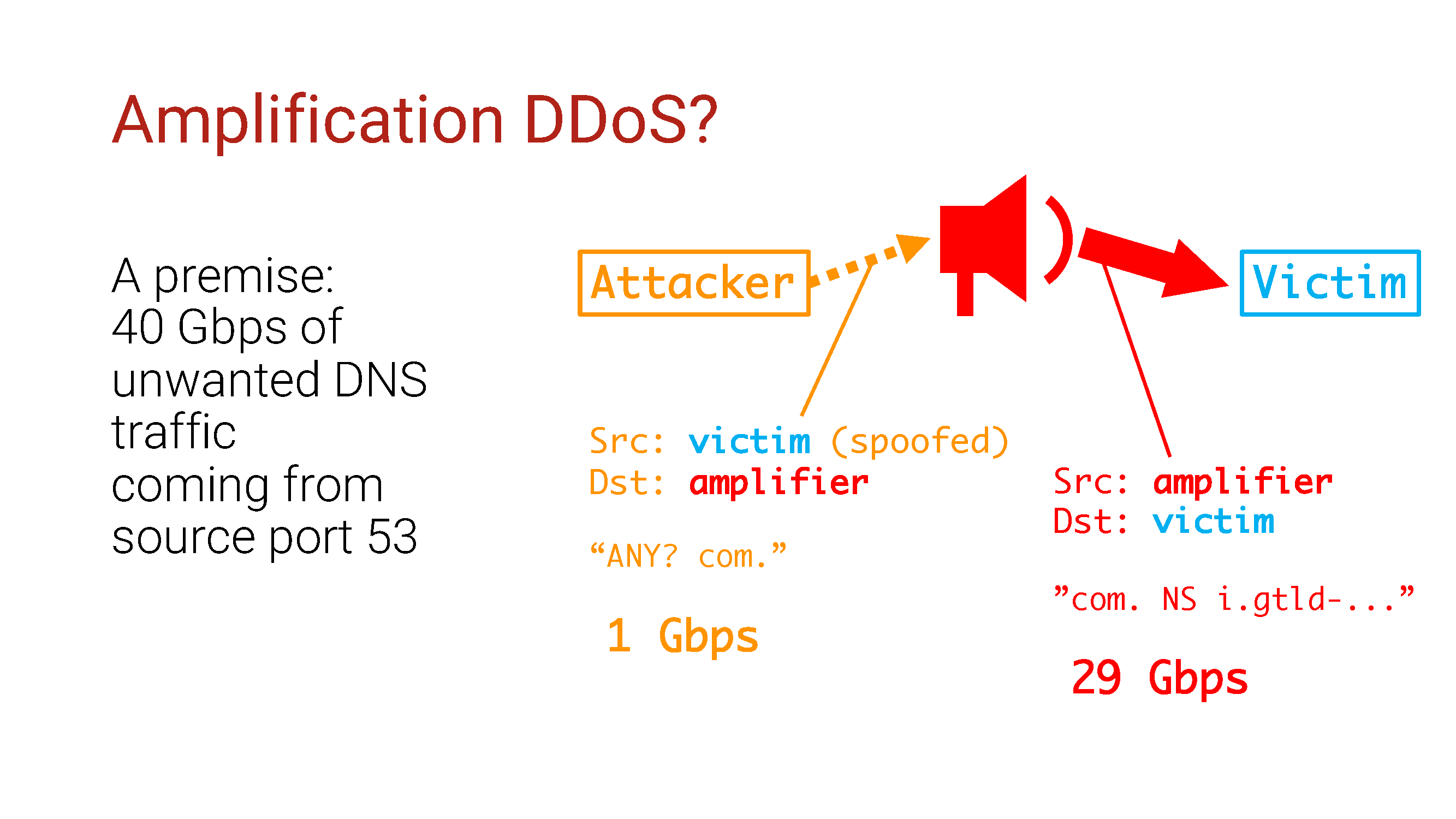

Tetapi kembali ke DDoS: bagaimana jika kita tahu pasti bahwa pihak jauh melakukan sesuatu yang jelas-jelas berbahaya?

Pengaturan kami: lalu lintas 40G, kemungkinan lalu lintas DNS, karena berasal dari port 53.

Seperti yang kita ketahui, perilaku ini adalah tipikal dari serangan DDoS amplifikasi DNS. Serangan amplifikasi menggunakan server rentan agar, Anda tahu ... meningkatkan lalu lintas, dan alamat IP sumber di dalamnya akan menjadi server rentan yang sama.

Bagaimana jika kita menggunakan teknologi apa pun yang

kita miliki untuk membatasi akses ke server yang rentan ini? Biarkan semua reflektor DNS ini akhirnya ditambal sehingga tidak lagi menjadi ancaman, bukan?

Tidak, tidak seperti itu!

Ini adalah kisah nyata.

Peristiwa yang dijelaskan terjadi di Minnesota pada tahun 1987 . Atas permintaan para penyintas, semua nama diganti. Karena menghormati orang mati, sisa acara ditampilkan persis seperti yang terjadi.

Perusahaan menerima tatap muka gigabyte lalu lintas DNS dan memutuskan untuk mengatasinya menggunakan alamat IP yang masuk daftar hitam.

Setelah dua jam, para penyerang entah bagaimana memperhatikan ini dan segera mengubah pola serangan. Kemampuan mereka untuk melakukan serangan amplifikasi sebelum ini didasarkan pada kemampuan mereka sendiri untuk menghasilkan paket dengan alamat IP sumber palsu, sehingga mereka terus melakukan ini, tetapi dengan cara yang sedikit berbeda.

Mereka mulai membanjiri korban secara langsung dengan lalu lintas UDP dengan port sumber 53 dan alamat IP palsu dari seluruh kumpulan alamat IPv4. Skrip NetFlow yang digunakan oleh perusahaan memutuskan bahwa serangan amplifikasi sedang berlangsung dan mulai melarang sumber.

Karena Anda dapat menebak seluruh ruang alamat IPv4 dalam hitungan jam, seperti yang mungkin Anda tebak, butuh waktu yang cukup lama bagi peralatan jaringan untuk kehabisan memori dan mematikan sepenuhnya.

Untuk memperburuk situasi, para penyerang mulai dengan menyortir awalan pengguna akhir dari penyedia broadband yang paling populer dan besar di negara ini, sehingga situs itu tidak dapat diakses oleh pengunjung jauh sebelum penolakan penuh terhadap layanan.

Pelajaran berikut: jangan membuat daftar hitam secara otomatis jika Anda belum memverifikasi alamat IP dari sumber serangan. Terutama ketika berhadapan dengan serangan seperti amplifikasi / refleksi. Mereka mungkin tidak tampak seperti apa sebenarnya mereka.

Setelah itu, pertanyaannya tetap.

Bagaimana jika kita mengkonfirmasi setidaknya fakta bahwa penguat berbahaya sebenarnya terletak pada sumber daya jarak jauh? Mari memindai Internet dan mengumpulkan alamat IP dengan semua amplifier potensial. Kemudian, jika kita melihat salah satu dari mereka di bidang sumber paket, kita cukup memblokirnya - mereka tetap merupakan amplifier, kan?

Coba tebak? Tidak seperti itu!

Ada sejumlah alasan, yang masing-masing berpendapat bahwa ini tidak boleh dilakukan. Ada jutaan penguat potensial di seluruh Internet, dan Anda dapat ditipu dengan sangat mudah dengan sekali lagi memblokir terlalu banyak alamat IP. IPv6 Internet umumnya tidak begitu mudah dipindai.

Tetapi yang benar-benar lucu di sini adalah bahwa dalam situasi seperti itu potensi tidak hanya false positive tetapi juga false negative response meningkat. Berkat apa?

Mengurangi di jaringan lain!

Orang membenci pemindai jaringan. Mereka memblokir mereka, karena peralatan

IDS glamor mereka menandai pemindai sebagai ancaman langsung. Mereka memblokir pemindai dalam jutaan cara yang berbeda, dan penyerang mungkin memiliki akses ke amplifier yang Anda tidak dapat melakukan apa pun. Tidak ada yang akan bertanya di muka seberapa lembut dan halus pemindai Anda. IDS tidak memiliki konsep seperti "pemindai eksternal yang baik".

Berikut adalah temuan utama:

- Jangan mencoba menggunakan daftar hitam tanpa memastikan bahwa sisi jarak jauh tidak palsu;

- Jangan gunakan daftar hitam di mana ini tidak dapat dilakukan atau di mana ada solusi yang lebih baik;

- Akhirnya, berhentilah mematahkan Internet dengan cara yang tidak dirancang untuknya!

Dan ingat: keputusan kompleks biasanya lebih baik daripada keputusan sederhana, karena keputusan sederhana cenderung memiliki konsekuensi yang kompleks.