Pada artikel ini, kami akan mempertimbangkan opsi untuk membangun jaringan terdistribusi menggunakan Check Point. Saya akan mencoba untuk menggambarkan fitur-fitur utama dari VPN Site-to-Site Check Point, mempertimbangkan beberapa skenario tipikal, menggambarkan pro dan kontra dari masing-masing dari mereka dan mencoba untuk mengetahui bagaimana Anda dapat menghemat saat merencanakan jaringan VPN terdistribusi.

Check Point menggunakan IPSec standar

Ini adalah hal pertama yang perlu diketahui tentang VPN Site-to-Site dari Check Point. Dan tesis ini menjawab salah satu pertanyaan paling umum mengenai Check Point VPN:

- Apakah mungkin untuk "berteman" dengan perangkat lain?

- Ya kamu bisa!

VPN pihak ke-3. Karena IPSec standar digunakan, VPN dapat dibangun dengan perangkat apa pun yang mendukung IPSec. Secara pribadi, saya mencoba membangun VPN dengan Cisco ASA, Router Cisco, D-Link, Mikrotik, StoneGate. Semuanya berfungsi, meski ada beberapa fitur. Yang utama adalah mengatur dengan benar semua parameter untuk fase pertama dan kedua. Parameter yang didukung untuk koneksi IPSec:

Metode Enkripsi: IKEv1, IKEv2Asosiasi Keamanan IKE (Tahap 1)- Algoritma Enkripsi: AES-128, AES-256, DES, 3DES, CAST

- Integritas Data: SHA1, SHA256, SHA384, MD5, AES-XCBC

- Grup Diffie-Hellman: Grup 1, Grup 2, Grup 5, Grup 14, Grup 19, Grup 20

Asosiasi Keamanan IKE (Fase 2)- Algoritma Enkripsi: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

- Integritas Data: SHA1, SHA256, SHA384, MD5, AES-XCBC

Opsi tambahan:- Gunakan mode agresif (Fase 1)

- Gunakan Kerahasiaan Penerusan Sempurna (Fase 2)

- Mendukung Kompresi IP (Fase 2)

Karena Anda dapat membangun VPN tidak hanya dengan Check Point, lalu pertanyaan segera muncul, apa yang harus "instal" di cabang?

Peralatan apa yang digunakan untuk cabang?

Hanya ada dua opsi. Pertimbangkan mereka dan cobalah untuk menggambarkan pro dan kontra dari masing-masing dari mereka.

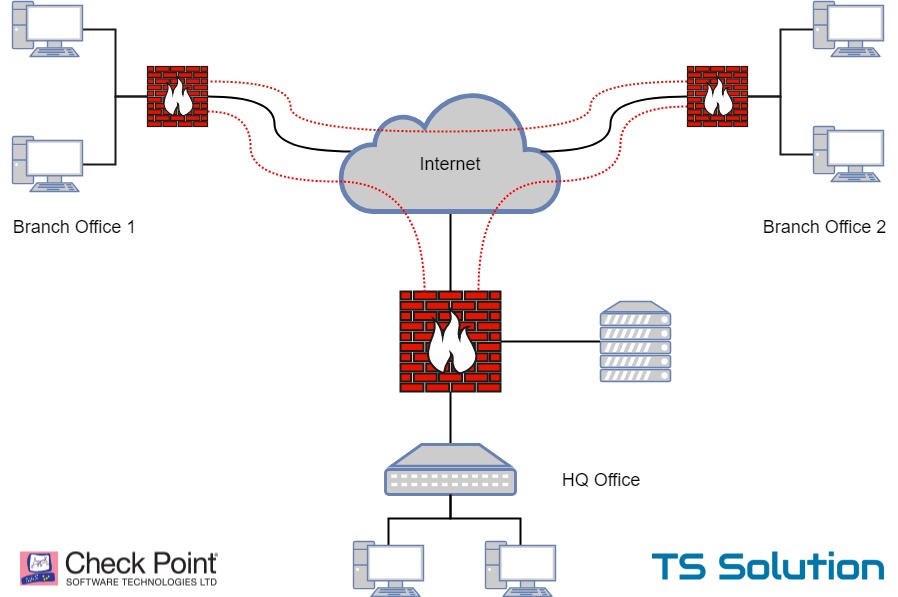

1. Periksa Point di cabang

Ini adalah opsi termudah. Check Point dipasang di kantor pusat (HQ) dan di cabang (Cabang).

Pro Kelebihan utama adalah kemudahan penggunaan. Anda mengelola kebijakan keamanan dari satu tempat (Server Manajemen Keamanan). Semua log disimpan di satu tempat. Dimungkinkan untuk menghasilkan laporan dan melihat gambaran besarnya. Administrasi jaringan terdistribusi sangat disederhanakan. Anda bahkan mungkin tidak memerlukan sistem pemantauan, beberapa fungsi dilakukan secara default oleh server manajemen pusat. Konfigurasi VPN dipercepat, tidak perlu mengedit daftar akses tanpa akhir. Dalam perkiraan kasar, ini dapat dibandingkan dengan Cisco DMVPN (lebih lanjut tentang ini nanti).

Cons Satu-satunya negatif adalah biaya keuangan. Tentu saja, pertanyaan "mahal atau murah" sedikit filosofis dan saya tidak akan membahas topik ini. Tetapi bahkan cabang terkecil (bahkan ATM) akan memerlukan pemasangan gateway Check Point. Beberapa saat kemudian kita akan membahas model spesifik untuk tugas-tugas seperti itu.

Siapa yang menggunakan opsi ini (Periksa Titik di cabang)? Bahkan, hampir semua segmen bisnis: bank, ritel, industri, kesehatan, perusahaan minyak dan gas.

Fig. 1. Periksa Point SmartConsole dengan tampilan semua gateway cabang

Fig. 1. Periksa Point SmartConsole dengan tampilan semua gateway cabang2. JANGAN Periksa Titik di cabang

Juga merupakan pilihan yang cukup umum. Di tengah (HQ) ditempatkan Titik Periksa, dan di cabang (Cabang) - perangkat lain yang mendukung IPSec VPN.

Pro Mungkin satu-satunya plus adalah biaya keuangan minimal. Anda dapat menempatkan Mikrotik atau D-Link termurah, VPN ke kantor pusat akan berfungsi dengan baik.

Cons Kontra jauh lebih banyak. Bahkan, Anda kehilangan semua keunggulan yang dijelaskan dalam versi sebelumnya. Anda harus "mengedit" pengaturan di setiap cabang. Jika ada 2 hingga 3, maka mungkin ini bukan masalah besar. Tetapi jika ada lebih dari 5-10 dari mereka, maka akan ada pertanyaan serius tentang penskalaan lebih lanjut. Manajemen konfigurasi, kebijakan akses, pemantauan, semua ini harus diatur berdasarkan solusi pihak ketiga (mungkin open source). Lain minus besar - tidak mungkin untuk mengatur reservasi saluran VPN.

Siapa yang menggunakan opsi ini (BUKAN Titik Periksa di cabang)? Sebagai aturan, ini adalah bisnis kecil dengan sejumlah kecil cabang.

Jenis akses Internet untuk afiliasi. Mandiri atau terpusat?

Pilihan perangkat untuk cabang tergantung pada jenis koneksi Internet. Ada juga dua opsi dan masing-masing memiliki pro dan kontra.

1. Akses Internet Independen

Paling sering digunakan. Saluran VPN digunakan secara eksklusif untuk akses ke sumber daya kantor pusat (tempat Check Point).

Pro Akses internet tidak tergantung pada saluran VPN dan peralatan di kantor pusat. Yaitu ada jika semuanya telah "jatuh" di kantor pusat, cabang akan mempertahankan akses ke Internet, hanya kehilangan akses ke beberapa sumber daya perusahaan.

Cons Secara signifikan menyulitkan pengelolaan kebijakan keamanan. Bahkan, jika Anda memiliki tugas mengamankan cabang, maka Anda harus menerapkan langkah-langkah perlindungan seperti IPS, streaming antivirus, pemfilteran URL, dll. Ini mengarah ke banyak masalah dengan mengelola dan memantau keamanan informasi.

Rekomendasi Dengan opsi ini, tentu saja, lebih baik menggunakan Poin Periksa di cabang. Anda akan dapat mengelola semua "ekonomi" ini secara terpusat. Anda dapat membuat satu kebijakan akses Internet standar dan meluncurkannya ke semua cabang. Pemantauan juga sangat disederhanakan. Anda akan melihat semua insiden IB di satu tempat dengan kemungkinan korelasi peristiwa.

2. Akses Internet terpusat

Opsi ini jarang digunakan. VPN sedang dibangun ke kantor pusat (tempat Check Point berdiri) dan benar-benar semua lalu lintas cabang terbungkus di sana. Akses internet hanya dimungkinkan melalui kantor pusat.

Pro Dalam hal ini, Anda pada dasarnya tidak peduli apa yang ada di cabang, yang utama adalah membangun VPN ke pusat. Seharusnya tidak ada masalah besar dengan konfigurasi, baik. pada kenyataannya, hanya akan ada satu aturan - "semua lalu lintas di vpn". Semua kebijakan keamanan dan daftar akses yang akan Anda konfigurasi hanya di kantor pusat. Seperti yang Anda ketahui, dengan opsi ini, Anda secara signifikan menghemat pembelian Titik Periksa.

Cons Masih ada masalah dengan skalabilitas, manajemen dan pemantauan (meskipun tidak sepenting dengan akses independen ke Internet). Plus, pekerjaan cabang sepenuhnya tergantung pada kantor pusat. Dalam keadaan darurat, seluruh jaringan akan "jatuh". Afiliasi akan dibiarkan tanpa Internet.

Rekomendasi Opsi ini sangat cocok untuk sejumlah kecil cabang (2-4). Tentu saja, jika Anda puas dengan risiko yang disuarakan (ketergantungan pada pusat). Saat memilih perangkat Titik Periksa untuk kantor pusat, ada baiknya mempertimbangkan lalu lintas cabang dan dengan cermat menghitung kinerja yang diperlukan. Intinya, Anda akan menerima manajemen lalu lintas terpusat dari cabang-cabang dengan biaya keuangan minimal. Namun, dengan sejumlah besar cabang (dan lalu lintas "serius"), skema seperti itu sangat tidak disarankan. Konsekuensi terlalu besar jika terjadi kegagalan. Pemecahan masalah akan rumit, dan kantor pusat akan membutuhkan perangkat keras yang sangat kuat, yang pada akhirnya bisa menjadi lebih mahal daripada jika cabang memiliki gateway Titik Periksa mereka sendiri.

Kemungkinan penghematan pada lisensi

Jika Anda memutuskan untuk menggunakan Check Point di cabang dan Anda hanya memerlukan VPN (misalnya, dengan koneksi Internet terpusat), maka Anda dapat secara signifikan menghemat lisensi. Blade IPSec VPN tidak dilisensikan dengan cara apa pun. Setelah membeli perangkat, Anda akan selalu mendapatkan fungsi Firewall dan VPN. Anda tidak perlu membeli perpanjangan layanan untuk ini, semuanya akan tetap berhasil.

Satu-satunya hal yang harus Anda beli adalah layanan dukungan teknis sehingga Anda dapat menghubungi dukungan dan mengganti perangkat jika terjadi kerusakan. Namun, ada

juga opsi untuk menghemat uang (walaupun saya tidak merekomendasikannya). Jika Anda yakin dengan pengetahuan Anda dan bahwa Anda tidak harus menghubungi dukungan, maka Anda tidak dapat membeli perpanjangan dukungan teknis.

Anda dapat membeli satu atau dua perangkat dalam suku cadang dan jika salah satu cabang rusak, maka ubah saja perangkat ini. Dengan banyak cabang, secara ekonomis lebih menguntungkan untuk membeli sepasang perangkat cadangan daripada membeli dukungan untuk yang lainnya. Saya ulangi bahwa saya tidak merekomendasikan opsi ini.

Model Branch Point Check Point (SMB)

Ada pendapat bahwa Check Point adalah vendor khusus untuk perusahaan besar. Namun, dalam lineup ada beberapa opsi perangkat untuk sektor SMB. Terutama jika "sepotong besi" ini akan digunakan untuk cabang, berada di bawah kendali Server Manajemen pusat di kantor pusat.

Fig. 2. Periksa Point Lineup

Fig. 2. Periksa Point LineupKami telah menerbitkan

artikel terpisah tentang solusi SMB , jadi saya hanya akan mencantumkan model yang paling sering digunakan untuk cabang:

- Seri 5000 (5100, 5200) untuk cabang besar (150-200 orang);

- Seri 3000 (3100, 3200) untuk cabang berukuran sedang (100-150 orang);

- Seri 1400 (1430, 1450, 1470, 1490) untuk cabang-cabang kecil (kurang dari 100 orang).

Data jumlah orang adalah opini subjektif kami berdasarkan pengalaman. Kami sangat merekomendasikan untuk memperhatikan seri 1400. Ini adalah model yang relatif baru berdasarkan prosesor ARM. Mereka memiliki beberapa keterbatasan teknologi dibandingkan dengan model lama (karena mereka menggunakan OS yang berbeda - Gaia Embedded), namun, dengan Server Manajemen, pembatasan ini tidak signifikan, terutama untuk jaringan cabang.

Topologi VPN (Mulai, Mesh)

Mari kita bicarakan lebih banyak hal “teknis” dan mulai dengan topologi VPN (Komunitas VPN dalam terminologi Titik Periksa). Seperti vendor lainnya, Check Point memiliki dua jenis:

- Bintang Nama itu berbicara sendiri. Saluran VPN dari semua cabang bertemu ke pusat. Dengan topologi ini, bahkan jika cabang perlu berkomunikasi satu sama lain, lalu lintas akan melewati pusat. Terkadang itu tidak terlalu nyaman dan praktis. Meskipun dalam praktiknya topologi ini paling sering digunakan.

- Mesh Topologi "masing-masing dengan masing-masing." Tidak ada lagi pusat. Semua gateway yang ditempatkan dalam satu komunitas VPN VPN dapat membangun terowongan satu sama lain.

Perlu dicatat bahwa pada saat yang sama tidak ada yang mengganggu Anda untuk menggabungkan kedua topologi ini. Misalnya, tautkan dua Komunitas Mulai melalui satu Mesh:

Fig. 3. Bintang + Jala

Fig. 3. Bintang + JalaDua jenis terowongan

Akhirnya, kami sampai pada titik di mana kami dapat mendiskusikan apa yang benar-benar nyaman untuk Check Point VPN, asalkan cabang juga memiliki Check Point. Saat membangun terowongan VPN, kami memiliki dua jenis pilihan:

1. VPN Berbasis Domain

Artinya cukup sederhana. Di properti gateway cabang (dan pusat, juga), Anda menentukan jaringan yang berada di belakang Titik Periksa, mis. jaringan cabang lokal.

Fig. 4. Definisi Domain VPN

Fig. 4. Definisi Domain VPNKarena semua gateway berada di bawah kendali satu server manajemen, informasi ini “digeledah” antara semua peserta Komunitas VPN (apakah itu Star atau Mesh). Dengan demikian, tidak perlu mengedit pengaturan VPN di masing-masing gateway, mereka sudah tahu di mana, jaringan apa dan dengan parameter IPSec apa untuk membangun VPN. Tidak ada resep rekan atau daftar akses. Setup cepat dan mudah. Menurut pendapat saya, ini bahkan lebih nyaman daripada DMVPN. VPN Berbasis Domain paling sering digunakan dalam praktik.

2. Berbasis Rute

Jenis VPN ini tampaknya sangat akrab bagi penggemar Cisco. VTI (Virtual Tunnel Interface) dibuat di gateway dan saluran VPN dengan alamat terowongan dinaikkan. Lalu lintas terenkripsi yang rute terbungkus terowongan. Selain itu, rute dapat berupa statis atau dinamis. Misalnya, Anda dapat menaikkan VPN dengan semua cabang dan menjalankan OSPF. Dengan demikian, semua gateway akan tahu tentang semua jaringan yang tersedia dan secara otomatis "membungkus" lalu lintas yang diperlukan di terowongan yang diinginkan. Saya pikir itu bisa dibandingkan dengan terowongan GRE.

Rekomendasi

VPN Berbasis Rute digunakan lebih jarang sejak itu Dalam kebanyakan kasus, VPN Berbasis Domain sudah cukup, yang lebih mudah dipahami dan lebih cepat diatur. Pada saat yang sama, VPN Berbasis Domain dapat digunakan dalam kasus peralatan pihak ketiga (BUKAN Titik Periksa) di cabang. Sekali lagi, berdasarkan pengalaman pribadi, saya dapat merekomendasikan menggunakan VPN Berbasis Domain. Akan ada lebih sedikit masalah. Rute Berbasis lebih baik untuk tidak menggunakan sama sekali (banyak keterbatasan, penurunan kinerja). Meskipun tentu saja itu semua tergantung pada tugas Anda dan setiap kasus perlu dipertimbangkan secara terpisah.

VPN pada sertifikat atau kunci Pra-bagi

Seperti halnya perangkat yang mengaktifkan IPSec, Titik Periksa dapat membangun VPN berdasarkan kunci yang dibagikan sebelumnya dan berdasarkan pada sertifikat. Saya tidak akan menjelaskan apa kelebihan saluran VPN pada sertifikat. Saya hanya akan mengatakan bahwa keuntungan lain dari membangun jaringan terdistribusi pada solusi Check Point adalah keberadaan otoritas sertifikasi terintegrasi (CA). CA ini selalu hadir secara default di Server Manajemen dan secara otomatis menghasilkan sertifikat untuk semua gateway Titik Periksa yang berada di bawah kendalinya. Tidak perlu "menderita" dengan otoritas sertifikat pihak ketiga (meskipun juga dapat "kacau" ke Titik Periksa).

Gagal VPN

Cukup sering mereka melupakan kesempatan ini. Tapi dia benar. Cabang dan kantor pusat dapat memiliki dua saluran Internet. Jika cabang juga memiliki Titik Periksa, maka kita dapat mengonfigurasi VPN gagal-aman (Berbasis Domain). Jangan abaikan fitur Titik Periksa ini, terutama karena ini dikonfigurasi secara harfiah dalam beberapa klik.

Perizinan Server Manajemen

Poin penting lain yang dilupakan ketika merencanakan jaringan terdistribusi. Server Manajemen Keamanan dilisensikan dengan jumlah gateway yang dapat dikelola. Ada lisensi untuk mengelola 5 gateway, 10, 25, 50, 150, dan lainnya. Pada saat yang sama, harga sangat berbeda. Cluster dianggap sebagai dua gateway! Hati-hati saat merencanakan anggaran Anda.

Manfaat Tambahan VPN Titik Periksa

Dari sudut pandang teknis, Check Point VPNs memiliki banyak keunggulan lainnya. Orang bisa tahu dengan mode kawat, kemampuan untuk terus menjaga terowongan bahkan jika tidak ada lalu lintas, kemampuan untuk membuat aturan yang berbeda untuk lalu lintas terenkripsi dan reguler, kemampuan untuk mengecualikan jenis lalu lintas tertentu dari terowongan, dll. Tapi saya tidak ingin masuk ke detail teknis seperti itu agar tidak melelahkan siapa pun. Jika Anda tertarik pada sesuatu yang spesifik, maka tanyakan di komentar. Saya mencoba lebih banyak berjalan pada fitur arsitektur.

PS Terima kasih kepada

Ilya Gorelkin (perusahaan Check Point) atas bantuan mereka dalam mempersiapkan materi.