Institut Teknologi Massachusetts. Kursus Kuliah # 6.858. "Keamanan sistem komputer." Nikolai Zeldovich, James Mickens. Tahun 2014

Keamanan Sistem Komputer adalah kursus tentang pengembangan dan implementasi sistem komputer yang aman. Ceramah mencakup model ancaman, serangan yang membahayakan keamanan, dan teknik keamanan berdasarkan pada karya ilmiah baru-baru ini. Topik meliputi keamanan sistem operasi (OS), fitur, manajemen aliran informasi, keamanan bahasa, protokol jaringan, keamanan perangkat keras, dan keamanan aplikasi web.

Kuliah 1: “Pendahuluan: model ancaman”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 2: "Kontrol serangan hacker"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 3: “Buffer Overflows: Exploits and Protection”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 4: “Pemisahan Hak Istimewa”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 5: "Dari mana sistem keamanan berasal?"

Bagian 1 /

Bagian 2Kuliah 6: “Peluang”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 7: “Kotak Pasir Klien Asli”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 8: “Model Keamanan Jaringan”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 9: "Keamanan Aplikasi Web"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 10: “Eksekusi simbolik”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 11: “Bahasa Pemrograman Web / Web”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 12: Keamanan Jaringan

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 13: "Protokol Jaringan"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 14: "SSL dan HTTPS"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 15: “Perangkat Lunak Medis”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 16: “Serangan Saluran Samping”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 17: “Otentikasi Pengguna”

Bagian 1 /

Bagian 2 /

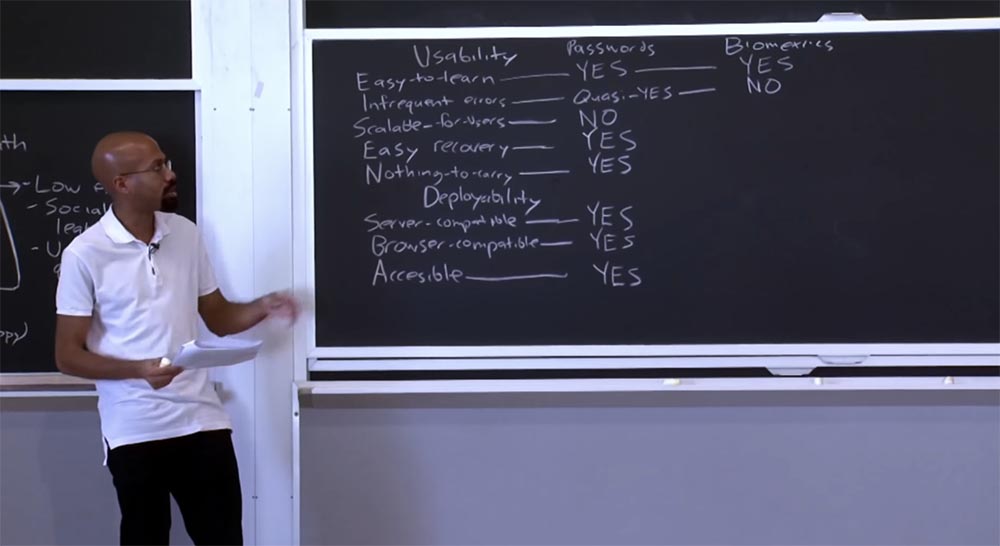

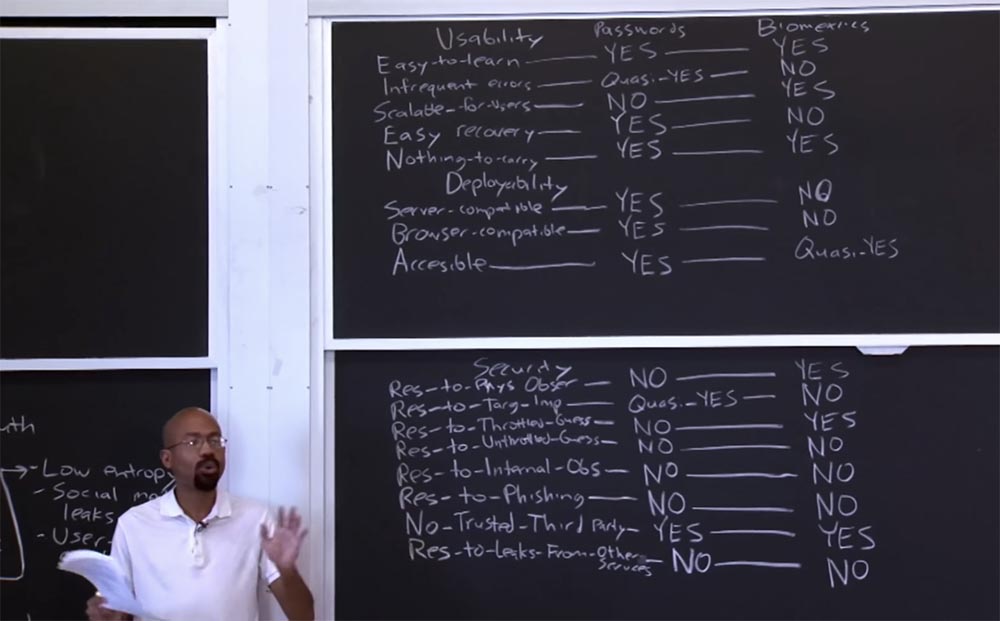

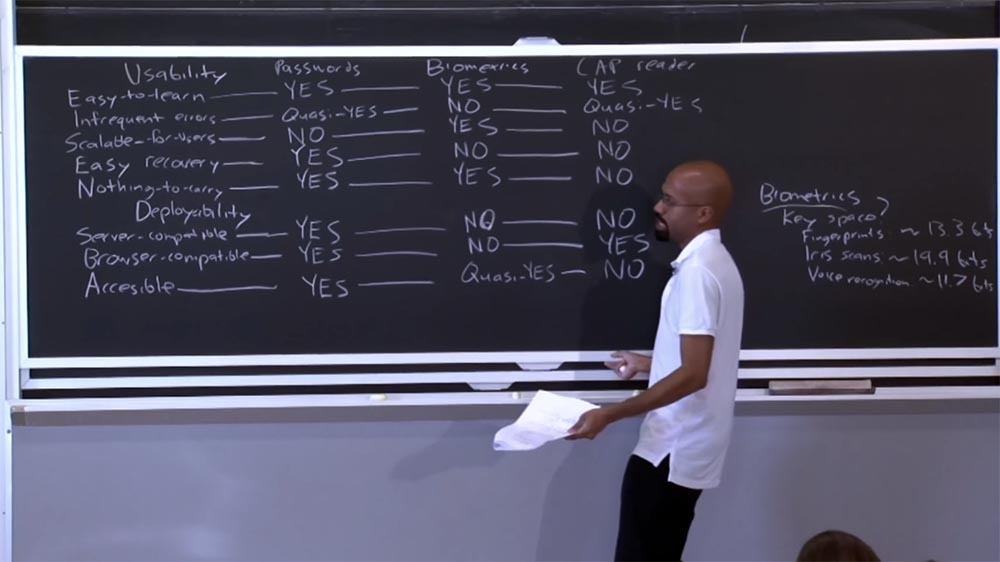

Bagian 3 Jadi keamanan biometrik relatif - Anda tahu apa yang dimilikinya, tidak jauh lebih baik daripada entropi kata sandi. Jika Anda ingat, entropi kata sandi berkisar dari 10 hingga 20 bit. Ini agak mengkhawatirkan, tetapi masih memungkinkan Anda untuk membandingkan biometrik dengan kata sandi. Jadi, menurut penulis, biometrik mudah dipelajari, karena Anda hanya perlu memposisikan tubuh Anda dengan cara tertentu, mendekatkan mata Anda ke pemindai retina, dan seterusnya, sehingga dalam hal ini, biometrik dan kata sandi sama-sama memenuhi persyaratan.

Siswa: apa alasan untuk membatasi nilai-nilai entropi, misalnya, sidik jari dan retina?

Profesor: Saya pikir nilai-nilai ini disebabkan oleh peralatan yang digunakan, "perangkat keras". Jika Anda memiliki pemindai dengan resolusi pemindaian lebih tinggi, nilai entropi ini akan lebih tinggi. Saya pikir ada batas minimum tertentu yang dijamin dari pengakuan seseorang, seperti DNA dan sejenisnya, dan jelas bahwa ini bukan batas mendasar dari entropi.

Jadi, penulis mengatakan bahwa biometrik mudah dipelajari, karena mudah dipelajari cara menggunakan pemindai. Menariknya, biometrik memiliki beberapa fitur, sehingga dapat mengalami distorsi lebih dari kata sandi. Misalnya, suara Anda dapat berubah, Anda mungkin serak karena pilek, jadi biometrik tidak memenuhi persyaratan kesalahan langka dalam penggunaan dan penulis menulis kata "tidak" di sini.

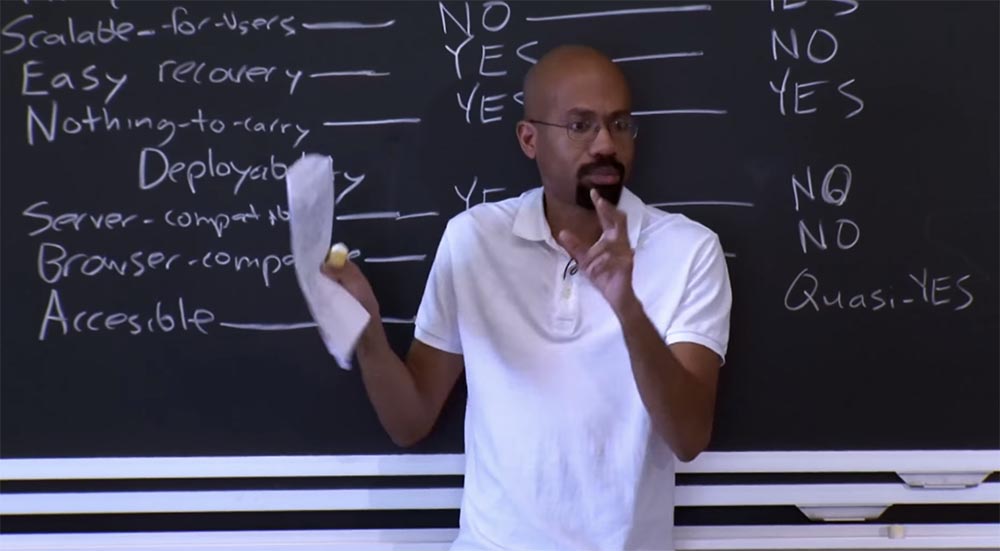

Persyaratan skalabilitas dihormati, sehingga penulis mengindikasikan ya. Biometrik sesuai dengan itu, karena pada dasarnya Anda menempatkan diri pada layanan yang ingin Anda masuki, jadi ini adalah peluang biometrik yang sangat baik.

Sehubungan dengan persyaratan pemulihan yang mudah, penulis menunjukkan perbedaan dan menulis "tidak." Karena jika seseorang mencuri sidik jari retina Anda untuk otentikasi, mengembalikan akses Anda akan sangat bermasalah, karena Anda tidak akan dapat memperoleh mata baru. Oleh karena itu, pemulihan yang mudah sehubungan dengan biometrik adalah masalah besar.

Persyaratan "tidak ada tambahan", yaitu, kemampuan untuk tidak menggunakan perangkat tambahan untuk otentikasi, sepenuhnya dipenuhi di sini, karena Anda secara otomatis membawa semua yang Anda butuhkan untuk otentikasi.

Dalam hal persyaratan penyebaran, biometrik tidak memiliki keunggulan khusus dibandingkan kata sandi. Itu tidak memenuhi persyaratan kompatibilitas server. Itu juga tidak memenuhi persyaratan kompatibilitas dengan browser, karena browser tidak memiliki scanner retina dan sejenisnya.

Persyaratan aksesibilitas bersyarat, oleh karena itu, penulis mengindikasikan "ya kondisional."

Saya pikir konvensi ini dijelaskan oleh kemungkinan kesalahan entri data untuk orang-orang cacat dan beberapa kesulitan dalam menggunakan biometrik bahkan oleh orang biasa, serta oleh aspek fisik yang kompleks dari skema ini. Dengan demikian, ketersediaan biometrik berada pada level rendah, yang agak mengecewakan.

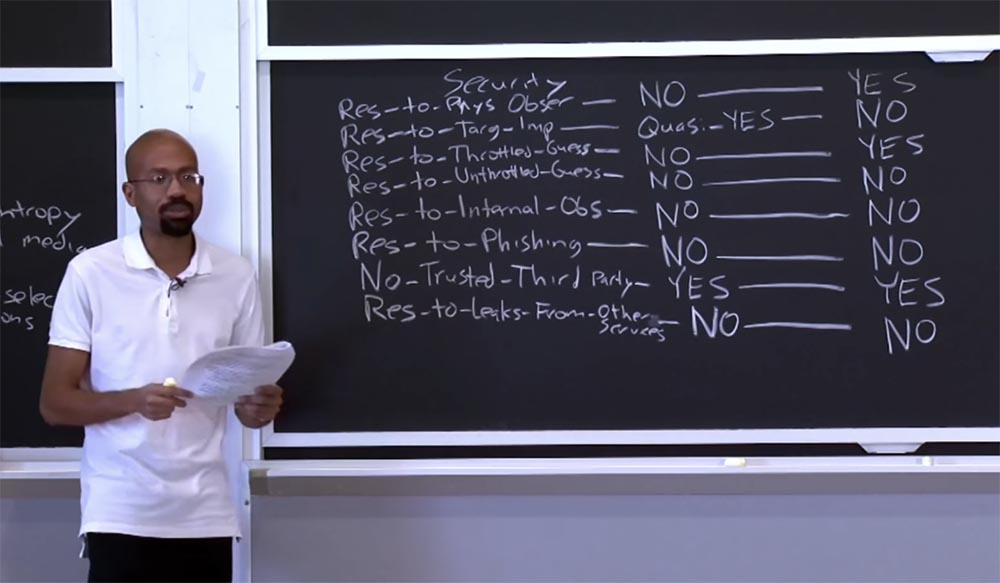

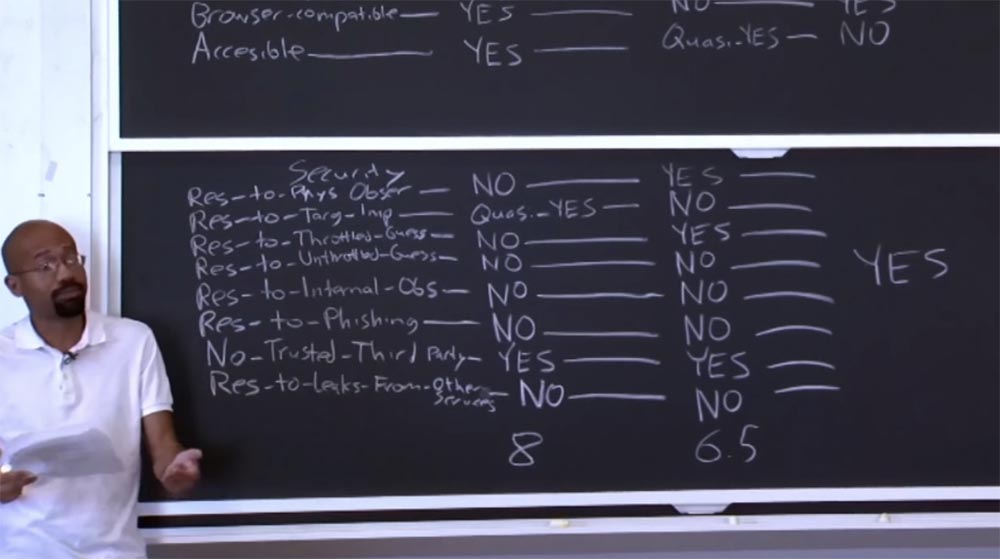

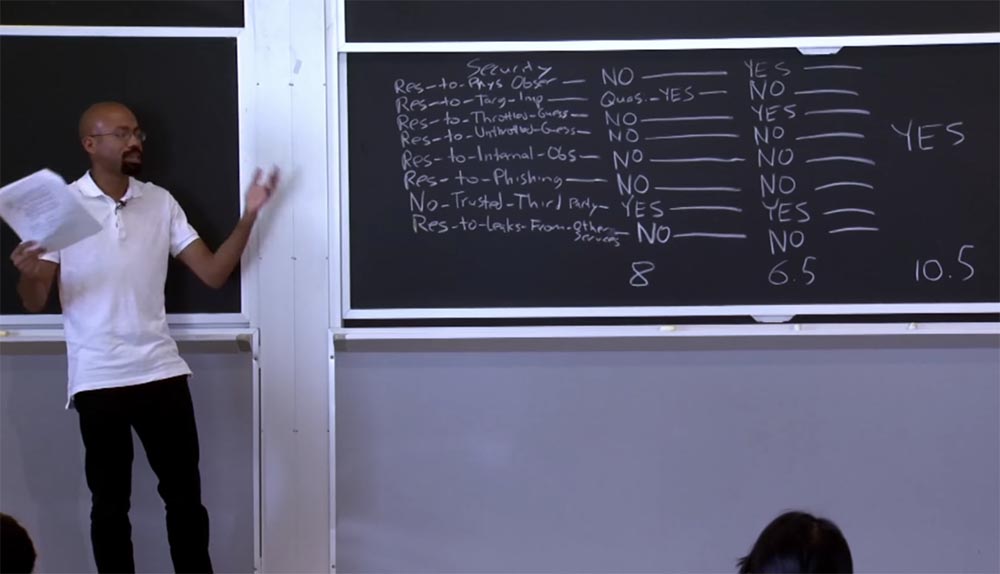

Pertimbangkan persyaratan keamanan. Mengenai penolakan terhadap pengamatan fisik, penulis mengatakan ya. Ini berarti bahwa jika seseorang melihat bagaimana Anda menggunakan pemindai iris atau pemindai sidik jari, ini tidak akan memberinya kesempatan untuk menyamar sebagai Anda. Mungkin, sehubungan dengan pengenalan suara, ini tidak terlalu dapat diandalkan, karena suara dapat direkam dan diputar ulang.

Siswa: namun, seorang penyerang dapat mengambil foto Anda, menggunakan kaca salin khusus dan mendapatkan cetakan retina resolusi tinggi, atau bahkan dapat menyalin sidik jari Anda ke film khusus.

Profesor: Anda benar, ada kesulitan karena, menggunakan pendekatan ilmiah terhadap teknologi modern, seseorang mungkin mencoba untuk meniru Anda, tetapi berkenaan dengan keamanan, ada metodologi khusus untuk mencegah peluang seperti itu. Itulah sebabnya dalam beberapa kasus penulis artikel tidak mengatakan "ya" secara kategoris, tetapi menggunakan "ya bersyarat", yaitu, kepatuhan bersyarat dengan persyaratan. Tetapi di sini yang kami maksudkan pengamatan fisik, dan bukan penggunaan cara teknis untuk mencuri parameter biometrik Anda.

Berkenaan dengan penolakan untuk menargetkan peniruan orang lain, penulis menunjukkan "tidak" hanya karena alasan yang baru saja Anda bicarakan. Karena jika saya ingin menyamar hanya untuk Anda, saya akan menemukan kaca yang akan menyalin jejak retina Anda atau menggunakan film yang akan ada salinan sidik jari Anda, dan saya dapat menggunakannya untuk kegiatan kriminal saya.

Para penulis menunjukkan bahwa biometrik resisten terhadap upaya tebakan intens, tetapi tidak tahan terhadap tebakan non-intensif. Alasannya adalah sebagai berikut. Dalam kasus pertama, penyerang tidak bisa menolak perlindungan Antihammering, tetapi jika dia bisa menebak kecepatan yang dia inginkan, maka situasinya berbeda. Jika Anda ingat, entropi biometrik tidak cukup besar. Karena itu, jika kita memiliki orang yang menggunakan tebakan tanpa paksa, kita katakan tidak, biometrik dalam pengertian ini lemah.

Sehubungan dengan persyaratan sebelumnya, kita dapat mengatakan bahwa walaupun biometri memiliki ruang entropi yang kecil, ia memiliki distribusi acak indikator yang besar dalam ruang entropi ini. Ini perbedaannya dari kata sandi, karena kata sandi memiliki ruang entropi kecil dan kelompok nilai yang berada di dalamnya.

Biometrik tidak tahan terhadap persyaratan resistensi terhadap pengamatan internal, penulis mengatakan "tidak." Ini karena seseorang dapat merusak pembaca sidik jari dan mendapatkan akses ke sidik jari Anda, yang pada dasarnya adalah rahasia statis dan dapat digunakan kembali.

Mengenai resistensi phishing, penulis juga mengatakan tidak. Sehubungan dengan kurangnya kepercayaan pada pihak ketiga, "ya" ditunjukkan. Yang menarik adalah persyaratan untuk resistensi terhadap kebocoran melalui layanan lain - di sini mereka mengatakan tidak. Ini praktis alasan yang sama bahwa kata sandi tidak memenuhi persyaratan ini, karena data biometrik Anda adalah token statis. Oleh karena itu, jika saya menggunakan sidik jari retina saya untuk otentikasi di Amazon.com, dan terjadi kebocoran data darinya, maka data Anda dapat digunakan untuk personalisasi di Facebook.

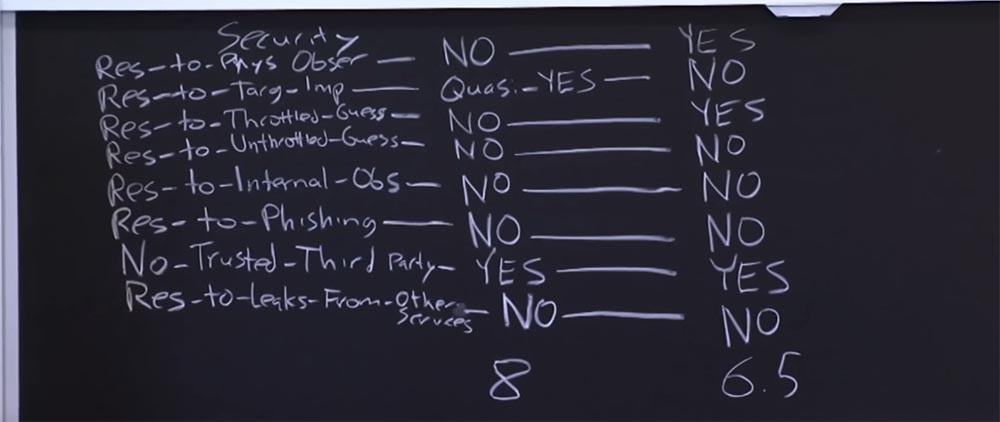

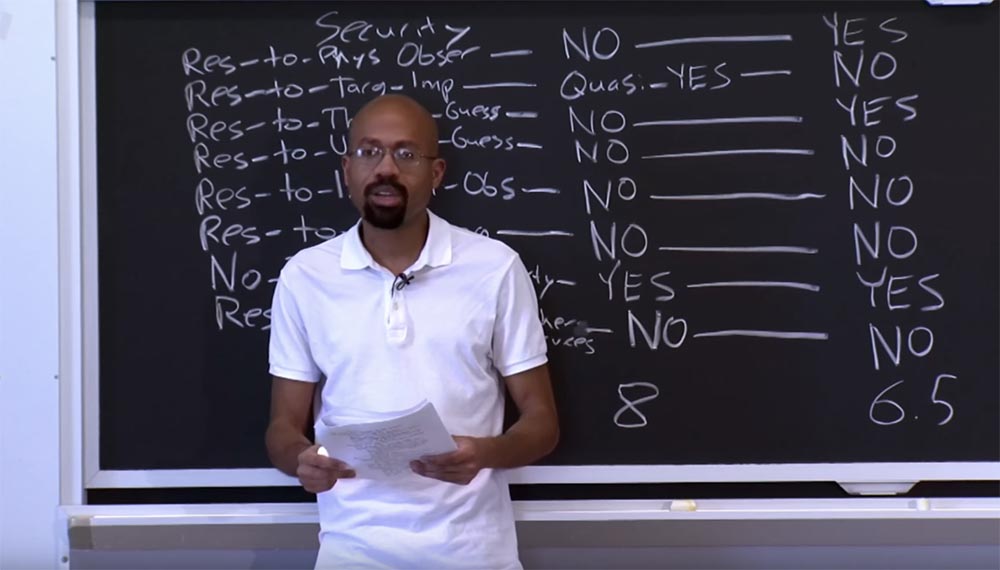

Jadi, apa arti kedua kolom dengan "ya", "bersyarat ya" dan "tidak"? Satu, hanya satu dari banyak cara menafsirkan ini, adalah bahwa kita dapat merangkum hasilnya.

Mari kita asumsikan bahwa setiap "ya" sesuai dengan 1 poin, setiap "tidak" sesuai dengan 0 poin, dan setiap "ya" bersyarat sama dengan 0,5 poin. Anda harus memahami bahwa jika skema penilaian seperti itu, jika tidak sepenuhnya acak, maka itu masih cukup acak.

Namun, ini adalah latihan yang agak menarik untuk memahami apa yang dibahas artikel kuliah. Jadi, kami menghitung hasil untuk semua parameter tabel. Kita akan melihat bahwa kata sandi memperoleh skor total 8 poin, dan biometrik - 6,5 poin. Dan apa artinya 2 angka ini?

Saya percaya bahwa ini adalah angka yang sangat menarik, karena mereka tidak memiliki sifat kuantitatif, tetapi kualitatif. Angka-angka ini tidak berarti bahwa ketika mengembangkan skema keamanan, hasil ini harus benar-benar diperhitungkan, mereka hanya menunjukkan bahwa biometrik tidak menyapu kata sandi. Ini tidak berarti bahwa kita akan jauh lebih berhasil dalam melawan serangan brute-force menggunakan kata sandi, hanya penulis artikel ini, setelah menempatkan tabel ini, merekomendasikan memperhatikan fakta bahwa kata sandi lebih baik dalam beberapa hal, biometrik agak lebih buruk, dan bahwa biometrik juga memiliki kelebihan dan kekurangan.

Ini berarti bahwa dalam situasi keamanan tertentu, Anda dapat membandingkan kinerja dan memilih faktor perlindungan yang paling tepat. Jadi, poin-poin ini menunjukkan bahwa kedua metode otentikasi ini agak kuat dan lemah dalam beberapa hal.

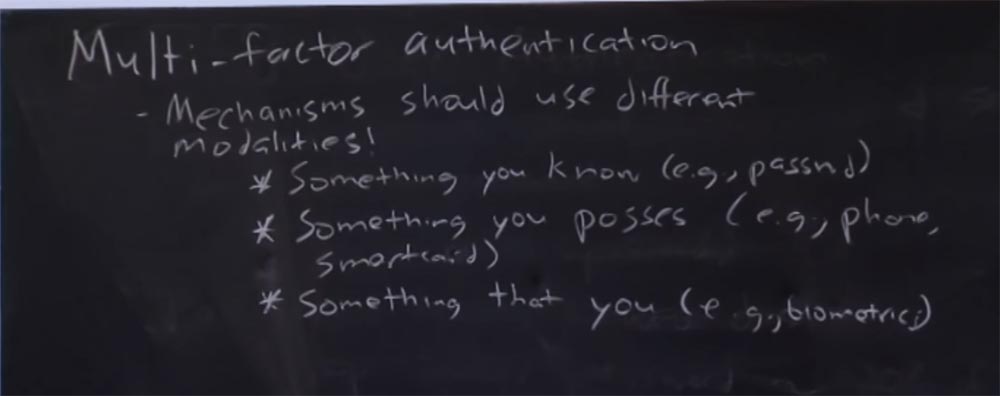

Jadi, mengingat tabel ini, kita dapat mengatakan bahwa sangat sulit untuk mengatakan bahwa beberapa skema otentikasi memiliki kelebihan luar biasa dibandingkan yang lain. Oleh karena itu, ada baiknya mempertimbangkan bagaimana Anda dapat menggabungkan beberapa skema otentikasi yang berbeda. Para penulis mencoba menerjemahkan ide ini ke dalam skema yang mereka sebut "otentikasi multi-faktor", otentikasi multi-faktor, atau MFA. Idenya adalah untuk menggunakan keamanan yang mendalam, yaitu memaksa pengguna untuk menerapkan dua atau lebih mekanisme otentikasi yang berbeda. Masing-masing mekanisme ini harus menggunakan prosedur atau kondisi yang berbeda. Dapat dipahami bahwa mekanisme ini harus memiliki metode otentikasi yang berbeda.

Misalnya, salah satu mekanisme ini harus digunakan secara bersamaan:

- sesuatu yang Anda tahu, seperti kata sandi;

- sesuatu yang Anda miliki, seperti ponsel atau kartu pintar;

- sesuatu yang Anda, misalnya, indikator biometrik.

Idenya adalah bahwa jika Anda menggunakan sesuatu seperti mekanisme ini, penyerang harus mencuri banyak hal yang berbeda agar dapat meniru Anda. Misalnya, seorang peretas dapat mencuri kata sandi Anda, tetapi tidak dapat mencuri telepon Anda. Contoh paling umum dari mekanisme semacam itu adalah otentikasi dua faktor Google, misalnya, di akun Gmail.

Misalkan Anda memiliki kata sandi untuk memasukkan email Anda, tetapi di samping itu, Anda akan menerima pesan teks pada ponsel Anda dengan kode yang harus Anda gunakan untuk mengonfirmasi bahwa kotak surat ini milik Anda. Dan jika Anda memasukkan kode ini, itu berarti bahwa jika seseorang telah menguasai kata sandi Anda, maka telepon itu tetap milik Anda. Dengan demikian, mekanisme ini melindungi Anda dari peretasan total.

AWS, layanan cloud aman Amazon, juga menggunakan otentikasi dua faktor untuk layanannya, dan Anda menjalani otentikasi tersebut untuk, misalnya, mengelola mesin virtual Anda dan sejenisnya. Mereka juga memiliki fungsi menginstal aplikasi seluler di ponsel Anda yang memungkinkan Anda memasukkan kata sandi. Mereka juga menggunakan sesuatu yang disebut dongle keamanan khusus, atau kunci keamanan elektronik pengguna, yang memungkinkan Anda untuk melakukan otentikasi dua faktor.

Semua ini terlihat sangat bagus, tetapi ada hal yang membayangi penggunaan otentikasi dua faktor. Pengalaman menunjukkan bahwa jika Anda memberi pengguna metode otentikasi kedua selain kata sandi, maka pengguna mulai menerapkan kata sandi yang lebih lemah. Karena dia percaya bahwa karena keamanannya disediakan oleh dua mekanisme keamanan, kata sandi bisa sangat sederhana. Kami dapat menyimpulkan bahwa kadang-kadang, semakin banyak perlindungan yang Anda berikan kepada pengguna, semakin serius mereka terhadap tindakan perlindungan tambahan lainnya.

Mahasiswa: banyak layanan digunakan untuk mengidentifikasi 4 digit terakhir kartu kredit, yang dapat dengan mudah ditebak.

Profesor: Anda benar, dalam hal ini, penggunaan kartu kredit sangat menarik, karena selain 4 digit ini, perlindungan menggunakan banyak skema lain untuk mencegah penipuan, tetapi dari sudut pandang perhitungan mesin kombinasi angka sangat menarik. Anda mungkin telah memperhatikan bahwa jika Anda menggunakan kartu Anda di luar negeri, maka setelah Anda memasukkannya ke ATM, mereka dapat menghubungi Anda dari bank dan bertanya: "Apakah Anda menggunakan kartu Anda sekarang?" Dan Anda menjawab: "Ya, ya Saya menggunakannya. "Jadi jauh lebih mudah untuk memberikan keamanan dengan ATM daripada ketika Anda menggunakan kartu Anda di situs web atau untuk berbelanja di toko online.

Karena beberapa alasan, informasi kartu Anda mungkin berada di luar profil aman Anda. Misalnya, di banyak toko buku online seperti "My Little Pony", jika Anda tidak memasukkan kata sandi konfirmasi yang dikirim ke email atau telepon Anda dalam beberapa menit, kartu kredit Anda akan diblokir. Alasan mereka melakukan ini adalah karena mereka harus memilih antara kepentingan seseorang yang dapat membawa mereka uang dan kepentingan seorang penyerang yang dapat merampok mereka dari uang itu. Ini adalah cara keamanan yang ditempatkan di latar belakang infrastruktur situs e-commerce yang menggunakan analitik mesin untuk mencegah penipuan dan ancaman serupa.

Jadi, apa yang bisa menjadi jawaban untuk pertanyaan pekerjaan rumah? Misalnya, pertanyaan tentang faktor potensial apa yang mempengaruhi pemilihan skema otentikasi dalam sejumlah skenario yang berbeda. Maksud saya, pada level tinggi, tidak ada konsep yang jelas bahwa metode otentikasi ini benar atau salah. Kita perlu mengandalkan hasil diskusi kita hari ini dan mendekatinya dengan cara ini: "dalam skenario ini, saya akan lebih memikirkan metode otentikasi ini, dan dalam skenario ini - tentang metode lain."

Sebagai contoh, salah satu pertanyaan menyangkut otentikasi pada komputer umum sistem universitas Athena dan bagaimana pengembang sistem menangani hal ini.

Ada kemungkinan bahwa satu hal yang agak sulit diberikan dalam kasus ini adalah penolakan terhadap pengamatan internal. Karena dalam kasus ini, kami mungkin memiliki malware, komputer yang tidak dikenal di jaringan, dan sebagainya. Mungkin dengan pemikiran ini, Anda harus mempertimbangkan biometrik, yang dalam hal ini sepertinya ide yang bagus. Karena dalam kebanyakan kasus, pembaca biometrik adalah peralatan yang disukai dan tepercaya, karena sangat sulit untuk memalsukan parameter retina atau sidik jari Anda.

Benar, jika Anda tidak dapat menjamin penolakan terhadap pengawasan internal, biometrik bisa menjadi ide yang buruk, karena, misalnya, mencuri sidik jari seseorang dari basis data dapat berbahaya, karena informasi ini digunakan untuk mengakses semua layanan " Athena. "

Jadi, jika Anda kembali ke pertanyaan tentang hal-hal apa yang harus diurus sejak awal, maka mungkin ada berbagai jawaban. Sebagai contoh, sebagian besar bank harus memperhatikan keamanan ATM, sehingga ketahanan terhadap pengawasan fisik harus menjadi persyaratan utama.

Artinya, jika saya memiliki kesempatan untuk mengamati bagaimana Anda berinteraksi dengan ATM, ini seharusnya tidak memberi saya kesempatan untuk meniru Anda. Selain itu, ada baiknya memikirkan pencuri, karena jika saya kehilangan kartu kredit saya, itu tidak boleh sehingga seseorang dapat menggunakannya untuk membeli sesuatu tanpa sepengetahuan saya. Jika Anda kembali ke yang di atas, keamanan kartu bank harus disediakan oleh mekanisme yang berbeda.

Jika Anda melihatnya dari sudut pandang menggunakan biometrik, muncul pertanyaan - apakah bank mempercayai ATM? Apakah mereka mempercayai terminal fisik ini? Di satu sisi, Anda bisa mengatakan "ya", karena mereka diciptakan oleh bank sendiri, tetapi di sisi lain, hanya Zeus yang tahu apa yang bisa terjadi pada mereka. Di beberapa negara, skema penggunaan ATM palsu, atau "menyamar" ATM, perangkat yang mirip dengan ATM nyata, cukup populer. Ketika Anda memasukkan kartu ke dalamnya, ada pembaca penyusup mencuri informasi Anda antara Anda dan bank, atau ATM palsu ini sama sekali tidak berkomunikasi dengan bank, itu hanya mencuri data Anda. Jadi, mungkin, bank seharusnya tidak mempercayai terminal ini. Dan dalam hal ini, biometrik bukan ide yang baik. Ini mungkin tampak seperti ide yang bagus, tetapi Anda tidak terlindungi dari kenyataan bahwa seseorang akan mencuri uang Anda, bahkan jika parameternya tidak cocok dengan identifikasi biometrik Anda.

, - - , «» « ». , , , , , , - . , , , .

, , , .

, , CAP – (CAP — Chip Authentication Program, ). , , .

CAP – ? , , . .

PIN-. , MasterCard, , CAP – - . , , PIN, 8- . , , -, , , . .

CAP- , , «». « », , « » . , PIN- .

«», PIN- , , , CAP – .

«», CAP – , . , , CAP – .

«» , . , «», CAP- , HTML JavaScripts .

CAP- , 8- , .

, . , 8- , CAP-, . , , , .

, , - , , , .

, . , , . -, , — .

, CAP- . CAP- ? ? , 10,5 !

, . CAP- , , 8- - -. , . , , . , , , .

, CAP- -, , - , , , , , , «», . .

, . , !

.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?