Penafian

Artikel ini hanya memberikan contoh skenario implementasi NGFW yang khas. Jangan mengambil skema yang diusulkan untuk template yang sudah jadi. Dalam kehidupan nyata, hampir setiap implementasi adalah unik. Ada banyak jebakan yang harus diwaspadai sebelum merencanakan topologi jaringan Anda. Namun secara umum, semua opsi akan "berputar" di sekitar beberapa konsep. Kami akan mencoba membahasnya.

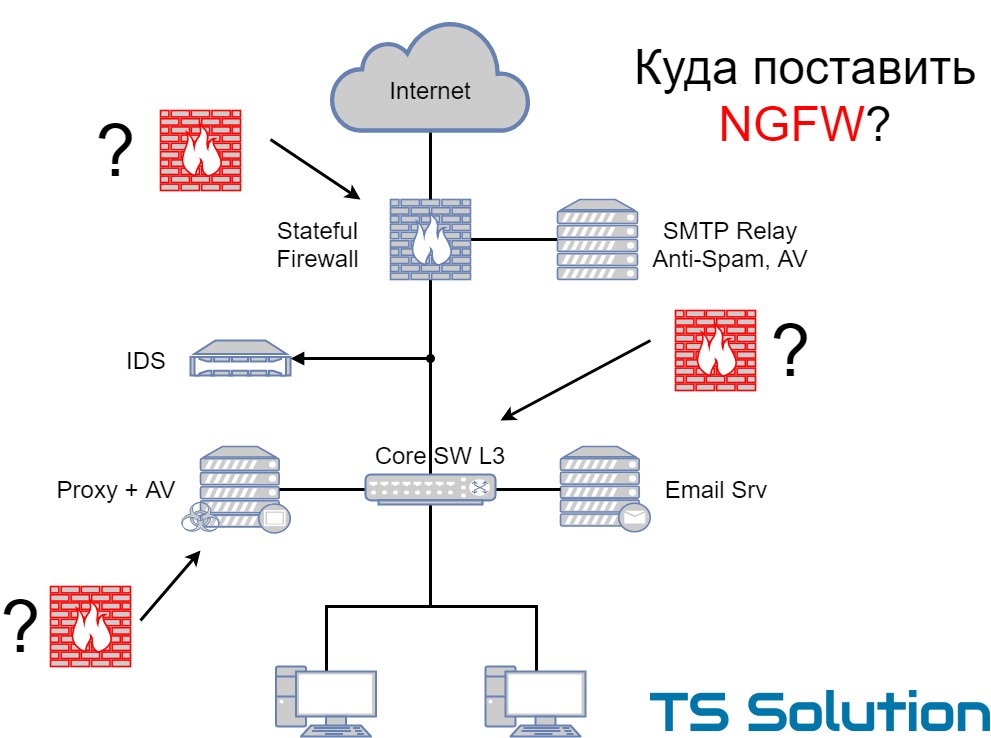

Arsitektur jaringan tipikal dalam hal keamanan informasi

Sebelum menjelaskan opsi implementasi NGFW, saya ingin membahas beberapa skenario khas untuk menggunakan firewall. Kami akan mempertimbangkan alat yang paling umum yang tersedia di hampir setiap perusahaan (tentu saja, disederhanakan dan dangkal mungkin, jika tidak seluruh buku akan berubah). Paling sering dalam praktiknya Anda dapat menemukan tiga opsi yang paling umum:

1) Mahir

Skema yang cukup khas. Pada perimeter jaringan, beberapa Stateful Firewall digunakan, yang memiliki setidaknya tiga segmen: Internet, DMZ, dan jaringan area lokal. Pada ME yang sama, VPN Site-to-Site dan RA VPN dapat diatur. Di DMZ, layanan publik biasanya berada. Paling sering ada beberapa jenis solusi Anti-Spam dengan fungsionalitas anti-virus.

Core switch (L3) bertanggung jawab untuk merutekan lalu lintas lokal, yang juga memiliki setidaknya dua segmen: segmen pengguna dan segmen server. Segmen server memiliki server proxy dengan fungsionalitas anti-virus dan server email perusahaan. Seringkali, segmen server dilindungi oleh ME tambahan (virtual atau "besi").

Sebagai tindakan perlindungan tambahan, IPS dapat diterapkan, yang memantau salinan lalu lintas (terhubung ke port SPAN). Dalam praktiknya, sedikit yang berani menempatkan IPS dalam mode inline.

Saya yakin banyak yang menebak jaringan mereka dalam skema ini.

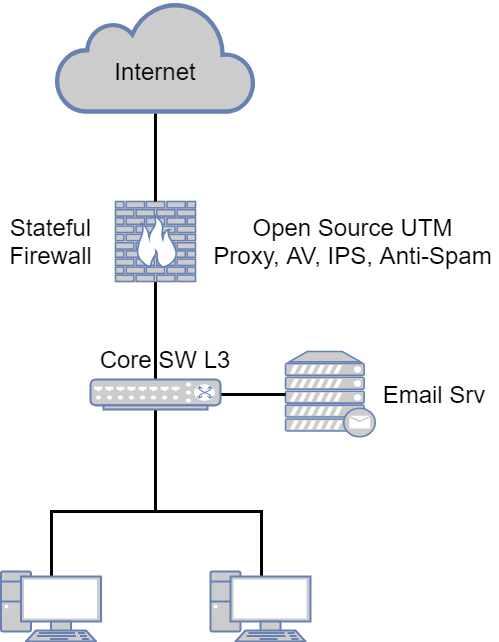

2) Sederhana

Opsi ini juga cukup umum. Hampir semua fitur keamanan digunakan dalam satu solusi UTM (Firewall, Proxy, AV, Anti-Spam, IPS). Untuk merutekan lalu lintas lokal, switch kernel (Core SW L3) digunakan. Segmen server dengan server email dan layanan lain dari perusahaan disorot di dalamnya.

3) SMB

Opsi termudah. Ini berbeda dari yang sebelumnya oleh kurangnya saklar kernel. Yaitu Lalu lintas antara segmen lokal dan Internet dialihkan melalui satu perangkat UTM. Opsi ini sering ditemukan di perusahaan kecil di mana ada sedikit lalu lintas.

Seperti yang saya tulis di atas, ini adalah deskripsi yang sangat dangkal dari tiga skenario khas untuk menggunakan firewall yang paling umum.

NGFW

Next Generation Firewall adalah firewall generasi berikutnya. Kami telah berulang kali membahas

apa itu, bagaimana bedanya dengan UTM ,

apa pemimpin pasar itu dan apa yang perlu Anda perhatikan ketika memilih. Awalnya, hal utama yang NGFW diperkenalkan adalah kontrol aplikasi dan inspeksi paket yang mendalam (tanpa yang terakhir, yang pertama tidak mungkin tanpanya). Aplikasi dipahami tidak hanya sebagai aplikasi "tebal" klasik, tetapi juga aplikasi mikro format web. Contohnya adalah posting, video, mengobrol di jejaring sosial.

Namun, hampir semua NGFW modern menggabungkan lebih banyak fungsi:

- Kontrol aplikasi

- Penyaringan URL

- VPN

- IPS

- Anti virus

- Anti-spam

Beberapa solusi memiliki fungsi tambahan:

- DLP

- Kotak pasir

- Penganalisa log dan unit korelasi

Karena ketersediaan fungsi yang begitu besar, pertanyaan muncul selama implementasi. Jika Anda membeli server proxy (ironport misalnya), maka akan ada lebih sedikit skenario aplikasi. Hal yang sama berlaku untuk solusi anti-spam yang sangat bertarget.

Tapi apa yang harus dilakukan dengan “pemanen” seperti NGFW modern? Di mana harus meletakkan dan bagaimana cara menggunakannya? Mari kita lihat beberapa skenario tipikal dan diskusikan cara terbaik untuk mengimplementasikannya. Semua kesimpulan selanjutnya sangat

subyektif dan hanya didasarkan pada pengalaman pribadi dan sesuai dengan beberapa "praktik terbaik".

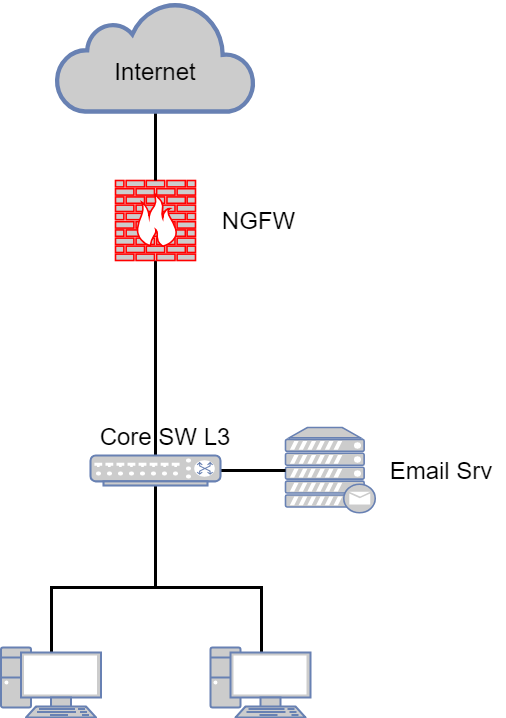

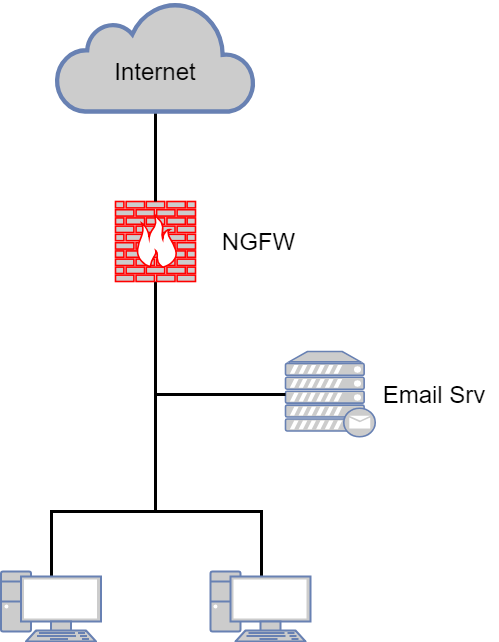

1) NGFW sebagai perangkat perimeter

Opsi implementasi termudah dan paling benar. Untuk ini, NGFW juga berpikir untuk berdiri di tepi jaringan.

Apa manfaatnya:

Apa manfaatnya:- Tidak perlu menggunakan proxy khusus. Sebagian besar NGFW dapat beroperasi dalam mode proxy, tetapi semua fungsionalitas yang diperlukan juga berfungsi dalam mode "rute default" untuk semua jaringan lokal. Atur gateway default dan lupakan. Tidak ada proxy eksplisit di browser pengguna.

- Secara default, IPS hadir dan langsung dalam mode inline. Anda dapat mengatur Deteksi jika Anda takut masalah. Tidak perlu memikirkan cara membungkus lalu lintas melalui perangkat IPS khusus dan cara cepat mengembalikan lalu lintas jika terjadi masalah.

- Anti-virus untuk lalu lintas web, termasuk untuk lalu lintas HTTPS (dengan inspeksi SSL diaktifkan).

- Antivirus untuk lalu lintas email. Periksa tautan dan lampiran.

- Fungsionalitas anti-spam.

- Kemampuan untuk dengan cepat mengimplementasikan fungsi "kotak pasir" (kotak pasir). Hampir semua NGFW modern memiliki kemampuan untuk mengaktifkan kotak pasir (cloud atau lokal).

- Pelaporan bawaan untuk semua insiden keamanan informasi.

Seperti yang Anda lihat, skema ini sangat disederhanakan. Menghapus beberapa firewall tradisional. Di satu sisi, ini merupakan nilai tambah (administrasi disederhanakan) di sisi lain, minus (titik kegagalan tunggal). Kami tidak akan membahas sekarang mana yang lebih baik. Kami hanya membahas konsep.

Apa yang harus dicari ketika memilih NGFW, yang akan berdiri di batas jaringan:- Perhatian terbesar di sini harus diberikan pada fungsi pemeriksaan surat (tentu saja, jika Anda akan menghapus solusi anti-spam saat ini). Untuk pekerjaan penuh dengan surat, NGFW harus memiliki MTA (agen transfer surat) di kapal. Bahkan, dalam mode ini, NGFW menggantikan SMTP-relay, yang memungkinkan Anda melakukan pemindaian lalu lintas email yang mendalam. Termasuk memeriksa lampiran di kotak pasir. Jika tidak ada MTA, maka Anda setidaknya harus meninggalkan SMTP-relay.

- Bahkan jika MTA hadir di NGFW, baca dengan hati-hati opsi penyaringan surat. Salah satu kriteria paling penting adalah keberadaan karantina (atau cara mengaturnya).

- Secara alami, inspeksi HTTPS harus didukung. Tanpa fungsi ini, NGFW hanya memiliki satu nama.

- Jumlah aplikasi yang dapat dibedakan oleh NGFW. Pastikan untuk memeriksa apakah solusi yang Anda pilih menentukan aplikasi yang Anda butuhkan (termasuk aplikasi web).

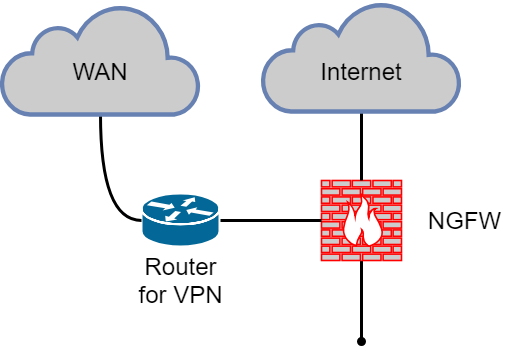

Kemungkinan keterbatasan atau masalahSeringkali, router daripada ME digunakan sebagai perangkat tepi. Selain itu, dalam skema saat ini, fungsionalitas dapat diterapkan yang tidak tersedia dalam bentuk murni pada NGFW (berbagai teknologi WAN, protokol routing, dll.). Ini harus dipertimbangkan dan direncanakan dengan cermat sebelum implementasi. Mungkin logis untuk meninggalkan router dan menggunakannya secara paralel (misalnya, untuk mengatur jaringan WAN). Contoh:

Ringkasan

RingkasanSeperti yang saya tulis di atas, opsi "NGFW pada batas jaringan" adalah pilihan ideal di mana Anda mendapatkan kemampuan maksimal. Tapi jangan lupa bahwa NGFW bukan router. Fungsi biasa (bgp, gre, ip sla, dll.) Mungkin tidak ada atau hadir dalam fungsionalitas yang sangat terpotong.

2) NGFW sebagai server proxy

Cukup aneh, tetapi ini juga merupakan pilihan yang cukup umum. Meskipun NGFW tidak dikembangkan sebagai proxy. Skema khas:

Keuntungan dari opsi ini:

Keuntungan dari opsi ini:- Kecepatan implementasi. Ganti Proxy lama dan Anda selesai.

- Tidak perlu mengubah skema atau perutean saat ini.

Tentang ini, pro mungkin berakhir. Meskipun manfaat yang diumumkan sangat sering menjadi penentu bagi banyak perusahaan.

Apa yang harus dicari ketika memilih NGFW, yang akan menjadi proxy:- Poin paling penting di sini adalah metode otentikasi pengguna (NTLM, Kerberos, Captive Portal, dll.). Pastikan untuk memeriksa bahwa solusi yang Anda pilih mendukung metode otorisasi saat ini atau dapat menggantinya dengan sesuatu yang memadai.

- Pastikan Anda puas dengan laporan NGFW internal tentang pengguna (lalu lintas yang dikonsumsi, sumber daya yang dikunjungi, dll.).

- Peluang untuk membatasi lalu lintas - QoS, pembatasan kecepatan (pembentukan) dan volume lalu lintas yang diunduh (membatasi).

Batasan atau masalah yang mungkin terjadi:- Hal pertama yang perlu diingat adalah bahwa NGFW dalam mode proxy hampir selalu terpotong fungsinya. Anda tidak dapat menggunakannya 100 persen. Terutama ketika datang untuk memeriksa lalu lintas email.

- Bandwidth lebih rendah. Hampir semua solusi NGFW dalam mode proxy menunjukkan kecepatan yang lebih rendah per pengguna.

- Anda masih akan dipaksa untuk menggunakan IPS. Karena bagian dari lalu lintas Anda dapat pergi ke Internet melewati proxy.

RingkasanNasihat pribadi - jika Anda dapat menghindari "NGFW sebagai proxy", maka hindari. Dalam praktiknya, tiba-tiba mulai "memanjat" fitur tidak berdokumen. Dan minus terbesar adalah ketidakmampuan untuk memeriksa surat sepenuhnya (secara teknis, tentu saja, ini bisa dilakukan, tetapi itu akan menjadi "penopang").

3) NGFW sebagai inti

Opsi umum untuk jaringan kecil. Perutean semua lalu lintas (Internet, lokal, server) macet di NGFW. Saklar L3 tidak ada, atau tidak digunakan untuk routing.

Keuntungan dari opsi ini:

Keuntungan dari opsi ini:- Kemudahan administrasi. Semua daftar akses di satu tempat.

- Kecepatan penyebaran. Sebagai aturan, NGFW diatur dengan cara ini dalam topologi di mana, sebelum itu, ME melakukan peran inti jaringan.

- Semua keuntungan dari opsi "NGFW pada perimeter jaringan".

Apa yang harus dicari ketika memilih NGFW dalam mode kernelHampir semuanya sama seperti untuk "NGFW pada batas jaringan". Namun dalam hal ini, perlu memberikan perhatian khusus pada keberadaan fungsi MTA. Dalam jaringan sekecil itu, disarankan untuk melakukannya tanpa perangkat tambahan dalam bentuk relai SMTP. Lebih baik jika fungsi ini hadir di NGFW Anda.

Batasan atau masalah yang mungkin terjadi:- Mungkin masalah utama adalah satu titik kegagalan. Saat memilih perangkat, pastikan untuk mempertimbangkan lalu lintas lokal Anda sehingga model NGFW yang dipilih dapat menangani beban.

- Jaringan kurang fleksibel dalam hal perubahan. Lebih sedikit perangkat perutean - kurang kemampuan manajemen lalu lintas.

RingkasanMungkin ini ideal untuk perusahaan kecil. Tentu saja, jika Anda menganggap risiko satu titik kegagalan.

4) NGFW dalam mode jembatan

Opsi yang kurang populer, tetapi masih lebih umum daripada yang kita inginkan. Dalam hal ini, logika jaringan saat ini tidak berubah sama sekali, lalu lintas di tingkat kedua melewati NGFW, yang berfungsi dalam mode jembatan:

Dalam hal ini, tidak masuk akal meninggalkan IPS pihak ketiga (terutama untuk pemantauan lalu lintas). NGFW akan mengatasi fungsinya. Opsi ini paling sering digunakan dalam infrastruktur yang lebih maju, di mana perubahan topologi karena alasan tertentu tidak mungkin atau sangat tidak diinginkan.

Keuntungan dari opsi ini:- Kecepatan implementasi. Anda tidak perlu mengubah logika jaringan, paling banyak tancapkan kabel atau "bungkus" VLAN.

- Lebih sedikit hop - logika jaringan lebih sederhana.

Itu mungkin saja.

Apa yang harus dicari ketika memilih NGFW dalam mode "jembatan":- Keterbatasan mode "jembatan"! Baca dengan cermat.

- Dianjurkan untuk memiliki modul bypass sehingga arus lalu lintas melalui perangkat, bahkan jika dimatikan.

Kemungkinan keterbatasan atau masalahDan di sini ada banyak jebakan. Saya belum melihat solusi NGFW tunggal yang akan bekerja secara memadai dalam mode bridge. Mungkin saya kurang beruntung. Namun dalam artikel ini saya hanya membagikan pengalaman saya. Selain keterbatasan resmi (terdokumentasi) dalam fungsi, yang "tidak resmi" dalam bentuk bug dan banyak masalah selalu muncul. Tentu saja, itu semua tergantung pada fungsi yang Anda gunakan dalam mode bridge. Jika Anda hanya mengkonfigurasi Firewall, maka praktis tidak akan ada masalah. Namun, jika Anda mengaktifkan hal-hal seperti IPS, Kontrol Aplikasi, inspeksi HTTPS, atau bahkan Sandboxing, bersiaplah untuk kejutan.

RingkasanSeperti halnya proxy, disarankan untuk menghindari mode bridge. Jika ini tidak memungkinkan, maka sangat disarankan untuk menguji mode ini pada infrastruktur Anda. Kemudian buat keputusan.

Toleransi kesalahan

Saya tidak bisa tidak menyentuh poin ini. Hampir semua solusi NGFW mendukung dua mode pengelompokan:

- Ketersediaan tinggi Satu node cluster aktif dan mengarahkan lalu lintas, node kedua pasif dan dalam siaga panas, siap untuk menjadi aktif jika ada masalah dengan yang pertama.

- Muat pembagian Kedua node aktif dan lalu lintas "dibagi" di antara mereka.

Terlalu banyak orang yang sangat bergantung pada mode Load Sharing ketika merencanakan dan mengimplementasikan NGFW.

- Jika lalu lintas dibagi di antara perangkat, maka bebannya akan menjadi setengahnya, yang berarti perangkat dapat diletakkan lebih lemah dan lebih murah?

- Tidak!

Seperti yang ditunjukkan oleh banyak pengujian, mencapai penyeimbangan lalu lintas yang memadai tidak mungkin. Dan maksimum yang akan diberikan Load Sharing kepada Anda adalah mengurangi beban pada perangkat sebesar 15 persen, bukan lebih. Apalagi mode ini hampir selalu memiliki beberapa keterbatasan yang tidak ada pada Ketersediaan Tinggi. Pastikan untuk memeriksanya. Dan ketika memilih perangkat, selalu mengandalkan satu perangkat keras untuk menangani semua lalu lintas.

RingkasanGunakan mode Ketersediaan Tinggi.

NGFW atau perangkat keras virtual

Pertanyaan lain yang sangat umum ketika merencanakan NGFW. Pilih solusi atau alat virtual. Tidak ada jawaban tunggal. Itu semua tergantung pada infrastruktur Anda saat ini, anggaran, dan opsi perubahan logika jaringan. Tetapi kami masih memiliki rekomendasi umum untuk opsi implementasi yang berbeda:

- NGFW pada perimeter jaringan. Di sini, sejauh ini pilihan terbaik adalah alat. Ini logis, karena perimeter jaringan harus memiliki perbedaan fisik. Jika Anda masih menginginkan solusi virtual, SANGAT direkomendasikan NGFW digunakan pada server khusus yang memiliki perbedaan fisik dari jaringan lokal. Bahkan, Anda mendapatkan alat yang sama, alih-alih "perangkat keras" dari vendor, Anda menggunakan server Anda dengan hypervisor. Anda juga perlu mendekati pengaturan hypervisor itu sendiri sehingga tidak diakses dari jaringan eksternal.

- NGFW sebagai proxy. Tidak banyak perbedaan apa yang harus dipilih. Menurut pendapat saya, solusi virtual akan menjadi pilihan yang lebih disukai dan nyaman.

- NGFW sebagai inti dari jaringan. Persyaratan dasar seperti pada paragraf pertama. Karena Jika NGFW terhubung langsung ke Internet, solusinya harus dipisahkan secara fisik dari server perusahaan - alat atau mesin virtual pada server khusus. Karena NGFW dalam hal ini juga memainkan peran kernel, maka Anda perlu memahami berapa banyak port fisik yang Anda butuhkan dan port mana (1g, 10g, optik). Ini juga sangat mempengaruhi pilihan.

- NGFW dalam mode jembatan. Untuk opsi ini, perangkat keras sangat disarankan, seperti kehadiran modul bypass diinginkan (lalu lintas akan berlalu bahkan ketika perangkat dimatikan).

Mari kita lihat pro dan kontra dari solusi virtual.

Keuntungan dari solusi virtual:- Keuntungan utama dari solusi virtual adalah kemudahan manajemen (cadangan, snapshot) dan kecepatan penyebaran.

- Juga sangat sering lebih murah dan skala lebih baik. Sebagai aturan, lisensi didasarkan pada jumlah core yang digunakan. Jika perlu, Anda cukup membeli beberapa core.

Kekurangan dari solusi virtual:- Tidak ada garansi pada perangkat keras. Jika server rusak, Anda harus menghadapinya sendiri.

- Jika Anda seorang petugas keamanan, maka Anda harus berinteraksi dengan departemen TI. Anehnya, di banyak perusahaan ini adalah masalah yang sangat besar.

Untuk alat, yang terjadi adalah sebaliknya. Selain itu, lebih banyak port fisik tersedia di luar kotak.

Kesimpulan

Saya harap artikel ini ternyata tidak terlalu membosankan dan dangkal. Saya ingin menyoroti poin-poin utama dan tidak meregangkan "kuliah" selama beberapa jam membaca. Saya akan senang jika artikel ini benar-benar bermanfaat bagi seseorang. Jika Anda memiliki pertanyaan atau komentar, saya siap membahasnya dalam komentar atau pesan pribadi.

PS Dapatkan lisensi uji coba dan uji solusi yang Anda minati di

sini