Sumber

SumberBukan rahasia lagi bahwa di bidang Internet of Things (Internet of Things, IoT), mungkin urutan paling tidak dalam hal memastikan keamanan informasi (IS). Hari ini

kita menyaksikan teknologi yang berkembang, lanskap industri yang terus berubah, perkiraan yang terkadang berbeda dari kenyataan, lusinan organisasi berusaha menyatakan diri mereka sebagai legislator di satu area atau lainnya, setidaknya "selama satu jam". Relevansi masalah ditekankan oleh insiden epik. Industroyer, BrickerBot, Mirai - dan ini hanyalah puncak gunung es yang terlihat, tetapi apa "hari yang akan datang sedang mempersiapkan kita"? Jika Anda terus bergerak mengikuti arus, maka botnet dan "malware" lainnya akan menjadi pemilik Internet. Dan hal-hal dengan fungsionalitas yang salah dipahami akan mendominasi mereka yang mencoba menjadi tuannya.

Pada November 2018,

ENISA (Badan Uni Eropa untuk Keamanan Jaringan dan Informasi) merilis dokumen

"Praktik yang Baik untuk Keamanan Internet of Things dalam konteks Smart Manufacturing" , yang mengkompilasi semua jenis praktik keamanan dunia maya untuk industri Internet barang, dengan sekitar seratus dianalisis dokumen dengan praktik terbaik di bidang ini. Apa yang ada di balik tudung upaya untuk merangkul yang besar ini? Artikel ini menyediakan ikhtisar konten.

Industri Internet of Things (IIoT), termasuk, tetapi tidak terbatas pada, objek infrastruktur informasi kritis (CII), agak berbeda dari IoT klasik. Operator sistem IIoT terbiasa menerapkan solusi teknis yang cukup matang dengan cakrawala operasional puluhan tahun. Dengan demikian, pengenalan modernisasi dan inovasi menggunakan solusi IIoT dibatasi oleh dinamika pasar dengan tidak adanya sistem standar yang diterima secara umum dan skema lisensi yang diterima secara umum.

Pertanyaan lain: apa yang harus dilakukan dengan lautan informasi yang terkumpul di bidang keamanan informasi IoT selama 3-4 tahun terakhir? Apa yang harus diambil sebagai dasar, dan apa yang sekunder? Dan jika informasi yang saling bertentangan ditemukan dalam dokumen yang berbeda, lalu apa yang lebih penting? Satu jawaban mungkin adalah studi laporan analitis, di mana akumulasi pengalaman digeneralisasi dan diselaraskan, dengan mempertimbangkan jumlah maksimum sumber yang tersedia.

Jadi, ENISA menawarkan sintesis pengalaman berdasarkan penggunaan praktik terbaik. Untuk menunjukkan bahwa pendekatan ini bukan satu-satunya, pertimbangkan kemungkinan lain, yaitu, penciptaan koleksi semua jenis standar.

Di situs web Institut Standar dan Teknologi Nasional (NIST), Anda dapat menemukan dokumen

"Draf NISTIR 8200. Laporan Antar Lembaga tentang Status Standardisasi Keamanan Siber Internasional untuk Internet of Things (IoT) .

" Versi ini tertanggal Februari 2018, dan masih berstatus draft. Ini menganalisis standar yang ada, didistribusikan di 11 bidang berikut: Teknik Kriptografi, Manajemen Insiden Cyber, Jaminan Perangkat Keras, Manajemen Identitas dan Akses, Sistem Manajemen Keamanan Informasi (SMKI), Evaluasi Keamanan Sistem TI, Keamanan Jaringan, Otomasi Keamanan dan Pemantauan Berkelanjutan (SACM ), Jaminan Perangkat Lunak, Manajemen Risiko Rantai Pasokan (SCRM), Teknik Keamanan Sistem.

Daftar standar membutuhkan lebih dari seratus halaman! Ini berarti bahwa itu berisi ratusan judul, ini adalah puluhan ribu halaman, yang dapat memakan waktu bertahun-tahun untuk dipelajari, dan banyak dokumen dibayar. Pada saat yang sama, beberapa kesenjangan dalam standardisasi industri diidentifikasi, yang, jelas, akan diisi.

Saya pikir pembaca sudah mengerti dari sisi mana akal sehat dan simpati penulisnya. Oleh karena itu, kembali ke praktik ENISA terbaik. Mereka didasarkan pada analisis sekitar seratus dokumen yang sudah dikeluarkan. Namun, kami tidak perlu membaca semua dokumen ini, karena para ahli ENISA telah mengumpulkan semua yang paling penting dalam laporan mereka.

Struktur dokumen disajikan di bawah ini, dan kami sekarang akan membiasakan diri dengan detailnya.

Gambar 1. Struktur dokumen "Praktik yang Baik untuk Keamanan Internet of Things dalam konteks Smart Manufacturing"

Gambar 1. Struktur dokumen "Praktik yang Baik untuk Keamanan Internet of Things dalam konteks Smart Manufacturing"Bagian pertama adalah pengantar.

Pada bagian kedua, pertama terminologi dasar (2.1) diberikan, dan kemudian tantangan keamanan (2.2), yang meliputi:

- Komponen yang rentan

- kekurangan dalam manajemen proses (Manajemen proses);

- Konektivitas meningkat

- interaksi teknologi operasional dan informasi (konvergensi IT / OT);

- warisan masalah sistem kontrol industri (sistem kontrol industri Legacy);

- Protokol tidak aman

- Faktor manusia

- fungsi yang berlebihan (fungsi yang tidak digunakan);

- kebutuhan untuk mempertimbangkan aspek keselamatan fungsional (Keselamatan aspek);

- implementasi pembaruan terkait keamanan informasi (Pembaruan keamanan);

- penerapan siklus hidup IS (Siklus hidup produk yang aman).

Bagian 2.3, dengan mengacu pada ISA, memberikan arsitektur referensi, yang, bagaimanapun, agak bertentangan dengan arsitektur ISA (Purdu) yang diterima secara umum, karena RTU dan PLC ditugaskan ke tingkat 2 daripada tingkat 1 (seperti praktik di ISA).

Gambar 2. Arsitektur Referensi IIoT

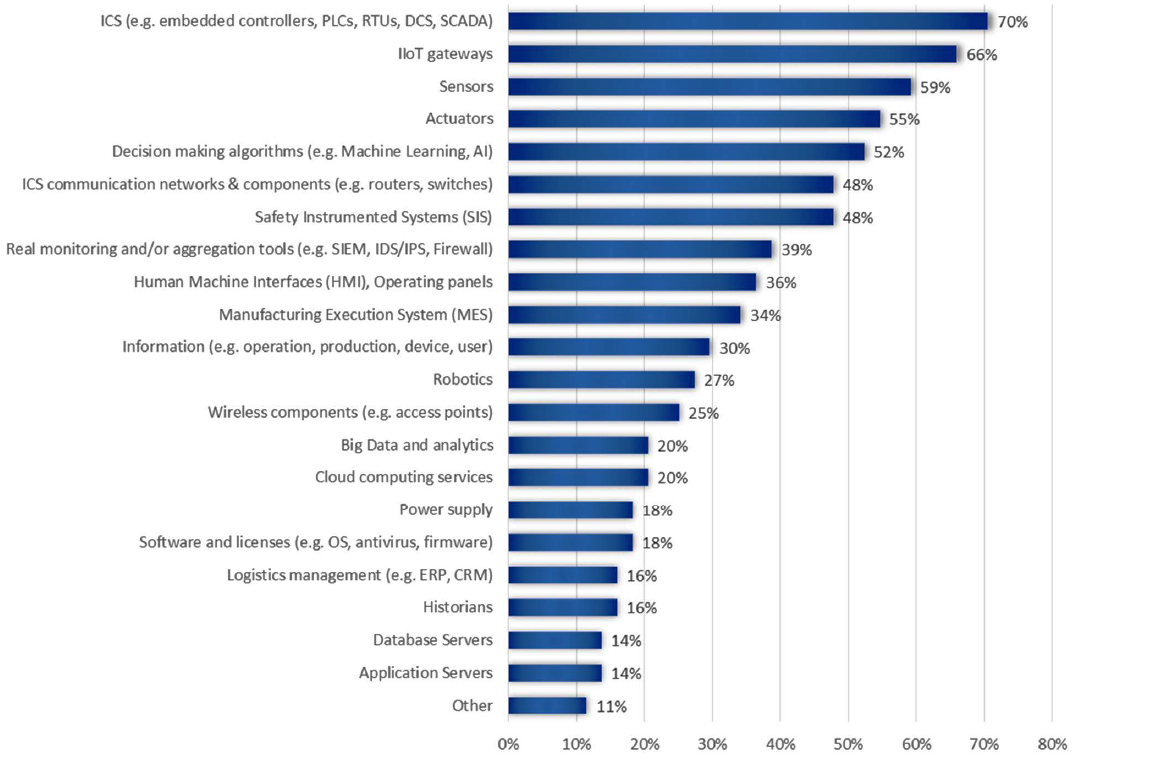

Gambar 2. Arsitektur Referensi IIoTArsitektur referensi adalah input untuk pembentukan taksonomi aset, yang dilakukan pada Bagian 2.4. Berdasarkan data ahli, kekritisan aset dinilai dalam hal dampaknya terhadap keamanan informasi. Kami tidak berbicara tentang keterwakilan (laporan itu mengatakan bahwa para ahli dari 42 organisasi yang berbeda berpartisipasi), dan Anda dapat menganggap statistik ini sebagai "beberapa pendapat". Persentase pada bagan berarti persentase ahli yang menilai suatu aset sebagai yang paling kritis.

Gambar 3. Hasil penilaian pakar tentang kekritisan aset IIoT

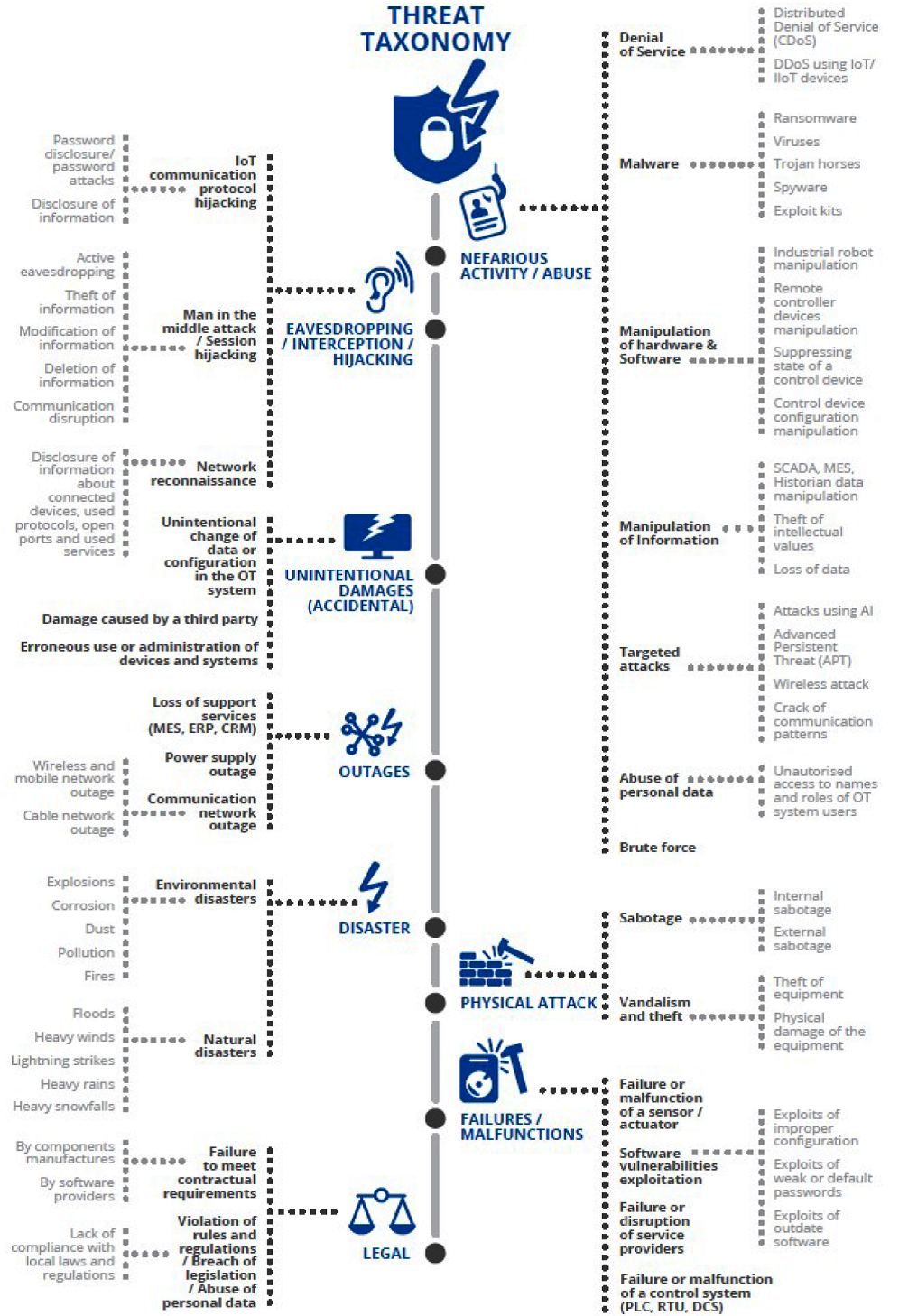

Gambar 3. Hasil penilaian pakar tentang kekritisan aset IIoTBagian 3.1 memberikan klasifikasi dan deskripsi kemungkinan ancaman terkait dengan area IIoT. Selain itu, kelas aset yang mungkin terpengaruh terkait dengan setiap ancaman. Kelas-kelas utama ancaman disorot:

- Aktivitas jahat / Penyalahgunaan (aktivitas dan penyalahgunaan yang tidak adil) - berbagai jenis manipulasi yang dilakukan dengan data dan perangkat;

- Eavesdropping / Interception / Hijacking (listening / intercepting / hacking) - mengumpulkan informasi dan meretas sistem;

- Kerusakan yang tidak disengaja (tidak disengaja) - kesalahan dalam konfigurasi, administrasi dan aplikasi;

- Padam - padam terkait dengan hilangnya daya, komunikasi atau layanan;

- Bencana (bencana) - pengaruh eksternal yang merusak dari alam dan buatan manusia;

- Serangan fisik (serangan fisik) - pencurian, vandalisme dan sabotase (kegagalan), dilakukan langsung pada peralatan;

- Kegagalan / Malfungsi - dapat terjadi karena kegagalan perangkat keras yang tidak disengaja, karena kegagalan layanan penyedia, dan juga karena masalah dalam pengembangan perangkat lunak yang mengarah pada kerentanan;

- Hukum (masalah hukum) - penyimpangan dari persyaratan hukum dan kontrak.

Gambar 3. Taksonomi ancaman

Gambar 3. Taksonomi ancamanBagian 3.2 menjelaskan contoh-contoh serangan pada komponen sistem IIoT.

Bagian terpenting dalam dokumen adalah yang ke-4, yang mengulas praktik terbaik untuk melindungi komponen IIoT. Tiga kategori termasuk dalam praktik: kebijakan, praktik organisasi, dan praktik teknis.

Gambar 4. Struktur praktik terbaik untuk memastikan IIoT IS

Gambar 4. Struktur praktik terbaik untuk memastikan IIoT ISPerbedaan mendasar antara kebijakan dan praktik organisasi tidak dijelaskan, dan tingkat prosedural hadir dalam kedua kasus. Misalnya, Manajemen Risiko dan Ancaman jatuh ke dalam politik, dan Manajemen Kerentanan menjadi praktik organisasi. Satu-satunya perbedaan yang dapat Anda tangkap adalah kebijakan diterapkan terutama untuk pengembang, dan praktik organisasi untuk organisasi pengoperasi.

Kebijakan (4.2) menggambarkan 4 kategori dan 24 praktik. Bagian organisasi (4.3) menjelaskan 27 praktik yang dibagi menjadi 6 kategori, dan bagian teknis (4.4) menjelaskan 59 praktik yang dibagi menjadi 10 kategori.

Lampiran A mencatat bahwa ENISA ini melanjutkan penelitian yang dinyatakan pada tahun 2017 dalam

Rekomendasi Keamanan Dasar untuk IoT dalam konteks dokumen

Infrastruktur Informasi Penting . Tentu saja, IoT adalah konsep yang lebih luas dari IIoT, dan, dari sudut pandang ini, orang dapat mengambil dokumen tahun lalu sebagai dasar dari tinjauan ini, bagaimanapun, orang selalu ingin berurusan dengan materi yang lebih baru.

Lampiran B adalah bagian semantik utama dari dokumen. Daftar praktik dari Bagian 4 disajikan dalam bentuk tabel, di mana tautan ke kelompok ancaman dibuat dan tautan ke dokumen yang mendukung penerapan praktik tertentu diberikan, meskipun, sayangnya, tanpa menentukan halaman atau paragraf tertentu. Sebagai contoh, berikut adalah beberapa poin terkait dengan keamanan layanan cloud.

Gambar 5. Sebuah fragmen dari deskripsi praktik terbaik untuk memastikan IIoT IS

Gambar 5. Sebuah fragmen dari deskripsi praktik terbaik untuk memastikan IIoT ISLampiran C berisi daftar dokumen yang dikutip (ada sekitar 100 di antaranya) yang dikembangkan dan dijadikan dasar praktik terbaik yang dikembangkan.

Lampiran D mencantumkan insiden paling signifikan pelanggaran IS dalam aplikasi industri.

Kesimpulan

"Praktik yang Baik untuk Keamanan Internet of Things dalam konteks Smart Manufacturing" , yang dikembangkan pada November 2018, saat ini merupakan salah satu dokumen paling terperinci di bidang keamanan informasi Internet of things. Tidak ada informasi teknis terperinci tentang implementasi 110 praktik yang dijelaskan, namun, ada satu set akumulasi pengetahuan yang diperoleh berdasarkan analisis ratusan dokumen dari organisasi ahli terkemuka di bidang IoT.

Dokumen ini berfokus pada IIoT, dengan mempertimbangkan arsitektur industri dan aset terkait, ancaman, dan skenario kemungkinan serangan. Lebih umum untuk IoT adalah dokumen prekursor ENISA,

Baseline Security Recommendations for IoT dalam konteks Infrastruktur Informasi Kritis , yang dirilis pada 2017.

"Hal-hal predatorial abad ini" dan kecenderungannya, yang tidak terlalu mencolok bagi kita, untuk mendapatkan kekuatan hal-hal terhadap orang-orang saat ini hanya dikendalikan oleh perlawanan yang tersebar dari langkah-langkah untuk memastikan keamanan informasi. Masa depan kita tergantung dalam banyak hal pada seberapa efektif tindakan IS akan.