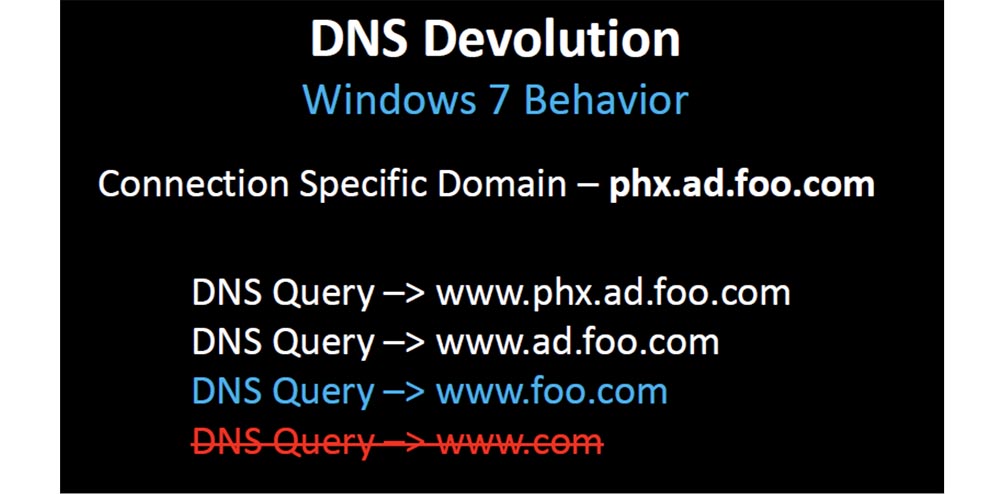

DEFCON 21. Konferensi DNS dapat berbahaya bagi kesehatan Anda. Bagian 1Diasumsikan bahwa batas domain organisasi adalah foo.com dan Anda tidak akan pernah ingin menggunakan

www.com . Microsoft telah mengubah perilaku DNS ini karena, jelas, tidak semua organisasi memiliki dua level untuk nama domain.

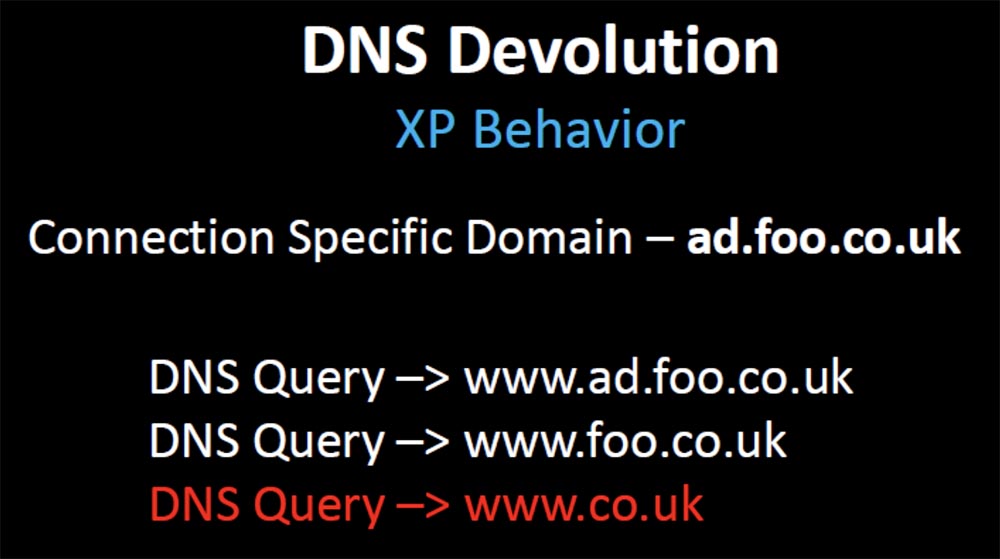

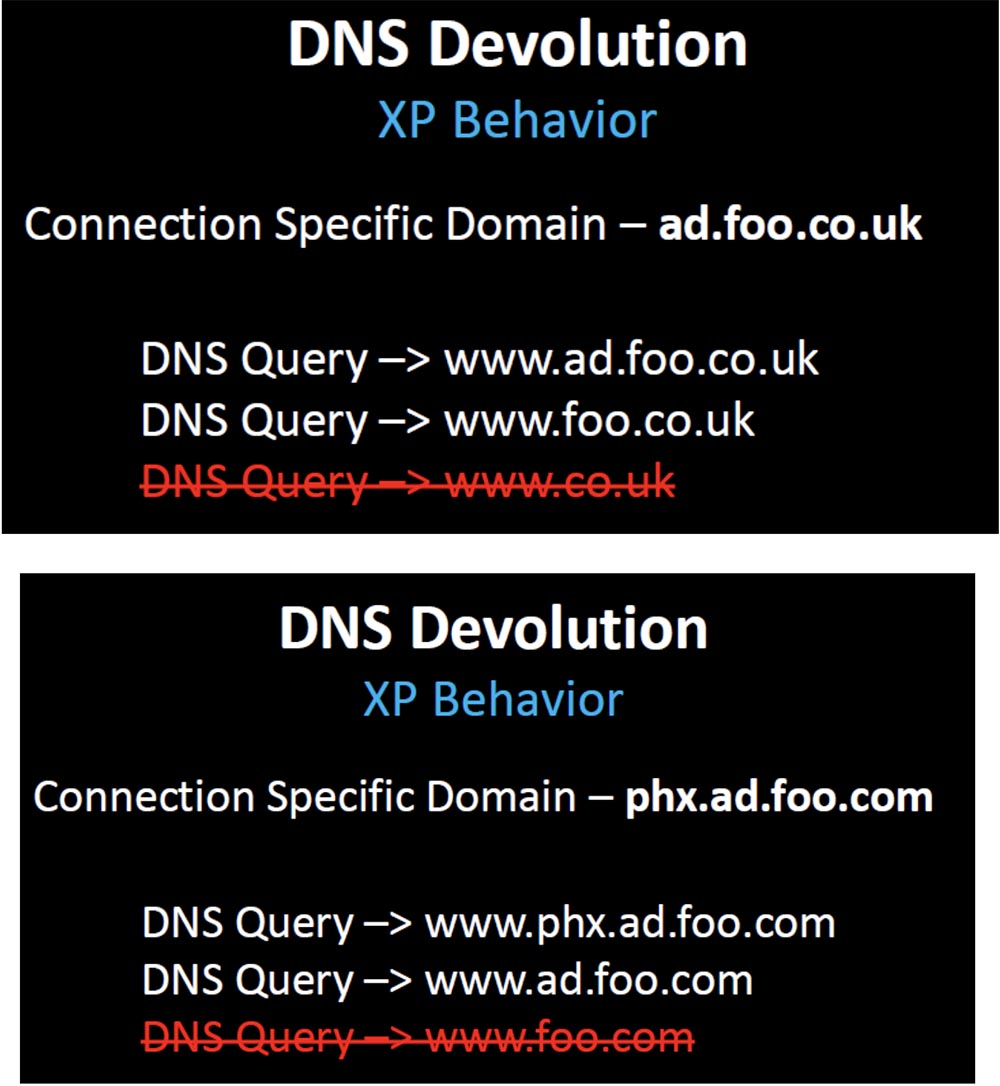

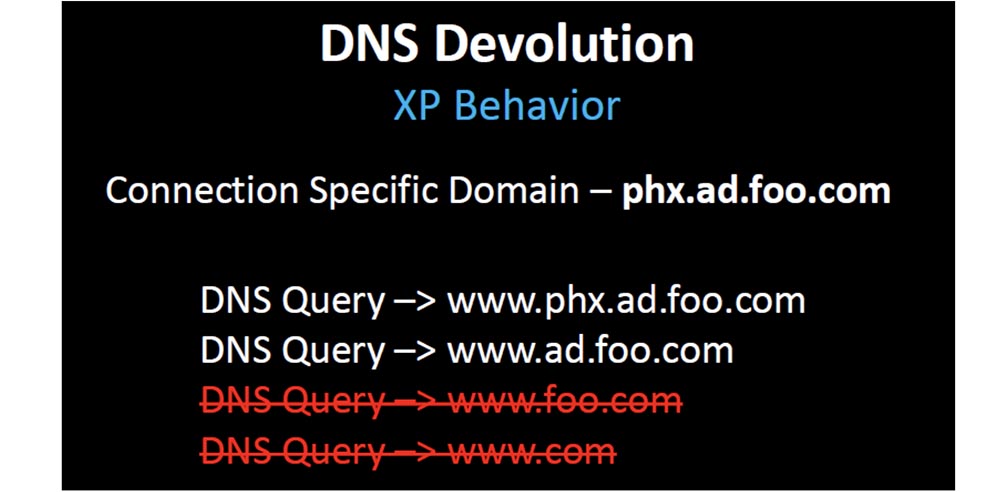

Jika domain tingkat atas Anda adalah Inggris Raya, maka saat menyambung ke domain ad.foo.co.uk tertentu, perilaku DNS default akan terlihat seperti ini:

Artinya, permintaan akan dikirim ke luar batas nama domain Anda di

www.co.uk. Oleh karena itu, perbaikan terbaru acak dibuat, tambalan keamanan yang mempersempit batas organisasi domain menjadi 3, dalam hal ini devolusi DNS berhenti setelah permintaan kedua

www.foo.co.uk.

Namun dalam contoh nama domain kami, perbaikan keamanan ini, yang dirancang untuk menghentikan iklan yang tidak perlu, telah menghancurkan ratusan ribu perusahaan klien yang desain nama domainnya bergantung pada perilaku DNS asli yang asli. Apa yang dilakukan perusahaan-perusahaan ini? Apakah mereka mengubah desain infrastruktur agar sesuai dengan perilaku baru yang memperhitungkan perbaikan terbaru acak ini? Tidak, mereka mengubah perilaku kembali seperti semula.

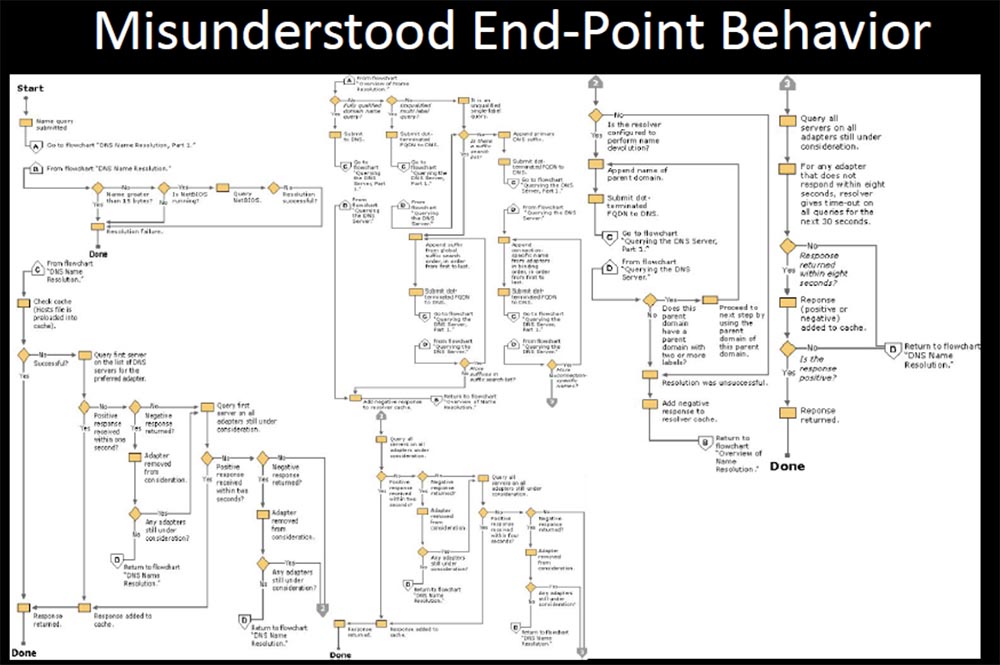

Slide berikut memperlihatkan pohon keputusan yang digunakan Microsoft sebelum membuat kueri DNS.

Saya tahu bahwa itu terlihat sederhana (tawa), dan tentu saja Anda terkejut bahwa seseorang mungkin salah paham.

Setelah itu, ada puluhan perbaikan dan pembaruan untuk perilaku DNS ini, yang berubah dari versi ke versi. Tetapi mereka mendokumentasikannya sekali, dan jika salah satu cabang dari pohon ini berubah, itu benar-benar menghancurkan cara Anda menggunakan DNS, dan Anda tidak dapat mengubah pengaturan untuk memulihkan perilaku asli. Anda memiliki masalah karena dengan setiap pembaruan baru pengaturan Anda berperilaku berbeda. Mungkin sesuatu akan pecah, atau mungkin tidak, yaitu sesuatu yang tidak Anda harapkan sama sekali bisa terjadi.

Dengan demikian, perusahaan membuat perubahan melalui pengeditan register atau kebijakan grup, mencoba memulihkan perilaku DNS asli, tetapi beberapa dari mereka tidak dapat melakukannya dengan benar ketika perilaku diubah oleh paket perbaikan lain. Mereka mencoba untuk memutar kembali perubahan untuk memulihkan perilaku yang hilang ini karena mereka ingin pelanggan dapat mengakses foo.com lagi.

Tetapi dalam kebanyakan kasus, ketika mereka tidak dapat mengembalikan devolusi dua tingkat, mereka hanya menyingkirkan pembatasan dua tingkat asli. Terima kasih, Microsoft, untuk Windows 7 - sekarang Anda dapat mengubah tiga level domain default dengan 2, tetapi sistem tidak memungkinkan Anda untuk mengurangi mereka menjadi satu.

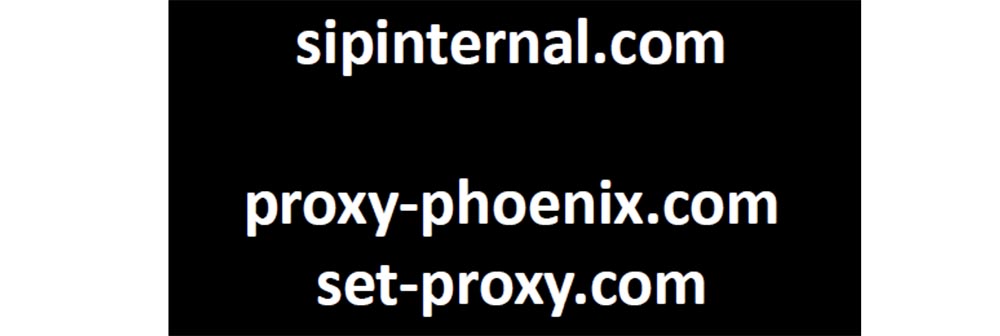

Anda mungkin berpikir bahwa sekarang semuanya sudah diperbaiki, tetapi bagaimana dengan perangkat BYOD dan perangkat seluler yang menggunakan konfigurasi XP? Saya memutuskan untuk memeriksa berapa banyak konfigurasi yang rusak masih ada di sana. Saya telah mendaftarkan beberapa domain yang biasanya hanya digunakan di lingkungan perusahaan.

Domain pertama adalah akronim untuk Microsoft Office Communicator, yang meminta server SIP internal. Dua nama berikutnya yang saya temukan di Google adalah nama-nama singkat dari kunci registri kunci yang berisi proxy web, jadi saya menetapkan nama-nama ini ke server saya dan menunggu klien untuk menghubungi saya. Dan mereka melakukannya.

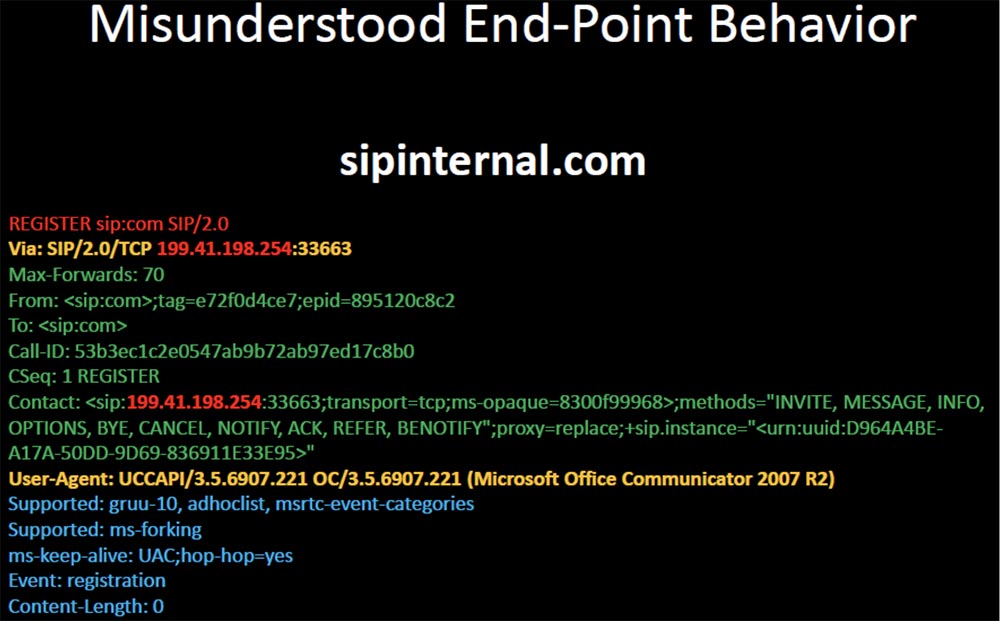

Setelah saya mendaftar sipinternal.com, saya mulai menerima permintaan dari klien komunikator kantor - slide menunjukkan contoh permintaan untuk mendaftarkan salah satu sumber daya DHL, dan ternyata, ada ribuan perangkat acak di dunia yang mencoba mendaftar dengan saya.

Saya bermain sedikit dengan mereka, dan sepertinya beberapa serangan yang dilakukan server SIP jahat terhadap komunikator klien. Ini akan menjadi cerita saya selanjutnya tentang proxy-phoenix.com

Ada beberapa pengguna akhir dari IBM dan HP yang mulai meminta saya untuk menjadi server proxy mereka, dan sekarang mereka memiliki klien di Phoenix yang “mendorong” proxy-phoenix sebagai nama pendek untuk para penggunanya. Saya pikir itu menarik. Tetapi set-proxy.com ternyata lebih menarik.

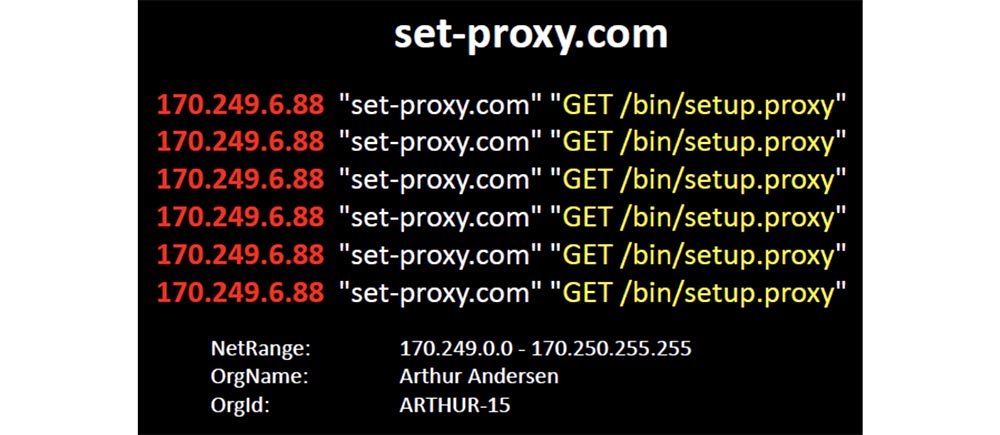

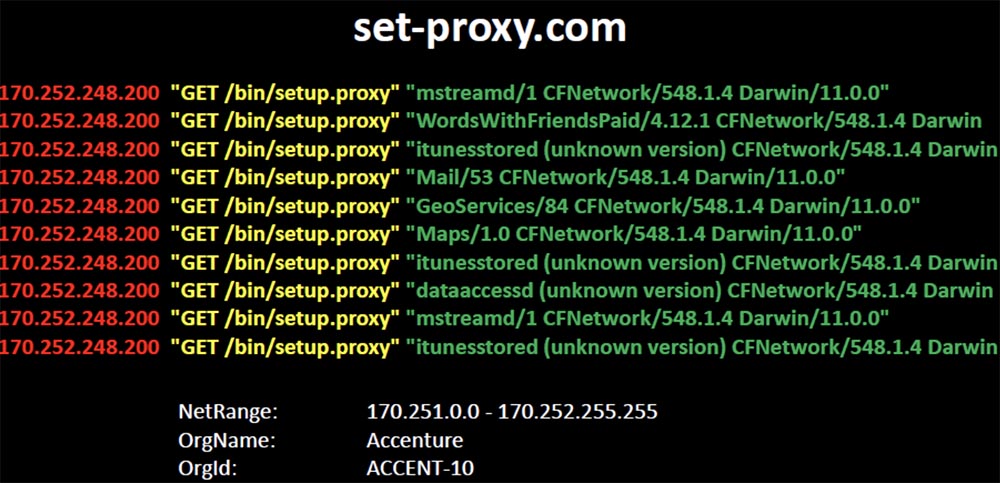

Permintaan pertama yang saya terima adalah upaya oleh ribuan klien Windows untuk mengunduh file paket instalasi proxy. Saya menemukan bahwa alamat IP sumber terdaftar di Arthur Andersen, sebuah perusahaan akuntansi yang gagal yang bangkrut dengan Enron.

Accenture telah terpisah dari kelompok konsultannya, yang lebih masuk akal di bagian selanjutnya. Ini menunjukkan bahwa kebijakan mereka tentang penggunaan perangkat seluler mengalami gangguan (tawa).

Mereka mempromosikan konfigurasi yang merujuk ke lokasi paket proxy dengan nama domain yang disingkat. Dan ribuan iPhone dan iPad merespons nama pendek ini dan mulai meminta saya untuk memberi mereka paket file ini. Bahkan fakta bahwa konfigurasi ini tidak memungkinkan klien untuk mendapatkan apa yang mereka minta tidak membuat mereka berpikir, dan mereka langsung pergi ke Internet, melewati proxy, untuk meminta file-file ini dari saya.

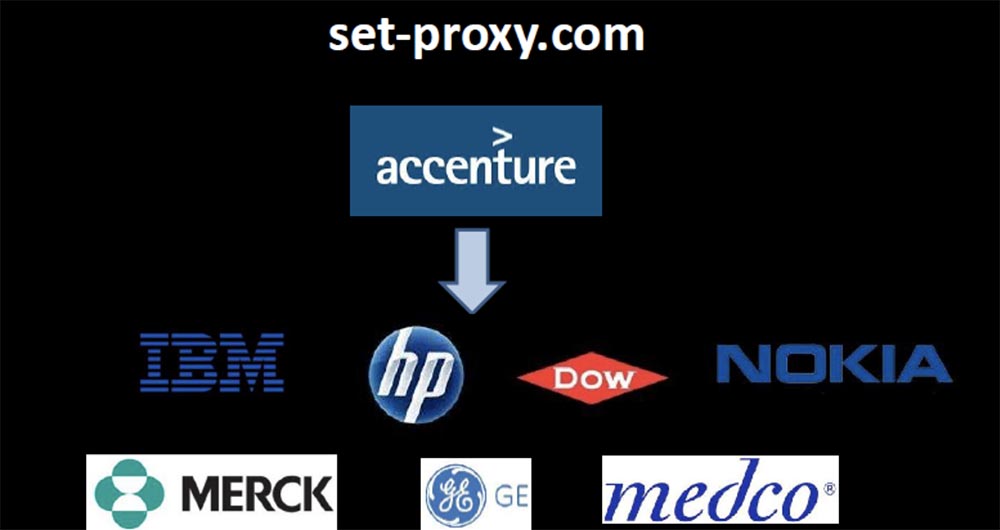

Setelah melihat lebih dekat, saya perhatikan bahwa saya menerima permintaan tidak hanya dari Accenture, tetapi juga dari klien mereka yang terhubung ke jaringan perusahaan ini. Dengan demikian, melalui DNS yang salah, Accenture tidak hanya mengkompromikan jaringan lokalnya, tetapi juga jaringan semua klien yang terhubung dengannya, memungkinkan peretasan semua perangkat yang berada di sana. Saya langsung dihubungi oleh perangkat milik karyawan IBM, HP, Dow, Nokia, GE, Merck, Medco. Mereka semua meminta saya untuk menjadi wakil mereka, dan saya akan memberi tahu Anda bahwa saya mengharapkan yang terbaik dari Accenture.

Pelajaran seperti itu bisa diambil dari ini. Awasi lalu lintas DNS Anda, karena jika Windows berperilaku dengan cara yang sama sekarang, ini tidak berarti sama sekali bahwa itu akan berperilaku sama setelah Selasa kedua bulan itu (tertawa).

Jangan percaya ekspektasi berdasarkan fakta bahwa segalanya akan berjalan sebagaimana mestinya, perhatikan lalu lintas, dan pelajari untuk memahami seperti apa lalu lintas DNS normal di jaringan Anda. Anda perlu memahami dengan jelas seperti apa traffic normal sebelum Anda membuat perubahan pada pengaturan sehingga Anda memiliki sesuatu untuk membandingkannya nanti.

Keterangan: “Anda bukan pemilik domain ini. Saya adalah dia. "

Saya telah menunjukkan beberapa cara yang cukup unik di mana "flip" bit di DNS bisa berbahaya. Namun, jongkok bit bukanlah ancaman besar, jadi lebih menarik untuk melakukan trik dengan perilaku DNS yang tidak terduga yang disebabkan oleh kombinasi "tambalan" Microsoft dengan konfigurasi asli, yang membuatnya benar-benar tidak dapat dipahami.

Namun, salah satu hal terburuk yang dilakukan perusahaan sehubungan dengan DNS adalah 100% merugikan diri sendiri karena kelalaian.

Saya melihat perusahaan yang berulang kali, selama beberapa tahun, kadang-kadang secara tidak sengaja, dan kadang-kadang dengan sengaja, menciptakan semua kondisi sehingga penyerang dapat mengambil alih setiap bagian dari infrastruktur mereka.

Masalahnya adalah bahwa pada kenyataannya, perusahaan menggunakan domain yang bukan pemiliknya. Domain-domain ini, ditempatkan dalam string pencarian sufiks, “mendorong” semua pelanggan mereka untuk secara tak terelakkan mengakses Internet eksternal ketika mereka membutuhkan dukungan teknis.

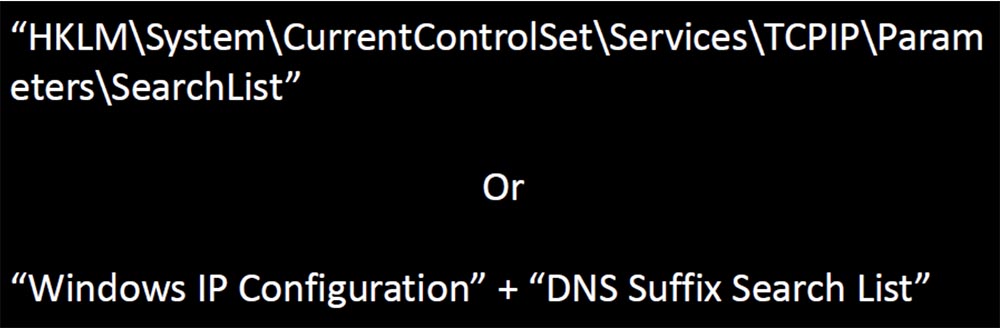

Saya memutuskan untuk mempelajari berapa banyak perusahaan yang dipaksa melakukan ini, dan itu tidak sulit bagi saya. Saya mulai dengan meminta bantuan Google untuk menemukan nama kunci registri yang menyimpan daftar pencarian untuk output dari konfigurasi IP Windows dan daftar pencarian sufiks DNS.

Forum dukungan teknis mendorong pengguna untuk memposting informasi konfigurasi workstation untuk bantuan dengan pemecahan masalah.

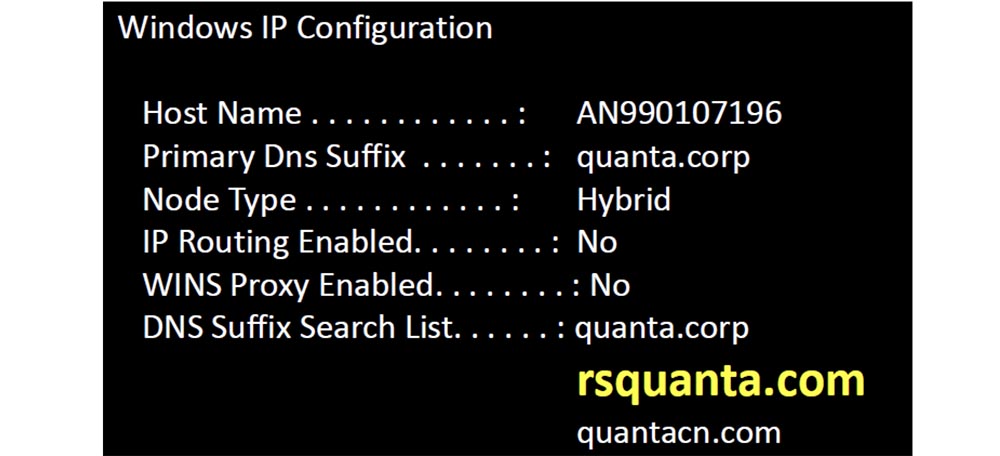

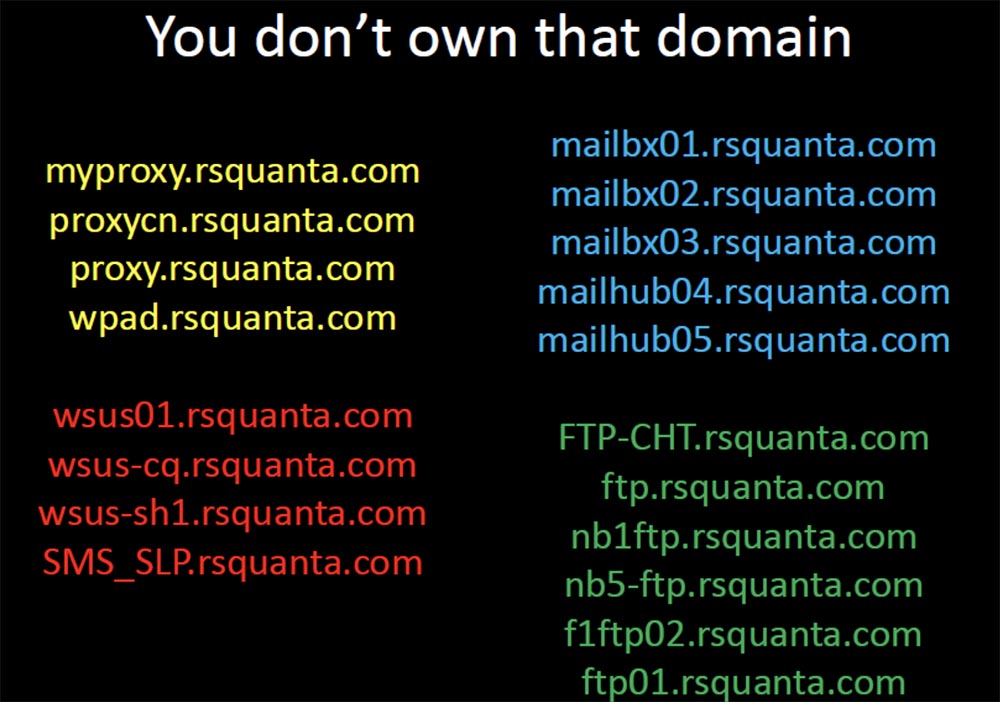

Saya mempelajari Google dan membuat daftar domain yang unik, dan kemudian mulai mendaftarkannya. Ketika melihat konfigurasi IP, saya menemukan sufiks DNS rsquanta dan menjadikannya dasar untuk daftar registrasi domain saya.

Setelah mendaftarkan domain dengan nama terdistorsi yang ditampilkan pada slide berikutnya, saya mulai menerima ribuan permintaan dari perangkat seluler yang bahkan tidak tahu perusahaan mana yang mereka hubungi. Tapi saya tahu. Ternyata sufiks nama domain rsquanta.com milik perusahaan perangkat keras komputer besar Taiwan, Quanta Computer, yang mempekerjakan 60 ribu orang.

Mereka merancang dan memproduksi laptop seratus dolar anak-anak OLPC dan berkolaborasi dengan Facebook untuk merancang dan merakit server baru mereka berdasarkan perangkat mereka. Saya menerima permintaan untuk deteksi otomatis proxy, server SMS, server mail, server transfer file. Ada lusinan cara agar saya dapat dengan tenang menyita perangkat-perangkat ini di Thailand dan memperkenalkan eksploit untuk mencuri kredensial atau memotong file yang ditransfer. Setelah mereka meminta saya untuk membantu mereka menemukan sumber daya yang tepat, serangan orang di tengah akan terlihat sepele.

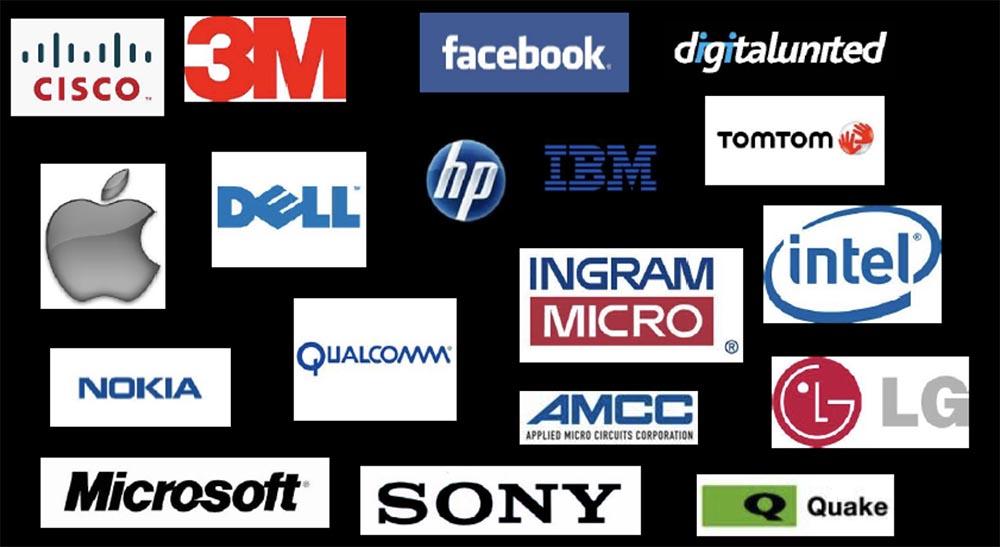

Tetapi ketika saya menentukan sumber permintaan yang saya terima ke server dummy saya, itu benar-benar mengejutkan saya. Saya menemukan bahwa lalu lintas reguler berasal dari jaringan klien, yang menunjukkan keberadaan perangkat Quanta Computer di Cisco, Apple, 3m, dan Dell.

Karena itu, mereka seharusnya memiliki staf lapangan yang bertugas membantu mengimplementasikan peralatan Quanta. Dan ini hanya beberapa klien dari perusahaan ini yang memiliki karyawan Quanta Computer yang bekerja di lapangan - saya mengetahuinya karena mereka semua meminta saya untuk memberikan akses ke aset perusahaan.

Perangkat keras mereka didirikan dengan kuat dalam peralatan perusahaan-perusahaan terkenal dan terkait dengan kekayaan intelektual rahasia. Jadi, ada banyak informasi pasif yang dapat saya ambil dari traffic mereka. Saya memiliki daftar nama masing-masing perangkat di jaringan mereka, saya melihat lalu lintas perusahaan disembunyikan dari publik, yang menunjukkan adanya kontrak baru. Jika lalu lintas tiba-tiba berhenti, saya dapat berasumsi bahwa mereka telah kehilangan kontrak, dan saya bisa melacak ke mana mereka akan pergi berikutnya, di mana para karyawan ini bepergian dan ke mana mereka berada.

Misalnya, saya melihat bahwa layanan dry cleaning Wi-Fi telah dibuka di dekat kantor perusahaan, karena ratusan perangkat mengirimi saya permintaan dari waktu ke waktu dari sana. Saya bahkan melihat bahwa di kota ini ada orang-orang untuk Black Hat dan DefCon, nanti kita akan membicarakannya (tertawa).

Jadi kesalahan semacam ini cukup serius. Untuk menghindarinya, silakan periksa konfigurasi DNS Anda. Gunakan Internet untuk mencari tahu detail konfigurasi internal Anda menggunakan sumber daya seperti Pastebin dan Bleeping Computer.

Tonton log DNS Anda dan pastikan bahwa pelanggan Anda dan klien dari mitra dan pabrikan Anda memenuhi permintaan persis seperti yang Anda harapkan. Jika Anda melacak log, maka dengan mudah mengidentifikasi domain yang sering diminta untuk setiap perangkat, setiap aset perusahaan.

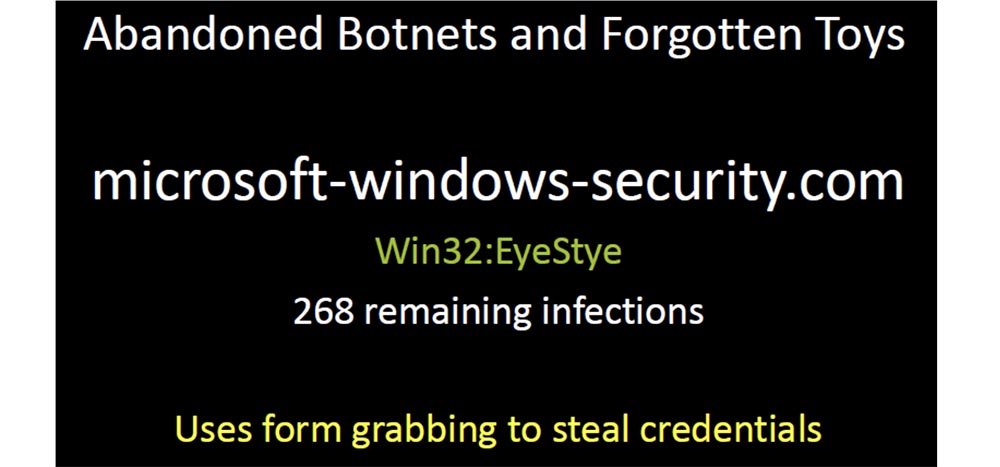

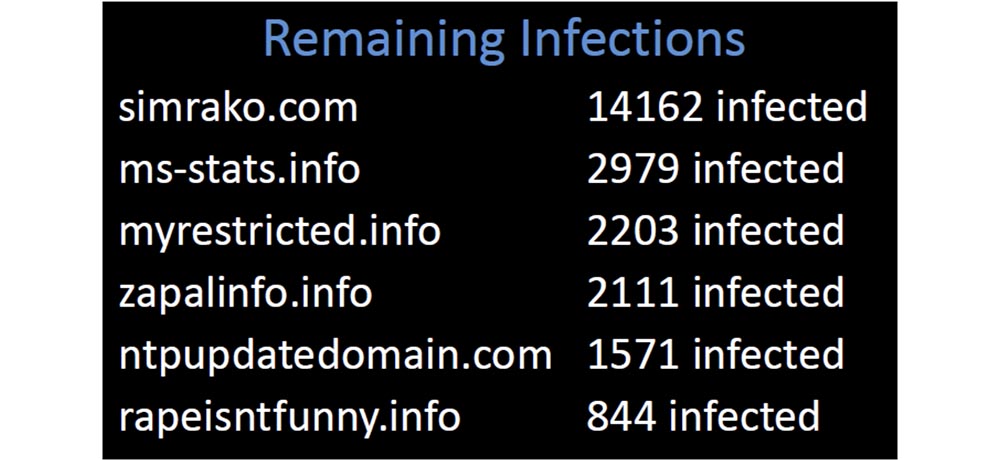

Beberapa tahun yang lalu, saya mulai membeli domain kadaluarsa, yang sebelumnya digunakan sebagai server C&C. (tertawa). Itu sangat menyenangkan, jadi pada awalnya saya ingin memahami berapa banyak infeksi yang tersisa di sana, kemudian mencari tahu jenis perangkat apa yang masih terinfeksi dan di mana mereka.

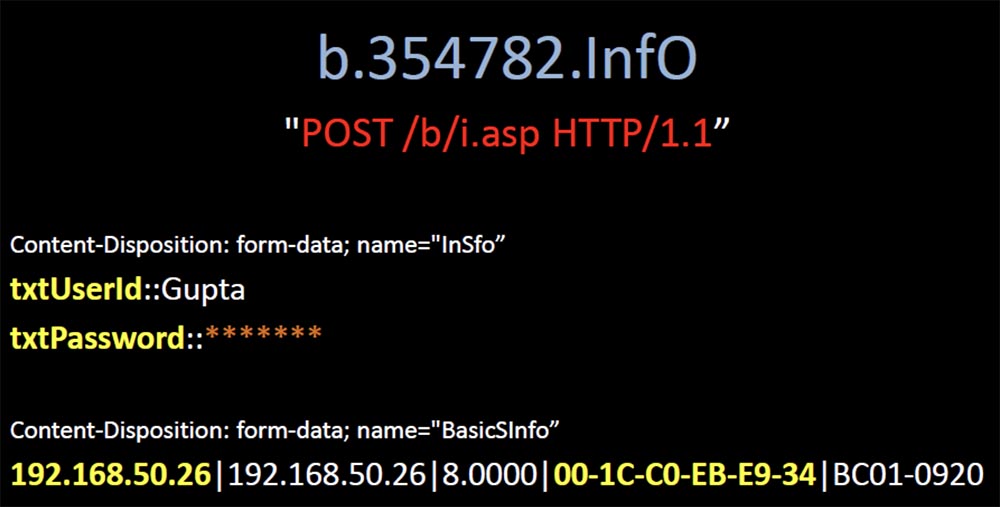

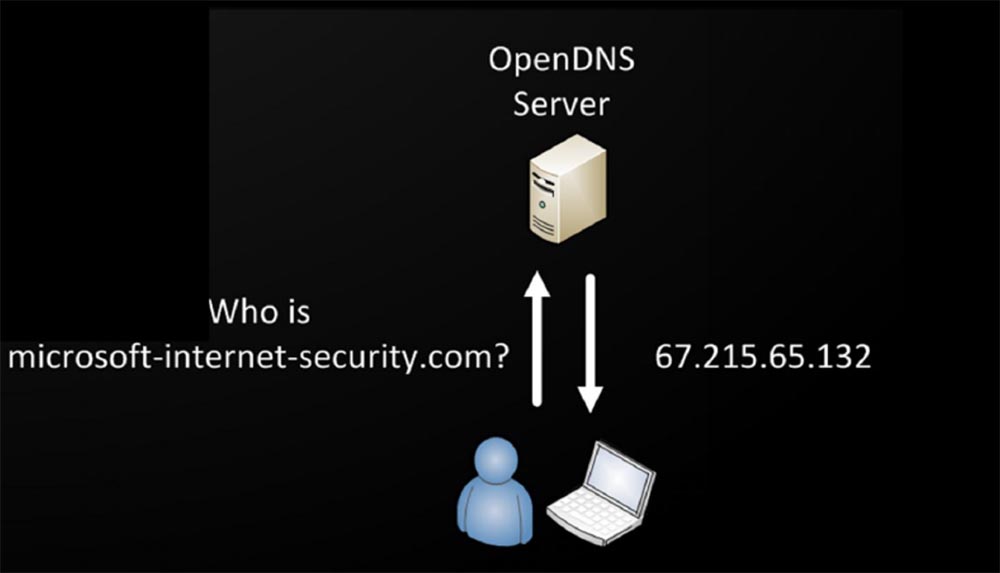

Mencari domain dari "daftar hitam" tidak sulit, jadi saya punya pilihan ribuan domain dengan harga 99 sen, dan saya membeli beberapa domain. Slide berikut menunjukkan domain pertama yang saya beli - microsoft-windows-security.com. Itu terinfeksi dengan virus Win32: EyeStye, trojan bot, pencegat keyboard yang digunakan untuk mencuri informasi rahasia. Dia memotong input, dan kemudian mengirimkannya ke domain ini dalam bentuk pesan yang tidak terenkripsi. Saya tidak melakukan apa-apa dengannya, saya hanya mengiriminya kesalahan 404 setiap kali dia ingin menghubungi saya, tetapi dia masih mencoba mengirimi saya data yang dicuri.

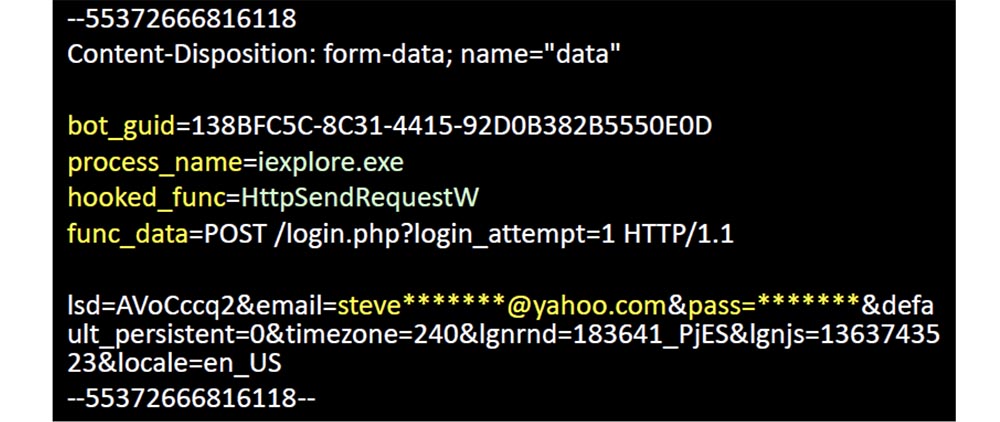

Bot ini melaporkan pengidentifikasi uniknya, nama proses yang mengontrol, fungsi yang dicegat, data yang terkandung di dalamnya, dan muatan dalam bentuk nama pengguna dan kata sandi pengguna.

Banyak dari bot ini yang terus mengirimkan muatan secara membabi buta ke domain mereka. Saya telah mendaftarkan puluhan domain semacam itu, yang mencakup ribuan perangkat yang terinfeksi. Perwakilan dari jaringan botnet ini ditinggalkan begitu saja oleh pemilik sebelumnya, yang tidak ingin melakukan upaya untuk menutupnya, tetapi membiarkannya di jaringan sampai domain kadaluarsa. Jadi saya menghabiskan 6 dolar pertama saya di domain yang terinfeksi virus ini (tepuk tangan di aula).

Saya memiliki 23.000 perangkat yang mengirim laporan ke server saya, dan semua domain ini diambil dari daftar hitam yang dipublikasikan. Mengapa begitu banyak perusahaan mengizinkan pelanggan mereka untuk menghubungi domain yang telah lama dianggap berbahaya?

Kita semua dapat meningkatkan pekerjaan kita dengan mengendalikan salah satu mekanisme paling sederhana, jadi hanya dengan menggali log domain saya, saya menemukan yang tampak sangat tidak biasa.

Salah satu klien dari 82 ribu perangkat di jaringan saya secara teratur memintanya, dan ketika saya mulai mengatasinya, saya menemukan bahwa domain ini enam bulan kedaluwarsa dan tidak ada dalam "daftar hitam" dan tidak ada satupun yang menyebutkannya di Google. Itu terlihat terlalu mencurigakan, jadi saya membelinya dan langsung dibanjiri pelanggan. Itu adalah perampas biasa yang mengirim muatannya dalam bentuk tidak terenkripsi dan mengendalikan 10.000 perangkat yang terinfeksi di seluruh dunia. Beberapa dari mereka berada di daerah dengan rezim keamanan tertinggi, dan saya menemukan bahwa salah satu perangkat yang terinfeksi milik fasilitas perawatan kota Phoenix.

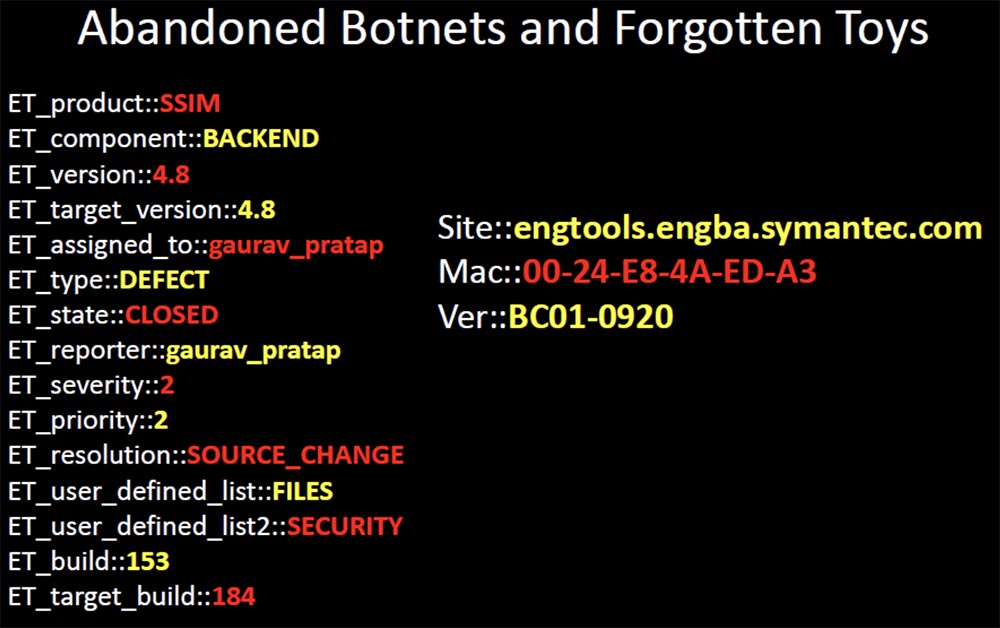

Saya menoleh ke seseorang di sana dari perusahaan ini dan berkata bahwa saya bisa mengidentifikasi virus jika mereka mengirimi saya sampel file yang terinfeksi. Segera setelah mereka mengirimi saya sampel, saya mengunggahnya ke Virustotal, dan menemukan bahwa tidak satu pun dari 42 pemindai antivirus dapat mengidentifikasi virus ini. Malware ini berumur 2 tahun, dan aneh bagi saya bahwa itu tidak diidentifikasi sebagai ancaman dalam antivirus apa pun. Tapi apa yang lebih aneh adalah mengapa dia ditinggalkan? Sama sekali tidak terlihat oleh antivirus, itu benar-benar infeksi virus yang sangat berharga. Dan inilah salah satu contoh ironisnya - itu adalah seorang insinyur QA di Symantec, saya harap dia tidak ada di sini.

Di sini saya melihat cara kerjanya di sistem tiket online, dan dalam hal ini menutup tiket karena masalah keamanan kartu SIM produk. Saya pikir agak menyedihkan bahwa bagian dari malware, yang sudah berusia 2 tahun, masih termasuk dalam daftar pengecualian program antivirus perusahaan oleh seorang insinyur yang bekerja untuk menghilangkan cacat berbahaya dan memastikan keamanan produk perusahaan.

Ada beberapa perangkat yang terinfeksi yang dimiliki oleh pejabat senior dan pejabat pemerintah, seperti petugas pengadilan, majelis rendah Kongres AS, kantor transfer uang, surat kabar, dan bahkan kasir dari Serikat Pelayan Federal di Langley! Ini jelas merupakan 99 sen terbaik yang pernah saya habiskan.

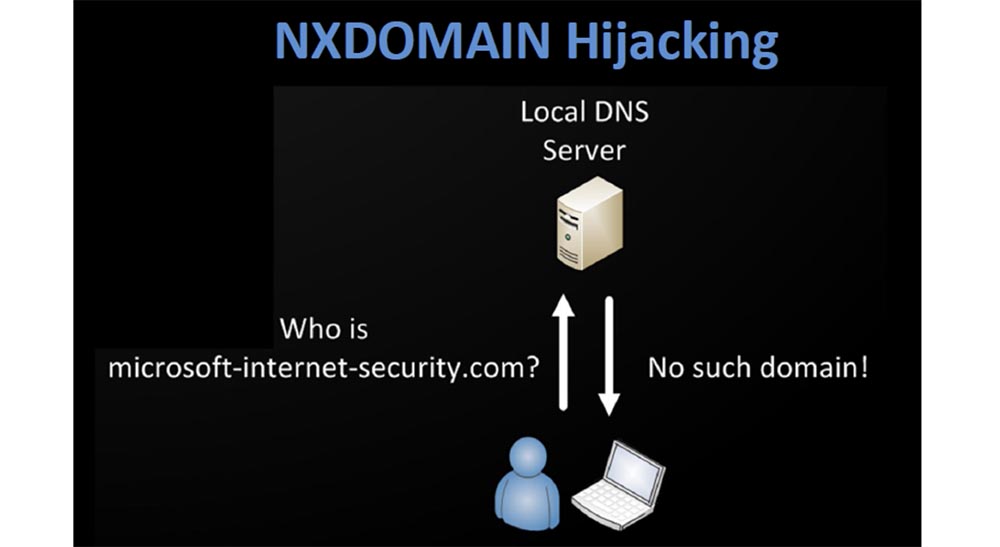

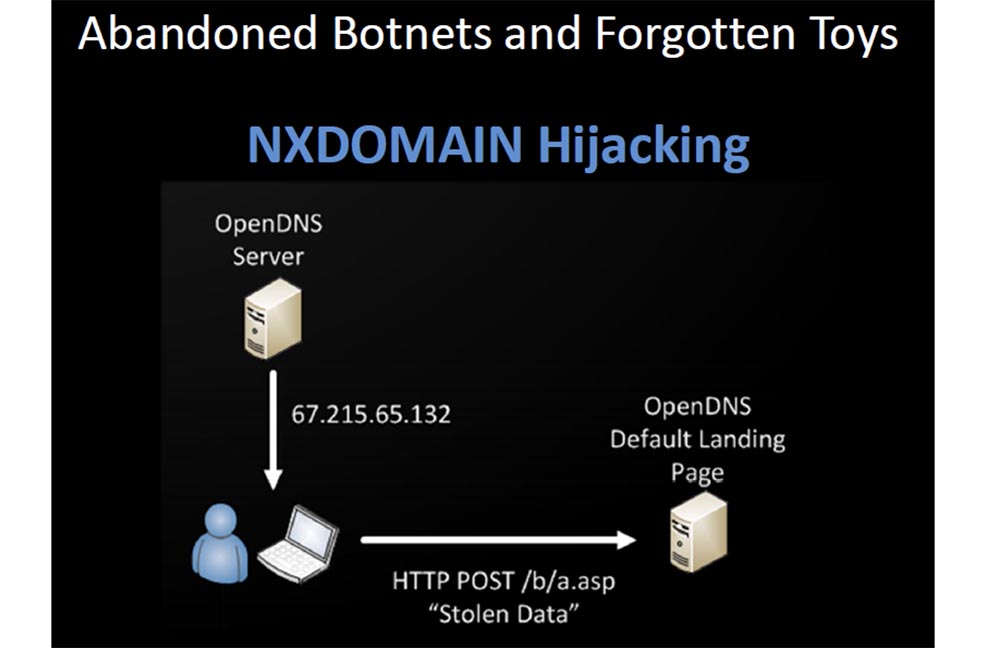

Sangat menakutkan untuk berpikir bahwa mungkin ada jutaan perangkat yang terinfeksi mencoba untuk mencapai server Command & Control, akses yang tidak lagi diizinkan. Jika Anda menggunakan DNS lokal atau terbuka dari hampir semua penyedia besar, jangan berikan perangkat yang terinfeksi kesempatan untuk mencapai semua yang mereka coba selesaikan, tidak masalah apakah domain tersebut ada atau tidak. Karena mereka memalsukan jawaban yang tidak ada dan memberi Anda alamat IP default halaman arahan. Jadi log server yang meng-host halaman ini berisi banyak sekali data yang dicuri. Apakah Anda pikir pemilik host melakukan sesuatu untuk mencegah hal ini?

Mereka hanya berusaha untuk mendapatkan uang dari lalu lintas yang tidak pantas dengan iklan yang secara tidak sengaja mencuri data pribadi Anda. Anda berharap bahwa jika program jahat mencoba memungkinkan Anda untuk menghubungi server C&C yang telah terputus, maka Anda tidak akan mendapatkan tempat, Anda tidak akan diizinkan untuk pergi ke sana.

Pada kenyataannya, ini terjadi seperti yang ditunjukkan pada slide berikut - DNS terbuka sangat baik sehingga mereka akan memberi Anda jawaban untuk apa pun, tidak masalah apakah domain ini ada atau tidak, dan mereka dengan senang hati akan memberi Anda alamat IP dari situs jahat yang akan mencuri data Anda.

Saya mendaftarkan beberapa domain yang saat ini tidak ada dalam daftar hitam. Saya menemukan semua sampel malware yang tidak diperhatikan oleh vendor antivirus utama dengan menganalisis log DNS. Untuk mendeteksi virus semacam itu, saya bertindak seperti ini:

- Saya mengumpulkan log DNS yang disediakan orang dalam database umum;

- secara teratur memonitor nama yang diminta yang pertama kali muncul di lingkungan saya;

- Saya menemukan nama yang diminta oleh hanya satu klien;

- Saya memeriksa tanggal pendaftaran dan menetapkan pemilik dan negara pendaftaran domain baru;

- Saya mencari domain yang memungkinkan penggunaan alamat IP 127.0.0.1, mungkin mereka dibuat oleh "kutu buku".

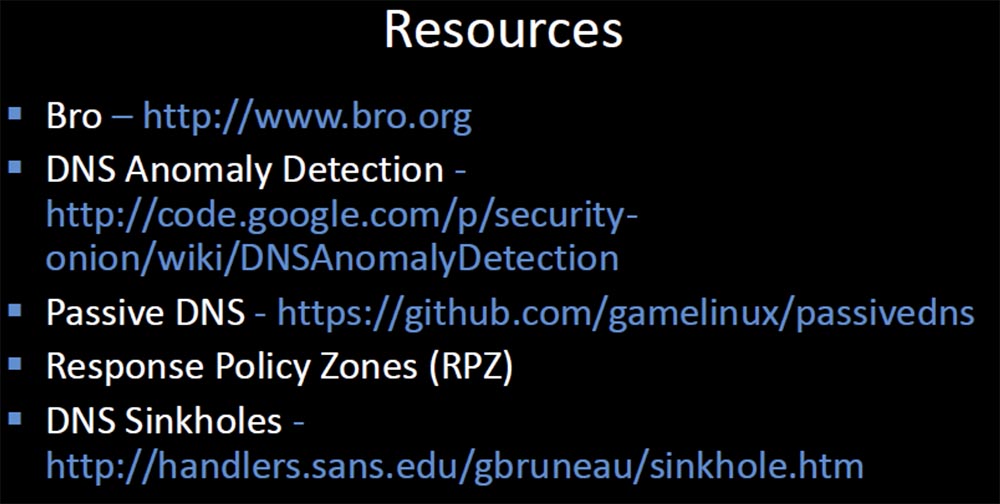

Di internet, cukup mudah untuk menemukan hal-hal yang menonjol karena keanehan mereka. Anda dapat membuat daftar setiap hari, itu cukup kecil untuk diproses secara manual. Pada slide berikutnya, saya akan memberikan tautan ke beberapa sumber daya yang harus Anda kunjungi dan gunakan jika Anda berencana untuk memulai eksplorasi DNS.

Situs Bro mendukung pendaftaran kueri DNS dan menyimpan log kueri. DNS Anomaly Detection – , , , , - .

Passive DNS – Microsoft, «» , «» .pcap .

Response Policy Zones , , . DNS Sinkholes, , .

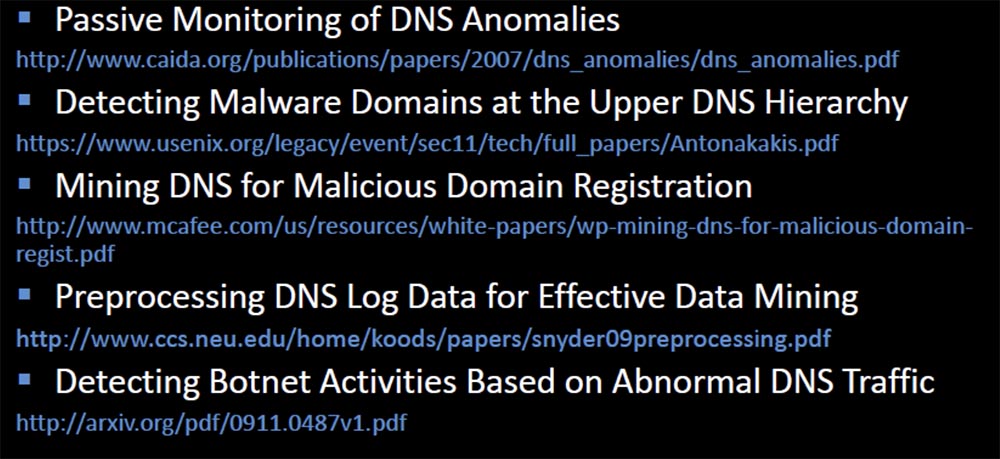

Slide terakhir menyediakan tautan ke dokumentasi yang akan membantu menginspirasi Anda untuk mulai "menggali" lalu lintas DNS, di mana Anda dapat menemukan lebih banyak dari yang Anda harapkan. Terima kasih telah menghabiskan waktu Anda untuk saya! Anda dapat menghubungi saya kapan saja di alamat ini: bobx@rot26.net.

Terima kasih telah menghabiskan waktu Anda untuk saya! Anda dapat menghubungi saya kapan saja di alamat ini: bobx@rot26.net.Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?