Saya selalu kagum dengan jumlah orang yang hadir di sini, terutama mengingat siapa saya dibandingkan dengan Phil Zimmerman, jadi terima kasih telah menghibur ego saya. Saya seorang Renderman, dan jika setidaknya Anda bertiga tidak mengenal saya, saya akan mengatakan bahwa saya telah berbicara di DefCon di sini selama 10 tahun. Saya suka tempat ini, orang-orang ini, ini adalah keluarga kami, dan ini adalah satu-satunya tempat di mana saya merasa normal.

Presentasi saya hari ini disebut "Bagaimana Saya Bisa Mengambil alih Anda?" Biarkan saya daftar caranya. ” Topik ini lahir pada konferensi SECTOR di Toronto. Anda tahu bahwa ruang kerja menjadi lebih mobile dan nirkabel. Anda melihatnya di mana-mana - di bandara, di hotel, di sini di Vegas. Orang-orang terus-menerus mengetik sesuatu di layar smartphone, berbicara dan ini adalah gambaran umum untuk zaman kita, di setiap perusahaan ada sesuatu seperti ini.

Pengguna seluler berada jauh dari pengawasan BOFH, operator jaringan komputer (dan dari hukuman), jadi jika mereka melakukan sesuatu yang bodoh yang melanggar keselamatan Anda, Anda tidak dapat menjangkau mereka. Mereka dapat ditempatkan di sisi lain bumi, tetapi pada saat yang sama membahayakan jaringan Anda, karena itu masalah ini perlu diperhatikan untuk melindungi perusahaan Anda dan diri Anda sendiri.

Sebagian besar dari kita terpaksa datang ke sini dari jauh, saya tidak berpikir bahwa ada banyak penduduk setempat di antara kita, sehingga Anda sering menemukan diri Anda dalam situasi ini. Bagaimanapun, ini bukan daftar lengkap, tetapi saya akan mencoba untuk sepenuhnya mengungkapkan topik tersebut. Tidak ada yang baru dalam hal informasi nirkabel, atau masalah nol hari, atau sesuatu yang serupa, tetapi saya akan mencoba menyampaikan kepada Anda pemikiran yang akan membuat Anda berpikir tentang bagaimana mengatur ruang kerja seluler Anda.

Jadi ini Bob. Bob terlibat dalam penjualan widget internasional. Bob berkeliling dunia. Bob adalah mimpi terburukmu di IT.

Dia menganggap dirinya sebagai pengguna teknologi yang mahir dan canggih, dia tahu cukup untuk mendapatkan akses ke situs-situs porno. Ia sangat canggih sehingga jika Anda menghapus semua ikon dari desktopnya, ia akan yakin bahwa dengan melakukan itu Anda akan menghapus semua programnya. Saya yakin Anda semua telah menemukan orang-orang seperti itu.

Bob adalah musuh terburuk dari widget internasional dan pada saat yang sama Bob adalah skenario terburuk karena ia jauh lebih berbahaya daripada penjahat mana pun dalam kemampuannya merusak keamanan karena kebodohannya.

Jadi, mari kita minta Bob. Kami tidak ingin menyentuhnya, kami hanya menjaga koneksi nirkabelnya, yang ia gunakan saat bepergian ke seluruh dunia, dan dengan demikian merebut kekuasaan atasnya.

Peretas yang bosan menghabiskan banyak waktu di bandara internasional, terbang dari satu konferensi peretas, misalnya, di Norwegia, ke konferensi Sektor di Toronto. Mereka selalu melihat orang-orang seperti Bob di bandara, dan karena bosan mereka melihat semua laptop dan perangkat Bluetooth yang terlihat begitu memikat. Itu sebabnya kami akan mulai dengan Wi-Fi.

Bob memiliki laptop dengan banyak informasi rahasia dari perusahaannya, yang ia sambungkan ke jaringan melalui titik akses di bandara, stasiun kereta api, hotel, kedai Starbucks. Anda tahu orang-orang seperti itu yang terus-menerus terhubung ke Internet dalam perjalanan bisnis untuk mengetahui berita CNN, harga saham, atau memeriksa email mereka. Bob kami terhubung ke semua yang ia temukan di Internet global.

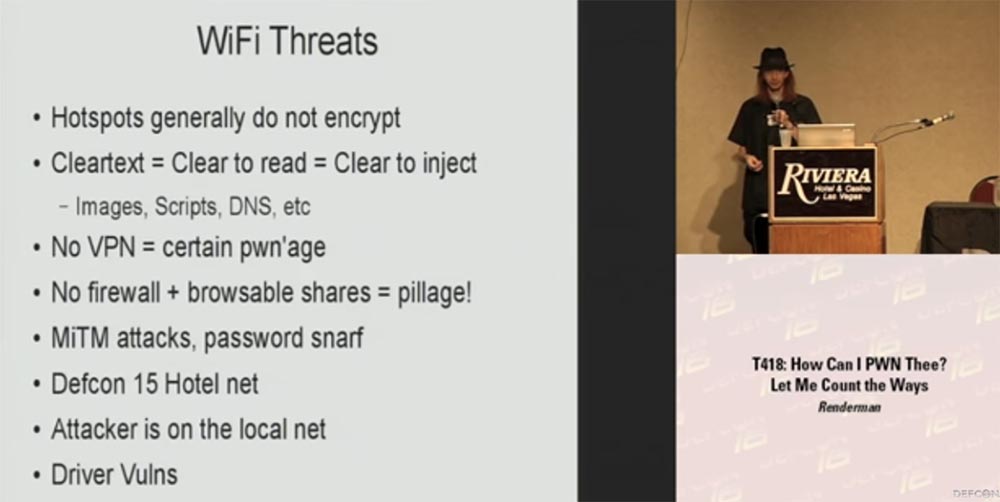

Anda tahu bahwa titik koneksi di tempat umum tidak mengenkripsi plaintext. Teks ini mudah dibaca dan dalam banyak kasus juga mudah untuk menyematkan konten jahat dalam teks, seperti gambar, skrip, kueri DNS, dll.

Jika Anda tidak menggunakan VPN atau semacam lapisan enkripsi antara perangkat Anda dan titik akses, Anda ketahuan. Anda dapat menderita dari kebocoran informasi yang diteruskan, termasuk email yang dikirim, informasi berbahaya dapat dimasukkan ke dalam data Anda. Tidak ada firewall dan informasi yang dikirim dapat dilihat - pertimbangkan bahwa Anda telah dirampok! Katakan, siapa di antara Anda yang memiliki titik akses di rumah? Bagus, namun Anda tahu bahwa Anda terhubung ke jaringan lokal Anda, dan Anda terhubung ke komputer apa pun di dalam LAN Anda. Tetapi jika Anda terhubung ke titik akses di hotel, tidak ada jaringan di sini, dan jika Anda tidak memiliki firewall, Anda menyerap semua omong kosong dari komputer orang lain yang terhubung ke jaringan yang sama. Jika Anda tidak menggunakan enkripsi, maka melalui koneksi nirkabel ini dilakukan serangan "man in the middle" dan pencurian kata sandi.

Tahun lalu, hotel ini memiliki sekitar 20 titik akses, tetapi segera setelah DefCon dimulai, jumlahnya meningkat menjadi 150. Ini adalah kota perjudian, dan saya tidak tahu untuk apa hal itu dilakukan - untuk mengurangi kemungkinan terhubung ke titik akses palsu dan melindungi diri Anda sendiri , atau Anda hanya ingin mengurangi jumlah hambatan komunikasi bebas. Tetapi Anda bahkan tidak perlu terhubung ke Internet, di mana, Tuhan tahu berapa banyak filter menjadi rentan - saya bisa, duduk di sebelah saya, hanya mengirim paket "ajaib" menggunakan perangkat lunak ponsel cerdas atau tablet Anda, yang akan memberi saya akses root ke perangkat Anda.

Saya berada di Norwegia di sebuah konferensi keselamatan pada bulan Februari, omong-omong, itu adalah penerbangan yang paling mengerikan, yang membutuhkan waktu 48 jam. Mari kita lihat apa pengetahuan keamanan yang kita miliki dan apa yang telah digunakan orang selama bertahun-tahun, dengan sepenuh hati kita meyakini bahwa seharusnya demikian. Ini adalah perjalanan pertama saya ke luar benua Amerika Utara. Di Norwegia, saya melakukan percobaan menggunakan utilitas Airpwn, yang digunakan untuk mengirim dan mencegat paket di jaringan nirkabel. Dalam kasus saya, saya menggunakan alat Airpwn kecil yang hebat ini untuk menyuntikkan gambar "alternatif" untuk menguji bagaimana orang yang taat di benua lain.

Katakanlah Anda membuka beranda Google dan menerima permintaan HTTP untuk gambar utama, dan ketika server jarak jauh menerima respons, ia mengembalikan gambar ini kepada Anda. Jika saya berada di dalam ruangan, saya dapat menjawab sebagai titik akses sebelum permintaan Google kembali, sehingga klien akan menerima gambar saya lebih cepat, dan sisa paket dari server sebenarnya hanya akan dibuang. Dengan cara ini saya dapat mengganti logo Google dengan gambar saya sendiri.

Ini pertama kali ditampilkan pada DefCon ke-10 atau ke-11, di mana orang-orang mengganti gambar dengan cepat dengan gambar Goatse, di situs konferensi ada beberapa gambar dan video bagus tentang ini.

Pada konferensi ini ada beberapa ratus orang yang menggunakan 3 jenis jaringan nirkabel: WPN terbuka dan terenkripsi. Di Norwegia, saya mulai dengan jaringan terbuka. Slide berikutnya menunjukkan gambar pertama, tidak ada yang istimewa - kayak sepuluh kaki dan hiu 12 kaki, saya tidak tahu seberapa jeli Anda membaca analogi topik hari ini.

Jadi, saya melempar gambar ini dan melihat reaksi orang-orang. Mereka membuka situs baru di perangkat mereka, dan semua gambar di semua layar ternyata sama, seolah-olah seseorang memiliki jimat hiu atau sesuatu seperti itu. Kebingungan tertentu muncul di aula, tetapi tidak ada yang mengerti apa yang terjadi.

Kemudian saya memutuskan untuk menaikkan suku bunga, karena ketika saya bosan, saya lelah dan sedikit mabuk, maka saya menjadi orang yang kreatif. Karena itu, saya menyuntikkan foto kedua ke perangkat mereka dengan foto saya sendiri, berharap seseorang akan mengerti apa yang sedang terjadi. Dan akhirnya itu datang kepada mereka. Saya masih belum mengerti, tetapi beberapa orang berlari ke arah saya, yang memiliki gambar fisiognomi saya di layar alih-alih logo surat perusahaan, dan bertanya apa yang telah saya lakukan dengan laptop mereka dan apa yang telah mereka lakukan terhadap saya, apa yang saya retak.

Saya menjawab - datang ke presentasi saya dan saya akan menjelaskan semuanya kepada Anda. Itu sangat menarik. Bayangkan kami memiliki ruangan dengan tenaga penjual, dan Anda tahu bahwa mereka akan menunjukkan barang-barang mereka, pergi ke situs web perusahaan dan ada yang mengecewakan! Secara umum, saya harus berterima kasih kepada staf karena tidak mengusir saya dan tidak terlalu marah kepada saya untuk ide seperti itu.

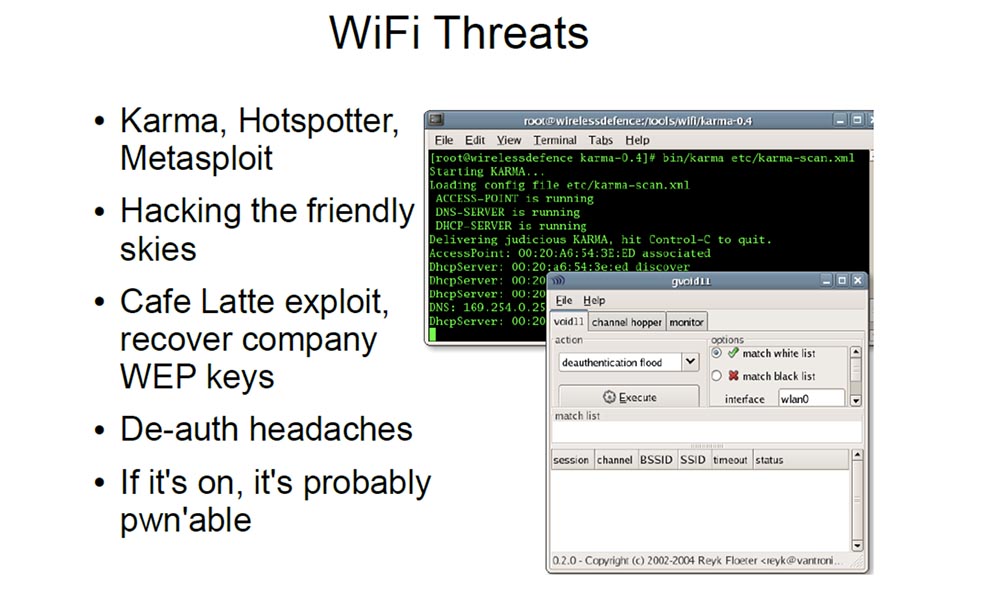

Slide berikut menunjukkan kemungkinan ancaman terhadap koneksi Wi-Fi. Saya pikir kebanyakan orang menemukannya di bandara dan tempat-tempat umum lainnya dengan titik akses internet gratis.

Ini adalah hal-hal seperti Karma, Hotspotter atau Metasploit yang menerima permintaan ke titik akses dari perangkat klien dan berkata, "Oh, ini aku!", Dan dapat mengubah laptop Anda menjadi titik akses universal yang menanggapi setiap permintaan koneksi jaringan terlepas tentang apa itu SSID. Beberapa tahun yang lalu, Nomad memberikan ceramah yang sangat menarik di konferensi Shmoocon berjudul "Hacking Friendly Skies." Pada prinsipnya, ia menemukan cara untuk membuat perangkatnya menjadi suar, yang menemukan permintaan dari jaringan apa pun dan mengubahnya ke dirinya sendiri. Dia menciptakan mode jaringan nirkabel khusus ad-hoc yang terdesentralisasi. Ini adalah jaringan tidak terenkripsi yang memotong paket yang berfungsi sebagai semacam otentikasi, dan di mana perangkat klien terhubung dengan cepat, membentuk jaringan nirkabel mereka sendiri.

Jadi pada semua penerbangan jarak jauh ini, Anda, yang berada di kelas ekonomi, dapat terhubung ke orang-orang di kelas bisnis dengan semua laptop mahal mereka dan melihat semua yang mereka akan ketik dan lihat. Anda dapat menelusuri informasi perusahaan mereka, direktori di komputer mereka dan menemukan sesuatu yang menarik untuk Anda sendiri.

Saya tidak tahu jika Anda melihat seperti apa tampang Nomad, ini adalah pria biasa dengan pakaian yang ceroboh, dan bayangkan saja ia mendatangi pengusaha yang sangat keren dan berkata kepadanya: "Hai, Bob, apa kabar? "Bagaimana akuntan Julian, sudahkah kamu menerima catatan ini, yang mengacu pada proyek baru?" Dan pengusaha ini tampak terpana padanya dan berpikir: "Siapa kamu dan bagaimana kamu tahu semua ini?"

Eksploitasi Café Latte, yang dibuat tahun lalu, dapat terhubung ke jaringan perusahaan Anda. Jika Anda hanya duduk di kafe, saya dapat mengirim paket ke laptop Anda, mengembalikan kunci enkripsi WEP dan dengan mudah terhubung ke jaringan perusahaan Anda, bahkan jika Anda tidak terhubung dengannya sendiri.

Jadi jika saya tahu bahwa "widget internasional" yang dijual Bob ini ada di kampung halaman saya, maka saya dapat menyerang mereka dan membuat hidup mereka sengsara. Jika saya tahu bahwa pengusaha ini akan sarapan di kafe ini, saya dapat menyerangnya, karena dia mungkin tidak memiliki sistem yang mampu mendeteksi invasi laptopnya. Karena itu, saya dapat dengan tenang mengambil kunci dari sana dan melanjutkan untuk menyerang perusahaannya. Saya tahu bahwa jaringan dapat diretas dalam 60 detik.

Oleh karena itu, untuk melindungi dari serangan melalui Wi-Fi, Anda harus mengikuti aturan ini:

- matikan Wi-Fi saat Anda tidak menggunakan jaringan;

- saat menghubungkan ke jaringan, gunakan VPN untuk semua koneksi, untuk ini ada banyak produk gratis yang bagus;

- selalu berasumsi bahwa Anda telah diserang. Jangan berpikir bahwa di sekitar Anda adalah dunia nirkabel bahagia yang solid. Ingatlah bahwa mungkin ada beberapa hacker yang bosan di dekat Anda di ruang tunggu bandara;

- Jangan percaya jaringan pelanggan Anda, karena ada orang seperti Bob. Dia online tanpa perlindungan, memeriksa surat-suratnya, harga saham, dan sebagainya. Anda semua telah mendengar tentang orang-orang yang online dan menerkam segala yang mereka lihat: “Oh, lihat, ini adalah tuan rumah baru! Oh, lihat, polka! Oh, ini orang yang menjual sesuatu! Lihat, distribusi terbuka! ";

- nyalakan firewall;

- untuk berhati-hati;

TOR dapat memecahkan banyak masalah dalam satu gerakan. Jika Anda duduk di bandara dan menggunakan browser TOR, itu mengenkripsi koneksi antara Anda dan titik akses. Ini melindungi koneksi Anda dari penelusuran data dan suntikan berbahaya.

Roger bersama saya di konferensi di Norwegia itu, ketika saya sedang melakukan eksperimen dengan foto-foto, dia mendengar sesuatu sedang terjadi, tetapi dia tidak melihatnya sampai dia mematikan Tor-nya.

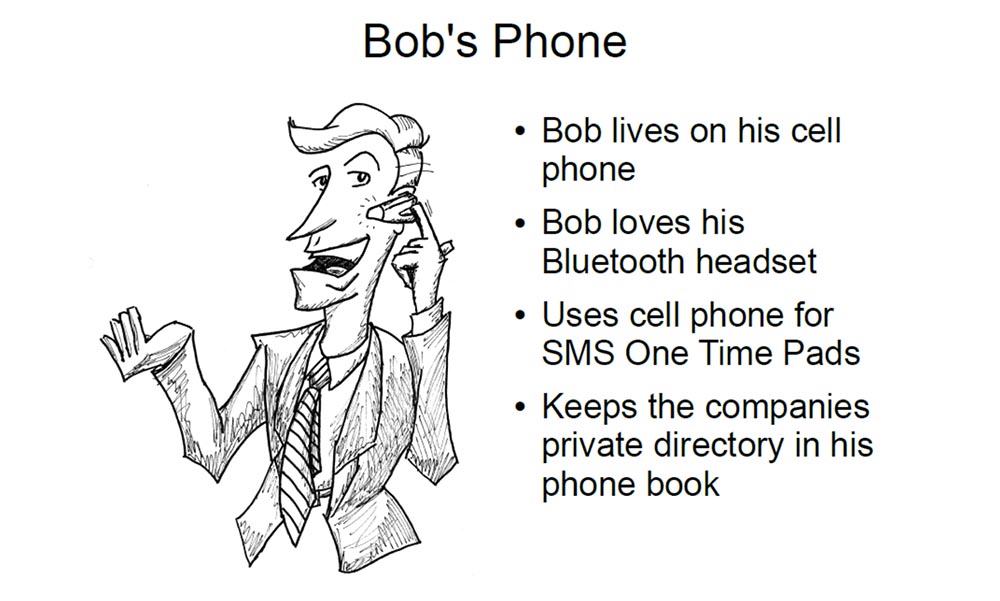

Sekarang mari kita bicara tentang telepon Bob. Bob tinggal di ponselnya. Saya yakin Anda mungkin melihat di kantor Anda orang-orang yang tidak melepaskan diri dari telepon mereka.

Bob menyukai headset Bluetooth-nya. Saya punya headset seperti itu, saya menggunakannya di mobil, nyaman. Tetapi saya membenci orang-orang sok yang memiliki sesuatu yang terus-menerus berkedip biru di telinga mereka. Katakan bagaimana Anda bisa menjawab panggilan telepon dalam dua detik?

Bob menggunakan telepon untuk SMS One Time Pad dengan enkripsi pesan dengan kunci satu kali. Saya tidak terbiasa dengan hal ini di Amerika Utara, tetapi saya tahu bahwa di Afrika Selatan, ketika Anda melakukan transaksi perbankan, Anda menerima SMS di ponsel Anda - sebuah pesan dengan kunci satu kali untuk mengkonfirmasinya. Ini adalah sistem yang sangat sensitif, dan secara teoritis menyerang, memiliki nomor kartu bank Anda, tidak akan dapat melakukan apa pun dengannya tanpa menerima pesan SMS tersebut.

Bob menyimpan kontak perusahaan swasta di buku teleponnya. Siapa pun yang menggunakan Bluetooth dapat, jika tidak terhubung ke angka-angka ini, setidaknya melihatnya dan memulai upaya untuk terhubung. Sebagian besar perangkat seluler memiliki PIN, tetapi beri tahu saya, siapa di antara Anda yang mengubah kode pin pada ponsel bluetooth Anda? Nah, mengapa Anda mengangkat tangan sekarang? (tertawa).

Jadi, ada ancaman berikut terhadap koneksi Bluetooth.

Jika ponsel Bob memiliki PIN default, siapa pun dapat terhubung dengannya. Jika Anda membuat koneksi pasangan dengan perangkat lain melalui Bluetooth, maka Anda mendapatkan akses ke seluruh perangkat, dan bukan hanya, misalnya, kartu kontak. Anda dapat membaca dan menulis SMS, melihat buku telepon, catatan, gambar.

Skandal dengan walikota Detroit berkobar setelah peretas dengan cara ini menembus teleponnya. Mereka menemukan beberapa ratus pesan SMS yang dikirim selama jam kerja - korespondensinya dengan selirnya, dan semua pesan ini diterbitkan di surat kabar. Pengacaranya kemudian menyatakan bahwa peretas yang memasukkan semua pesan ini ke teleponnya! Namun, ini dapat dengan mudah disangkal berkat cap waktu dan tanggal pada pesan, karena tidak ada peretas yang telah memalsukan setiap pesan dengan hati-hati untuk memberikan kredibilitas.

Anda dapat menggunakan perintah AT dari jarak jauh untuk mentransfer file, beberapa model memiliki properti ini. Anda dapat terhubung dengan mereka menggunakan saluran komunikasi RF17 dan menjalankan 80 perintah, mirip dengan perintah modem kuno.

Saya tidak tahu bagaimana keadaannya di Amerika Utara, tetapi di Eropa ada kemungkinan panggilan ke nomor berbayar, seperti 900 nomor kami, dan Anda dapat terhubung ke telepon orang lain dan membuatnya memanggil nomor tersebut. Jadi jika saya membuat Bob memutar nomor seperti itu, dan kemudian dia mendapatkan tagihan untuk itu, dia hanya harus membayarnya, tetapi bayangkan bahwa dia harus menjelaskan kepada perusahaan mengapa dia menggunakan telepon perusahaan selama percakapan 9 jam dengan yang lucu Nyonya

Sekarang saya akan menunjukkan kepada Anda video yang menunjukkan ancaman apa yang Anda hadapi saat menggunakan headset Bluetooth.

Sulih suara: “Para ahli telah menemukan kelemahan keamanan di beberapa headset Bluetooth paling populer yang memungkinkan orang yang tidak berwenang untuk meretas ke dalam telepon Anda dan mengendalikannya. Relawan kami akan menunjukkan pada kamera tersembunyi seberapa rentan ponsel Anda terhadap serangan diam ini. Ini adalah penipuan bluetooth. Seorang penyerang dapat terhubung ke ponsel Anda dan membaca isinya, seperti pesan SMS, kontak buku telepon, dan bahkan membuat panggilan darinya.

Bagaimana cara kerja peretasan bluetooth? Relawan kami akan menunjukkan ini - cukup nyalakan Bluetooth di dua ponsel - Jesse dan Paul. Sekarang, Alex menggunakan komputer genggamnya untuk menemukan sinyal Bluetooth, mengambil keuntungan dari kenyataan bahwa telepon Jesse tidak cukup aman dan memaksanya untuk melakukan panggilan ke telepon Paul. Inilah yang disebut blue-jacking.

Fungsi Bluetooth di ponsel Anda adalah teknologi modern yang sangat berguna, namun, memungkinkan penyerang untuk terhubung ke ponsel Anda sehingga Anda bahkan tidak mengetahuinya, dan ponsel Anda tidak menunjukkan bahwa Anda terhubung dengan sesuatu.

Sekarang kita melihat bahwa Alex mengatur komputer genggamnya untuk mencari sinyal Bluetooth. Dia mendeteksi sinyal seperti itu dan membuat panggilan menggunakan telepon Mark, yang ada di sakunya. Mark bahkan tidak tahu bahwa Alex melakukan panggilan ke nomor berbayar 0909xxxxxxxx dengan biaya satu setengah pound per menit percakapan. Baris premium ini dibuat oleh scammers sendiri. Alex mencuri uang langsung dari saku Anda, benar-benar tanpa disadari, dan Mark akan kehilangan 75 pound selama perjalanannya dari Manchester ke Liverpool.

Jika Alex menghabiskan lebih banyak waktu di sini, ia akan bekerja dengan baik. Dalam satu jam ia berhasil "menangkap" 20 telepon, yang masing-masing membuat panggilan ke saluran tol yang rata-rata berlangsung selama 15 tahun. Hasilnya luar biasa - penyelamat kami mencuri 500 pound dan membuktikan bahwa teknologi terbaru dapat digunakan untuk mencuri uang.

Cara termudah dan terbaik untuk melindungi diri Anda dari penipuan ini adalah cukup mematikan Bluetooth di ponsel Anda jika Anda tidak menggunakannya untuk operasi tertentu. Jika Anda tidak mematikan Bluetooth saat tidak membutuhkannya, maka Anda berada dalam bahaya seseorang memasuki ponsel Anda dan menggunakannya untuk keperluan Anda sendiri.

, , , , , , , , Bluetooth.

, Bluetooth. pin- . , pin-, , 0 0 0 0 1 2 3 4. , - . , , .

, , . Bluetooth , , , . - , .

, . , .

« », , , . .

24:00

DEFCON 16. Bagaimana saya bisa menghubungi Anda? Biarkan saya daftar caranya. Bagian 2Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?