DEFCON 16. Bagaimana saya bisa menghubungi Anda? Biarkan saya daftar caranya. Bagian 1Sekarang saya akan menunjukkan kepada Anda sebuah video yang akan menjelaskan mengapa saya membenci headset Bluetooth.

Dalam video tersebut, seorang gadis berbicara dengan seorang pria.

D: apa yang kamu lakukan malam ini?

P: tidak ada!

D: apakah Anda ingin pergi dengan saya ke pesta?

P: ya, saya mau!

D: sebelum kita bisa datang kepada saya ...

P: kedengarannya luar biasa!

D: tunggu! (menjawab telepon).

Berapa kali Anda pernah memiliki telepon berdering pada saat yang paling tidak tepat? Itu sebabnya saya tidak membenci hal-hal ini.

Jadi, mari kita mulai bagian baru. Saya mencoba untuk tetap serius, meskipun saya memanggilnya "Menguasai istri Bob." Setelah mencari-cari dengan baik di telepon Bob, kami membuat penemuan: telepon harus memiliki sesuatu yang tidak dapat diakses melalui nirkabel, saya pikir Anda akan setuju dengan ini. Ini adalah SMS khusus dengan judul 5 atau 6 digit, setelah mempelajari yang mana, Anda sampai pada kesimpulan bahwa mereka ditujukan kepada istri Bob.

Sekarang kita tahu kodenya, kita tahu nomor telepon istrinya ... siapa yang mengira itu ide yang bagus?

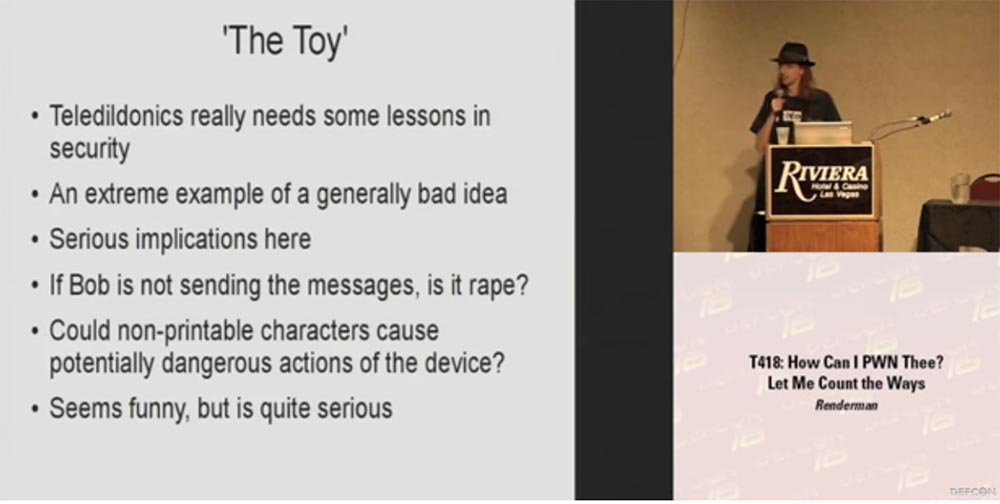

Tulisan pada slide: "Mainan." Keterangan: "Bayangkan saja ... kenakalan rahasia yang dapat Anda bagikan ... menggoda saya, silakan bersemangat, kontrol ...".

Dan inilah "mainan" itu sendiri - vibrator Bluetooth! Saya memperingatkan bahwa saya berusaha untuk tetap serius. Jadi, ini adalah vibrator yang merespons pesan SMS khusus ketika dipasangkan dengan telepon yang kompatibel. Setiap huruf dalam teks menyebabkan reaksi vibrator tertentu, setiap karakter yang Anda masukkan dari telepon memberikan gerakan berbeda pada vibrator. Anda dapat membuat vibrator melakukan ratusan gerakan berbeda sebagai respons terhadap karakter yang Anda masukkan. Benda ini dirilis oleh thetoy.co.uk.

Tapi mari kita buang sindiran seperti "Tes Penetrasi", "Meretas perangkat tanpa trojan", "menjangkau dan menyentuh", "Bisakah kau mendengarku sekarang?" atau "Saya tidak bisa menunggu sampai polling tentang topik ini muncul di situs" ke samping dan cobalah untuk serius.

Jika Anda bahkan tidak menganggap tele-dildonics (teknologi seks jarak jauh) sebagai bidang penelitian aktual dan mulai mencari google untuk menemukan contoh-contoh perangkat semacam itu, saya perhatikan bahwa mereka semua juga membutuhkan keamanan, tetapi tidak ada yang meninjau keamanan perangkat tersebut. Jadi perhatian, ini adalah bidang studi baru (tertawa)!

Bagaimanapun, vibrator bluetooth ini adalah ide yang sangat buruk untuk menggunakan teknologi nirkabel untuk hal-hal yang benar-benar bodoh. Tetapi ada konsekuensi serius.

Apakah akan dianggap pemerkosaan jika orang lain mengirim pesan ini, bukan Bob? “Sayang, terima kasih telah mengirimi saya pesan ini 7-30! "Tapi aku tidak mengirimimu pesan!" Ini bisa memicu persidangan dalam waktu dekat, dan jika ini terjadi, itu akan menimbulkan banyak pertanyaan bagi siapa pun.

Satu pertanyaan lagi: dapatkah karakter yang tidak dapat dicetak menyebabkan tindakan yang berpotensi berbahaya dari perangkat ini? Yah, misalnya, itu mulai berperilaku salah atau macet ...

Kedengarannya konyol, tetapi cukup serius, karena secara teoritis dengan bantuan vibrator seperti itu Anda dapat melukai seseorang. “Menyakiti seseorang dengan SMS” terdengar cukup mengerikan.

Saya akan menjawab pertanyaan - Saya tidak punya alat seperti itu, istri saya membantu saya dengan sejumlah besar proyek yang berbeda, tetapi tidak ingin berpartisipasi dalam studi tersebut. Tetapi jika seseorang tidak menyesal untuk 300 dolar, dia dapat membeli benda ini, membawanya ke DefCon tahun depan, menaruhnya di atas meja dan memberi orang kesempatan untuk melakukan sesuatu dengannya. Presentasikan pengumuman presentasi: "Akhir pekan depan Anda akan ditampilkan melanggar vibrator bluetooth!"

Pertimbangkan cara mencegah ancaman menggunakan Bluetooth:

- matikan bluetooth itu sendiri, atau setidaknya secara otomatis mencari perangkat untuk terhubung. Ini menghemat banyak daya baterai, karena ponsel saya berfungsi tanpa mengisi ulang selama 8 jam, dan jika Anda mematikan bluetooth, itu akan berfungsi selama beberapa hari;

- ubah kode pin default. Beberapa model headset dapat dihubungkan ke komputer melalui USB dan menggunakan program kecil untuk mengubah kode PIN;

- jika mungkin, batasi jumlah perangkat yang terhubung secara bersamaan,

Gunakan konfirmasi untuk menentukan nama perangkat yang Anda sambungkan. - Jika ponsel Anda meminta izin untuk memasangkan dengan beberapa perangkat, jangan otomatis setuju, tetapi periksa setiap permintaan;

- lepaskan sambungan headset jika Anda tidak menggunakannya. Jadi Anda menyingkirkan cahaya biru bodoh ini yang memotong mata;

- Pertimbangkan untuk memastikan keamanan perangkat Anda dan mengevaluasi konsekuensi penggunaan bluetooth, ingatlah peretas yang bosan dan yang ingin meretas Anda.

Sekarang mari kita bicara tentang kunci Bob. Dia memiliki kartu pass untuk memasuki kantor. Dia diikat dengan renda ke lencananya - kartu identitas. Dia memakainya tanpa melepasnya sepanjang waktu. Anda melihat presentasi oleh Johnny Long "Peretasan berteknologi rendah", ini adalah kisah yang sangat bagus tentang peretasan tanpa menggunakan teknologi. Dia berbicara tentang betapa mudahnya dia berjalan dan memotret kartu identitas orang-orang yang nongkrong di tali sepatu mereka, dan kemudian dia membuat kartunya sendiri dengan fotonya.

Kartu pass dari sampel baru dienkripsi, tetapi sebagian besar pass yang digunakan tidak dienkripsi. Perangkat meminta nomornya, Anda memberikannya, dan sistem memungkinkan Anda masuk. Ada program khusus cq.cx untuk kloning kartu proxy, dan Anda dapat membuat kartu Anda sendiri untuk digunakan di masa depan untuk keperluan Anda sendiri. Jonathan mengembangkan perangkat yang luar biasa ini, slide ini menunjukkan versi 1, tetapi, menurut saya, ada versi ketiga.

Anda cukup menekan tombol pada kartu, itu membaca kode, tekan tombol lain, dan itu memberikan informasi baca. Jadi saya hanya pergi ke CEO atau ke orang lain yang memiliki akses ke seluruh gedung, misalnya, ke pembersih, dan saya berkata: "Hei, apa kabar? Anda benar-benar melakukan pekerjaan Anda dengan sangat baik! ”Dan saya menjabat tangannya. Selama waktu ini, Anda menyalin kartunya, dan sekarang CEO harus menjelaskan mengapa dia melihat data penelitian dan pengembangan dan file rahasia pada pukul 3 pagi, karena semua log audit akan menunjuk ke kunci elektroniknya sendiri, yang masih ada di sakunya. .

Kunci mekanis tradisional juga rentan. Jika Anda memakainya dalam ikatan di ikat pinggang Anda, mereka nongkrong di sana dan berdering, maka mereka juga bisa difoto. Kemudian Anda dapat mempertimbangkan semua alur dan alur, dan kemudian membeli melalui toko online Diebold duplikat yang tepat dari kunci tersebut. Bahkan di foto kecil ini Anda dapat melihat semua detail kunci. Ini adalah praktik luas ketika kantor memesan semua peralatan, lemari, laci, minibar dari satu pabrik, dan kunci yang sama digunakan di mana-mana.

Dalam video singkat ini, Anda melihat bagaimana kunci yang diambil seorang pria selama audit peralatan di salah satu universitas, dengan sempurna membuka kunci minibar rumahnya. Hari berikutnya, dia kembali dengan kunci lain, klik - dan semuanya sudah siap, kunci terbuka. Itu adalah demokrasi!

Pertimbangkan paspor Bob. Tag RFID di paspor sampel baru dapat dibaca dengan sangat mudah. Berapa banyak dari Anda yang memiliki paspor baru dengan tanda kecil mengilap di sampulnya? Beberapa orang baik. Enkripsi tag ini tidak terlalu serius.

Setiap negara memiliki aturan sendiri untuk mengendalikan paspor tersebut, tetapi biasanya Anda mendekati penjaga perbatasan, ia melewati paspor Anda melalui perangkat yang membaca garis di bawah foto Anda. Ini memberikan informasi yang mereka butuhkan untuk menghasilkan kunci yang memungkinkan Anda membuka kunci dan mengunduh konten tag RFID. Ini mengandung cukup banyak informasi, misalnya tanggal lahir Anda. Ada tempat yang agak terbatas untuk menempatkan kunci, terutama jika Anda tahu tujuan Anda, yaitu, di mana tanggal lahir dan urutan data lain pada baris ini secara kasar berada. Jadi Anda bisa mencoba menebak kuncinya, mengetahui di mana letaknya secara kasar.

Tidak hanya di Amerika Serikat, tetapi juga di negara-negara lain, orang dapat memecahkan tag ini secara harfiah dengan amplop, yang melalui surat, hanya berdasarkan data yang ditulis di luar amplop dan informasi di Google.

Di AS, ketika kekurangan paspor dengan label elektronik teridentifikasi, orang-orang diminta untuk mengomentari situasi ini, dan hasilnya menarik: sekitar 2.000 komentar mengatakan bahwa ini adalah ide yang buruk, dan hanya 2 orang yang menulis bahwa itu adalah ide yang bagus. Solusi yang diusulkan untuk menenangkan orang-orang yang frustrasi ini adalah dengan menggunakan lapisan tipis foil. Mereka benar-benar akan membangun "tutup foil" pelindung untuk paspor, yaitu, tempatkan pelapis foil di bagian depan dan belakang penutup untuk mencegah pembacaan yang tidak sah terhadap tag RFID sampai paspor dibuka dan disajikan untuk diperiksa.

Video singkat ini menunjukkan apa yang terjadi dengan paspor semacam itu - Anda mencoba untuk menutupnya, tetapi itu melengkung dan terbuka lagi. Pengungkapan sekitar 1 inci ini cukup untuk membaca data label - Anda melihat angka yang muncul di layar monitor. Jadi paspor dengan sisipan foil tidak dapat melindungi dirinya dari membaca, terutama jika itu dalam saku kosong atau dompet lebar.

Di sini dari audiens mereka menyarankan agar Anda dapat menggunakan kondom untuk paspor Anda - mungkin ini adalah ide yang baik untuk melindunginya.

Kerentanan ini paling baik ditunjukkan di Inggris pada hari Rabu ini - mereka dapat mengkloning chip dari paspor Inggris, memasukkannya ke dalam paspor lain dan melewati kontrol perbatasan dengan paspor ini. Dan paspor ini diakui asli. Jadi, mudah untuk mengganti foto anak di paspor dengan foto Bin Laden dan itu akan berhasil.

Bahaya seperti itu tidak muncul hari ini, saya sudah membicarakannya selama beberapa tahun, tetapi orang-orang tidak mengerti ini. Saya percaya bahwa perlu mendidik penjual yang bepergian ke luar negeri dengan aturan keselamatan. Sekarang salah satu ketakutan paling umum adalah jika Anda orang Amerika dan bepergian ke luar negeri dan memiliki paspor Amerika, maka itu akan dicuri dari Anda. Jika seseorang mengkloning paspor Anda sebelum Anda kembali ke negara itu, maka Anda dan paspor Anda yang sebenarnya akan ditahan ketika Anda kembali ke tanah air Anda dan mereka mungkin tidak akan percaya bahwa Anda tidak ada hubungannya dengan itu karena seseorang telah mengkloning paspor Anda.

Bob memiliki tanggung jawab yang berbeda. Dia bekerja di pameran dagang dan membuat presentasi produknya, karena keberhasilan karyanya secara langsung tergantung pada seberapa menguntungkan dia akan menunjukkan kepada pembeli potensial fungsionalitas dari widget-nya. Dia mengatakan betapa rapi, mengkilap mereka dan seberapa banyak yang bisa mereka lakukan.

Tetapi apa yang terjadi jika widget Anda menjalankan perintah tidak terenkripsi yang tidak sah?

Anda tahu, saya agak kesal ketika melihat senjata TV-B-Gone di Vegas. Video ini menunjukkan kinerja Gizmodo pada konferensi CES 2008 Januari lalu, dan saya tidak merekomendasikan untuk mencoba mengulangi contoh ekstrem ini di rumah.

Video menunjukkan bagaimana di ruang konferensi semua monitor yang terletak di dinding, di aula, di resepsi secara bertahap dimatikan, gambar menghilang pada mereka dan mereka keluar. Berikut ini menunjukkan bagaimana monitor dimatikan dari jarak jauh, di mana pertunjukan ditampilkan dan presentasi diadakan.

Januari lalu, portal MakeMagazine menyediakan senjata-senjata TV-B-Gone kepada CES yang dapat mematikan televisi apa pun dari jarak jauh dan diam-diam. Kami hanya bisa menyesali orang-orang ini dari Motorola, yang kinerjanya terganggu dengan cara ini. Pistol seperti itu dapat merusak presentasi apa pun, hanya saja tidak memberi Bob kesempatan untuk menunjukkan barang-barangnya.

Saya tidak mengagumi orang-orang yang melakukan hal-hal seperti itu, karena orang-orang malang ini duduk di sana, menunjukkan barang-barang mereka, berusaha mencari nafkah. Jadi sama sekali tidak keren untuk merampok pekerjaan mereka dengan cara ini. Tapi dinding layar - tampak keren!

Maksud saya, Anda tidak harus menjadi brengsek sepenuhnya ketika Anda menunjukkan perangkat peretasan, hanya untuk menarik perhatian.

Beberapa tahun yang lalu, di konferensi Shmoocon, saya menemukan diri saya dalam posisi yang menarik. Di sana mereka menjual hub USB, di dalamnya ada LED, dan mereka menyala ketika hub ini terhubung ke komputer.

Penjual memiliki sejumlah besar perangkat seperti itu, mereka menghubungkannya satu sama lain dalam bentuk "bunga aster" dan ingin menunjukkan bagaimana mereka semua berkilau, sehingga mereka perlu menghubungkannya ke beberapa jenis komputer. Ada laptop demo dengan kata sandi di atasnya. Saya akan memberi tahu Anda bahwa kali ini peretas berada di tempat yang tepat, pada waktu yang tepat, dan dengan alat yang tepat. Saya rindu menunggu pendaftaran dan hanya berdiri di sebelah orang-orang ini. Saya mengambil USB stick dari saku saya dan mengatakan kepada orang-orang ini: "Lihatlah apa yang saya miliki dengan saya!" Mereka memasukkannya ke dalam laptop, menariknya keluar, memasukkannya lagi - tidak berhasil. Saya mengatakan bahwa saya tidak mengingat semua kata sandi, tetapi saya akan mencoba melakukan sesuatu.

Saya tidak ingin melakukan ini tanpa disadari, saya ingin menarik lebih banyak perhatian. Saya memutuskan, seperti orang tolol, untuk memecahkan kata sandi di depan umum, dan menjalankan skrip yang menggulirkannya melalui proyektor, yang ada di sebelahnya di atas meja dan memindahkan gambar ke layar besar di belakang kami. Kemudian saya duduk di kursi dan membuat pengumuman yang mengatakan, tuan dan nyonya, bahwa Anda berada di konferensi keamanan, ini berarti memastikan keamanan tidak hanya port jaringan, tetapi juga port USB, dan kemudian mulai menjelaskan apa yang baru saja saya lakukan.

Yang paling menarik adalah ada seorang wanita yang bekerja di salah satu stan. Ini adalah pekerjaan baru baginya, dan ada lelaki lain bersamanya yang pergi makan siang pada waktu itu. Ternyata sebelum memulai tindakan, dia menjelaskan kepadanya sepanjang hari bahwa ini adalah konferensi peretas, ada banyak peretas di sini, jadi Anda tidak perlu menghubungkan apa pun yang memerlukan kata sandi Anda, berhati-hatilah dengan orang-orang ini, karena tidak diketahui siapa yang menonton dan menguping Anda. Karena itu, dia berperilaku seperti paranoid dalam hubungannya dengan laptopnya dan tidak melakukan apa pun selain memeriksa email, tidak ada tindakan yang memerlukan kata sandi. Ternyata, saya menunjukkan "pekerjaan" saya pada laptop orang ini. Ketika dia kembali dari makan siang, wanita ini mulai meyakinkannya bahwa dia tidak mengungkapkan kata sandi, dan saya harus membuktikan bahwa saya melakukannya sendiri. Ngomong-ngomong, mereka memiliki satu kebiasaan menarik di kantor - jika seseorang melakukan sesuatu yang bodoh, maka dia harus mengenakan topi koboi besar di kepalanya sepanjang hari.

Jadi, kami membuktikan bahwa kami benar-benar "memperkosa" Bob:

- menyita laptopnya;

- mengambil data miliknya;

- merebut ponselnya;

- menguasai istrinya!

- merebut kuncinya;

- menangkap materi presentasinya;

- merebut kemampuannya untuk bekerja.

Apakah Anda punya saran? Saya tahu bahwa sekarang Blackberry menjadi semakin populer - sebuah platform untuk perangkat seluler dengan keamanan yang ditingkatkan. Pengembangnya telah melakukan pekerjaan yang solid untuk menjaga keamanan relatif perangkat Bluetooth di jaringan mereka sendiri.

Berapa banyak dari Anda telah melihat orang-orang berubah menjadi tumpukan lendir mendidih di lantai selama pemadaman besar atau crash serupa dari jaringan ini, mencoba mengakses email melalui perangkat Blackberry mereka? Sayangnya, orang menjadi semakin tergantung pada teknologi.

Saya tertarik dengan apa yang Anda lakukan untuk mendidik staf Anda dan mereka yang bertanggung jawab untuk keamanan seluler, apa yang Anda lakukan untuk mengajari mereka cara menjaga keamanan perangkat mereka? Apa yang Anda lakukan untuk membantu mereka belajar bagaimana membantu diri mereka sendiri?

Mungkin patut mempertimbangkan penggunaan mikrofon nirkabel untuk presentasi atau jammers broadband yang dapat menekan komunikasi digital dan sinyal kontrol yang tidak diinginkan - GSM, Wi-Fi dan Bluetooth. Mungkin saja perangkat seperti itu akan memberikan kerahasiaan komunikasi.

Seperti yang saya katakan, orang menggunakan komunikasi nirkabel yang tidak dapat digunakan, misalnya, dalam peralatan medis, dan ini menakutkan.

Jika Anda masih memiliki pertanyaan, tulis kepada saya di render@renderlab.net. Terima kasih banyak kepada Robert T. Firefly dari New York karena mengilustrasikan Bob. Saya sarankan Anda juga membeli set untuk memecahkan tabel WPA, 9 cakram DVD, harganya masing-masing 50 dolar. Jadi saya akan dapat menutup biaya perjalanan saya di sini, selain itu, saya tidak ingin menyeret mereka kembali ke rumah sama sekali.

Terima kasih banyak!

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?