Ketika bekerja dengan gateway keamanan Titik Periksa, tugas menganalisis log untuk mendeteksi dan menganalisis insiden keamanan informasi sangat sering muncul. Biasanya, organisasi sudah memiliki semacam sistem logging, dan tugasnya adalah untuk mengangkut log dari server manajemen Titik Periksa dan kemudian mengonfigurasi filter untuk log, menyusun dasbor, jadwal, dan sebagainya. Dalam kursus ini, kami akan mempertimbangkan berbagai opsi untuk menganalisis log Titik Periksa menggunakan fungsionalitas internal dan aplikasi pihak ketiga, mempertimbangkan informasi bermanfaat apa yang dapat kami ekstrak, dan bagaimana hal itu akan membantu dalam mengonfigurasi firewall.

Sebagai bagian dari produk Check Point, fungsi SmartEvent bertanggung jawab untuk ini, yang akan membuat laporan pada templat. Anda juga dapat mengonfigurasi serangkaian tindakan otomatis terbatas, tetapi ini bukan tentang itu sekarang, kami akan kembali ke masalah ini nanti. Ada juga solusi lain untuk masalah ini, yang dibahas dalam artikel kami yang lain:

Menyiapkan semua solusi di atas memerlukan kualifikasi tertentu dan banyak waktu untuk implementasi. Bagaimana jika Anda membutuhkan solusi di sini dan sekarang? Check Point baru-baru ini merilis aplikasi yang cocok untuk kasus ini - Aplikasi Check Point untuk Splunk, yang datanya dikirim melalui syslog menggunakan alat pengekspor log secara real time ke sistem logging Splunk. Pada artikel ini, kami akan mempertimbangkan secara rinci solusi ini, instalasi, dan informasi yang kami dapatkan pada output.

Persyaratan Instalasi

Server manajemen Titik Periksa memerlukan alat Eksportir Log yang diinstal untuk mengirim log menggunakan protokol syslog. Di GAIA R80.20, Eksportir Log diinstal secara default, tetapi untuk mendukung format log Splunk, Anda harus menginstal Jumbo Hotfix, dalam versi lain, sebelum menginstal Log Eksportir, Anda harus terlebih dahulu menginstalnya untuk mendukung Perbaikan Jumbo.

Semua persyaratan untuk versi perbaikan terbaru ditunjukkan di bawah ini:

- R80.20 - Jumbo Hotfix Ambil 5 atau lebih tinggi;

- R80.10 - Jumbo Hotfix Ambil 56 atau lebih tinggi;

- R77.30 - Jumbo Hotfix Ambil 292 atau lebih tinggi.

Agar aplikasi berfungsi, versi minimum sistem harus paling tidak Splunk 6.5, paket

Splunk Common Information Model (CIM) juga harus diinstal.

Instalasi dan peluncuran

Proses instalasi cukup sepele, pertama kita menginstal Log Eksportir, kemudian aplikasi pada Splunk, kita mengkonfigurasi proses pengiriman log ke server manajemen dan proses penerimaan dalam sistem logging, dan pada titik akhir kita mulai pengiriman log, periksa apakah semuanya berfungsi seperti yang diharapkan. Pertimbangkan semua poin lebih terinci.

1. Instalasi Jumbo Hotfix sesuai kebutuhan.Kami masuk ke portal GAIA di peramban web, di menu sebelah kiri Peningkatan (CPUSE), Status dan Tindakan, pilih paket Jumbo Hotfix yang direkomendasikan, yang jelas akan lebih tinggi daripada ambang batas yang lebih rendah dalam persyaratan, atau cari versi yang diinginkan di Tambah Hotfix dari Cloud, instal , proses akan membutuhkan restart server manajemen.

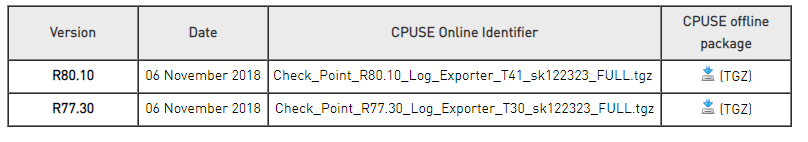

2. Instal Pengekspor Log jika versi Check Point Anda lebih rendah dari R80.20.Untuk menginstal Eksportir Log pada manajemen, unduh arsip dari

portal Check Point terlebih dahulu .

Kemudian lagi, buka menu CPUSE-> Status dan tindakan, pilih Impor Paket, tentukan jalur ke arsip, impor. Setelah itu, ubah tampilan paket dari Menampilkan paket yang Dianjurkan ke Menampilkan Semua paket, pilih arsip yang diimpor, instal.

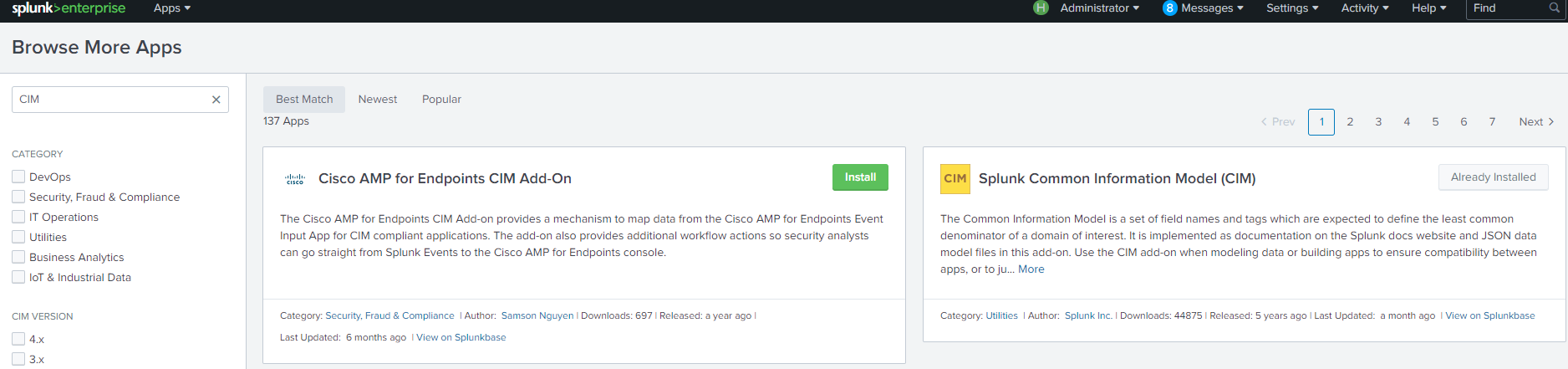

3. Instal CIM jika belum diinstal sebelumnya.Pergi ke Splunk WebUI, temukan paket CIM di Kelola Aplikasi -> Jelajahi Lebih Banyak Aplikasi, instal.

4. Pasang Aplikasi Titik Periksa untuk Splunk

4. Pasang Aplikasi Titik Periksa untuk SplunkUnduh arsip dari

portal , lalu buka Splunk WebUI, Kelola Aplikasi, Instal aplikasi dari file, pilih arsip yang diinginkan, klik unggah. Kami sedang menunggu pemberitahuan operasi yang berhasil, pastikan aplikasi tersebut sekarang terlihat di daftar Aplikasi.

Ini akan terlihat seperti aplikasi yang diinstal, tentu saja, di antara aplikasi lain:

Untuk mengirim log melalui syslog, Anda harus terlebih dahulu membuat proses Eksportir Log, kemudian mengkonfigurasi Input Data ke Splunk, dan memulai proses yang dibuat pada server manajemen Titik Periksa.

5. Konfigurasikan Eksportir LogDi server manajemen Titik Periksa di CLI, dalam mode ahli, jalankan perintah:

cp_log_export menambahkan nama [domain-server <domain-server>] target-server <target-server> target-port <target-port> protokol <tcp | udp> format splunk mode baca <raw | semi-terpadu>

di mana nama konfigurasi, <target-server> adalah alamat ip sistem Splunk tempat kami mengirim data, <target-port> adalah port tempat kami mengirim data.

Contoh: cp_log_export tambahkan nama check_point_syslog target-server 10.10.1.159 target-port 9000 protokol tcp format splunk mode baca semi-unified

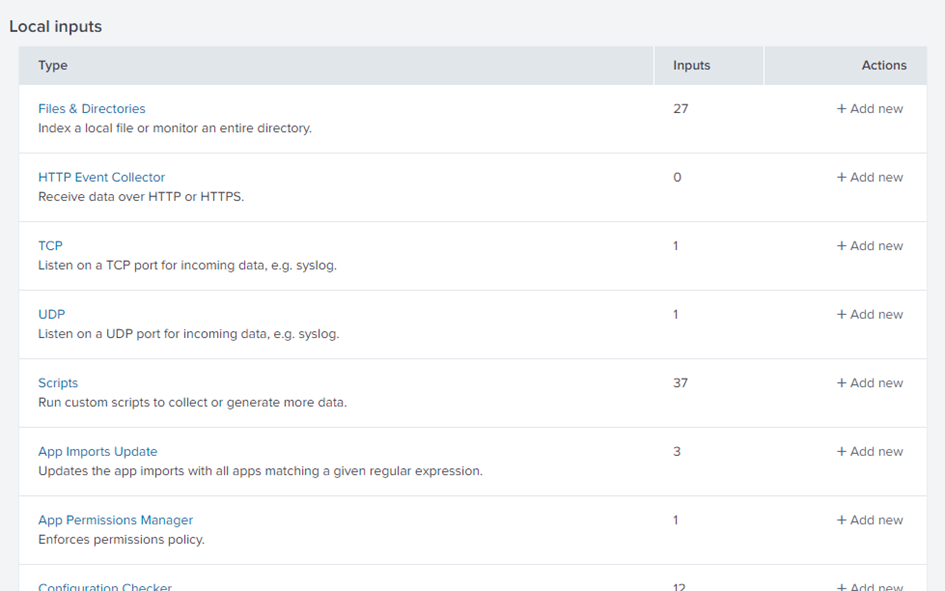

6. Mengatur Input Data pada SplunkPergi ke Splunk WebUI, pilih Pengaturan di menu, pilih Input data di bawah bagian Data.

Kami memilih protokol yang datanya akan masuk ke Splunk, dalam contoh ini tcp, pilih + Tambah baru.

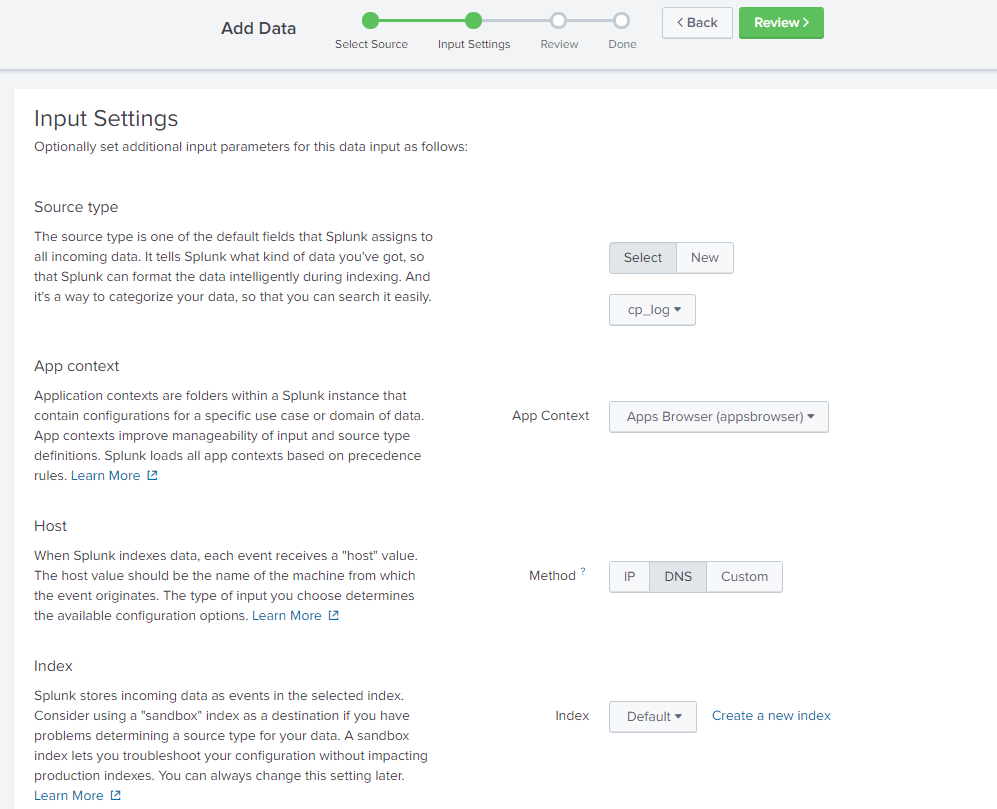

Selanjutnya, masukkan port <target-port>, yang ditentukan dalam Log Eksportir, dalam hal ini 9000, Anda juga dapat menentukan alamat ip mana untuk menerima koneksi, lalu tunggu tombol Next.

Dalam jenis sumber, tentukan cp_log, metode - IP, indeks dapat dibiarkan sebagai default, semua data akan masuk ke indeks = Utama dan jika Anda memiliki data lain untuk indeks ini, waktu pencarian dapat meningkat secara signifikan, Anda dapat menentukan indeks yang berbeda atau membuat yang baru, lalu dalam aplikasi itu sendiri, Anda harus secara langsung menentukan indeks mana yang akan melakukan operasi pencarian.

Setelah mengklik Tinjau, kita akan melihat bahwa semua pengaturan itu benar, pilih Kirim, pengaturan Input Data selesai, Anda hanya perlu mengirim log dari server manajemen Titik Periksa.

7. Kami memulai proses mengunggah log ke SplunkDalam mode pakar, masukkan perintah:

nama restart cp_log_export, di mana nama konfigurasi dibuat pada langkah pertama

Contoh: cp_log_export restart check_point_syslog

Pengaturan selesai, setelah itu hanya tinggal memastikan bahwa log dikirim ke Splunk, menggunakan mekanisme permintaan pencarian standar untuk Splunk.

Sekarang Anda dapat melanjutkan untuk menganalisis operasi aplikasi itu sendiri, yang dasbor dan laporan yang dikandungnya, informasi penting apa yang dapat diperoleh dan kesimpulan apa yang bisa diambil.

Analisis Log

Aplikasi ini dibagi menjadi 2 bagian - Tinjauan Umum dan Perlindungan Pencegahan Ancaman, yang pada gilirannya dibagi menjadi Tinjauan Serangan Cyber, Perlindungan Sandblast, dan Acara Pencegahan Ancaman Tambahan. Kami mempertimbangkan setiap bagian secara terpisah.

Gambaran umum

Halaman utama aplikasi menyajikan beberapa tabel, statistik, dan grafik. Beberapa informasi dalam hal ini mendasar, misalnya, berapa banyak gateway dan server manajemen, atau jumlah log pada blade, Anda mungkin tidak mempelajari sesuatu yang baru, dan berdasarkan informasi ini Anda tidak dapat menarik kesimpulan yang akan memiliki efek positif.

Dari sudut pandang saya, elemen yang paling menarik di sini adalah Jenis Serangan Kritis, Serangan Kritis Diizinkan oleh Kebijakan, Host yang Terinfeksi, Aplikasi Risiko Tinggi yang Diizinkan, saya akan menjelaskan alasannya.

Menurut Jenis Serangan Kritis, Serangan Kritis yang Dibolehkan oleh Kebijakan dapat meningkatkan kebijakan keamanan Pencegahan Ancaman (dengan memindahkan tindakan dari deteksi untuk mencegah dengan tanda tangan spesifik atau dengan meningkatkan tingkat respons), sehingga meningkatkan tingkat keamanan untuk melindungi terhadap ancaman virus, upaya untuk memperkenalkan dan meretas komputer Anda. infrastruktur. Host yang terinfeksi menunjukkan pengguna yang mungkin terinfeksi, dan karenanya, mereka harus diperiksa secara terpisah oleh antivirus atau diisolasi dari jaringan, mencegah virus agar tidak melewati jaringan organisasi. Berdasarkan diagram Aplikasi Risiko Tinggi yang Diizinkan, Anda dapat memblokir aplikasi berbahaya yang paling banyak dikunjungi yang saat ini diizinkan untuk diblokir oleh pengguna.

Diagram Aplikasi dan Penyaringan URL berdasarkan Risiko, Insiden Keamanan berdasarkan Tingkat Permasalahan, dan Tindakan Serang berdasarkan Kebijakan bersifat sistematis dan menunjukkan apakah status keamanan di organisasi Anda meningkat seiring waktu, yaitu apakah perubahan yang dibuat pada kebijakan keamanan membantu melindungi infrastruktur lebih banyak.

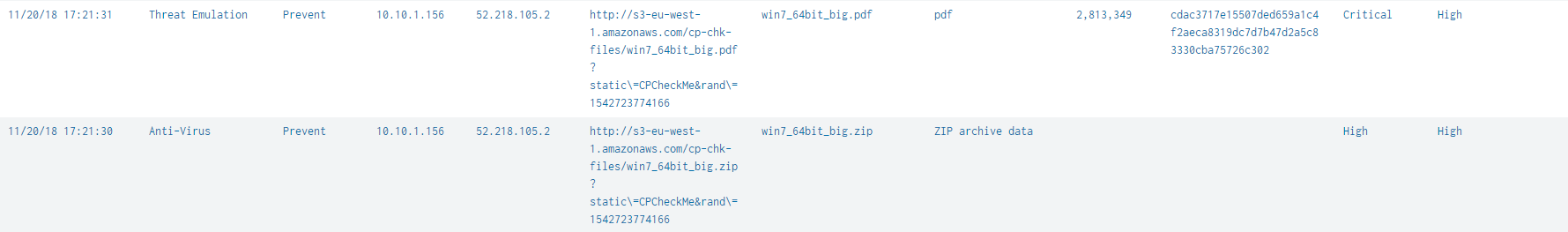

Ikhtisar Serangan Cyber

Dasbor ini menampilkan informasi lebih rinci tentang host yang terinfeksi dan pengguna yang mengunduh virus. Sangat mudah untuk memisahkan dengan mengunduh file yang terinfeksi dan dengan pesan yang terinfeksi, Anda dapat mengidentifikasi ancaman dan membuat kebijakan keamanan Pencegahan Ancaman untuk layanan individual, satu profil keamanan untuk lalu lintas smtp dan profil lain untuk http dan https. SandBlast Protection menyediakan informasi lebih rinci tentang file yang terinfeksi, Anda dapat melihat Severity dan mengidentifikasi kekurangan profil keamanan Anda di Threat Prevention.

Kesimpulan

Berkat aplikasi ini, sangat cepat dan mudah untuk mendapatkan informasi tentang titik-titik lemah dalam kebijakan keamanan Anda, menyiapkan aplikasi membutuhkan sedikit waktu, dan tidak memerlukan banyak keahlian dalam solusi ini. Artinya, jika Anda meragukan pengaturan keamanan Anda dan Anda perlu beberapa analisis tanpa banyak waktu, maka ini adalah solusi yang sangat nyaman. Namun, jelas bahwa aplikasi ini masih perlu perbaikan serius, tidak ada statistik pada pengguna, sangat menarik untuk melihat daftar aplikasi yang paling banyak digunakan dan jumlah lalu lintas yang masuk ke sana, dll. Karena ini hanya versi pertama, aplikasi akan diperbarui, dan kemungkinan besar itu akan menjadi solusi analisis yang sangat baik dari waktu ke waktu, tetapi sekarang jika kita menganggap aplikasi ini hanya sebagai analisis log, maka itu jauh lebih rendah daripada solusi lain. Dalam artikel selanjutnya, kami akan mempertimbangkan dan membandingkan kemampuan SmartEvent dan aplikasi Splunk lainnya untuk menganalisis log Titik Periksa, termasuk aplikasi yang dibuat oleh teknisi kami.

Jika Anda belum mencoba Splunk untuk menganalisis log Titik Periksa, maka sekarang saatnya untuk memulai. Jika Anda memiliki pertanyaan atau masalah dengan Splunk atau Check Point - Anda dapat menanyakannya kepada

kami , dan kami akan membantu.