Institut Teknologi Massachusetts. Kursus Kuliah # 6.858. "Keamanan sistem komputer." Nikolai Zeldovich, James Mickens. Tahun 2014

Keamanan Sistem Komputer adalah kursus tentang pengembangan dan implementasi sistem komputer yang aman. Ceramah mencakup model ancaman, serangan yang membahayakan keamanan, dan teknik keamanan berdasarkan pada karya ilmiah baru-baru ini. Topik meliputi keamanan sistem operasi (OS), fitur, manajemen aliran informasi, keamanan bahasa, protokol jaringan, keamanan perangkat keras, dan keamanan aplikasi web.

Kuliah 1: “Pendahuluan: model ancaman”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 2: "Kontrol serangan hacker"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 3: “Buffer Overflows: Exploits and Protection”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 4: “Pemisahan Hak Istimewa”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 5: "Dari mana sistem keamanan berasal?"

Bagian 1 /

Bagian 2Kuliah 6: “Peluang”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 7: “Kotak Pasir Klien Asli”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 8: “Model Keamanan Jaringan”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 9: "Keamanan Aplikasi Web"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 10: “Eksekusi simbolik”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 11: “Bahasa Pemrograman Web / Web”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 12: Keamanan Jaringan

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 13: "Protokol Jaringan"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 14: "SSL dan HTTPS"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 15: “Perangkat Lunak Medis”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 16: “Serangan Saluran Samping”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 17: “Otentikasi Pengguna”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 18: “Penjelajahan Pribadi di Internet”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 19: “Jaringan Anonim”

Bagian 1 /

Bagian 2 /

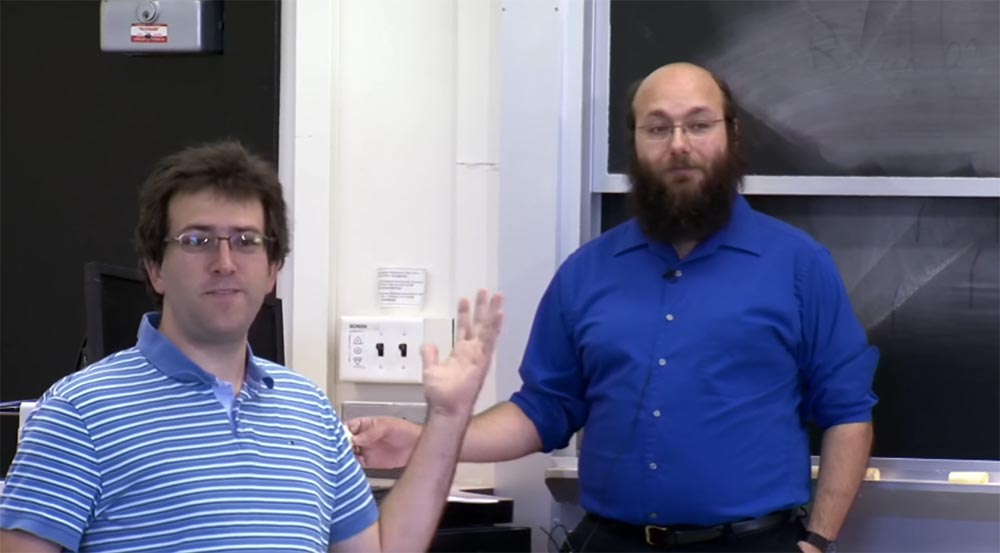

Bagian 3 Nikolai Zeldovich: hebat, mari kita mulai! Hari ini kita akan berbicara tentang Tor. Di sini kita memiliki salah satu penulis artikel yang Anda baca hari ini, Nick Mathewson. Dia juga salah satu pengembang utama Tor dan akan memberi tahu Anda secara rinci tentang sistem ini.

Nick Mathewson:

Nick Mathewson: Saya bisa mulai dengan mengatakan: "tolong angkat tangan jika Anda belum membaca artikel kuliah", tetapi ini tidak akan berhasil, karena memalukan untuk mengakui bahwa Anda tidak membaca artikel tersebut. Karena itu, saya akan bertanya dengan cara yang berbeda: pikirkan tentang tanggal kelahiran Anda. Jika digit terakhir dari tanggal lahir Anda aneh, atau jika Anda belum membaca artikel, silakan angkat tangan. Bagus, hampir setengah audiens. Saya percaya bahwa sebagian besar telah membaca artikel tersebut.

Jadi, sarana komunikasi yang menjaga kerahasiaan kami memungkinkan kami berkomunikasi lebih jujur untuk mengumpulkan informasi yang lebih baik tentang dunia, karena karena konsekuensi sosial atau konsekuensi lainnya yang dibenarkan atau tidak dapat dibenarkan, kami kurang santai dalam berkomunikasi.

Ini membawa kita ke Tor, yang merupakan jaringan anonim. Bersama dengan teman dan kolega, saya telah bekerja di jaringan ini selama 10 tahun terakhir. Kami memiliki sekelompok sukarelawan yang telah menyediakan dan mengelola lebih dari 6.000 server yang berjalan untuk menjaga Tor tetap berjalan. Pertama, mereka adalah teman kami, yang saya dan Roger Dungledane tahu ketika saya masih di MIT.

Setelah itu, kami mengiklankan jaringan kami, dan lebih banyak orang mulai menjalankan server. Sekarang Tor dijalankan oleh organisasi nirlaba, individu swasta, beberapa tim universitas, mungkin beberapa orang di sini, dan tidak diragukan lagi beberapa individu yang sangat meragukan. Hari ini kami memiliki sekitar 6.000 node yang melayani dari ratusan ribu hingga ratusan juta pengguna, tergantung pada bagaimana Anda menghitungnya. Sulit untuk menghitung semua pengguna karena mereka anonim, jadi Anda harus menggunakan metode statistik untuk mengevaluasi. Lalu lintas kami sekitar satu terabyte per detik.

Banyak orang membutuhkan anonimitas untuk pekerjaan rutin mereka, dan tidak semua orang yang membutuhkan anonimitas menganggapnya sebagai anonimitas. Beberapa orang mengatakan bahwa mereka tidak memerlukan anonimitas, mereka dengan bebas mengidentifikasi diri mereka sendiri.

Tetapi ada pemahaman luas bahwa kerahasiaan diperlukan atau berguna. Dan ketika orang awam menggunakan anonimitas, mereka biasanya melakukannya karena mereka menginginkan privasi dalam hasil pencarian atau privasi dalam melakukan penelitian Internet. Mereka ingin bisa terlibat dalam politik lokal tanpa menyinggung politisi lokal dan sebagainya. Para peneliti sering menggunakan alat anonimisasi untuk menghindari pengumpulan data yang bias berdasarkan geolokasi, karena dapat berguna bagi mereka untuk mengembangkan versi tertentu dari hal-hal tertentu.

Perusahaan menggunakan teknologi anonimitas untuk melindungi data sensitif. Misalnya, jika saya dapat melacak semua pergerakan sekelompok karyawan perusahaan Internet besar, hanya dengan melihat bagaimana mereka mengunjungi server web mereka dari berbagai tempat di seluruh dunia, atau bagaimana mereka mengunjungi berbagai perusahaan di seluruh dunia, maka saya dapat mencari tahu banyak tentang siapa mereka bekerja sama. Dan perusahaan lebih suka merahasiakan informasi ini. Perusahaan juga menggunakan teknologi anonimitas untuk melakukan penelitian.

Jadi, salah satu produsen besar router, saya tidak tahu apakah itu ada sekarang, secara teratur mengirimkan versi spesifikasi teknis produk yang sama sekali berbeda ke alamat IP yang terkait dengan pesaingnya untuk mempersulit rekayasa balik mereka. Pesaing menemukan ini menggunakan jaringan kami dan memberi tahu pabrikan ini: "Hei, tunggu sebentar, kami mendapat spesifikasi yang sama sekali berbeda ketika kami melewati Tor daripada yang kami dapatkan langsung dari Anda!"

Lembaga penegak hukum juga membutuhkan teknologi anonim agar tidak menakuti tersangka dengan pengamatan mereka. Anda tidak ingin alamat IP kantor polisi setempat muncul di log web komputer tersangka. Seperti yang saya katakan, orang awam membutuhkan anonimitas untuk menghindari dilecehkan oleh aktivitas online ketika mempelajari hal-hal yang sangat sensitif.

Jika Anda tinggal di negara dengan undang-undang kesehatan yang tidak jelas, Anda tidak ingin penyakit Anda diumumkan kepada publik, atau bagi orang lain untuk mengetahui tentang beberapa hobi yang tidak aman. Banyak penjahat juga menggunakan teknologi anonimitas. Ini bukan satu-satunya pilihan, tetapi jika Anda siap membeli waktu di jaringan botnet, maka Anda dapat membeli privasi yang cukup bagus, yang tidak tersedia bagi orang-orang yang menganggap botnet tidak bermoral.

Tor, serta anonimitas pada umumnya, bukan satu-satunya teknologi privasi multiguna. Mari kita lihat ... usia rata-rata lulusan adalah 20 tahun. Sejak Anda lahir, sudahkah Anda berbicara tentang perang crypto? Tidak!

Sementara itu, selama 1990-an di Amerika Serikat, pertanyaan tentang seberapa sah penggunaan sipil kriptografi adalah dan sejauh mana ekspornya ke aplikasi publik diperbolehkan, berada dalam limbo. Masalah ini diselesaikan hanya pada akhir 90-an - awal 2000-an. Dan meskipun masih ada beberapa perdebatan tentang teknologi anonimitas, ini tidak lebih dari sebuah debat. Dan saya pikir mereka akan berakhir di yang sama - pengakuan legalitas anonimitas.

Jadi, di papan tulis Anda melihat ringkasan pidato saya. Saya memberi Anda pengantar kecil, maka kami akan membahas apa, dalam arti teknis, mewakili anonimitas dan berbicara sedikit tentang motivasi untuk penggunaannya.

Setelah itu, saya akan membawa Anda selangkah demi selangkah di sepanjang jalan, di mana awalnya adalah gagasan bahwa kami memerlukan anonimitas, dan pada akhirnya - seperti apa proyek Tor seharusnya sesuai dengan ide ini. Saya juga akan menyebutkan beberapa poin cabang dari topik ini, di mana Anda dapat "ditambahkan" ke proyek lain. Saya juga bermaksud memikirkan beberapa pertanyaan menarik yang Anda semua kirimkan sesuai dengan pekerjaan rumah Anda untuk kuliah ini.

Saya akan berbicara sedikit tentang cara deteksi simpul bekerja, ini adalah topik penting. Setelah itu, saya akan memilih topik mana dari tambahan yang disebutkan di sini yang harus dibahas.

Saya pikir kami menyebut mereka saling melengkapi, karena mereka mengikuti materi utama dari kuliah ini, dan saya tidak dapat membahas semuanya, tetapi ini adalah topik yang sangat keren.

Saya akan menyebutkan beberapa sistem terkait-Tor yang harus Anda kenali jika Anda tertarik dengan topik ini dan ingin tahu lebih banyak tentangnya.

Saya akan berbicara tentang pekerjaan masa depan yang ingin kita lakukan dengan Tor, dan saya berharap bahwa suatu hari nanti kita akan punya waktu untuk ini. Dan jika setelah semua ini kami akan punya waktu untuk menjawab pertanyaan Anda, maka saya akan menjawab semua orang. Saya berharap bahwa saya tidak perlu mengambil satu jam waktu kuliah tambahan. Di sana, di antara hadirin, rekan saya David sedang duduk, dia akan "nongkrong" di antara Anda selama kuliah dan berbicara dengan semua orang yang ingin berbicara tentang topik tersebut.

Jadi, anonimitas. Apa yang kita maksudkan ketika kita berbicara tentang anonimitas? Ada banyak konsep informal yang digunakan dalam diskusi informal, di forum, di Internet, dan sebagainya. Beberapa orang percaya bahwa anonimitas hanya berarti "Saya tidak akan menunjukkan nama saya pada ini." Beberapa orang percaya bahwa anonimitas adalah ketika "tidak ada yang dapat membuktikan bahwa itu adalah saya, bahkan jika saya sangat curiga."

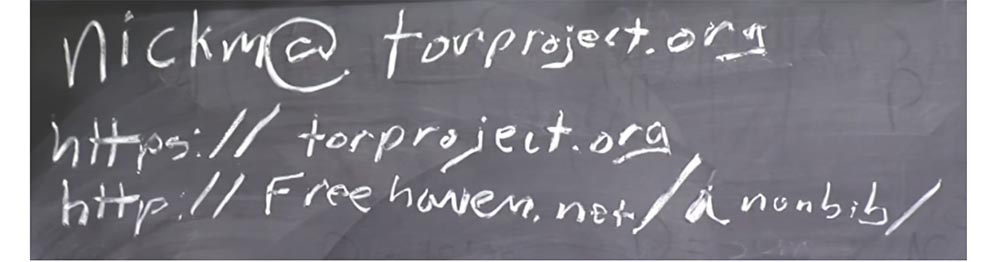

Kami maksudkan sejumlah konsep yang mengekspresikan kemampuan untuk mengaitkan pengguna atau penyerang dengan tindakan apa pun di jaringan. Konsep-konsep ini berasal dari terminologi artikel Fitsman dan Hansen, Anda akan menemukan tautannya di freehaven.net/anonbib/, bibliografi anonimitas yang saya bantu pertahankan.

Daftar pustaka ini mencakup sebagian besar pekerjaan baik di bidang ini. Kita perlu memperbaruinya hingga saat ini, hingga 2014, tetapi bahkan dalam bentuknya yang sekarang ini adalah sumber yang agak berguna.

Karena itu, ketika saya mengatakan "anonimitas", maksud saya Alice, Alice terlibat dalam beberapa jenis kegiatan. Katakanlah Alice membeli kaus kaki baru. Dan di sini kita memiliki semacam penyerang, sebut saja dia Hawa, Hawa. Eve dapat mengatakan bahwa Alice sedang melakukan sesuatu. Mencegah ini bukan yang kami maksud dengan anonimitas. Ini disebut unobservability. Mungkin Eve juga bisa mengatakan bahwa seseorang membeli kaus kaki. Sekali lagi, ini bukan yang kami maksud dengan anonimitas. Tetapi kami berharap bahwa Hawa tidak akan dapat mengatakan bahwa Alice adalah orang yang membeli kaus kaki baru.

Pada saat yang sama, kami bermaksud bahwa pada level kategori, Hawa tidak hanya akan dapat membuktikan dengan akurasi matematis bahwa Alice membeli kaus kaki, tetapi ia juga tidak akan dapat berasumsi bahwa Alice membeli kaus kaki dengan probabilitas yang lebih tinggi daripada orang secara acak. Saya juga ingin Hawa itu, mengamati setiap kegiatan Alice, tidak akan dapat menyimpulkan bahwa Alice kadang-kadang membeli kaus kaki, bahkan jika Eva mengetahui tentang kegiatan spesifik Alice di bidang membeli kaus kaki.

Ada konsep lain yang terkait dengan memastikan anonimitas. Salah satunya adalah ketidakcocokan, atau tidak adanya koneksi langsung. Non-kohesi seperti profil sementara Alice. Sebagai contoh, Alice menulis dengan nama samaran “Bob” di sebuah blog politik bahwa ia dapat menghancurkan kariernya jika atasannya tahu tentang itu. Jadi, dia menulis seperti Bob. Jadi, non-konektivitas adalah ketidakmampuan Eva untuk mengaitkan Alice dengan profil pengguna tertentu, dalam hal ini, dengan profil pengguna bernama Bob.

Konsep terakhir adalah unobservability, ketika beberapa sistem mencoba membuatnya tidak mungkin untuk bahkan mengatakan bahwa Alice ada di Internet, bahwa Alice terhubung ke sesuatu di jaringan dan bahwa dia menunjukkan aktivitas jaringan.

Sistem ini cukup sulit untuk dibangun, nanti saya akan berbicara sedikit tentang sejauh mana mereka berguna. Mungkin berguna di area ini untuk menyembunyikan bahwa Alice menggunakan sistem anonimitas, bukan karena dia ada di Internet. Ini lebih bisa dicapai daripada penyembunyian mutlak fakta bahwa Alice ada di Internet.

Mengapa saya mulai mengerjakan ini sejak awal? Yah, sebagian karena "gatal teknik." Ini masalah yang keren, ini masalah yang menarik, dan belum ada yang mengatasinya. Selain itu, teman saya Roger menerima kontrak untuk menyelesaikan proyek penelitian yang macet yang akan selesai sebelum hibah berakhir. Dia melakukan pekerjaan ini dengan sangat baik sehingga saya berkata, "Hei, saya akan bergabung dalam bisnis ini juga." Setelah beberapa waktu, kami membentuk organisasi nirlaba dan merilis proyek open source kami.

Dari sudut pandang motivasi yang lebih dalam, saya pikir umat manusia memiliki banyak masalah yang hanya dapat diselesaikan melalui komunikasi yang lebih baik dan lebih fokus, lebih banyak kebebasan berekspresi dan kebebasan berpikir yang lebih besar. Dan saya tidak tahu bagaimana menyelesaikan masalah ini. Satu-satunya hal yang dapat saya lakukan adalah mencoba untuk mencegah pelanggaran kebebasan komunikasi, pemikiran, dan percakapan.

Siswa:

Siswa: Saya tahu ada banyak alasan bagus untuk menggunakan Tor. Tolong jangan menganggap ini sebagai kritik, tetapi saya ingin tahu bagaimana perasaan Anda tentang kegiatan kriminal?

Nick Mathewson: apa pendapat saya tentang kegiatan kriminal? Beberapa hukum itu baik, ada yang buruk. Pengacara saya akan mengatakan kepada saya untuk tidak pernah menyarankan siapa pun untuk melanggar hukum. Tujuan saya bukan untuk memungkinkan penjahat untuk bertindak melawan sebagian besar hukum yang saya setujui. Tetapi di mana kritik terhadap pemerintah dianggap ilegal, saya melakukan tindak pidana semacam ini. Jadi dalam kasus ini, kita dapat berasumsi bahwa saya mendukung kegiatan kriminal semacam ini.

Posisi saya tentang penggunaan jaringan anonim untuk kegiatan kriminal adalah bahwa jika hukum yang ada adil, maka saya lebih suka orang tidak melanggarnya. Selain itu, saya berpikir bahwa sistem keamanan komputer apa pun yang tidak digunakan oleh penjahat adalah sistem keamanan komputer yang sangat buruk.

Saya pikir jika kita melarang keamanan yang bekerja untuk para penjahat, kita akan dibawa ke area sistem yang sama sekali tidak aman. Ini adalah pendapat saya, meskipun saya lebih banyak programmer daripada seorang filsuf. Oleh karena itu, saya akan memberikan jawaban yang sangat biasa untuk pertanyaan filosofis dan pertanyaan yang bersifat hukum. Selain itu, saya bukan pengacara dan tidak bisa memberikan penilaian hukum atas masalah ini, jadi jangan anggap komentar saya sebagai nasihat hukum.

Namun demikian, banyak dari masalah penelitian ini, yang akan saya bicarakan, masih jauh dari penyelesaian. Jadi mengapa kita melanjutkan penelitian ke arah yang sama? Salah satu alasannya adalah bahwa kami menganggap mustahil untuk maju dalam studi anonimitas tanpa adanya platform pengujian yang diperlukan. Pendapat kami ini sepenuhnya dikonfirmasi, karena Tor menjadi platform penelitian untuk bekerja dengan sistem anonimitas dengan latensi rendah dan sangat membantu di bidang ini.

Tetapi bahkan sekarang, 10 tahun kemudian, banyak masalah besar masih belum terselesaikan. Jadi jika kita menunggu 10 tahun untuk memperbaiki semuanya, maka kita akan menunggu dengan sia-sia. Kami berharap bahwa keberadaan sistem anonimitas semacam itu akan membawa hasil jangka panjang bagi dunia. Artinya, sangat mudah untuk berdebat bahwa apa yang tidak ada harus dilarang. Argumen yang menentang penggunaan sipil atas kriptografi jauh lebih mudah digunakan pada tahun 1990 daripada saat ini, karena pada saat itu praktis tidak ada enkripsi yang kuat untuk penggunaan sipil. Penentang kriptografi sipil pada waktu itu dapat berargumen bahwa jika sesuatu yang lebih kuat dari DES dibuat legal, peradaban akan runtuh, penjahat tidak akan pernah ditangkap, dan kejahatan terorganisir akan menang.

Tetapi pada tahun 2000, Anda tidak dapat membantah bahwa konsekuensi dari penyebaran kriptografi akan menjadi bencana bagi masyarakat, karena pada saat itu kriptografi sipil sudah ada, dan ternyata ini bukan akhir dari dunia. Selain itu, pada tahun 2000 akan jauh lebih sulit untuk mengadvokasi larangan kriptografi, karena mayoritas pemilih menyukai penggunaannya.

Jadi jika seseorang pada tahun 1985 mengatakan bahwa "mari kita melarang kriptografi yang kuat", dapat diasumsikan bahwa bank membutuhkannya, sehingga pengecualian dapat dibuat untuk sektor perbankan. Tetapi kecuali untuk bank, di tempat umum, ruang kegiatan sipil tidak ada orang yang merasakan kebutuhan mendesak untuk enkripsi informasi.

Tetapi jika seseorang pada tahun 2000 menuntut untuk melarang sistem enkripsi yang kuat, ini akan memberikan pukulan pada perusahaan Internet mana pun, dan setiap orang yang meluncurkan halaman https akan mulai berteriak dan melambaikan tangan mereka.

Oleh karena itu, saat ini, larangan kriptografi yang kuat praktis tidak layak, meskipun orang secara berkala kembali ke ide ini. Tetapi sekali lagi, saya bukan filsuf atau ilmuwan politik dari gerakan ini.

Beberapa orang bertanya kepada saya apa model ancaman Anda? Sangat baik untuk berpikir dalam hal model ancaman, tetapi sayangnya model ancaman kami agak aneh. Kami tidak memulai dengan mempertimbangkan persyaratan untuk menghadapi musuh, tetapi dengan persyaratan untuk kegunaan. Kami sendiri memutuskan bahwa persyaratan pertama untuk produk kami adalah bahwa itu harus berguna untuk melihat halaman web dan protokol interaktif, dan untuk ini kami bermaksud untuk memastikan keamanan maksimum. Jadi model ancaman kami akan terlihat agak aneh jika Anda mencoba menyesuaikan dengan apa yang dapat dilakukan penyerang, dalam keadaan apa dan bagaimana. , , .

, , .

, , . , . R – , … socks.com, , - , zappos.com, .

, zappos.com. , . , , : « , , ».

, – A2 – 2 A3 – 3, . , 80% , , ?

, . , , , , – – , , , «» .

, , , , R: «, zappos.com». R , , TLS . , TLS zappos.com, .

. , -, , R . , trusted «». , , , .

, , . . , , , . , , .

, , , , , - . , , – , - . , - , . , - , . , .

. , , AR , R – Buy socks. , , . , , , .

, , , , , . - 64k - 11 26 , 64k 11:26 11:27.

, , , . , . , , , Mixmaster D-Net.

, , . , , , 1k, – 1 . , -, , - . , . , Tor.

, Mixminion, Mixmaster, 3- . Tor , .

, , . : , , . , , , . -? ! .

, . , . , , , , . MIT - MIT, MIT, , . , , .

, , . , , , .

. , , — K3, K2, K1. - , , : 1(2(3 «socks»))).

, , , .

. , , , – . , . , , .

, «» , 1990- , . , .

, , , , , , , .

, , - , , , , . , XOR. , – — XOR «, , , , » . , , , , , , «, , , , », XOR , .

27:06

Kursus MIT "Keamanan Sistem Komputer". 19: « », 2.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps ,

.

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?