Pada tanggal 29 November 2018, seorang pengguna Twitter dengan nama samaran

@TheHackerGiraffe “meretas” lebih dari 50.000 printer jaringan dan mencetak brosur yang mendesak mereka untuk berlangganan saluran YouTube PewDiePie tertentu. Dia mengatakan bahwa dengan cara ini dia ingin mempromosikan popularitas idolanya, yang sekarang berjuang untuk tempat pertama dalam hal jumlah pelanggan ke YouTube.

Kesederhanaan yang memungkinkan peretas mengakses 50.000 printer menarik di sini. Dalam

sesi tanya jawab AMA tentang Reddit, seorang peretas mengungkapkan rincian peretasan ini. Ternyata tidak ada yang rumit di dalamnya. Selain itu, alat perangkat lunak untuk mengeksploitasi banyak kerentanan dalam firmware printer lama tersedia secara bebas di Web. Sayangnya, secara harfiah siapa pun dapat mengulangi trik ini.

Ilustrasi: mencetak pada port mentah 9100Pesan pada ribuan printer menimbulkan kegemparan nyata, seperti yang muncul di banyak perangkat di perusahaan yang berbeda: dari printer multifungsi berkualitas tinggi di perusahaan besar hingga printer kwitansi portabel kecil di pompa bensin dan restoran,

tulis ZDNet .

Pada 29 November 2018, lebih dari 50.000 printer di seluruh dunia mencetak pesan semacam itu. Foto itu diposting di Twitter oleh administrator TI yang terpengaruh di Brighton, Inggris. Salah satu dari banyak foto serupa di Twitter

Pada 29 November 2018, lebih dari 50.000 printer di seluruh dunia mencetak pesan semacam itu. Foto itu diposting di Twitter oleh administrator TI yang terpengaruh di Brighton, Inggris. Salah satu dari banyak foto serupa di TwitterPromosi ini adalah bagian dari kampanye besar yang diluncurkan oleh penggemar PewDiePie. Mereka sekarang berkampanye keras di jejaring sosial untuk blogger Swedia untuk mempertahankan kepemimpinan dalam jumlah pelanggan: dia saat ini memiliki 72,6 juta pelanggan dan saluran T-Series saingan dengan 72,5 juta pelanggan bernafas di belakang.

Printer hanya menampilkan pesan teks yang meminta mereka untuk berlangganan saluran tersebut.

Retasan serupa

Retasan 50.000 printer saat ini tidak unik. Ini telah terjadi berulang kali. Misalnya, sesuatu yang serupa dilakukan pada 24 Maret 2016 oleh hacker

weev (nama asli Andrew Auerheimer), yang menampilkan

pesan rasis dan anti-Semit pada ribuan printer jaringan . Yang menarik, Auerheimer bergabung dengan "gerakan putih" di penjara, di mana ia menjalani hukuman 41 bulan karena kejahatan peretasan komputer sebelumnya.

Pada Februari 2017, trik ini diulangi oleh peretas lain, Stackoverflowin, yang

mencetak gambar bodoh di lebih dari 150.000 printer.

Posting Stackoverflowin

Posting StackoverflowinRincian teknis

Seperti yang telah kami katakan, sisi teknis peretasan tidak terlalu sulit. @TheHackerGiraffe

mengatakan dia melakukannya karena bosan: "Saya bosan setelah empat jam bermain Destiny 2 dan saya memutuskan bahwa saya ingin meretas seseorang."

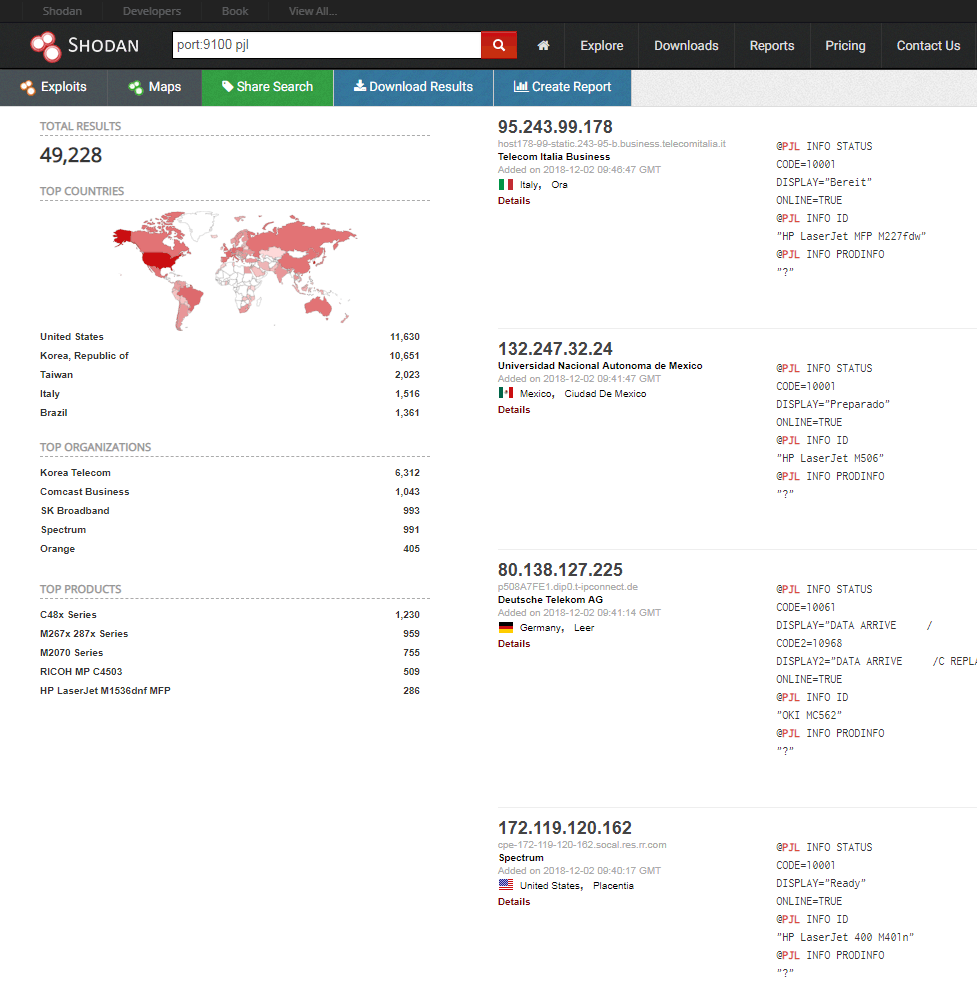

Untuk mencari perangkat yang rentan, mesin pencari Shodan biasanya digunakan. Ini memungkinkan Anda menentukan nomor port dan protokol - dan mendapatkan daftar perangkat jaringan tempat port ini terbuka secara bebas di Internet, dengan alamat IP.

Serangan terakhir ditujukan pada printer dengan port terbuka IPP (Internet Printing Protocol), LPD (Line Printer Daemon) dan port 9100. Kemudian skrip ditulis untuk mengirim file PostScript ke alamat IP yang diterima dan port yang ditentukan, yang langsung diterima untuk dicetak.

Jumlah printer dengan port terbuka adalah 9100. Screenshot dari mesin pencari Shodan (2 Desember 2018)

Jumlah printer dengan port terbuka adalah 9100. Screenshot dari mesin pencari Shodan (2 Desember 2018)Di Reddit AMA, peretas @TheHackerGiraffe mengatakan bahwa ia hanya mengirim pesan ke hanya 50.000 printer, meskipun ia bisa menggunakan lebih banyak: mesin pencari mengembalikan lebih dari 800.000 printer tanpa patch dengan protokol IPP, LPD, dan JetDirect yang diatur di Internet. Tetapi si hacker hanya memilih 50.000 printer dengan 9100 port terbuka.

Daftar printer yang rentan dapat diunduh dari Shodan. Kemudian hacker mengambil Printer Exploitation Toolkit (PRET), kode sumber yang

diterbitkan secara bebas di Internet dan menggunakannya untuk terhubung ke printer. Omong-omong, PRET memungkinkan Anda untuk tidak hanya mencetak pesan, tetapi juga mengakses jaringan internal, file, dan hanya merusak printer, antara lain.

Arsitektur Perangkat Eksploitasi Printer (PRET)

Arsitektur Perangkat Eksploitasi Printer (PRET)Pada bulan Januari 2017, program ini diunggah oleh tim peneliti bersama dengan karya ilmiah tentang keamanan bencana jaringan printer. Dalam pekerjaan mereka, mereka menggambarkan secara rinci enam kerentanan di lebih dari 20 model printer jaringan dengan firmware lama. Alat ini dirancang untuk menguji jaringan dan mencari kerentanan.

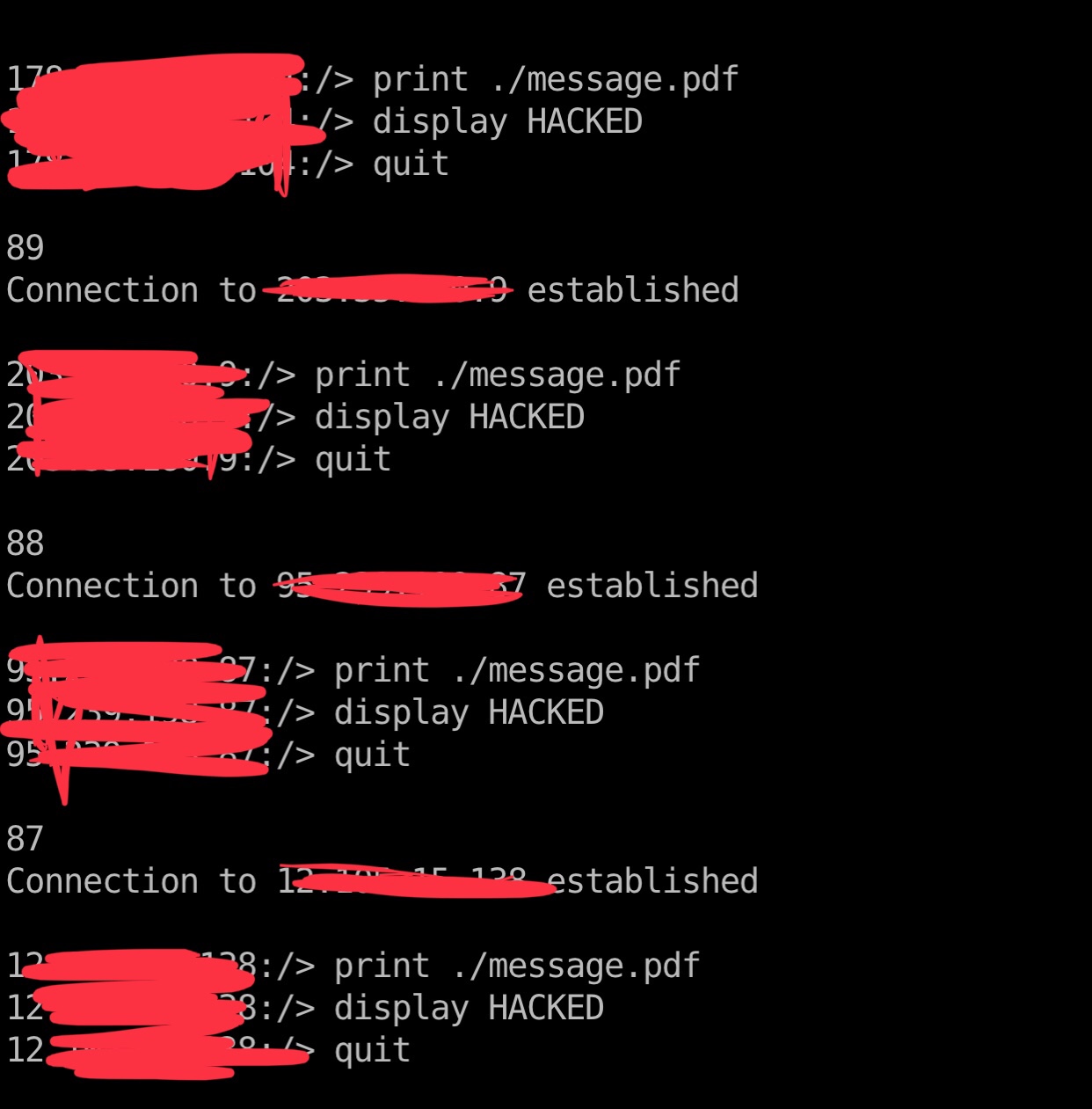

@TheHackerGiraffe meluncurkan

skrip bash semacam itu . Script mengambil daftar printer dengan Shodan (

potential_bros.txt ) dan loop melalui setiap alamat IP PRET dengan perintah yang ditentukan dalam

commands.txt :

Isi dari

commands.txt :

print ./message.pdf display HACKED quit

Karena banyaknya alamat IP, lebih baik menjalankan skrip di suatu tempat di server.

Serang beraksi, tangkapan layar dari server. Foto: @TheHackerGiraffe

Serang beraksi, tangkapan layar dari server. Foto: @TheHackerGiraffe@TheHackerGiraffe tidak menganggap tindakannya ilegal, karena printer secara bebas terbuka untuk dikendalikan melalui Internet: "Bayangkan tombol" Cetak "besar di Internet,

" katanya .

Terlepas dari tujuan peretasan dan penggunaan bodoh, insiden saat ini mengatakan banyak tentang melindungi perangkat jaringan (lebih tepatnya, kurangnya perlindungan ini). Seperti yang Anda lihat, sejumlah besar pengguna tidak berpikir tentang memperbarui firmware dan tidak mengikuti rilis tambalan. Namun, ini sudah lama diketahui, sekarang hanya ada demonstrasi yang jelas tentang apa yang bisa terjadi.

"Orang-orang meremehkan betapa mudahnya seorang penyerang dapat mengeksploitasi kerentanan seperti itu untuk menyebabkan kekacauan serius," tulis @TheHackerGiraffe. "Mereka dapat mencuri file, menginstal malware, merusak printer secara fisik, dan bahkan menggunakan printer sebagai jembatan untuk lebih lanjut menyerang jaringan internal." ".

Namun, printer bukanlah target yang paling menarik. Misalnya, Shodan menemukan sekitar 190.000 server FTP terbuka ...