Pada 14 Desember, sebuah "Laboratorium Uji" baru akan diluncurkan - sebuah laboratorium pengujian penetrasi yang mensimulasikan operasi jaringan perusahaan nyata di mana setiap orang dapat menguji kemampuan pengujian penetrasi mereka. Karena ambang entri untuk memenuhi semua tugas laboratorium cukup tinggi, kami memutuskan untuk merilis panduan kecil untuk pemula yang bekerja dengan Kali Linux 2018.4 - salah satu distribusi Pentest paling populer, dikembangkan sebagai penerus BackTrack dan yang utama di Debian.

Alasan popularitasnya sederhana - antarmuka yang agak ramah dan kehadiran alat yang diperlukan untuk pentest out of the box. Alat dikategorikan, yang sangat nyaman. Ada opsi instalasi di workstation, misalnya, Raspberry Pi 3, serta pada platform seluler yang menjalankan Android. Saya berbicara tentang Kali NetHunter - Kali yang sama, yang diinstal hampir tanpa perubahan di atas Android dan bekerja di dalam lingkungan chroot.

Dapatkan token menggunakan SQLi

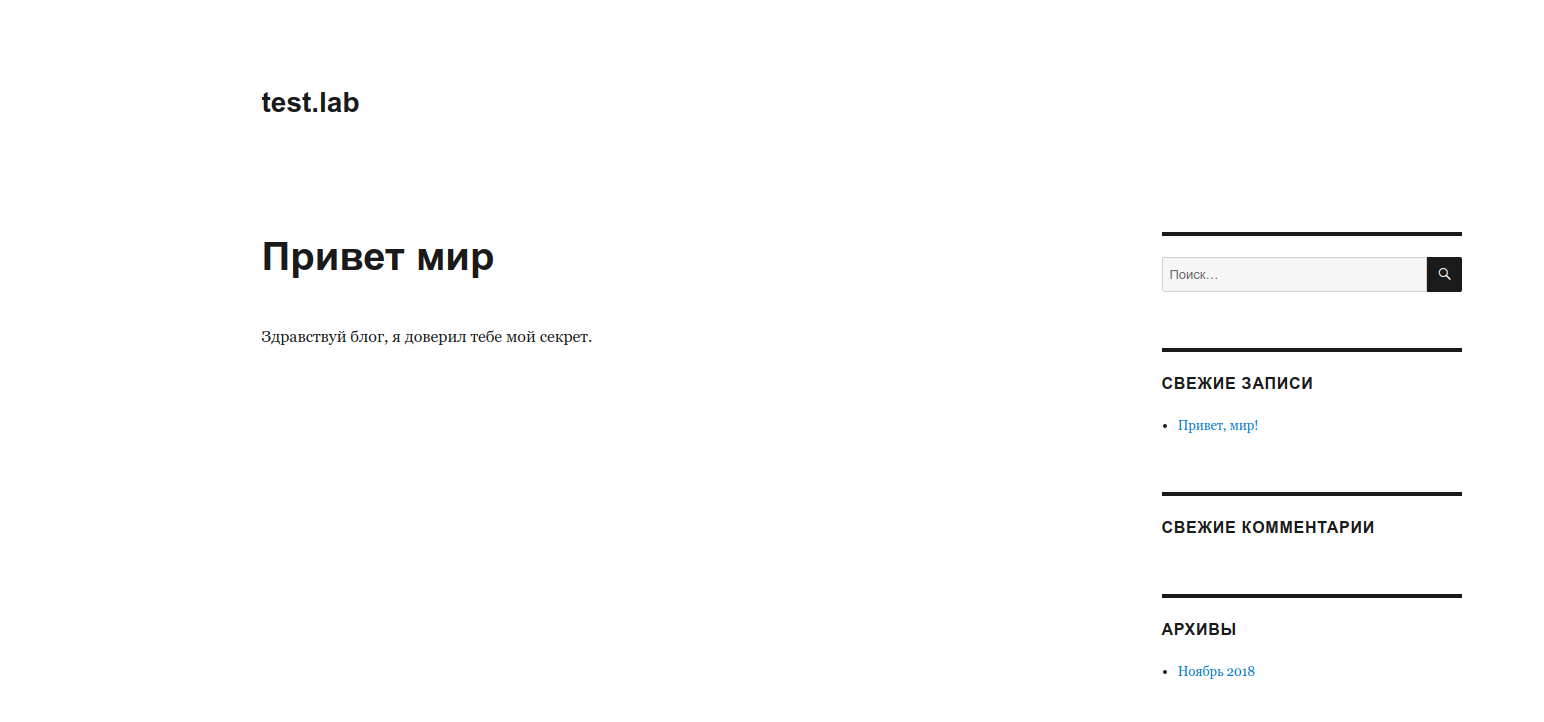

Menurut legenda, kami memiliki tes host tertentu. Lab. Tugas kami adalah mengidentifikasi dan mengeksploitasi kerentanan.

Mari kita mulai dengan pengintaian -

nmap -v test.lab pemindaian port:

nmap -v test.labMemindai dalam mode default tidak membuahkan hasil apa pun, kami akan memindai semua port:

nmap -v -p 1-65535 192.168.60.13Baiklah, kami melihat port terbuka 9447 dan mencoba mengidentifikasi layanan:

nmap -v -sV -p 9447 192.168.60.13-sV –

-p –

Aplikasi web tersedia di port 9447:

Menggunakan alat nikto, kami menentukan apa yang paling mungkin digunakan oleh WordPress CMS:

nikto -host test.lab:9447Uji aplikasi menggunakan WPScan:

wpscan --url http://test.lab:9447Pemindaian tidak menunjukkan jika ada plugin yang rentan sedang digunakan. Mari kita coba menambahkan kunci untuk mencari plugins --plugins-detection dengan parameter agresif.

wpscan --url http://test.lab:9447 --plugins-detection aggressiveKami berhasil menemukan plugin WP Symposium 15.5.1. Untuk versi ini, ada kerentanan SQL Injection, dan hasilnya juga berisi tautan ke database dengan deskripsi kerentanan, di mana kami akan mencari informasi.

Kami menemukan cara untuk mengeksploitasi kerentanan di

www.exploit-db.com/exploits/37824Sekarang kita perlu memeriksanya dengan mengganti parameter ini ke url kita.

Menggunakan Burp Suite, mari kita lihat permintaan apa yang datang ke alamat ini:

Kami menyalin permintaan GET ini ke file dan mentransfernya ke sqlmap dengan parameter -r, menambahkan kunci dari parameter rentan -p "size" dan --dbs untuk menemukan database.

sqlmap -r qwe -p “size” --dbsHasilnya, kami mendapat beberapa pangkalan. Periksa isi database wordpress_test dan tabel yang ditemukan:

sqlmap -r qwe -D wordpress_test --tablesqlmap -r qwe -D wordpress_test -T wp_posts --dumpDi tabel wp_post, di salah satu entri tersembunyi, kami berhasil menemukan token

Y @ u-wIn !!! .

Menggunakan Nemeisida WAF tidak akan memungkinkan eksploitasi kerentanan seperti itu.

Kali Linux adalah distribusi Pentest yang sangat kuat. Kami memeriksa beberapa alat sederhana dari ~ 600 yang tersedia, yang akan menemukan aplikasinya pada siapa saja - dari pemula hingga profesional.

Ikuti hukum dan sampai

jumpa di

Test lab v.12 .