Musim gugur ini, Group-IB mencatat distribusi malware besar-besaran ke lembaga keuangan dan perusahaan. Penyerang mengirim lebih dari 11.000 surat dari alamat surat palsu agen pemerintah Rusia - semuanya berisi RTM Trojan yang dirancang untuk mencuri uang dari layanan perbankan jarak jauh (RBS) dan sistem pembayaran. Rata-rata, satu pencurian yang sukses dari jenis ini membawa penyerang sekitar 1,1 juta rubel.

Teks: Semen Rogachev, Associate Malware Analysis Specialist Group-IBMulai 11 September, sistem

Kelompok-IB Ancaman Intelijen (intelijen cyber) mencatat pengiriman massal ke bank-bank Rusia, perusahaan-perusahaan industri dan transportasi: 3210 surat dikirim pada September, 2311 pada Oktober, pada 4768 pada November dan 784 pada Desember. Nawala adalah “gelombang”, puncaknya masing-masing terjadi pada 24 dan 27 September - 729 dan 620 surat. Secara total, dari September hingga awal Desember, peretas mengirim

11.073 surat dari

2.900 alamat email berbeda yang dipalsukan oleh lembaga pemerintah. Ditemukan sekitar 900 domain berbeda yang dikaitkan dengan alamat pengirim.

Di milis, di antara alamat pengirim, nama domain berikut muncul, terkait dengan organisasi negara bagian dan kota:

- 14.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak Konsumen dan Kesejahteraan Manusia di Republik Sakha

- 22.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak Konsumen dan Kesejahteraan Manusia di Wilayah Altai

- 33.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak Konsumen dan Kesejahteraan Manusia di Wilayah Vladimir

- 37.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak-Hak Konsumen dan Kesejahteraan Manusia di Wilayah Ivanovo

- 38.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak Konsumen dan Kesejahteraan Manusia di Wilayah Irkutsk

- 39.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak Konsumen dan Kesejahteraan Manusia di Wilayah Kaliningrad

- 42.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak Konsumen dan Kesejahteraan Manusia di Kawasan Kemerovo

- 47.rospotrebnadzor.ru - Kantor Layanan Federal untuk Pengawasan Perlindungan Hak-Hak Konsumen dan Kesejahteraan Manusia di Wilayah Leningrad

- 89.fsin.su - Layanan Lembaga Pemasyarakatan Federal Rusia di Yamalo-Nenets Autonomous Okrug

- engels-edu.ru - Komite Pendidikan Administrasi Distrik Kota Engelsky

- enis.gosnadzor.ru - Layanan Federal untuk Ekologi, Teknologi, dan Pengawasan Nuklir ROSTEKHNADZOR Administrasi Yenisei

- fbuz29.rospotrebnadzor.ru - Pusat Kebersihan dan Epidemiologi di Wilayah Arkhangelsk

- fcao.ru - Pusat Federal untuk Analisis dan Penilaian Dampak Technogenik

- fguz-volgograd.ru - pusat kebersihan dan epidemiologi di wilayah Volgograd

- gov39.local - Pemerintah wilayah Kaliningrad

- mcx-samara.ru - Kantor Rosselkhoznadzor untuk Wilayah Samara

- minsoc-buryatia.ru - Kementerian Perlindungan Sosial Republik Buryatia

- minsoc26.ru - Kementerian Tenaga Kerja dan Perlindungan Sosial Penduduk Wilayah Stavropol

- minzdravsakhalin.ru - Kementerian Kesehatan Daerah Sakhalin

- mosoblsud.ru - Pengadilan Regional Moskow

- prokuratura.omsk.ru - Kantor kejaksaan wilayah Omsk

- rcro.tomsk.ru - Pusat Regional untuk Pengembangan Pendidikan, Tomsk (Lembaga Anggaran Negara Daerah)

- rostrud.ru - Layanan Federal untuk Tenaga Kerja dan Ketenagakerjaan ROSTRUD.

- rpn.gov.ru - Rosprirodnadzor - Layanan Federal untuk Pengawasan Sumber Daya Alam.

- zdrav.spb.ru - Situs resmi Komite Kesehatan St. Petersburg.

- zsib.gosnadzor.ru - Layanan Federal untuk Ekologi, Teknologi, dan Pengawasan Nuklir ROSTEKHNADZOR.

Beberapa email menampilkan header "Domain Key Identifier Mail" ("DKIM"). "DKIM" adalah metode otentikasi pesan email yang melindungi terhadap pemalsuan alamat pengirim dan memungkinkan Anda untuk mengkonfirmasi fakta pengiriman email dari domain yang disebutkan. Sebagai contoh:

Hasil pemeriksaan DKIM:

Bagaimana sirkuitnya bekerja

Surat-surat dari milis menyamar sebagai dokumen penting (misalnya, subjek surat itu adalah "Mengirim pada hari Kamis", "Catatan Memo", "Pembayaran Agustus-September", "Salinan dokumen", dll.). Teks surat tersebut sesuai dengan subjek, misalnya:

Atau:

Fitur karakteristik adalah ketidakcocokan antara alamat pengirim dan alamat pengirim surat. Alamat pengirim surat itu terdaftar di domain publik.

Sebagai contoh:

Atau

Setiap huruf disertai dengan lampiran, yang merupakan arsip yang berisi file yang dapat dieksekusi. File yang dibongkar memiliki ikon "PDF" - file, yang juga menyesatkan pengguna. Setelah file yang dibongkar diluncurkan, komputer terinfeksi.

Trojan RTM muncul pada akhir 2015 - awal 2016. Ini bertujuan untuk bekerja dengan perbankan jarak jauh dan sistem pembayaran. RTM bersifat modular, modulnya mengganti detail, membaca penekanan tombol, mengganti server DNS dan sertifikat keamanan, mengambil tangkapan layar, dll.

Proses infeksi

- Setelah memulai, RTM membongkar pustaka "DLL" dan menyimpannya ke folder "% TEMP%", setelah itu memuatnya ke ruang alamat dari proses saat ini.

- Setelah membongkar, salin isi yang dibongkar dari file ".tmp" ke "% ProgramData% \ random_folder \ random_name".

- Membuat tugas yang disebut "Pembaruan Windows" untuk menjalankan file yang disalin pada langkah sebelumnya melalui "rundll32.exe".

- Jika pembuatan tugas tidak berhasil, tambahkan kunci Pembaruan Windows dengan nilai rundll32.exe% ProgramData% \ random_folder \ random_name host DllGetClassObject ke kunci registri "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \". Ini memungkinkan file dari direktori "% ProgramData%" diluncurkan setiap kali pengguna masuk ke sistem.

Deskripsi dan Fungsi

- String dalam "RTM" dienkripsi dengan algoritma "RC4" yang dimodifikasi dan didekripsi sebelum digunakan.

- Setelah memulai, ia memeriksa keberadaan file dan direktori "cuckoo", "fake_drive", "strawberry", "tsl", "target.xls", "perl", "perl", "wget.exe", "* python *" pada drive "C" , "Myapp.exe", "self.exe", "vboxservice.exe", "python.exe". Jika ditemukan, matikan.

- Memeriksa keberadaan antivirus ESET. Jika diinstal, ia mengisi file lisensinya dengan nol, dan kemudian menghapusnya.

- Mulai melacak penekanan tombol pada keyboard. Jika jendela aktif dibuat oleh browser Mozilla Firefox atau Internet Explorer, URL halaman ditambahkan ke data yang diterima dari keyboard.

- Monitor dan simpan data yang sampai ke clipboard. Mereka menambahkan nama jendela dari mana informasi itu disalin, dan waktu.

- Monitor klik kiri pada item yang nama kelasnya cocok dengan tpanel dan obj_button. Ketika Anda mengklik elemen-elemen ini, itu membuat tangkapan layar dan mengirimkannya ke server jauh.

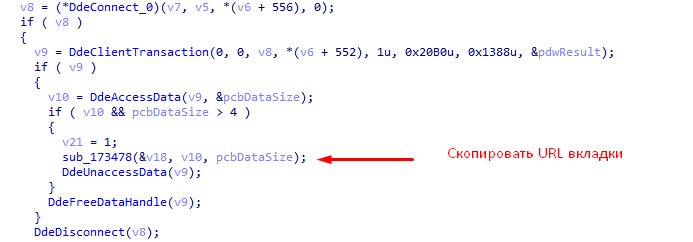

- Periksa alamat tab terbuka dari peramban "Internet Explorer" dan "Mozilla Firefox" untuk mengumpulkan informasi tentang interaksi dengan bank, menerima "URL" tab saat ini dan membandingkannya dengan nilai-nilai dari Tabel 1. Dalam kasus pertandingan, informasi yang sesuai dikirim ke server "C&C" .

- Lihat riwayat perambanan Internet Explorer, Mozilla Firefox, dan peramban Google Chrome dan cari informasi tentang kunjungan ke situs bank di dalamnya. Dalam hal kebetulan dari data yang diterima dengan data dari Tabel 1, itu mengirimkan pesan yang sesuai ke server "C&C".

- Periksa nama kelas windows yang menjalankan kecocokan dengan nilai-nilai dari Tabel 3. Dalam kasus pertandingan, ini menyimpan pengidentifikasi yang akan dikirim ke C&C di masa depan sebagai data tentang interaksi dengan bank tertentu.

- Kemudian, "RTM" mencoba membuat koneksi dengan server "C&C" (alamat berikut ditemukan: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Untuk mendapatkan alamat IP dari server "C&C", situs "namecha.in" diakses.

- Membuat aliran yang memeriksa keberadaan kartu pintar yang terhubung.

Tindakan lebih lanjut tergantung pada perintah yang diterima dari server "C&C".

Perintah yang diterima dienkripsi dengan algoritma RC4 yang dimodifikasi. Dalam setiap pesan yang diterima dari server "C&C", 4 byte pertama adalah kunci XOR. Sebelum mendekripsi data yang diterima, setiap 4 byte "blok-S" ditambahkan modulo dua dengan kunci ini. Kunci "RC4" itu sendiri disimpan dalam program.

Bytes 4 hingga 8 adalah kode "CRC32" untuk sisa pesan. Setelah dekripsi. Program memeriksa kebenaran pesan dengan membandingkan kode "CRC-32" yang diterima dari pesan dengan kode pesan "CRC-32" yang sebenarnya.

Byte ke-9 dari pesan yang diterima menentukan perintah yang akan dieksekusi.

- Jika 9 byte adalah 0x0, program melanjutkan kerjanya. Jawaban seperti itu berarti bahwa data yang diterima oleh server sudah benar.

- Jika 9 byte adalah 0x5, sisa pesan adalah modul opsional yang akan dimuat ke dalam proses "RTM".

- Jika 9 byte adalah 0x6, sisa pesan adalah file yang dapat dieksekusi. Itu akan disimpan dan diluncurkan.

- Jika 9 byte adalah 0x8, sisa pesannya adalah pustaka "DLL". Itu akan disimpan dan dimuat.

- Jika 9 byte adalah 0x9, sisa pesan adalah file yang dapat dieksekusi yang akan dijalankan tanpa menyimpan.

- Jika 9 byte adalah 0xB, sisa pesan adalah executable baru yang akan menggantikan executable RTM saat ini.

- Jika 9 byte adalah 0xC, sisa pesan akan disimpan ke file di direktori "% LocalAppData%".

- Jika 9 byte adalah 0x1, sisa pesan adalah string dengan salah satu dari perintah berikut:

- "Find_files" - mencari file dengan nama yang diperoleh dari "C&C",

- "Unduh" - mengirim ke utara jauh konten file dengan nama yang diperoleh dari server "C&C", jika ada.

- "Bongkar" - menghentikan pengoperasian "RTM" hingga mulai ulang berikutnya.

- "Uninstall" - RTM menghapus file yang dapat dieksekusi saat ini.

- "Uninstall-lock" - menghapus file yang dapat dieksekusi saat ini dan menetapkan kunci "Shell" dari kunci registri "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \" ke "shutdown –s –f –t 0", yang mengarah ke shutdown komputer di setiap login.

- "Auto-elevate" - membuat jendela, ketika Anda mengklik tombol-tombolnya, "RTM" dimulai sebagai administrator melalui peluncuran "rundll32.exe".

- "Dbo-scan" - memulai pencarian file yang terkait dengan layanan perbankan (Tabel 2).

- "Shutdown" - mematikan komputer.

- "Reboot" - reboot komputer

- "Hosts-add" - menulis data yang diterima ke file "hosts" dan membersihkan cache catatan layanan DNS dengan menjalankan perintah "ipconfig.exe / flushdns"

- "Hosts-clear" - membersihkan file "hosts" dan membersihkan cache dari catatan layanan DNS dengan menjalankan perintah "ipconfig.exe / flushdns"

- "Screenshot" - membuat tangkapan layar dan mengirimkannya ke server.

- “Kill-process” - mencari proses yang sedang berjalan, atas nama yang ada garis yang diterima dari server, menerima pengidentifikasi mereka dan menghentikannya.

- "Video-start" - membuat aliran yang membuat tangkapan layar setiap 2 detik dan mentransfernya ke alamat jarak jauh yang diterima dari server C&C.

- "Video-stop" - menghentikan aliran membuat tangkapan layar.

- "Msg" - membuat jendela sembulan dengan teks yang diterima dari C&C

- Diasumsikan bahwa "RTM" memiliki kemampuan untuk mengunduh modul tambahan dengan ekstensi ".dtt".

- Diasumsikan bahwa setelah menerima perintah "del-module", eksekusi dihentikan dan kode dari modul yang dimuat dihapus.

Tabel 1 - Daftar "URL" yang menunjukkan interaksi dengan bank

Tabel 2 - Daftar file yang menunjukkan interaksi dengan bank

Tabel 3 - Daftar nama kelas

Skema pencurian

Menggunakan screenshot dan keylogger, RTM mengenali nama pengguna dan kata sandi pengguna, mengunduh dan meluncurkan alat kendali jarak jauh untuk komputer, setelah itu perintah pembayaran dibuat dan dikirim ke sistem perbankan jarak jauh melalui kendali jarak jauh pada komputer yang terinfeksi, atau data otentikasi dan kunci rahasia yang digunakan dalam sistem perbankan jarak jauh dicuri. , dan perintah dikirim dari komputer penyerang. Menurut Group-IB, dalam hal pencurian yang sukses, rata-rata, peretas “mendapat” dari serangan semacam itu sekitar 1.100.000 rubel dari satu badan hukum.

Secara umum, selama musim gugur - dari September hingga November - kelompok kriminal RTM melancarkan beberapa serangan berskala besar pada bank-bank dan perusahaan-perusahaan besar Rusia. Aktivitas jahat terdeteksi dan diblokir menggunakan Polygon (TDS) Sistem Peringatan Dini Serangan Cyber System, yang memungkinkan Anda untuk "membongkar" surat-surat mencurigakan di brankas, diisolasi dari jaringan utama sistem jaringan bank, memeriksanya untuk lampiran jahat dan mengeluarkan vonis pada tingkat bahaya objek yang terdeteksi. .