Apakah mungkin untuk mengkategorikan semua peristiwa yang tiba di SIEM, dan sistem kategorisasi mana yang digunakan untuk ini? Bagaimana cara menerapkan kategori dalam aturan korelasi dan pencarian acara? Kami akan menganalisis masalah ini dan lainnya dalam artikel baru dari siklus yang ditujukan untuk metodologi untuk membuat aturan korelasi out-of-box untuk sistem SIEM.

Gambar: WorktrooperArtikel ini ditulis bersama dengan

Mikhail Maximov dan

Alexander Kovtun .

Kami memperingatkan Anda: artikel itu besar, karena artikel ini menjelaskan pembangunan sistem kategorisasi dan rantai penalaran kami. Jika Anda terlalu malas untuk membacanya secara keseluruhan, Anda dapat langsung menuju ke bagian dengan

kesimpulan - di sana kami merangkum semua yang dibahas dalam artikel dan merangkum hasilnya.

Dalam

artikel sebelumnya, kami menemukan bahwa peristiwa mengandung banyak informasi penting yang tidak dapat hilang dalam proses normalisasi. Deskripsi skema interaksi mengacu pada data jenis ini. Untuk mensistematisasikan jenis interaksi, kami melakukan hal berikut:

- mengidentifikasi skema utama yang melekat dalam semua jenis acara;

- menentukan entitas mana yang terlibat dalam skema;

- membentuk himpunan dasar bidang yang diperlukan untuk menggambarkan semua entitas yang ditemukan di acara awal dan saluran interaksi di antara mereka.

Sebagai hasil dari analisis log dari berbagai jenis perangkat lunak dan perangkat keras, kami dapat membedakan entitas: Subjek, Objek interaksi, Sumber dan Pemancar.

Sekarang mari kita bicara tentang semantik interaksi entitas-entitas ini dan refleksinya dalam kategorisasi peristiwa. Sebelum menjelaskan pendekatan pembentukan dan kategori, perlu untuk menjawab dua pertanyaan: mengapa perlu untuk menentukan kategori peristiwa dan sifat apa yang harus dimiliki sistem kateterisasi.

Pertama, mari kita tentukan mengapa acara harus dikategorikan. Singkatnya: kategorisasi diperlukan untuk bekerja sama baiknya dengan acara yang serupa secara semantik, terlepas dari jenis sumbernya. Kami merujuk pada jenis sumber tujuan utama sumber: peralatan jaringan, sistem operasi, perangkat lunak aplikasi. Ungkapan "bekerja dengan cara yang sama dengan peristiwa yang hampir sama" harus dipahami sebagai berikut:

- Peristiwa yang serupa secara semantik dari semua jenis sumber memiliki kategori yang sama.

- Untuk acara dari masing-masing kategori, aturan yang jelas untuk mengisi bidang skema didefinisikan. Jadi kita secara efektif memerangi kekacauan yang terjadi pada tahap normalisasi peristiwa dan sering mengarah pada banyak kesalahan positif dari aturan korelasi.

- Penanganan kategori memungkinkan Anda untuk menghindari pemeriksaan yang tidak perlu dalam kode aturan korelasi untuk memahami semantik acara. Misalnya, tidak perlu memeriksa bidang-bidang tertentu untuk ketersediaan data untuk menentukan bahwa acara tersebut menggambarkan input pengguna, dan bukan cadangan sistem.

- Kategorisasi adalah basis terminologis umum yang membantu dalam penulisan aturan korelasi dan investigasi insiden, untuk beroperasi dengan satu set istilah dan artinya yang diterima secara umum. Misalnya, untuk memahami dengan jelas bahwa mengubah konfigurasi jaringan dan mengubah konfigurasi perangkat lunak adalah jenis peristiwa yang sama sekali berbeda yang memiliki arti yang sangat berbeda.

Untuk mendapatkan semua ini, Anda perlu membuat sistem untuk mengkategorikan acara dan menggunakannya ketika menulis aturan korelasi, menyelidiki insiden, dan dalam kasus di mana lebih dari satu orang bekerja di organisasi dengan sistem SIEM.

Adapun persyaratan untuk sistem kategorisasi, itu harus memenuhi empat properti:

- Ketidakjelasan . Satu dan acara yang sama harus ditugaskan ke satu dan hanya satu kategori.

- Kekompakan . Jumlah total kategori harus sedemikian rupa sehingga mudah diingat oleh seorang ahli.

- Hierarki . Sistem harus dibangun di atas skema hierarkis dan terdiri dari beberapa tingkatan, karena ini adalah struktur paling sederhana untuk diingat. Selain itu, hierarki harus dibangun di atas prinsip "dari umum ke khusus": pada tingkat pertama ada lebih banyak kategori "umum", dan pada akhirnya - kategori yang sangat terspesialisasi.

- Ekstensibilitas . Prinsip-prinsip yang membangunnya harus memungkinkan membuat pembaruan ke sistem kategorisasi ketika jenis peristiwa baru muncul yang membutuhkan kategori terpisah, tanpa mengubah pendekatan utama.

Mari kita beralih ke deskripsi sistem kategorisasi: kita akan mulai dengan dua domain besar, yang mencakup sumber acara yang terhubung ke SIEM dan di mana mereka menghasilkan acara.

Sumber dan Domain Acara

Penyebaran SIEM sering dimulai dengan menghubungkan sumber yang menghasilkan peristiwa yang berbeda. Properti penting dari peristiwa ini adalah bahwa mereka mencerminkan fungsi dari sumber itu sendiri.

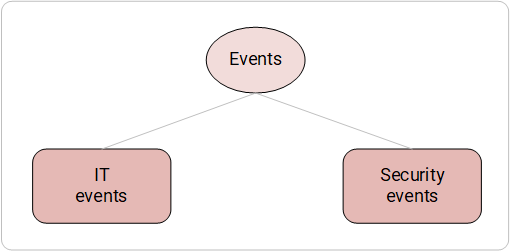

Dua domain global dapat dibedakan:

- Sumber-sumber TI - perangkat lunak dan perangkat lunak aplikasi di seluruh sistem yang menghasilkan peristiwa-peristiwa TI.

- Sumber IB - perangkat lunak dan perangkat keras khusus untuk keamanan informasi perusahaan yang menghasilkan acara IB.

Pertimbangkan perbedaan mendasar antara peristiwa domain ini.

Sumber-sumber TI melaporkan terjadinya setiap fenomena dalam sistem otomatis, tanpa penilaian mereka terhadap tingkat keamanan - "baik" atau "buruk". Contoh: menerapkan konfigurasi baru oleh perangkat, mencadangkan data, mentransfer file melalui jaringan, menonaktifkan port jaringan pada sakelar.

Berbeda dengan sumber-sumber TI, sumber-sumber IS memiliki pengetahuan eksternal tambahan tentang bagaimana menafsirkan peristiwa-peristiwa tertentu dari sudut pandang keamanan - politik. Dengan demikian, penggunaan kebijakan memungkinkan sumber-sumber IS untuk membuat keputusan - apakah fenomena yang diamati adalah "baik" atau "buruk" - dan melaporkan ini kepada SIEM melalui peristiwa IB yang dihasilkan.

Pertimbangkan contoh berikut: Jadi, secara umum, firewall level Next Generation menganggap peristiwa transfer file melalui jaringan sebagai "buruk": ternyata file tersebut adalah dokumen Word yang ditransfer dari jaringan internal perusahaan ke server eksternal melalui FTP, dan kebijakan yang dikonfigurasi melarang seperti interaksi informasi. Menonaktifkan port jaringan diartikan sebagai pelanggaran hak akses oleh keputusan untuk mengontrol tindakan administrator: karena pemutusan port dilakukan oleh pengguna Alex, yang tidak memiliki hak untuk ini, dan terjadi selama jam-jam non-kerjanya, sesuai dengan kebijakan keamanan yang dikonfigurasi.

Namun, tidak sepenuhnya benar untuk mengatakan bahwa sumber keamanan informasi hanya menghasilkan peristiwa keamanan informasi. Sumber IB menghasilkan acara IB dan IT. Sumber-sumber IS menghasilkan peristiwa-peristiwa TI, sebagai suatu peraturan, ketika mereka melaporkan suatu perubahan di negara mereka: perubahan-perubahan konfigurasi, pergantian simpul-simpul gugus, dan cadangan. Secara umum, peristiwa ini dapat dikaitkan dengan audit internal tindakan dan keadaan sumber. Pada saat yang sama, ketika aktivitas menyangkut penerapan kebijakan keamanan, sumber yang sama telah menghasilkan peristiwa keamanan informasi, sehingga melaporkan hasil penerapannya.

Kami sengaja mendeskripsikan perbedaan antara kedua domain dengan sangat rinci. Peristiwa masing-masing domain membawa maknanya sendiri dan, kadang-kadang, secara fundamental dapat berbeda satu sama lain. Perbedaan-perbedaan ini menyebabkan adanya dua sistem kategorisasi acara terpisah yang bertanggung jawab atas peristiwa TI dan peristiwa keamanan informasi.

Domain acara

Domain acaraAda satu lagi jenis sumber yang langka yang menghasilkan peristiwa dari domain ketiga yang terpisah - domain serangan. Peristiwa domain ini dapat diperoleh dari sumber tingkat perlindungan titik akhir (Endpoint Protection), SIEM bawahan lainnya (jika mereka diatur dalam hierarki), atau solusi lain yang dapat ditentukan, berdasarkan analisis TI dan (atau) peristiwa keamanan informasi, bahwa sistem otomatis atau bagian dari itu mengalami serangan hacker.

Sebagai bagian dari seri artikel ini, kami akan menggunakan konsep berikut ketika memisahkan serangan dan peristiwa keamanan informasi dari sarana pertahanan ujung ke ujung:

- Serangan adalah urutan tindakan berbahaya oleh penyerang yang bertujuan mencapai tujuan tertentu dalam perusahaan.

- Suatu serangan dapat terdiri dari satu atau lebih peristiwa - rantai peristiwa keamanan informasi dan / atau peristiwa TI yang merupakan pelanggaran kebijakan keamanan informasi.

Ada beberapa pendekatan untuk mengkategorikan serangan, misalnya, semakin populernya

Taktik, Teknik, dan Pengetahuan Umum MITER (ATT & CK) MITER , tetapi kami tidak akan mempertimbangkan domain ini dalam artikel kami.

Sistem Kategorisasi Acara IT

Perangkat lunak dan perangkat keras aplikasi di seluruh sistem, yang kami kaitkan dengan sumber peristiwa IT, dirancang untuk mengimplementasikan atau mendukung proses tertentu untuk memenuhi tugasnya. Dalam perjalanan keputusan mereka, fakta-fakta yang dilakukan dicatat oleh peristiwa TI yang terpisah. Mereka dapat dikaitkan dengan proses di mana masing-masing terjadi.

Dengan mengisolasi proses yang terjadi dalam sumber-sumber TI, kita dapat membentuk kategorisasi tingkat pertama (yang nantinya akan kita sebut konteksnya). Ini akan menentukan bidang semantik yang akan menafsirkan peristiwa TI dengan benar.

Ketika menganalisis peristiwa, menjadi jelas bahwa masing-masing menggambarkan interaksi beberapa entitas dalam kerangka proses yang sudah ditentukan. Memilih sebagai entitas utama dari entitas ini sebagai objek interaksi, kami membentuk kategorisasi tingkat kedua.

Perilaku entitas utama dalam acara dalam kerangka proses tertentu akan memainkan peran tingkat ketiga kategorisasi acara TI.

Total, pada output kami mendapat level berikut:

- Konteks (proses) di mana peristiwa itu terjadi.

- Objek (entitas utama) yang dijelaskan oleh acara.

- Sifat perilaku objek dalam konteks yang diberikan.

Dengan demikian, kami telah membentuk tiga tingkat kategorisasi peristiwa TI, memungkinkan Anda untuk beroperasi dengan mudah pada acara yang serupa secara semantik dari berbagai jenis sumber di infrastruktur TI.

Untuk memastikan keunikan sistem kategorisasi yang dihasilkan, kami akan membentuk domain terpisah untuk setiap level.

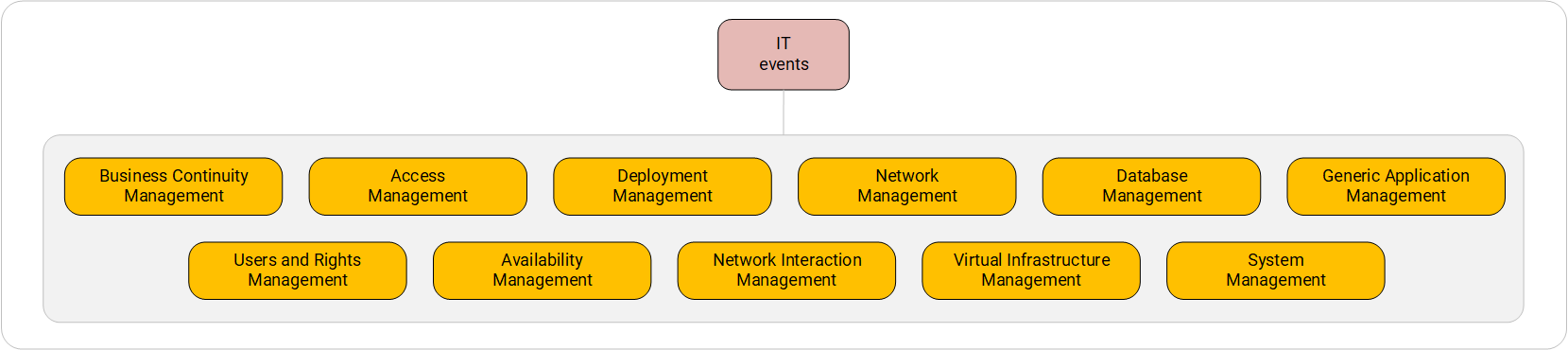

Sistem kategorisasi untuk acara TI. Tingkat pertama.

Sistem kategorisasi untuk acara TI. Tingkat pertama.Pendekatan proses yang serupa untuk bekerja dengan sistem TI juga digunakan dalam ITSM (Manajemen Layanan TI, manajemen layanan TI), yang mendalilkan beberapa proses dasar yang terjadi dalam layanan TI. Kami akan mengandalkan pendekatan ini ketika membentuk proses yang mungkin, atau dengan kata lain, konteks, saat mempertimbangkan sumber peristiwa IT.

Kami memilih proses utama dari level ini:

- Business Continuity Management - peristiwa yang berkaitan dengan operasi untuk mempertahankan operasi sistem yang berkelanjutan: proses replikasi, migrasi dan sinkronisasi mesin virtual, basis data dan penyimpanan, operasi pencadangan dan pemulihan;

- Pengguna dan Manajemen Hak ( manajemen pengguna dan hak) - acara yang terkait dengan bekerja dengan grup dan akun pengguna;

- Manajemen Akses - peristiwa yang terkait dengan proses Otentikasi, Otorisasi, Akuntansi (AAA) dan segala upaya untuk mengakses sistem;

- Manajemen Ketersediaan - peristiwa yang terkait dengan tindakan apa pun untuk memulai, menghentikan, menghidupkan, mematikan, mematikan entitas, termasuk pesan informasi dari sistem kontrol akses entitas;

- Deployment Management (manajemen acara) - acara yang terkait dengan pengenalan entitas baru ke dalam sistem dari luar, serta dengan penghapusan entitas dari sistem ini;

- Network Interaction Management - peristiwa yang terkait dengan pengiriman data melalui jaringan, termasuk pembentukan koneksi, membuka dan menutup terowongan;

- Manajemen Jaringan - peristiwa yang terkait dengan tumpukan jaringan: termasuk tindakan apa pun dengan kebijakan dan aturan untuk penyaringan jaringan;

- Manajemen Infrastruktur Virtual (manajemen infrastruktur virtual) - peristiwa yang terkait dengan infrastruktur virtualisasi;

- Manajemen Basis Data - peristiwa yang terkait dengan fungsi DBMS dan tindakan pengguna dan proses di dalamnya;

- Manajemen Sistem - peristiwa yang berkaitan dengan berfungsinya sistem operasi dan perangkat lunak yang merupakan bagian dari sistem operasi;

- Generic Application Management (manajemen aplikasi lain) - peristiwa yang terkait dengan berfungsinya aplikasi lain yang diinstal oleh pengguna dan bukan bagian dari OS.

Penting untuk dipahami bahwa berbagai proses dapat terjadi pada sumber IT yang sama. Jadi, misalnya, dalam layanan DHCP yang digunakan di Unix, baik proses Manajemen Jaringan (menghasilkan, misalnya, acara pembaruan alamat IP pada node), dan proses Manajemen Sistem, menghasilkan peristiwa layanan restart atau kesalahan konfigurasi file parsing, dapat terjadi.

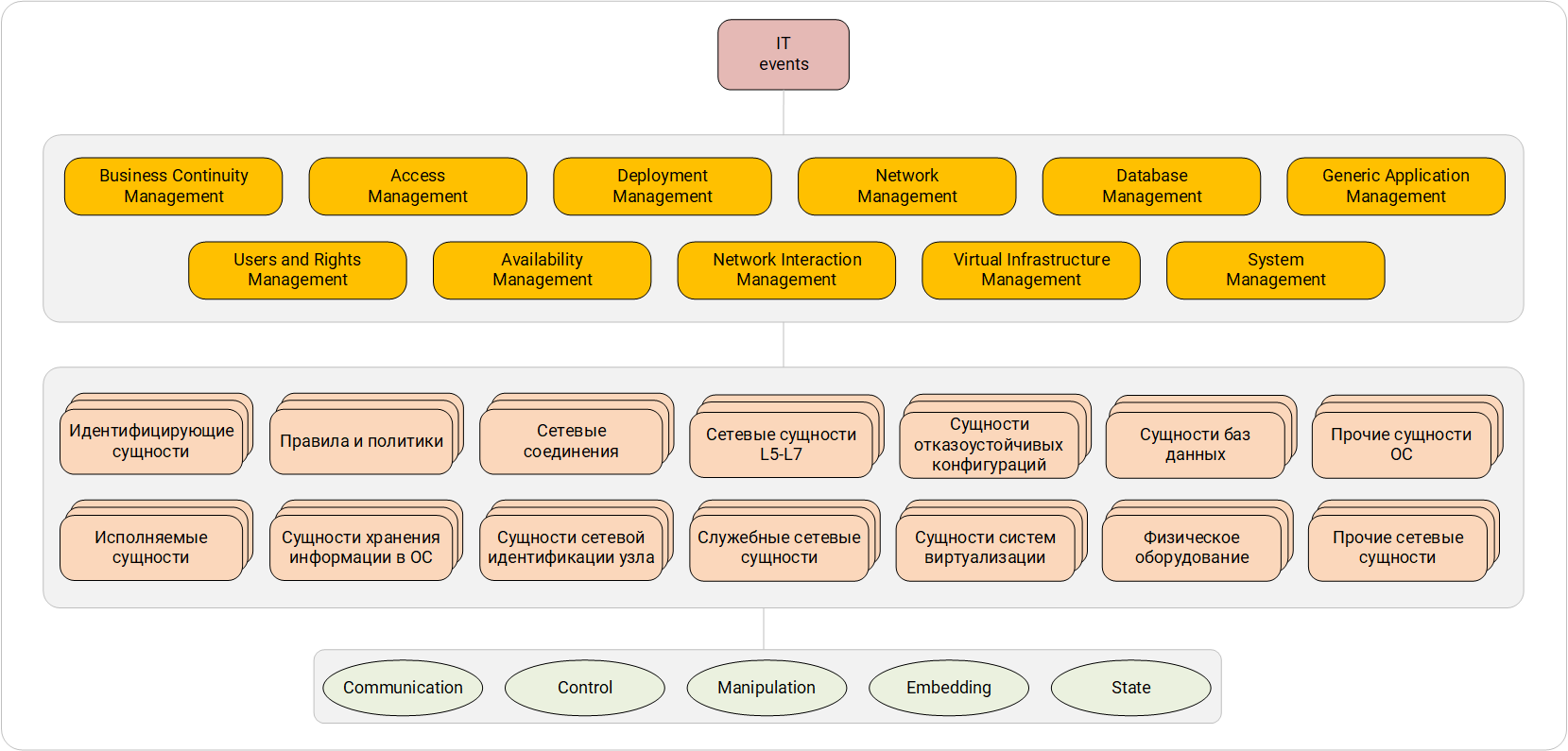

Tingkat kedua kategorisasi acara (entitas) TI

Sistem kategorisasi acara IB. Level pertama dan kedua.

Sistem kategorisasi acara IB. Level pertama dan kedua.Tingkat kedua mencerminkan objek interaksi yang dijelaskan dalam acara tersebut. Perhatikan bahwa suatu peristiwa dapat menggambarkan beberapa entitas. Misalnya, ambil acara berikut: "pengguna mengirim permintaan ke server sertifikat untuk penerbitan sertifikat pribadi." Dalam peristiwa semacam ini, perlu untuk memilih satu, dasar, entitas sebagai objek interaksi, yang merupakan pusat dalam acara tersebut. Di sini kita dapat menentukan bahwa entitas utama adalah "permintaan ke server sertifikasi", karena pengguna jelas merupakan subjek interaksi, dan sertifikat pribadi adalah hasil dari interaksi subjek dan objek. Dengan mengumpulkan dan menganalisis beragam acara, kita dapat membedakan kelompok entitas:

- mengidentifikasi : akun pengguna, grup pengguna, sertifikat - entitas yang memungkinkan Anda mengidentifikasi pengguna atau sistem;

- executable : application, module executable module - semua yang dapat diluncurkan oleh sistem operasi dan berisi algoritma tertentu;

- aturan dan kebijakan : aturan apa pun, kebijakan akses, termasuk kebijakan grup Windows OC;

- esensi penyimpanan informasi di OS : file, kunci registri, objek dari sekelompok direktori - semua yang dapat bertindak sebagai penyimpanan informasi di tingkat aplikasi;

- koneksi jaringan : sesi, aliran, terowongan - entitas yang membawa aliran data dari satu node ke node lainnya;

- Entitas identifikasi jaringan dari simpul : alamat jaringan, soket, langsung simpul jaringan itu sendiri - semua entitas yang tidak dapat dilakukan tanpa sistem pemantauan;

- jaringan L5-L7 : pesan email, aliran media, daftar distribusi - entitas yang mengirimkan informasi pada level L5-L7 pada model OSI;

- jaringan layanan : zona DNS, tabel perutean. Entitas-entitas ini bertanggung jawab atas berfungsinya jaringan dengan benar, tanpa membawa muatan untuk pengguna akhir;

- entitas dari konfigurasi yang toleran terhadap kesalahan : RAID, elemen jaringan cluster;

- esensi dari sistem virtualisasi : mesin virtual, hard disk virtual, snapshots dari mesin virtual;

- entitas basis data : tabel, basis data, DBMS;

- peralatan fisik : perangkat plug-in, elemen ACS (pintu putar, kamera IP);

- entitas OS lainnya : perintah di konsol manajemen, konsol sistem, log sistem - entitas OS yang tidak cocok dengan kategori lain;

- entitas jaringan lainnya : antarmuka jaringan, sumber daya jaringan publik - entitas dari subsistem jaringan yang tidak masuk ke dalam kategori lain.

Grup-grup ini tidak mengklaim sebagai komprehensif, tetapi mencakup tugas-tugas utama untuk menetapkan kategori tingkat kedua. Jika perlu, grup yang diwakili dapat berkembang.

Tingkat ketiga kategorisasi peristiwa-IT (sifat interaksi)

Sistem kategorisasi untuk acara TI. Tingkat pertama, kedua dan ketiga.

Sistem kategorisasi untuk acara TI. Tingkat pertama, kedua dan ketiga.Dalam proses tertentu, perilaku entitas utama dapat dikurangi menjadi nilai-nilai berikut:

- Kontrol - interaksi yang memengaruhi fungsi entitas;

- Komunikasi - komunikasi antar entitas;

- Manipulasi - tindakan untuk bekerja dengan entitas itu sendiri, termasuk manipulasi datanya;

- Embedding - interaksi, sebagai akibatnya entitas baru ditambahkan ke konteks (atau entitas dihapus dari konteks);

- Negara - peristiwa informasi tentang perubahan status suatu entitas.

Domain terakhir menonjol antara lain: itu mencakup peristiwa yang sebenarnya tidak menggambarkan interaksi apa pun, tetapi berisi informasi tentang entitas atau transisi entitas antar negara. Misalnya, peristiwa yang hanya menggambarkan kondisi sistem saat ini (tentang waktu sistem saat ini, tentang perubahan status lisensi produk).

Peristiwa tidak hanya menggambarkan interaksi itu sendiri, tetapi juga hasilnya. Penting untuk dipahami bahwa konteks, esensi utama, dan perilaku objek dalam konteks tidak bergantung pada hasil interaksi. Hasilnya bisa menjadi "sukses" dan "gagal". Suatu peristiwa juga dapat menggambarkan proses interaksi yang tidak lengkap yang sedang berlangsung. Kami akan menyebut status ini "berkelanjutan".

Pembentukan set data berdasarkan tiga level

Untuk setiap domain dari setiap level, Anda dapat memilih kumpulan data tertentu yang berisi peristiwa.

Mari kita menganalisis contoh acara:

Itu dapat diartikan sebagai "koneksi dari node 10.0.1.5 ke node 192.168.149.2 terputus." Melihat konteks suatu peristiwa, Anda dapat melihat bahwa itu menggambarkan koneksi jaringan. Karenanya, kami masuk ke dalam konteks “Manajemen Interaksi Jaringan”.

Selanjutnya, kami menentukan entitas utama dalam acara tersebut. Jelas, acara tersebut menggambarkan tiga entitas: dua node dan koneksi jaringan. Berdasarkan rekomendasi di atas, kami memahami bahwa entitas utama dalam kasus ini hanyalah koneksi jaringan, dan node adalah peserta interaksi, titik akhir yang melakukan tindakan pada entitas. Secara total, kami mendapatkan entitas utama dari domain Network Connections, dan tindakan yang dilakukan pada entitas adalah "menutup saluran komunikasi", yang dapat dikaitkan dengan domain Komunikasi.

Namun, kami masih memiliki banyak data yang dapat disimpan dari acara tersebut. Jadi, satu set entitas dari "Network Connections" tingkat kedua memiliki properti yang sama:

- inisiator koneksi (alamat + port + antarmuka);

- penerima (target) koneksi (alamat + port + antarmuka);

- Protokol tempat koneksi dibuat.

Misalnya, tindakan kategorisasi tingkat ketiga "menutup koneksi", yang termasuk dalam domain Komunikasi, dapat berisi data berikut, terlepas dari koneksi mana yang ditutup dan sumber mana yang melaporkan ini:

- jumlah byte yang dikirim / dikirim;

- jumlah paket yang dikirim / dikirim;

- durasi.

Sebagai contoh, kita dapat membedakan satu set entitas dasar "Entitas penyimpanan informasi dalam OS", yang ditandai dengan data berikut:

- nama entitas;

- jalur lokasi entitas dalam OS;

- ukuran entitas;

- hak akses entitas.

Serangkaian tindakan yang terkait dengan entitas ini, misalnya, "menyalin", yang termasuk dalam domain tingkat ketiga "Manipulasi", dapat ditandai dengan properti berikut:

- Nama baru entitas

- cara baru mengatur entitas;

- Hak akses entitas baru.

Secara opsional, kita bisa mendapatkan semua data ini dari acara tersebut. Hal utama adalah bahwa kategori yang kami tetapkan memungkinkan kami untuk menyoroti sekumpulan data tertentu yang dapat diekstraksi dari peristiwa tersebut, memahami sebelumnya bahwa data ini akan secara semantik serupa.

Dan dalam hal ini, kategori menjadi alat yang nyaman. Dengan membandingkan sekumpulan data tertentu untuk setiap level domain, kami mendapatkan kesempatan untuk menyimpan data yang serupa secara semantik di bidang yang sama pada acara yang dinormalisasi, terlepas dari pabrikan dan model sumber acara. Ini sangat menyederhanakan pencarian data dalam volume besar peristiwa, dan, konsekuensinya, implementasi korelasi untuk peristiwa semacam itu.

Contoh Sistem Kategorisasi

Situasi 1: Anda harus menemukan semua peristiwa yang menggambarkan koneksi dan pemutusan perangkat periferal dari sumber apa pun.Setiap sumber menghasilkan peristiwa, setelah menormalkan yang Level 1 (level pertama kategorisasi), Level 2 (level kedua) dan Level 3 (level ketiga) bidang berisi kategori. Dalam situasi yang dijelaskan, semua peristiwa yang menarik akan berisi kategori:- Level 2: Peralatan Fisik;

- Level 3: Menanamkan.

Domain tingkat pertama tidak begitu penting, karena operasi dengan peralatan dapat terjadi dalam berbagai konteks.Jadi, untuk menampilkan peristiwa yang diperlukan, cukup menulis kueri berikut:Select * from events where Level2 = “< >” and Level3 = “Embedding” and time between (< >)

Situasi 2: Penting untuk menemukan semua peristiwa yang menggambarkan upaya untuk memodifikasi objek sistem file dengan nama yang dimulai dengan "boot".

Sumber yang terhubung ke SIEM dapat menghasilkan peristiwa modifikasi file yang sama sekali berbeda. Namun, menetapkan kategori yang sesuai untuk acara memungkinkan Anda memilih yang diperlukan dari seluruh larik:

- Level 1: Manajemen Sistem;

- Level 2: Entitas penyimpanan informasi di OS;

- Level 3: Manipulasi.

Selain itu, suatu kondisi ditentukan oleh nama file: menggunakan set data yang telah ditentukan, kita dapat berharap bahwa untuk kategori ini nama file akan berada di bidang object.name. Karenanya, untuk memilih acara, Anda dapat membentuk kueri berikut:

Select * from events where Level1 = “System Management” and Level2 = “< >” and Level3 = “Manipulation” and (object.name like “boot.%”)

Jika suatu entitas disalin, kami akan menemukan informasi tentangnya dan bahwa itu disalin dari entitas lain - ini akan memberikan dorongan untuk penyelidikan lebih lanjut.

Kasus 3: Penting untuk memberikan profil sederhana koneksi jaringan pada router perbatasan dari berbagai pabrikan yang dipasang di cabang perusahaan. SIEM menerima acara dari masing-masing router tepi ini.

Masing-masing router menghasilkan peristiwa IT, setelah normalisasi yang Level 1, Level 2, Level 3 bidang berisi kategori. Dalam contoh yang dijelaskan, untuk pembuatan profil, perlu dan cukup untuk menganalisis peristiwa tentang pembukaan dan penutupan koneksi jaringan. Menurut sistem kategorisasi yang disajikan, acara tersebut akan berisi bidang kategori berikut:

- Level 1: Manajemen Interaksi Jaringan;

- Level 2: Koneksi Jaringan;

- Level 3: Komunikasi.

Selain itu, untuk operasi membuka dan menutup koneksi, Anda dapat menentukan tindakan "terbuka" dan "tutup", serta status tindakan "sukses".

Selain itu, memiliki kumpulan data untuk masing-masing kategori dari kategori, Anda dapat yakin bahwa waktu mulai koneksi akan dicatat dalam acara pembukaan koneksi, dan informasi tentang node yang berpartisipasi dalam interaksi jaringan akan ditempatkan dalam acara tutup koneksi, serta di bidang "Jumlah byte yang ditransmisikan", "jumlah paket yang ditransmisikan" dan "durasi" akan ditempatkan masing-masing data pada durasi koneksi dan jumlah informasi yang dikirimkan.

Dengan demikian, memfilter aliran peristiwa dengan kategori dan tindakan yang ditentukan, Anda dapat memilih hanya peristiwa yang diperlukan untuk operasi pembuatan profil, tanpa harus menentukan daftar pengidentifikasi peristiwa tertentu.

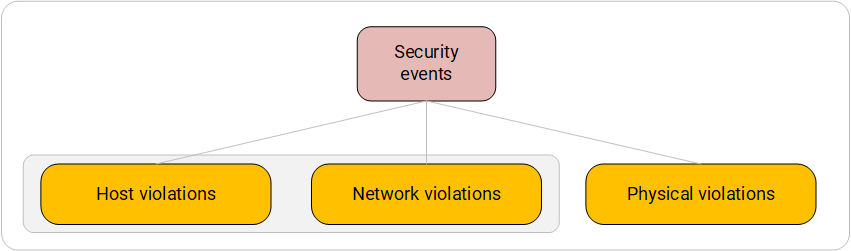

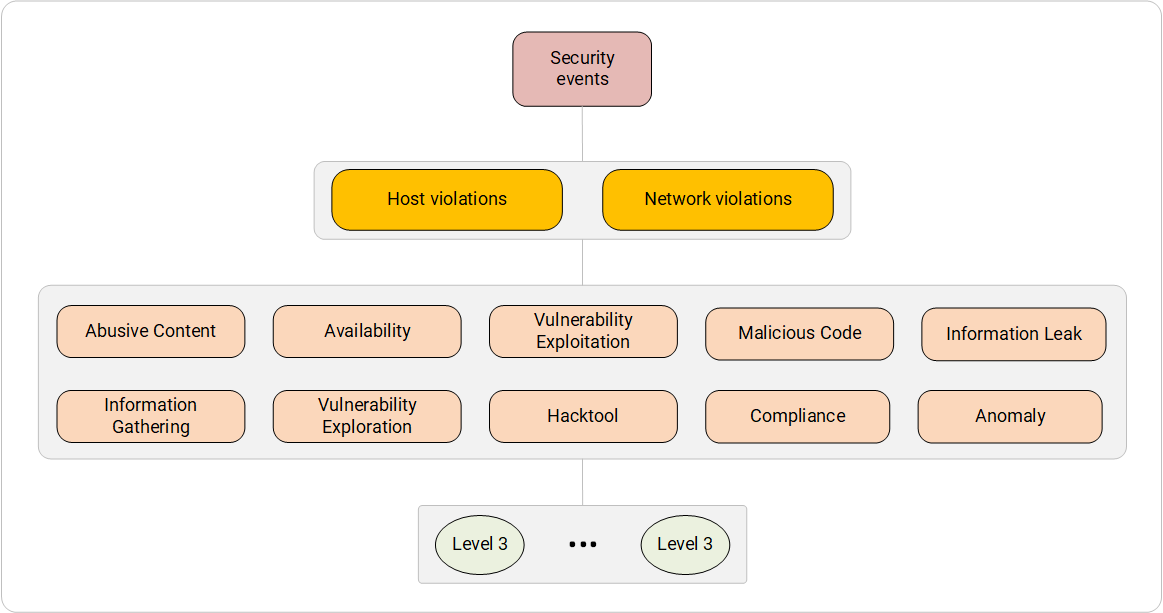

Sistem kategorisasi acara IB

Sebelum berbicara tentang sistem kategorisasi, kami mencatat bahwa kami hanya akan mempertimbangkan peristiwa yang datang dari pertahanan. Kategorisasi serangan hacker sebagai rantai tindakan jahat adalah area terpisah dengan sistem kategorisasi sendiri.

Sistem untuk mengkategorikan peristiwa keamanan informasi didasarkan pada paradigma tertentu. Dirumuskan sebagai berikut: setiap kejadian yang terjadi dalam sistem otomatis tercermin dalam satu atau beberapa media sekaligus: tingkat host tertentu, tingkat jaringan, dan tingkat lingkungan fisik.

Alat keamanan yang beroperasi pada level ini mengidentifikasi insiden atau "gema" dan menghasilkan peristiwa keamanan informasi yang memasuki SIEM.

Misalnya, pengiriman file berbahaya melalui jaringan ke host tertentu dapat dideteksi di tingkat jaringan dan host, dalam proses pemrosesan lalu lintas jaringan dengan cara perlindungan jaringan atau dengan menganalisis area memori RAM dengan modul yang sesuai dari alat perlindungan anti-virus.

Akses fisik yang tidak sah ke tempat dapat dideteksi pada tingkat lingkungan fisik melalui sistem kontrol akses dan pada tingkat tuan rumah, melalui SZI dari NSD ketika pengguna diotorisasi ke tuan rumah selama jam-jam libur.

Ketika bekerja dengan peristiwa IS, seringkali perlu untuk memahami di lingkungan mana insiden itu direkam. Dan sudah mulai dari ini, membangun jalur investigasi lebih lanjut atau membentuk logika aturan korelasi. Dengan demikian, lingkungan deteksi adalah tingkat pertama dari sistem kategorisasi.

Level pertama dari sistem kategorisasi peristiwa IB

Sistem kategorisasi acara IB. Tingkat pertama.

Sistem kategorisasi acara IB. Tingkat pertama.- Pelanggaran host (peristiwa tingkat host) - peristiwa yang berasal dari alat perlindungan yang diinstal pada workstation dan server akhir. Sebagai aturan, peristiwa keamanan informasi pada tingkat ini menggambarkan pemicu kebijakan keamanan sebagai hasil dari analisis keadaan internal host dengan cara perlindungan. Di bawah analisis keadaan internal di sini dimaksudkan analisis proses yang sedang berjalan, data di bidang RAM, file pada disk.

Jenis sumber acara : alat perlindungan antivirus, sistem pemantauan integritas, sistem deteksi intrusi tingkat host, kontrol akses dan sistem kontrol akses. - Pelanggaran jaringan - peristiwa dari sistem yang menganalisis lalu lintas jaringan dan menerapkan seperangkat kebijakan keamanan yang ditetapkan untuk itu.

Jenis sumber acara : firewall, deteksi intrusi dan sistem pencegahan, sistem deteksi DDoS. Beberapa perlindungan host juga memiliki modul analisis lalu lintas jaringan yang terpisah. Misalnya, alat perlindungan anti-virus dan beberapa perangkat anti-virus domestik dari NSD. - Pelanggaran fisik (pelanggaran tingkat lingkungan fisik) - peristiwa yang berasal dari keamanan fisik.

Jenis sumber acara : sistem keamanan perimeter, sistem kontrol akses, sistem perlindungan kebocoran informasi melalui saluran akustik-vibro dan saluran PEMIN.

Kategori ini juga termasuk insiden yang diidentifikasi oleh layanan keamanan fisik atau ekonomi dalam kegiatan internal dan dibawa ke dalam basis data internal perusahaan, informasi yang darinya dapat dikumpulkan oleh SIEM. Karena beberapa alasan organisasi, ini adalah peristiwa yang sangat langka, tetapi masih memungkinkan.

Tingkat kedua dan ketiga dari sistem kategorisasi acara IB

Level kedua dari sistem kategorisasi dikaitkan dengan yang pertama, tetapi memiliki fitur karena prasyarat berikut:

- insiden keamanan informasi tidak selalu terjadi di lingkungan fisik;

- insiden di lingkungan fisik tidak selalu dikaitkan dengan insiden keamanan informasi, tetapi ada juga persimpangan;

- insiden di jaringan dan tingkat host akhir sering memiliki struktur dan semantik yang serupa.

Oleh karena itu, pada tingkat kedua, sekelompok kategori yang terkait dengan pelanggaran tingkat lingkungan fisik dan kelompok kategori yang umum terhadap pelanggaran jaringan dan tingkat host dibedakan.

Tingkat ketiga dari sistem kategorisasi mengklarifikasi yang kedua dan secara langsung menggambarkan pelanggaran itu sendiri, yang intinya tercermin dalam peristiwa keamanan informasi.

Kami menganalisis sistem kategorisasi peristiwa untuk solusi keamanan IBM QRadar, Micro Focus Arcsight, dan Maxpatrol SIEM untuk pelanggaran tingkat jaringan dan host. Menurut hasil, mereka menyimpulkan: mereka semua sangat mirip, dan

eCSIRT.net mkVI dapat berfungsi sebagai sistem kategorisasi yang paling komprehensif dan menyatukan. Dialah yang diambil sebagai dasar dalam sistem kategorisasi di bawah ini.

Sistem kategorisasi acara IB. Level host dan pelanggaran level jaringan.

Sistem kategorisasi acara IB. Level host dan pelanggaran level jaringan.- Konten Abusive - konten yang dikirimkan secara legal kepada pengguna akhir, mendorong tindakan yang melanggar hukum (disengaja atau tidak disengaja) atau berisi data berbahaya / sampah.

Kategori tingkat ketiga : Spam, Phishing.

Jenis sumber peristiwa : server proxy dengan kontrol konten (Microsoft Threat Management Gateway), alat perlindungan lalu lintas web (Cisco Web Security Appliance, pisau penyaringan URL Check Point), alat perlindungan surat (Cisco Email Security Appliance, Kaspersky Secure Mail Gateway), Keamanan host-akhir dengan modul kontrol web dan email terintegrasi (Keamanan Internet McAfee, Keamanan Internet Kaspersky). - Pengumpulan Informasi - pengumpulan data tentang objek perlindungan dari sumber informasi yang terbuka dan tertutup, menggunakan metode pengumpulan aktif dan pasif.

Kategori tingkat ketiga : Sidik Jari, Sniffing, Memindai, Bruteforce.

Jenis sumber peristiwa : sebagai aturan, fitur keamanan jaringan, yaitu: firewall (Cisco Adaptive Security Appliance, Checkpoint Firewall blade), deteksi intrusi dan alat pencegahan (Cisco Firepower Next-Generation IPS, Check Point IPS blade). - Ketersediaan - pelanggaran berbahaya atau tidak sengaja terhadap ketersediaan layanan dan sistem individual secara umum.

Kategori tingkat ketiga : DDoS, DoS, Flood.

Jenis sumber acara : firewall dan deteksi intrusi dan sistem pencegahan, serta sistem untuk mendeteksi dan memblokir serangan DoS jaringan (Arbor Pravail APS, Arbor Peakflow SP, Radware DefensePro, IFI Soft APK "Perimeter"). - Eksplorasi Kerentanan - Mengidentifikasi kerentanan atau kelompok kerentanan. Penting untuk dicatat bahwa kategori ini menjelaskan peristiwa keamanan informasi tentang deteksi kerentanan, tetapi bukan operasinya.

Kategori tingkat ketiga : Firmware, Perangkat Lunak.

Jenis sumber peristiwa: peristiwa dari SIEM bawaan atau pemindai audit dan keamanan eksternal yang terintegrasi (Pemindai Kerentanan Nessus Nable, Maxpatrol 8 Teknologi Positif, Teknologi Positif XSpider, Pemindai Kerentanan Qualys, Pemindai Burp). - Eksploitasi Kerentanan (eksploitasi kerentanan) - identifikasi dampak negatif yang disengaja pada sistem atau eksploitasi kerentanan sistem. Dalam hal ini, seringkali kategori tingkat ketiga dapat mencakup teknik serangan individu yang tercantum dalam MITER ATT & CK (tautan) dan ditentukan oleh fitur keamanan.

Kategori tingkat ketiga : Entitas Eksternal XML, Scripting Lintas Situs, Deserialisasi Tidak Aman, Keracunan Routing, dll.

Jenis sumber peristiwa : deteksi dan pencegahan intrusi tingkat jaringan (Teknologi Positif, Penemuan Serangan Jaringan, Teknologi Positif Firewall Aplikasi Web, Firewall Aplikasi Web Imperva, IPS Generasi Selanjutnya Firepower Cisco, blade IPS Titik Periksa), atau level host (Carbon Black Cb Defense, Modul perlindungan antivirus HIPS, OSSEC). - Hacktool (utilitas peretasan) - penggunaan utilitas yang digunakan untuk meretas sistem atau mengimplementasikan tindakan ilegal lainnya untuk mendapatkan informasi rahasia dan memotong alat keamanan.

Kategori tingkat ketiga : Pemindai, Bruteforcer, Kit Eksploitasi, Dumper kata sandi, pemindai Kerentanan, klien TOR, Sniffer, Shellcode, Keylogger.

Jenis sumber acara : deteksi intrusi dan sistem pencegahan di tingkat jaringan dan tingkat host, pemindai keamanan dan audit, alat perlindungan anti-virus. - Kode Berbahaya - Mendeteksi penggunaan kode berbahaya.

Kategori tingkat ketiga : Virus, Worm, Botnet, Rootkit, Bootkit, Trojan, Backdoor, Cryptor.

Jenis sumber acara : jaringan apa pun dan alat perlindungan anti-virus host, deteksi intrusi tingkat jaringan dan sistem pencegahan. - Compliance (pelanggaran kepatuhan) - identifikasi fakta ketidakpatuhan dengan cek yang ditentukan dalam kebijakan kepatuhan. Dalam hal ini, kebijakan kepatuhan berarti persyaratan PCI DSS, Pesanan FSTEC No. 21, dan standar keamanan perusahaan.

Kategori tingkat ketiga : Kontrol integritas, kontrol pengaturan OS, Kontrol pengaturan aplikasi.

Jenis sumber acara : pemindai keamanan dan audit. - Kebocoran Informasi - kebocoran data rahasia melalui saluran komunikasi apa pun.

Kategori tingkat ketiga : Email, Messenger, Jejaring sosial, Perangkat seluler, Penyimpanan yang dapat dilepas.

Jenis sumber acara : Sistem Pencegahan Kebocoran Data (Rostelecom - Solar Dozor, InfoWatch Traffic Monitor). - Anomali (anomali) - penyimpangan signifikan dari parameter objek perlindungan atau perilakunya dari norma yang ditetapkan sebelumnya.

Kategori tingkat ketiga : Statistik, Perilaku.

Jenis sumber peristiwa : Alat perlindungan jaringan Generasi Berikutnya, sistem pencegahan kebocoran data, sistem kelas Analisis Perilaku Pengguna dan Entitas (Analisis Perilaku Pengguna Splunk, Analisis Pengguna Perilaku dan Entitas Securonix, Analisis Lanjutan Exabeam).

Sistem kategorisasi acara IB. Pelanggaran tingkat lingkungan fisik.

Sistem kategorisasi acara IB. Pelanggaran tingkat lingkungan fisik.Pelanggaran dalam lingkungan fisik, signifikan dari sudut pandang keamanan informasi, memiliki "cabang" mereka sendiri dalam sistem kategorisasi. Penting bahwa dalam hal ini sistem kategorisasi hanya memiliki satu tingkat.

Representasi sistem kategorisasi yang "terpotong" seperti itu terutama disebabkan oleh kasus SIEM yang sangat jarang terjadi dengan peralatan keamanan fisik. Pengecualian adalah kontrol akses dan sistem akuntansi (ACS), yang sering dihubungkan ke SIEM. Kalau tidak, ketika menyusun "cabang" sistem kategorisasi ini, kami tidak memiliki cukup data statistik untuk mensistematisasikan arah khusus ini.

- Pencurian (pencurian) - pencurian media fisik atau perangkat komputer (laptop, tablet, smartphone) dengan informasi rahasia dari wilayah perusahaan atau dari karyawan perusahaan.

Jenis sumber acara : pangkalan insiden layanan keamanan fisik, sistem personalia. - Intrusion (penetrasi fisik) - bypass yang tidak sah atau tidak diatur dari sistem perlindungan fisik.

Jenis sumber acara : pangkalan insiden layanan keamanan fisik, ACS, sistem keamanan perimeter. - Kerusakan (kerusakan) - kerusakan yang ditargetkan, kehancuran, pengurangan umur peralatan atau saluran komunikasi.

Jenis sumber acara : database insiden keamanan fisik.

Contoh menggunakan sistem kategorisasi

Kami menerapkan sistem kategorisasi yang dijelaskan untuk menulis aturan korelasi tingkat tinggi dan mencari peristiwa dalam proses penyelidikan. Pertimbangkan dua situasi.

Situasi 1 : dengan menggunakan aturan korelasi, perlu untuk mengidentifikasi kebocoran informasi rahasia karena peretasan aset sistem otomatis. SIEM menerima acara dari fitur keamanan berikut:

- sistem pencegahan kebocoran data;

- sistem deteksi dan pencegahan intrusi tingkat jaringan;

- sistem deteksi dan pencegahan intrusi tingkat tuan rumah;

- alat perlindungan antivirus.

Masing-masing dari mereka menghasilkan peristiwa IB, setelah normalisasi di bidang

Level1 ,

Level2 ,

Level3 yang kategorinya ditempelkan.

Teks aturan korelasi dalam pseudo-code mungkin terlihat seperti ini:

# . «Host_poisoning event Host_poisoning»: # , group by dst.host # hostname/fqdn/ip , filter { Level2 = “Malicious Code” OR Level2 = “Vulnerability Exploitation” } # : event Data_leak: group by dst.host filter { Level2 = “Information Leak” AND Level3 = “Email” # } # Host_poisoning_and_data_leakage: «Host_poisoning», «Data_leak» 24 : rule Host_poisoning_and_data_leakage: (Host_poisoning —> Data_leak) within 24h emit { # — }

Situasi 2: kami sedang menyelidiki insiden pada host tertentu - alexhost.company.local. Anda perlu memahami apa yang terjadi padanya pada periode pukul 04: 00-06: 00 11/08/2018. Selama waktu ini, ada sekitar 21,6 juta peristiwa dari tuan rumah ini di SIEM itu sendiri (aliran acara rata-rata adalah 3000 EPS). Sekarang jam 11:00 pada 09/09/2018, semua peristiwa ada dalam basis data SIEM, pada saat kejadian, tidak ada aturan korelasi yang ditetapkan dalam SIEM.

Jelas, menganalisis semua peristiwa secara manual adalah ide yang buruk. Penting untuk mengurangi volume mereka dan melokalisasi masalah. Mari kita coba mencari acara yang menarik bagi kita di set ini. Contoh kueri akan menggunakan sintaks seperti SQL.

- Kami belajar bahwa kami "melihat" solusi pada saat ini:

Select * from events where Level1 in (“Host violations”, “Network violations”, “Physical violations”) and dst.dost=“alexhost.company.local” and time between (< >)

Misalkan kita menerima 10.000 peristiwa dari domain Host dan domain pelanggaran untuk permintaan ini. Lagi pula, banyak, untuk analisis manual. - Mari kita coba memahami apakah tuan rumah bisa diretas selama kejadian, dan itu tidak masalah bagi kita seperti apa perlindungan ini artinya.

Select * from events where Level2 in (“Vulnerability Exploitation”) and dst.dost=“alexhost.company.local” and time between (< >)

Misalkan kita menerima 500 acara untuk permintaan ini dari deteksi intrusi dan sistem pencegahan di tingkat jaringan dan host. Hebat! Anda sudah dapat bekerja dengan ini secara manual. - Selama penyelidikan, kami menyadari bahwa peretasan terjadi dari dalam perusahaan. Kami akan mencoba mencari tahu apakah ada alat perlindungan yang “melihat” instalasi atau eksekusi alat peretasan pada host perusahaan mana pun.

Select * from events where Level3 = “Exploit kit” and time between (< 3 >)

Kesimpulan

Kami menggambarkan prinsip-prinsip membangun sistem untuk mengkategorikan acara dan mengedepankan

persyaratan yang menentukan pendekatan dan prinsip untuk pembentukannya. Berdasarkan spesifik dari sumber acara yang terhubung ke SIEM, sistem kategorisasi dibagi menjadi dua bidang: kategorisasi peristiwa dari sumber TI dan kategorisasi peristiwa dari sumber informasi.

Sistem kategorisasi peristiwa-IT dibentuk berdasarkan prinsip-prinsip berikut:

- Kejadian TI mencerminkan tahapan atau detail proses TI yang didukung atau diimplementasikan oleh sumber acara.

- Sistem kategorisasi terdiri dari 3 level utama dan satu level tambahan yang menentukan keberhasilan atau kegagalan tindakan yang dijelaskan dalam acara tersebut.

- Pada tingkat pertama, proses TI dibedakan di mana sumber acara beroperasi.

- Tingkat kedua menggambarkan entitas dasar yang terlibat dalam proses ini.

- Tingkat ketiga menentukan tindakan apa yang dilakukan oleh ini atau pada entitas ini dalam proses.

- Tingkat tambahan menggambarkan status tindakan ini (sukses, gagal).

Sistem kategorisasi peristiwa IB didasarkan pada prinsip-prinsip berikut:

- Kategorisasi berlaku khusus untuk peristiwa keamanan informasi yang dikumpulkan dari peralatan keamanan dan tidak memengaruhi kategorisasi serangan pada sistem otomatis. Perbedaan antara serangan dan peristiwa keamanan informasi diberikan pada awal artikel.

- Sistem kategorisasi terdiri dari 3 level.

- Pada tingkat pertama, domain diidentifikasi di mana pelanggaran IS dapat direkam: pelanggaran tingkat host, jaringan, dan lingkungan fisik.

- Tingkat kategorisasi kedua dibentuk oleh kelas-kelas khusus pelanggaran.

- Tingkat ketiga dibentuk oleh jenis-jenis pelanggaran spesifik yang didefinisikan dalam kerangka kerja kelas tertentu.

Artikel ini juga memberikan contoh penggunaan sistem kategorisasi ini ketika menulis aturan korelasi dan menyelidiki insiden. Garis besar umum sistem kategorisasiMetodologi untuk mendukung sumber acara akan dibahas dalam artikel terpisah. Metodologi ini akan menyatukan semua yang sudah dijelaskan dan menunjukkan cara mendekati normalisasi peristiwa dari sudut pandang penyatuan. Penerapannya akan menyimpan aturan korelasi dari kesalahan dalam data yang tiba di dalamnya dalam bentuk peristiwa yang dinormalisasi, sehingga meningkatkan akurasi mereka.

Garis besar umum sistem kategorisasiMetodologi untuk mendukung sumber acara akan dibahas dalam artikel terpisah. Metodologi ini akan menyatukan semua yang sudah dijelaskan dan menunjukkan cara mendekati normalisasi peristiwa dari sudut pandang penyatuan. Penerapannya akan menyimpan aturan korelasi dari kesalahan dalam data yang tiba di dalamnya dalam bentuk peristiwa yang dinormalisasi, sehingga meningkatkan akurasi mereka.

Seri artikel:Kedalaman SIEM: korelasi out-of-box. Bagian 1: Pemasaran murni atau masalah yang tidak dapat diselesaikan?Kedalaman SIEM: korelasi out-of-box. Bagian 2. Skema data sebagai refleksi dari model "dunia"Kedalaman SIEM: korelasi out-of-box.

Bagian 3.1. Kategorisasi acara ( Artikel ini )Kedalaman SIEM: korelasi out-of-box. Bagian 3.2. Metodologi Normalisasi PeristiwaKedalaman SIEM: korelasi out-of-box. Bagian 4. Model sistem sebagai konteks aturan korelasiKedalaman SIEM: korelasi out-of-box. Bagian 5. Metodologi untuk mengembangkan aturan korelasi