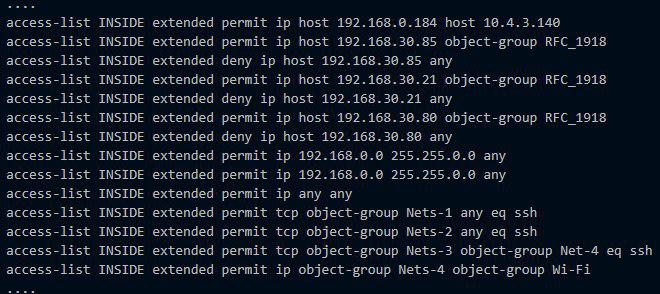

Jika Anda melihat konfigurasi firewall apa pun, maka kemungkinan besar kita akan melihat sheet dengan sekelompok alamat IP, port, protokol dan subnet. Ini adalah bagaimana kebijakan keamanan jaringan yang diterapkan secara klasik untuk akses pengguna ke sumber daya. Pertama, mereka mencoba untuk menjaga ketertiban dalam konfigurasi, tetapi kemudian karyawan mulai bergerak dari satu departemen ke departemen, server berlipat ganda dan mengubah peran mereka, mengakses berbagai proyek ke tempat-tempat di mana mereka biasanya tidak bisa, dan ratusan jalur kambing yang tidak dikenal muncul.

Tentang beberapa aturan, jika Anda beruntung, komentar "Diminta untuk membuat Vasya" atau "Ini adalah bagian ke DMZ" dijabarkan. Administrator jaringan berhenti, dan semuanya menjadi benar-benar tidak dapat dipahami. Kemudian seseorang memutuskan untuk membersihkan konfigurasi dari Vasya, dan SAP jatuh, karena Vasya pernah meminta akses ini untuk bekerja memerangi SAP.

Hari ini saya akan berbicara tentang solusi VMware NSX, yang membantu untuk secara tepat menerapkan kebijakan jaringan dan keamanan tanpa kebingungan dalam konfigurasi firewall. Saya akan menunjukkan kepada Anda fitur apa yang telah muncul dibandingkan dengan apa yang dimiliki VMware di bagian ini sebelumnya.

VMWare NSX adalah platform virtualisasi dan keamanan untuk layanan jaringan. NSX memecahkan masalah routing, switching, load balancing, firewall dan dapat melakukan banyak hal menarik lainnya.

NSX adalah penerus dari produk eksklusif VMware vCloud Networking and Security (vCNS) dan diakuisisi oleh Nicira NVP.

Dari vCNS ke NSX

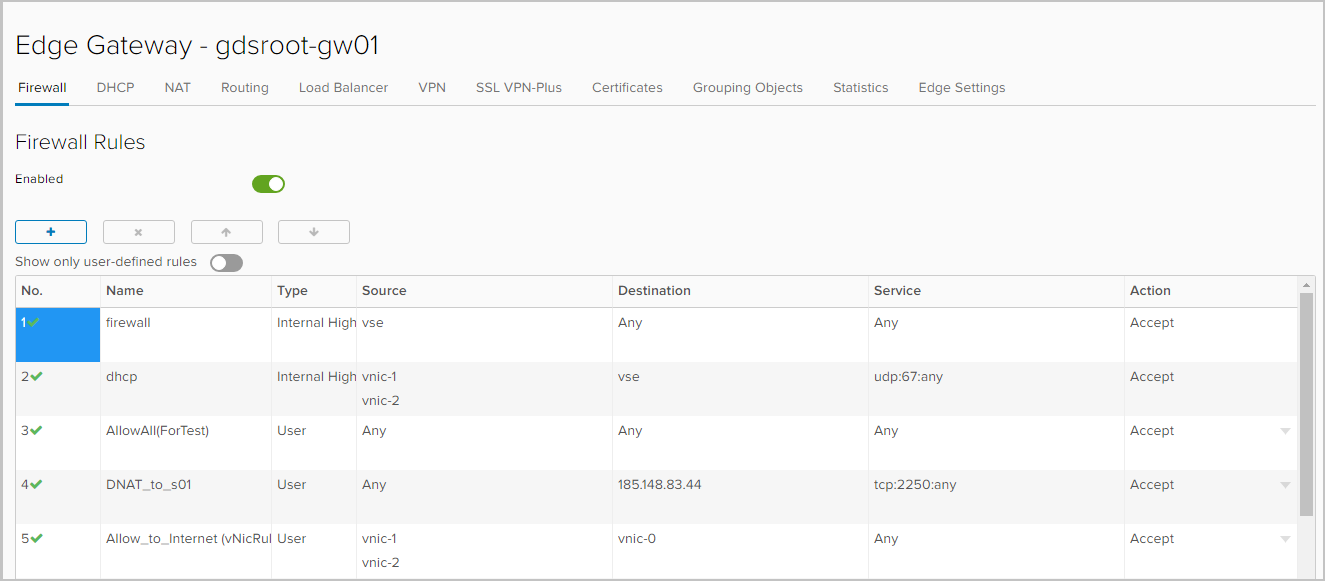

Sebelumnya, klien di cloud yang dibangun di VMware vCloud memiliki mesin virtual vCNS vShield Edge yang terpisah. Ini berfungsi sebagai gateway tepi di mana banyak fungsi jaringan dapat dikonfigurasi: NAT, DHCP, Firewall, VPN, load balancer, dll. VShield Edge membatasi interaksi mesin virtual dengan dunia luar sesuai dengan aturan yang ditentukan dalam Firewall dan NAT. Di dalam jaringan, mesin virtual berkomunikasi di antara mereka sendiri secara bebas dalam subnet. Jika Anda benar-benar ingin memisahkan dan mengontrol lalu lintas, Anda dapat membuat jaringan terpisah untuk setiap bagian aplikasi (mesin virtual yang berbeda) dan menetapkan aturan yang sesuai untuk interaksi jaringan mereka di firewall. Tapi itu lama, sulit dan tidak menarik, terutama ketika Anda memiliki beberapa puluh mesin virtual.

Di NSX, VMware menerapkan konsep mikrosegmentasi menggunakan firewall terdistribusi yang dibangun ke dalam inti hypervisor. Ini menentukan kebijakan keamanan dan interaksi jaringan tidak hanya untuk alamat IP dan MAC, tetapi juga untuk objek lain: mesin virtual, aplikasi. Jika NSX digunakan secara internal, maka objek-objek ini dapat menjadi pengguna atau sekelompok pengguna dari Active Directory. Setiap objek tersebut berubah menjadi microsegment di loop keamanannya, di subnet yang diinginkan, dengan DMZ nyamannya sendiri :).

Sebelumnya, perimeter keamanan adalah satu untuk seluruh kumpulan sumber daya, itu dilindungi oleh saklar perbatasan, dan dengan NSX Anda dapat melindungi mesin virtual terpisah dari interaksi yang tidak perlu bahkan dalam jaringan yang sama.

Sebelumnya, perimeter keamanan adalah satu untuk seluruh kumpulan sumber daya, itu dilindungi oleh saklar perbatasan, dan dengan NSX Anda dapat melindungi mesin virtual terpisah dari interaksi yang tidak perlu bahkan dalam jaringan yang sama.Kebijakan keamanan dan jaringan diadaptasi jika suatu entitas pindah ke jaringan lain. Misalnya, jika kita mentransfer mesin dengan basis data ke segmen jaringan lain atau bahkan ke pusat data virtual lain yang terhubung, maka aturan yang ditentukan untuk mesin virtual ini akan terus berlaku terlepas dari posisi barunya. Server aplikasi masih dapat berinteraksi dengan database.

The vCNS vShield Edge sendiri telah digantikan oleh NSX Edge. Ini memiliki set seluruh pria Tepi lama ditambah beberapa fitur berguna baru. Tentang mereka dan akan dibahas lebih lanjut.

Apa yang baru dengan NSX Edge?

Fungsionalitas NSX Edge tergantung pada

edisi NSX. Ada lima di antaranya: Standard, Professional, Advanced, Enterprise, Plus Remote Branch Office. Segala sesuatu yang baru dan menarik hanya dapat dilihat dimulai dengan Advanced. Termasuk antarmuka baru, yang, hingga vCloud sepenuhnya beralih ke HTML5 (VMware menjanjikan musim panas 2019), terbuka di tab baru.

Firewall Anda dapat memilih alamat IP, jaringan, antarmuka gateway, dan mesin virtual sebagai objek yang akan diterapkan aturan.

DHCP

DHCP Selain mengatur rentang alamat IP yang akan secara otomatis dikeluarkan untuk mesin virtual jaringan ini, fungsi

Binding dan

Relay sekarang tersedia di NSX Edge.

Di tab

Bindings , Anda dapat mengikat alamat MAC mesin virtual ke alamat IP jika Anda ingin alamat IP tidak berubah. Yang utama adalah bahwa alamat IP ini tidak termasuk dalam DHCP Pool.

Tab

Relay mengonfigurasi relai pesan DHCP ke server DHCP yang berada di luar organisasi Anda di vCloud Director, termasuk server DHCP dari infrastruktur fisik.

Routing

Routing Dengan vShield Edge, hanya routing statis yang dapat dikonfigurasi. Di sini routing dinamis dengan dukungan untuk protokol OSPF dan BGP muncul. Pengaturan ECMP (Aktif-aktif) juga tersedia, yang berarti kegagalan aktif-aktif ke router fisik.

Pengaturan OSPF

Pengaturan OSPF Konfigurasikan BGP

Konfigurasikan BGPLain dari yang baru - mengatur transfer rute antara protokol yang berbeda,

redistribusi rute (redistribusi rute).

L4 / L7 load balancer.

L4 / L7 load balancer. X-Forwarded-For telah muncul untuk header HTTPs. Tanpa dia, semua orang menangis. Misalnya, Anda memiliki situs web yang seimbang. Tanpa meneruskan header ini, semuanya berfungsi, tetapi dalam statistik server web Anda tidak melihat IP pengunjung, tetapi IP penyeimbang. Sekarang semuanya menjadi benar.

Selain itu, di tab Aturan Aplikasi, Anda sekarang dapat menambahkan skrip yang akan secara langsung mengontrol perimbangan lalu lintas.

VPN

VPN Selain IPSec VPN, NSX Edge mendukung:

- L2 VPN, yang memungkinkan Anda meregangkan jaringan di antara situs yang tersebar secara geografis. VPN semacam itu diperlukan, misalnya, sehingga ketika Anda pindah ke situs lain, mesin virtual tetap berada di subnet yang sama dan menyimpan alamat IP.

- SSL VPN Plus, yang memungkinkan pengguna untuk terhubung dari jarak jauh ke jaringan perusahaan. Ada fungsi seperti itu di level vSphere, tetapi bagi vCloud Director ini adalah sebuah inovasi.

Sertifikat SSL.

Sertifikat SSL. NSX Edge sekarang dapat mengirimkan sertifikat. Ini lagi untuk pertanyaan tentang siapa yang membutuhkan penyeimbang tanpa sertifikat untuk https.

Pengelompokan Objek

Pengelompokan Objek Di tab ini, kelompok objek ditetapkan untuk aturan tertentu dari interaksi jaringan, misalnya, aturan firewall, akan berlaku.

Objek-objek ini dapat berupa alamat IP dan MAC.

Ini juga mencantumkan layanan (kombinasi port-protokol) dan aplikasi yang dapat digunakan dalam menyusun aturan firewall. Layanan dan aplikasi baru hanya dapat ditambahkan oleh administrator portal vCD.

Statistik.

Statistik. Statistik koneksi: lalu lintas yang melewati gateway, firewall, dan penyeimbang.

Status dan statistik untuk setiap terowongan IPSEC VPN dan L2 VPN.

Penebangan

Penebangan Di tab Pengaturan Tepi, Anda dapat menentukan server untuk merekam log. Pencatatan berfungsi untuk DNAT / SNAT, DHCP, Firewall, perutean, penyeimbang, IPsec VPN, SSL VPN Plus.

Jenis peringatan berikut tersedia untuk setiap fasilitas / layanan:

- Debug

- waspada

- kritis

- Kesalahan

- Peringatan

- Perhatikan

- info

Dimensi Ujung NSX

Bergantung pada tugas dan volume yang harus dipecahkan, VMware

merekomendasikan untuk membuat NSX Edge dalam ukuran berikut:

| NSX Edge

(Ringkas)

| NSX Edge

(Besar)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Besar)

|

vCPU

| 1

| 2

| 4

| 6

|

Memori

| 512MB

| 1GB

| 1GB

| 8GB

|

Disk

| 512MB

| 512MB

| 512MB

| 4,5GB + 4GB

|

Janji temu

| Satu

aplikasi tes

pusat data

| Kecil

atau rata-rata

pusat data

| Dimuat

firewall

| Menyeimbangkan

tingkat beban L7

|

Tabel di bawah ini menunjukkan metrik operasional layanan jaringan berdasarkan ukuran NSX Edge.

| NSX Edge

(Ringkas)

| NSX Edge

(Besar)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Besar)

|

Antarmuka

| 10

| 10

| 10

| 10

|

Sub Antarmuka (Batang)

| 200

| 200

| 200

| 200

|

Aturan NAT

| 2.048

| 4,096

| 4,096

| 8.192

|

Entri ARP

Sampai ditimpa

| 1,024

| 2.048

| 2.048

| 2.048

|

Aturan fw

| 2000

| 2000

| 2000

| 2000

|

Fw kinerja

| 3Gbps

| 9.7Gbps

| 9.7Gbps

| 9.7Gbps

|

Kolam DHCP

| 20.000

| 20.000

| 20.000

| 20.000

|

Jalur ECMP

| 8

| 8

| 8

| 8

|

Rute statis

| 2.048

| 2.048

| 2.048

| 2.048

|

LB Pools

| 64

| 64

| 64

| 1,024

|

Server Virtual LB

| 64

| 64

| 64

| 1,024

|

Server LB / Pool

| 32

| 32

| 32

| 32

|

Pemeriksaan Kesehatan LB

| 320

| 320

| 320

| 3,072

|

Aturan Aplikasi LB

| 4,096

| 4,096

| 4,096

| 4,096

|

L2VPN Clients Hub untuk Berbicara

| 5

| 5

| 5

| 5

|

Jaringan L2VPN per Klien / Server

| 200

| 200

| 200

| 200

|

Terowongan IPSec

| 512

| 1.600

| 4,096

| 6.000

|

Terowongan SSLVPN

| 50

| 100

| 100

| 1.000

|

SSLVPN Private Networks

| 16

| 16

| 16

| 16

|

Sesi serentak

| 64.000

| 1.000.000

| 1.000.000

| 1.000.000

|

Sesi / detik

| 8.000

| 50.000

| 50.000

| 50.000

|

Proksi LB Throughput L7)

| | 2.2Gbps

| 2.2Gbps

| 3Gbps

|

Mode LB Throughput L4)

| | 6Gbps

| 6Gbps

| 6Gbps

|

Koneksi LB (Proksi L7)

| | 46.000

| 50.000

| 50.000

|

Koneksi Bersama LB (Proxy L7)

| | 8.000

| 60.000

| 60.000

|

Koneksi LB / s (Mode L4)

| | 50.000

| 50.000

| 50.000

|

Koneksi Bersama LB (Mode L4)

| | 600.000

| 1.000.000

| 1.000.000

|

Rute BGP

| 20.000

| 50.000

| 250.000

| 250.000

|

Tetangga BGP

| 10

| 20

| 100

| 100

|

Rute BGP Didistribusikan Ulang

| Tidak ada batasan

| Tidak ada batasan

| Tidak ada batasan

| Tidak ada batasan

|

Rute OSPF

| 20.000

| 50.000

| 100.000

| 100.000

|

OSPF LSA Entri Max 750 Type-1

| 20.000

| 50.000

| 100.000

| 100.000

|

Adjacencies OSPF

| 10

| 20

| 40

| 40

|

Rute OSPF Didistribusikan Ulang

| 2000

| 5000

| 20.000

| 20.000

|

Rute total

| 20.000

| 50.000

| 250.000

| 250.000

|

→

SumberTabel ini menunjukkan bahwa disarankan untuk mengatur keseimbangan pada NSX Edge untuk skenario produktif hanya mulai dari ukuran Besar.

Itu saja untuk hari ini. Di bagian-bagian berikut, saya akan membahas detail konfigurasi setiap layanan jaringan NSX Edge.