Suatu hari, para pakar keamanan informasi dari perusahaan Cerfta Lab menerbitkan hasil studi sejumlah akun pengguna peretasan Yahoo Mail dan Gmail. Ternyata, teknologi otentikasi dua faktor yang digunakan oleh layanan ini memiliki sejumlah kelemahan yang memungkinkan penyerang untuk bertindak.

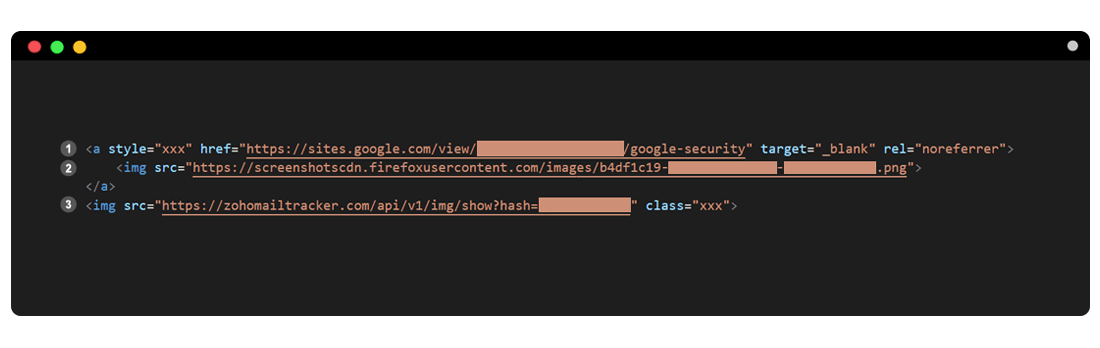

Para penulis investigasi percaya bahwa peretasan itu dilakukan atas perintah pemerintah Iran. Tujuan seluruh kampanye adalah informasi akun yang diretas. Serangan itu dilakukan menggunakan email dengan gambar tersembunyi dan skrip.

Surat itu sendiri adalah pesan tentang dugaan terdeteksi aktivitas mencurigakan di akun pengguna layanan email yang disebutkan. E-mail ini dikirim dari alamat seperti mailservices @ gmail [.] Com, noreply.customermails@gmail [.] Com, pelanggan] pengiriman email [.] Info. Karena itu, pengguna pesan ini tidak terlalu lanjut tidak curiga.

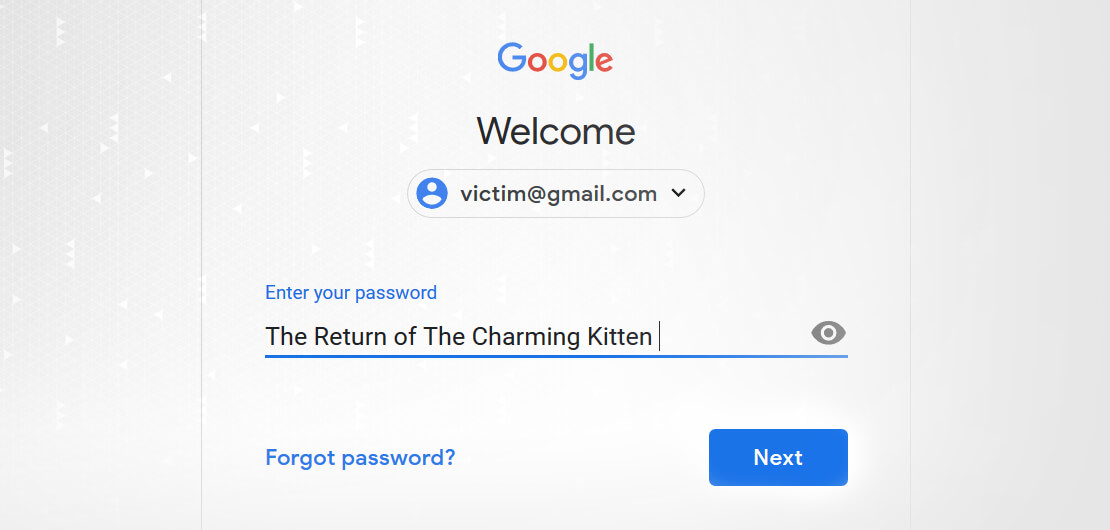

Sebaliknya, banyak yang berusaha mengklik tombol "proteksi akun", yang mengarahkan pengguna ke halaman login palsu layanan surat. Ketika pengguna memasukkan data mereka, mereka digunakan oleh penyerang hampir secara real time untuk mengakses akun nyata. Seorang pengguna yang memiliki otentikasi dua faktor diaktifkan, menerima SMS dengan kata sandi satu kali di telepon, para penyerang entah bagaimana mendapat kesempatan untuk masuk ke akun. Mereka belajar untuk menghindari perlindungan Google Authenticator.

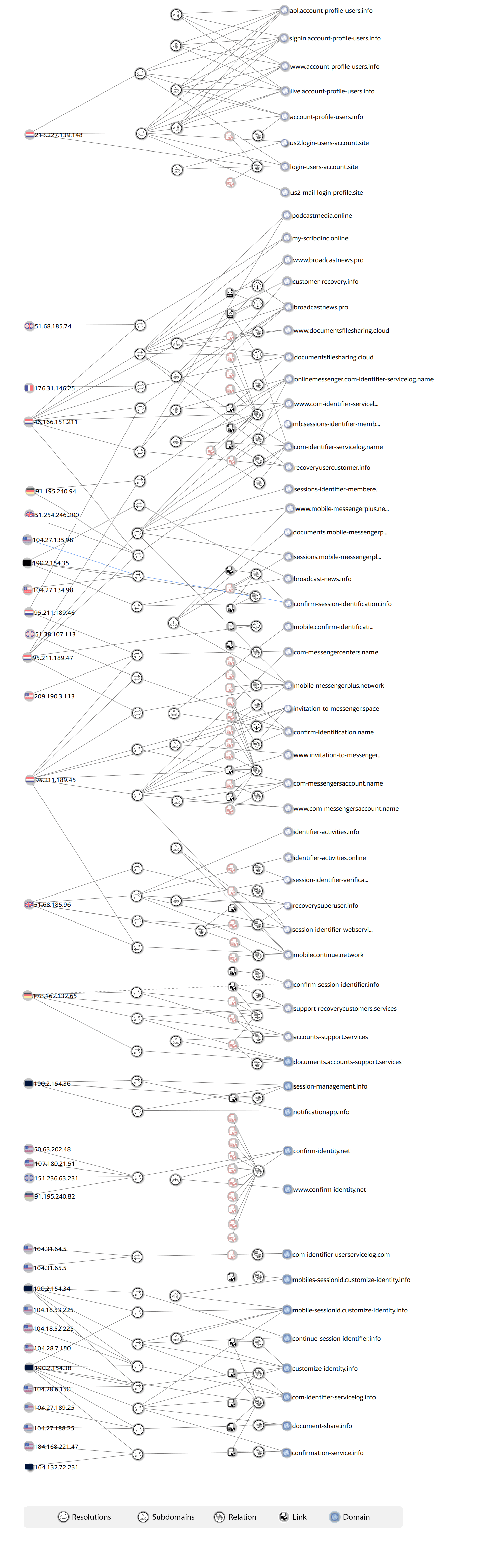

Peneliti memetakan domain dan server yang terkait dengannya.

Penyerang menggunakan sistem VPN dan proxy untuk menyembunyikan keberadaan mereka. Tetapi para peneliti berhasil mengembalikan kisaran IP asli dari mana serangan itu dilakukan. Ini adalah alamat Iran. Selain itu, metode kerja serupa telah dan sedang digunakan oleh kelompok cracker Charming Kitten, yang berafiliasi dengan pemerintah Iran.

Para korban yang diburu para penyerang adalah, pertama-tama, jurnalis, politisi, berbagai jenis aktivis publik dari banyak negara di dunia.

Jelas bahwa cara utama untuk melindungi diri dari serangan semacam ini adalah dengan tidak membuka email yang mencurigakan. Sayangnya, metode ini tidak selalu berhasil, karena banyak orang tidak melihat sesuatu yang mencurigakan dalam surat yang ditulis oleh Google atau Yahoo. Penggunaan tombol keras (misalnya, YubiKey), yang memungkinkan otentikasi saat menghubungkan perangkat USB ke port, dapat membantu.

Google telah melakukan penelitian yang hasilnya jelas menunjukkan bahwa kunci USB jauh lebih dapat diandalkan daripada smartphone atau sistem lain yang dapat digunakan untuk otentikasi dua faktor.

Pakar keamanan informasi juga merekomendasikan agar Anda tidak menggunakan otentikasi dua faktor dengan mengirim SMS sebagai salah satu komponen perlindungan.