Konferensi internasional ke-8 DefCamp 2018 diadakan pada 8-9 November 2018 di Bucharest (Rumania), didedikasikan untuk masalah keamanan informasi dan teknologi keamanan informasi. DefCamp adalah salah satu konferensi peretasan dan keamanan informasi yang sukses di Eropa Tengah dan Timur; Antara lain, Hacktivity (Hongaria) dan CONFidence (Polandia) dapat dicatat. Tujuan dari acara ini adalah untuk terlibat dalam komunikasi pada penelitian praktis terbaru dari para pakar keamanan, pengusaha, sektor ilmiah, publik dan swasta.

DefCamp menyatukan lebih dari 1800 peserta dari Rumania dan negara-negara tetangga, dengan pengetahuan dan pengalaman yang berbeda - dari mahasiswa hingga pemimpin di berbagai industri, pakar keamanan informasi, dan peneliti.

Penyelenggara langsung acara ini adalah organisasi non-pemerintah -

Pusat Penelitian Keamanan Cyber dari Rumania . Menurut mereka, tahun ini jumlah negara peserta adalah 35, termasuk Eropa, Amerika Serikat, India dan UEA, 60 pembicara dan 400 perusahaan.

Tentang DefCamp 2018

Format acara termasuk bagian tradisional dengan presentasi dan kontes KKP.

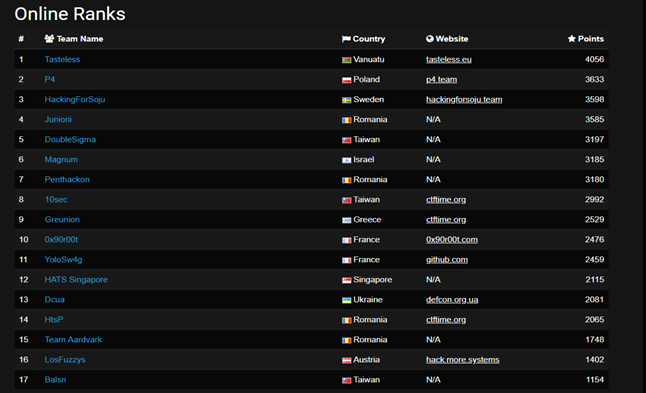

Tiga tempat pertama KKP: tim Republik Vanuatu (Melanesia), Polandia dan Swedia; di tempat keempat adalah tim dari Rumania; Tidak ada tim dari Rusia tahun ini. Daftar lengkap tersedia di

sini .

Bagian kuliah tahun ini diadakan dengan tiga jalur paralel; untuk perbandingan, tahun lalu ada dua lagu.

Tahun ini, DefCamp kembali memiliki HackerVillage, tempat berbagai proyek dipamerkan - mulai dari keamanan informasi hingga permainan. Tidak seperti tahun lalu, bagian startup dihapus karena tidak dibenarkan.

Tahun ini juga ditandai dengan partisipasi kelompok konsulat Austria (seperti tahun lalu), tetapi sekarang merupakan panel diskusi kecil untuk 3-4 orang selama beberapa jam.

Bagian konferensi dari acara ini bertujuan untuk bertukar gagasan progresif dan inovatif, hasil penelitian dan pengembangan terbaru, pengalaman profesional di semua bidang keamanan TI. Pada saat yang sama, penting untuk dicatat bahwa kualitas laporannya tinggi, pengalaman para pembicara berbeda dan pandangan tentang masalah keamanan juga berbeda, dengan mempertimbangkan pendapat mereka sendiri dan rincian penyelesaian masalah di setiap kasus tertentu, termasuk dari satu negara ke negara lain. Misalnya, pembicara dari India, Pakistan, dan Eropa Timur dengan rela merinci sisi teknis dari masalah yang sedang dibahas, sementara kolega Amerika mereduksi masalah organisasi dan masalah pelatihan / pendidikan atau menyajikan fakta, contoh dengan logika narasi yang penuh hiasan. Namun, tahun ini sebagian besar laporan dalam format tingkat tinggi bisnis & bukan teknis, dan sebagian besar dari mereka ditandai dalam program sebagai "teknis" bukan "bisnis".

Topik-topik konferensi sebenarnya termasuk:

- IoT Security adalah tema tahun ini.

- Perlindungan infrastruktur.

- Keamanan siber.

- Perangkat lunak berbahaya.

- Rekayasa Sosial.

- Keamanan perangkat seluler dalam arti luas, termasuk. di bidang terkait.

- Laporan lain-lain.

Tentang laporan DefCamp 2018 yang dapat saya hadiri

Panduan Hitchhiker untuk Disinformasi, Opini Publik Berayun, dan Bendera Palsu

Laporkan prinsip-prinsip offline kuno dan dapatkan informasi dari jaringan bersama dengan informasi yang salah, dari artikel berita palsu hingga wawancara yang disiapkan secara khusus. Pembicara Dan Demeter dari kantor perwakilan Rumania Kaspersky Lab mencoba untuk mengatakan bagaimana membedakan berita yang benar dari yang palsu, namun, metode yang diusulkan sebagian besar bersifat empiris, dengan metrik yang diungkapkan dengan buruk, dan dari metrik ada berita yang meluap-luap (dan kata-kata yang digunakan di dalamnya) dari jenis yang sama untuk berita dari konten yang berlawanan.

Bersendawa melalui pelindung kriptografi Anda

Pembicara Cosmin Radu membuat presentasi tentang kemampuan Burp untuk menyerang enkripsi: mengidentifikasi enkripsi yang lemah dan kesalahannya, mengungkapkan kuncinya, menganalisis tahapan pembuatan kunci dalam kerangka membangun koneksi menggunakan aplikasi individual sebagai contoh. Secara umum, laporan tersebut dapat dilihat sebagai laporan bisnis dari tim Burp atau peneliti terkait tentang kemampuan alat tersebut

OSSTMM: Metodologi Pengujian Keamanan “Ukur, Jangan Tebak”

Laporkan metodologi untuk menilai dan menghitung indikator risiko keamanan dengan mempertimbangkan keseragaman metrik dan dimasukkannya peringkat CVSS. Metodologi yang diusulkan bermuara pada variasi formula dari bentuk "berapa banyak mekanisme pertahanan belum diterapkan atau kerentanan belum ditutup sehubungan dengan jumlah total mekanisme dan tindakan". Secara umum, publikasi ISECOM terbaru terkait dengan universalisasi tip dan metrik.

Peretasan Remote Yacht

Staf Kaspersky Lab 2017

melaporkan tentang kerentanan kapal pesiar dan peralatan yang terhubung, termasuk navigasi dan IoT, tentang kesalahan keamanan, kekuatan kasar kata sandi untuk router Microtik dengan alat siap pakai (dari kit Pentester), hardcode untuk kata sandi dalam firmware dan program manajemen kapal pesiar, dan intersepsi lalu lintas tidak terenkripsi.

Ancaman dan kerentanan sinyal seluler - kasus nyata dan statistik dari pengalaman kami

Technologies Positif melaporkan kerentanan jaringan seluler, kondisi keamanan mereka saat ini dan dampaknya pada pertukaran informasi antara perangkat, aplikasi dalam mobilitas sehari-hari dan Internet hal-hal. Laporan ini menggemakan bahan-bahan

laporan paparan kerentanan Diameter 2018 dan

PT Telecom Attack Discovery dan lebih banyak statistik penelitian tentang topik keamanan jaringan SS7.

Anda benar, pembicaraan ini bukan tentang Anda!

Laporan

Jason Street berikutnya tentang masalah keamanan utama - kegagalan manusia. Jason membahas aspek-aspek yang terkait dengan kesalahan pengguna akhir, kebiasaan perilaku mereka, yang didukung oleh tim keamanan di perusahaan. Namun, laporan itu tidak termasuk "kesalahan manusia" dari para pengembang, tetapi laporan itu mencatat bahwa hal utama adalah metrik untuk meningkatkan literasi di bidang keamanan pada manusia. Ini adalah laporan tentang pelatihan keamanan & kesadaran keamanan untuk pengguna dengan contoh-contoh situasi dan kasus yang berbeda di perusahaan yang membeli pelatihan pengguna dan layanan audit keamanan.

IoT Malware: Survei Komprehensif, Kerangka Analisis dan Studi Kasus

Laporkan analisis masalah perangkat IoT, tentang ketidakseimbangan database CVE / CVSS dan publikasi yang tersedia untuk umum tentang topik kerentanan IoT, tentang fitur kerentanan dan kode berbahaya untuk IoT. Bagian dari masalah dengan ketidaklengkapan basis data CVE / CVSS adalah bahwa informasi tentang CWE (Masalah Kelemahan yang Umum) dikecualikan darinya, dan dalam sejumlah besar perangkat IoT yang belum ada yang dianalisis dalam volume seperti itu dan khususnya belum menyatukannya. Para pembicara, bahan yang dapat ditemukan di

sini , menawarkan beberapa alat untuk analisis masalah otomatis:

- Cuckoo Sandbox - untuk analisis file berbahaya dan situs web Windows, Linux, MacOS, Android, pelacakan panggilan dan analisis gejala perilaku, dump, dan analisis lalu lintas jaringan, termasuk terenkripsi, serta dukungan untuk alat Volatilitas untuk menganalisis RAM.

- Firmware.RE adalah layanan gratis untuk memindai dan menganalisis file (paket) firmware perangkat dan deteksi cepat kerentanan, backdoors dan kode berbahaya bawaan (selama perakitan firmware).

Tantangan membangun lingkungan digital yang aman dan aman dalam perawatan kesehatan

Laporan Serbia tentang masalah keselamatan di fasilitas medis. Laporan itu tidak terkait dengan IoT, tetapi lebih ditujukan untuk membahas penerapan solusi keamanan yang ada tanpa mempertimbangkan spesifikasi pekerjaan dan kebutuhan staf medis. Penyempurnaan keputusan harus mempertimbangkan fitur-fitur ini dan persyaratan GDPR (sehingga mereka tidak terlalu menjengkelkan dan menjengkelkan).

Hackerville

HackerVillage telah menjadi acara tradisional untuk konferensi, di mana berbagai kompetisi diadakan.

DefCamp Capture the Flag (D-CTF)

CTF adalah salah satu acara konferensi yang sedang berlangsung, berlangsung pada berbagai topik: kecerdasan buatan dan pembelajaran mesin, perang cyber, kriptografi, steganografi, keamanan web, keamanan jaringan, forensik, dan membalikkan. Aturan dasar untuk partisipasi:

- Hanya 5 orang dalam tim, termasuk pemimpin tim.

- DoS dilarang.

- Mencari kerentanan dalam infrastruktur KKP akan membawa lebih banyak poin.

- Hacks dihitung hanya jika tim tidak diretas terlebih dahulu.

Dana hadiah - 3 ribu euro dan gadget.

Pertahankan kastil

Kontestan membuat tanda tangan IPS untuk mengusir serangan terbanyak. Ketentuan kompetisi:

- Lalu lintas yang sah tidak boleh diblokir.

- Anda tidak dapat menggunakan tanda tangan port dan jenis protokol.

- Diuji pada eksploitasi.

- Eksploitasi FalsePositive tidak boleh diblokir.

- Tanda tangan nirlaba (kemudian dipublikasikan sebagai pemenang).

Daftar Eksploitasi:

Desa IoT

IoT VILLAGE dirancang untuk menunjukkan pendekatan praktis terhadap perangkat peretasan, yang memungkinkan peserta memenangkan gadget yang diretas (router, webcam, dll.). Aturan:

- Setiap peserta / tim yang berpartisipasi dalam kompetisi akan diberikan sarana untuk terhubung ke jaringan, tetapi mereka membutuhkan laptop mereka sendiri.

- Kemudian setiap peserta / tim mulai menyerang perangkat yang diumumkan dalam kompetisi menggunakan alat atau skrip apa pun yang tersedia.

- Setiap saat, tidak lebih dari dua peserta yang diizinkan menggunakan perangkat.

- Jika peserta menemukan kerentanan pada salah satu perangkat, ia akan memberi tahu wasit di tempat (kepada salah satu juri).

- Jika peserta menggunakan kerentanan sehubungan dengan salah satu perangkat, ia akan memberi tahu wasit tentang hal itu di tempat (kepada salah satu hakim).

- Semua kerentanan harus disediakan untuk penyelenggara.

- Konfirmasi kemenangan dapat bervariasi dari satu peserta ke peserta lainnya, tergantung pada risiko mendeteksi kerentanan, tetapi jika dimungkinkan untuk mendapatkan root, kemenangan tersebut tidak dalam sengketa.

Daftar perangkat berdasarkan kategoriRouter

- NETGEAR Nighthawk AC1900 Dual Band Wi-Fi Router Gigabit (R7000) dengan Dukungan Open Source. Kompatibel dengan Amazon Echo / Alexa

- Zyxel Armor Z2 AC2600 MU-MIMO Router Kabel Nirkabel

- Router Nirkabel Synology RT2600ac

Penyimpanan Terlampir Jaringan

- Digital Barat My Cloud EX2 Ultra, 2 Bay-uri, Gigabit, Dual Core, 1300 MHz, 1 GB DDR3 (Negru)

- Qnap TS-251A 2-bay TS-251A cloud pribadi NAS / DAS dengan akses langsung USB

- Synology DS718 + 2-Bay 2GB Hitam DS718 +

- Setiap NAS akan dilengkapi dengan (1x) WD Black 1TB Hard Disk Drive Kinerja Desktop

Sistem keamanan

- ANNKE Sistem Kamera Keamanan Smart HD 1080P Lite 4 + 1 Saluran Perekam DVR

- Kamera Remote HD Nirkabel Vstarcam C7833-X4

Peralatan rumah tangga

- Bluesmart One - Smart Luggage

- HoneyGuaridan S25 Smart Automatic Pet Feeder (hewan peliharaan atau hewan peliharaan tidak termasuk)

- LED TV Smart Toshiba, 81 cm

Printer

- Printer Laser Warna Nirkabel Brother HL-L8260CDW

Uang tunai dingin

- 50 euro: temukan lebih dari 1 kerentanan untuk perangkat apa pun.

- 50 euro: temukan lebih dari 1 kerentanan untuk 4 perangkat apa pun.

- 100 euro: temukan lebih dari 1 kerentanan untuk 9 perangkat apa pun.

- 100 euro: dapatkan root untuk 2 perangkat apa pun.

- 200 euro: dapatkan root untuk 6 perangkat apa pun.

Serangan infrastruktur kritis

Sebagai bagian dari tugas Serangan Infrastruktur Kritis, diusulkan untuk mendapatkan pengalaman dalam memecahkan sistem industri. Untuk melakukan ini, Anda dapat memilih dari 4 trek:

- Layout infrastruktur kereta api, yang menggunakan aplikasi SCADA (kontrol dan pengumpulan data) untuk menampilkan data operasional dan mengontrol otomatisasi sakelar kereta api, serta model pembangkit tenaga surya dan angin dengan sumber energi terbarukan.

- Sistem kontrol gardu simulasi dengan relai pelindung yang menerima dan mengirimkan sinyal dari / ke unit pengujian khusus dan secara langsung terhubung ke diagram garis tunggal / diagram sirkuit gardu tunggal, menggambarkan beberapa perangkat switching utama gardu induk.

- Berbagai PLC untuk peretasan yang meniru proses kontrol industri.

- Lengan industri robot.

ICS Humla CTF

Program jahat dan serangan generasi baru menargetkan sistem industri yang dapat menyebabkan kerugian finansial dan manusia yang sangat besar. Pengujian penetrasi sistem industri membutuhkan pengetahuan dan keterampilan yang mendalam, persiapannya tergantung pada ketersediaan peralatan. Kompetisi ini difokuskan pada perangkat hardware komersial: PLC dan simulator, yang pengaturannya mensimulasikan infrastruktur menggunakan PLC waktu nyata dan aplikasi SCADA.

Meretas bank

Serangan tipikal pada ATM disajikan pada seminar “ATM: masalah harian” (pengungkapan informasi secara rahasia dan penarikan uang tanpa izin dari terminal). Kompetisi dibagi menjadi dua tahap. Pada tahap pertama, peserta dapat mencegat dan menganalisis berbagai jenis lalu lintas (jaringan dan USB). Pada tahap kedua, kontestan diberi akses ke antarmuka USB untuk mengeluarkan perintah ke perangkat ATM dan antarmuka jaringan untuk melakukan serangan MiTM. Tujuan dari kompetisi ini adalah untuk menunjukkan berbagai pendekatan untuk menarik uang dan mencegat data kartu.

Ketentuan kompetisi:

- Tujuannya adalah untuk menerima informasi rahasia dari kartu bank atau menarik uang dari ATM.

- Setiap peserta / tim yang berpartisipasi dalam kompetisi diberikan kartu bank dan dana untuk menerima lalu lintas jaringan dan USB.

- Serangan penolakan layanan dilarang.

- Pastikan untuk menginformasikan tentang pendekatan yang ditemukan untuk menerima informasi rahasia dan menarik uang.

- Poin diberikan berdasarkan kesulitan menemukan.

- Poin ekstra diberikan untuk serangan melalui USB.

- Alat dan skrip adalah kebijaksanaan peserta.

WiFi Papan PWNED

Wifi PWNED Board adalah demonstrasi risiko real-time ketika seseorang mempercayai koneksi nirkabel. Tim DefCamp secara otomatis menganalisis lalu lintas di jaringan dan mencari tanda-tanda pengguna yang memasukkan surat, situs web, atau layanan jaringan lainnya tanpa menggunakan mekanisme perlindungan. Hasilnya ditampilkan pada Wifi PWNED Board dengan cara yang ramah untuk menunjukkan kepada semua orang bahaya dari jaringan yang tidak dipercaya. Sebagai alat, rak dengan 50 router digunakan, yang bagi pengguna adalah jaringan Wi-Fi palsu.

Target john

Target John adalah kompetisi di mana peserta menerima beberapa detail tentang tujuan nyata, dan mereka harus mencari tahu informasi tentang orang atau kelompok tersebut. Selama kompetisi, peserta dapat membuktikan diri di banyak bidang: forensik, pentest, pencarian jaringan. Tugas para peserta adalah untuk “membajak” akuntansi tujuan tanpa pemberitahuan, memperkenalkan pintu belakang perangkatnya, dan sebagainya.

Aturan untuk partisipasi:

- Cara Anda mencari artefak tidak penting.

- Poin diberikan berdasarkan nilai artefak yang sesuai.

- Poin bonus diberikan untuk gaya dan kreativitas yang ekstrem.

- Ukuran tim maksimum adalah 1 pemain.

- Foto dan bukti video diberikan kepada panitia.

Pojok mulai

Startup Corner adalah kesempatan untuk mendapatkan dukungan awal dari mitra acara Orange untuk periode tahunan. Hingga tiga startup dipilih berdasarkan prioritas pengajuan aplikasi dan sejauh mana startup itu dikembangkan.

Kata penutup

Saya menemukan acara ini bermanfaat karena kesempatan untuk mendengar berita langsung tentang keamanan Internet (saya akan membahas laporan saya secara terpisah dalam publikasi berikut).

Di sisi lain, banyak bahan sering diulang dari satu peristiwa ke peristiwa lainnya selama beberapa tahun, yang dalam arti juga merupakan nilai tambah jika bahan tersebut difokuskan secara sempit. Semua trek untuk pertunjukan diberi nomor sederhana, tetapi diketahui secara diam-diam bahwa di trek utama mereka menyajikan materi yang lebih umum untuk menarik penonton, pada trek kedua 50/50 bisnis dan teknis, dan pada track ketiga - materi teknis terpisah atau menarik bagi berbagai tamu. Dari kekurangannya, dapat dicatat bahwa tahun ini mereka mulai memperkenalkan jalur cepat selama 15 menit, dan sering kali bahan yang diklaim sebagai laporan lengkap dimasukkan di dalamnya.