Sudah menjadi kebiasaan bahwa pada akhir setiap tahun, perusahaan-perusahaan mengingatkan diri mereka sendiri, membagikan pencapaian mereka dan ramalan penerbitan, yang, secara kebetulan, dikaitkan dengan produk-produk perusahaan. Saya tidak akan mematahkan tradisi ini dengan dua tambahan kecil. Saya tidak akan membicarakan pencapaian kami selama setahun terakhir; Saya dapat menulis tentang ini di

blog perusahaan kami. Dan dengan ramalan, situasi iklan tidak begitu jelas. Kami memiliki banyak hal untuk dikatakan dalam konteks cybersecurity, tetapi saya akan mencoba untuk fokus pada apa yang biasanya tidak disebutkan oleh perusahaan lain, tetapi ini sangat penting dan apa yang harus diperhitungkan dalam strategi keamanan informasi saya pada tahun 2019. Selain itu, saya tidak akan menyembunyikan, kami memiliki andil dalam beberapa tren yang dijelaskan. Antara lain, kita akan berbicara tentang kerentanan BGP dan CDN, peretasan perangkat jaringan, jaringan TLS 1.3 dan 5G yang akan datang, API dan serangan dunia maya.

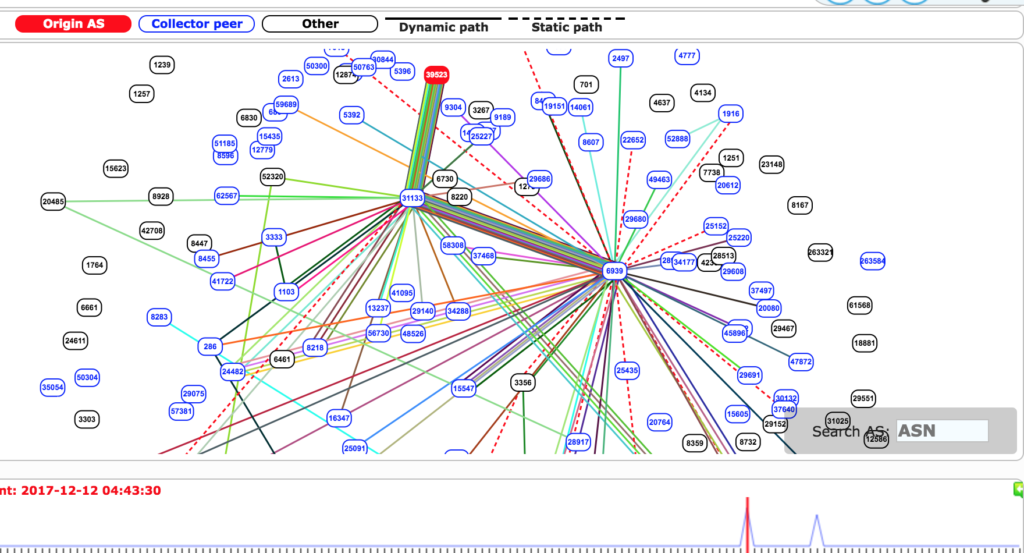

Menjebak traffic melalui kerentanan BGP

Baru-baru ini, kerentanan dalam protokol perutean Internet BGP menjadi lebih sering. Mencegah dan mengarahkan lalu lintas memungkinkan Anda untuk menganalisis dan memanipulasinya, yang mengarah pada pencurian mata uang digital, pelanggaran kerahasiaan, dan pemulihan kontrol atas komputer yang dikendalikan oleh polisi. Pada musim gugur 2018, sebuah skema baru terdeteksi yang digunakan oleh penjahat cyber untuk menipu iklan online. Operasi penyerang, yang disebut

3ve , mencegat lalu lintas lebih dari 1,5 juta alamat IP dan membuat perusahaan periklanan percaya bahwa miliaran tayangan spanduk Internet benar-benar dilihat oleh pengguna nyata. Ya, ini bukan

pencurian lalu lintas dari agen senjata nuklir Inggris. Dan ya, ini bukan

intersepsi traffic dari 1300 alamat Amazon untuk menyamarkan diri mereka sebagai situs web MyEtherWallet dengan pencurian 150 ribu dolar dalam cryptocurrency berikutnya. Dan ini bukan

intersepsi lalu lintas dari dua lusin lembaga keuangan, termasuk MasterCard dan Visa (serta Symantec dan Verisign). Beberapa iklan yang mengganggu yang kita semua coba hapus dengan bantuan plugin dan perangkat lunak khusus. Tetapi untuk perusahaan periklanan, serangan ini menelan biaya $ 29 juta, yang "dilemparkan ke jurang", yaitu, dibayarkan kepada scammer yang menggunakan kerentanan dan pengaturan BGP yang salah.

Apa yang akan dijawab Cisco

Apa yang akan dijawab Cisco : untuk menetralkan penerapan ancaman acak atau berbahaya melalui BGP, kami tidak akan menjual apa pun kepada Anda :-) Kami hanya menyarankan agar Anda membiasakan diri dengan manual kami (di

sini dan di

sini ) dan konfigurasikan peralatan jaringan Anda sesuai dengan itu. Selain itu, memantau informasi perutean jaringan Anda menggunakan layanan pemantauan BGP yang sesuai adalah rekomendasi yang bagus.

Meretas perangkat jaringan

45 ribu router yang dikompromikan ditemukan pada akhir November 2018. Sebuah botnet yang terdiri dari 100.000 perangkat jaringan yang rusak Broadcom, Asus, TP-Link, Zyxel, D-Link, Netgear, Robotika AS dan lainnya ditemukan beberapa minggu sebelumnya. Pada bulan Mei,

Cisco Talos menemukan setengah juta perangkat jaringan yang disusupi di 54 negara. Di antara

vendor yang terkena dampak adalah ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE, serta Linksys, MikroTik, Netgear dan TP-Link. Peretasan peralatan jaringan berubah dari kasus terisolasi menjadi arus utama, karena memungkinkan penyerang mendapatkan akses ke sejumlah besar informasi yang menarik bagi mereka, yang dapat ditransmisikan dalam bentuk yang tidak dienkripsi.

Apa yang akan dijawab Cisco : jika kita berbicara tentang peralatan Cisco, maka kita telah mengembangkan banyak

rekomendasi untuk melindungi router berbasis pada

Cisco IOS ,

IOS XR , sistem operasi

IOS XE , implementasi yang benar yang meningkatkan keamanan mereka berkali-kali lipat. Selain itu, kami adalah salah satu yang pertama kali menghadapi serangan pada router kami (karena popularitasnya), dan kami mulai memperkenalkan mekanisme boot aman Secure Boot, perlindungan memori, perlindungan terhadap spoofing komponen perangkat keras ke dalam peralatan, dll.

Pabrikan lain juga harus memiliki instruksi yang sesuai tentang cara memperbarui dan melindunginya. Selain itu, praktik yang baik untuk

menganalisis telemetri yang berasal dari peralatan jaringan, yang memungkinkan Anda untuk mengidentifikasi anomali dalam lalu lintas jaringan dan mendeteksi kompromi tepat waktu di tingkat infrastruktur jaringan, yang pada 2019 akan terus menarik minat penyerang.

Serangan Rantai Pasokan

Serangan terhadap peralatan jaringan mengingatkan kita pada

kisah lama yang dihadapi beberapa pelanggan kami di seluruh dunia (ada beberapa dari mereka). Tanpa kontrak layanan untuk peralatan kami, mereka mengunduh firmware baru untuk jalur router yang sudah dihentikan dari situs Internet, yang menyebabkan infeksi perangkat, intersepsi informasi, dan kami diminta untuk meninjau strategi pertahanan diri peralatan jaringan dan meluncurkan inisiatif

Sistem yang Dapat Dipercaya , Dalam kerangka yang kami secara substansial mendesain ulang arsitektur perangkat kami dan melengkapinya dengan mekanisme

boot yang tepercaya , perlindungan terhadap eksekusi kode berbahaya dalam memori, perlindungan terhadap spoofing komponen elektronik dll.

Pada tahun 2018, Departemen Keamanan Dalam Negeri AS berbagi

cerita tentang bagaimana peretas yang tidak dikenal menyerang sejumlah perusahaan energi di Amerika Utara dan mereka melakukannya melalui apa yang disebut serangan Lubang Air. Inti dari serangan itu adalah bahwa penyerang tidak memulai langkah pertama serangan mereka dengan meretas perusahaan korban, tetapi dengan mengkompromikan situs pembuat perangkat lunak atau perangkat keras yang digunakan korban. Cepat atau lambat (dengan kualitas perangkat lunak saat ini, lebih awal lebih cepat), perusahaan datang ke situs web pabrikan untuk pembaruan perangkat lunak dan firmware dan mengunduh perangkat lunak yang terinfeksi dari sumber daya tepercaya, memercayainya sepenuhnya dan sepenuhnya. Jadi penyerang masuk ke dalam organisasi dan mulai memperluas jembatan. Serangan ini memungkinkan Anda untuk menginfeksi bukan hanya satu tetapi banyak perusahaan sekaligus, yang, seperti tempat berair (karenanya lubang air), datang ke situs web produsen untuk pembaruan.

Pada akhir Agustus 2018, maskapai British Airways

dihadapkan pada kenyataan bahwa beberapa ratus ribu pelanggannya dipengaruhi oleh kebocoran data kartu pembayaran yang dimasukkan di situs web ketika memesan tiket. Selama penyelidikan, ternyata kelompok peretas Magecart meretas ... bukan, bukan situs British Airways, tetapi situs kontraktornya, dari mana JavaScript yang terinfeksi diunduh, yang menyebabkan kebocoran informasi. Magecart mengikuti taktik serupa dalam kasus serangan di situs penjualan Ticketmaster, serta sejumlah sumber daya e-commerce lainnya. Akhirnya, perlu dicatat bahwa menurut satu versi, bukan situs utama British Airways yang rusak, tetapi salah satu klonnya, yang terletak di infrastruktur CDN penyedia Internet, dan dirancang untuk mempercepat akses ke situs web maskapai dari lokasi tertentu. Dalam hal ini, bukan perusahaan itu sendiri yang diretas, tetapi salah satu rekanannya yang menyediakan bagian dari infrastruktur mereka.

Contoh-contoh ini, serta kasus yang dijelaskan di atas tentang mencegat lalu lintas melalui BGP dalam kasus pencurian cryptocurrency, menunjukkan bahwa tidak hanya sumber daya yang menarik bagi peretas perusahaan, tetapi juga infrastruktur yang melayaninya dapat diserang. Menurut pendapat kami, serangan seperti itu hanya akan menjadi lebih sering, yang menimbulkan pertanyaan tentang perlunya memperluas ruang lingkup perhatian para pakar keamanan siber dan mengembangkan strategi keamanan tidak hanya untuk mereka sendiri, tetapi juga untuk memantau keamanan mitra, kontraktor, dan kontraktor mereka.

Apa yang akan dijawab Cisco : tidak ada resep universal di sini - semuanya sangat tergantung pada bagaimana dan apa infrastruktur kontraktor yang diretas para peretas. Jika kita berbicara tentang serangan pada BGP, maka kita perlu memonitor rute BGP. Jika kita berbicara tentang serangan melalui skrip yang terinfeksi di situs produsen yang dikompromikan, maka

pemantauan DNS dengan

Cisco Umbrella akan membantu, jika kita berbicara tentang mengunduh perangkat lunak palsu, analisis anomali dalam telemetri dengan

Cisco Stealthwatch dapat membantu. Yang paling penting adalah memasukkan ancaman ini ke dalam daftar yang relevan pada 2019.

TLS yang akan datang 1.3

Setiap orang telah mendengar tentang protokol TLS, yang pendahulunya adalah protokol SSL. Baru-baru ini, pada bulan Agustus 2018, rekomendasi RFC 8446 diterbitkan, yang mengidentifikasi versi baru 1.3. Kelebihan dari versi baru ini termasuk kecepatan yang lebih tinggi dan kekuatan kriptografi. Pada saat yang sama, kerentanan versi sebelumnya dihilangkan, serta fitur-fitur baru yang bermanfaat ditambahkan. Saat ini, TLS 1.3 mendukung banyak browser populer dan perpustakaan crypto (mis. Chrome, Firefox, OpenSSL). Segalanya tampak baik-baik saja, tetapi sayang sekali. Keterlambatan dalam adopsi TLS 1.3 disebabkan, antara lain, oleh fakta bahwa versi protokol ini tidak mengizinkan lalu lintas untuk diperiksa menggunakan perangkat perantara (NGFW, IDS, proxy, dll.), Yang diperlukan untuk banyak layanan keamanan cybersecurity perusahaan. Sejumlah perusahaan dalam proses membahas TLS 1.3 diusulkan untuk memasukkan protokol pertukaran kunci yang lebih lemah, tetapi semua proposal ini ditolak untuk memastikan kerahasiaan di Internet dan melindungi terhadap campur tangan pemerintah dalam kebebasan komunikasi. Dengan penggunaan aktif TLS 1.3, ketidakmampuan untuk memeriksanya akan menjadi sangat akut dan masalah pertama dapat dimulai sedini 2019.

Apa yang akan dijawab Cisco : kami tidak berencana untuk menghalangi kemajuan dan menempatkan tongkat pada roda ketika memperkenalkan versi baru TLS (terutama karena kami sendiri menerapkannya dalam solusi kami), tetapi kami menyarankan Anda untuk memikirkan apakah Anda perlu beralih ke infrastruktur Anda. apakah TLS 1.2 tidak diretas dan belum dilarang? Tetapi karena cepat atau lambat transisi seperti itu akan tetap terjadi, dan para pakar keamanan informasi akan dihadapkan pada seluruh pertanyaan: bagaimana memonitor lalu lintas yang tidak dapat dimonitor? Jawabannya mungkin teknologi yang mirip dengan

Analisis Lalu Lintas Terenkripsi yang dikembangkan oleh kami, yang memungkinkan Anda untuk memahami tanpa enkripsi dan dekripsi apa yang ada di dalam lalu lintas terenkripsi (tetapi tanpa akses ke konten itu sendiri).

Enkripsi lalu lintas

Berbicara tentang enkripsi ... Dalam

laporan tahunan kami

tentang cybersecurity (Cisco Annual Cybersecurity Report 2018), kami mencatat bahwa 55% lalu lintas web global dalam satu tahun terakhir ditransmisikan dalam bentuk terenkripsi, yang 12% lebih banyak dari tahun lalu, dan jumlah program jahat menggunakan enkripsi tiga kali lipat. Gartner dalam salah satu ramalannya meramalkan bahwa pada tahun Babi Bumi Kuning (ya, ini adalah tahun 2019) sudah 80% dari semua lalu lintas web akan dienkripsi. Dan apa yang harus dilakukan dalam situasi seperti itu? Terutama jika lalu lintas dienkripsi menggunakan TLS 1.3 yang dijelaskan di atas?

Apa yang akan dijawab Cisco : kami, di infrastruktur kami sendiri, juga menghadapi masalah ini dan telah mengembangkan sejumlah rekomendasi yang siap kami bagikan kepada Anda. Pertama, jangan diskon perangkat perantara (misalnya,

Cisco NGFW atau

Cisco WSA ) yang dapat menghentikan terowongan dan memeriksa lalu lintas yang didekripsi (setidaknya hingga TLS 1.3). Jika ada kekhawatiran bahwa perangkat keamanan jaringan akan "turun" dalam kinerja, maka Anda dapat menetapkan fungsi untuk menghentikan lalu lintas terenkripsi ke perangkat eksternal, misalnya, Radware Alteon. Tidak dapat mengurai saluran terenkripsi, jangan putus asa. Anda dapat menggunakan teknologi pembelajaran mesin yang menembus lalu lintas terenkripsi tanpa mendekripsi (misalnya,

Cisco ETA ), atau mendeteksi interaksi dengan server perintah atau sumber daya berbahaya lainnya di Internet. Dalam portofolio Cisco,

Cisco Umbrella akan membantu menyelesaikan masalah ini. Akhirnya, jangan lupa bahwa ada tempat di mana bahkan lalu lintas terenkripsi sudah didekripsi - ini adalah perangkat akhir - workstation dan server, di mana Anda dapat (dan perlu) menginstal fitur keamanan yang sesuai. Tetapi antivirus konvensional tidak akan berfungsi di sini - Anda memerlukan sesuatu yang lebih modern daripada solusi yang dikembangkan pada akhir 80-an. Di Cisco, solusi ini disebut

Cisco AMP untuk Endpoints dan kami menggunakannya sendiri di laptop kami (tidak semua pengembang keamanan dapat membual tentang hal ini), tetapi Anda, tentu saja, juga dapat menggunakan solusi EDR (Endpoint Detection & Response) lainnya.

Serangan fileless

Teknologi perlindungan anti-virus muncul di akhir 80-an dan sejak itu, sebagian besar, mereka tidak banyak berubah. Ada program jahat, itu dipelajari oleh analis virus, mengembangkan tanda tangan dan melengkapi produk mereka. Ada tanda tangan - malware ditangkap. Tanpa tanda tangan - tidak tertangkap. Salah satu tugas penyerang untuk tetap diperhatikan selama mungkin, dan untuk ini mereka terus aktif bermain dengan kucing dan tikus dengan penjaga keamanan. Beberapa memperkuat kompetensi mereka dalam mendeteksi aktivitas berbahaya dan tidak normal, sementara yang lain meningkatkan potensi mereka untuk tetap tidak terlihat selama mungkin. Salah satu tren yang terus berkembang adalah penggunaan serangan fileless yang secara aktif mengeksploitasi perintah built-in di OS dan PowerShell, menyamar sebagai pengguna komputer yang sah.

Apa yang akan dijawab Cisco : karena kita hanya berbicara tentang perangkat terminal, kami memiliki dua solusi yang ditujukan untuk melindungi dan mengendalikan serangan bebas-file -

Cisco AMP untuk Endpoints dan Cisco AnyConnect. Solusi pertama adalah milik kelas EDR dan memungkinkan Anda untuk melakukan inventarisasi perangkat lunak, termasuk analisis kerentanannya, memblokir eksploitasi, termasuk yang diluncurkan dalam memori, menganalisis aktivitas melalui indikator kompromi (IOC) yang diperbarui secara terus-menerus, serta melakukan penyelidikan dan mencari ancaman (berburu ancaman) ) Cisco AnyConnect dengan NVM (Network Visibility Module) terintegrasi memungkinkan Anda untuk mengumpulkan data aktivitas pada host dalam format yang disesuaikan dengan Netflow untuk menghubungkannya dengan data yang diterima di lapisan jaringan

Cisco Stealthwatch . Selain itu, tingkat perlindungan tambahan akan disediakan oleh Cisco Umbrella, yang memantau komunikasi dengan server perintah malware, termasuk yang bebas file.

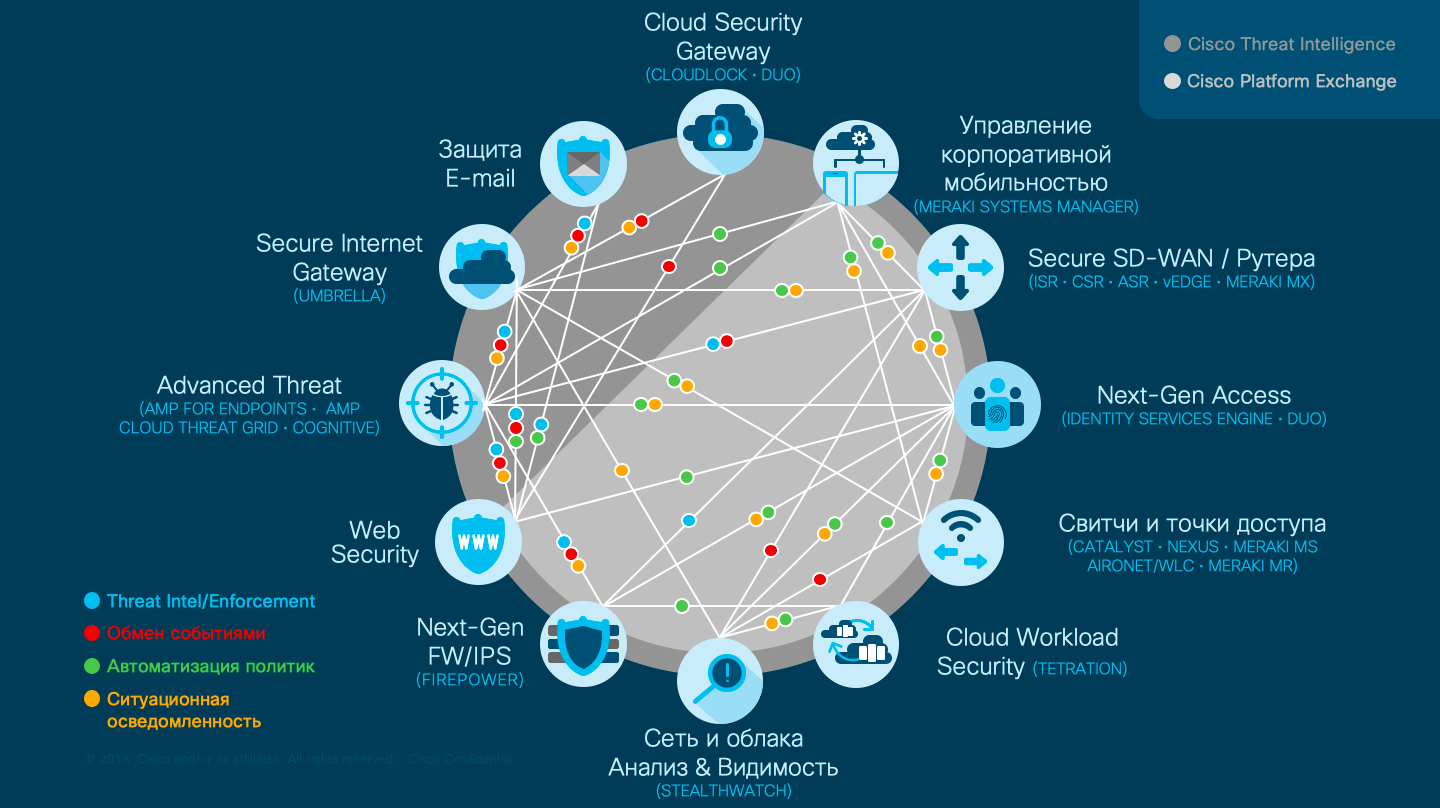

Integrasi, Otomasi, dan API

Integrasi Cisco AnyConnect dengan Cisco Stealthwatch bukan keinginan produsen, tetapi kebutuhan mendesak, yang ditentukan oleh lanskap ancaman yang berubah dan munculnya serangan multi-vektor yang menembus jaringan perusahaan dan departemen dalam berbagai cara - melalui kerentanan portal Web, flash drive yang dilemparkan, serangan lubang air, melalui kerentanan wi-fi yang dibawa oleh laptop manajer atau kontraktor yang terinfeksi, dll. Tidak ada solusi tunggal untuk keamanan informasi saja yang mampu menangani ancaman modern. Terlalu lama dan tidak dapat diandalkan untuk menunggu konsumen mulai mengintegrasikan produk keamanan informasi yang diperoleh di antara mereka. Kita harus mengambil proses itu ke tangan kita sendiri. Menurut statistik Cisco, banyak perusahaan menggunakan beberapa lusin fitur keamanan berbeda yang tidak tahu bagaimana berinteraksi satu sama lain, sambil menciptakan rasa keamanan palsu. Waktu rata-rata untuk tidak terdeteksinya aktivitas jahat dalam jaringan saat ini adalah sekitar 200 hari. Dan semuanya karena alat perlindungan bekerja seperti negara di Balkan - masing-masing secara independen satu sama lain (bukan kebetulan bahwa istilah "Balkanisasi Internet" muncul, sebagai sinonim untuk menciptakan segmen nasional Internet). Tetapi situasi akan berubah, yang sudah dapat dilihat pada contoh dari Cisco yang sama dan inisiatifnya

pxGrid , ACI,

Cisco Security Technology Alliance , yang menyatukan dua ratus perusahaan pengembangan, bersatu untuk menahan serangan yang semakin kompleks dan semakin cepat.

Apa yang akan dijawab Cisco :

jawaban kami adalah otomatisasi dan API yang menyerap semua produk kami untuk menggabungkannya ke dalam sistem keamanan tunggal dan dapatkan dari efek sinergis ini, yang memungkinkan Anda mempercepat proses deteksi ancaman dari beberapa ratus hari hingga 4 setengah jam. Ini dicapai melalui pertukaran data ancaman, otomatisasi pembuatan tanda tangan, akses dari sumber eksternal indikator kompromi, transfer perintah antara alat keamanan, dll.

Meningkatnya penggunaan kecerdasan buatan di kedua sisi barikade

Kecerdasan buatan adalah hype. Tidak seperti pembelajaran mesin, yang sudah menjadi norma, dan bukan pengecualian untuk keamanan informasi. Otomatisasi tugas-tugas rutin, akselerasi proses yang lambat, penggantian personil yang sudah berkualitas. Berikut adalah beberapa manfaat menggunakan pembelajaran mesin dalam keamanan informasi. Hari ini, dapat digunakan untuk mendeteksi kode berbahaya dan domain berbahaya dan alamat IP Internet, serangan phishing dan kerentanan, meningkatkan kesadaran dan mengidentifikasi orang dalam. Tetapi kecerdasan buatan digunakan tidak hanya untuk kebaikan, tetapi juga untuk kerugian. Itu dipilih oleh penyerang yang menggunakan pembelajaran mesin untuk mencari kerentanan dan menerapkan serangan phishing, memotong biometrik dan membuat profil palsu di jejaring sosial, membuat malware, memilih kata sandi dan memotong mekanisme CAPTCHA. Pada tahun 2018, proyek yang sangat menarik disajikan pada pembuatan sidik jari master palsu, mensintesis suara, mengubah wajah pada gambar video, menyinkronkan gerakan bibir dengan ucapan disintesis ditumpangkan pada gambar orang lain dalam aliran video. Saya tidak ragu bahwa mereka akan dengan cepat diadopsi oleh penyerang juga, yang pada 2019 akan menimbulkan sejumlah pertanyaan baru bagi para pakar keamanan informasi tentang pemberantasan penggunaan jahat AI.

Apa yang Akan Dijawab Cisco : Kami akan melanjutkan

upaya kami untuk mengembangkan baru dan meningkatkan mekanisme pembelajaran mesin yang

ada dalam produk keamanan siber kami. Sudah, model-model tersebut dibangun ke dalam

Cisco AMP untuk Endpoint ,

Stealthwatch ,

CloudLock ,

Umbrella ,

Cognitive Threat Analytics dan daftar ini hanya akan berkembang. Sementara itu, kami dapat menawarkan Anda untuk mengunjungi

situs kami yang didedikasikan untuk penggunaan kecerdasan buatan dalam solusi Cisco.

Otentikasi multi-faktor

Berapa banyak faktor otentikasi yang dapat Anda sebutkan? Satu, dua, tiga? Dan jika Anda memikirkannya? Berikut adalah daftar singkat dari apa yang dapat mengidentifikasi Anda:

- Sesuatu yang Anda tahu (ya, ini adalah kata sandi klasik)

- Sesuatu yang Anda miliki (ya, ini token)

- Sesuatu yang Anda miliki (ya, itu biometrik)

- Sesuatu yang kamu lakukan

- Sesuatu yang hilang

- Sesuatu yang kamu lupa

- Sesuatu yang kamu temukan

- Sesuatu yang Anda dan tempat Anda melihatnya

- Sesuatu di mana kamu berada

- Sesuatu yang kamu buat

- Sesuatu yang kau hancurkan

- Sesuatu yang atau apa yang Anda korbankan

- Sesuatu yang kamu curi.

Bahkan, kata sandi lama, yang paling populer selama lima tahun terakhir adalah 123456, telah menjadi bagian dari masa lalu dan digantikan oleh otentikasi dua dan multi-faktor, yang secara signifikan dapat meningkatkan keamanan akses pengguna ke berbagai layanan dan data - perusahaan dan pribadi, disimpan di dalam pusat data perusahaan dan di luarnya, di awan. Dan kita sudah terbiasa menggunakan pintu masuk ke layanan eksternal melalui Facebook atau Yandex, kita akan terbiasa menggunakan dua faktor, dan kemudian otentikasi multi-faktor. Saya pikir pada 2019 akan terjadi perubahan kesadaran dan banyak penjaga keamanan akan memikirkan cara mengganti kata sandi yang tidak dapat diandalkan. Dan ya, biometrik tidak mungkin menjadi pengganti seperti itu karena biayanya yang tinggi dibandingkan dengan metode otentikasi multifaktor lainnya dan kurangnya pengembangan model ancaman untuknya.Apa yang akan dijawab Cisco : pada tahun 2018, kami membeli Duo , pemimpin di pasar otentikasi multi-faktor, yang akan kami luncurkan di pasar Rusia.Pusat data

Setiap orang secara bertahap meninggalkan perimeter, pergi ke awan dan secara bertahap memperkenalkan BYOD. Tidak ada yang peduli jika jaringan Anda diretas atau tidak (baik, atau hampir tidak ada). Tetapi jika data Anda bocor, Anda bercampur dengan kotoran, regulator mendatangi Anda, mereka akan membilas Anda di media, menuduh Anda tidak mampu merawat pelanggan dan karyawan. Pernahkah Anda bertanya-tanya berapa banyak orang yang menderita kebocoran data pribadi dan identifikasi mereka? Saya membiarkan diri saya membuat daftar pendek dan sedikit terkejut terkejut dengan banyaknya data yang bocor ke Internet (dalam jutaan entri):- Exactis - 340

- Facebook - 50

- Equifax - 145

- Starwood - 500

- Yahoo — 3000

- Under Armor — 150

- Adult FriendFinder — 412

- MySpace — 164

- Ebay — 145

- Target — 110

- Heartland Payment Systems — 130

- LinkedIn — 117

- Rambler — 98

- TJX — 94

- AOL — 92

- Quora — 100

- VK — 100

- Deep Root Analytics — 198

- JP Morgan Chase — 78

- Mail.ru — 25

- Anthem — 80

- Dailymotion — 85

- Uber — 57

- Tumblr — 65

- Dropbox — 68

- Home Depot — 56

- Adobe — 38

- Sony PSN — 77

- RSA Security — 40.

Saya takut mengira, tetapi saya pikir lebih dari setengah dari seluruh Internet telah berpisah dengan datanya (omong-omong, saya juga ada di sana lebih dari sekali). Harap dicatat bahwa jumlah insiden di mana kebocoran melebihi sepuluh juta catatan tidak lagi diukur dalam satuan atau bahkan puluhan. Dan situasinya akan diperburuk. Kami terlalu terpaku untuk melindungi perimeter, lupa bahwa keamanan telah menjadi data-sentris daripada perimeter. Dan ini tidak hanya masalah insiden data, tetapi juga peningkatan beban regulasi terkait dengan perlindungan data. GDPR, data pengguna besar (ini adalah topik RUU baru), amandemen Undang-Undang Federal-152 dan yang lainnya sedang menunggu Rusia tahun depan dengan tangan terbuka. Apa yang akan dijawab Cisco: kami tidak menjual proyek untuk membuat Anda mematuhi persyaratan hukum (meskipun di Eropa kami memiliki banyak proyek di GDPR). Dan kami tidak memiliki sarana klasifikasi data atau kontrol kebocoran (DLP). Tetapi kami memiliki pengalaman yang kaya dalam membangun sistem keamanan siber perusahaan, yang telah kami akumulasikan dalam proyek Cisco SAFE - serangkaian rekomendasi praktis untuk melindungi berbagai bagian dari jaringan perusahaan atau departemen. Ini bukan hanya tentang perimeter , tetapi tentang pusat data, cloud, Wi-Fi, komunikasi terpadu, jaringan industri, dll. Hanya perlindungan semua komponen yang akan melindungi data dari kebocoran, sementara secara bersamaan memenuhi persyaratan hukum.

Apa yang akan dijawab Cisco: kami tidak menjual proyek untuk membuat Anda mematuhi persyaratan hukum (meskipun di Eropa kami memiliki banyak proyek di GDPR). Dan kami tidak memiliki sarana klasifikasi data atau kontrol kebocoran (DLP). Tetapi kami memiliki pengalaman yang kaya dalam membangun sistem keamanan siber perusahaan, yang telah kami akumulasikan dalam proyek Cisco SAFE - serangkaian rekomendasi praktis untuk melindungi berbagai bagian dari jaringan perusahaan atau departemen. Ini bukan hanya tentang perimeter , tetapi tentang pusat data, cloud, Wi-Fi, komunikasi terpadu, jaringan industri, dll. Hanya perlindungan semua komponen yang akan melindungi data dari kebocoran, sementara secara bersamaan memenuhi persyaratan hukum.Menggunakan jaringan 5G sebagai jembatan untuk serangan

Di Amerika Serikat, beberapa kota mengumumkan bahwa mereka secara praktis menutupi wilayah mereka dengan jaringan generasi ke-5 (5G), yang memungkinkan Anda bekerja di Internet dengan kecepatan hingga 10 Gb / dtk. Ini akan menghilangkan "perantara" di muka router, yang hari ini mengakumulasi sebagian besar koneksi. Dalam jaringan 5G, situasinya dapat berubah, yang secara signifikan akan meningkatkan area serangan dan membuat serangan di Internet menjadi lebih luas. Faktanya, penggunaan Internet sebagai batu loncatan untuk serangan (saya pikir reinkarnasi Mirai 5G hanya sebentar lagi), yang secara signifikan dapat meningkatkan kekuatan serangan DDoS. Berhenti

Namun di Rusia, pengenalan 5G ditunda hingga akhir 2021. Lalu apa tren untuk tahun babi kuning tanah? Ya, ini benar.

Saya hanya ingin menunjukkan pengetahuan saya. Untuk Rusia, rekomendasi dan solusi kami untuk melindungi jaringan generasi baru masih ketinggalan zaman. Tapi, setidaknya, ada baiknya mengingat kesempatan ini.Cyber

Anda sudah bosan membaca karya saya tentang apa yang menanti kita semua pada tahun 2019, jadi saya akan menyelesaikannya. Dan saya ingin mengakhiri dengan pengamatan terakhir, yang sudah menjadi tren, yang hanya akan meningkat tahun depan. Kita berbicara tentang jalur cyber, yang memungkinkan Anda untuk memeriksa kelemahan dalam proses tertentu untuk memastikan keamanan siber dan membuat rencana untuk menghilangkannya. Berbeda dengan kursus resmi yang memberikan pengetahuan dan pelatihan yang memungkinkan Anda untuk mengembangkan keterampilan yang sangat spesifik dalam bekerja dengan produk-produk tertentu, manipulasi dunia maya memungkinkan Anda untuk mensimulasikan berbagai situasi yang mirip dengan apa yang mungkin terjadi dalam kenyataan (mencari jejak ancaman, kebocoran informasi tentang insiden di Media, flash drive yang dilempar dengan kode jahat, dll.) Dan tentukan metode untuk menghentikannya. Biasanya, dalam rangka perintah siber seperti itu,semua kelemahan ditemukan baik dalam proses yang dijelaskan di atas kertas dan dalam keterampilan yang diperoleh bekerja dengan produk tertentu yang tidak selalu berlaku dalam kehidupan nyata.Pada tahun 2018, pesanan dunia maya menjadi sangat populer baik di tingkat perusahaan, negara bagian dan antar negara. Saya kebetulan melakukan atau berpartisipasi dalam beberapa lusinan pesanan dunia maya semacam itu dan saya dapat dengan aman mengatakan bahwa ini menjadi tren untuk layanan keamanan informasi perusahaan, yang dengan demikian menguji keterampilan spesialis mereka untuk menahan berbagai insiden dan situasi darurat.Apa yang akan dijawab Cisco : tren di Rusia ini menjadi demikian tanpa bantuan kami. Kami memulai pesanan dunia maya Cisco Cyber Range beberapa tahun yang lalu, ketika kami mengadakan beberapa sesi gratis untuk pelanggan kami di Moscow Cisco Connect selama dua hari. Kemudian kami mengulangi kesuksesan Cyber Range dan ingin melakukan kembali pesanan cyber ini pada bulan April, sebagai bagian dari Cisco Connectdi Moskow. Benar, di Cisco Connect kami menjalankan versi ringan, dikurangi menjadi 4 jam kerja praktek intensif. Pada kenyataannya, kami menawarkan perintah cyber selama tiga atau lima hari, di mana kami mengembangkan keterampilan menangani ratusan skenario serangan yang diperbarui secara teratur yang telah kami ambil dari kehidupan nyata. Selain Cyber Range, kami secara aktif mulai melakukan pesanan cyber Workshop Berburu Ancaman Cisco satu hari di kantor kami, di mana peserta mencoba menemukan jejak berbagai ancaman (Anda dapat memeriksa tanggal pesanan cyber berikutnya dengan manajer Cisco Anda). Selain itu, kami memiliki sejumlah pesanan cyber online lain yang tersedia untuk mitra dan pelanggan kami di layanan demo interaktif Cisco dCloud .Berikut adalah daftar tren yang ingin kami bicarakan dan yang, menurut pendapat kami, menunggu kita semua pada tahun 2019! Selamat Tahun Baru!