Institut Teknologi Massachusetts. Kursus Kuliah # 6.858. "Keamanan sistem komputer." Nikolai Zeldovich, James Mickens. Tahun 2014

Keamanan Sistem Komputer adalah kursus tentang pengembangan dan implementasi sistem komputer yang aman. Ceramah mencakup model ancaman, serangan yang membahayakan keamanan, dan teknik keamanan berdasarkan pada karya ilmiah baru-baru ini. Topik meliputi keamanan sistem operasi (OS), fitur, manajemen aliran informasi, keamanan bahasa, protokol jaringan, keamanan perangkat keras, dan keamanan aplikasi web.

Kuliah 1: “Pendahuluan: model ancaman”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 2: "Kontrol serangan hacker"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 3: “Buffer Overflows: Exploits and Protection”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 4: “Pemisahan Hak Istimewa”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 5: "Dari mana sistem keamanan berasal?"

Bagian 1 /

Bagian 2Kuliah 6: “Peluang”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 7: “Kotak Pasir Klien Asli”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 8: “Model Keamanan Jaringan”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 9: "Keamanan Aplikasi Web"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 10: “Eksekusi simbolik”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 11: “Bahasa Pemrograman Web / Web”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 12: Keamanan Jaringan

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 13: "Protokol Jaringan"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 14: "SSL dan HTTPS"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 15: “Perangkat Lunak Medis”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 16: “Serangan Saluran Samping”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 17: “Otentikasi Pengguna”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 18: “Penjelajahan Pribadi di Internet”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 19: “Jaringan Anonim”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 20: "Keamanan Ponsel"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 21: “Melacak Data”

Bagian 1 /

Bagian 2 /

Bagian 3 Kuliah 22: "MIT Keamanan Informasi"

Bagian 1 /

Bagian 2 /

Bagian 3Jadi, ini adalah kata pengantar untuk fakta bahwa kami memiliki tim yang hanya terdiri dari empat orang di sebuah institusi yang sangat besar dengan banyak perangkat. Jadi, federasi yang dibicarakan Markus sangat diperlukan untuk setidaknya mencoba memastikan keamanan jaringan sebesar ini.

Kami berkomunikasi dengan orang-orang dan membantu mereka di kampus. Portofolio kami terdiri dari layanan konsultasi, layanan yang kami sajikan kepada masyarakat, dan alat yang kami gunakan. Layanan yang kami berikan cukup beragam.

Pelaporan penyalahgunaan - kami merilis laporan penyalahgunaan online. Biasanya ini adalah jawaban untuk keluhan dari dunia luar, yang sebagian besar berhubungan dengan pembuatan node Tor di jaringan institut. Kami memilikinya, apa lagi yang bisa saya katakan? (hadirin tertawa).

Perlindungan endpoint Kami memiliki beberapa alat dan produk yang kami pasang di komputer "besar", jika diinginkan, Anda dapat menggunakannya untuk bekerja. Jika Anda adalah bagian dari domain MIT, yang sebagian besar merupakan sumber daya administratif, produk ini akan diinstal secara otomatis di komputer Anda.

Perlindungan jaringan, atau perlindungan jaringan, adalah kotak peralatan yang terletak di seluruh jaringan mit.net dan di perbatasannya. Mereka mendeteksi anomali atau mengumpulkan data arus lalu lintas untuk dianalisis. Analisis data membantu kami membandingkan, menyatukan semua hal ini dan mencoba untuk mendapatkan beberapa informasi yang berguna.

Forensik - forensik komputer, kita akan membicarakannya sebentar lagi.

Identifikasi risiko, atau identifikasi risiko, terutama alat penginderaan jaringan dan penilaian seperti Nessus. Ini termasuk hal-hal yang mencari PII - informasi identifikasi pribadi, karena, sementara di Massachusetts, kita perlu memastikan bahwa aturan baru hukum dasar negara bagian 201 CMR 17.00 terpenuhi. Mereka memerlukan lembaga atau perusahaan yang menyimpan atau menggunakan informasi pribadi tentang penduduk Massachusetts untuk mengembangkan rencana perlindungan informasi pribadi dan secara teratur memeriksa efektivitasnya. Oleh karena itu, kami perlu menentukan di mana di jaringan kami terdapat informasi pribadi pengguna.

Penjangkauan / Kesadaran / Pelatihan - memberi informasi dan pelatihan, saya baru saja membicarakan hal ini.

Kebutuhan kepatuhan terutama adalah sistem PCI DSS. PCI, industri kartu pembayaran yang memiliki DSS, adalah standar keamanan data. Percaya atau tidak, Massachusetts Institute of Technology menjual kartu kredit. Kami memiliki beberapa penyedia instrumen pembayaran ini di kampus, dan kami harus dapat memastikan infrastrukturnya kompatibel dengan PCI DSS. Jadi manajemen keamanan dan kepatuhan keamanan dalam memenuhi kebutuhan ini juga merupakan bagian dari pekerjaan tim kami.

PCI 3.0, yang merupakan pembaruan utama keenam standar, mulai berlaku pada 1 Januari, jadi kami sedang dalam proses memastikan bahwa itu memenuhi seluruh infrastruktur kami.

Pelaporan / Metrik / Peringatan, pelaporan, pemberian indikator, dan peringatan yang diterbitkan, juga termasuk dalam ruang lingkup pekerjaan kami.

Sejumlah produk ditampilkan di slide berikutnya untuk melindungi titik akhir. Seekor elang terlihat di atas. Ada alat yang disebut CrowdStrike, yang saat ini sedang diuji di departemen IS&T kami. Ini terutama melacak perilaku abnormal dalam hal panggilan sistem.

Misalnya, jika Anda menggunakan MS Word, dan program tiba-tiba mulai melakukan sesuatu yang seharusnya tidak dilakukan, misalnya, mencoba membaca basis data akun dari sistem atau sekelompok kata sandi, CrowdStrike memperingatkan tentang ini dan melempar bendera alarm. Ini adalah alat cloud, yang akan kita bicarakan nanti. Semua data ini dikirim ke konsol tengah, dan jika komputer mencoba melakukan sesuatu yang berbahaya, sebagaimana dibuktikan oleh perspektif perilaku heuristik, mereka mendapat bendera merah.

GPO - Objek Kebijakan Grup, ini adalah sistem yang mengimplementasikan kebijakan keamanan grup. S - ini semua jenis program dari Sophos untuk melindungi dari aplikasi jahat, antivirus, semua hal yang kita harapkan saat membeli produk untuk melindungi titik akhir.

PGP mengenkripsi hard drive Anda untuk sistem kampus yang berisi data sensitif.

Beberapa alat ini sedang diganti dengan yang lebih canggih. Industri ini semakin bergerak menuju kebijakan netral-vendor menggunakan solusi seperti BitLocker untuk Windows atau FileVault untuk Mac, jadi kami juga mengeksplorasi opsi-opsi ini. Casper terutama mengelola kebijakan keamanan komputer Mac OS.

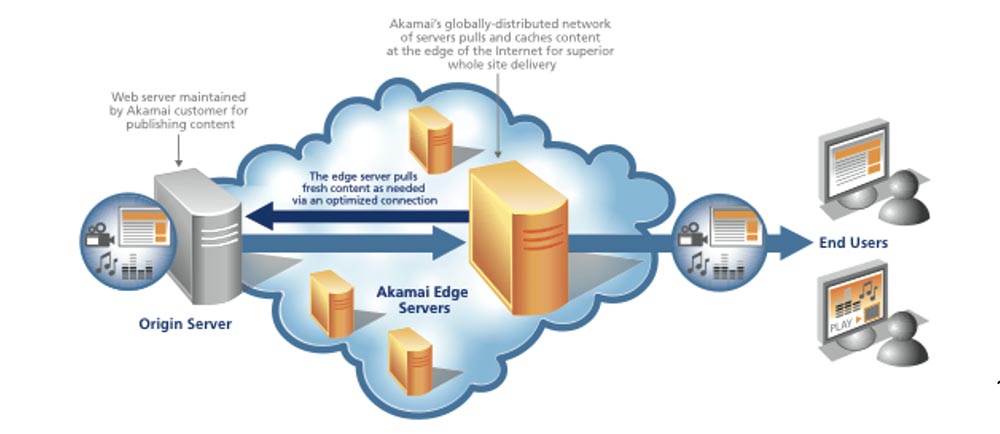

Mengenai keamanan jaringan, kami bekerja dengan Akamai di bidang ini - ini adalah perusahaan yang benar-benar meninggalkan MTI, banyak lulusan kami yang bekerja di dalamnya. Mereka menyediakan perawatan yang sangat baik, jadi kami memanfaatkan banyak layanan yang mereka sediakan.

Nanti kita akan membicarakannya dengan cukup detail.

TippingPoint adalah pengidentifikasi risiko, sistem deteksi intrusi. Seperti yang saya katakan, beberapa alat ini terus ditingkatkan, dan TippingPoint berfungsi sebagai contoh. Berkat dia, kami memiliki sistem pencegahan intrusi di perbatasan kami. Faktanya, kita tidak mencegahnya, tetapi hanya mendeteksi mereka. Kami tidak memblokir apa pun di tepi jaringan MIT, menggunakan beberapa aturan anti-spoofing yang sangat sederhana dan luas.

Stealth Watch adalah alat yang menghasilkan data NetFlow, atau, lebih tepatnya, mengumpulkan data NetFlow. Kami menggunakan perangkat Cisco, tetapi semua perangkat jaringan mengeluarkan beberapa detail, metadata dari stream yang mereka kirim, port sumber, port tujuan, alamat IP sumber, alamat IP akhir, protokol, dan sebagainya. StealthWatch mengumpulkan data ini, melakukan analisis keamanan dasar, dan juga menyediakan API yang dapat kita gunakan untuk melakukan hal-hal yang lebih cerdas.

RSA Security Analytics adalah alat lain yang bertindak dalam banyak hal sebagai pengidentifikasi steroid. Ini melakukan penangkapan paket lengkap, sehingga Anda dapat melihat isinya jika ditandai dengan bendera merah.

Di bidang identifikasi risiko, Nessus adalah semacam alat penilaian kerentanan de facto. Biasanya kami menggunakannya sesuai permintaan, kami tidak menggunakannya secara keseluruhan di subdomain dari jaringan 18/8. Tetapi jika kita mendapatkan beberapa tambahan DLC untuk perangkat lunak kampus, maka kita menggunakan Nessus untuk menilai kerentanan mereka.

Shodan disebut mesin pencari komputer. Pada dasarnya, ini memindai Internet secara keseluruhan dan menyediakan banyak data berguna tentang keamanannya. Kami memiliki langganan ke "mesin" ini, sehingga kami dapat menggunakan informasi ini.

Identity Finder adalah alat yang kami gunakan di tempat-tempat di mana terdapat PII, informasi pribadi rahasia, untuk mematuhi aturan perlindungan data registrasi dan hanya memastikan bahwa kami tahu di mana data penting itu berada.

Forensik komputer adalah masalah yang kami lakukan dari waktu ke waktu ... Saya tidak dapat menemukan kata yang tepat, karena kami tidak melakukannya secara teratur, terkadang penyelidikan seperti itu membutuhkan banyak waktu, kadang tidak terlalu. Untuk ini, kami juga memiliki seperangkat alat.

EnCase adalah alat yang memungkinkan kita untuk mengambil gambar disk dan menggunakannya untuk melihat isi HDD.

FTK, atau Forensic Tool Kit - satu set alat untuk melakukan investigasi di bidang forensik komputer. Kami sering dihubungi ketika diperlukan untuk mengambil gambar disk ketika mempertimbangkan kasus sengketa konfirmasi kekayaan intelektual atau dalam beberapa kasus lain yang dianggap oleh OGC - kantor Penasihat Umum. Kami memiliki semua alat yang diperlukan untuk ini. Jujur, ini bukan pekerjaan permanen, ini muncul secara berkala.

Jadi bagaimana kita mengumpulkan semua data ini bersama? Mark menyebutkan korelasi. Untuk memastikan manajemen sistem, kami memproses log sistem. Anda melihat bahwa kami memiliki log NetFlow, beberapa log DHCP, log pengidentifikasi, dan log Touchstone.

Splunk adalah alat yang melakukan sebagian besar kerja korelasi dan menerima data yang belum tentu dinormalisasi, menormalkannya, dan memungkinkan kita untuk membandingkan data dari berbagai sumber untuk mendapatkan lebih banyak "kecerdasan". Dengan demikian, Anda dapat menampilkan halaman tempat semua login Anda akan direkam, dan menerapkan GeoIP untuk ini juga menampilkan lokasi masuk.

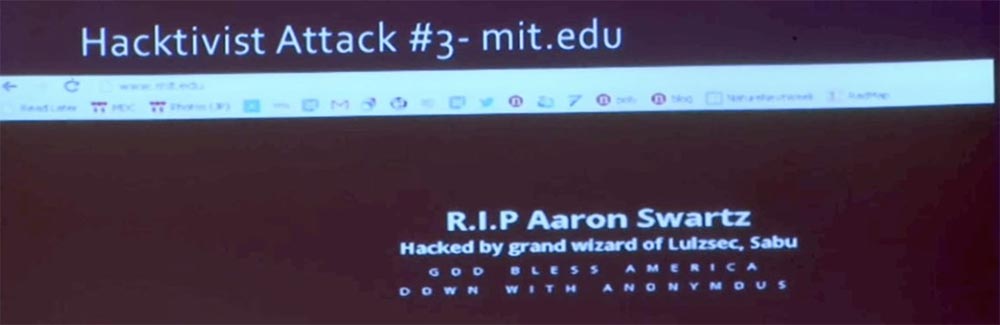

Mari kita bicara tentang serangan dan hal-hal yang lebih menarik daripada perangkat lunak yang kita gunakan. Pertama, kita akan berbicara tentang penolakan paling umum terhadap serangan layanan selama beberapa tahun terakhir. Kami juga akan berbicara tentang serangan spesifik yang terjadi sebagai akibat dari tragedi Aaron Schwartz beberapa tahun yang lalu, mereka juga terkait dengan serangan DoS terdistribusi.

Sekarang saya akan menunjukkan kepada Anda DoS Primer. Serangan DoS pertama ditujukan pada huruf A dari CIA Computer Security Triad. CIA adalah singkatan dari Kerahasiaan - kerahasiaan, Integritas - integritas dan Ketersediaan - aksesibilitas. Jadi serangan DoS terutama ditujukan pada aksesibilitas, Ketersediaan. Seorang penyerang ingin menonaktifkan sumber daya sehingga pengguna yang sah tidak dapat menggunakannya.

Ini mungkin pembusukan halaman. Ini sangat sederhana, bukan? Digital graffiti hanya akan merusak halaman sehingga tidak ada yang bisa melihatnya. Ini bisa menjadi konsumsi sumber daya raksasa, di mana serangan itu memakan semua kekuatan komputasi sistem dan seluruh bandwidth jaringan. Serangan ini dapat dilakukan oleh satu orang, tetapi kemungkinan peretas akan mengundang teman-teman untuk mengatur seluruh pihak DDoS, yaitu, serangan penolakan layanan yang didistribusikan.

Tren DDoS saat ini tercantum dalam laporan Arbor Network. Ini adalah perpanjangan dari permukaan serangan, dan motivasi yang paling umum adalah hacktivism, itu menyumbang hingga 40% dari serangan seperti itu, motivasi 39% lainnya masih belum diketahui. Intensitas serangan, setidaknya tahun lalu, mencapai 100 Gb / s. Pada 2012, serangan terjadi pada organisasi Spamhaus, yang mencapai intensitas 300 Gb / dtk.

Serangan DDoS menjadi lebih lama. Jadi, operasi hacker Abibal, diarahkan terhadap sektor keuangan AS, berlangsung beberapa bulan, secara berkala meningkatkan intensitas hingga 65 Gbit / dtk. Saya mendengar tentang ini, dan Anda dapat menemukan konfirmasi di Google bahwa serangan ini berlangsung hampir terus-menerus dan tidak dapat dihentikan. Nanti kita akan membicarakan bagaimana mereka melakukannya.

Namun jujur, 65 Gb / dtk atau 100 Gb / dt, perbedaan untuk korban tidak besar, karena jarang melakukan sistem apa pun di dunia yang tahan terhadap serangan sebesar ini yang bertahan lama, karena tidak mungkin untuk berhenti. Baru-baru ini, telah terjadi pergeseran ke arah refleksi dan mendapatkan serangan. Ini adalah serangan di mana Anda mengambil sinyal input kecil dan mengubahnya menjadi sinyal output besar. Ini bukan hal yang baru, itu kembali ke serangan ICMP Smurf, di mana Anda akan melakukan ping ke alamat broadcast jaringan dan setiap mesin di jaringan itu yang akan menanggapi pengirim paket yang dituju, yang, tentu saja, akan dipalsukan. Sebagai contoh, saya akan berpura-pura menjadi Mark dan mengirim paket ke alamat broadcast kelas ini. Dan Anda semua akan mulai membalas dalam paket ke Mark, berpikir bahwa ia mengirimnya. Sementara itu, saya duduk di sudut dan tertawa. Jadi ini bukan hal yang baru, karena saya membaca tentang metode ini, sebagai siswa.

Jadi, jenis serangan DDoS selanjutnya adalah UDP Amplifacation, atau UDP Amplification. UDP adalah protokol bakar dan lupakan untuk datagram pengguna, bukan? Ini bukan TCP, ini benar-benar tidak dapat diandalkan dan tidak berfokus pada membuat koneksi yang aman. Sangat mudah dipalsukan. Apa yang kami lihat selama setahun terakhir adalah eksploitasi untuk meningkatkan fungsi tiga protokol: DNS, port 53, UDP. Jika Anda mengirim 64 byte permintaan mengetik ANY ke server yang tidak dikonfigurasi dengan benar, itu akan menghasilkan respons 512 byte, yang akan kembali ke korban serangan. Ini adalah keuntungan 8x, yang tidak buruk untuk mengatur serangan DoS.

Ketika ada kecenderungan untuk mengintensifkan serangan jenis ini, kami menyaksikannya di sini di jaringan mit.net sebelum mereka digunakan secara besar-besaran terhadap para korban di sektor komersial. Kami melihat serangan penguatan DNS 12-gig yang berdampak signifikan pada bandwidth keluar kami. Kami memiliki throughput yang cukup tinggi, tetapi menambahkan jumlah data seperti itu ke lalu lintas legal menyebabkan masalah, dan Mark dan saya terpaksa menyelesaikannya.

SNMP, yang merupakan protokol UDP port 161, adalah protokol manajemen yang sangat berguna. Ini memungkinkan Anda untuk memanipulasi data dari jarak jauh menggunakan pernyataan get / set. Banyak perangkat, seperti printer jaringan, memungkinkan mendapatkan akses tanpa otentikasi apa pun. Tetapi jika Anda mengirim permintaan tipe GetBulkRequest dengan ukuran 64 byte ke perangkat yang tidak dikonfigurasi dengan benar, itu akan mengirim respons kepada korban, yang ukurannya dapat melebihi ukuran permintaan sebanyak 1000 kali. Jadi ini bahkan lebih baik daripada versi sebelumnya.

Sebagai penyerang, Anda biasanya memilih serangan yang ditargetkan, jadi kami telah menyaksikan serangan besar-besaran pada printer yang terletak di jaringan kampus kami. Menggunakan printer dengan agen SNMP terbuka, peretas mengirim paket kepadanya, dan peningkatan respons seribu kali lipat mencemari seluruh jaringan Internet.

Berikut ini adalah protokol server waktu, atau protokol waktu jaringan NTP. Saat menggunakannya, server yang dikonfigurasi secara tidak benar akan merespons permintaan "MONLIST". Di sini, dasar serangan tidak akan menjadi amplifikasi, tetapi respons terhadap permintaan monlist dalam bentuk daftar 600 klien NTP baru-baru ini. Dengan demikian, permintaan kecil dari komputer yang terinfeksi mengirimkan lalu lintas UDP yang besar kepada korban.

Ini adalah jenis serangan yang sangat populer, dan kami mengalami perubahan besar karena pengaturan NTP monlist yang salah. Pada akhirnya, kami melakukan beberapa hal untuk mengurangi serangan ini. Jadi, di sisi NTP, kami menonaktifkan perintah monlist di server NTP, dan ini memungkinkan kami untuk "membunuh" serangan di jalurnya. Tetapi karena kita memiliki lembaga negara, ada hal-hal yang kita tidak punya hak untuk berhubungan, oleh karena itu kita menonaktifkan monlist sebanyak otoritas mengizinkan kita. Pada akhirnya, kami hanya membatasi kecepatan NTP di tepi jaringan MIT untuk mengurangi dampak sistem yang merespons kami, dan untuk tahun lalu sekarang, kami telah ada tanpa konsekuensi negatif. Batas kecepatan beberapa megabit tentu lebih baik daripada gigabita yang sebelumnya kami kirim ke Internet. Jadi ini adalah masalah yang bisa dipecahkan.

Merawat keamanan DNS sedikit lebih rumit. Kami mulai menggunakan layanan Akamai yang disebut eDNS. Akamai menyediakan layanan ini sebagai zona hosting bersama, jadi kami menggunakan eDNA mereka dan membagi DNS kami, ruang nama domain sistem kami, menjadi 2 tingkatan. Kami menempatkan Akamai tingkat eksternal tampilan eksternal, dan meletakkan tampilan internal internal pada server yang selalu melayani MIT. Kami memblokir akses ke jaringan internal sedemikian rupa sehingga hanya klien MIT yang bisa masuk ke server internal kami, dan seluruh dunia ditinggalkan di bawah perawatan Akamai.

Keuntungan eDNS Akamai adalah konten yang didistribusikan di Internet di seluruh dunia, infrastruktur jaringan yang didistribusikan secara geografis yang mengirimkan konten dari Asia, Eropa, Amerika Utara, Timur dan Barat. Peretas tidak dapat menghancurkan Akamai, jadi kami tidak perlu khawatir bahwa DNS kami akan turun. Inilah cara kami memecahkan masalah ini.

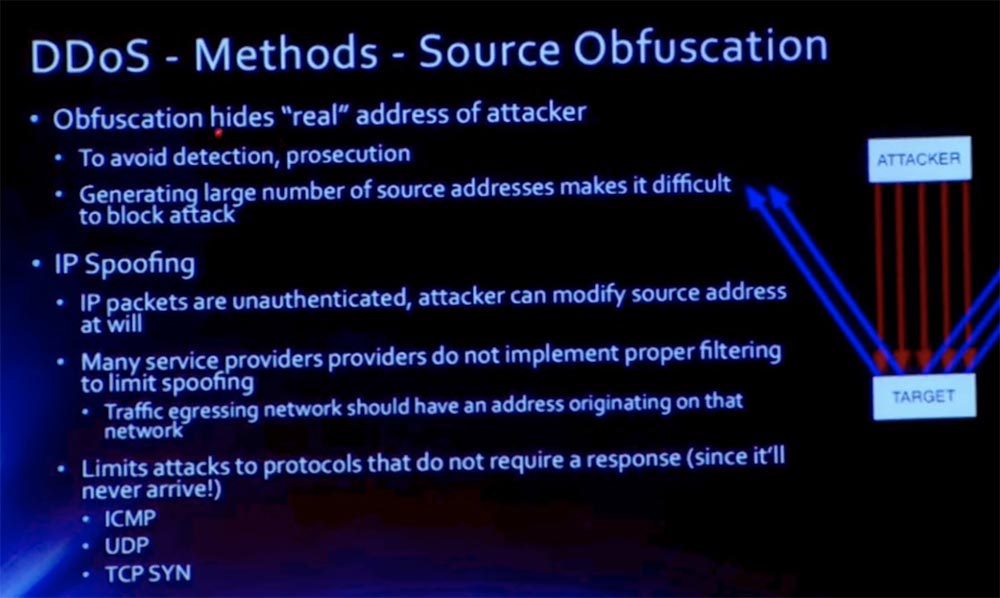

DDoS–. , Source Obfuscation, . , . .

DDoS — – . , .

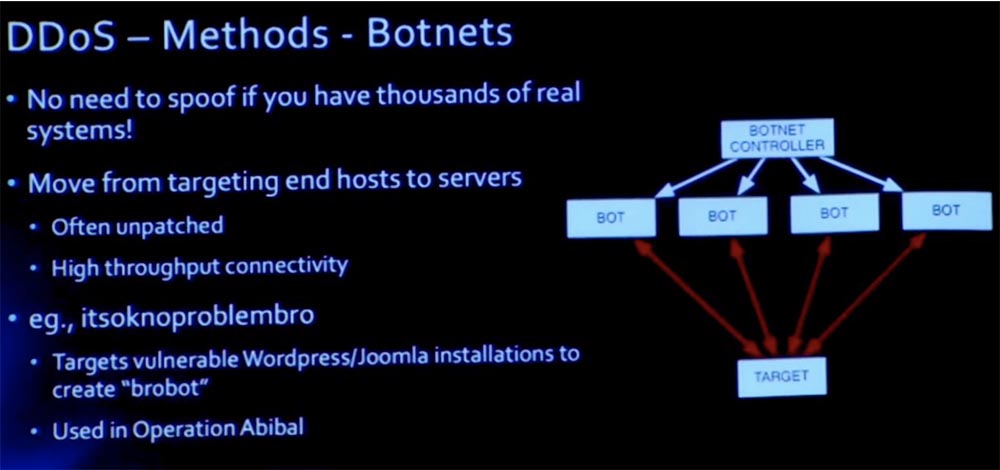

. «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

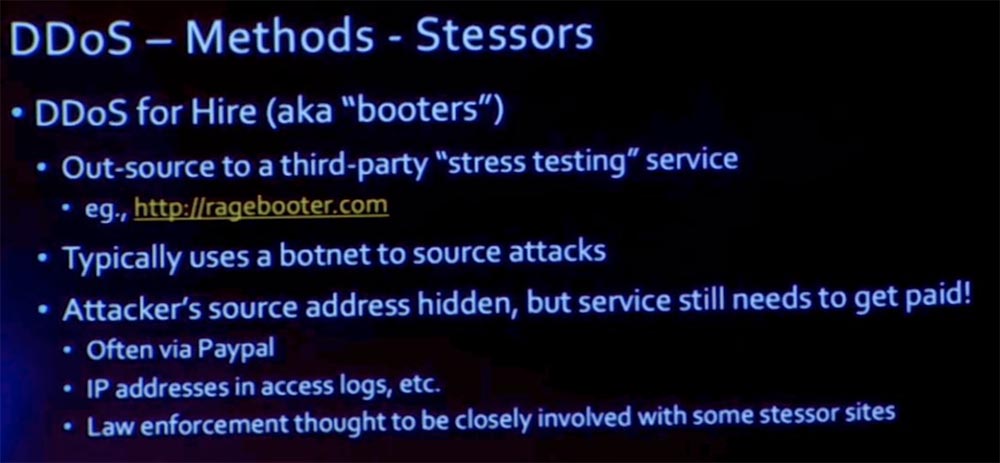

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

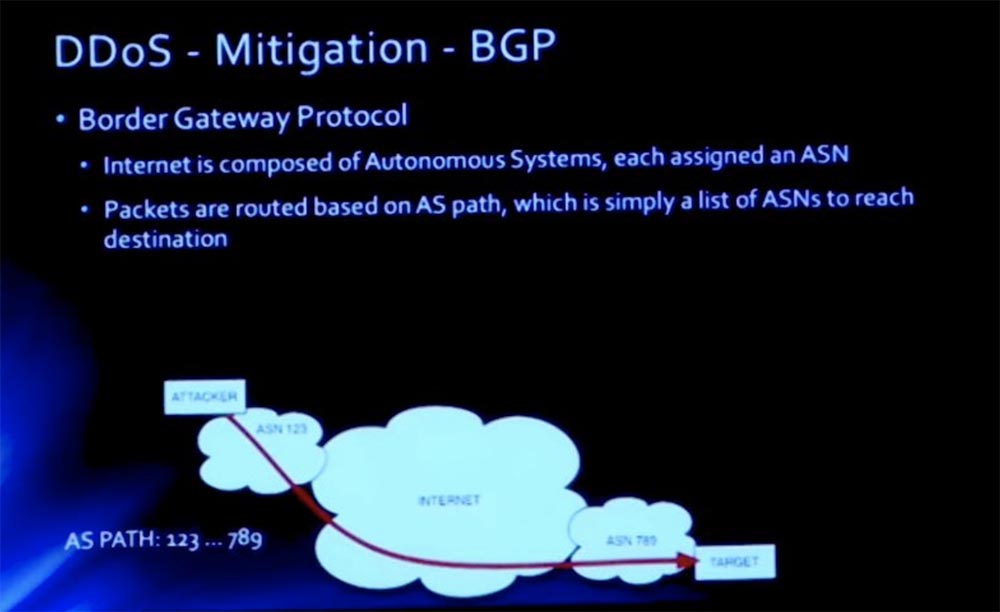

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

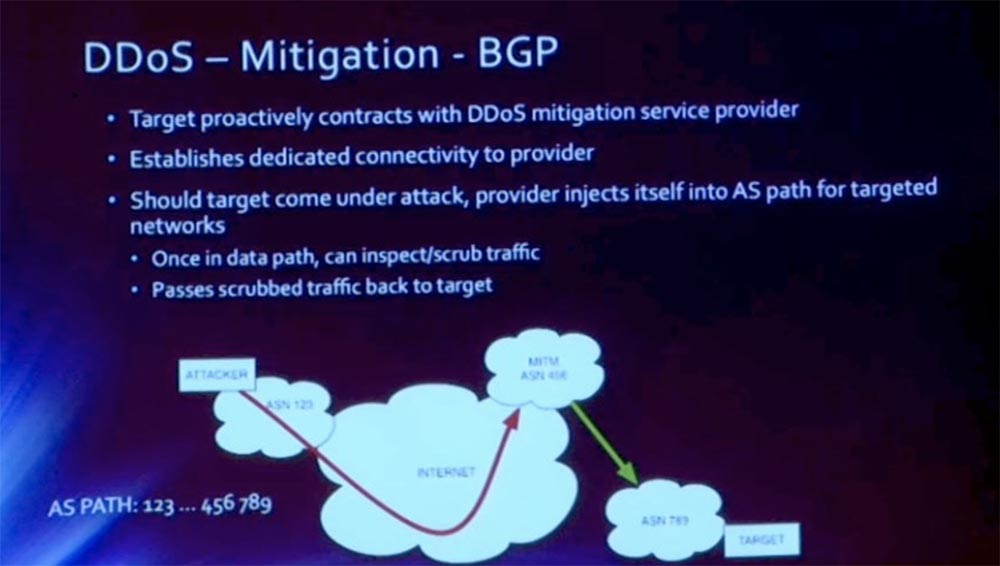

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

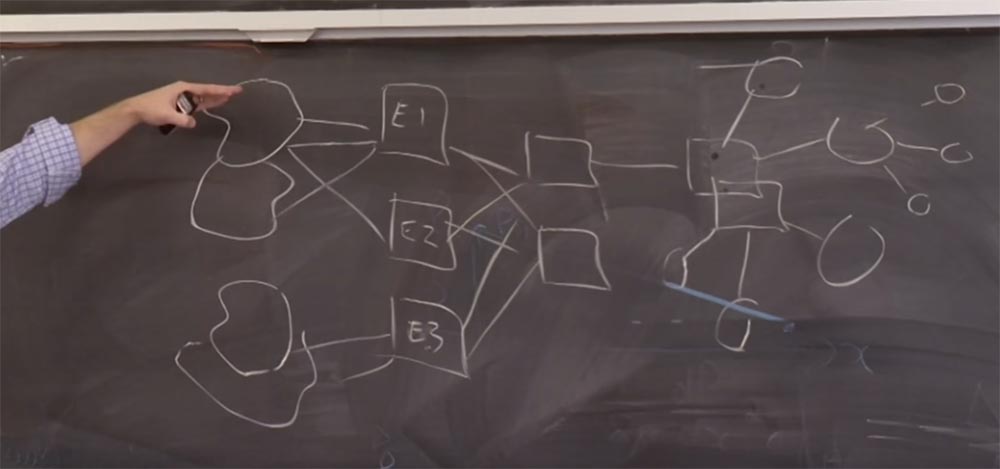

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, .

www.mit web.mit – . -. , . .

, who_is DNS . , « » — « – » – DESTROYED, MA 02139-4307.

, - CloudFlare.

58:30

Kursus MIT "Keamanan Sistem Komputer". 22: « MIT», 3.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Januari secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?