Institut Teknologi Massachusetts. Kursus Kuliah # 6.858. "Keamanan sistem komputer." Nikolai Zeldovich, James Mickens. Tahun 2014

Keamanan Sistem Komputer adalah kursus tentang pengembangan dan implementasi sistem komputer yang aman. Ceramah mencakup model ancaman, serangan yang membahayakan keamanan, dan teknik keamanan berdasarkan pada karya ilmiah terbaru. Topik meliputi keamanan sistem operasi (OS), fitur, manajemen aliran informasi, keamanan bahasa, protokol jaringan, keamanan perangkat keras, dan keamanan aplikasi web.

Kuliah 1: “Pendahuluan: model ancaman”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 2: "Kontrol serangan hacker"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 3: “Buffer Overflows: Exploits and Protection”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 4: “Pemisahan Hak Istimewa”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 5: "Dari mana sistem keamanan berasal?"

Bagian 1 /

Bagian 2Kuliah 6: “Peluang”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 7: “Kotak Pasir Klien Asli”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 8: “Model Keamanan Jaringan”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 9: "Keamanan Aplikasi Web"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 10: “Eksekusi simbolik”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 11: “Bahasa Pemrograman Web / Web”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 12: Keamanan Jaringan

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 13: "Protokol Jaringan"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 14: "SSL dan HTTPS"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 15: “Perangkat Lunak Medis”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 16: “Serangan Saluran Samping”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 17: “Otentikasi Pengguna”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 18: “Penjelajahan Pribadi di Internet”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 19: “Jaringan Anonim”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 20: "Keamanan Ponsel"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 21: “Melacak Data”

Bagian 1 /

Bagian 2 /

Bagian 3 Kuliah 22: "MIT Keamanan Informasi"

Bagian 1 /

Bagian 2 /

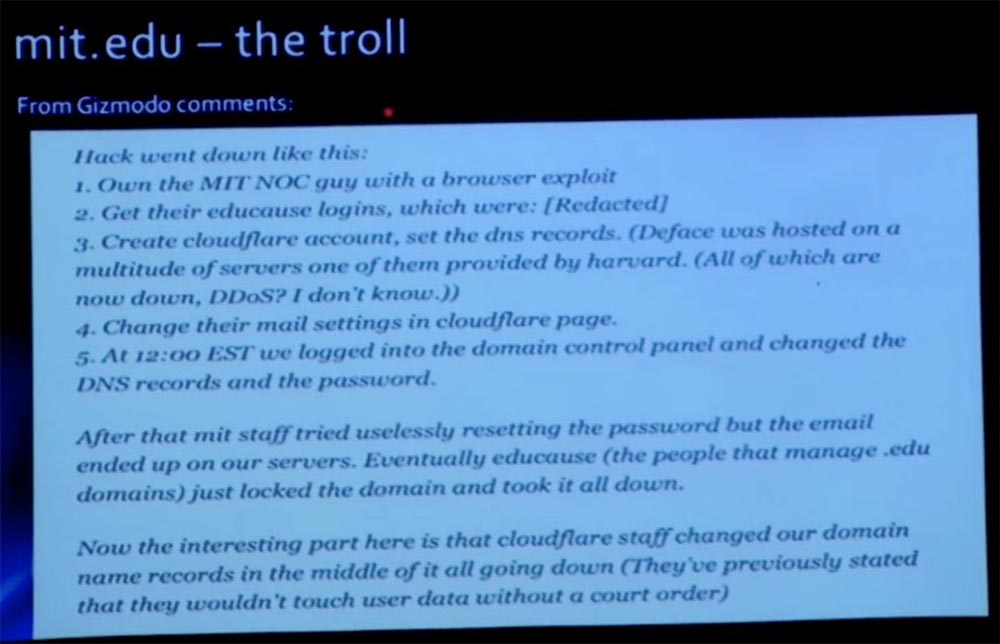

Bagian 3Slide berikut memperlihatkan pesan dari Gizmodo, inilah yang saya sebut trolling. Dari sisi penyerang itu tampak agak mengelak, tidak peduli berapa banyak. Di sini mereka memberi tahu seluruh dunia bagaimana mereka meretas jaringan kami hampir sehari setelah itu terjadi.

Namun, segera setelah kami menyadari bahwa kami belum meretas MIT atau apa pun di jaringan mit.net, tetapi pendaftar kami, kami segera menghubunginya, mengubah catatan kami dan memblokir semuanya. Namun, ada data di DNS untuk beberapa waktu, beberapa di antaranya ada berjam-jam, jadi setelah mengambil tindakan, kami masih mengamati beberapa arus lalu lintas. Dan ketika kami berusaha menghilangkan konsekuensi dari serangan itu, para peretas mempublikasikan komentar Gizmodo di Gizmodo sebagai berikut: "Mereka menangkap seorang pria dari pusat kendali jaringan menggunakan eksploit browser." Bung! "Mereka mendapatkan login pelatihan mereka, yang merupakan bla bla bla," dan seterusnya. Artinya, vektor serangannya seperti orang dari pusat kendali jaringan MIT NOC.

Mark bersumpah bahwa itu bukan dia. Sebenarnya, dia tidak bersumpah, tetapi menjelaskan bahwa dia tidak dikompromikan dengan cara apa pun. Karena itu, setelah kejadian itu, kami menerbitkan kebenaran tentang bagaimana serangan itu sebenarnya diatur. Tautan ini

www.exploit-db.com/papers/25306 masih valid jika Anda ingin membacanya. Faktanya, peretas meretas akun pendaftar dari domain EDUCAUSE kami. Ternyata setiap akun DNS telah disusupi. Kami tidak tahu berapa lama peretas telah memiliki data ini sebelum memutuskan untuk menggunakannya untuk menyerang MIT. Tidak ada kesalahan lembaga kami dalam apa yang terjadi. Kemudian, pada 2013, pendaftar mengakui kesalahannya dalam menyediakan akses ke domain tingkat atas, dan kami semua harus mengubah kata sandi, karena sekitar 7000 nama domain mit.edu dikompromikan.

Akibatnya, kami memblokir akun domain kami sehingga tidak dapat diubah, tetapi Anda tahu bahwa jika Anda mencentang "terkunci", yang tidak memungkinkan orang memperbarui sistem, ini tidak terlalu baik. Bagaimanapun, mereka memperbaiki sistem mereka. Jadi, itu bukan kesalahan kami, bagaimanapun, serangan semacam itu menarik dalam arti bahwa itu menunjukkan bagaimana beberapa protokol Internet utama dapat digunakan untuk serangan.

Jadi, lanskap ancaman saat ini terdiri dari dua komponen: serangan sosial dan serangan berbasis jaringan. Serangan sosial dapat ditandai dengan moto: "Jika Anda tidak dapat menggunakan silikon, gunakan karbon!" Dengan kata lain, jika Anda tidak dapat menembus perangkat keras korban, retas pengguna melalui keyboard-nya. Inilah yang sekarang sering diamati terutama.

Berdasarkan pengalaman saya selama 20 tahun, saya dapat mengatakan bahwa serangan jaringan yang menggunakan host dari jarak jauh tidak sering terjadi. Sistem komputer menjadi lebih aman, setidaknya dari luar. Anda tahu, di masa lalu, mungkin sepuluh tahun yang lalu, Windows, Solaris dan Linux dijual dengan semua layanan mereka, dan saya mengatakan bahwa mereka bersinar seperti pohon Natal. Semuanya dimasukkan, karena dua kriteria - kenyamanan dan keamanan - mereka memilih kenyamanan, mereka ingin pengguna untuk mendapatkan semuanya keluar dari kotak.

Sekarang, saya percaya, kami telah menemukan kompromi yang masuk akal. Ketika Anda menginstal sistem operasi "segar", firewall berbasis host diluncurkan di dalamnya dan tidak ada layanan publik. Kami memiliki hal-hal seperti memperbarui Windows dan memperbarui Apple, ada manajer paket di semua distribusi Linux, sehingga OS "out of the box", memiliki akses ke Internet, akan diperbarui dengan cukup cepat ke versi saat ini. Sekarang Anda tidak memiliki kotak kuno ini dengan layanan kuno yang terbuka untuk seluruh dunia.

Jadi, saya cenderung peretas naik ke tumpukan, mungkin ke tingkat kedelapan atau kesembilan. Sekarang mereka lebih peduli dengan orang daripada dengan komputer. Dan mereka mencoba menggunakan kelemahan atau kelemahan seseorang, seperti ketakutan, keserakahan, mudah tertipu, mudah bergaul, untuk mengambil keuntungan dari hak-hak pengguna yang sah dan mendapatkan akses ke aplikasi atau akses istimewa ke sistem. Alih-alih menggunakan host, mereka menggunakan orang.

Baru-baru ini, di kampus, kami telah menyaksikan acara yang disebut "phising yang ditargetkan." Saya tidak ingin menakuti siapa pun. Manifestasi dari serangan ini telah diamati di lembaga-lembaga pendidikan di seluruh negeri. Ini adalah ancaman yang sangat serius, jadi kami harus buru-buru menyelesaikan masalah ini, namun, MIT tidak harus berurusan dengan serangan semacam itu secara langsung. Target phishing yang ditargetkan komunitas tertentu dan menggunakan pesan yang kredibel. Dalam spam atau phishing biasa, penyerang hanya mengirim pesan besar-besaran melalui Internet, melempar jaringan spammer untuk menangkap orang yang, karena alasan aneh, dapat menanggapi pesan-pesan ini.

Namun, dengan phishing yang ditargetkan, penyerang mempersempit jaringan mereka dan menemukan komunitas yang percaya pada kredibilitas pesan, misalnya, komunitas pelanggan Bank of America atau komunitas siswa, karyawan, dan guru MIT. Dalam hal ini, mereka dapat memilih komunitas dari berbagai institusi. Sebagai contoh, Universitas Boston telah menjadi salah satu komunitas ini. Penyerang menyerang komunitas dengan pesan email palsu yang menunjuk ke situs otentikasi palsu. Persentase tertentu dari pengguna mengklik tautan dan login, yang, tentu saja, memberikan penyerang dengan kredensial. Kemudian penyerang pergi ke situs nyata dan mengarahkan tabungan pengguna ini ke akunnya. Jumlah kerusakan tidak dilaporkan, tapi saya pikir itu besar.

Bagaimana cara menghadapinya? Untuk sebagian besar ini adalah masalah ketidaktahuan pengguna, oleh karena itu perlu untuk menginformasikan kepada komunitas tentang jenis penipuan ini. Beri tahu orang-orang bahwa mereka tidak perlu mempercayai email, dan mereka harus memeriksa tautannya sebelum mengkliknya. Namun, dari pengalaman dan pengetahuan tentang sifat manusia, berikut bahwa akan selalu ada persentase tertentu dari pengguna yang mengabaikan peringatan ini dan mengklik di mana seharusnya tidak, dan saya hanya kagum dengan ini. Anda dapat membayangkan bahwa kotak surat saya adalah penerima semua pesan phishing yang ditujukan kepada anggota keluarga saya. Saya menerima surat dari ayah saya, dari saudara perempuan saya, dan kadang-kadang sulit untuk menentukan keandalannya, jadi Anda harus selalu memperhatikan alamat pengirim surat.

Saat ini, banyak klien email tidak suka menunjukkan tautan ke alamat mereka, yang sangat menjengkelkan, sehingga menjadi semakin sulit untuk mengidentifikasi pengirim surat.

Menurut pendapat saya, akar masalahnya adalah bahwa kata sandi hanyalah teknologi mati. Ini didasarkan pada apa yang Anda ketahui - itu adalah kata sandi; siapa Anda adalah biometrik; dan pada apa yang Anda miliki adalah token. Serangan man-in-the-middle hanya mencuri apa yang Anda tahu, yaitu, kata sandi. Tetapi jika Anda dapat menambahkan sesuatu ke dalamnya, ini akan menghentikan serangan di tengah jalan, dan peretas tidak akan dapat membahayakan identitas Anda.

Dalam waktu dekat, kami meluncurkan faktor otentikasi kedua yang akan dikaitkan dengan IDP Touchstone. Anda dapat membiasakan diri dengan akses awal ke fitur ini jika Anda pergi ke duo.mit.edu, di mana kami menggunakan vendor bernama Duo Security. Ini adalah sistem cloud otentikasi dua faktor yang digunakan di banyak lembaga pendidikan. Prinsip kerjanya adalah Anda mendaftarkan ponsel sebagai faktor kedua dan menggunakan aplikasi seluler kecil untuknya. Jika Anda tidak memiliki ponsel cerdas, Anda dapat mengautentikasi menggunakan SMS, yaitu, sistem akan mengirimi Anda pesan dengan nomor. Anda juga dapat membuat daftar 10 kata sandi sekali pakai. Dalam waktu dekat kami akan menyediakan sistem ini ke komunitas MIT, saat ini berfungsi penuh, tetapi belum diumumkan.

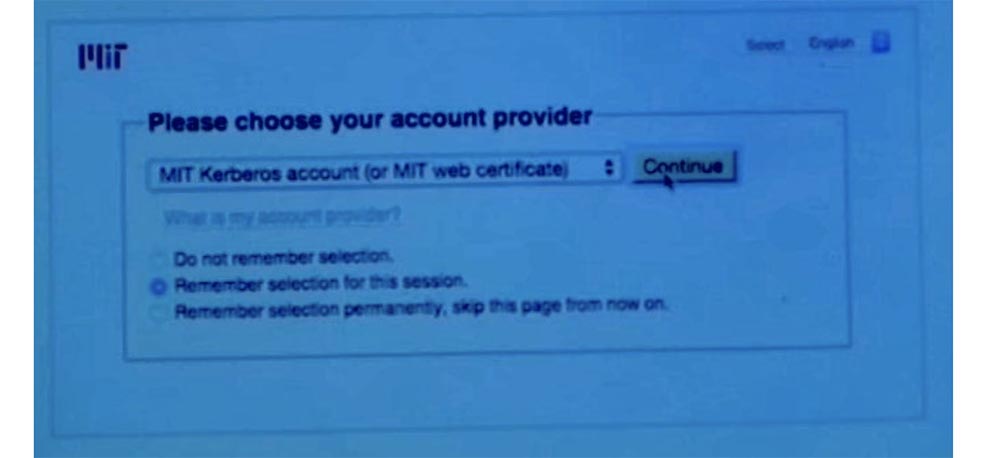

Jika Anda ingin masuk ke duo.mit.edu, Anda dapat memilih telepon dan mengaktifkan ID pengguna Touchstone. Sekarang saya akan menunjukkan kepada Anda demo singkat tentang bagaimana integrasi ke dalam sistem terjadi. Keindahan menggunakan standar dan sistem gabungan seperti SAML dan Shibboleth, yang merupakan dasar dari Touchstone, adalah bahwa kita dapat dengan mudah meletakkan faktor otentikasi tambahan. Saya bermaksud untuk beralih ke alat yang saya gunakan, dan yang secara visual akan mengotentikasi Touchstone saya menggunakan sertifikat saya.

Saat ini saya menggunakan atlas.mit.edu. Jadi, inilah login Touchstone saya yang biasa, saya klik Lanjutkan dan saya akan mendapatkan undangan lain.

Sayangnya, sepertinya saya tidak dapat terhubung ke Wi-Fi. Baiklah, mari kita tinggalkan demo untuk nanti, nanti kita akan mengedit video ceramah ini (hadirin tertawa).

Saya tidak berlatih demo ini, jadi itu terjadi. Tapi percayalah, itu berhasil. Jika Anda melewati Duo, Anda dapat mendaftar, dan semua interaksi Anda dengan Touchstone sekarang akan menjadi dua faktor. Berkat skema otentikasi ini, Anda akan sepenuhnya aman. Ini benar-benar berfungsi dengan baik.

Ancaman lain yang kami hadapi selama beberapa bulan terakhir juga ditargetkan phishing, bukan hanya lembaga pendidikan, tetapi orang-orang di seluruh negeri. Kami menyebutnya "spoofing ID polisi." Dan penipuan semacam ini melampaui dunia digital. Penipuannya adalah bahwa anggota komunitas MIT dipanggil seolah-olah dari kantor polisi yang terletak di dekat kota asal mereka. Petugas polisi memberi tahu mereka kabar buruk. Mereka mengatakan bahwa Anda akan segera dituduh melakukan penipuan pajak, atau melaporkan bahwa telah terjadi kecelakaan dengan kerabat Anda dan menawarkan untuk menyelesaikan masalah dengan jumlah tertentu.

Tentu saja, dalam kenyataannya tidak ada satupun dari ini. Panggilan berasal dari penyerang yang menggunakan spoofing panggilan keluar menggunakan identifikasi ANI palsu dan telepon SIP, yang dikonfigurasi sehingga orang yang menerima panggilan mempercayai informasi yang terletak di bidang Dari, terlepas dari nomor mana panggilan itu sebenarnya berasal.

Mark Silis: penyerang berlangganan layanan SIP murah, menetapkan nomor telepon kantor polisi Lexington di bidangnya, dan mengirimi Anda pesan. Layanan ini disebut "nomor telepon SIP dengan substitusi." Segera setelah panggilan mencapai gateway transcoding, yang mengubahnya kembali menjadi telepon tradisional, program mengatakan bahwa semuanya sudah beres - ini adalah nomor yang benar, dan kami akan menunjukkannya kepada pengguna.

David Laporte:

David Laporte: jadi Anda akhirnya mendapat panggilan berita yang sangat buruk dari tempat yang menurut Anda adalah kantor polisi. Sekali lagi, penjahat mengeksploitasi kelemahan manusia. Dalam hal ini, mungkin ketakutan.

Mark Silis: atau rasa bersalah.

David Laporte: ya, jika Anda belum melanggar hukum (tertawa). Tetapi bagaimanapun, esensi dari semua panggilan datang ke fakta bahwa Anda harus membayar untuk sesuatu, meskipun ini mungkin tampak seperti penipuan. Tetapi jika mereka mengatakan bahwa istri saya mengalami kecelakaan mobil, saya tidak akan dapat dengan tenang menilai situasi dan meyakini informasi konyol apa pun yang dapat mereka sampaikan kepada saya.

Kami memiliki beberapa orang di kampus yang menerima panggilan seperti itu. Saya tidak berpikir mereka membayar, tetapi mereka adalah target serangan ini. Saya ulangi, ini tidak hanya terjadi pada kita. Jika Anda mencari informasi di Google, Anda akan menemukan pesan tentang panggilan seperti itu di surat kabar Pittsburgh dan di seluruh negeri.

Tapi sekali lagi, ini adalah serangan phishing yang ditargetkan, kan? Mereka mencari tahu di mana Anda tinggal hanya dengan mencari nama Anda di Google atau melihat daftar siswa atau staf MIT dan mencari tahu beberapa detail tentang Anda. Mereka hanya perlu cukup dipercaya, setelah itu mereka akan memanggil Anda, menakut-nakuti dan memeras.

Dalam kasus ini, mitigasi sulit, karena sistem telepon terlibat, yang mencakup beberapa "jembatan", yang membuatnya sangat sulit untuk menentukan sumber panggilan yang sebenarnya. Jujur, saya bukan orang telepon, dan bagi saya sistem ini terdiri dari banyak hal yang saya menyerah begitu saja. Tetapi penegakan hukum harus dilibatkan di sini. Anda harus menghubungi ISP Anda sehingga ia, bersama dengan lembaga penegak hukum, melacak scammers ini.

\

Ada satu hal lagi mengenai phishing yang ditargetkan melalui email. Beberapa orang menyebutnya "industri perburuan paus" - ini adalah serangan yang ditargetkan pada manajemen puncak organisasi.

Saya menemukan ini di tempat lain, tetapi kami juga mengalami serangan serupa di sini.

Penyerang mengirim pesan yang ditargetkan ke eksekutif MIT menggunakan daftar karyawan untuk informasi yang lebih kredibel. Karena kurang perhatian, para korban menanggapi pesan-pesan semacam itu. Misalnya, seorang teman meminta untuk mentransfer uang kepadanya, dan orang yang sebenarnya yang atas surat itu datang tidak tahu tentang dia. Dengan menyetujui, korban mengirim uang kepada seseorang di sisi lain negara atau di sisi lain dunia. Jadi kami juga mengalami ini.

Singkatnya, waspadai - SMTP bukan protokol yang dapat diandalkan. Dengan itu, Anda tidak dapat memverifikasi apa pun. Jadi curiga terhadap segalanya.

Mark Silis: Apakah Anda akan menceritakan kisah kami kepada mereka?

David Laporte: tidak, lebih baik Anda!

Mark Silis : yah, ini terjadi baru-baru ini, saya tidak akan membahas secara terperinci dan mengungkapkan nama untuk menjaga kerahasiaan nama. Jadi, salah satu perwakilan dari administrasi MIT teratas mengulurkan tangan dan berkata, “Hei, saya mendapat surat ini. Itu dari seorang pemimpin senior yang meminta bantuan saya dan meminta saya mentransfer sejumlah uang kepadanya. Saya menjawabnya, tetapi dia mengatakan bahwa dia tidak tahu apa yang saya bicarakan. Bagaimana ini bisa terjadi? Adakah yang meretas akun email saya? ”

Menurut Dave, orang tidak dapat membayangkan bahwa email bisa dipalsukan tanpa meretas kotak surat mereka, karena ini adalah hubungan saling percaya.

Ternyata itu seseorang yang warnet di Nigeria atau semacamnya. Penyerang hanya berkenalan dengan struktur organisasi MIT, menemukan direktur eksekutif senior, menemukan seseorang di kantor wakil presiden keuangan dan menulis: "Hei, saya ingin Anda membantu saya dengan transfer bank ini, ini nomor rekeningnya." Hal-hal seperti itu terjadi setiap hari. Jelas, karyawan kami tidak mentransfer uang.

David Laporte: apakah surat itu benar-benar dapat dipercaya?

Mark Silis: ya.

David Laporte: Saya sudah melihat ini.

Mark Silis: bahkan nada surat itu dan yang lainnya tampak sangat dapat dipercaya.

David Laporte: Ya.

Mark Silis:

Mark Silis: pada kenyataannya, penyerang mengambil sebagai basisnya pesan email yang ditulis oleh manajer senior untuk situs web publik karena mereka mengirim catatan ke komunitas dan sejenisnya, yang menggunakan gaya, pengenalan, dan akhir pesan yang persis sama. Bahkan bahasa dan istilah yang mereka gunakan pun identik. Ini adalah bahan yang penyerang memanfaatkannya. Bahkan saya terkejut betapa tampak masuknya pesan ini.

David Laporte: untungnya, karyawan yang menanyakan hal ini menganggap pesan ini luar biasa, meskipun kelihatannya benar-benar masuk akal, dan memutuskan untuk menghubungi orang yang dianggapnya pengirim surat, sehingga skema penipuannya terbongkar. Namun, berbagai hal tidak dapat terjadi begitu cepat.

Oleh karena itu, saya menyebutkan bahwa hari ini, dalam pengalaman saya, vektor serangan jaringan tidak seluas seperti sebelumnya. . SSL Heartbleed, SChannel Microsoft POODLE SSL v.3.

SSL , , , SSL. , , . Shellshock , Bash, . « » . . , , , .

? , . , - .

-, . , «» . « », , , , . , , , , , , , , .

– . StealthWatch, , «» NetFlow , . , IP- MIT, , .

, «» IP-. , .

BGP, . , . 5 , , . , Shellshock SSL, , , , , - IP- , , , , . .

, IT-. « », MIT . , BYOD, . BYOD , , .

MIT , , , Dropbox, . Dropbox — , , . , , , , , ? , Dropbo , ? , «» , , Dropbox . , IT -, .

. , . , .

. , . , , , , , . , . , - Amazon, Salesforce.com, Google Apps Dropbox. , . . , ?

, SAML , MIT SAML. Dropbox, Touchstone.

, , , , , , SAML Shibboleth, .

– « », mit.net . , , . . , mit.net . . VRF — , , . , . «».

, . , IP- , , , IP- ? , , , .

, , . , — 802.1 X, , , , , , .

.

: , .

: , ! !

: , , Linux Windows, . mit.net , .

, , . , MIT — -, . . . . .

, , - . -, - . 1-2 . , . , , , . , - -, , .

: MIT?

: StealthWatch, , 80% HTTP.

: HTTP- .

: , , . , , , ( ). , , , . , . , , , MIT . , , - - -.

: , . , Netflix, Netflix, . , , Netflix «».

: , , . , , , . -…

: -?

: ?

: , , !

: , . , ? ( ). «», , . , - . , . , , Netflix Amazon Prime, $4 , . Comcast. IPTV, . , , .

: , , !

: , !

Mark Silis: terima kasih atas perhatian Anda!Versi lengkap dari kursus ini tersedia di sini .Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga musim semi gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?