- Kita harus membeli sapi ...

- Itu perlu, tapi dari mana mendapatkan uang itu?

"Tiga dari Prostokvashino"

Agar percakapan Anda dengan manajemen tentang perlunya proyek implementasi tidak sampai pada dialog singkat dari kartun ini, Anda perlu menyiapkan argumen terlebih dahulu. Selama bertahun-tahun kami telah memperkenalkan sistem manajemen hak akses (IdM), dan selama ini, berbicara dengan pelanggan, kami mendengar tentang berbagai metode untuk membenarkan anggaran. Hari ini kami telah mengumpulkan peretasan kehidupan ini dalam satu artikel. Di bawah cut - panduan langkah demi langkah dan contoh-contoh formula untuk menghitung periode pengembalian, meningkatkan efisiensi operasional dan total biaya kepemilikan sistem. Semua ini diilustrasikan oleh penerapan IdM, tetapi prinsip-prinsip umum berlaku untuk hampir semua sistem TI.

Dasar pemikiran apa pun harus mencakup manfaat yang diharapkan dari implementasi, disajikan dalam angka-angka tertentu. Dalam kasus IdM, dapat didasarkan pada satu atau lebih kriteria dari daftar berikut:

- peningkatan kinerja;

- mengurangi risiko insiden keamanan informasi;

- Kepatuhan dengan standar peraturan / industri

- mendukung strategi organisasi saat ini.

Jika proses pembenaran anggaran di perusahaan tidak diformalkan dengan ketat, pertimbangan umum mungkin cukup untuk persetujuan. Namun biasanya manajemen tetap menuntut untuk menerjemahkan semuanya menjadi setara moneter dan menunjukkan waktu untuk kembali ke pengembalian.

Mari kita pertimbangkan secara lebih rinci manfaat apa yang dapat diandalkan untuk membenarkan proyek implementasi IdM dan kapan / bagaimana menggunakannya.

Peningkatan KinerjaMenerapkan IdM benar-benar dapat meningkatkan banyak metrik kinerja. Misalnya, untuk mengurangi aliran aplikasi untuk pemberian akses manual kepada karyawan dan mempercepat eksekusi mereka. Mengurangi waktu dan tenaga yang dibutuhkan untuk menyiapkan data untuk auditor atau layanan keamanan informasi. Minimalkan jumlah panggilan dukungan teknis mengenai status permintaan akses.

Untuk mengukur peningkatan efisiensi operasional, indikator seperti:

- Waktu henti karyawan saat mempekerjakan akses yang tertunda ke sistem informasi.

- Jumlah operasi untuk mengelola akun pengguna yang terkait dengan perekrutan, pemecatan, transfer pekerjaan, dan permintaan lain dari karyawan.

- Jumlah panggilan dukungan terkait dengan status aplikasi untuk mengakses atau mengubah kata sandi dalam sistem informasi.

- Waktu yang diperlukan untuk mengumpulkan data hak akses karyawan - misalnya, selama audit atau atas permintaan dari keamanan. Terkadang pengumpulan informasi sederhana tentang tempat karyawan memiliki akses dapat memakan waktu beberapa hari.

- Waktu yang diperlukan untuk personil keamanan TI dan informasi untuk meninjau hak akses staf bagi para manajer. Langkah ini disediakan oleh sejumlah standar untuk mengurangi redundansi hak akses, tetapi pada kenyataannya hampir tidak dilaksanakan karena kompleksitas yang sangat tinggi. Misalnya, dalam sebuah organisasi dengan 10.000 staf, dibutuhkan sekitar 1 hari per karyawan.

Ketika memperkuat melalui peningkatan indikator kinerja, penting bahwa indikator ini signifikan, sehingga mereka memiliki dampak yang jelas pada proses bisnis. Misalnya, dengan pergantian staf yang besar, pengurangan jangka waktu untuk mengeluarkan wewenang dan pengurangan waktu henti karyawan baru akan sangat penting.

Cara termudah untuk menerjemahkan ke dalam metrik keuangan adalah peningkatan kinerja setelah implementasi sistem. Oleh karena itu, Anda perlu menghitung berapa "pekerjaan" dalam menyediakan akses sebelum implementasi IdM dan berapa banyak setelahnya.

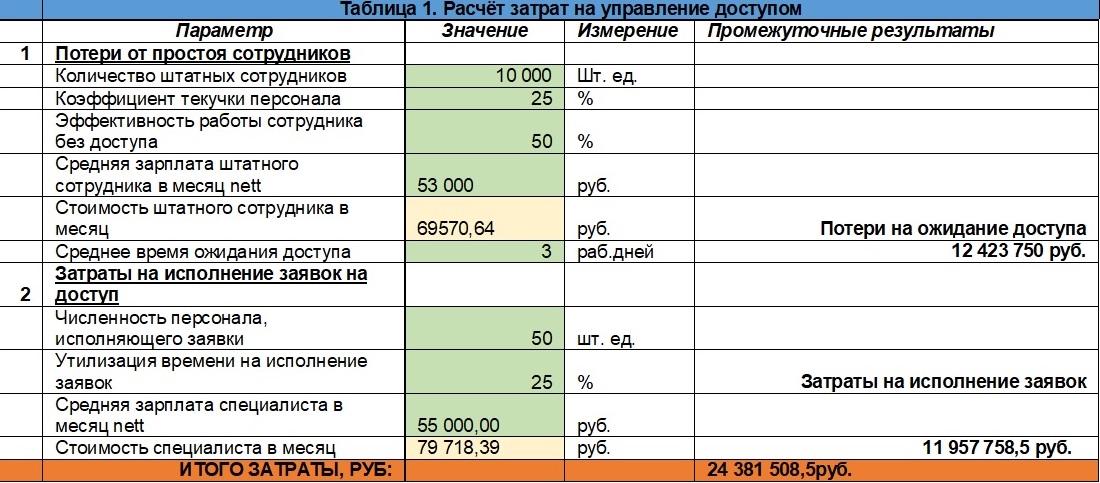

Hitung Biaya Kontrol Akses Sebelum Implementasi IdMKami akan mempertimbangkan prinsip-prinsip perhitungan pada contoh teoretis, tetapi, tentu saja, ketika mendukung anggaran, Anda harus menggunakan indikator yang menggambarkan realitas organisasi tertentu. Misalkan sebuah perusahaan memiliki 10.000 karyawan. Untuk menilai biaya kontrol akses, kami menggunakan dua indikator:

- kerugian dari downtime karyawan yang tidak diberi hak akses tepat waktu;

- biaya pelaksanaan aplikasi untuk akses.

Di sini Anda juga dapat mempertimbangkan “biaya” audit dan peninjauan hak akses karyawan untuk sistem informasi, tetapi ini adalah kebutuhan yang lebih spesifik yang tidak dimiliki setiap organisasi, jadi untuk kesederhanaan kami akan membiarkan mereka di belakang layar.

Kehilangan waktu istirahat karyawanUntuk menilai kerugian dari downtime karyawan, kami menggunakan indikator turnover karyawan, yang mencerminkan persentase rata-rata karyawan yang meninggalkan perusahaan dalam setahun dan yang perlu diganti oleh personil baru. Ini akan memberi kami jumlah rata-rata karyawan baru per tahun yang perlu menyediakan akses ke sumber daya informasi sehingga mereka dapat sepenuhnya melaksanakan pekerjaan mereka.

Tergantung pada industri perusahaan dan jenis kegiatan spesialis tertentu, tingkat turnover dapat sangat bervariasi.

Statistik perusahaan perekrutan Antal Rusia

Statistik perusahaan perekrutan Antal RusiaKatakanlah perusahaan kami bekerja di bidang logistik, dan pergantian staf adalah 25%. Karena itu, dalam setahun, kita harus memberikan hak akses kepada 2.500 karyawan baru.

Pada tahap selanjutnya, kita perlu menghitung waktu rata-rata selama karyawan baru diberikan akses ke IP. Bergantung pada ukuran organisasi dan ketersediaan jaringan regional, indikator ini dapat bervariasi dari 1 hari hingga 2 minggu. Dalam pengalaman kami, indikator pasar rata-rata adalah 3 hari kerja, jadi kami akan menggunakannya.

Selanjutnya, kita perlu memperkirakan jumlah kerugian perusahaan dari downtime satu karyawan. Di sini, seperti yang mereka katakan, semuanya sangat individual. Volume kerugian dapat sangat tergantung pada ruang lingkup perusahaan, dan pada wilayah kehadiran, dan pada ukuran perusahaan, dan bahkan pada posisi karyawan. Misalnya, untuk karyawan dukungan teknis, kurangnya akses ke sistem informasi penuh dengan downtime absolut. Dan efektivitas kerja manajer AXO, yang dapat memastikan kehidupan perusahaan sebagian besar tanpa menggunakan IP, kurangnya akses, tentu saja, tidak akan mempengaruhi secara dramatis. Agar kami tidak dituduh melakukan ekses di lapangan, kami menghitung rata-rata 50%.

Untuk menghitung kerugian dari downtime karyawan sambil menunggu hak yang diperlukan, Anda juga perlu menentukan “biaya karyawan” rata-rata untuk organisasi tanpa memperhitungkan bonus dan overhead. Dalam contoh kita, ini adalah 69570,64 rubel. Dalam sebulan, rata-rata 20-21 hari kerja, yaitu, biaya upah karyawan rata-rata sekitar 3.313 rubel per hari.

Jadi, kami pertimbangkan. Kami telah menunjukkan di atas bahwa pemberian hak akses memakan waktu 3 hari kerja, di mana karyawan bekerja dengan efisiensi 50%. Itu adalah 3 747 * 3 * 0,5 = 4969,5 rubel. perusahaan kehilangan karena downtime satu karyawan baru. Kami memiliki 2.500 dari itu pada tahun tersebut, yaitu total 12.423.750 rubel diperoleh.

Biaya untuk pelaksanaan aplikasi untuk aksesUntuk memperkirakan biaya pelaksanaan aplikasi untuk akses, kami menggunakan indikator berikut:

- Jumlah spesialis yang menjalankan aplikasi untuk akses. Dalam contoh kita, ini adalah 50 orang.

- Persentase waktu kerja yang mereka curahkan untuk tugas ini adalah, katakanlah, 25%.

Berdasarkan gaji nasional rata-rata spesialis seperti (79.718,39 rubel), kami menemukan bahwa perusahaan menghabiskan 79.718,39 * 12 * 50 * 0,25 = 11.957.758,5 rubel per tahun untuk pelaksanaan aplikasi.

Atau, Anda dapat mengambil sebagai dasar perhitungan jumlah rata-rata permintaan (seringkali informasi ini dapat diperoleh dari sistem Service Desk), waktu rata-rata pelaksanaan permintaan dan memperkirakan waktu aktual yang dihabiskan untuk pelaksanaannya. Dalam hal ini, perhitungan harus dilakukan secara terpisah untuk setiap jenis sistem, karena mereka dapat sangat bervariasi. Misalnya, dibutuhkan 5-10 menit untuk menyediakan akses ke Active Directory, tetapi jenis akses ini diperlukan untuk semua karyawan perusahaan. Mungkin diperlukan 20-30 menit untuk memberikan akses ke lanskap SAP, tetapi tidak semua orang membutuhkan akses tersebut.

Akibatnya, kami mendapatkan beberapa perkiraan biaya ini. Dalam perhitungan kami, jumlahnya mencapai lebih dari 26 juta rubel (lihat tabel 1).

Menghitung Biaya Kontrol Akses Setelah Implementasi IdM

Menghitung Biaya Kontrol Akses Setelah Implementasi IdMSelanjutnya, untuk menilai pengembalian proyek, perlu membandingkan jumlah yang diterima dengan perkiraan biaya yang sama setelah pengenalan IDM, ditambah biaya pelaksanaan itu sendiri dan pemeliharaan sistem.

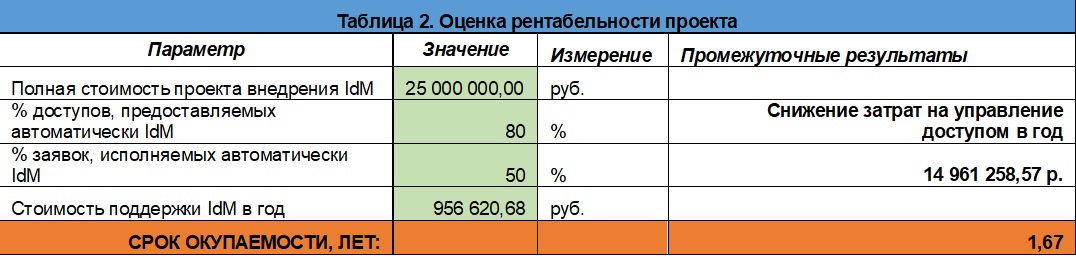

Biaya penerapan IdM untuk perusahaan tertentu akan dengan senang hati dihitung oleh vendor atau integrator Anda. Menurut perkiraan kami, pengenalan sistem IdM di perusahaan dengan 10.000 karyawan akan membebani perusahaan dengan rata-rata 25 juta rubel di pasar. tidak termasuk dukungan teknis tahunan.

Sekarang mari kita cari tahu bagaimana biaya kami akan berubah setelah pengenalan IDM.

Pertama, kami menghitung persentase hak akses yang akan diberikan sistem IdM kepada karyawan. Sebagai aturan, jika suatu organisasi memiliki sejumlah kekuatan dasar yang ditugaskan kepada karyawan saat perekrutan, maka IdM akan memberikannya secara otomatis. Tapi anggaplah bahkan IdM itu tidak menyediakan seluruh set dasar, tetapi hanya 80%. Jika perusahaan kehilangan 12.423.750 rubel per tahun. karena downtime karyawan yang menunggu hak akses, sekarang jumlah ini berkurang 80% dan menjadi 2.448.750 rubel.

Sekarang mari kita perkirakan berapa persen dari aplikasi yang sistem-IDM akan dapat jalankan secara otomatis, tanpa campur tangan manusia. Menurut pengalaman, adalah mungkin untuk mengotomatiskan semua 100% aplikasi untuk akses ke sistem jika terhubung ke IdM melalui konektor. Namun, ini membutuhkan banyak pekerjaan untuk membuat katalog kekuatan fungsional dari setiap peran penuh waktu, oleh karena itu, dalam kenyataannya, persentase rata-rata aplikasi yang dieksekusi secara otomatis lebih rendah - juga sekitar 80%. Kami akan membuat kelonggaran untuk fakta bahwa tidak semua sistem informasi akan terhubung melalui konektor IdM, dan kami akan menurunkan indikator ini hingga 50%. Dengan demikian, biaya menyediakan akses akan berkurang dari 11.957.758,5 rubel. hingga 5 978 879,25 rubel.

Jadi, setelah pengenalan IdM, proses yang sama terkait dengan kontrol akses akan membuat perusahaan lebih murah sebesar 15.917.889,25 rubel per tahun. dan akan berjumlah 8.463.629,25 rubel. Tetapi pada saat yang sama, biaya dukungan teknis akan ditambahkan kepada mereka. Misalkan sebuah perusahaan mengalokasikan seorang karyawan untuk tugas ini. Biaya pekerjaan spesialis diambil dari tabel 1 (perhitungan biaya kontrol akses), yaitu RUB 79,718.39 Ternyata sekitar 956.620,68 rubel akan dihabiskan untuk dukungan IdM setahun. dan total biaya akan menjadi 9.420.249,93 rubel.

Sebagai hasilnya, kami mendapatkan bahwa dengan biaya memperkenalkan sistem pada 25 juta rubel, mengalokasikan satu spesialis untuk mendukung sistem, 80% pemberian hak secara otomatis ketika mempekerjakan dan mengeksekusi 50% aplikasi untuk akses di seluruh perusahaan, periode pengembalian sejak saat sistem dioperasikan akan menjadi sedikit lebih dari satu setengah tahun (lihat tabel 2).

Kadang-kadang, untuk jenis pembenaran ini, laporan analitis digunakan, yang sebagian besar berasal dari pena analis asing. Mereka memberikan beberapa angka mengenai efektivitas implementasi sistem. Misalnya, laporan berjanji bahwa staf TI akan menghemat hingga 14% pada IdM, akses ke panggilan dukungan akan berkurang sebesar 52%, dan akun yang tidak perlu akan berkurang sebesar 10%. Sayangnya, angka-angka ini tidak selalu mencerminkan realitas Rusia.

Pengurangan Risiko InsidenImplementasi IdM memungkinkan Anda untuk mengurangi sejumlah risiko keamanan informasi atau memastikan deteksi tepat waktu dari insiden yang relevan:

- risiko penyediaan akses ke sistem informasi yang tidak konsisten,

- risiko akses karyawan yang diberhentikan karena fakta bahwa akun mereka tidak diblokir,

- risiko akses yang tidak sah dari kontraktor yang haknya tidak dicabut tepat waktu,

- risiko kekuatan karyawan yang berlebihan.

Seringkali, ketika membenarkan penerapan sistem melalui risiko keamanan informasi, penting bagi manajemen apakah insiden serupa pernah terjadi sebelumnya. (Dan jika tidak, lalu mengapa melindungi diri Anda dari risiko ini?) Nah, seperti kata seorang kepala dinas keamanan informasi yang disegani, orang-orang seperti itu disarankan untuk tidak mengunci pintu - karena mereka belum pernah dirampok sebelumnya!

Namun, seperti yang diperlihatkan oleh praktik, insiden semacam itu terjadi dari waktu ke waktu, dan pengaruhnya sangat nyata. Dalam praktik kami, ada kasus ketika cabang bank menganggur selama beberapa hari karena karyawan “menangkap” virus yang mengenkripsi data penting atas nama akunnya, yang tidak boleh diakses karyawan sama sekali. Dalam hal ini, kerusakan relatif mudah diubah menjadi rubel, tetapi ini tidak terjadi dengan semua insiden keamanan informasi terkait dengan pelanggaran akses.

Apa risiko keamanan informasi yang mengurangi sistem IdM? Contoh-contoh berikut dapat dikutip:

- Akun aktif karyawan yang diberhentikan.

- Hak akses yang tidak konsisten atau akses yang seharusnya tidak.

- Hak akses yang berlebihan (dapat "berlipat ganda" karena transfer karyawan dalam organisasi tanpa mencabut otoritas yang tidak perlu, karena pemberian hak kepada karyawan berdasarkan prinsip "seperti karyawan lain memiliki posisi yang sama").

- Akses yang telah disepakati dan diberikan tepat waktu tetapi tidak dicabut tepat waktu.

- Akun dibuat sementara untuk kebutuhan teknologi, tetapi tidak dihapus kemudian.

- Penggunaan akun (grup) yang dipersonalisasikan.

Secara umum, dalam hal pembenaran melalui keamanan informasi, sikap bisnis terhadap keamanan informasi pada dasarnya penting. Di suatu tempat itu diperlakukan sebagai fungsi formal, di suatu tempat sebagai bisnis yang kritis. Jika keamanan informasi tidak penting untuk bisnis, maka lebih baik untuk membenarkan implementasi melalui artikel lain.

Kepatuhan dengan persyaratan peraturan / standarBlok pembenaran ini relevan untuk organisasi yang termasuk dalam persyaratan regulator eksternal - misalnya, Bank Sentral Federasi Rusia, atau internal - misalnya, organisasi induk yang menetapkan standar untuk kegiatan. Yang pertama termasuk organisasi yang diperdagangkan di bursa saham.

Implementasi IdM memungkinkan Anda untuk memenuhi persyaratan kontrol akses sesuai dengan standar seperti SRT BR, PCI DSS, SoX, ISO 27001 dan lainnya. Seringkali persyaratan ini dicakup oleh langkah-langkah organisasi, tetapi seringkali organisasi besar yang menjalani audit eksternal menerima rekomendasi tentang penggunaan sistem kelas IdM untuk membersihkan dan mengurangi risiko kontrol akses.

Jika ada rekomendasi dari auditor eksternal, maka alasan untuk menerapkan IdM melalui standar berjalan cukup lancar.

Dukungan untuk strategi organisasi saat iniPendekatan untuk mendukung solusi ini sebagian merupakan kompilasi dari yang sebelumnya, tetapi pada dasarnya berfokus pada yang lain, menggunakan opsi di atas sebagai satu set argumen. Ide pendekatan ini adalah untuk mendukung misi, strategi, atau program berkelanjutan organisasi melalui implementasi sistem. Misalnya, jika perusahaan telah menetapkan pandangannya pada peningkatan efisiensi proses, maka IdM sangat cocok dengan pelaksanaan program ini, membantu mengurangi biaya proses kontrol akses yang terkait dengan downtime dan tenaga kerja manual. Jika perusahaan berencana untuk memasukkan IPO, maka IdM dapat menjadi sarana untuk meningkatkan kapitalisasi perusahaan. Kasus-kasus seperti itu dalam praktik kami sudah lebih dari satu kali.

Jika proyek cocok dengan garis besar perubahan yang dibuat oleh manajemen, maka kegunaannya jauh lebih mudah untuk disampaikan menggunakan bahasa yang sesuai. Pendekatan sebelumnya dalam kasus ini dapat digunakan sebagai argumen yang lebih substantif untuk memperkuat efek yang diharapkan.

RingkasanDi atas adalah sejumlah pendekatan umum untuk pembenaran proyek implementasi IdM yang secara pribadi kami temui dalam praktiknya. Tujuan kami adalah menunjukkan dari sisi mana mungkin untuk mendekati masalah ini, dan memberikan panduan dalam situasi mana lebih baik menggunakan satu atau lain cara pembenaran. Namun demikian, di setiap perusahaan proses ini sangat kreatif: ia memiliki spesifik, prosedur, format presentasi dan bahkan "bahasa" sendiri, dan selalu bersifat individual. Tetap berharap Anda sukses secara kreatif dalam tugas yang sulit ini, dan kami berharap saran kami akan membantu membenarkan sebelum manajemen pembenaran untuk implementasi solusi apa pun yang Anda anggap perlu.

Diposting oleh Dmitry Bondar, Kepala Pengembangan dan Promosi, Solar inRights