Hai Saya orang yang enam bulan lalu menerima login dan kata sandi Kyivstar dari layanan penting seperti: JIRA, Layanan Web Amazon, Pengembang Apple, Pengembang Google, Bitbucket, dan banyak lainnya, mendaftarkannya di Bug Bounty dan menerima

$ 50 berbagai komentar pada repost publikasi saya .

Sebagai contoh:

- Sebenarnya, Habr, 33 ribu tayangan, 188 komentar: Bug Bounty dari Kyivstar: hadiah untuk akses admin ke Jira, AWS, Apple, Pengembang Google, layanan Bitbucket - $ 50

- AIN.UA, 12 ribu tampilan: Penguji memperoleh akses ke layanan perusahaan Kyivstar. Ia ditawari hanya $ 50

- ITC.ua, 350 komentar: Kyivstar menawarkan kepada pengguna $ 50 untuk kata sandi yang ditemukan untuk sistem perusahaan, ia tidak puas

- Ebanoe.IT, 26 ribu tayangan, 169 komentar: Peretas terjebak dengan hadiah $ 50 untuk kerentanan yang ditemukan dalam sistem Kyivstar

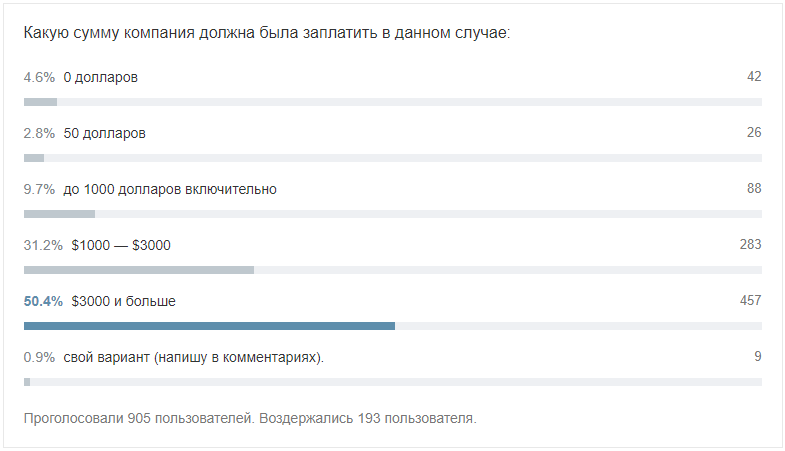

Terima kasih atas dukungan dan komentar Anda! Hasil voting:

Untuk beberapa alasan, saya tidak menjawab beberapa komentar saat itu, tetapi saya tidak bisa tidak menjawab sekarang.

Biarkan saya mengingatkan Anda bahwa saya secara tidak sengaja menerima surat dengan bookmark dari browser yang berfungsi dari karyawan Kyivstar. Saya bergiliran membuka semua 113 bookmark dan menemukan di antara mereka sebuah file dengan nama-nama layanan, login dan kata sandi dan informasi lainnya. Ya, file itu ada di Google Documents dengan hak akses "Semua Orang".

Saya khawatir tentang reaksi mereka di masa depan terhadap laporan itu, jadiPada awalnya, di Bugcrowd, saya mengumumkan bahwa mereka segera mengganti kata sandi mereka. Mereka menjawab saya bahwa mereka tahu tentang mengindeks file dari pos di

Habré dan telah menutup file seperti itu di mana-mana.

Saya menunjukkan bahwa mereka belum menutupnya, dan mengirim tangkapan layar yang menunjukkan bahwa saya dapat masuk ke akun mereka secara acak.

Kemudian saya ditanya bagaimana saya menerima data tersebut, dan saya menunjukkan caranya (diterima melalui email).

Kemudian mereka bertanya bagaimana saya bisa mendapatkan email semacam itu - dan saya menjawab bahwa saya beruntung, atau hanya seorang karyawan yang disegel ketika dia mengirim penanda untuk dirinya sendiri (dan ternyata pada akhirnya).

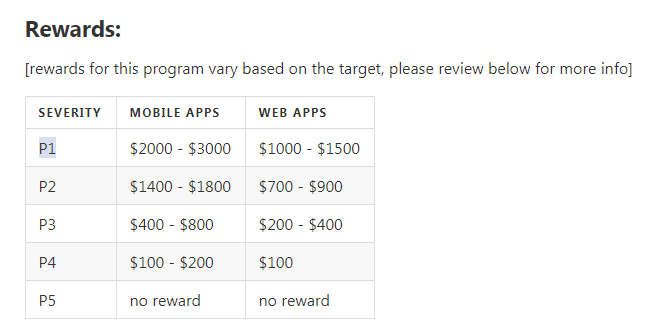

Dalam proses korespondensi, sinyal saya diberi prioritas tertinggi - P1 (Paparan Data Sensitif: Data Sensitif Kritis - Pengungkapan Kata Sandi), di mana pembayarannya dari $ 1000 hingga $ 3000 (dan Anda juga dapat menambahkan aplikasi Mobile + WEB).

Nah, kalau begitu kamu tahu.

Ketika kolega saya Yegor Papyshev berbagi

pendapatnya di Facebook, tidak menyenangkan mendengar bagaimana orang lain yang dihormati (Vladimir Styran, spesialis keamanan informasi - CISSP, CISA, OSCP, CEH) secara negatif cenderung pada situasi tersebut, dan menulis kepada Yegor bahwa ia tidak Dia tahu detailnya dan tidak mengerti situasinya.

Pada saat yang sama, Vladimir sendiri tidak mengerti situasinya. Inilah posnya yang mengejek:

Saya akan menerjemahkan dan mengomentari beberapa poin terakhir:

- Jika Anda tidak mengetahui bahwa dukungan broker, yang Anda beri tahu vendor bug, dapat membantu Anda menarik jumlah pembayaran, karena sebenarnya ini adalah salah satu perannya dalam hubungan tripartit Anda, ini disebut payah. - Mendukung Bugcrowd dalam korespondensi dengan saya berulang kali mendukung pendapat saya dan pendapat mayoritas bahwa Kyivstar salah dan seharusnya membayar lebih. "Pialang" tidak dapat memengaruhi operator. Dan bukan aku yang jatuh.

- Jika Anda mulai mengancam vendor Pengungkapan Penuh jika pembayaran tidak meningkat, ini disebut pemerasan atau pemerasan. Tetapi kemungkinan besar itu akan disebut pemerasan, karena tidak ada artikel dalam kode untuk memeras. - Tidak ada pemerasan dan pemerasan. Tidak ada ancaman. Vladimir akan tahu tentang ini jika dia membaca laporan itu. Secara khas, akun saya di Bugcrowd diblokir (ini tidak menakutkan) tidak segera setelah posting di Habré, tetapi di suatu tempat dalam seminggu, hanya pada waktu yang sama dengan pos kaustiknya yang lain di FB.

- Jika Anda tidak memiliki bug, Anda membacanya di Habré, Anda memberi tahu bug di halaman Facebook Anda untuk mendapatkan N suka dan pengikut + M, maka Anda adalah seorang blogger dan tidak ada yang bisa dibanggakan. - Tidak ada yang ditambahkan.

Namun, ketika saya pelajari, Vladimir berpartisipasi dalam peluncuran Bug Bounty Kyivstar, jadi saya berasumsi bahwa ia memiliki mata yang kabur.

Mari kita lanjutkan. Contoh sederhana: Pengembang Apple, Anda melihat tangkapan layar konsol mereka di pos saya.

File kata sandi juga berisi garis dan kolom, dan khusus untuk Apple, hal berikut ditunjukkan: Terakhir diubah - 18/05/2016.

Yaitu Terakhir kali data akun Pengembang Apple diedit kembali pada Mei 2016 - lebih dari setahun sebelum saya menerima surat dan menemukan tautan di dalamnya. Yang, sekali lagi, dikonfirmasi oleh fakta bahwa saya bisa masuk dengan kata sandi yang ditentukan.

Jadi, berbicara tentang keamanan proses bisnis di Kyivstar, kita dapat meringkas:

- tidak hanya nama pengguna dan kata sandi disimpan (atau disimpan?) pada sumber daya publik eksternal Google Documents dengan hak akses Semua Orang,

- Anda tidak hanya memerlukan otentikasi dua faktor untuk masuk,

- tidak hanya itu banyak kata sandi adalah kamus dan mudah untuk dipilih dan tampak seperti (diubah) upsups92, seperti kata sandi, DigitTeam2017, Digital2016, Kyivstardigteam2017, ks-anya $ bd2016, KSDigit2018,

- jadi kata sandi ini tidak berubah selama lebih dari satu tahun.

Apa lagi Banyak yang tidak mengerti mengapa jumlah aneh sebesar $ 5800 ditunjukkan, mengapa tidak tepatnya $ 6000, mengapa tidak hanya satu juta dolar sekaligus? - "Menurutnya, hanya nilai resmi akun yang melebihi $ 5.800."

Jawaban atas pertanyaan ini adalah sejak awal di Habré, sama sekali tidak diperhatikan:

(untuk memperbesar gambar, buka di tab baru)

Kuncinya di sini adalah "

buka di tab baru " - ketika Anda mengklik gambar (

tautan langsung ), gambar lengkap terbuka, di mana kolom lain juga terlihat: Terakhir dimodifikasi, Dibayar sampai (tanggal), Perlu sampai (tanggal), Proyek (seperti di ASUP), Jenis pembayaran, Biaya, Mata Uang.

Dengan hanya menjumlahkan angka-angka dari kolom "Biaya", saya menerima angka $ 5800 - ini adalah biaya akun resmi (dan tidak ditemukan oleh saya) dalam layanan yang terdaftar, yang saya sebutkan dalam laporan di Bugcrowd.

Saya tidak bertanya dan tidak menuntut jumlah ini, atau yang lainnya, seperti yang dibohongi oleh

Soultan pada waktu itu , dan membandingkan upah mereka yang diindikasikan $ 50 dengan kemungkinan kerusakan

minimum - sederhananya, dengan hilangnya akses ke layanan untuk pembelian yang mereka belanjakan> $ 5800.

Selanjutnya

Jika ada yang tertarik, belum lama ini program Kyivstar BugBounty benar-benar ditutup (bukan mode pribadi, yaitu ditutup), dan karyawan Soultan yang membalas komentar di sini baru-baru ini meninggalkan Kyivstar.

Ngomong-ngomong, dalam komentar di bawah catatan perpisahannya tentang meninggalkan perusahaan, ia menulis, "Semoga sukses, Vitaliy!" karyawan yang mengirim e-mail bernasib buruk itu. Hal-hal seperti itu.

Saya menambahkan informasi yang disorot di atas dengan pembaruan kecil ke posting asli. Saya tidak senang tentang ini. Mereka membuat kesalahan saat itu - mungkin mereka membayar harganya.

pyrk2142 di komentar

bertanya :

Ini sangat tidak terduga. Ternyata informasi di sini tidak lagi relevan?

Dan sekarang saya dapat menjawab bahwa ya, informasi tentang Bug Bounty Kyivstar tidak relevan: Saya menemukan peluang untuk menerima informasi tentang pembelian orang yang melewati layanan pembayaran Kyivstar, bahkan jika mereka bukan pelanggannya.

Saya memberi perusahaan kesempatan kedua - tetapi dia tidak menggunakannya .

Jadi, info tentang pembelian yang melewati layanan Kyivstar, pada kartu bahkan non-klien yang terakhir.

Saat menguji penerapan satu perusahaan, saya menemukan bahwa Kyivstar bertindak sebagai penyedia pembayaran dalam rangka kerja sama dengan Pembayaran Visa Visa - mVisa - pembayaran menggunakan kode QR melalui

qrpayments.kyivstar.ua .

Ini adalah transaksi pelanggan di tempat-tempat penjualan seperti:

- Crema Caffe, Kyiv,

- Smachno, Kyiv,

- Third Floor Cafe, Kyiv - operasi pertama dan paling sering ada di sini. Rupanya, ini adalah sebuah kafe di lantai 3 di kantor Kyivstar, di mana mereka mulai menguji pembayaran QR;

- Auchan, Kyev,

- Auchan, Lviv,

- Auchan, Dnipropetrovska - Rantai hypermarket Auchan (Ukraina);

- pedagang mVisa;

- GIVC, Kiev - GIVC, Pusat Informasi dan Komputasi Utama, Kiev. Di sini, biaya dan pembayaran untuk sebagian besar pembayaran utilitas penduduk Kiev;

- GERC, Odesa - HERZ, Pusat Pemukiman Terpadu Kota, Odessa. Demikian pula, GIWC lebih tinggi, hanya cakupannya yang lebih besar: situs ini dimaksudkan tidak hanya untuk populasi Odessa, tetapi juga untuk kota-kota seperti: Kiev, Belgorod-Dniester, Reni, Chernomorsk, dan Yuzhny;

- dan sebagainya

Contoh data yang diterima:

{"Id":1305 Date:"2018-10-05T15:15:42.3921295" State:0 Amount:-1278.8100 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Lviv" MerchantId:"4109499405597549" ApprovalCode:"516634" ReferenceNumber:"" CardNumber:"5375XXXXXXXX3858"} {"Id":1308 Date:"2018-10-06T12:43:31.1179667" State:3 Amount:-4192.9700 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Kyev" MerchantId:"4109494835704666" ApprovalCode:"" ReferenceNumber:"827991150697" CardNumber:"4824XXXXXXXX6937"} {"Id":1702 Date:"2018-12-06T18:40:02.657213" State:3 Amount:-81.0000 TipsAmount:0.0000 Currency:"UAH" MerchantName:"GIVC" MerchantCity:"Kiev" MerchantId:"4109499632222754" ApprovalCode:"605231" ReferenceNumber:"834091189417" CardNumber:"5168XXXXXXXX9997"}

Layanan menanggapi permintaan hanya dengan "Otorisasi" dan "Peta-AuthToken" yang benar, yang terakhir berisi Base64 yang disandikan

{"alg":"RS256","kid":"33E283272B0433E283281FF404CA6F031E28320","typ":"JWT"}{"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/mobilephone":"0800300466", "http://schemas.lime-systems.com/identity/claims/authId":"1199333", "http://schemas.lime-systems.com/identity/claims/userId":"25046", "http://schemas.lime-systems.com/identity/claims/deviceId":"12342", "nbf":1541370000, "exp":1541380001, "iat":1541390001, "iss":"http://localhost", "aud":"http://localhost"} dan data lainnya.

Tetapi terlepas dari perlunya permintaan untuk memiliki parameter yang benar ditentukan di atas, setelah menerima Map-AuthToken, maka dimungkinkan untuk menjalankan permintaan GET ke alamat formulir

https://qrpayments.kyivstar.ua/map/api/consumers/ berkali-kali.

Dan meskipun pada periode sejak diluncurkan, 16 April 2018, tidak begitu banyak operasi dilakukan (~ 2000 pcs). Dan data yang diperoleh sendiri tidak kritis, situasi ini mengkhawatirkan:

bahkan jika Anda tidak menggunakan Kyivstar, tetapi cukup membayar di toko

Auchan dengan kartu bank

B ank , peretas dapat memecahkan penyedia

KC dan mendapatkan informasi tentang Anda.

Di bidang kartu pembayaran, ada situasi yang cocok untuk deskripsi: satu titik kompromi - bisa berupa terminal, ATM, perusahaan dagang, pengakuisisi, pusat pemrosesan tempat pencurian berbagai kartu dari pelanggan yang berbeda dicuri.

Mentransfer situasi ke operator seluler ini: meretas satu layanan, Anda dapat memperoleh informasi dari beberapa.

Sebelum menerbitkan materi ini, saya memberi Kyivstar kesempatan kedua - saya mengirim tiga surat ke bounty@kyivstar.net, yang ditunjukkan pada

halaman khusus mereka: 17 Desember, 20 Desember dan 27 Desember, semua hari kerja.

Terkirim, untuk berjaga-jaga, dari kotak yang tidak ditentukan dalam situasi dengan kata sandi yang bocor. Surat diterima, tetapi tidak ada umpan balik, bahkan balasan otomatis, tidak diterima.

Seperti yang Anda pahami, kerentanannya tidak tercakup, jadi saya tidak bisa memberikan rincian lebih lanjut. Namun, semuanya jelas.