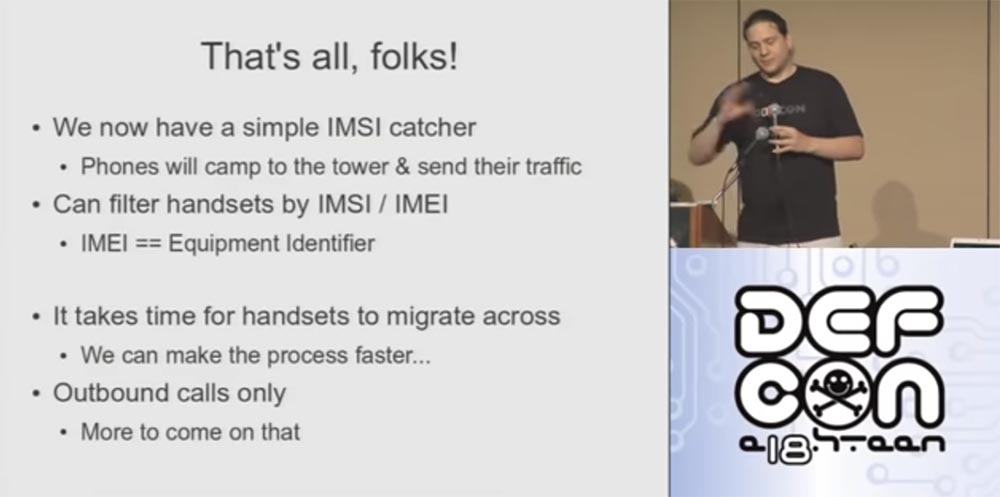

Konferensi DEFCON 18. Spionase praktis menggunakan ponsel. Bagian 1Kami ingin menggunakan metode tertentu untuk mempercepat penangkapan ponsel oleh jaringan palsu. Saat ini kami memiliki pencegat IMSI sederhana, Anda dapat mencoba menelepon dan mendengar peringatan yang saya rekam. Saya melihat beberapa orang mengangkat tangan. Maksudku, kalian terhubung ke jaringan saya dan saya mencegat semua lalu lintas Anda.

Pertama, sekarang saya tahu semua IMSI Anda dan dapat memfilternya, hanya menyisakan IMSI dari orang tertentu, yang merupakan tujuan saya. Saya dapat melakukan hal yang sama dengan memfilter IMEI, yang merupakan pengidentifikasi telepon. Sebagai contoh, saya hanya dapat memperbolehkan ponsel Nokia atau iPhone untuk terhubung ke jaringan. Saya dapat memastikan bahwa hanya IMEI khusus ini yang ada di jaringan saya dan tidak ada orang lain. Saya dapat membatasi akses menggunakan berbagai opsi.

Seperti yang saya sebutkan, perlu waktu untuk memigrasikan orang dari jaringan resmi ke jaringan saya, dan kita bisa melakukannya lebih cepat, saya akan membicarakannya dalam beberapa detik. Salah satu batasan utama sistem ini adalah hanya menerima panggilan keluar. Ketika Anda terhubung ke jaringan saya, terlepas dari apakah itu T-Mobile atau AT&T, telepon Anda terputus, karena pada kenyataannya Anda tidak terhubung ke salah satu menara sel hukum. Jadi, begitu panggilan tiba, langsung ke voicemail Anda. Masalah ini dapat dipecahkan, nanti saya akan menunjukkan kepada Anda bahwa panggilan keluar juga dapat direkam.

Jadi, bagaimana Anda mempercepat koneksi, karena saya tidak ingin duduk di sini sepanjang hari, menyaksikan bagaimana ponsel Anda terhubung ke jaringan saya? Ada beberapa teknologi percepatan yang menggunakan metode ini:

- daftar "tetangga", yaitu menara yang terletak di sebelah;

- Mengganti kode area lokal LAC

- memuat telepon;

- peningkatan penerimaan.

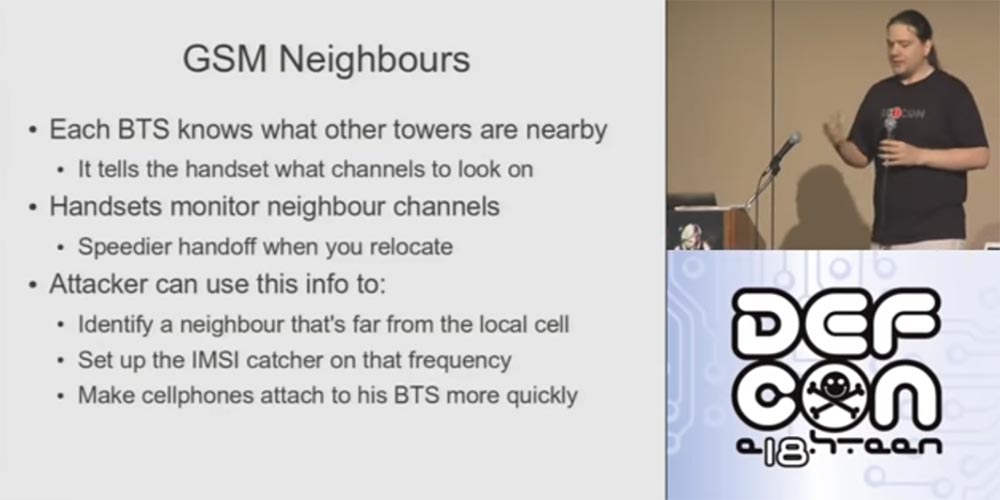

Pertimbangkan "lingkungan" GSM. Setiap stasiun pangkalan tahu menara mana yang berada di dekatnya, dan ketika telepon terhubung, menara menerima daftar "tetangga", yaitu informasi di mana saluran stasiun bekerja.

Ponsel Anda akan mengontrol semua saluran ini dan memantau kekuatan sinyal, dan jika sinyal menara tetangga lebih kuat, maka ia akan terhubung. Apa manfaatnya? Kita tahu bahwa telepon seluler akan memonitor frekuensi tetangga, jadi jika kita melihat-lihat seluruh area dan mencari tahu menara mana yang mengelilingi kita, kita dapat mengetahui frekuensi telepon yang dipilih dan menara mana yang terhubung. Pada akhirnya, kita dapat menemukan saluran yang berdekatan, yang mungkin terletak di sisi lain menara, dan sesuaikan stasiun kami dengan frekuensi yang, seperti yang saya tahu, telepon Anda angkat. Misalkan ponsel Anda terhubung ke stasiun pangkalan, semuanya berjalan dengan baik, tetapi kemudian Anda berkendara sedikit di jalan dan menara lainnya lebih dekat ke ponsel, jadi saya hanya beralih ke frekuensinya agar tidak kehilangan Anda. Dengan demikian, memantau saluran yang berdekatan akan memungkinkan Anda untuk dengan cepat beralih ke frekuensi yang diinginkan.

Ini sebenarnya cukup mudah. Misalkan saya memiliki ponsel Nokia 3310 (900/1800) atau 3390 (1900) yang menerima frekuensi Eropa dan salah satu rentang frekuensi Amerika. Telepon ini mendukung mode pemantauan jaringan Monitor Jaringan, di mana log semua yang dilakukan telepon GSM disimpan, setiap paket yang dikirim ke stasiun pangkalan dan setiap respons yang diterima darinya dicatat. Ini tidak memberi Anda keuntungan dari meretas atau membajak ponsel ini, tetapi memberikan informasi lengkap tentang apa yang dilihat ponsel ini dalam jaringan GSM.

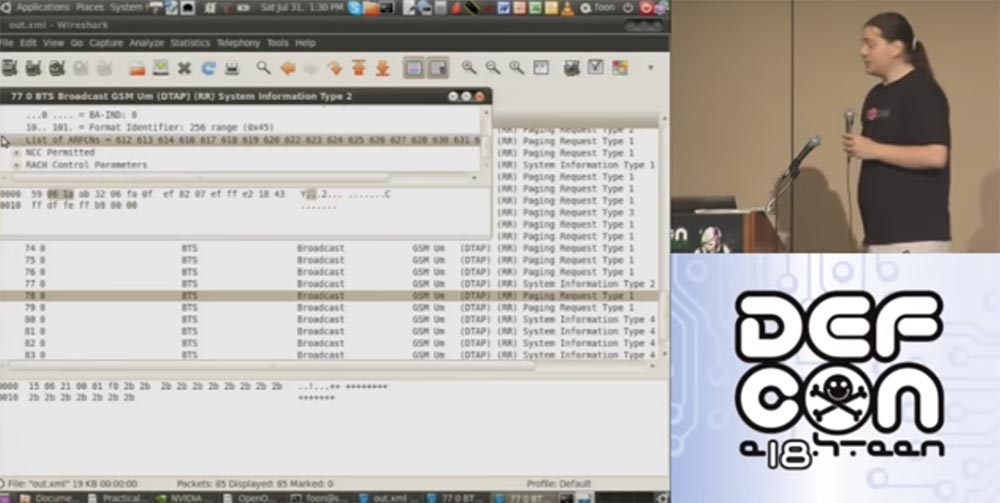

Jika Anda mendapatkan salah satu dari ponsel ini, Anda akan memerlukan kabel patch khusus dengan adaptor Fbus / Mbus dan program untuk mengendalikan ponsel yang disebut Gammu. Ini adalah program sumber terbuka, terhubung ke ponsel melalui komputer menggunakan kabel seperti itu dan hanya menampilkan jejak sebagai file XML yang dapat Anda buka di Wireshark. Daftar menara tetangga tercantum di baris "Info Sistem tipe 2".

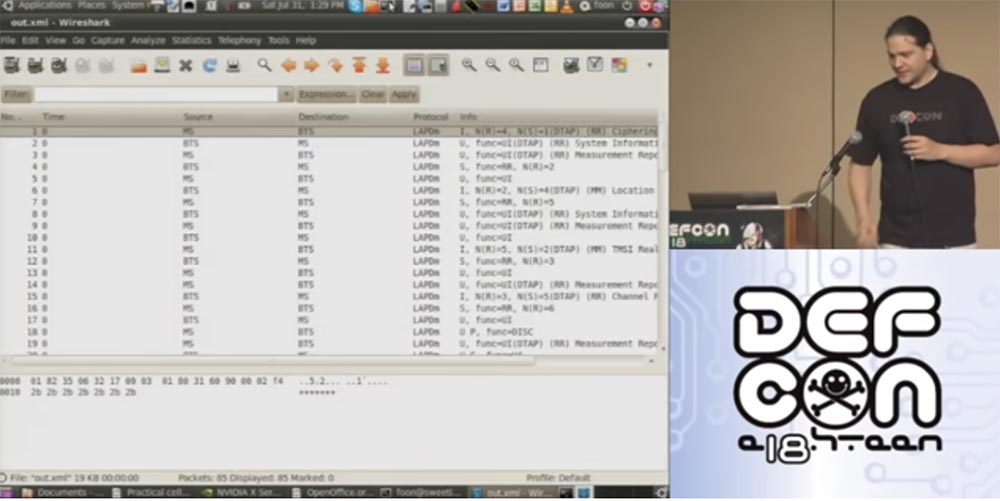

Sekarang saya akan menunjukkan kepada Anda demo nomor 3, yaitu, seperti apa traffic yang ditangkap oleh Wireshark. Di layar ini Anda melihat lalu lintas yang saya tangkap dan rekam semalam dari ponsel yang terhubung ke jaringan T-Mobile.

Di sini Anda melihat berbagai pesan GSM, dan jika Anda menemukan baris "Info Sistem tipe 2" di antara paket di sebelah kanan dan mengkliknya, Anda bisa mendapatkan daftar menara GSM yang berdekatan.

Jadi, Anda ambil saja telepon ini, sambungkan ke komputer melalui kabel adaptor, mulai Gammu, lihat daftar saluran di Wireshark, bandingkan dengan apa yang Anda ketahui, yaitu, nyalakan radio di setiap frekuensi ini dan lihat apakah Anda mendapatkan dengan sinyal ini. Ini sama sekali tidak rumit. Dengan menggunakan teknologi ini, Anda dapat menemukan "tetangga" yang tidak digunakan di zona lokal, menggunakannya dan dengan demikian meningkatkan kecepatan koneksi. Hari ini saya hanya ingin menunjukkan kepada Anda bahwa seorang penyerang dapat dengan mudah menggunakan trik ini untuk menangkap ponsel Anda.

Kita dapat menggunakan cara lain untuk mempercepat koneksi dengan mengubah kode LAC. Ini adalah kode lokasi yang disiarkan oleh BTS BTS, yang mengelompokkan sekelompok menara yang berada di area yang sama. Artinya, Anda memiliki banyak menara di area yang sama menyediakan LAC yang sama. Itu juga dapat dimanipulasi dengan cara yang persis sama. Ketika telepon memonitor semua menara yang berdekatan dan LAC berubah, Anda dapat menyimpulkan bahwa ponsel sedang bergerak. Jika ponsel benar-benar pindah ke area lain, Anda harus menugaskan kembali stasiun, yaitu, mentransfernya ke menara lain.

Dengan BTS Open lokal saya, saya memiliki kontrol penuh atas LAC dan dapat mengubahnya. Kemudian semua ponsel di dekatnya akan berkata: "Hei, lihat, LAC telah berubah, yang berarti saya mengemudi 50 mil dari menara lama dan harus terhubung ke menara baru ini!" Dengan demikian, dengan "menggulir" LAC lain setiap beberapa menit, yaitu mengubah kode area secara berkala, Anda dapat memasang lebih banyak ponsel ke stasiun Anda.

Saya akan menunjukkan kepada Anda demo cara mengubah LAC. Pertama, mari kita lihat berapa banyak ponsel saat ini di jaringan saya. Sebelum kami memalsukan jaringan AT&T, kami memiliki 30 handset yang terhubung. Lalu saya menggunakan AT&T MMC dan MCC, dan kami melihat bahwa 24 ponsel saat ini terhubung ke jaringan. TIMSI memiliki batas waktu, jadi perintah berulang yang saya masukkan mengikuti dengan beberapa penundaan, dan itu juga menunjukkan bahwa kita sekarang memiliki 24 telepon yang terhubung. Anda tidak dapat memperhatikannya, kami masih memiliki sejumlah telepon.

Kita dapat kembali menggunakan perintah Cell ID untuk menelusuri LAC. Kode lokasi saya adalah 666, saya pikir saya harus mengubahnya ke 31337 dan meninggalkan ID Sel di 10. Bahkan, saya juga akan mengubah ID sel dari ID Sel, hanya agar telepon tahu bahwa ini adalah menara baru. Sama sekali tidak sulit untuk mengubah LAC. Seperti yang saya katakan, sekarang telepon akan berpikir bahwa mereka telah mengubah lokasi mereka, dan jumlah telepon yang terhubung ke menara baru akan meningkat.

Kami akan kembali ke ini setelah kami mempertimbangkan metode berikut - meluncurkan telepon, atau memuat telepon dengan informasi. Ketika telepon menyala, sebelum menemukan menara pertamanya, dia tidak tahu apa-apa - baik frekuensi menara, maupun LAC, atau menara-menara tetangga. Oleh karena itu, setelah menyalakannya, ia melakukan pemindaian panjang seluruh rentang frekuensi, menemukan menara, memeriksa MNC dan PKS mereka, mencoba mencari tahu apakah ada jaringan di dekatnya yang dapat dihubungkan ke kartu SIM-nya, memeriksa kekuatan sinyal dan, akhirnya, menghubungkan ke yang paling “kuat”. menara.

Begitu mulai menemukan menara, rentang pemindaian terbatas, sementara telepon memindai dalam volume yang lebih kecil, tetapi lebih cepat karena sudah memiliki beberapa informasi tentang rentang frekuensi mana yang digunakan, menara mana dan saluran mana yang perlu Anda cari. Seorang penyerang dapat menggunakan ini untuk keuntungannya, karena proses serupa terjadi ketika ponsel kehilangan sinyal.

Jika seorang hacker menggunakan DoS dalam kaitannya dengan layanan jaringan, telepon kehilangan sinyal dan mulai memindai jaringan dalam jangkauan yang lebih besar, yang meningkatkan kemungkinan terhubung ke menara penyerang.

Bagaimana saya bisa membuat ponsel kehilangan sinyal? Dalam contoh ini, saya hanya akan berbicara tentang komunikasi GSM 2G generasi kedua, karena 3G memiliki keamanan lebih. Jadi, jika Anda menghentikan beberapa jangkauan GSM, telepon mulai melakukan pemindaian lambat yang terperinci, sehingga meningkatkan kemungkinan menemukan menara kami dengan tepat.

Namun, jika Anda menggunakan 3G, saya tidak bisa melakukan apa-apa, karena berkat protokol yang kuat, jauh lebih sulit untuk mencegat panggilan 3G. Karena itu, kita perlu memaksa ponsel untuk terhubung ke jaringan 2G, mengganggu sinyal 3G. Jika ponsel Anda tidak lagi dapat terhubung ke jaringan 3G, mereka dengan senang hati beralih ke 2G.

Yang perlu Anda lakukan adalah menyiarkan "noise", yang akan memblokir kemampuan untuk berbicara di jaringan 3G dan memaksa ponsel untuk beralih ke 2G dengan pesan teks sederhana. Yaitu, jika Anda tidak dapat terhubung ke port 22, maka cobalah untuk menghubungkan ke port 23. Anda dapat mempertimbangkan 3G sebagai analog dari SSH, dan GSM merupakan analog dari Telnet, jadi situasinya mirip dengan situasi ketika Anda gagal terhubung ke koneksi port SSH ke port Telnet. Inilah yang dilakukan ponsel dalam situasi serupa.

Pertanyaannya adalah seberapa sulit untuk menghilangkan sinyal seluler dalam rentang frekuensi tertentu. Pertimbangkan apa yang merupakan gangguan generasi. Yang harus dilakukan penyerang adalah memberikan "noise". Ketika saya berbicara tentang "kebisingan", maksud saya adalah hal yang sangat spesifik. Maksud saya bukan keacakan, tetapi suara spektral yang sepenuhnya datar yang mencakup seluruh rentang frekuensi dan setiap saluran.

Apa yang paling efektif dalam kasus ini, kecuali cara menghancurkan menara sepenuhnya? Ini tidak termasuk kemungkinan telepon untuk melihat menara ini, sepenuhnya menyamarkannya dengan kebisingan. Generator kebisingan tidak terlalu mahal, di eBay Anda dapat membelinya seharga $ 450. Saya punya satu generator seperti itu. Seperti yang Anda lihat, ini adalah hal yang cukup berat!

Jika saya menghubungkannya ke power amplifier, dan amplifier ke antena dan mengkonfigurasinya dengan tepat, maka menyalakannya akan menyebabkan gangguan serius pada jaringan seluler. Seperti yang sudah saya katakan, jammer harganya $ 450 di eBay, amplifier 100 W dapat dibeli di Internet seharga $ 400, dan kebisingan 100 W dapat menyebabkan gangguan jaringan yang sangat besar.

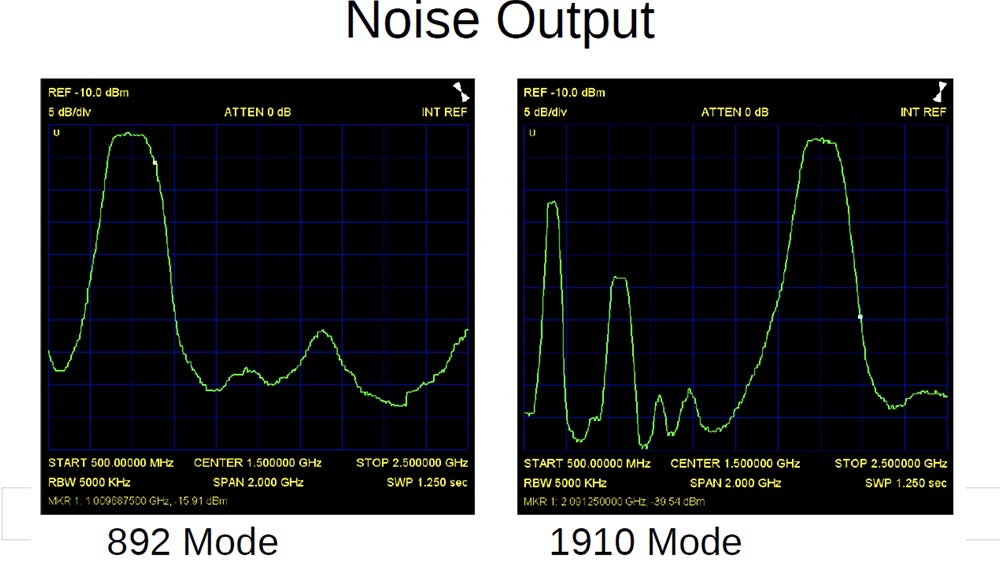

Generator ini beroperasi dalam 2 mode - satu untuk gangguan di kisaran 900 MHz, yang kedua - di kisaran 1900 MHz. Pada slide Anda melihat kurva penganalisis spektrum frekuensi rendah, di sebelah kiri - sekitar 500 megahertz, di sebelah kanan - frekuensi tertinggi adalah 2,5 gigahertz.

Di sebelah kiri Anda melihat blok "besar dan tebal" dalam rentang frekuensi 900 MHz. Penguat dapat mengirimkan unit yang persis sama pada saluran seluler apa pun dalam kisaran 850 hingga 950 megahertz.

Aktifkan hal ini, dan komunikasi di 850 dan 950 akan berhenti bekerja. Ini terjadi serupa dalam mode 1900 - sedikit lagi Anda melihat puncak frekuensi utama.

Demo No. 5 akan menunjukkan bagaimana kemacetan frekuensi pembawa komunikasi seluler terjadi. Namun, jangan berpikir bahwa saya sangat bodoh! Jika saya mengubah benda yang mengganggu ini menjadi penguat 100 W dan menghubungkannya ke antena, saya akan mematikan semua komunikasi seluler di area tersebut - GSM, CDMA, 3G, Verizon, dan hampir setiap ponsel di seluruh Las Vegas, jika tidak lebih jauh.

(tepuk tangan dan tawa)

Jadi saya tidak akan pernah menyalakannya. Alasan utama saya memilikinya adalah itu adalah hal yang sangat berguna dalam peran alat uji. Jika Anda mencoba untuk mengklasifikasikan filter, Anda melewatkan "white noise" melalui filter, bandingkan bentuk gelombang pada input dan output, dan kalibrasi filter dengan sangat akurat. Itu sebabnya saya menggunakan jammer ini, dan bukan untuk mengatur serangan seluler DoS. Faktanya adalah bahwa tidak ada perlindungan terhadap "jammer" semacam itu.

Anda hanya perlu memulai pendek generator yang berlangsung beberapa detik untuk "menempatkan" seluruh jaringan, tetapi demonstrasi kekuatan seperti itu akan sepenuhnya tidak pantas di sini. Saya pikir penguat 100 W dan antena yang disetel dengan benar dapat mematikan seluruh sistem seluler Las Vegas.

Metode lain yang dapat kita gunakan untuk mencegat ponsel disebut Receive gain, atau "accept gain." Terdiri dari fakta bahwa BTS dapat mengirim perintah ke telepon: "ambil sinyal saya seolah-olah X dB lebih kuat dari yang sebenarnya." Arti dari ini adalah sebagai berikut.

Bayangkan skala lulus dari +50 ke -100. Siapa pun yang akrab dengan RF akan mengerti mengapa saya memilih rentang ini. Misalkan sinyal saya turun ke -80, itu benar-benar sangat rendah. Saya dapat memesan ponsel Anda untuk hanya menambahkan 100 ke nilai ini, yang menghasilkan sinyal level + 20dBm. Telepon akan berpikir: "luar biasa, ini adalah menara paling kuat di distrik ini, sekarang saya akan terhubung ke sana"! Ya, kelihatannya konyol, itu tipuan, tapi sekali lagi, ini adalah contoh bagus lain dari instruksi yang BTS dapat kirim ke telepon. Artinya, saya tidak harus memiliki sinyal yang lebih kuat, saya hanya perlu meyakinkan telepon bahwa sinyal saya benar-benar lebih kuat daripada orang lain. Dan ponsel akan percaya ini, karena GSM bekerja dengan cara ini, dan itu hanya wajib untuk melaksanakan perintah menara. Tentu saja, seorang penyerang dapat menggunakan metode ini untuk menarik telepon dan, dengan sinyal yang agak lemah, memenangkan kontes dengan menara yang lebih kuat. Open BTS belum mendukung fitur ini, jadi saya tidak dapat menunjukkan metode ini. Ini, pada kenyataannya, adalah esensi dari paten R&S yang digunakan dalam pencegat IMSI.

Di Inggris, ada kasus ketika seseorang menjual teknologi pencegat IMSI menggunakan metode peningkatan penerimaan, dan R&S menggugatnya karena metode ini dipatenkan oleh perusahaan mereka. Substitusi MNC, MCC, penggantian nama jaringan semuanya cukup sepele, tetapi metode yang dijelaskan di atas dipatenkan oleh pengembang "penangkap" jaringan.

Seperti yang saya sebutkan, kita tidak melihat panggilan masuk, kita hanya melihat panggilan keluar. Ini karena "catcher" IMSI adalah jaringan seluler yang sepenuhnya terisolasi. Operator percaya bahwa telepon Anda terputus atau tidak menerima sinyal. Dalam hal ini, ia meneruskan semua panggilan yang ditujukan kepada Anda ke voicemail Anda, sehingga penyerang tidak melihat panggilan masuk.

Bagaimana saya bisa mengatasi ini? Jelas, jika Anda menghubungi menara saya, itu akan meminta otentikasi, IMSI Anda, dan telepon akan dengan senang hati menyediakannya, sehingga IMSI Anda akan bersama saya. Apa yang bisa saya lakukan? Buka AT&T dan katakan: "Hei, ini IMSI saya, saya memancingnya keluar dari pria lain, tetapi Anda tidak perlu mengetahuinya, dan saya tahu bahwa pria ini sedang offline, karena ini jaringan saya"? Masalahnya adalah saya tidak tahu kunci rahasia pada kartu SIM. Apa yang dapat terjadi ketika saya mengklaim bahwa ini adalah IMSI saya di jaringan AT&T? Mereka mengirim saya nomor 32-bit acak, dan biasanya itu terjadi pada kartu SIM, dienkripsi dengan kunci rahasia Anda dan dibagi menjadi 2 bagian. Setengah dikirim ke menara dan berfungsi sebagai bukti bahwa Anda tahu kunci rahasia, dan setengah lainnya digunakan sebagai kunci enkripsi.

Bagaimana saya bisa menggunakan ini? Saya cukup mengirim nomor ini ke telepon Anda, yang tahu bagaimana cara mengenkripsi kunci rahasia, melakukan sisanya dan mengirim saya jawaban. Namun, pada kenyataannya, dia tidak dapat mengirim saya jawaban, karena saya tidak dapat menerima panggilan masuk. Hanya ada satu jalan keluar - untuk memecahkan kunci rahasia.

Berapa banyak dari Anda yang menghadiri presentasi cracker kunci Cracker 5.1 di konferensi Black Hat tahu bahwa cracker ini memiliki batasan serius - ini tidak bekerja di stasiun pangkalan dengan frekuensi hopping, seperti setiap stasiun pangkalan di dunia. Dalam aplikasi nyata ini tidak terjadi. Tapi saya sendiri mengatur frekuensi "lompatan" di BTS saya, jadi saya bisa mematikannya sepenuhnya agar tidak khawatir tentang apa pun, dan kemudian menggunakan "tabel pelangi" untuk memecahkan kunci rahasia.

Setelah itu, saya akan mengembalikan kunci sesi. Sekarang saya tahu kunci sesi dan kunci respons untuk otentikasi, dan saya bisa menggunakan semua ini untuk operator seluler. Butuh sedikit waktu, tetapi pada akhirnya, saya akan menerima jawabannya, dan ponsel saya akan masuk secara legal.

Metode ini belum diterapkan di sistem saya, tetapi pasti bisa dilakukan, ini adalah teknologi yang digunakan penangkap IMSI komersial untuk mencegat panggilan masuk. Tentu saja, sekarang saya tidak dapat melakukan ini di sistem saya, tetapi sangat mungkin.

Saya akan memberi tahu Anda sedikit lagi tentang meretas kunci sesi. Ini adalah satu-satunya waktu serangan kripto mungkin diperlukan saat menggunakan "catcher" IMSI.

Semua yang saya butuhkan dari titik enkripsi ketika mengatur stasiun basis saya adalah untuk menonaktifkan fungsi enkripsi lalu lintas A5 / 0. A5 / 2 adalah cara termudah untuk meretas, tetapi beberapa ponsel membuang A5 / 2, menggunakan A5 / 1 sebagai gantinya, yang juga tidak sulit untuk dipecahkan menggunakan "meja pelangi". Bagaimanapun, panggilan keluar ke telepon Anda datang kepada saya dalam teks biasa.

Bagaimana cara menghadapi semua ini? Kenyataannya adalah bahwa tidak ada solusi yang mudah, karena GSM itu sendiri rentan, itu adalah Telnet yang sama, hanya dalam sistem seluler. Untuk memperbaiki GSM, itu harus sepenuhnya diubah. Anda harus memperbarui setiap telepon, membuat ulang setiap menara, mengubah semua jaringan dan sebagainya. Jadi mengapa melakukan ini jika Anda hanya dapat beralih ke standar 3G?

Dengan demikian, satu-satunya solusi yang tepat adalah beralih ke 3G dan protokol seluler yang lebih baru. Otentikasi 3G jauh lebih baik, 3.5G (HSPA), 3,9 G, LTE dan protokol selanjutnya dibangun di atas prinsip yang sama. Solusi utama adalah dengan hanya menonaktifkan 2G.

Angkat tangan, siapa yang punya ponsel Android? Anda melihat bahwa dalam pengaturannya ada fungsi "gunakan hanya jaringan 2G". Agaknya, ini menghemat daya baterai, tetapi berapa banyak orang yang pernah melihat ponsel yang memiliki fitur "gunakan saja jaringan 3G"? Ya, seseorang memiliki BlackBerry dengan fitur ini, tetapi Android atau iPhone tidak memilikinya, jadi bagaimana kita bisa merasa aman?

Tentu saja, 3G bukan tanpa kerentanan, dan jika protokol itu sendiri sulit untuk diretas, maka Anda dapat mencoba untuk memecahkan enkripsi KASUMI yang digunakan di dalamnya, juga dilambangkan dengan A5 / 3, kasus-kasus seperti itu diketahui. Tetapi masih lebih baik untuk menggunakan standar seluler khusus ini. Lihat saja layar ponsel Anda, dan jika Anda melihat huruf 3G kecil di atas, maka Anda baik-baik saja. Jadi cara terbaik untuk melindungi diri Anda dari spionase jaringan adalah dengan menonaktifkan 2G. Jaringan 3.5G telah muncul, jaringan 4G ada di cakrawala, jadi cobalah untuk mengambil keuntungan dari ini.

Dan sekarang kita akan beralih ke demo final. Mari kita lihat berapa banyak ponsel yang ada di jaringan saya. Jadi, hanya 17 orang, mungkin orang mulai kembali ke jaringan normal! Mungkin ponsel Anda pertama kali percaya bahwa saya adalah jaringan AT&T yang nyata, tetapi kemudian menyadari bahwa itu berperilaku salah, dan memutuskan untuk pergi.

Dengan satu atau lain cara, merasa bebas, menelepon ke mana saja dari jaringan saya secara gratis, satu-satunya batasan adalah Anda harus menekan 1 di depan nomor yang dipanggil. , , , 20 SIP. , , , , …

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Januari secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?