Institut Teknologi Massachusetts. Kursus Kuliah # 6.858. "Keamanan sistem komputer." Nikolai Zeldovich, James Mickens. Tahun 2014

Keamanan Sistem Komputer adalah kursus tentang pengembangan dan implementasi sistem komputer yang aman. Ceramah mencakup model ancaman, serangan yang membahayakan keamanan, dan teknik keamanan berdasarkan pada karya ilmiah baru-baru ini. Topik meliputi keamanan sistem operasi (OS), fitur, manajemen aliran informasi, keamanan bahasa, protokol jaringan, keamanan perangkat keras, dan keamanan aplikasi web.

Kuliah 1: “Pendahuluan: model ancaman”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 2: "Kontrol serangan hacker"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 3: “Buffer Overflows: Exploits and Protection”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 4: “Pemisahan Hak Istimewa”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 5: "Dari mana sistem keamanan berasal?"

Bagian 1 /

Bagian 2Kuliah 6: “Peluang”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 7: “Kotak Pasir Klien Asli”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 8: “Model Keamanan Jaringan”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 9: "Keamanan Aplikasi Web"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 10: “Eksekusi simbolik”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 11: “Bahasa Pemrograman Web / Web”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 12: Keamanan Jaringan

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 13: "Protokol Jaringan"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 14: "SSL dan HTTPS"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 15: “Perangkat Lunak Medis”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 16: “Serangan Saluran Samping”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 17: “Otentikasi Pengguna”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 18: “Penjelajahan Pribadi di Internet”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 19: “Jaringan Anonim”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 20: "Keamanan Ponsel"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 21: “Melacak Data”

Bagian 1 /

Bagian 2 /

Bagian 3 Kuliah 22: "MIT Keamanan Informasi"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 23: "Ekonomi Keamanan"

Bagian 1 /

Bagian 2James Mickens: Hari ini kita akan berbicara tentang ekonomi spam. Sebelum ini, kami membahas dalam kuliah aspek teknis keamanan. Kami melihat hal-hal seperti buffer overflows, prinsip dari sumber yang sama, Tor, dan sejenisnya. Konteks untuk diskusi adalah bahwa kami mempertimbangkan bagaimana musuh dapat membahayakan sistem. Kami mencoba mengembangkan model ancaman yang menggambarkan hal-hal yang ingin kami cegah, dan kemudian kami memikirkan bagaimana merancang sistem yang akan membantu kami mempertahankan diri dari model ancaman ini.

Jadi, hari ini kita akan melihat perspektif alternatif, yang merupakan pertanyaan mengapa penyerang mencoba meretas sistem? Kenapa dia mencoba menyakiti kita? Ada banyak alasan mengapa penyerang mencoba melakukan hal-hal mengerikan ini. Beberapa serangan ini dilakukan karena alasan ideologis oleh orang-orang yang menganggap diri mereka aktivis politik, atau sejenisnya. Anda mungkin mengingat worm komputer Stuxnet, yang menunjukkan bahwa terkadang pemerintah menyerang pemerintah lain. Karena itu, untuk jenis serangan ini, uang, ekonomi, bukanlah motivasi utama untuk serangan. Yang menarik adalah, sebenarnya sulit untuk mencegah serangan ini hanya dengan membuat komputer lebih aman. Dan tidak ada tuas keuangan untuk mengarahkan kembali penyerang ini ke kegiatan lain.

Namun, ada beberapa jenis serangan yang termasuk komponen ekonomi yang kuat, dan ini adalah beberapa hal yang akan kita lihat hari ini. Menariknya, jika serangan tidak didasarkan pada kepentingan finansial peretas, kami tidak dapat menggunakan aturan apa pun untuk mencegahnya. Terkadang sulit untuk memahami bagaimana serangan seperti itu dapat dihentikan, jadi, seperti yang saya katakan, kami hanya berusaha membuat komputer lebih aman.

Sebagai contoh, Stuxnet adalah ide bagus. Virus ini menyerang perangkat lunak industri yang terkait dengan penelitian nuklir di Iran. Jadi kita semua tahu dari mana Stuxnet berasal, kebanyakan orang Amerika dan Israel. Tapi bisakah kita membuktikannya di pengadilan? Misalnya, siapa yang bisa kita tuntut dengan mengatakan bahwa dia menghubungkan Stuxnet ke mesin kita?

Dengan demikian, dalam serangan seperti itu tidak jelas siapa yang bisa dituntut - Federal Reserve, atau Israel, atau siapa pun. Selain itu, tidak ada yang secara resmi menyatakan bahwa itu adalah mereka. Jadi ketika Anda berpikir tentang cara mencegah serangan seperti itu, masalah hukum dan keuangan yang sangat menarik muncul.

Ada banyak jenis kejahatan komputer yang dimotivasi oleh alasan ekonomi. Misalnya, spionase industri yang disponsori negara adalah salah satu hal yang dibahas dalam kuliah sebelumnya. Terkadang pemerintah mencoba meretas pemerintah lain atau industri lain untuk mencuri kekayaan intelektual, atau sesuatu seperti itu.

Menariknya, ketika mengatur serangan spam, Anda harus menginvestasikan sedikit uang, kemudian menghasilkan sedikit uang. Spammer benar-benar perlu berinvestasi dalam infrastruktur sebelum mereka dapat mengirim pesan mereka.

Jika Anda memiliki serangan seperti ini, Anda dapat mengetahui seperti apa rantai keuangan alat peretas, dan mungkin Anda dapat berpikir tentang menerapkan tekanan keuangan pada tautan atas rantai untuk mencegah serangan berbahaya atau masalah keamanan di tautan bawah.

Poin kuncinya adalah jika Anda melihat konteks spam, Anda akan memahami bahwa spammer berhenti mengirim spam hanya ketika itu menjadi tidak menguntungkan bagi mereka. Salah satu kebenaran menyedihkan di dunia adalah bahwa kami terus menerima spam, karena terlalu murah untuk spammer, karena mereka hanya memiliki cukup laba dari hanya 2% - 3% orang yang mengklik tautan dan melihat spam. Selama biaya pengiriman pesan-pesan ini sangat rendah, spammer masih dapat menghasilkan uang untuk hal-hal semacam itu bahkan dengan aktivitas minimal dari para korban.

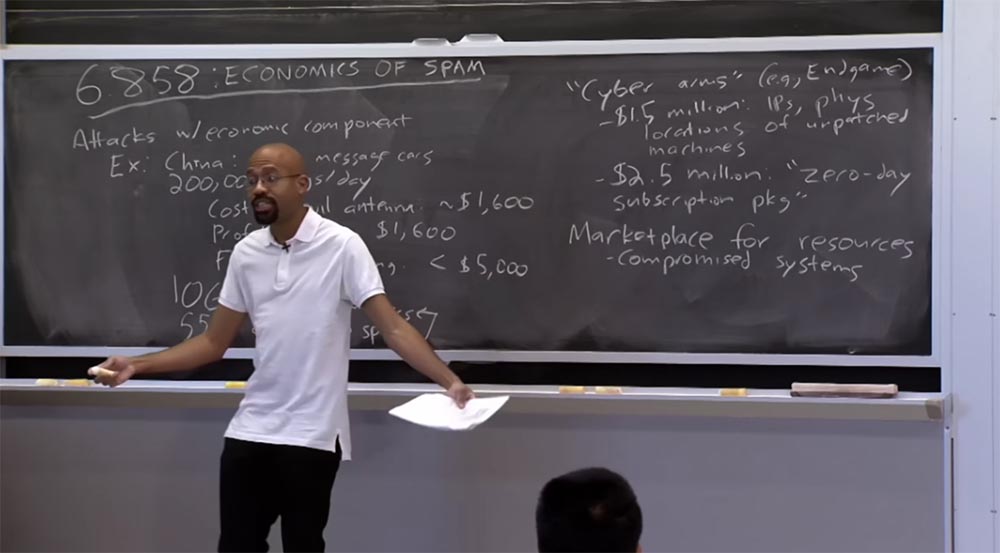

Oleh karena itu, hari ini kami akan mempertimbangkan serangan yang mengandung komponen ekonomi yang signifikan. Biarkan saya memberi Anda satu contoh menarik yang baru saja saya baca, ini terjadi di Cina. Mereka memiliki masalah yang disebut "mesin pesan teks". Idenya di sini adalah bahwa orang mengendarai mobil dengan antena menunjuk ke samping, beroperasi sesuai dengan skema "man in the middle" antara ponsel dan menara sel. Mengemudi di mesin seperti itu, mereka mengumpulkan nomor ponsel, yang kemudian dikirim keluar dari mesin yang sama dengan spam dalam bentuk pesan teks.

Dengan cara ini, mobil perpesanan teks ini dapat mengirim hingga 200.000 pesan per hari, yang jumlahnya sangat banyak, dan biaya tenaga kerjanya sangat rendah. Sangat murah untuk menyewa pengemudi, mengemudi di sepanjang rute, memata-matai lalu lintas orang, dan mengirim mereka spam.

Mari kita lihat ekonomi dari proses ini. Berapa biaya antena untuk memantau lalu lintas seluler? Secara kasar, ini adalah suatu tempat di wilayah plus atau minus $ 1.600. Berapa banyak keuntungan yang bisa didapat orang-orang ini per hari? Dalam skenario yang sukses, sekitar 1600 dolar. Jadi itu sangat menarik. Ini berarti Anda mengganti biaya dalam satu hari dan kemudian mendapatkan laba bersih.

Anda dapat mengatakan bahwa polisi dapat menangkap Anda, dan kemudian Anda dapat dipenjara atau Anda harus membayar denda, tetapi kurang dari 5 ribu dolar, apalagi, orang-orang ini jarang menjumpai. Kita harus memperhatikan perhitungan seperti itu ketika kita berpikir tentang bagaimana secara ekonomis mengandung spammer ini. Oleh karena itu, jika spammer ditangkap beberapa kali dalam setahun dan mereka mengembalikan biaya peralatan mereka dalam satu hari, sangat sulit untuk mengetahui bagaimana mencegah secara finansial mereka melakukan hal seperti itu.

Menariknya, China menyiratkan bahwa operator seluler juga berpartisipasi dalam skema ini, karena setiap kali Anda mengirim spam, Anda mengirim sejumlah kecil uang kepada operator seluler, beberapa sen. Di Eropa, banyak operator seluler telah memutuskan bahwa mereka tidak perlu pelanggan yang marah yang melaporkan bahwa mereka terus-menerus menerima spam. Tetapi banyak operator seluler Cina, setidaknya tiga terbesar, melihat pesan spam ini sebagai sumber penghasilan mereka. Mereka benar-benar berpikir bahwa ini adalah cara yang baik untuk mendapatkan uang tambahan.

Saya tidak tahu jika Anda mendengar tentang ini, tetapi jaringan Telcos datang dengan awalan 106 untuk nomor telepon. Tujuan awal dari awalan ini adalah untuk menggunakan nomor telepon untuk tujuan non-komersial. Bayangkan Anda menjalankan perusahaan dan ingin mengirim banyak pesan teks ke semua karyawan Anda. Anda dapat menggunakan salah satu dari 106 nomor ini untuk mengirim semua pesan secara massal dan menghindari beberapa batas kecepatan bawaan pada jaringan seluler Anda.

Spammer dapat mengambil keuntungan dari ini, dan saya pikir 55% spam ponsel yang dikirim di China berasal dari salah satu dari 106 angka ini. Ini adalah contoh yang menarik dari karya skema keuangan, ketika beberapa insentif buruk cenderung operator seluler untuk terlibat dalam bisnis bersama dengan scammers. Catatan kuliah berisi tautan ke artikel menarik di jurnal Economist.

Menariknya, ada banyak perusahaan senjata cyber. Mereka menjual malware, eksploitasi, dan perangkat lunak serupa. Salah satu contohnya adalah Endgame. Misalnya, untuk satu setengah juta dolar, perusahaan ini akan memberi Anda alamat IP dan lokasi fisik jutaan komputer yang tidak terlindungi. Mereka memiliki banyak poin di seluruh Internet di mana semua jenis informasi menarik tentang komputer dikumpulkan yang dapat Anda serang atau sebaliknya, lindungi, misalnya, jika Anda seorang pemerintah, atau agensi lain, atau semacamnya.

Untuk sekitar $ 2,5 juta, mereka akan memberi Anda apa yang benar-benar hebat yang disebut "berlangganan paket nol hari." Jika Anda berlangganan ini, Anda akan menerima 25 eksploitasi setahun dan Anda dapat melakukan apa pun yang Anda inginkan dengannya. Yang paling menarik, banyak orang yang berkolaborasi dengan pedagang senjata cyber ini adalah mantan agen intelijen, seperti CIA atau NSA.

Sangat menarik untuk memikirkan siapa pelanggan sebenarnya dari para pedagang cyber ini. Beberapa pelanggan adalah pemerintah, misalnya, pemerintah Amerika. Mereka menggunakan hal-hal ini untuk menyerang negara lain. Tetapi paling sering produk ini dibeli oleh perusahaan. Di akhir kuliah, kita akan berbicara tentang bagaimana kadang-kadang perusahaan mengambil masalah keamanan siber ke tangan mereka sendiri dan mengatur apa yang disebut hackback, atau peretasan internal. Perusahaan-perusahaan yang diserang oleh penjahat cyber tidak melibatkan struktur resmi pemerintah dalam masalah ini, tetapi mencoba untuk berurusan dengan mereka yang mencoba mencuri kekayaan intelektual mereka. Selain itu, mereka cukup berhasil menggunakan argumen hukum yang sangat inventif untuk membenarkan tindakan mereka. Jadi ini adalah aspek yang menarik dari perang siber.

Hadirin: Seberapa sah ini?

Profesor: kita tahu bahwa "informasi ingin bebas, man," benar? Berbicara tentang hal-hal seperti itu, Anda tidak boleh menggunakan terminologi "legal atau ilegal", hanya sesuatu yang berfungsi "di bawah naungan". Misalnya, jika saya memberi tahu Anda bahwa di suatu tempat ada rumah di mana kunci pintu tidak berfungsi, dan saya minta 20 dolar, itu tidak harus ilegal. Ternyata, perusahaan-perusahaan ini memiliki banyak pengacara yang mempelajari hal-hal seperti itu. Tetapi dalam banyak kasus, jika Anda berpikir tentang cara melakukan trik kotor, Anda dapat mencarinya di Internet dan mengunjungi situs yang memberi tahu Anda cara membuat bom. Memposting informasi semacam itu tidak ilegal, karena hanya mendidik dalam hal pembelajaran. Bagaimana jika, misalnya, saya seorang ahli kimia? Karena itu, memberikan seseorang pengetahuan tidak harus ilegal.

Tapi Anda benar bahwa ada beberapa "wilayah abu-abu", misalnya, retas ini, yang akan kita bicarakan nanti. Misalkan saya bank, saya bukan pemerintah, tapi bank, dan mereka meretas saya. Saya tidak selalu memiliki otoritas hukum untuk menutupi botnet atau sesuatu seperti itu. Perusahaan melakukan hal-hal seperti itu, tetapi hukum ketinggalan zaman. Karena itu, jika penyerang melakukan hal yang sama, kami akan menggunakan undang-undang pelanggaran hak cipta saat mereka menjual produk kami. Jika mereka menggunakan botnet, kami akan menggunakan UU Pelanggaran IP.

Ini mungkin bukan apa yang dipikirkan Thomas Jefferson, dengan asumsi bagaimana hukum seharusnya bekerja, ini adalah sejenis permainan kucing dan tikus, kita akan membahas ini nanti.

Pada prinsipnya, semua ini berarti bahwa ada pasar untuk semua jenis sumber daya komputasi yang dapat digunakan oleh mereka yang ingin mengatur serangan. Misalnya, ada pasar untuk sistem yang diretas. Anda dapat pergi ke "area gelap" Internet dan membeli semua komputer yang dikompromikan yang mungkin menjadi bagian dari botnet. Anda dapat membeli akses ke situs yang terinfeksi dan menggunakan situs web semacam itu untuk mengirim spam atau tautan ke program jahat.

Untuk uang, Anda dapat mengakses akun email yang diretas seperti Gmail atau Yahoo, hal-hal ini sangat berharga bagi penyerang. Anda juga dapat membeli sesuatu seperti langganan botnet dan, jika perlu, menggunakannya, misalnya, untuk mengatur serangan DDoS. Jadi ada pasar di mana Anda bisa membeli semua ini.

Ada juga pasar untuk alat peretas, di mana Anda, sebagai penyerang, dapat membeli kit malware yang sudah jadi atau menggunakan layanan dari dealer senjata cyber, Anda dapat mengakses eksploitasi nol hari, dan seterusnya dan seterusnya.

Ada juga pasar besar untuk informasi pengguna yang dicuri. Ini adalah hal-hal seperti nomor jaminan sosial, nomor kartu kredit, alamat email dan sebagainya. Jadi semua ini ada di Internet jika Anda siap untuk mencari.

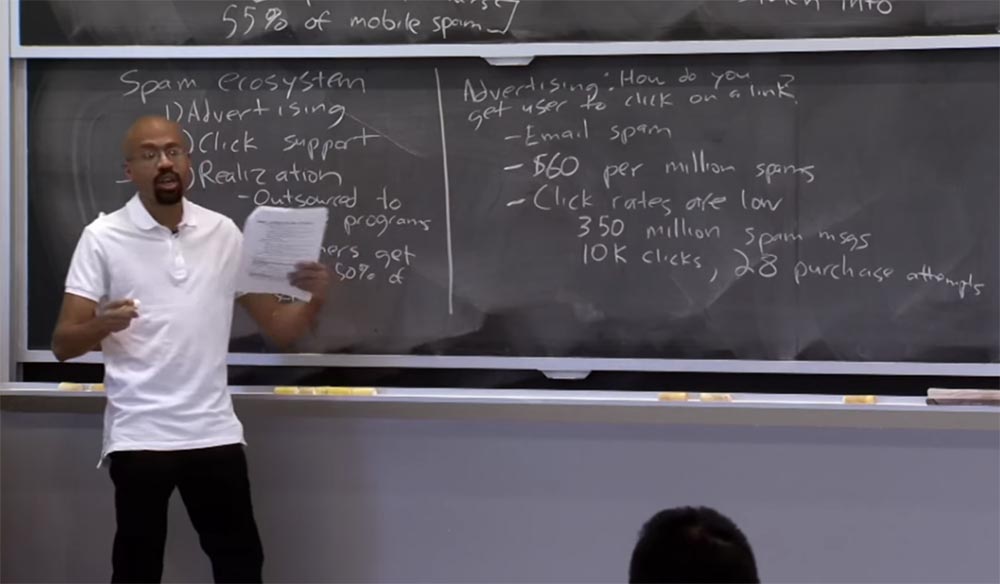

Jadi, artikel kuliah yang akan kita bahas hari ini terutama difokuskan pada satu aspek - ekosistem spam. Secara khusus, penulis mempertimbangkan untuk menjual obat-obatan, barang palsu, dan perangkat lunak. Dengan melakukan itu, mereka memecah ekosistem spam menjadi tiga komponen.

Bagian pertama adalah iklan. Proses ini entah bagaimana memaksa pengguna untuk mengklik tautan spam. Segera setelah pengguna melakukan ini, bagian kedua muncul - kebutuhan akan dukungan klik. Ini menyiratkan bahwa harus ada beberapa jenis server web, infrastruktur DNS, dan sebagainya, yang mewakili situs spam di mana pengguna pergi. Bagian terakhir dari ekosistem spam adalah implementasi, sesuatu yang benar-benar memungkinkan pengguna untuk melakukan pembelian di situs. Dia mengirim uang kepada spammer, berharap mendapatkan produk, dan ini adalah tempat dari mana uang itu berasal.

Oleh karena itu, banyak dari hal-hal ini telah diserahkan kepada program afiliasi. Sebagian besar waktu, program-program ini terlibat dalam layanan purna jual, bekerja dengan bank, Visa, MasterCard dan sebagainya. Namun, seringkali spammer tidak berniat mengatasi kesulitan seperti itu, mereka hanya ingin membuat tautan, sehingga spammer dapat dianggap sebagai komponen iklan. Pada saat yang sama, spammer sendiri bekerja untuk bunga komisi pada transaksi, menerima dari 30% hingga 50% dari nilai jual barang.

Dalam kuliah ini, kita akan memeriksa setiap komponen ekosistem spam, melihat cara kerjanya, dan kemudian berpikir tentang cara menghilangkan spammer di setiap level ini.

Hal pertama yang akan kita perhatikan adalah komponen iklan. Seperti yang saya sebutkan, ide utama periklanan adalah membuat pengguna mengklik tautan tersebut. Ini adalah masalah utama yang akan menjadi perhatian kami. Seperti yang Anda tahu, spam pertama kali dikirim dalam email sebagai pesan teks. Namun, spammer mulai aktif menggunakan bentuk komunikasi lain, termasuk jejaring sosial. Sekarang, ketika Anda pergi ke Facebook, Anda tidak hanya "terinfeksi" dengan konten teman sejati Anda, tetapi juga dengan pesan spam.

Diskusi kami adalah tentang ekonomi, sehingga biaya sebenarnya mengirim pesan spam ini adalah pertanyaan yang menarik. Ternyata itu tidak terlalu mahal - untuk sekitar 60 dolar Anda dapat mengirim jutaan spam mail, jadi itu harga yang sangat rendah. Dan akan lebih rendah lagi jika Anda segera menghubungkan botnet ke ini, karena pada saat yang sama Anda dapat menolak layanan perantara. Tetapi bahkan jika Anda menyewa salah satu sistem botnet di pasar, itu masih sangat murah.

Hadirin: Bagian mana dari pesan-pesan ini yang benar-benar efektif? Artinya, berapa banyak dari mereka yang tidak disaring oleh klien email?

Profesor: ini adalah pertanyaan bagus yang membawa saya ke poin berikutnya. Misalnya, Anda mengirim sejuta pesan spam, tetapi dibuang di berbagai titik di jalur Anda, masuk ke filter spam. Orang-orang akan melihat mereka dan segera menghapusnya, mengetahui bahwa email, yang, misalnya, ditandai dengan ikon "$ 18", berisi spam.

Karenanya, jika Anda melihat pada tingkat konversi, Anda akan melihat bahwa karena hal-hal seperti filter spam dan kesadaran pengguna, rasio klik-tayang sebenarnya sangat rendah. Karena itu, spamming harus super, super murah, karena kalau tidak Anda tidak mendapat manfaat besar. , , . , 350 - 10 000 , «» . 10 000 28 . , , .

– . , , , , «» 10 , . , .

: 10000 – 350 ? , , , .

: , , .

: , , 20% 40% , , «» . , «», .

, , . , .

: , . , , , , Gmail , , . . . , . , , , . , . , « » , . , , , , .

, , , , . , .

:

: , ?

: . , . , , Viagra Windows. , , , , . 1000 , .

, , , – . .

— IP-. , - - IP-, , . - , , DNS , . , , -, « » IP- .

, — . , , . , , . , , , , . , .

, , . , , , - , - . , .

, . , 9 , - , , - .

, . , .

, , , . , . , , ? , - Gmail 350 , .

, . , .

26:10

Kursus MIT "Keamanan Sistem Komputer". 23: « », 2.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Januari secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?