Institut Teknologi Massachusetts. Kursus Kuliah # 6.858. "Keamanan sistem komputer." Nikolai Zeldovich, James Mickens. Tahun 2014

Keamanan Sistem Komputer adalah kursus tentang pengembangan dan implementasi sistem komputer yang aman. Ceramah mencakup model ancaman, serangan yang membahayakan keamanan, dan teknik keamanan berdasarkan pada karya ilmiah baru-baru ini. Topik meliputi keamanan sistem operasi (OS), fitur, manajemen aliran informasi, keamanan bahasa, protokol jaringan, keamanan perangkat keras, dan keamanan aplikasi web.

Kuliah 1: “Pendahuluan: model ancaman”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 2: "Kontrol serangan hacker"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 3: “Buffer Overflows: Exploits and Protection”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 4: “Pemisahan Hak Istimewa”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 5: "Dari mana sistem keamanan berasal?"

Bagian 1 /

Bagian 2Kuliah 6: “Peluang”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 7: “Kotak Pasir Klien Asli”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 8: “Model Keamanan Jaringan”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 9: "Keamanan Aplikasi Web"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 10: “Eksekusi simbolik”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 11: “Bahasa Pemrograman Web / Web”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 12: Keamanan Jaringan

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 13: "Protokol Jaringan"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 14: "SSL dan HTTPS"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 15: “Perangkat Lunak Medis”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 16: “Serangan Saluran Samping”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 17: “Otentikasi Pengguna”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 18: “Penjelajahan Pribadi di Internet”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 19: “Jaringan Anonim”

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 20: "Keamanan Ponsel"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 21: “Melacak Data”

Bagian 1 /

Bagian 2 /

Bagian 3 Kuliah 22: "MIT Keamanan Informasi"

Bagian 1 /

Bagian 2 /

Bagian 3Kuliah 23: "Ekonomi Keamanan"

Bagian 1 /

Bagian 2Hadirin: bagaimana cara spammer bekerja dengan milis, terutama dengan daftar besar?

Profesor:

Profesor: Ada masalah dengan agregasi milis, karena sangat sulit untuk menyediakan surat massal. Mungkin spammer perlu menggunakan heuristik, yang dengannya mereka mengukur pembayaran sesuai dengan ukuran daftar. Sebagai contoh, secara heuristik akan lebih masuk akal untuk mengirim surat ke 1000, daripada 350 juta orang atau sesuatu seperti itu. Tapi Anda benar bahwa ada batasan praktis untuk milis.

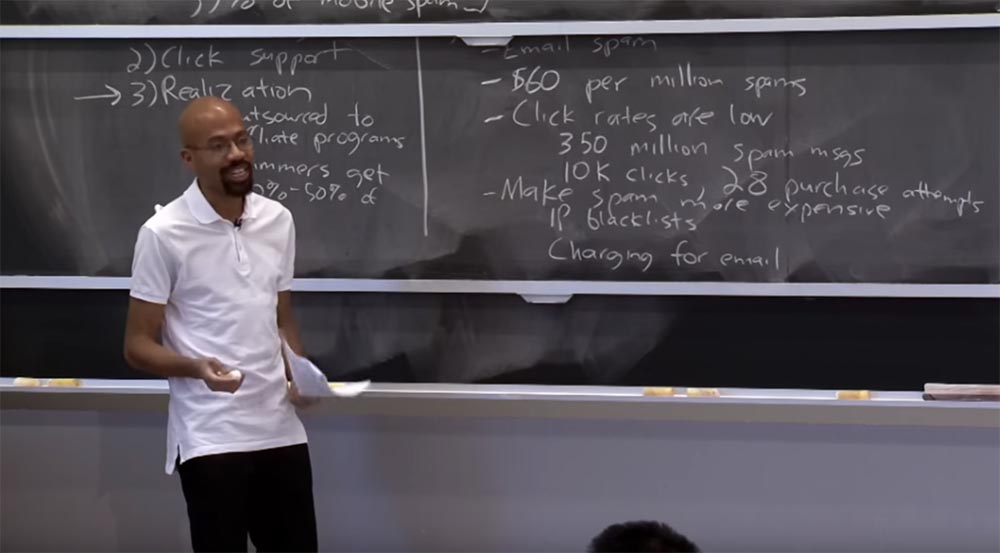

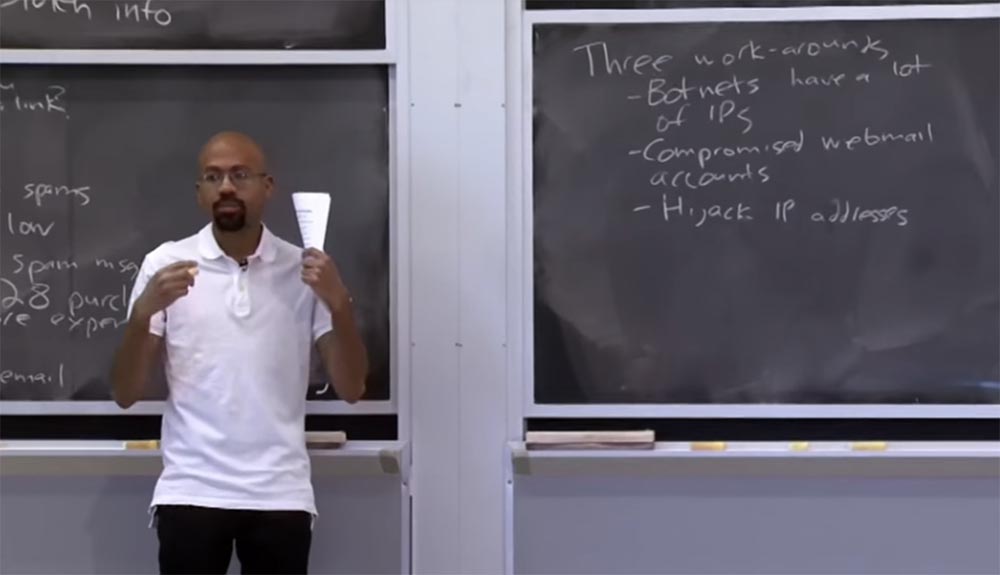

Jadi, apa yang bisa dilakukan oleh seorang spammer untuk menghindari metode perlindungan spam yang disebutkan di atas? Penyerang memiliki tiga solusi.

Yang pertama adalah jaringan botnet dengan banyak alamat IP yang dapat digunakan oleh spammer. Bahkan jika seseorang mencoba membuat "daftar hitam" alamat IP, penyerang dapat memilah sekelompok alamat IP pada jaringan botnet dan memotong filter "daftar hitam".

Yang kedua adalah penggunaan akun email yang diretas untuk mengirim spam. Ini adalah cara yang sangat menguntungkan karena, karena popularitas tertinggi, Gmail, layanan surat Yahoo atau Hotmail tidak dapat dimasukkan daftar hitam. Jika Anda menempatkan seluruh layanan pada daftar seperti itu, maka Anda telah menutupnya untuk puluhan juta orang.

Tentu saja, layanan terpisah ini dapat membuat daftar hitam kotak surat Anda jika mereka menggunakan analisis heuristik, yang menunjukkan bahwa Anda mengirim surat ke banyak orang yang belum pernah berkorespondensi dengan Anda sebelumnya, dan seterusnya. Ada teknologi di sisi server web dari layanan surat yang dapat mendeteksi aktivitas mencurigakan Anda.

Namun, akun yang diretas masih bernilai tinggi bagi spammer, karena meskipun akun Anda yang disusupi tidak cocok untuk pengiriman massal, akun itu dapat digunakan untuk mengirim surat kepada orang yang Anda kenal dari daftar kontak Anda. Ini membuat phishing lebih mudah bagi penyerang, karena orang lebih cenderung mengklik tautan yang dikirimkan kepada mereka melalui surat oleh seseorang yang mereka kenal. Ini adalah alat yang sangat ampuh untuk serangan spamming.

Solusi ketiga adalah mengambil alamat IP dari pemilik yang sah. Seperti yang disebutkan Mark dalam kuliah sebelumnya, ada protokol jaringan yang disebut BGP, yang digunakan untuk mengontrol perutean di Internet. Dengan demikian, ada serangan di mana hacker mengklaim sebagai pemilik alamat IP, meskipun ia sebenarnya tidak memilikinya. Karena itu, semua lalu lintas yang terkait dengan alamat ini akan menuju ke penyerang, dan ia akan dapat menggunakan alamat IP ini untuk mengirim spam. Segera setelah seorang spammer terlihat, ia akan berhenti menggunakan BGP untuk satu sistem otonom dan beralih ke yang lain.

Ada banyak penelitian tentang bagaimana menerapkan otentikasi BGP untuk mencegah penangkapan alamat IP, dan banyak metode keamanan yang berbeda yang bisa diserang oleh penyerang. Tetapi semua solusi ini tidak gratis, karena penyerang entah bagaimana harus membayar botnet atau untuk masuk ke dalam akun email. Jadi setiap tindakan perlindungan akan meningkatkan biaya pembuatan spam. Karena itu, langkah-langkah perlindungan ini bermanfaat, meskipun tidak ideal.

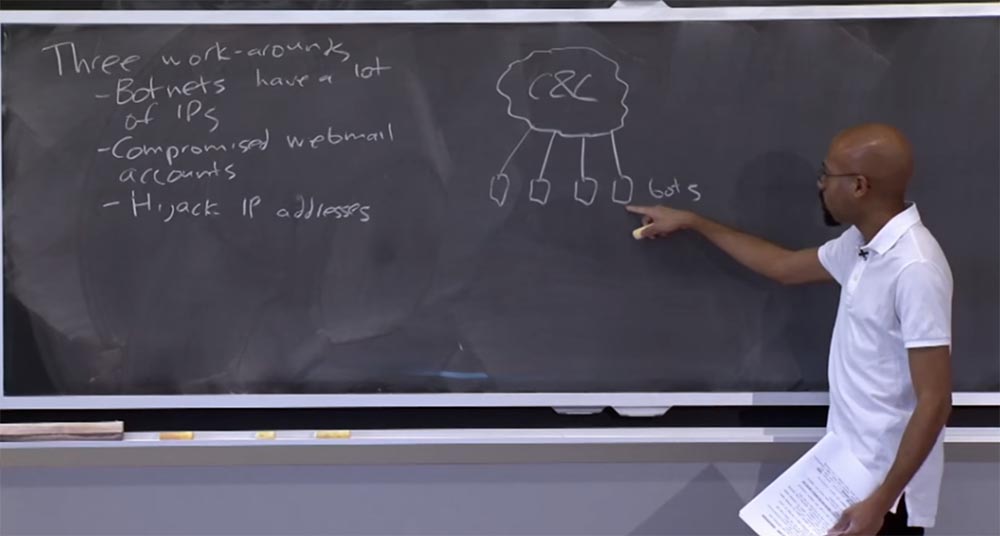

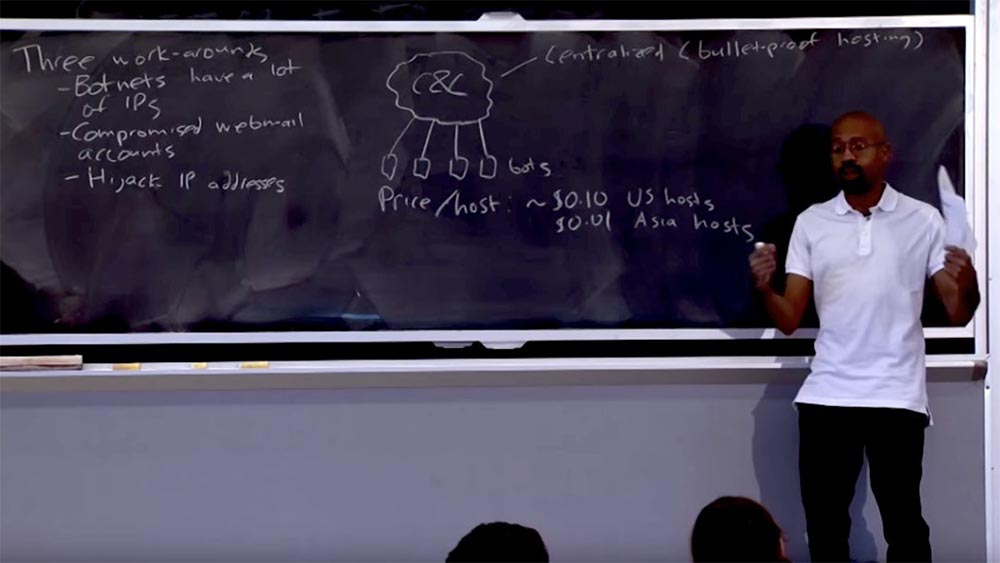

Jadi seperti apa jaringan botnet? Secara umum, kami memiliki cloud tempat infrastruktur Command & Control berada, yang mengeluarkan perintah untuk semua bot bawahan. Jadi, spammer beralih ke C&C dan berkata: "Ini pesan spam baru yang ingin saya kirim", setelah itu bot mulai bertindak atas nama perintah dan mengendalikan infrastruktur dan mengirim pesan ke sekelompok orang.

Apa gunanya bot? Seperti yang telah saya sebutkan, mereka memiliki alamat IP, mereka memiliki bandwidth, melakukan siklus komputasi, kadang-kadang bot ini sendiri digunakan sebagai server web. Jadi hal-hal ini sangat, sangat berguna bagi seorang spammer, dan juga berfungsi sebagai lapisan pengalamatan tidak langsung. Pengalamatan tidak langsung sangat berguna bagi penyerang. Ini berarti bahwa jika penegak hukum atau siapa pun menonaktifkan lapisan ini tanpa memengaruhi infrastruktur C&C itu sendiri, maka spammer dapat dengan mudah melampirkan perintah dan mengendalikan infrastruktur ke sejumlah bot lain dan melanjutkan bisnisnya.

Ini adalah salah satu alasan mengapa bot berguna. Jaringan botnet dapat meningkatkan hingga jutaan alamat IP, sehingga orang akan mengklik tautan acak setiap saat menggunakan malware. Jadi hal-hal ini bisa menjadi sangat, sangat besar. Karena seluruh perusahaan terlibat dalam jaringan botnet, jutaan dan jutaan komputer dapat hadir di dalamnya, oleh karena itu, jaringan ini cukup rumit secara teknis.

Jadi berapa biaya untuk menginstal malware untuk semua bot ini? Harus diingat bahwa, biasanya, ini adalah komputer pengguna akhir biasa. Biaya penempatan malware di salah satu komputer, atau harga per host, sekitar 10 sen untuk host di Amerika dan sekitar satu sen untuk host di Asia. Ada beberapa alasan mengapa harganya sangat berbeda. Mungkin orang cenderung berpikir bahwa koneksi yang dibangun dari AS layak mendapat kepercayaan lebih. Pada saat yang sama, komputer Asia lebih cenderung menggunakan perangkat lunak bajakan, yang tidak diperbarui oleh paket keamanan, sehingga mengatur jaringan botnet di Asia jauh lebih murah.

Anda akan melihat beberapa statistik yang sangat menarik tentang bagaimana biaya ini dapat berfluktuasi karena perusahaan seperti Microsoft berusaha memberantas pembajakan. Namun bagaimanapun juga, ini adalah perkiraan kasar. Cukuplah untuk mengatakan bahwa itu tidak terlalu mahal.

Apa yang dilakukan pusat K&C ini dan seperti apa bentuknya? Dalam bentuknya yang paling sederhana, ini adalah sistem komputer terpusat dari satu atau lebih mesin. Seorang penyerang hanya bekerja pada mesin-mesin ini, mengirimkan perintah untuk botnet dari sana. Karena ini adalah sistem terpusat, akan sangat berguna bagi penyerang untuk memiliki apa yang dikenal sebagai "hosting anti peluru". Idenya adalah bahwa Anda menjadi tuan rumah infrastruktur Command & Control di server penyedia layanan Internet yang mengabaikan permintaan dari lembaga keuangan atau penegak hukum untuk menutup server tersebut. “Server anti peluru” memang ada.

Harganya lebih mahal, karena ada risiko dalam bisnis semacam itu, tetapi jika Anda dapat menempatkan pusat K&C di sana, itu akan menjadi sukses besar. Karena ketika pemerintah Amerika atau bank Goldman Sachs berkata kepada penyedia seperti itu: "hei, matikan orang ini yang mengirim spam!", Dia menjawab: "bagaimana Anda bisa membuat saya melakukan ini? Saya bekerja di yurisdiksi yang berbeda dan saya tidak diharuskan untuk mematuhi hukum kekayaan intelektual. " Seperti yang saya katakan, jenis host ini sebenarnya mengenakan biaya premium untuk risiko menjalankan layanan seperti itu di server mereka.

Alternatif lain untuk meluncurkan infrastruktur C&C adalah jaringan peer-to-peer P2P, yang merupakan botnet mini. Di sini, seluruh infrastruktur manajemen didistribusikan di berbagai komputer, dan pada waktu tertentu ada komputer lain yang mengambil peran C&C, memberikan perintah kepada semua simpul kerja ini. Ini bagus karena tidak memerlukan akses ke salah satu dari "host anti peluru" ini. Anda dapat membangun infrastruktur C&C menggunakan bot biasa. P2P membuatnya sulit untuk menjamin ketersediaan host yang terletak di cloud ini, tetapi memiliki keunggulan lain. Secara umum, ini adalah dua pendekatan yang dapat digunakan penyerang untuk mengirim spam.

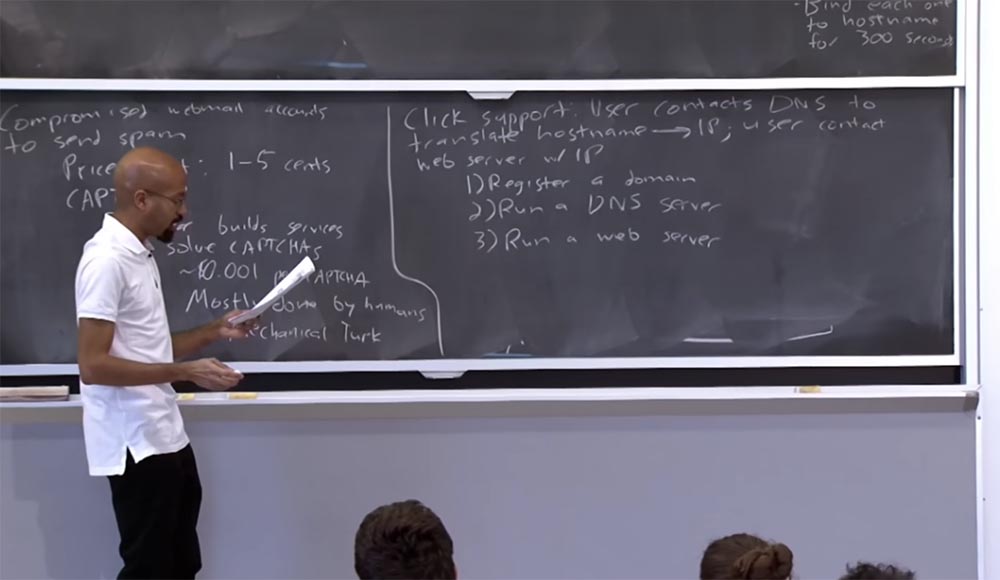

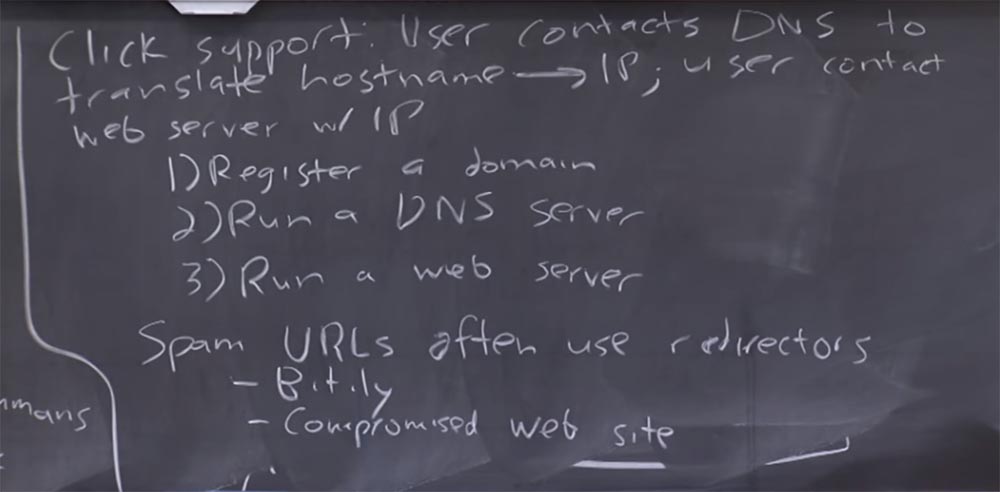

Jadi apa yang terjadi jika hosting ditutup? Ada beberapa hal yang dapat dilakukan oleh spammer dalam hal ini. Misalnya, dapat menggunakan DNS untuk mengarahkan permintaan. Misalkan seseorang mulai mematikan server dengan membalas spammer. Tetapi sementara server masih hidup, penyerang membuat daftar alamat IP server, yang dapat berisi ratusan atau ribuan alamat ini. Setelah itu, ia akan mulai mengikat setiap alamat ke nama host untuk waktu yang sangat singkat, katakanlah, 300 detik. Hal ini memungkinkan penyerang untuk berurusan dengan konsekuensi mematikan server, yang, berdasarkan heuristik, dianggap spammer. Bahkan, setiap 300 detik itu mengubah tempat spamming. Jadi pengalamatan tidak langsung adalah prospek yang bagus untuk seorang spammer. Seperti yang saya katakan, penggunaan pengalamatan tidak langsung adalah cara utama bagi seorang spammer untuk menghindari penegakan hukum dan metode perlindungan heuristik.

Orang mungkin bertanya-tanya apa yang akan terjadi jika kita menghancurkan server DNS pengirim spam? Seberapa sulit hal ini dilakukan? Artikel kuliah menyatakan bahwa ada beberapa level di mana Anda dapat melakukan serangan balik terhadap spammer. Misalnya, Anda mungkin mencoba membatalkan registrasi domain penyerang. Misalnya, Anda berkata: "Hei, jika Anda mencari russianpharma.rx.biz.org, maka pergilah ke server DNS ini dan berkomunikasi melalui itu!" Yaitu, segera setelah seseorang mencoba masuk ke server DNS spammer, Anda mengarahkannya ke domain tingkat atas. Namun, kesulitannya adalah penyerang dapat menggunakan metode untuk dengan cepat mengalihkan aliran ke level lain. Misalnya, ia dapat "menggulir" server yang digunakan sebagai server DNS spam, yaitu, beralih di antara server yang digunakannya untuk mengirim spam, dan seterusnya dan seterusnya. Jadi, kita melihat bagaimana orang-orang ini dapat menggunakan beberapa mesin untuk menghindari deteksi.

Seperti yang saya sebutkan sebelumnya, Anda dapat menggunakan akun email yang diretas untuk mengirim spam. Jika Anda dapat mengakses akun seseorang, maka Anda bahkan tidak perlu menginstal malware di komputer pengguna. Anda dapat mengakses akun orang lain dari komputer Anda sendiri, di mana pun Anda berada. Metode ini optimal untuk serangan phising, karena Anda mengirim spam atas nama orang yang dipercaya oleh teman-temannya.

Oleh karena itu, penyedia layanan surat sangat tertarik untuk mencegah hal ini, karena jika tidak, maka mereka berisiko masuk ke "daftar hitam". Selain itu, penyedia perlu memonetisasi layanannya. Mereka benar-benar membutuhkan pengguna nyata yang akan mengklik iklan legal yang muncul di halaman email mereka. Tetapi semakin tinggi proporsi pengguna yang melakukan spam, semakin kecil kemungkinan pengiklan akan memutuskan untuk menggunakan layanan dari layanan email tersebut. Karena itu, penyedia webmail sangat tertarik untuk mencegah spamming.

Untuk mendeteksi jenis spam ini, mereka menggunakan heuristik. Mereka mungkin mencoba menggunakan captcha. Jika mereka curiga Anda mengirim 5 pesan spam berturut-turut, mereka mungkin meminta Anda memasukkan nomor dari salah satu gambar buram ini atau yang serupa.

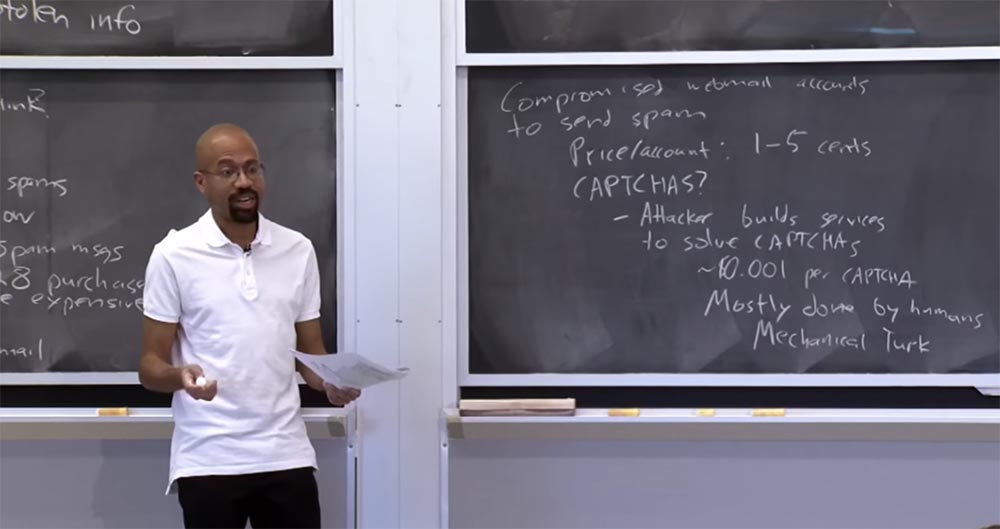

Namun, banyak dari metode ini tidak berfungsi dengan baik. Jika Anda melihat harga akun yang diretas, maka Anda, sebagai spammer, akan merasa cukup murah - mulai dari satu hingga 5 sen per akun Yahoo, Gmail atau Hotmail. Ini sangat, sangat murah. Jadi perlindungan seperti itu tidak dapat memaksa spammer menolak untuk membeli akun yang diretas. Ini sedikit mengecewakan, karena tampaknya ke mana pun kita pergi, kita harus menyelesaikan captcha jika kita ingin membeli sesuatu atau mengirim surat. Jadi apa yang terjadi dengan captcha, karena harus mencegah hal-hal jahat?

Ternyata, penyerang dapat membuat layanan untuk memecahkan captcha, dan proses memasukkan captcha dapat diotomatisasi, seperti yang lainnya. Ternyata, biaya penyelesaian satu captcha adalah sekitar $ 0,001, dan ini dapat dilakukan dengan penundaan yang sangat rendah. Karena itu, captcha bukanlah penghalang serius terhadap spam. Anda mungkin berpikir bahwa captcha diselesaikan oleh komputer, perangkat lunak. Tetapi pada kenyataannya, ini tidak benar, dalam banyak kasus, orang sungguhan menentukan captcha, dan seorang penyerang dapat melakukan outsourcing bisnis ini dengan dua cara.

Pertama-tama, seorang hacker dapat dengan mudah menemukan pasar tenaga kerja dengan tenaga kerja yang sangat murah dan menggunakan orang-orang sebagai pemecah untuk captcha. Misalnya, seorang spammer disibukkan dengan captcha Gmail, dalam hal ini ia mengirimnya ke tempat orang tersebut duduk, ia memecahkannya untuk spammer dengan sejumlah kecil uang, dan kemudian spammer mengirimkan respons ke situs hukum. Anda juga dapat melakukan ini dengan Mechanical Turk. Guys, apakah Anda pernah mendengar tentang "Turk mekanik"?

Dia cukup anggun, maksudku "anggun" sebagai cara untuk melakukan kejahatan. Anda dapat memposting tugas-tugas ini di situs web Mechanical Turk dan berkata, "hei, saya hanya bermain pemecahan teka-teki gambar," atau sesuatu seperti itu. Atau Anda dapat secara terbuka menyatakan bahwa Anda memiliki captcha yang perlu Anda pecahkan. Anda mempublikasikan harganya, setelah itu pasar menyatukan Anda dengan orang-orang yang siap melakukan tugas ini, mereka memberikan jawaban, dan Anda mempublikasikannya. Ini dapat mengotomatiskan alur kerja spammer, tetapi perlu diingat bahwa Amazon, yang memiliki Mechanical Turk, membebankan biaya untuk menggunakannya.

Cara kedua outsourcing adalah bahwa spammer mengambil captcha dari situs yang ia butuhkan dan menyalinnya di situs hukum, tempat ia mengarahkan ulang pengguna. Dia memutuskan captcha sebenarnya untuk penyerang, yang kemudian memasukkan jawaban yang benar di situsnya, mengambil keuntungan dari kerja keras dari pengguna yang tidak curiga. Selain itu, jika seorang spammer tidak mempercayai penggunanya, ia dapat menggandakan pekerjaan menggunakan crowdsourcing.

Misalnya, Anda mengirim captcha untuk solusi ke dua atau tiga orang, dan kemudian menggunakan suara mayoritas dan memilih apa yang diterima oleh mayoritas suara sebagai jawaban untuk captcha Anda.

Untuk alasan di atas, captcha tidak berfungsi sebaik yang Anda kira. Oleh karena itu, penyedia Gmail atau Yahoo mencoba menggunakan captcha sesering mungkin untuk membuat hidup lebih sulit bagi pengirim spam. Namun, masalahnya adalah bahwa seringnya penggunaan captcha mengganggu pengguna terhormat.

Contoh bagus dari kerumitan proses pembuatan spam adalah autentikasi dua faktor Gmail. Ini sebenarnya ide yang sangat bagus. Jika Gmail menentukan bahwa Anda mencoba masuk ke akun Gmail dari komputer yang tidak diketahuinya, itu akan mengirimi Anda pesan teks di ponsel Anda yang mengatakan: "masukkan kode verifikasi ini sebelum melanjutkan menggunakan layanan kami."

Ini lucu bahwa ini adalah ide yang bagus, tetapi setidaknya itu sangat mengganggu saya. Saya mengerti bahwa ini dilakukan untuk keselamatan saya sendiri, tetapi saya masih marah. Jika saya tidak sering menggunakan komputer yang berbeda, saya setuju dengan kondisi seperti itu, jika tidak maka akan sangat merepotkan.

Dengan demikian, ada kompromi yang sangat menarik antara keamanan yang dibicarakan orang dan langkah-langkah keamanan yang bersedia mereka lakukan. Akibatnya, sangat sulit bagi penyedia layanan email untuk menemukan keseimbangan optimal antara frekuensi penggunaan captcha dan kenyamanan pelanggan. Apakah Anda memiliki pertanyaan sebelum saya mulai mempertimbangkan dukungan klik?

: , , , ?

: , , ? . , , – .

, , . , . , . , , . , , . ? , , -. .

, . ? , DNS-, , , IP-. - -, IP-. , , DNS- -. , , .

, «» IP-, , , -URL? - ? - 183.4.4… russianjewels.biz?

: .

: , , , . , , . , - , . , DNS — . DNS, -, . , «» IP- -.

, , , -URL , , bit.ly. , - . HTML JavaScript, - . , . , , -, .

, , « » 10% URL, 90%. .

- DNS-, . , , , , .

, -.

. .

, ? , SPECTRE . , . - , , , . , , .

, . , , , Windows, . , - . , , . .

52:00

.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Januari secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?