Statistik selama 24 jam setelah menginstal hanipot di situs Digital Ocean di SingapuraSial! Mari kita mulai dengan peta serangan.

Kartu superclass kami menunjukkan ASN unik yang terhubung ke Cowrie hanipot kami dalam 24 jam.

Kuning sesuai dengan koneksi SSH, dan

merah berkorespondensi dengan Telnet. Animasi seperti itu sering mengesankan dewan direksi perusahaan, yang memungkinkan Anda mendapatkan lebih banyak dana untuk keamanan dan sumber daya. Namun demikian, peta tersebut memiliki beberapa nilai, yang secara jelas menunjukkan distribusi geografis dan organisasional dari sumber serangan terhadap tuan rumah kami hanya dalam 24 jam. Animasi tidak mencerminkan jumlah lalu lintas dari setiap sumber.

Apa itu Kartu Pew Pew?

Pew map Pew adalah

visualisasi serangan siber , biasanya animasi dan sangat indah. Ini adalah cara modis untuk menjual produk Anda, terkenal karena digunakan oleh Norse Corp. Perusahaan itu berakhir buruk: ternyata animasi yang indah adalah satu-satunya keuntungan mereka, dan mereka menggunakan data terpisah untuk analisis.

Dibuat dengan Leafletjs

Bagi mereka yang ingin mengembangkan peta serangan untuk layar besar di pusat operasi (bos Anda akan menyukainya), ada perpustakaan

leafletjs . Gabungkan dengan plugin

layer migrasi leaflet , layanan Maxmind GeoIP, dan Anda

selesai .

WTF: apa itu hanipot Cowrie?

Khanipot adalah sistem yang ditempatkan di jaringan khusus untuk memikat penyerang. Koneksi ke sistem biasanya ilegal dan memungkinkan Anda mendeteksi penyerang menggunakan log terperinci. Log tidak hanya menyimpan informasi koneksi biasa, tetapi juga informasi sesi yang mengungkapkan

teknik, taktik, dan prosedur penyerang

(TTP) .

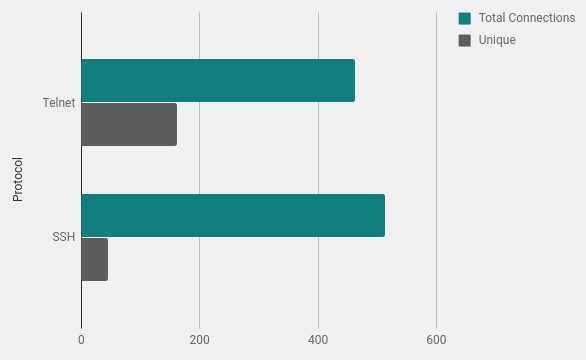

The Cowrie Hanipot adalah untuk

merekam koneksi SSH dan Telnet . Hanipot semacam itu sering ditampilkan di Internet untuk melacak alat, skrip, dan host penyerang.

Pesan saya kepada perusahaan yang berpikir mereka tidak diserang adalah: "Anda terlihat buruk."

- James Snook

Apa yang ada di log?

Jumlah total koneksi

Banyak host menerima upaya koneksi berulang. Ini normal, karena daftar kredensial diblokir dalam skrip penyerang dan mereka mencoba beberapa kombinasi. Cowrie Hanipot dikonfigurasi untuk menerima kombinasi nama pengguna dan kata sandi tertentu. Ini dikonfigurasi dalam

file user.db.

Geografi serangan

Menurut data geolokasi Maxmind, saya menghitung jumlah koneksi dari masing-masing negara. Brasil dan Cina dipimpin oleh margin yang lebar, dari negara-negara ini sering ada banyak suara dari scanner.

Pemilik blok jaringan

Studi tentang pemilik unit jaringan (ASNs) dapat mengidentifikasi organisasi dengan sejumlah besar host penyerang. Tentu saja, dan dalam kasus seperti itu, Anda harus selalu ingat bahwa banyak serangan datang dari host yang terinfeksi. Masuk akal untuk berasumsi bahwa sebagian besar penyusup tidak sebodoh memindai Web dari komputer di rumah.

Buka port pada sistem serangan (data Shodan.io)

Menjalankan daftar IP melalui

API Shodan yang sangat baik dengan cepat mengidentifikasi

sistem port terbuka dan jenis port apa. Gambar di bawah ini menunjukkan konsentrasi pelabuhan terbuka menurut negara dan organisasi. Mungkin saja untuk mengidentifikasi blok sistem yang dikompromikan, tetapi tidak ada yang menonjol yang dapat dilihat dalam

sampel kecil , kecuali untuk sejumlah besar

500 pelabuhan terbuka di Cina .

Temuan yang menarik adalah banyaknya sistem di Brasil yang

tidak memiliki 22, 23, atau

port lain yang terbuka , menurut Censys dan Shodan. Rupanya, ini adalah koneksi dari komputer pengguna akhir.

Bot? Belum tentu

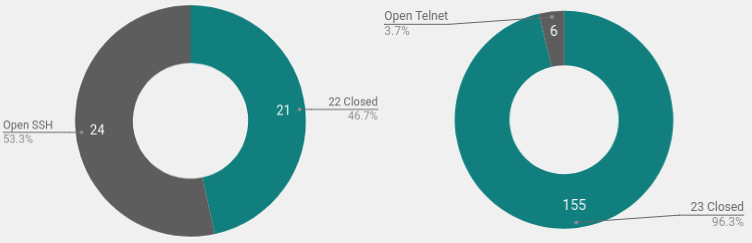

Data

sensus untuk port 22 dan 23 untuk hari itu menunjukkan aneh. Saya berasumsi bahwa sebagian besar pemindaian dan serangan kata sandi berasal dari bot. Script didistribusikan melalui port terbuka, mengambil kata sandi, dan menyalin dirinya dari sistem baru dan terus didistribusikan menggunakan metode yang sama.

Tetapi di sini Anda dapat melihat bahwa hanya sejumlah kecil host yang memindai telnet memiliki port 23 terbuka. Ini berarti bahwa sistem dikompromikan dengan cara lain, atau penyerang menjalankan skrip secara manual.

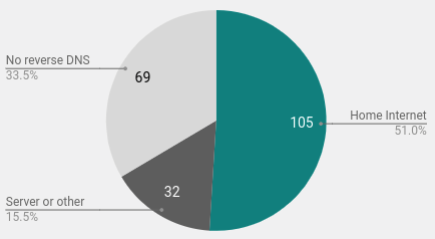

Koneksi rumah

Temuan lain yang menarik adalah banyaknya pengguna rumahan dalam sampel. Menggunakan

reverse lookup, saya mengidentifikasi 105 koneksi dari komputer rumah tertentu. Untuk banyak koneksi rumah, ketika melihat kembali DNS, nama host ditampilkan dengan kata dsl, home, cable, fiber, dan sebagainya.

Belajar dan Jelajahi: Angkat Hanipot Anda Sendiri

Baru-baru ini, saya menulis manual singkat tentang cara

menginstal Cowrie di sistem Anda . Seperti yang telah disebutkan, dalam kasus kami, Digital Ocean VPS digunakan di Singapura. Selama 24 jam analisis, biaya secara harfiah beberapa sen, dan waktu untuk membangun sistem adalah 30 menit.

Alih-alih menjalankan Cowrie di Internet dan menangkap semua suara, Anda dapat memanfaatkan hanipot di jaringan lokal. Posting pemberitahuan jika permintaan dikirim ke port tertentu. Ini bisa berupa pengganggu di dalam jaringan, atau karyawan yang ingin tahu, atau pemindaian kerentanan.

Kesimpulan

Setelah melihat tindakan para penyerang per hari, menjadi jelas bahwa tidak mungkin untuk memilih sumber serangan yang jelas di organisasi, negara atau bahkan sistem operasi mana pun.

Sumber yang tersebar luas menunjukkan bahwa suara pemindaian konstan dan tidak terkait dengan sumber tertentu. Siapa pun yang bekerja di Internet harus memastikan bahwa sistemnya memiliki

beberapa tingkat keamanan . Solusi umum dan efektif untuk

SSH adalah memindahkan layanan ke port tinggi acak. Ini tidak menghilangkan perlunya perlindungan dan pemantauan kata sandi yang ketat, tetapi setidaknya memastikan bahwa log tidak tersumbat oleh pemindaian yang konstan. Koneksi port tinggi lebih cenderung menargetkan serangan yang mungkin menarik bagi Anda.

Seringkali port telnet terbuka berada di router atau perangkat lain, sehingga port tidak mudah dipindahkan ke port tinggi.

Informasi tentang semua port terbuka dan

permukaan serangan adalah satu-satunya cara untuk memastikan bahwa layanan ini dilindungi oleh firewall atau dinonaktifkan. Jika memungkinkan, Anda tidak boleh menggunakan Telnet sama sekali, protokol ini tidak dienkripsi. Jika Anda membutuhkan tanpa itu, maka hati-hati memonitor dan menggunakan kata sandi yang kuat.