Bahkan pengetahuan yang dangkal tentang program

Wireshark dan filternya akan menghemat waktu yang luar biasa ketika memecahkan masalah tingkat jaringan atau masalah aplikasi. Wireshark berguna untuk banyak tugas dalam pekerjaan seorang insinyur jaringan, spesialis keamanan atau administrator sistem. Berikut adalah beberapa contoh penggunaan:

Pemecahan Masalah Konektivitas Jaringan

- Tampilan visual dari kehilangan paket

- Analisis Relay TCP

- Grafik Paket Tertunda Panjang

Menjelajahi sesi tingkat aplikasi (bahkan ketika mengenkripsi dengan SSL / TLS, lihat di bawah)

- Tampilan penuh sesi HTTP, termasuk semua tajuk dan data untuk permintaan dan tanggapan

- Lihat sesi Telnet, lihat kata sandi, masukkan perintah dan respons

- Lihat lalu lintas SMTP dan POP3, baca email

Memecahkan masalah DHCP dengan data tingkat paket

- Menjelajahi Terjemahan DHCP Siaran

- Langkah kedua pertukaran DHCP (Penawaran DHCP) dengan alamat dan parameter

- Permintaan klien di alamat yang diusulkan

- Ack dari server mengonfirmasi permintaan

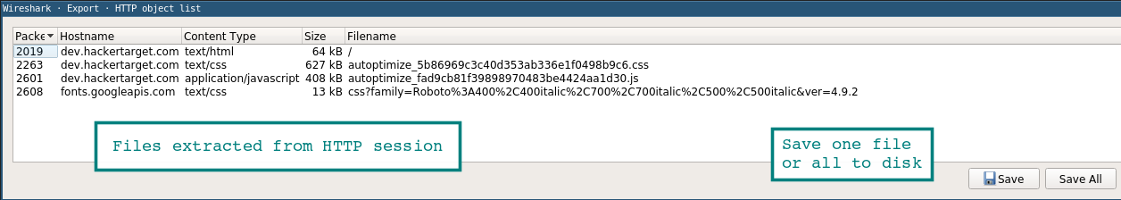

Ekstrak file dari sesi HTTP

- Mengekspor objek dari HTTP, seperti JavaScript, gambar, atau bahkan yang dapat dieksekusi

Ekstrak file dari sesi SMB

- Mirip dengan opsi ekspor HTTP, tetapi mengekstraksi file yang ditransfer melalui SMB, protokol berbagi file di Windows

Deteksi dan Pemindaian Malware

- Deteksi perilaku abnormal yang mungkin mengindikasikan malware

- Cari domain yang tidak biasa atau akhiri IP

- Grafik I / O untuk mendeteksi koneksi persisten (beacon) dengan server manajemen

- Memfilter data "normal" dan mendeteksi yang tidak biasa

- Ambil respons DNS besar dan anomali lain yang mungkin mengindikasikan malware

Memeriksa kerentanan pemindaian port dan jenis pindaian lainnya

- Memahami lalu lintas jaringan apa yang berasal dari pemindai

- Analisis prosedur verifikasi kerentanan untuk membedakan antara false positive dan false negative

Contoh-contoh ini hanyalah puncak gunung es. Dalam panduan ini kami akan memberi tahu Anda cara menggunakan alat yang sangat kuat ini.

Instal Wireshark

Wireshark berjalan pada berbagai sistem operasi dan mudah dipasang. Sebutkan hanya Ubuntu Linux, Centos, dan Windows.

Instal di Ubuntu atau Debian

Instal di Fedora atau CentOS

Instalasi Windows

Halaman unduhan berisi file yang dapat dieksekusi untuk instalasi. Driver capture paket juga cukup mudah untuk diinstal, dengan bantuan kartu jaringan masuk ke mode "tidak terdengar" (mode promiscuous memungkinkan Anda untuk menerima semua paket terlepas dari siapa mereka ditujukan).

Memulai dengan filter

Dengan intersepsi pertama, Anda akan melihat templat standar dan detail paket di antarmuka Wireshark.

Setelah Anda menangkap sesi HTTP, hentikan perekaman dan mainkan dengan filter dasar dan pengaturan

Analyze | Ikuti | Aliran HTTP .

Nama-nama filter berbicara sendiri. Masukkan saja ekspresi yang sesuai di baris filter (atau di baris perintah jika menggunakan tshark). Keuntungan utama filter adalah penghilangan derau (lalu lintas yang tidak menarik bagi kami). Anda dapat memfilter lalu lintas berdasarkan alamat MAC, alamat IP, subnet, atau protokol. Filter termudah adalah memasukkan

http , jadi hanya

lalu lintas HTTP yang akan ditampilkan

(tcp port 80) .

Contoh Filter IP

ip.addr == 192.168.0.5 !(ip.addr == 192.168.0.0/24)

Contoh Filter Protokol

tcp udp tcp.port == 80 || udp.port == 80 http not arp and not (udp.port == 53)

Coba kombinasi filter yang menunjukkan semua lalu lintas keluar kecuali HTTP dan HTTPS, yang dirutekan di luar

jaringan lokal . Ini adalah cara yang baik untuk mendeteksi perangkat lunak (bahkan malware) yang berinteraksi dengan Internet melalui protokol yang tidak biasa.

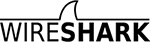

Ikuti arus

Setelah Anda menangkap beberapa paket HTTP, Anda dapat menggunakan item menu

Analyze | pada salah satunya.

Ikuti | Aliran HTTP . Ini akan menampilkan seluruh sesi HTTP. Di jendela baru ini, Anda akan melihat permintaan HTTP dari browser dan respons HTTP dari server.

Penyelesaian DNS di Wireshark

Secara default, Wireshark tidak menyelesaikan alamat jaringan di konsol. Ini dapat diubah dalam pengaturan.

Edit | Preferensi | Resolusi Nama | Aktifkan Resolusi Nama JaringanSeperti halnya

tcpdump , prosedur penyelesaian akan memperlambat tampilan paket. Penting juga untuk dipahami bahwa ketika Anda menangkap paket secara online, permintaan DNS dari host Anda akan menjadi lalu lintas tambahan yang dapat disadap.

Tshark untuk baris perintah

Jika Anda belum mencoba-coba

tshark , lihat

panduan kami

dengan contoh-contoh filter . Program ini sering diabaikan, meskipun sangat bagus untuk menangkap sesi pada sistem jarak jauh. Tidak seperti

tcpdump , ini memungkinkan Anda untuk menangkap dan melihat sesi level aplikasi dengan cepat: Dekoder protokol Wireshark juga tersedia untuk tshark.

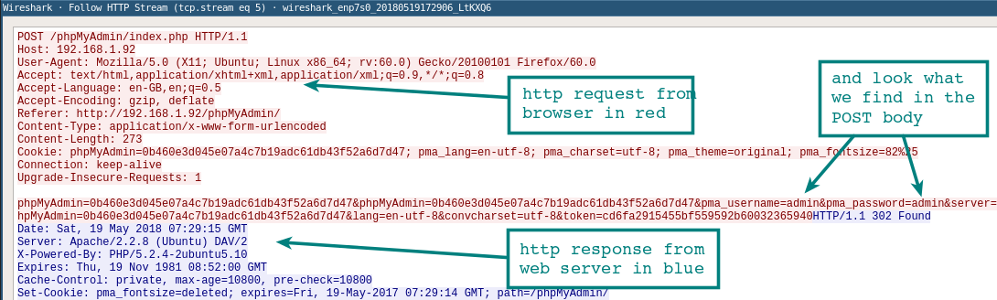

Membuat aturan firewall

Berikut adalah cara cepat untuk membuat aturan dari baris perintah sehingga Anda tidak mencari di Internet untuk sintaksis tertentu. Pilih aturan yang sesuai dan pergi ke

Alat | Aturan ACL Firewall . Berbagai firewall didukung, seperti Cisco IOS,

ipfilter ,

ipfw ,

iptables ,

pf dan bahkan firewall Windows melalui

netsh .

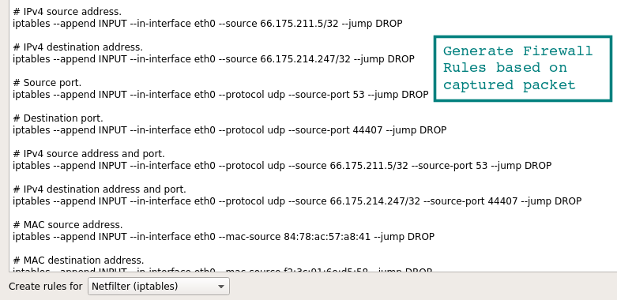

Bekerja dengan GeoIP berbasis GeoIP

Jika Wireshark dikompilasi dengan dukungan GeoIP dan Anda memiliki basis data Maxmind gratis, maka program dapat menentukan lokasi komputer dengan alamat IP mereka. Periksa di

Tentang | Wireshark , bahwa program tersebut dikompilasi dengan versi yang Anda miliki. Jika GeoIP ada dalam daftar, maka periksa keberadaan database GeoLite City, Country, dan ASNum pada disk. Tentukan lokasi pangkalan di

Sunting | Preferensi | Resolusi Nama .

Periksa sistem untuk pembuangan lalu lintas dengan memilih

Statistik | Titik Akhir | IPv4 . Lokasi dan informasi ASN untuk alamat IP akan muncul di kolom di sebelah kanan.

Fitur GeoIP lainnya adalah memfilter lalu lintas berdasarkan lokasi menggunakan filter

ip.geoip . Misalnya, dengan cara ini Anda dapat mengecualikan lalu lintas dari ASN tertentu. Perintah di bawah ini tidak termasuk paket dari unit jaringan ASN 63949 (Linode).

ip and not ip.geoip.asnum == 63949

Tentu saja, filter yang sama dapat diterapkan

ke setiap kota dan negara . Hapus kebisingan dan tinggalkan hanya lalu lintas yang sangat menarik.

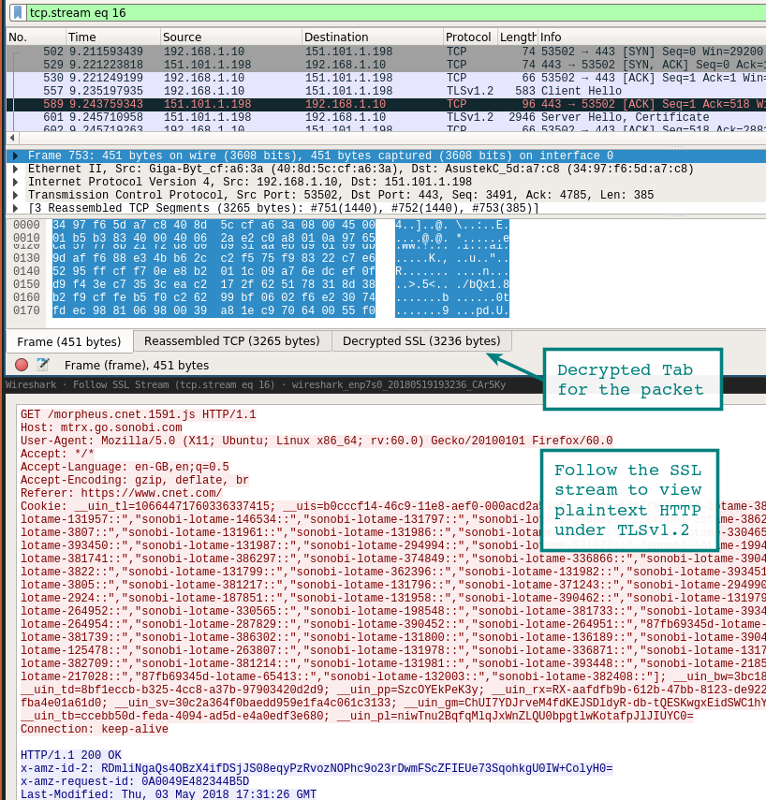

Dekripsi Sesi SSL / TLS

Salah satu cara untuk mendekripsi sesi SSL / TLS adalah dengan menggunakan kunci pribadi dari server yang terhubung dengan klien.

Tentu saja, Anda tidak selalu memiliki akses ke kunci pribadi. Tetapi ada opsi lain untuk hanya melihat lalu lintas SSL / TLS pada sistem lokal. Jika Firefox atau Chrome dimuat menggunakan variabel lingkungan khusus, kunci simetris sesi SSL / TLS individu ditulis ke file yang dapat dibaca Wireshark. Dengan kunci-kunci ini, Wireshark akan menampilkan sesi yang sepenuhnya didekripsi!

1. Mengatur variabel lingkungan

Linux / Mac export SSLKEYLOGFILE=~/sslkeylogfile.log

WindowsPada

Properti Sistem | Lanjut, klik tombol

Variabel Lingkungan dan tambahkan nama variabel (SSLKEYLOGFILE), dan jalur ke file sebagai nilainya.

2. Pengaturan Wireshark

Dari menu pop-up, pilih

Edit | Preferensi | Protokol | SSL | (Pre) -Master-Secret Log Filename - Jelajahi dengan menentukan file yang Anda tentukan dalam variabel lingkungan.

Mulai menangkap lalu lintas di sistem lokal Anda.

3. Mulai ulang Firefox atau Chrome

Setelah pergi ke situs web HTTPS, file log akan mulai tumbuh dalam ukuran, karena menulis kunci sesi simetris.

Lihatlah sesi Wireshark yang diluncurkan sebelumnya. Anda akan melihat sesuatu yang mirip dengan tangkapan layar di bawah ini dengan sesi yang didekripsi. Paket yang didekripsi - pada tab di panel bawah.

Cara lain untuk melihat sesi adalah melalui

Analisis | Ikuti | Streaming | SSL Jika sesi berhasil didekripsi, Anda akan melihat opsi untuk SSL.

Tentu saja, berhati-hatilah saat menulis kunci dan paket ini. Jika orang luar mendapatkan akses ke file log, itu akan dengan mudah menemukan kata sandi dan cookie otentikasi Anda di sana.

Opsi lain untuk mengakses lalu lintas HTTP dasar adalah menggunakan alat

Burp Suite dengan sertifikat CA yang dimuat di browser. Dalam hal ini, proksi mendekripsi koneksi di sisi klien, dan kemudian membuat sesi SSL / TLS baru di server. Ada banyak cara untuk melakukan serangan MiTM pada diri Anda, ini adalah dua yang paling mudah.

Ekstrak file dari paket menggunakan fungsi ekspor (HTTP atau SMB)

File mudah diekstraksi melalui menu ekspor.

File | Ekspor Objek | HTTPSemua file yang ditemukan akan ditampilkan di jendela baru. Dari sini, Anda dapat menyimpan file individual atau sekaligus. Metode serupa digunakan untuk mengekstrak file dari sesi SMB. Seperti yang telah kami sebutkan, ini adalah protokol Blokir Server Microsoft Server, yang digunakan untuk berbagi file di bawah Windows.

Bilah status

Bilah status di sisi kanan jendela memungkinkan Anda untuk dengan cepat pergi ke tempat yang diinginkan di tempat pembuangan jaringan dengan mengklik indikator warna. Misalnya, paket dengan kesalahan ditandai dengan warna merah di bilah status.

Sampel PCAP

Ketika Anda pertama kali mulai bekerja dengan Wireshark, saya ingin melihat beberapa dump yang menarik dengan paket. Mereka dapat ditemukan di halaman

Sampel Wireshark . Akan ada cukup contoh dengan protokol yang berbeda untuk beberapa bulan analisis, bahkan ada sampel dari lalu lintas cacing dan eksploitasi.

Pengaturan lingkungan

Tampilan konsol secara default sangat dapat disesuaikan. Anda dapat menambah atau menghapus kolom, bahkan menambahkan hal-hal sederhana seperti kolom waktu UTC, yang segera meningkatkan konten informasi log jika Anda menganalisis riwayat paket.

Kolom dikonfigurasikan dalam

Edit | Preferensi | Penampilan | Kolom Template umum, font, dan warna juga diubah di sana.

Pada video - tips yang berguna untuk mengatur lingkungan, termasuk pemecahan masalah untuk nomor urut TCP.

capinfos

Wireshark dilengkapi dengan

capinfos baris perintah

capinfos praktis. Utilitas ini menghasilkan statistik dump batch, dengan waktu perekaman awal / akhir dan detail lainnya. Dengan opsi

-T , ini menghasilkan teks tab - sangat cocok untuk diimpor ke spreadsheet atau analisis di konsol.

test@ubuntu:~$ capinfos test.pcap File name: test.pcap File type: Wireshark/tcpdump/... - pcap File encapsulation: Ethernet File timestamp precision: microseconds (6) Packet size limit: file hdr: 262144 bytes Number of packets: 341 k File size: 449 MB Data size: 444 MB Capture duration: 3673.413779 seconds First packet time: 2018-12-01 11:26:53.521929 Last packet time: 2018-12-01 12:28:06.935708 Data byte rate: 120 kBps Data bit rate: 967 kbps Average packet size: 1300.72 bytes Average packet rate: 93 packets/s SHA256: 989388128d676c329ccdbdec4ed221ab8ecffad81910a16f473ec2c2f54c5d6e RIPEMD160: 0742b6bbc79735e57904008d6064cce7eb95abc9 SHA1: d725b389bea044d6520470c8dab0de1598b01d89 Strict time order: True Number of interfaces in file: 1

Kesimpulan

Artikel ini awalnya diterbitkan pada tahun 2011, kemudian diperbarui secara serius. Jika Anda memiliki komentar, perbaikan, atau kiat untuk lembar contekan,

tuliskan kepada saya . Wireshark adalah salah satu alat yang sangat diperlukan yang banyak digunakan, tetapi sedikit yang fasih masuk. Di sini Anda bisa lebih dalam dan lebih dalam.