Artikel ini adalah yang keempat dari serangkaian artikel, “Bagaimana Mengambil Infrastruktur Jaringan Di Bawah Kontrol Anda”. Isi semua artikel dalam seri dan tautan dapat ditemukan di sini .

Di bagian

pertama bab ini, kami memeriksa beberapa aspek keamanan jaringan segmen Data Center. Bagian ini akan dikhususkan untuk segmen "Akses Internet".

Akses internet

Keamanan tidak diragukan lagi merupakan salah satu topik paling kompleks di dunia jaringan data. Seperti pada kasus sebelumnya, tanpa berpura-pura kedalaman dan kelengkapan, saya akan mempertimbangkan di sini cukup sederhana, tetapi, menurut pendapat saya, pertanyaan penting, jawaban yang saya harap akan membantu meningkatkan tingkat keamanan jaringan Anda.

Saat mengaudit segmen ini, perhatikan aspek-aspek berikut:

- desain

- Pengaturan BGP

- Perlindungan DOS / DDOS

- penyaringan traffic firewall

Desain

Sebagai contoh desain segmen ini untuk jaringan perusahaan, saya akan merekomendasikan

panduan dari Cisco dalam

model SAFE .

Tentu saja, mungkin solusi dari vendor lain akan tampak lebih menarik bagi Anda (lihat

kuadran Gartner untuk 2018 ), tetapi tanpa mendesak Anda untuk mengikuti desain ini secara rinci, saya masih merasa berguna untuk memahami prinsip dan ide yang mendasari itu.

Komentar

Di SAFE, segmen Akses Jarak Jauh adalah bagian dari Akses Internet. Namun dalam seri artikel ini kami akan mempertimbangkannya secara terpisah.

Perangkat standar dalam segmen ini untuk jaringan perusahaan adalah

- router perbatasan

- firewall

Komentar 1

Dalam seri artikel ini, ketika saya berbicara tentang firewall, maksud saya NGFW .

Komentar 2

Saya menghilangkan pertimbangan berbagai macam solusi L2 / L1 atau overlay L2 over L3 yang diperlukan untuk memastikan konektivitas L1 / L2 dan saya membatasi diri pada pertanyaan level L3 dan lebih tinggi. Sebagian masalah L1 / L2 dibahas dalam bab " Pembersihan dan Dokumentasi ".

Jika Anda tidak menemukan firewall di segmen ini, maka jangan buru-buru mengambil kesimpulan.

Mari kita mulai, seperti pada bagian

sebelumnya , dengan pertanyaan: apakah perlu menggunakan firewall di segmen ini dalam kasus Anda?

Saya dapat mengatakan bahwa ini tampaknya menjadi tempat paling dibenarkan untuk menggunakan firewall dan untuk menerapkan algoritma penyaringan lalu lintas yang kompleks. Di

Bagian 1, kami menyebutkan 4 faktor yang dapat mengganggu penggunaan firewall di segmen pusat data. Tetapi di sini tidak begitu signifikan.

Contoh 1. Penundaan

Adapun Internet, tidak masuk akal untuk berbicara tentang penundaan bahkan dari urutan 1 milidetik. Oleh karena itu, keterlambatan dalam segmen ini tidak dapat menjadi faktor yang membatasi penggunaan kembang api.

Contoh 2. Kinerja

Dalam beberapa kasus, faktor ini masih bisa signifikan. Oleh karena itu, Anda mungkin perlu membiarkan beberapa lalu lintas (misalnya, memuat penyeimbang lalu lintas) melewati firewall.

Contoh 3. Keandalan

Faktor ini masih perlu diperhitungkan, namun demikian, dengan mempertimbangkan ketidakpercayaan Internet itu sendiri, signifikansinya untuk segmen ini tidak sepenting pusat data.

Jadi, anggaplah layanan Anda hidup di atas http / https (dengan sesi singkat). Dalam hal ini, Anda dapat menggunakan dua kotak independen (tanpa HA) dan, jika ada masalah dengan salah satu dari mereka, perutean, transfer semua lalu lintas ke yang kedua.

Atau Anda dapat menggunakan firewall dalam mode transperensi dan, jika gagal, izinkan lalu lintas untuk memintas firewall sambil menyelesaikan masalah.

Karena itu, kemungkinan besar hanya

harga yang dapat menjadi faktor yang akan memaksa Anda untuk meninggalkan penggunaan firewall di segmen ini.

Penting!

Ada godaan untuk menggabungkan firewall ini dengan firewall pusat data (gunakan satu firewall untuk segmen ini). Solusinya, pada prinsipnya, adalah mungkin, tetapi pada saat yang sama Anda perlu memahami itu sejak itu Firewall “Akses Internet” sebenarnya berada di garis depan pertahanan Anda dan “mengambil alih” setidaknya sebagian dari lalu lintas berbahaya, maka, tentu saja, Anda harus memperhitungkan peningkatan risiko bahwa firewall ini akan dinonaktifkan. Artinya, menggunakan perangkat yang sama di dua segmen ini, Anda akan secara signifikan mengurangi ketersediaan segmen pusat data Anda.

Seperti biasa, Anda perlu memahami bahwa tergantung pada layanan yang disediakan perusahaan, desain segmen ini bisa sangat berbeda. Anda, seperti biasa, dapat memilih pendekatan yang berbeda tergantung pada persyaratan.

Contoh

Jika Anda adalah penyedia konten dengan jaringan CDN (lihat, misalnya, serangkaian artikel ), maka Anda mungkin tidak ingin membuat puluhan atau bahkan ratusan titik kehadiran infrastruktur menggunakan perangkat terpisah untuk merutekan dan memfilter lalu lintas. Itu akan mahal, dan mungkin saja berlebihan.

Untuk BGP, Anda tidak perlu memiliki router khusus, Anda dapat menggunakan alat open-source, misalnya, Quagga . Karena itu, mungkin yang Anda butuhkan hanyalah server atau beberapa server, switch, dan BGP.

Dalam hal ini, server Anda atau beberapa server dapat memainkan peran tidak hanya server CDN, tetapi juga router. Tentu saja, masih ada banyak detail (misalnya, bagaimana memastikan keseimbangan), tetapi ini layak, dan kami telah berhasil menerapkan pendekatan ini untuk salah satu mitra kami.

Anda dapat memiliki beberapa pusat data dengan perlindungan penuh (firewall, layanan perlindungan DDOS yang disediakan oleh penyedia Internet Anda) dan lusinan atau ratusan titik kehadiran "sederhana" dengan hanya sakelar dan server L2.

Tetapi bagaimana dengan perlindungan dalam kasus ini?

Mari kita lihat, misalnya, serangan DDOS Penguatan DNS baru-baru ini. Bahayanya terletak pada kenyataan bahwa sejumlah besar lalu lintas dihasilkan, yang hanya "menyumbat" 100% dari semua uplink Anda.

Apa yang kami miliki dalam hal desain kami.

- jika Anda menggunakan AnyCast maka lalu lintas didistribusikan antara titik kehadiran Anda. Jika Anda memiliki terabit dari total bandwidth, maka ini dengan sendirinya sebenarnya (namun demikian, baru-baru ini ada beberapa serangan dengan lalu lintas jahat dari urutan terabit) melindungi Anda dari meluapnya uplink.

- Namun, jika beberapa uplink "tersumbat", maka Anda cukup mengambil platform ini dari layanan (berhenti mengumumkan awalan)

- Anda juga dapat meningkatkan pangsa lalu lintas yang dikirim dari pusat data "lengkap" (dan, karenanya, dilindungi) Anda, sehingga menghapus sebagian besar lalu lintas berbahaya dari titik kehadiran yang tidak dilindungi.

Dan satu lagi komentar kecil untuk contoh ini. Jika Anda mengirimkan cukup lalu lintas melalui IXs, maka ini juga mengurangi paparan Anda terhadap serangan tersebut.

Konfigurasikan BGP

Ada dua topik.

- Konektivitas

- Konfigurasikan BGP

Kami sudah berbicara sedikit tentang konektivitas di

Bagian 1 . Intinya adalah bahwa lalu lintas ke pelanggan Anda berjalan dengan baik. Meskipun optimalitas tidak selalu hanya tentang keterlambatan, tetapi biasanya latensi rendah yang merupakan indikator utama optimalitas. Untuk beberapa perusahaan, ini lebih penting, untuk yang lain - kurang. Itu semua tergantung pada layanan yang Anda berikan.

Contoh 1

Jika Anda pertukaran, dan interval waktu kurang dari milidetik penting bagi klien Anda, maka, tentu saja, tidak ada pembicaraan tentang Internet sama sekali.

Contoh 2

Jika Anda adalah perusahaan game dan puluhan milidetik penting bagi Anda, maka tentu saja konektivitas sangat penting bagi Anda.

Contoh 3

Anda juga perlu memahami bahwa, karena properti dari protokol TCP, kecepatan transfer data dalam satu sesi TCP juga tergantung pada RTT (Round Trip Time). Jaringan CDN juga sedang dibangun untuk mengatasi masalah ini, membawa server distribusi konten lebih dekat ke konsumen konten ini.

Studi tentang konektivitas adalah topik menarik yang terpisah, layak untuk artikel yang terpisah atau serangkaian artikel dan membutuhkan pemahaman yang baik tentang bagaimana Internet "diatur".

Sumber daya yang berguna:

ripe.netbgp.he.netContoh

Saya akan memberikan satu contoh kecil saja.

Misalkan pusat data Anda berlokasi di Moskow, dan Anda memiliki satu-satunya uplink - Rostelecom (AS12389). Dalam hal ini, Anda tidak perlu BGP (satu homed), dan Anda kemungkinan besar menggunakan kumpulan alamat dari Rostelecom sebagai alamat publik.

Misalkan Anda menyediakan layanan tertentu, dan Anda memiliki cukup banyak pelanggan dari Ukraina, dan mereka mengeluh tentang penundaan besar. Dalam penelitian ini, Anda menemukan bahwa alamat IP beberapa di antaranya ada di jaringan 37.52.0.0/21.

Dengan melakukan traceroute, Anda melihat bahwa lalu lintas melewati AS1299 (Telia), dan dengan melakukan ping, Anda mendapat RTT rata-rata 70 - 80 milidetik. Anda juga dapat melihatnya di kaca yang terlihat di Rostelecom .

Dengan utilitas whois (di ripe.net atau utilitas lokal) Anda dapat dengan mudah menentukan bahwa blok 37.52.0.0/21 milik AS6849 (Ukrtelecom).

Selanjutnya, pergi ke bgp.he.net Anda melihat bahwa AS6849 tidak memiliki hubungan dengan AS12389 (mereka bukan klien atau uplink satu sama lain, mereka juga tidak memiliki peering). Tetapi jika Anda melihat daftar rekan untuk AS6849, maka Anda akan melihat, misalnya, AS29226 (Mastertel) dan AS31133 (Megafon).

Dengan menemukan kaca tampak dari penyedia ini, Anda dapat membandingkan jalur dan RTT. Misalnya, untuk Mastertel RTT sudah ada sekitar 30 milidetik.

Jadi, jika perbedaan antara 80 dan 30 milidetik penting untuk layanan Anda, maka mungkin Anda perlu memikirkan konektivitas, dapatkan nomor AS Anda, kumpulan alamat Anda di RIPE dan sambungkan uplink tambahan dan / atau buat titik kehadiran di IXs.

Saat menggunakan BGP, Anda tidak hanya memiliki kesempatan untuk meningkatkan konektivitas, tetapi juga memesan koneksi Internet Anda.

Dokumen ini berisi rekomendasi untuk mengkonfigurasi BGP. Terlepas dari kenyataan bahwa rekomendasi ini dikembangkan atas dasar "praktik terbaik" penyedia, namun (jika pengaturan BGP Anda tidak terlalu dasar) mereka pasti berguna dan sebenarnya harus menjadi bagian dari pengerasan, yang kami bahas pada bagian

pertama .

Perlindungan DOS / DDOS

Sekarang serangan DOS / DDOS telah menjadi kenyataan sehari-hari bagi banyak perusahaan. Bahkan, dalam satu atau lain bentuk, Anda cukup sering diserang. Fakta bahwa Anda belum melihat ini, hanya berarti bahwa serangan yang ditargetkan terhadap Anda belum diorganisir, dan bahwa pertahanan yang Anda gunakan, bahkan, mungkin tanpa curiga (berbagai pertahanan built-in dari sistem operasi), cukup sehingga degradasi layanan yang disediakan diminimalkan untuk Anda dan pelanggan Anda.

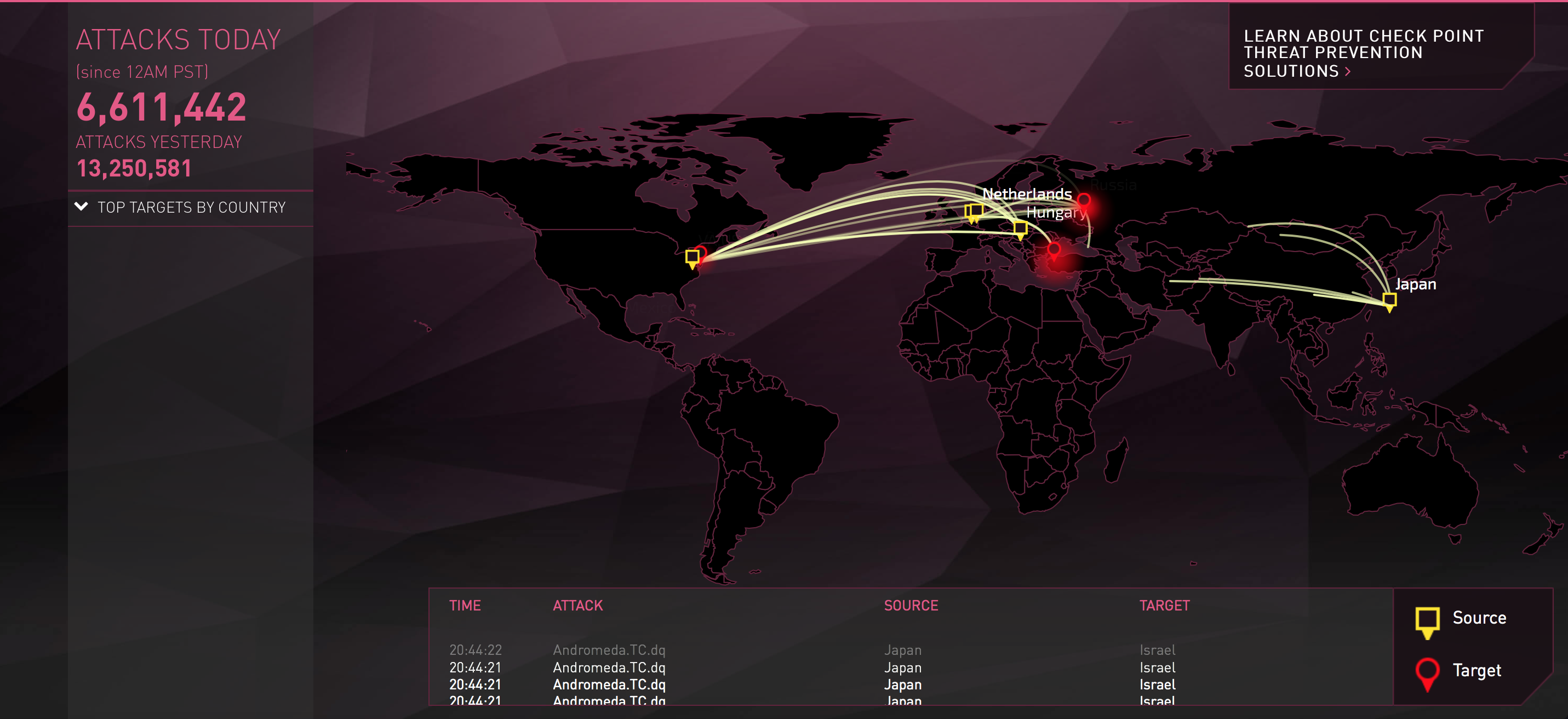

Ada sumber daya Internet yang, berdasarkan log dari peralatan, menggambar peta serangan yang indah secara real time.

Di sini Anda dapat menemukan tautan ke sana.

Peta favorit saya dari CheckPoint.

Perlindungan DDOS / DOS biasanya berlapis. Untuk memahami alasannya, Anda perlu memahami jenis serangan DOS / DDOS apa yang ada (lihat, misalnya, di

sini atau di

sini )

Yaitu, kami memiliki tiga jenis serangan:

- serangan volumetrik

- serangan protokol

- serangan aplikasi

Jika Anda dapat melindungi diri dari dua jenis serangan terakhir yang Anda gunakan sendiri, misalnya, firewall, maka Anda tidak akan melindungi diri dari serangan yang bertujuan "meluap" uplink Anda (tentu saja, jika total kapasitas saluran Internet Anda tidak dihitung dalam terabit, tetapi lebih baik, dalam lusinan). terabit).

Oleh karena itu, garis pertahanan pertama adalah perlindungan terhadap serangan "volumetrik" dan penyedia atau penyedia Anda harus memberikan perlindungan ini. Jika Anda belum menyadarinya, maka untuk saat ini Anda beruntung.

Contoh

Misalkan Anda memiliki beberapa uplink, tetapi hanya satu penyedia yang dapat memberikan Anda perlindungan ini. Tetapi jika semua traffic akan melalui satu provider, lalu bagaimana dengan konektivitas yang kita bahas sebentar sebelumnya?

Dalam hal ini, Anda harus mengorbankan konektivitas sebagian selama serangan. Tapi

- ini hanya untuk durasi serangan. Jika terjadi serangan, Anda dapat mengkonfigurasi ulang BGP secara manual atau otomatis sehingga lalu lintas hanya melewati penyedia yang memberi Anda "payung". Setelah akhir serangan, Anda dapat mengembalikan perutean ke kondisi sebelumnya.

- tidak perlu menerjemahkan semua lalu lintas. Jika, misalnya, Anda melihat bahwa melalui beberapa uplink atau mengintip tidak ada serangan (atau lalu lintas tidak signifikan), Anda dapat terus mengumumkan awalan dengan atribut kompetitif ke arah tetangga BGP ini.

Anda juga dapat memberikan perlindungan untuk "serangan protokol" dan "serangan aplikasi" kepada mitra.

Di sini Anda dapat membaca pelajaran yang bagus (

terjemahan ). Benar, artikel itu dua tahun lalu, tetapi ini akan memberi Anda ide pendekatan, bagaimana Anda dapat melindungi diri dari serangan DDOS.

Pada prinsipnya, Anda dapat membatasi diri untuk ini dengan sepenuhnya outsourcing perlindungan Anda. Ada plus untuk solusi ini, tetapi ada minus yang jelas. Faktanya adalah bahwa kita dapat berbicara (lagi, tergantung pada apa yang perusahaan Anda lakukan) tentang kelangsungan bisnis. Dan percaya hal-hal seperti itu kepada pihak ketiga ...

Karena itu, mari kita lihat bagaimana mengatur garis pertahanan kedua dan ketiga (sebagai tambahan perlindungan dari penyedia).

Jadi, garis pertahanan kedua adalah penyaringan dan polisi di pintu masuk ke jaringan Anda.

Contoh 1

Misalkan Anda "ditutup dengan payung" dari DDOS menggunakan salah satu penyedia. Misalkan penyedia ini menggunakan Arbor untuk menyaring lalu lintas dan menyaring di tepi jaringannya.

Band yang dapat "ditangani" Arbour terbatas, dan penyedia, tentu saja, tidak dapat terus-menerus melewati lalu lintas semua mitra yang memesan layanan ini melalui peralatan penyaringan. Oleh karena itu, dalam kondisi normal, lalu lintas tidak difilter.

Misalkan serangan banjir SYN sedang berlangsung. Bahkan jika Anda memesan layanan di mana, jika terjadi serangan, lalu lintas secara otomatis beralih ke pemfilteran, ini tidak terjadi secara instan. Selama satu menit atau lebih, Anda tetap diserang. Dan ini dapat menyebabkan kegagalan peralatan Anda atau degradasi layanan. Dalam hal ini, pembatasan lalu lintas pada routing batas, meskipun, akan mengarah pada kenyataan bahwa beberapa sesi TCP selama waktu ini tidak akan dibuat, tetapi akan menyelamatkan infrastruktur Anda dari masalah yang lebih besar.

Contoh 2

Sejumlah besar paket SYN yang tidak normal mungkin bukan hanya merupakan hasil dari serangan banjir SYN. Mari kita asumsikan bahwa Anda menyediakan layanan di mana Anda dapat secara bersamaan memiliki sekitar 100 ribu koneksi TCP (dalam satu pusat data).

Misalkan sebagai akibat dari masalah jangka pendek dengan salah satu penyedia utama Anda, setengah dari sesi "menendang" Anda. Jika aplikasi Anda dirancang sedemikian rupa sehingga, tanpa berpikir dua kali, segera (atau setelah beberapa interval waktu yang sama untuk semua sesi) mencoba untuk membangun kembali koneksi, maka Anda akan menerima setidaknya 50 ribu paket SYN kira-kira secara bersamaan.

Jika, di atas sesi ini, misalnya, Anda harus memiliki jabat tangan ssl / tls, yang melibatkan pertukaran sertifikat, maka dari sudut pandang kehabisan sumber daya untuk penyeimbang beban Anda, ini akan menjadi "DDOS" yang jauh lebih kuat daripada banjir SYN sederhana. Tampaknya penyeimbang harus menyelesaikan acara seperti itu, tapi ... sayangnya, kami dihadapkan dengan masalah seperti itu dalam pertumbuhan penuh.

Dan, tentu saja, polisi pada router perbatasan akan menghemat peralatan Anda dalam kasus ini juga.

Tingkat perlindungan ketiga terhadap DDOS / DOS adalah pengaturan firewall Anda.

Di sini Anda dapat menghentikan serangan tipe kedua dan ketiga. Secara umum, semua yang mencapai firewall dapat difilter di sini.

Kiat

Cobalah untuk memberikan firewall sesedikit mungkin pekerjaan dengan menyaring sebanyak mungkin pada dua garis pertahanan pertama. Dan inilah alasannya.

Tidak terjadi pada Anda bahwa secara tidak sengaja, menghasilkan lalu lintas untuk memeriksa, misalnya, seberapa tahan serangan DDOS Anda terhadap sistem operasi, Anda "membunuh" firewall Anda, memuatnya 100 persen, dengan lalu lintas dengan intensitas normal? Jika tidak, maka mungkin hanya karena Anda belum mencobanya?

Secara umum, firewall, seperti yang sudah saya katakan, adalah hal yang rumit, dan bekerja dengan baik dengan kerentanan yang diketahui dan solusi teruji, tetapi jika Anda mengirim sesuatu yang tidak biasa, hanya beberapa sampah atau paket dengan header yang salah, maka Anda dengan beberapa dengan probabilitas kecil (berdasarkan pengalaman saya) Anda dapat memperkenalkan peralatan kelas atas menjadi orang yang pingsan. Oleh karena itu, pada tahap 2, menggunakan ACL biasa (pada level L3 / L4), hanya mengizinkan lalu lintas masuk ke jaringan Anda.

Filter lalu lintas firewall

Kami melanjutkan pembicaraan tentang firewall. Anda perlu memahami bahwa serangan DOS / DDOS hanyalah satu jenis serangan dunia maya.

Selain perlindungan DOS / DDOS, kami masih dapat memiliki sesuatu seperti daftar fitur berikut:

- firewall aplikasi

- pencegahan ancaman (antivirus, anti-spyware, dan kerentanan)

- Penyaringan URL

- pemfilteran data (pemfilteran konten)

- pemblokiran file (pemblokiran tipe file)

Terserah Anda apa yang Anda butuhkan dari daftar ini.

Untuk dilanjutkan