Generasi baru firewall lebih nyaman dan aman berkat arsitektur engine baru dan ideologi baru untuk mengelola aliran jaringan.

Mengapa artikel ini muncul?

Berulang kali datang ke sesama pekerja keamanan yang menggunakan generasi baru firewall dan melihat bahwa mereka terus menulis aturan tentang nomor port. Atas saran saya untuk terus menulis dengan nama aplikasi, saya mendengar "Bagaimana jika itu tidak berfungsi seperti itu?". Jika Anda juga "takut" atau tidak jelas mengapa harus menulis aturan untuk aplikasi, artikel ini untuk Anda.

BAGIAN 1. Dasar-Dasar Firewall

DAFTAR ISI

PendahuluanDefinisiFirewallL3 firewallL4 firewallL7 firewallUTMNGFWContohnyaServer proxyApa itu USER-IDKesalahpahaman tentang Stateful Inspection: State L4 vs L7Kesalahpahaman tentang Stateful Inspection: Jumlah Sesi L4 vs L7Kesalahpahaman tentang Stateful Inspection: L4 Cluster vs L7Bagian 2. Dampak Keamanan dari L7 FirewallPendahuluan

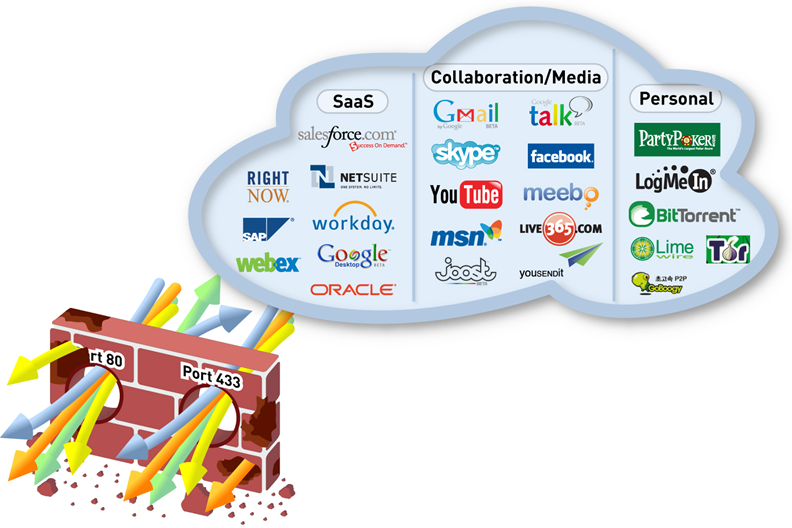

Skype, TOR, Ultrasurf, TCP-over-DNS, dan beberapa ratus aplikasi dan terowongan lainnya diam-diam melewati firewall inspeksi statefull dan proxy HTTP. Banyak perlindungan membuka koneksi, tetapi tidak memeriksa apa yang ada di dalamnya. Saya mengusulkan untuk mencari cara bagaimana mengontrol koneksi aplikasi dalam generasi baru firewall secara terkontrol, di mana aturan ditulis oleh nama aplikasi, yang sesuai dengan level 7 model ISO OSI. Firewall seperti itu disebut Next Generation Firewall, generasi baru firewall atau hanya NGFW.

Administrator firewall tidak hanya perlu mengizinkan koneksi, tetapi juga untuk memastikan bahwa apa yang Anda inginkan masuk ke dalam koneksi yang diizinkan, termasuk memeriksa file yang ditransfer. Ini disebut izin aplikasi aman .

Ada beberapa perbedaan penting dalam bekerja dengan lalu lintas, yang Anda pahami hanya ketika Anda beralih ke penggunaan aturan yang sebenarnya, di mana kriterianya adalah penerapan level 7 dari model ISO OSI:

- Administrator TI melihat bahwa NGFW memvisualisasikan lalu lintas jaringan, yaitu, itu menunjukkan isi bidang data paket, nama pengguna dan aplikasi mana yang berjalan dan file mana yang ditransmisikan.

- Keamanan TI melihat bahwa NGFW memberikan resolusi aplikasi yang aman, karena analisis data yang lebih mendalam dalam paket memungkinkan Anda melihat virus, mengaktifkan pengiriman file yang tidak dikenal ke kotak pasir, memeriksa jenis file, kata kunci untuk DLP, memeriksa kategori URL, memeriksa apa yang ada di dalam SSL dan SSH, Bandingkan dengan indikator kompromi yang sudah dikenal di seluruh dunia, aktifkan filter DNS dan teknik modern lainnya.

Untuk memahami alasannya, bandingkan log firewall L4 dan L7.

A) Bandingkan entri dalam log firewall L4 , yang hanya mengurai header tingkat transportasi (keempat) dari model ISO OSI - dalam hal ini TCP:

Ya, ada informasi tentang sumber dan tujuan, Anda dapat menebak dengan nomor port 443 yang ada di dalamnya, dengan tingkat probabilitas tinggi (seperti bahasa Inggris katakan), koneksi SSL. Saya pribadi tidak dapat melihat insiden apa pun di entri ini. Bagaimana dengan kamu?

B) Bandingkan entri dalam log firewall L7 untuk koneksi TCP yang sama, di mana konten itu sendiri juga ditransfer ke bidang data TCP / IP:

Di sini Anda melihat bahwa Ivanov dari departemen pemasaran mengunggah file bertanda "bukan untuk distribusi" ke Slideshare. Ini adalah contoh dari insiden nyata di mana seorang karyawan memposting rencana pengembangan perusahaan rahasia selama setahun di Internet. Informasi ini diperoleh di firewall L7 berdasarkan analisis koneksi yang sama seperti di atas untuk firewall L4 dan segera informasi tersebut menjadi cukup untuk memahami bahwa ada insiden. Dan ini adalah pendekatan yang sangat berbeda untuk analisis lalu lintas. Tapi, saya akan segera memperingatkan Anda bahwa analisis mendalam seperti itu menempatkan beban serius pada prosesor dan RAM perangkat.

Terkadang dirasakan bahwa tingkat detail majalah di NGFW mirip dengan tingkat detail dalam sistem SIEM yang mengumpulkan informasi sedikit demi sedikit dari sumber yang berbeda. Itulah sebabnya NGFW adalah salah satu sumber informasi terbaik untuk SIEM.

Definisi

Penting untuk menyoroti ketentuan yang akan terus kami operasikan. Saya tidak memiliki tujuan secara rinci untuk memberikan semua definisi.

Model ISO ISO tujuh tingkat

Model ISO ISO tujuh tingkat adalah model interaksi antara perangkat jaringan, yang menyatakan bahwa ada 7 tingkat interaksi abstraksi: yang pertama adalah fisik, berikutnya adalah saluran, jaringan, yang keempat adalah transportasi, kemudian sesi, presentasi dan tingkat ketujuh adalah aplikasi (lihat gambar di atas) )

Setiap perangkat jaringan beroperasi pada level abstraksinya sendiri: server web dan browser - pada level aplikasi (level 7 atau secara singkat L7), router - berkomunikasi satu sama lain di saluran (2) dan tingkat jaringan (3) ketika mereka mengirimkan frame dan paket satu sama lain .

Firewall juga merupakan perangkat jaringan dan, tergantung pada jenisnya, juga dapat berupa sakelar dan router dan bahkan menjadi "kabel virtual" dari sudut pandang topologi jaringan, tetapi perangkat jaringan ini memiliki beban tambahan: mereka harus menganalisis konten paket.

Dan kedalaman analisis paket jaringan dapat bervariasi. Apakah mereka menganalisis level 4 atau 7 adalah perbedaan penting.

Firewall

Firewall (ITU), Network Firewall adalah perangkat jaringan yang membagi jaringan menjadi segmen dengan kebijakan keamanan yang berbeda dan mengendalikan kebijakan ini. Misalnya, segmen Internet - apa pun bisa dilakukan di sana. Dan segmen pusat data Anda - di sana Anda hanya dapat mengerjakan daftar karyawan khusus untuk aplikasi yang diizinkan. Dalam satu host VMware, mungkin ada beberapa jaringan virtual dengan mesin virtual dan kebijakan akses yang berbeda untuk mereka.

Kebijakan keamanan firewall berisi aturan yang memberlakukan kode program perangkat dengan menganalisis setiap frame dan paket yang datang dan pergi dari firewall. Dalam aturan firewall, kriteria inspeksi (kualifikasi) didefinisikan, sesuai dengan keputusan yang dibuat untuk mengizinkan atau memblokir lalu lintas. Contoh kualifikasi dalam aturan adalah: alamat, port, aplikasi, pengguna, zona. Firewall secara berurutan, aturan demi aturan, memindai kriteria dari atas ke bawah daftar dan jika lalu lintas masuk memenuhi semua kriteria aturan (operasi logis “DAN” antara kriteria) maka tindakan yang ditunjukkan diterapkan: blok atau lewati. Tindakan ini dilakukan baik untuk paket pertama dan untuk semua paket selanjutnya dari koneksi TCP / IP yang sama.

Ada berbagai jenis dan implementasi firewall. Kami akan mempertimbangkan klasifikasi berdasarkan tingkat kedalaman analisis lalu lintas yang digunakan: L3, L4 dan L7.

L3 firewall

L3 firewall adalah firewall yang melewati lalu lintas melalui dirinya sendiri dan hanya menganalisis header protokol IP, yaitu alamat dari mana dan di mana lalu lintas berjalan. Firewall seperti itu disebut

packet filtering . Aturannya disebut "daftar akses" atau daftar akses (ACL) dan fungsi ini saat ini bekerja di hampir semua router dan sistem operasi. Analisis semacam itu tidak memerlukan beban serius pada prosesor dan memori firewall.

L4 firewall

L4 firewall adalah firewall yang melewati lalu lintas melalui dirinya sendiri dan memeriksa tajuk protokol 4 tingkat: TCP, UDP, ICMP, yaitu, kriteria verifikasi utama untuk lalu lintas yang lewat adalah alamat IP dan port TCP / UDP atau layanan ICMP.

Konsep inspeksi stateful juga muncul di firewall L4, di mana setiap permintaan yang lewat disimpan dan status permintaan disimpan untuk memungkinkan koneksi respon yang diperlukan. Yaitu, konsep inisiator koneksi muncul, yang logis dalam jaringan yang dibangun pada teknologi client-server. Firewall semacam itu menghabiskan memori untuk menyimpan data tentang setiap koneksi, yaitu, ada batasan jumlah maksimum sesi simultan yang tersimpan dalam memori. Di firewall L4, Anda tidak perlu lagi menulis aturan respons untuk koneksi balik, seperti yang diperlukan di firewall L3, karena berdasarkan status koneksi, firewall secara otomatis memungkinkan koneksi balik. Artinya, firewall L4 lebih nyaman daripada filter paket.

Firewall L4 modern menyimpan keadaan tidak hanya dari TCP, UDP dan ICMP, tetapi juga melacak interaksi beberapa aplikasi L7. Misalnya, status FTP, HTTP, SIP, dan aplikasi lain, yang sudah tergantung pada implementasi firewall yang spesifik. Kita perlu bertanya pada produsen firewall L4 pertanyaan: aplikasi spesifik apa yang didukung oleh mesin firewall inspeksi yang sah?

L7 firewall

L7 firewall adalah firewall yang melewati lalu lintas jaringan IP melalui dirinya sendiri dan memeriksa header level 4 dan segmen data dari setiap paket IP, yaitu, ia memahami lalu lintas level aplikasi L7, ke mana file ditransfer dan ke arah mana. Karena lebih banyak data dianalisis, ada lebih banyak kriteria verifikasi dalam aturan firewall L7: nama pengguna, aplikasi, kategori URL, status perangkat lunak di komputer pengguna.

Beban pada firewall L7 jauh lebih tinggi, karena prosesornya harus terus-menerus menganalisis megabita bidang data yang ditransmisikan oleh aplikasi, sedangkan firewall L4 hanya memeriksa beberapa byte header paket IP dengan alamat dan port sumber dan tujuan. Ukuran buffer untuk menyimpan keadaan setiap aplikasi L7 membutuhkan lebih banyak, karena lebih banyak data ditransfer ke L7 daripada hanya di header TCP / IP. Karena peningkatan ukuran buffer saat menggunakan analisis aplikasi, jumlah sesi yang disimpan secara bersamaan dalam memori L7 firewall kurang dari firewall L4 dengan jumlah memori yang sama. Karena firewall L7 melihat konten apa jenis aplikasi yang melewati jaringan, nomor port tidak masuk akal dan aturan dapat ditulis dengan nama aplikasi L7. Selain itu, aplikasi modern menghasilkan banyak koneksi dan semua koneksi ini adalah bagian dari satu aplikasi. Jenis firewall ini memungkinkan Anda untuk mendapatkan kembali kendali atas aplikasi dinamis modern yang berjalan pada port apa pun, misalnya, pengamat tim, bittorent, tor, yang tidak diketahui oleh firewall L4. Artinya, firewall L7 dalam realitas modern diperlukan jika jaringan membutuhkan keamanan.

Jika setelah membaca artikel ini Anda terus menggunakan firewall L4 maka ini berarti Anda tidak peduli dengan keamanan.

UTM

UTM

UTM adalah perangkat jaringan yang memiliki beberapa komponen keamanan berbeda yang diinstal di dalamnya yang secara berurutan menganalisis lalu lintas yang melewati perangkat. Inti dari UTM adalah firewall L4, sistem pencegahan serangan (IPS), antivirus, dan analisis kategori URL dalam HTTP dan HTTPS. Seringkali, UTM masih menyediakan fungsi gateway VPN. Semua komponen ini biasanya dikelola dari beberapa sistem kontrol yang berbeda. Lalu lintas di dalam UTM melewati berurutan melalui modul pemfilteran dan outputnya adalah lalu lintas murni, yang diizinkan oleh kebijakan keamanan masing-masing modul. UTM dapat digunakan sebagai platform untuk fungsi-fungsi lain: perlindungan virus, IPS, DDoS, QoS, DLP, filter DNS, basis data indikator Ancaman Intelijen, perlindungan phishing, dan sebagainya (tergantung pada pabrikan).

Perumpamaan tentang orang yang memesan tujuh topi dari satu kulit juga ditulis untuk pelanggan UTM: semakin banyak fungsi yang ingin Anda aktifkan setelah pembelian, semakin besar beban prosesor UTM untuk menganalisis jumlah lalu lintas yang sama. Lebih banyak fitur - lebih sedikit kecepatan perangkat.

Gagasan UTM - memuat satu prosesor dengan sebanyak mungkin fungsi menjadi jalan buntu evolusi, karena jumlah fungsi bertambah dan prosesor tidak dapat menahan semua beban ini. Hari ini, meskipun fitur yang dinyatakan baik, tidak ada yang menyertakan semua fungsi di UTM untuk menghilangkan penundaan lalu lintas.

Tujuan UTM: untuk mengimplementasikan sebanyak mungkin fungsi pada satu server untuk mengurangi biaya perangkat bagi pengguna.

Sekarang produsen UTM telah mulai menginstal mesin analisis aplikasi level 7 untuk mengatakan bahwa mereka adalah NGFW, yang membingungkan konsumen. Namun, ini mudah dikenali jika Anda melihat kebijakan keamanan: aturan masih didasarkan pada kriteria untuk memeriksa bidang L4. Dan untuk memfilter aplikasi L7, bagian pengaturan yang terpisah digunakan, yaitu, aplikasi L7 bukan merupakan kualifikasi, karena harus di firewall L7. Mengenali aplikasi L7 dan menggunakan aplikasi L7 sebagai kriteria kebijakan keamanan adalah "dua perbedaan besar."

NGFW

NGFW adalah perangkat jaringan di mana

firewall L7 diimplementasikan. Karena kualifikasi utama menjadi nama aplikasi L7, aturan ditulis sesuai dengan kriteria baru. Di NGFW, pemetaan dinamis dari alamat IP ke pengguna jaringan selalu berfungsi, sehingga nama pengguna juga menjadi kualifikasi (kriteria). NGFW mencakup fungsi dekripsi SSL / TLS dan SSH untuk mengenali aplikasi dan serangan di dalamnya, IPS, antivirus, dan penyaringan URL.

Istilah NGFW pertama kali diciptakan oleh perusahaan pemasaran Palo Alto Networks. Tetapi secara bertahap berakar di pasar dan semua produsen UTM sekarang juga menyebut diri mereka NGFW. Memang, NGFW juga melakukan beberapa fungsi secara bersamaan, mengapa NGFW bukan UTM? Perbedaannya penting untuk diketahui. Itu adalah bahwa dalam fungsi keamanan aplikasi NGFW (IPS, antivirus, penyaringan URL) dipercepat oleh perangkat keras. Ada chip perangkat keras khusus: IPS memeriksa serangan pada chipnya, antivirus khas sendiri, dekripsi SSL sendiri, dan sebagainya. Pemisahan fungsi antara prosesor yang berbeda memungkinkan untuk menjalankan fungsi pelindung secara paralel dan tidak menunggu fungsi sebelumnya selesai bekerja, seperti pada UTM. Misalnya, hingga 60 diinstal di firewall perangkat keras Palo Alto Networks

Kavium prosesor khusus yang mempercepat fungsi keamanan, jaringan dan manajemen. Penting bahwa NGFW mengandung antarmuka perangkat lunak tunggal untuk mengelola semua fungsi secara bersamaan.

Gagasan NGFW, tidak seperti UTM, adalah untuk mengimplementasikan setiap fungsi pada prosesor terpisah, yang khusus untuk fungsionalitas yang diperlukan.

Pabrikan komputer dulunya mengikuti pola yang sama, dan mereka mengambil fungsi matematika dan grafik menjadi koprosesor matematika dan grafik yang terpisah. Oleh karena itu, NGFW memiliki prosesor terpisah untuk mengenali aplikasi L7, untuk mendekripsi SSL / SSH, untuk memeriksa tanda tangan anti-virus, memeriksa tanda tangan IPS, dan sebagainya. Ini memungkinkan Anda untuk mengaktifkan semua fungsi secara bersamaan, tanpa degradasi dan penundaan lalu lintas di perangkat selama pemindaian. Mengapa tidak ada yang membeli komputer tanpa akselerator grafis dan membeli firewall tanpa akselerasi? Karena akselerasi tidak diperlukan pada kecepatan rendah, tetapi ketika kecepatan analisis lalu lintas melampaui 1-5 Gigabit, sudah tidak mungkin untuk menerapkan semua fungsi keamanan tanpa akselerasi.

Tujuan dari perangkat NGFW adalah untuk memungkinkan perusahaan bekerja dengan aman tanpa memperlambat lalu lintas. Ini memungkinkan Anda untuk terus-menerus memeriksa bahwa aplikasi mengirimkan konten yang aman ke perusahaan yang Anda butuhkan, dan operasi paralel dari mesin perlindungan dengan satu aliran lalu lintas menjamin kinerja yang ditentukan dengan semua fitur keamanan dihidupkan dan juga meminimalkan penundaan lalu lintas.

Contohnya

Contoh Kebijakan L7 di Palo Alto Networks NGFW

Mengapa Anda memerlukan kategori URL sebagai kualifikasi? Misalnya, Anda dapat mengizinkan beberapa karyawan tetap mengunjungi situs jahat dengan peramban, tetapi memblokir unduhan file untuk mereka.

Contohnya kebijakan Palo Alto Networks menggunakan pemeriksaan Profil Informasi Host dan URL kategori.

Kebijakan ini juga melibatkan pemeriksaan untuk perlindungan host TRAPS di kolom Profil HIP, yang akan mencegah pengguna memasuki situs dengan kode berbahaya dan eksploitasi, tanpa perlindungan yang diinstal pada komputer. TRAPS adalah agen perlindungan anti-malware dan eksploitasi.

Pengunduhan file diblokir dalam pengaturan kolom Profil, di mana profil untuk memblokir transfer semua file untuk aplikasi apa pun diterapkan. Begini tampilannya:

Server proxy

Server proxy adalah perangkat yang menghentikan lalu lintas aplikasi dengan sendirinya, memeriksa lalu lintas ini menggunakan berbagai metode dan mengirimkan lalu lintas ini lebih lanjut. Paling sering digunakan dalam jaringan proxy untuk HTTP dan HTTPS. Karena UTM dan NGFW menganalisis aliran HTTP dan HTTPS secara transparan, tanpa memerlukan pengaturan server proxy eksplisit dari klien, proxy HTTP secara bertahap menghilang dari perusahaan.

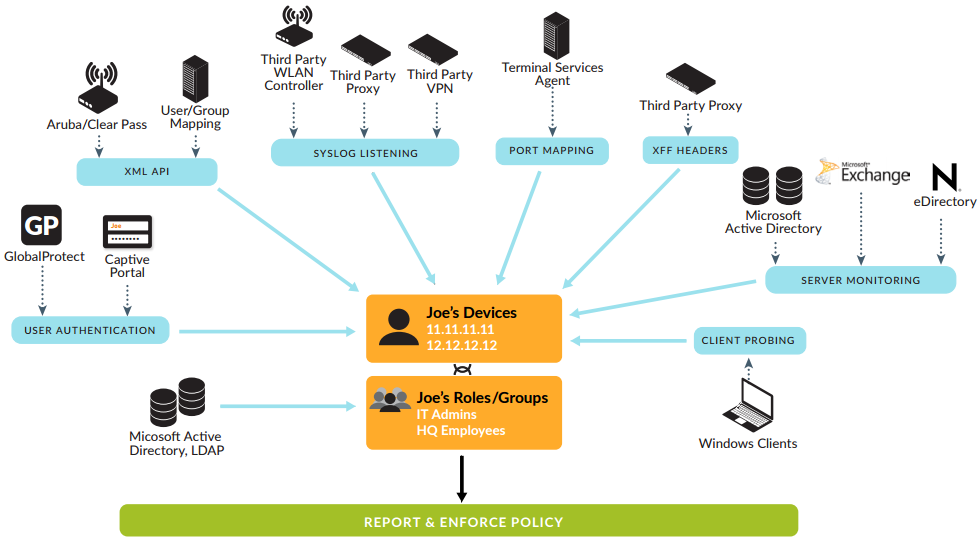

Apa itu USER-ID

NGFW menemukan mekanisme untuk mengidentifikasi pengguna. Algoritme bekerja secara internal atau berjalan pada agen eksternal. Saya akan menyebutnya mekanisme USER-ID. USER-ID membuat dan mengelola tabel pemetaan untuk nama pengguna dan alamat IP saat ini. Itu juga terjadi bahwa dalam tabel ada nilai dan port untuk pengguna yang diberikan, jika pengguna bekerja melalui VDI (yaitu, pengguna berasal dari alamat yang sama dan hanya dapat dibedakan berdasarkan port).

Saya akan mencantumkan mekanisme

USER-ID di Palo Alto Networks

- Pemantauan server : Agen ID Pengguna membaca peristiwa dari Exchange Server, pengontrol domain, atau server Novell eDirectory

- Penyelidikan klien : Agen ID Pengguna melakukan jajak pendapat klien Windows melalui WMI

- Agen layanan terminal : Agen TS mendistribusikan ke berbagai pengguna berbagai rentang port TCP / UDP untuk bekerja dengan Server Terminal Windows / Citrix

- Penguraian pesan Syslog : Agen-ID pengguna membaca pesan otentikasi syslog dari berbagai sistem, pengontrol nirkabel, perangkat 802.1x, server Direktori Terbuka Apple, server proxy, gateway VPN, Cisco ISE

- Otentikasi melalui Klien GlobalProtect : VPN + nama pengguna dan kata sandi dapat ditambahkan ke MFA

- Otentikasi melalui Captive Portal : Lalu lintas web diautentikasi oleh bentuk web NTLM atau AAA (Captive Portal digunakan di metro dan kafe Moskow. NTLM memungkinkan Anda membuat otentikasi transparan)

- XML API : informasi tentang masuk dan keluar ditransmisikan oleh agen User-ID dengan perintah khusus melalui firewall REST API

- X-Forwarded-For : proxy mengisi bidang ini dalam permintaan HTTP sehingga jelas siapa yang bersembunyi di belakang proxy

Membaca log dari pengontrol Active Directory adalah fitur yang paling umum digunakan di USER-ID.

Agen USER-ID secara berkala membaca pesan dari log AD, di mana dicatat pengguna mana dari alamat IP mana ia login, itu adalah dari mereka bahwa USER-ID menemukan alamat apa yang digunakan pengguna dan menyimpannya di dalam NGFW, misalnya, untuk Windows 2008/2012 ini adalah pesan:- 4768 - Pemberian Tiket Otentikasi- 4769 - Pemberian Tiket Layanan- 4770 - Pemberian Tiket yang Diperbaharui- 4264 - Keberhasilan LogonAgen USER-ID memerlukan akses dengan hak istimewa Pembaca Log Keluar untuk membaca log.Kesalahpahaman tentang Stateful Inspection

Saya harus mencurahkan bab terpisah untuk konsep suci ini untuk setiap insinyur jaringan dan insinyur keamanan. Penting untuk menekankan dan melengkapi hal-hal penting yang sering terlewatkan pada kursus tentang firewall. Jika Anda telah mempelajari dasar-dasar inspeksi yang sah, maka kemungkinan besar Anda memiliki beberapa kesalahpahaman.Ada satu kesalahpahaman yang terkadang saya lihat di antara rekan kerja. Perhatian!

Inspeksi stateful bukan hanya tentang status koneksi TCP, UDP, atau ICMP! Ini juga tentang keadaan protokol dan aplikasi lain yang lebih kompleks: FTP, SIP, RPC, SMTP, SMB, dan seterusnya!Sebuah contoh

FTP adalah protokol lapisan aplikasi. Dan ia memiliki perintah PORT yang dapat menetapkan koneksi TCP baru. Setiap firewall yang memposisikan dirinya sebagai firewall inspeksi stateful harus memantau perintah FTP dan melihat perintah PORT dan memungkinkan koneksi ke port dan alamat yang diminta di sana. Dan ini belum semuanya: firewall juga harus mengganti parameter dari perintah PORT dan memasukkan alamat yang benar jika server FTP berfungsi untuk NAT.

Artinya, di setiap firewall L4 modern ada komponen yang memata-matai tingkat L7. Dan ada lebih dari satu protokol semacam itu: masih ada HTTP, RPC, dan lainnya ... Dan penganalisa protokol lapisan 7 semacam itu disebut Application Layer Gateway (ALG).Sebuah contoh

Yang paling "favorit" pada saat yang sama untuk penggiat jejaring dan petugas keamanan adalah ALG untuk SIP, yang dengannya banyak yang mengkonfigurasi SIP ALG pada firewall L4 muak dengan masalah, dan seringkali berakhir dengan memutuskannya.

Artinya, sudah di firewall L4 ada awal dari analisis protokol level 7. Firewall L4 berbeda satu sama lain dalam jumlah ALG yang diterapkan. Ketika Anda membandingkan firewall L4 konvensional, pertanyaan yang wajar untuk insinyur sistem pabrikan adalah: berapa banyak protokol dan aplikasi yang didukung oleh mesin Stateful Inspection Anda? Sebagai aturan, tidak ada yang menjawab.Ternyata firewall L7 juga merupakan firewall inspeksi stateful, tetapi yang menganalisis dan menyimpan status SEMUA aplikasi, dan tidak hanya selektif, seperti firewall L4.

Kesalahpahaman kedua dibuat oleh produsen firewall itu sendiri. Ambil lembar data apa pun tempat pabrikan menulis parameter seperti "jumlah sesi bersamaan." Pertanyaan kepada produsen adalah sebagai berikut: protokol dan sesi aplikasi mana yang diukur dan setidaknya menyatakan stateful untuk TCP diaktifkan, belum lagi apakah ada pemeriksaan untuk tingkat L7?Kita tahu bahwa setiap protokol atau aplikasi memiliki keadaan yang diingat firewall. Dan untuk menyimpan keadaan ini, Anda perlu mengalokasikan buffer dalam memori perangkat. Bahkan, parameter "jumlah sesi simultan" berarti berapa banyak buffer untuk menyimpan status dapat ditampung dalam memori perangkat. Anda perlu memahami bahwa untuk firewall L4, parameter ini paling sering diukur untuk bare TCP atau bahkan UDP. Artinya, TCP membutuhkan buffer di mana hanya IP dan port koneksi yang sesuai. Namun, dalam pengujian untuk aplikasi L7, misalnya, HTTP, buffer ini akan jauh lebih besar, karena misalnya, menyimpan parameter permintaan GET di dalam HTTP memerlukan lebih banyak memori. Dan ingatannya bukan karet. Dengan demikian, jika pabrikan menulis parameter seperti “jumlah sesi simultan”, maka ia harus menulis:- /, c stateful inspection,

- L4, TCP/IP,

- - L7 .

Mengukur firewall L7 dengan benar pada jumlah sesi HTTP simultan, pada paket dengan panjang berbeda: 64Kb, 44Kb, 16Kb, 1.5Kb. Jelas bahwa jika oleh beberapa pabrikan semua pengukuran dilakukan pada UDP 1518 byte, maka kemungkinan besar perangkat semacam itu tidak akan berfungsi di jaringan Anda, karena itu tidak akan bekerja untuk memaksa pengguna Anda untuk mengirim hanya paket UDP yang panjangnya 1518 byte, dan bahkan lebih memaksa mereka untuk merespons dengan demikian Paket server HTTP Penting untuk memberi tahu pabrikan sedemikian rupa sehingga kinerja firewall L7 perlu diukur setidaknya pada lalu lintas dengan protokol HTTP. Dari perusahaan-perusahaan terkenal yang melakukan tes seperti itu di depan umum: NSS Labs.Pabrikan Firewall sendiri melakukan pengujian khusus di laboratorium mereka, yang dapat memesan profil lalu lintas mereka, misalnya: 30% lalu lintas HTTPS, 10% lalu lintas SMB, 10% lalu lintas FTP, dan sebagainya.Sebuah contoh

Setelah memeriksa perangkat dari salah satu produsen UTM pada penghasil traffic IXIA:

- dalam mode L4 firewall - 4.000.000 sesi simultan,

- dalam mode firewall L7 - 200.000 sesi bersamaan.

Ini merupakan indikasi bahwa ada lebih sedikit buffer untuk sesi L7 dalam memori perangkat karena ukurannya yang besar.

Dan, omong-omong, itu juga akan dengan kinerja keseluruhan perangkat: dengan cek konten aplikasi dimatikan, firewall bekerja 10 kali lebih cepat daripada dengan yang dihidupkan. Dimungkinkan untuk hanya menggunakan analisis level 4 header untuk mempercepat perangkat, tetapi tidak ada keamanan lagi.Poin penting ketiga- Bekerja dalam sebuah cluster. Semua firewall harus bekerja dalam satu cluster, karena jika satu firewall berhenti berfungsi, maka tugasnya adalah untuk "berbaring" dan memblokir semua lalu lintas - ini adalah teori perlindungan bangunan berdasarkan firewall. Sementara firewall "rusak" memblokir lalu lintas, firewall tetangga harus mengambil tugas untuk melintas lalu lintas yang sah. Tapi bagaimana dengan koneksi yang melewati dulu? Kemungkinan besar, firewall pertama meneruskan status semua koneksi ke yang kedua, tetapi apakah itu hanya meneruskan status header IP ke tetangga atau status penuh dari semua aplikasi tingkat L7: tetapi ada beberapa koneksi SSL yang didekripsi dan IPS dan antivirus bekerja pada mereka - mereka mengumpulkan paket dalam buffer untuk memeriksa isinya. Dan di sini ternyata firewall L4 dan L7 juga berbeda:status transmisi L4 tidak sama dengan status transmisi L7. Ini juga penting untuk dipahami.Ada kesalahpahaman lain bahwa firewall L7 dapat beroperasi dalam kelompok lebih dari dua perangkat - ini tidak benar, karena jumlah data L7 yang ditransmisikan tumbuh secara eksponensial dengan setiap node baru dalam cluster dan pemrosesan data bahkan dua tetangga melebihi biaya pemrosesan data perangkatnya sendiri. Itulah mengapa cluster lebih dari dua perangkat hanya bekerja dengan bertukar header L4, dan ketika berpindah cluster, semua analisis aplikasi dan fungsi perlindungan dihidupkan ulang.Oleh karena itu, Anda harus secara kompeten membandingkan firewall L4 dan L7, sama seperti ketika Anda membandingkan apakah mobil dan tank cocok untuk Anda dalam perang. Untuk meningkatkan keamanan jaringan Anda, firewall L7 melakukan pekerjaan yang lebih kompleks, lebih banyak pekerjaan yang dilakukan pada prosesornya dan membutuhkan lebih banyak memori untuk menyimpan keadaan aplikasi Anda! Semua ini perlu dilakukan untuk keamanan.Bagian 2. Dampak Keamanan dari L7 Firewall