Enam bulan lalu, saya sudah

menulis catatan tentang Habré, di mana saya berbagi pengalaman kami dalam memantau berbagai konferensi keamanan informasi dan TI, di mana Cisco diundang untuk mendukung SOC dan NOC (Black Hat, Mobile World Congress, RSAC, dll.). Hari ini saya ingin berbagi pengalaman berpartisipasi dalam pusat pemantauan jaringan, yang melayani Topi Hitam Eropa terakhir, di mana kami telah membantu NOC untuk tahun kedua. Bersama dengan RSA, Palo Alto, Gigamon dan Rukus, kami memberikan perlindungan untuk konferensi dan infrastruktur pelatihan. Cisco memiliki tanggung jawab untuk memantau dan menyelidiki insiden DNS (menggunakan

Cisco Umbrella dan

Cisco Umbrella Investigate ), serta analisis malware otomatis dan Intelijen Ancaman menggunakan

Cisco Threat Grid .

Memastikan keamanan cyber konferensi seperti Black Hat lebih dari tugas yang sulit, karena penampilan file berbahaya atau upaya untuk mengakses domain jahat dalam lalu lintas bukanlah hal yang luar biasa. Sebaliknya, dalam kerangka berbagai pelatihan, ini adalah peristiwa yang benar-benar normal yang tidak dapat diblokir, sehingga melanggar proses pembelajaran dan menyebabkan ketidakpuasan baik dari peserta yang membayar uang mereka dan para instruktur. Hal yang sama berlaku untuk sponsor, yang sering menunjukkan bagaimana solusi mereka bekerja selama acara mereka, briefing dan konferensi pers, yang juga membutuhkan perhatian dan keterbacaan dari tim NOC.

Malware dikaburkan

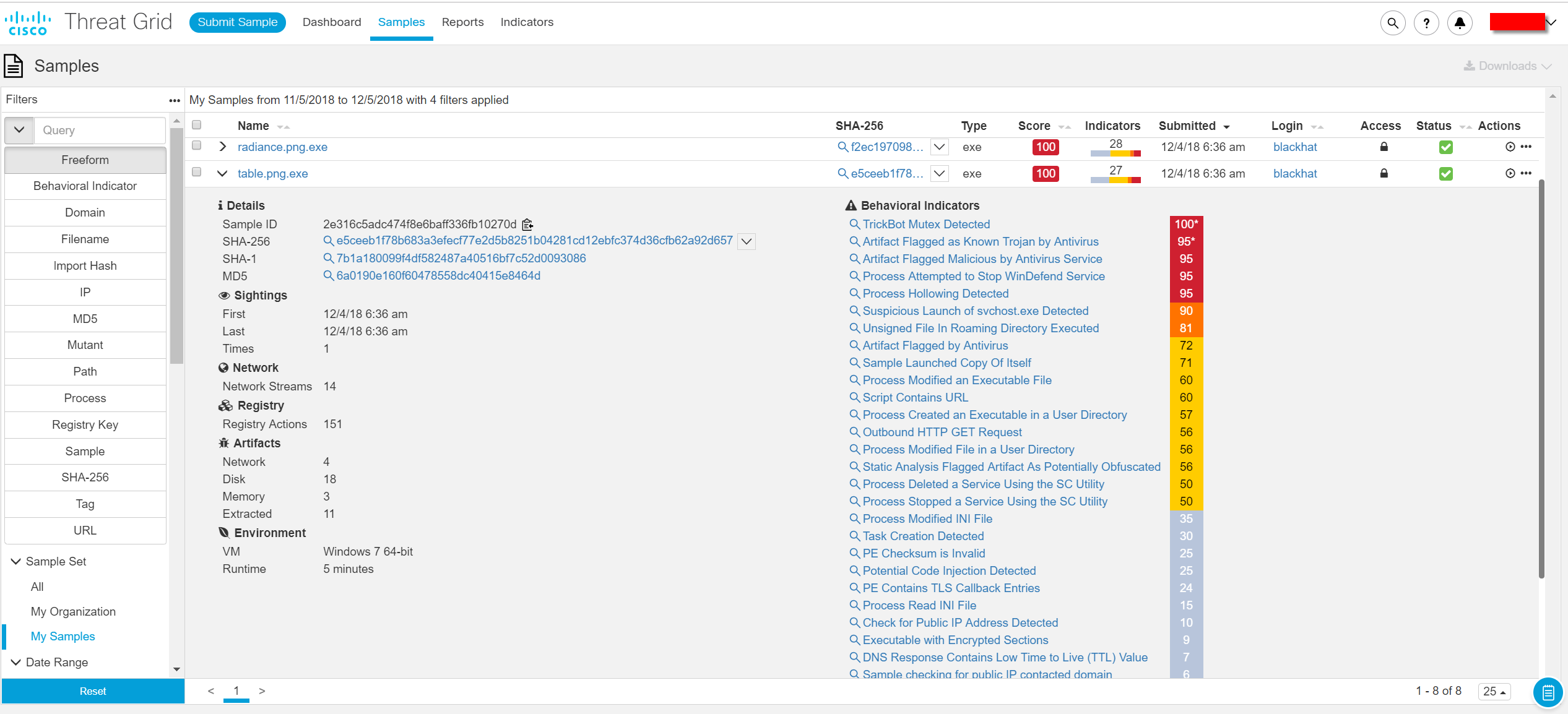

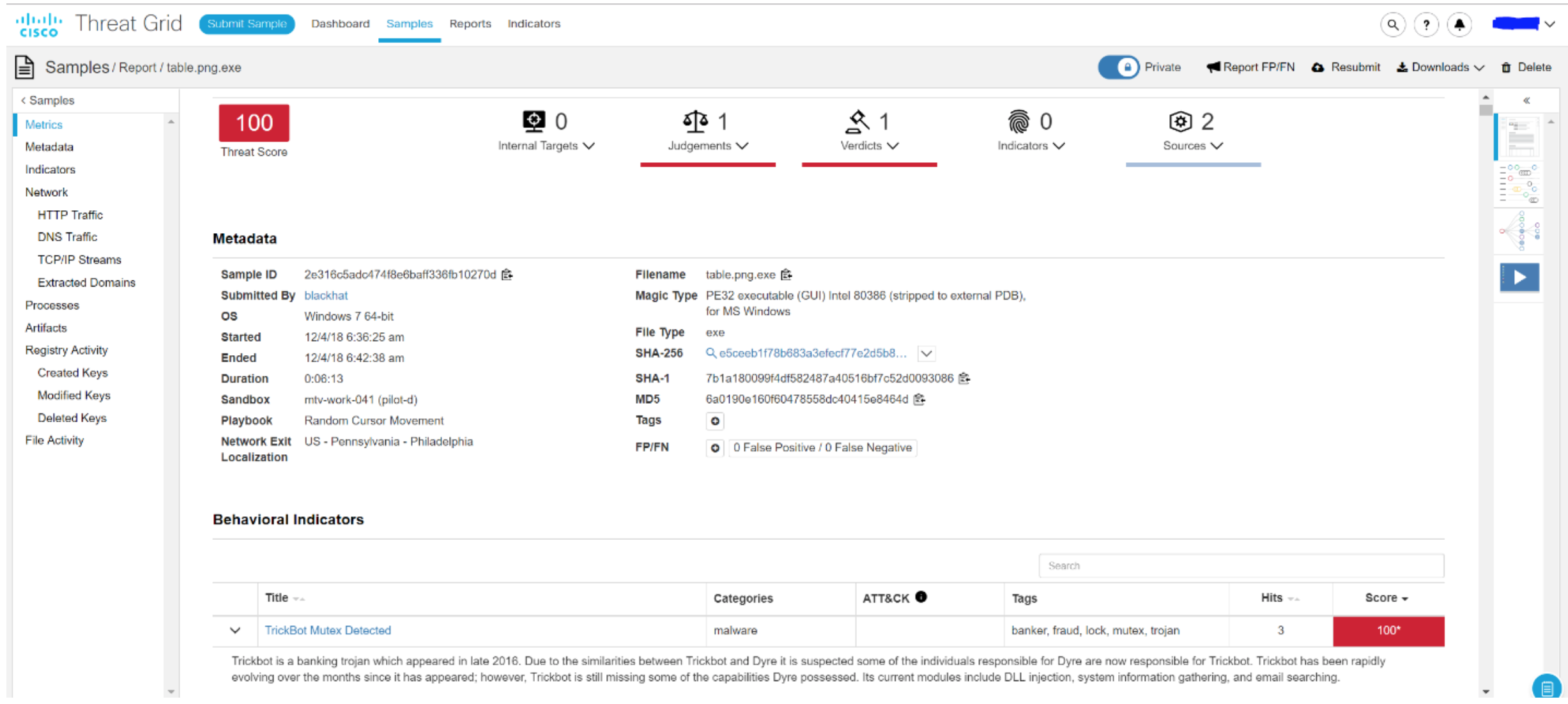

Solusi RSA NetWitness bertanggung jawab untuk memantau jaringan di Black Hat, yang memeriksa, antara lain, file yang dikirimkan melalui berbagai protokol jaringan, termasuk yang dengan berbagai pelanggaran. Misalnya, pada hari pertama di salah satu pelatihan, unduhan file table.png direkam. NetWitness menemukan bahwa meskipun ekstensi melekat pada gambar, header file dimulai dengan MZ, yang dapat menunjukkan bahwa file yang ditransfer sebenarnya dapat dieksekusi. File tersebut dipindahkan ke Cisco Threat Grid untuk analisis dinamis.

Beberapa menit setelah mengunduh, file table.png dikenali sebagai trojan Trickbot.

Deteksi terjadi pada sejumlah indikator perilaku, termasuk pekerjaan dengan memori. Cukup mengubah satu bit saja sehingga hash file berubah, tetapi sulit untuk menulis ulang kode untuk bekerja dengan memori agar tidak terlihat oleh sistem analisis malware. Ruang alamat yang sama persis digunakan oleh Trickbot, yang memungkinkan kami untuk menyimpulkan dengan tepat tentang malware ini.

Trickbot bukan trojan baru; Itu muncul pada akhir 2016, tetapi masih ditemukan di Internet. Tim NOC menentukan alamat MAC laptop dari mana Trickbot dimuat, menyamar sebagai file .png. Kami memeriksa semua aktivitas yang terjadi dengan Macbook ini - ternyata hanya dalam beberapa menit upaya dilakukan untuk menghubungkan ke ratusan domain DGA, mengunduh lusinan berbagai program jahat, dll. Selama penyelidikan, ditemukan bahwa macbook digunakan sebagai bagian dari salah satu pelatihan; Oleh karena itu, tim NOC tidak memblokir kegiatan ini, sementara melakukan upaya untuk memastikan bahwa tidak ada yang berbahaya di luar ruang lingkup pelatihan ini di komputer peserta Black Hat Europe lainnya.

Proxy cerdas

Ketika fungsi dalam solusi kami berkembang, kami mengujinya di konferensi, tempat kami diundang untuk berpartisipasi dalam SOC / NOC. Kali ini, pada hari pertama, kami menyalakan fitur Intellgent Proxy di Cisco Umbrella, yang memungkinkan Anda untuk mem-proxy lalu lintas Web dengan memonitor ancaman, konten, dan aplikasi yang dikirimkan sebagai bagian dari interaksi Web.

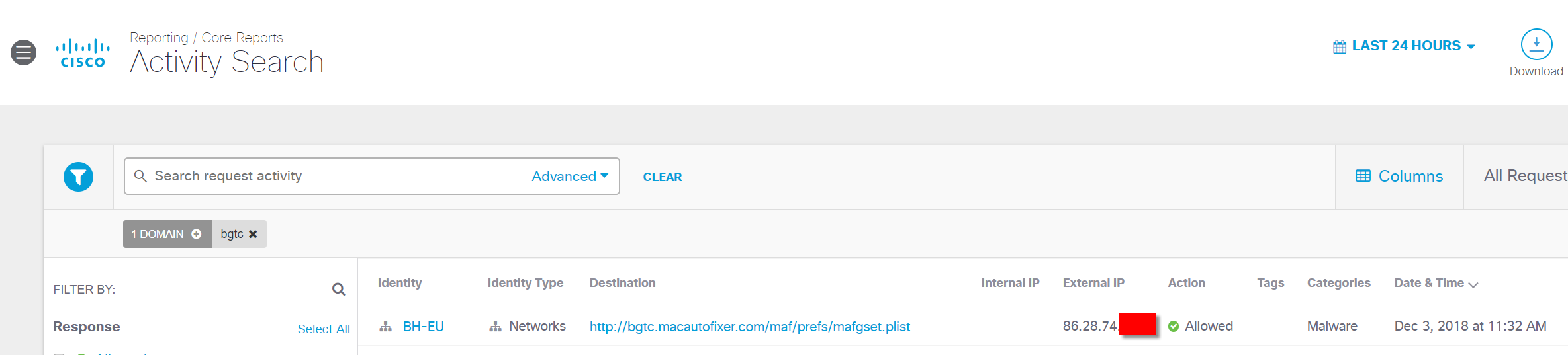

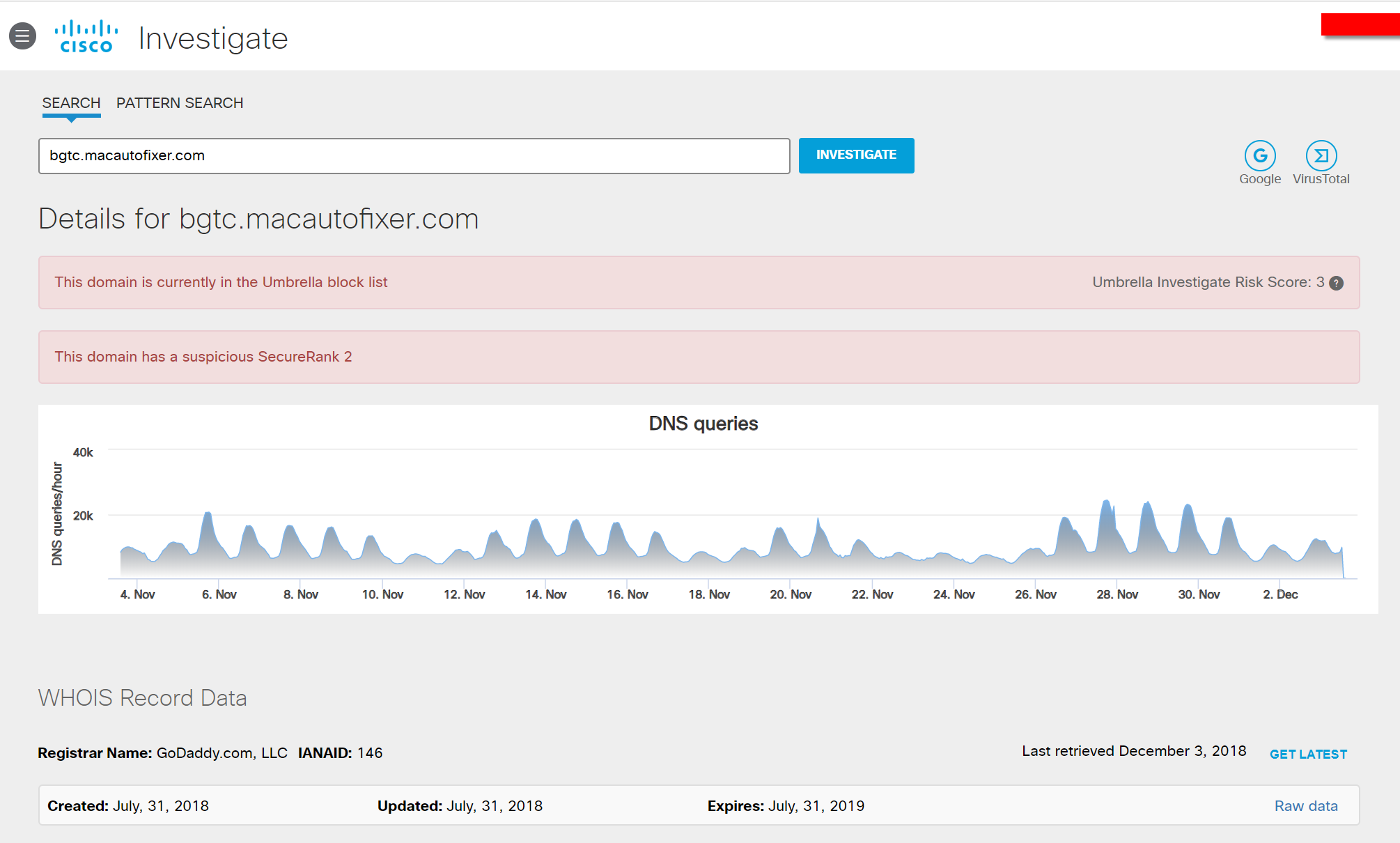

Pada pagi hari pertama, kami memperbaiki alarm yang terkait dengan akses ke macautofixer.

Tim NOC memulai penyelidikan, termasuk menganalisis log ITU, merekonstruksi paket jaringan dan mengidentifikasi mesin yang memprakarsai permintaan tersebut. Berdasarkan data dari Cisco Umbrella Investigate, ini adalah sumber daya jahat yang cukup populer - sekitar 20 ribu permintaan dicatat setiap hari untuk itu:

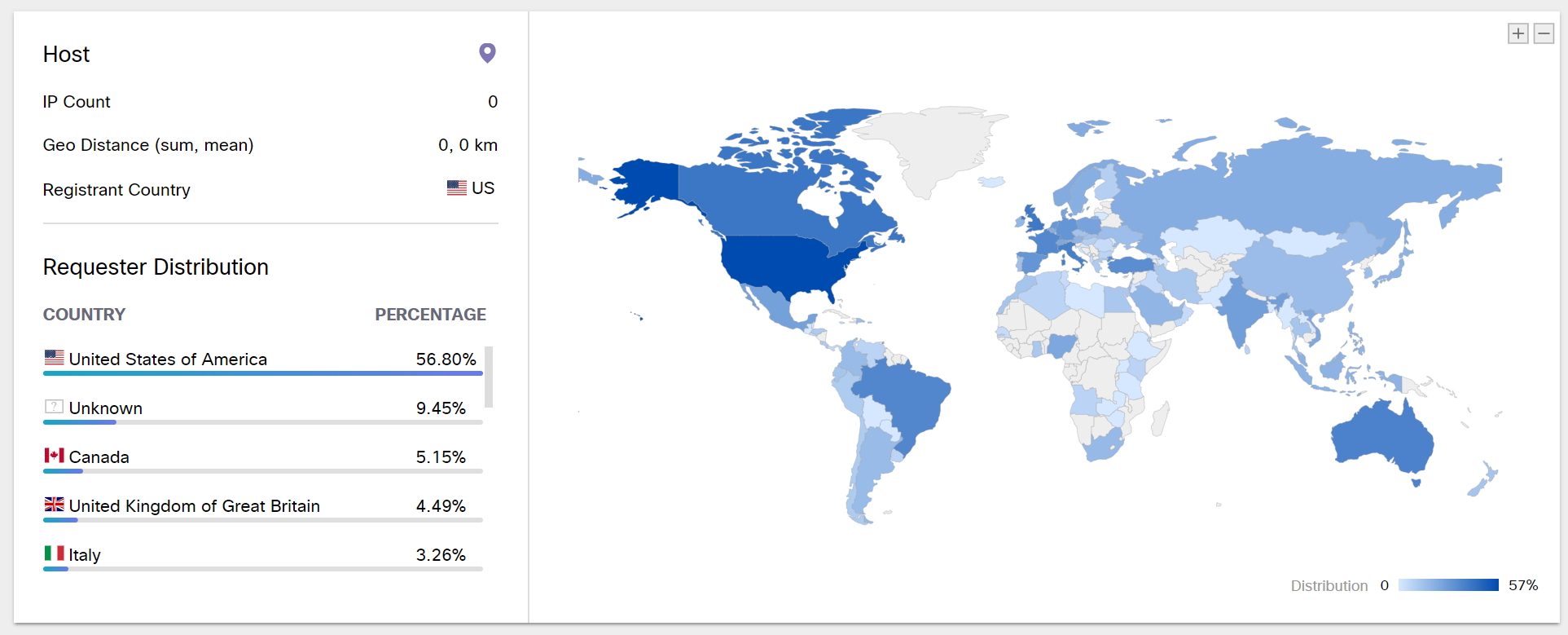

terutama dari USA:

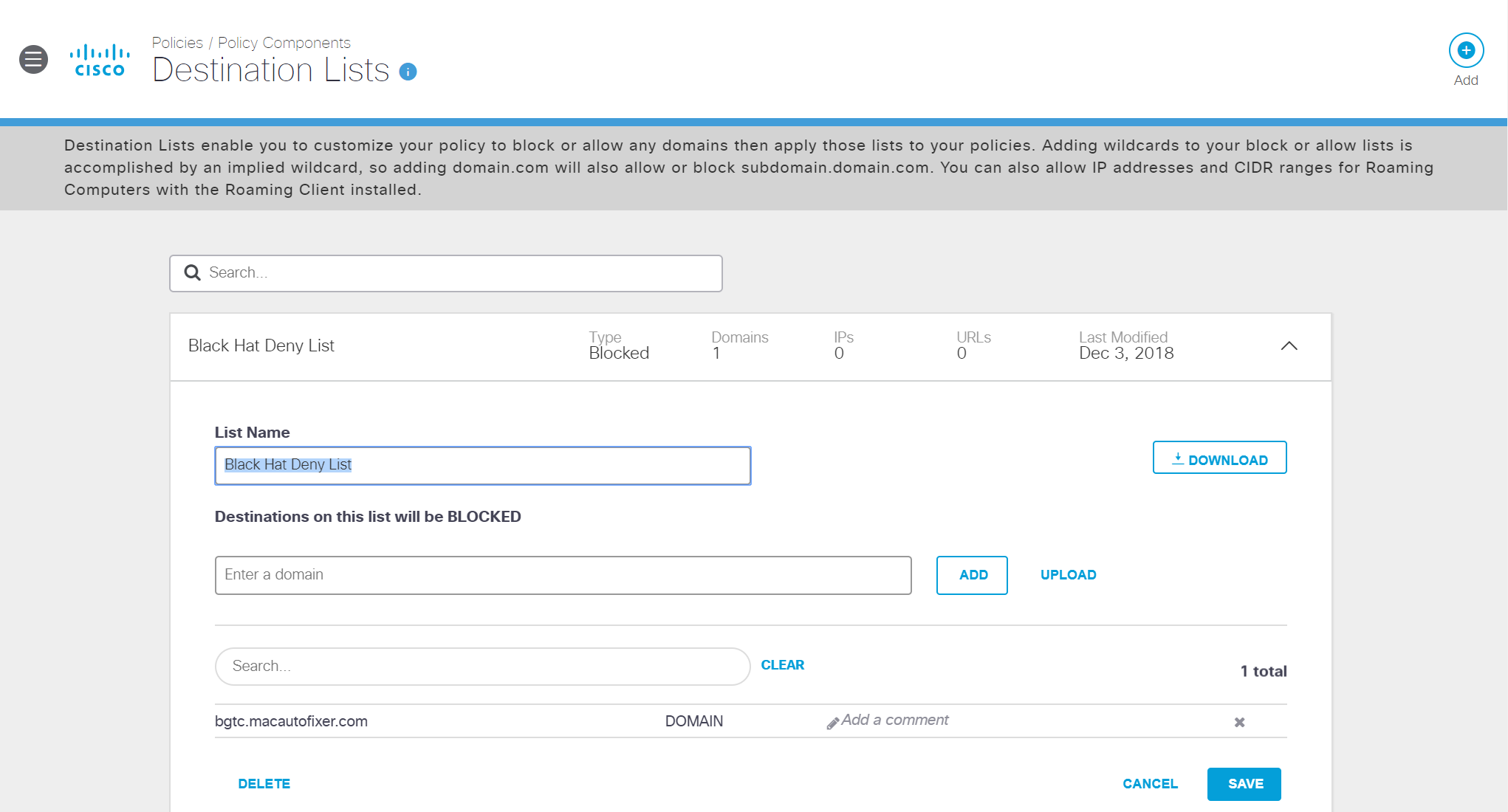

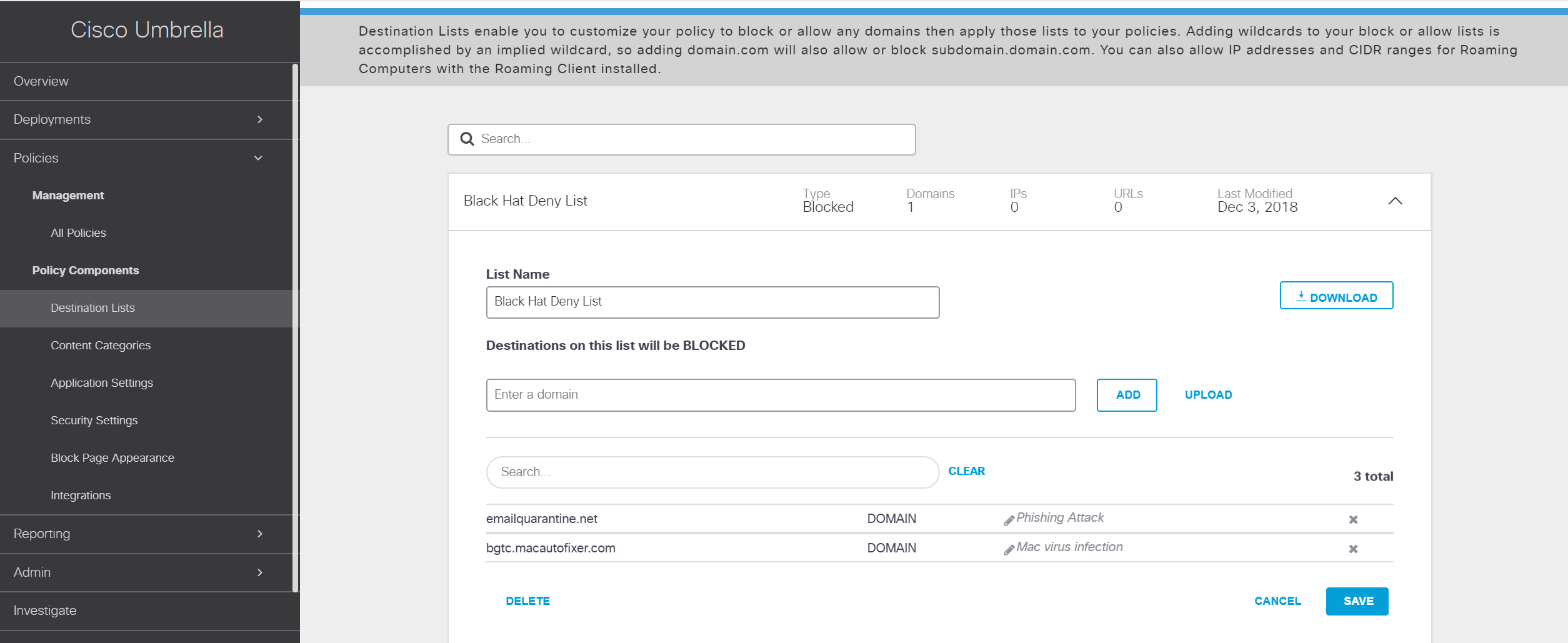

Ternyata salah satu komputer penyelenggara konferensi terinfeksi. Kebijakan BlackHat memungkinkan akses ke sumber daya berbahaya hingga teridentifikasi bahwa itu adalah serangan eksternal terhadap sumber daya Black Hat, seperti yang dicatat dalam kasus ini. Domain telah diblokir oleh Cisco Umbrella untuk ini dan semua konferensi Black Hat di masa depan.

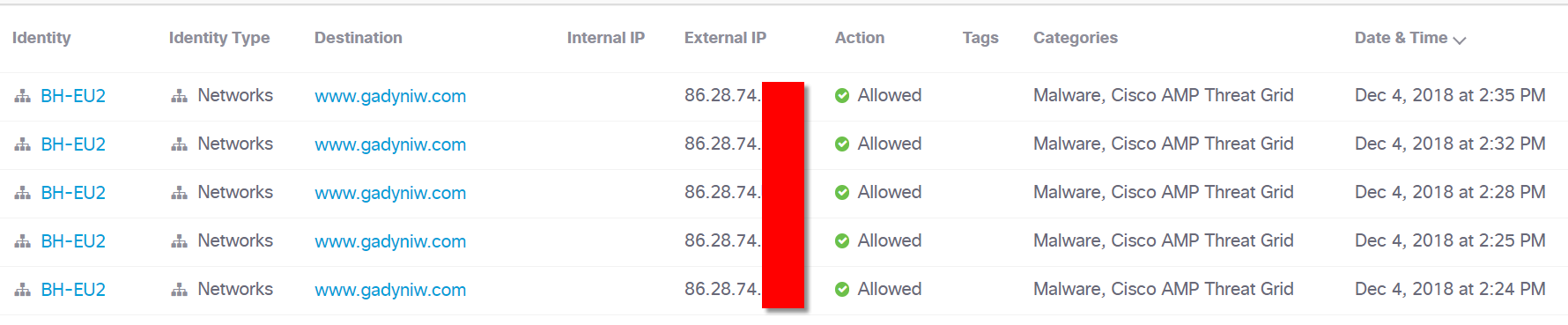

Pada hari kedua, beberapa pengguna jaringan Wi-Fi terinfeksi dengan malware Simba, yang mencoba menyambung ke server perintah yang cukup lama:

- www [.] gadyniw [.] com / hbt.php? rewrite = login.php

- purycap [.] com / login.php

- gadyniw [.] com / hbt.php? rewrite = login.php

- ww1 [.] ysyfyj [.] com / login.php

Domain gadyniw [.] Com telah diidentifikasi oleh Cisco Threat Grid sebagai berbahaya dan diblokir. Selama penyelidikan, ternyata malware ini digunakan sebagai bagian dari salah satu pelatihan di mana para peserta ternyata adalah komputer yang belum ditambal. Kami menyarankan instruktur untuk mengingatkan peserta yang terinfeksi agar tidak terhubung ke segmen Wi-Fi publik mereka dengan laptop mereka.

Serangan phishing

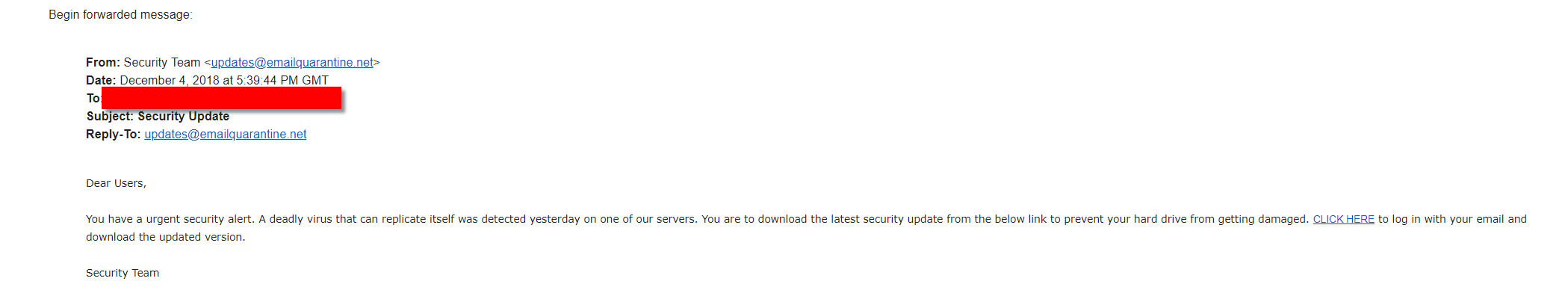

Dalam proses Black Hat, organisasinya, perusahaan UBM, menghadapi serangan phishing besar-besaran melalui e-mail, yang tetap menjadi serangan paling luas terhadap organisasi.

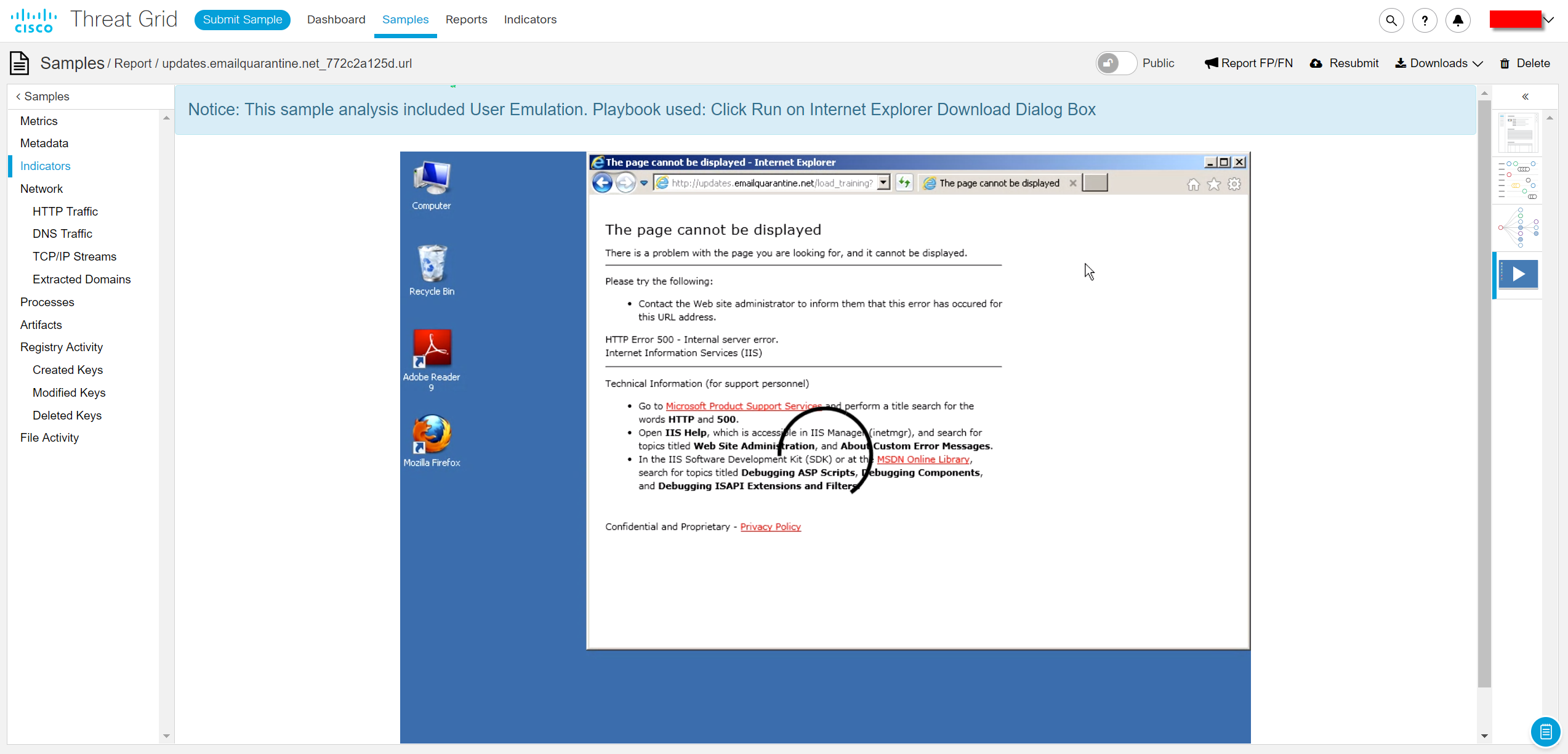

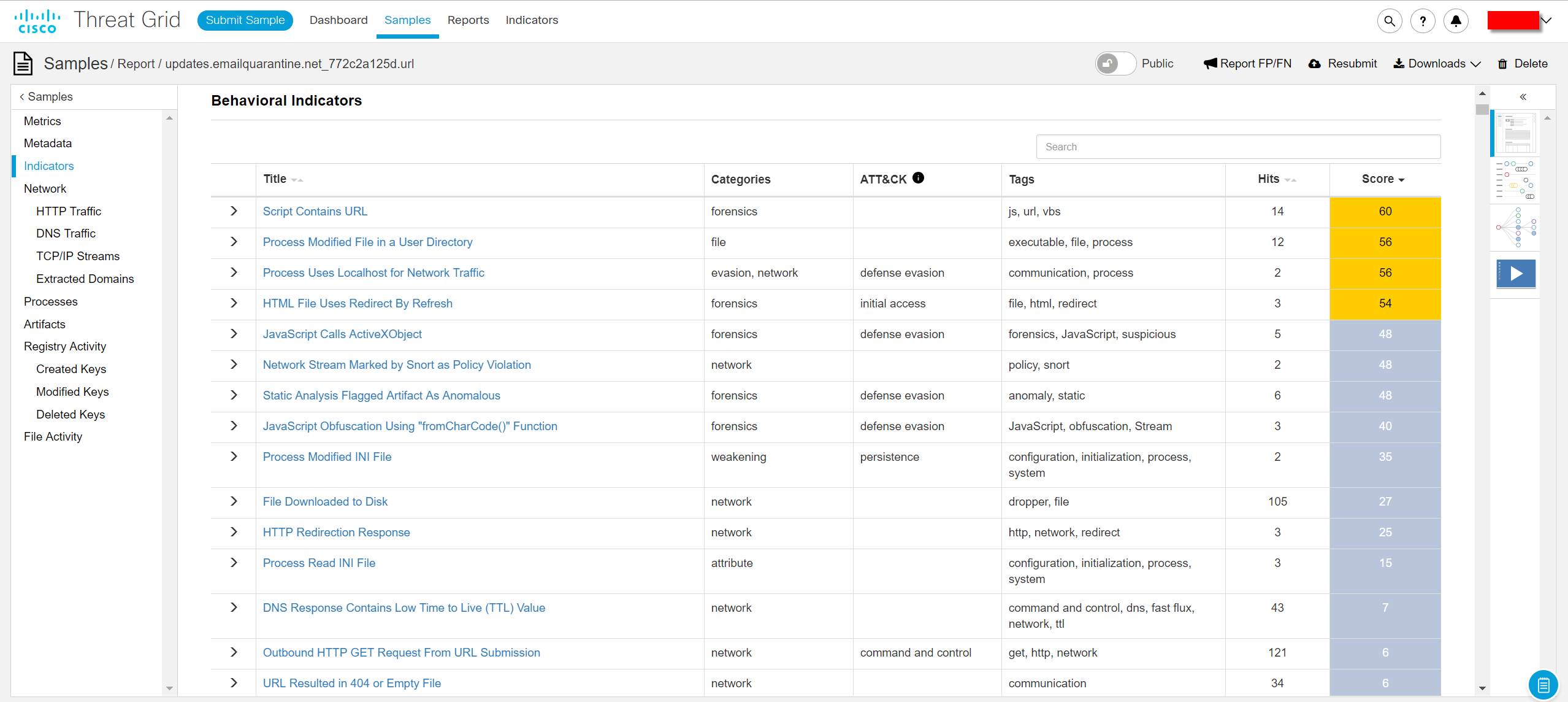

Kami menyelidiki tautan CLICK HERE menggunakan fitur Glovebox di Threat Grid, yang memungkinkan Anda untuk berinteraksi dengan mesin virtual tanpa risiko infeksi. Di dua browser, tautan mengembalikan kesalahan seolah-olah halaman yang dibutuhkan tidak ada.

Namun, dalam laporan tersebut kami mencatat sekitar 100 koneksi jaringan terbuka, sekitar 100 artefak yang diunduh ke disk, termasuk JavaScript, serta sekitar 170 perubahan registri.

Kami telah menambahkan domain ini ke daftar hitam untuk semua konferensi Black Hat.

Aktivitas DNS

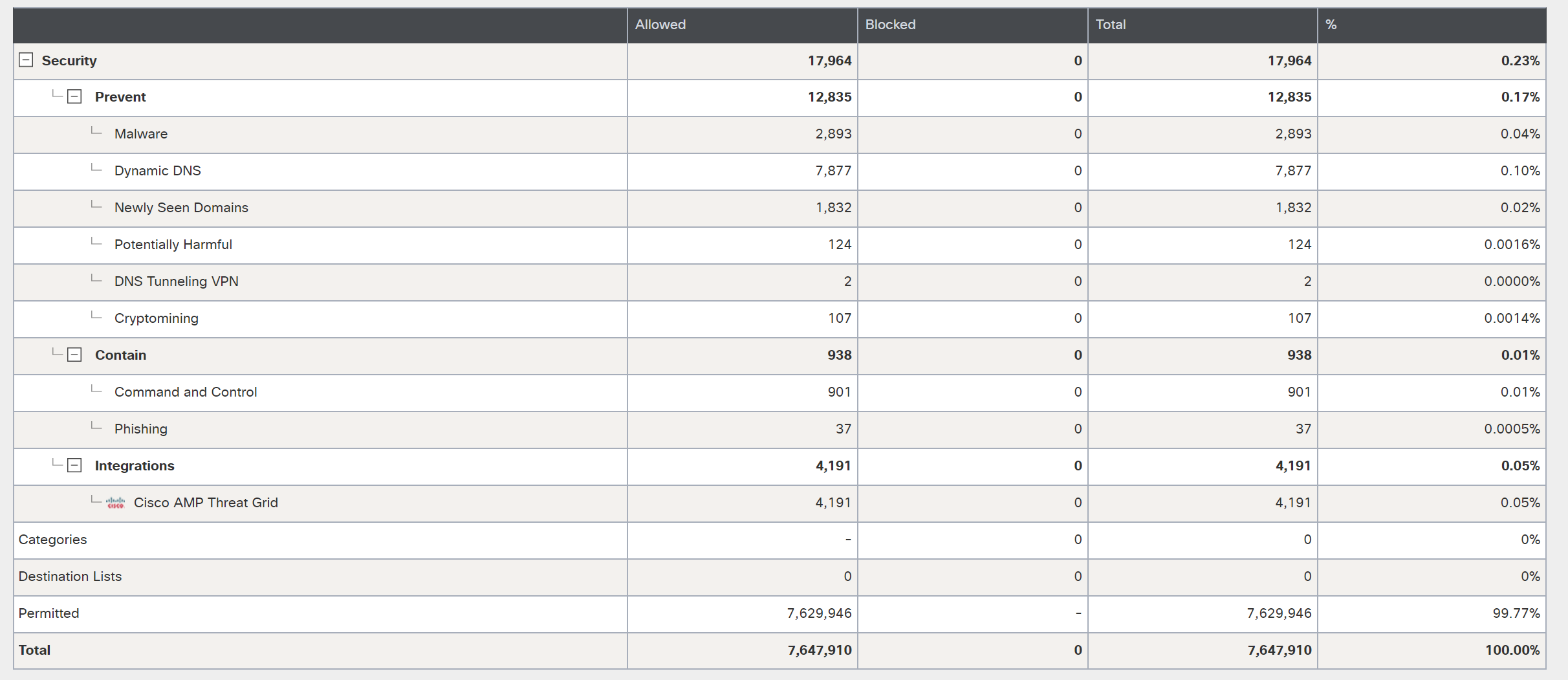

Pada 2017, kami mencatat sekitar 5,8 juta permintaan DNS di Black Hat Europe. Setahun kemudian, pada tahun 2018, kami mencatat 7,6 juta permintaan, yang sekitar 4000 terkait dengan aktivitas berbahaya, server tim, atau phishing.

Black Hat baru Eropa adalah notifikasi pengguna yang kredensial e-mailnya ditransmisikan dalam bentuk teks. Untungnya, dibandingkan dengan konferensi yang lalu, kali ini hanya 14 pengguna yang mengirim email mereka dalam mode yang tidak terlindungi. Ini adalah konferensi pertama di mana kami tidak mengamati dokumen keuangan atau perbankan yang dikirimkan dalam bentuk terbuka.

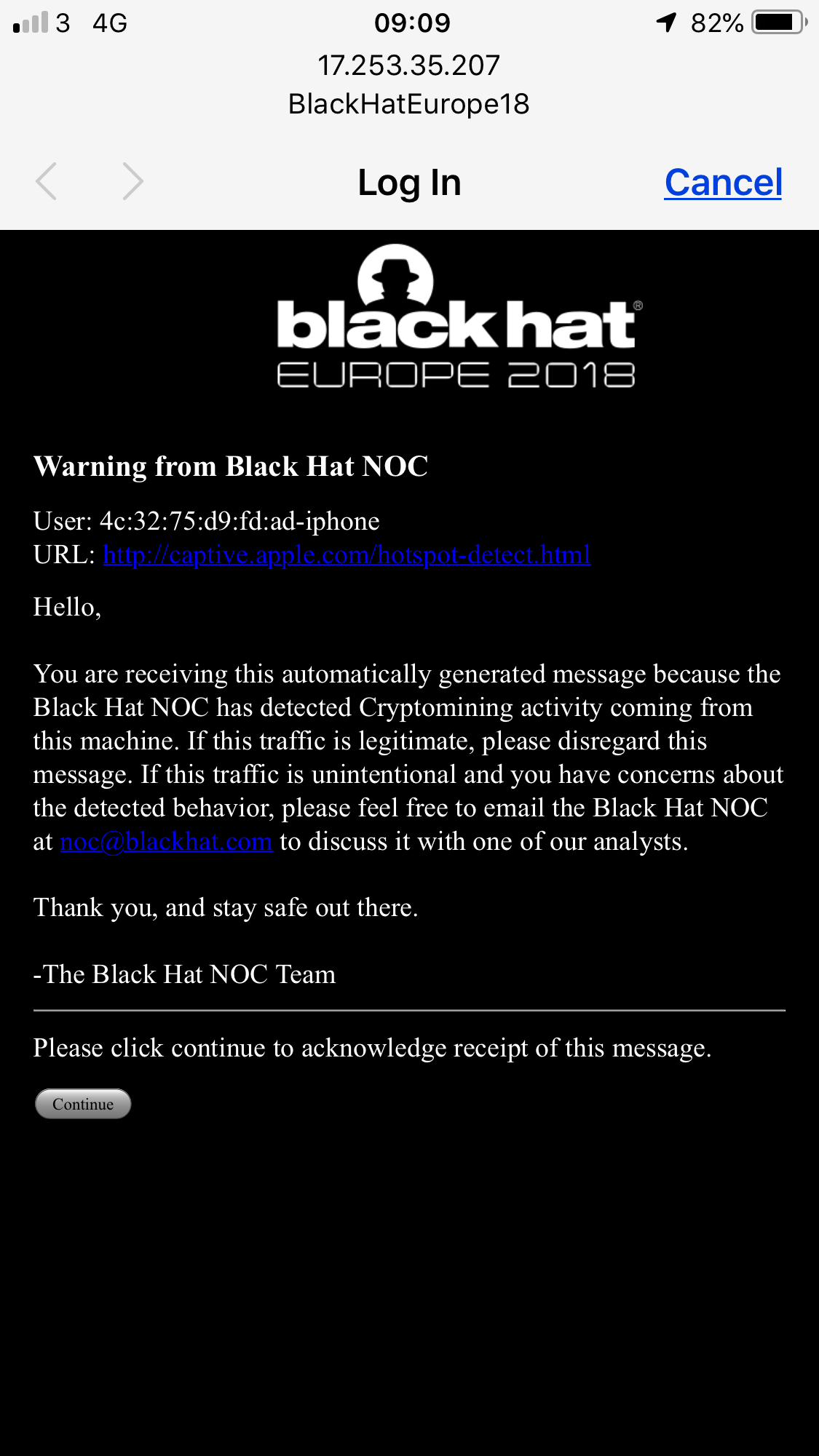

Tim NOC juga mencatat sejumlah besar akses ke sumber daya pertambangan. Untuk pertama kalinya, kami mulai merekam upaya semacam itu setahun yang lalu di Eropa, diikuti oleh lonjakan besar di Black Hat Asia.

Pengguna dengan penambang crypto diperingatkan oleh tim Black Hat NOC. Jika mereka menggunakan penambangan secara sadar, maka tidak ada masalah. Jika itu adalah masalah infeksi, maka pengguna ditawari bantuan dalam merawat komputer.

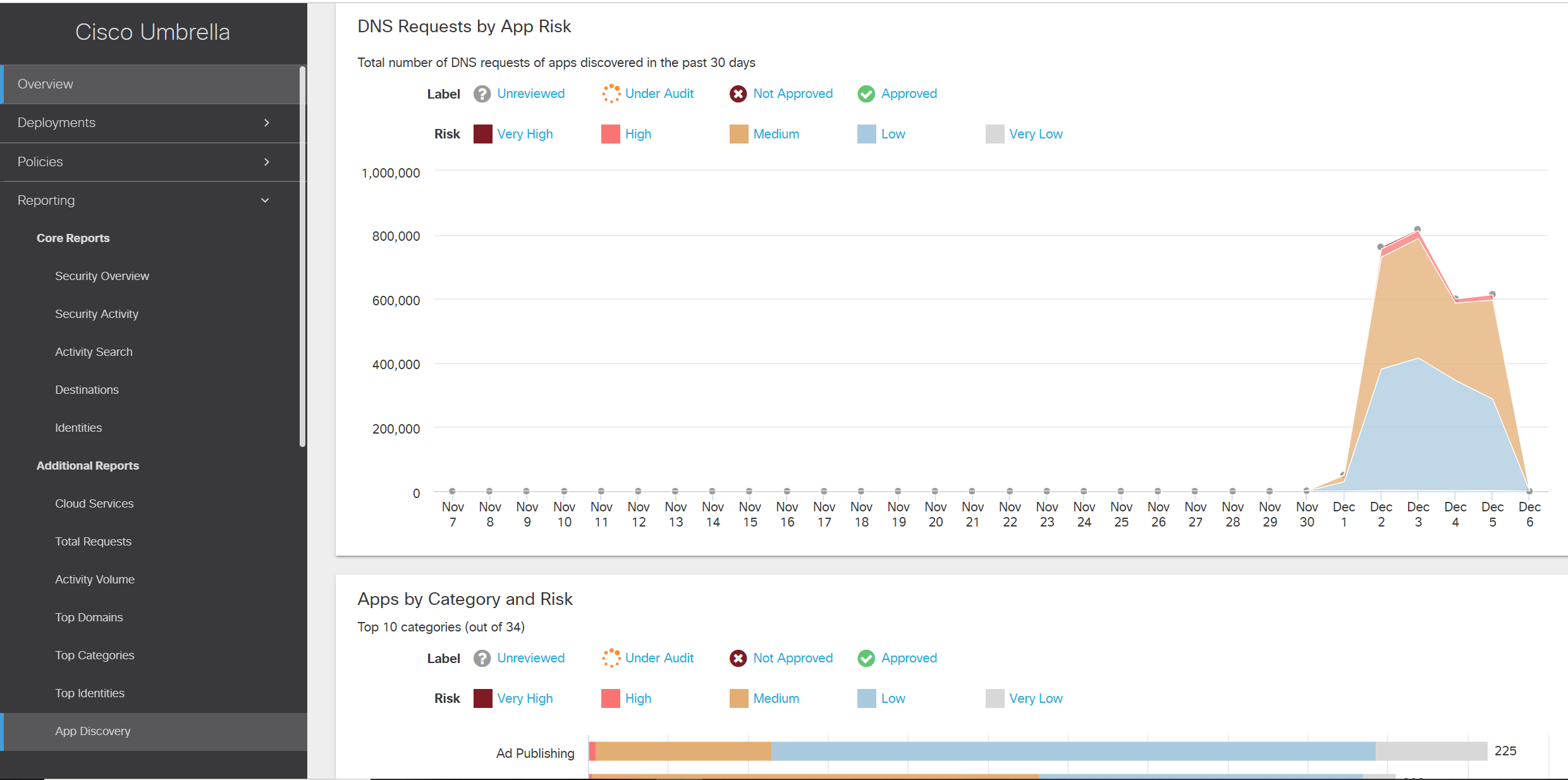

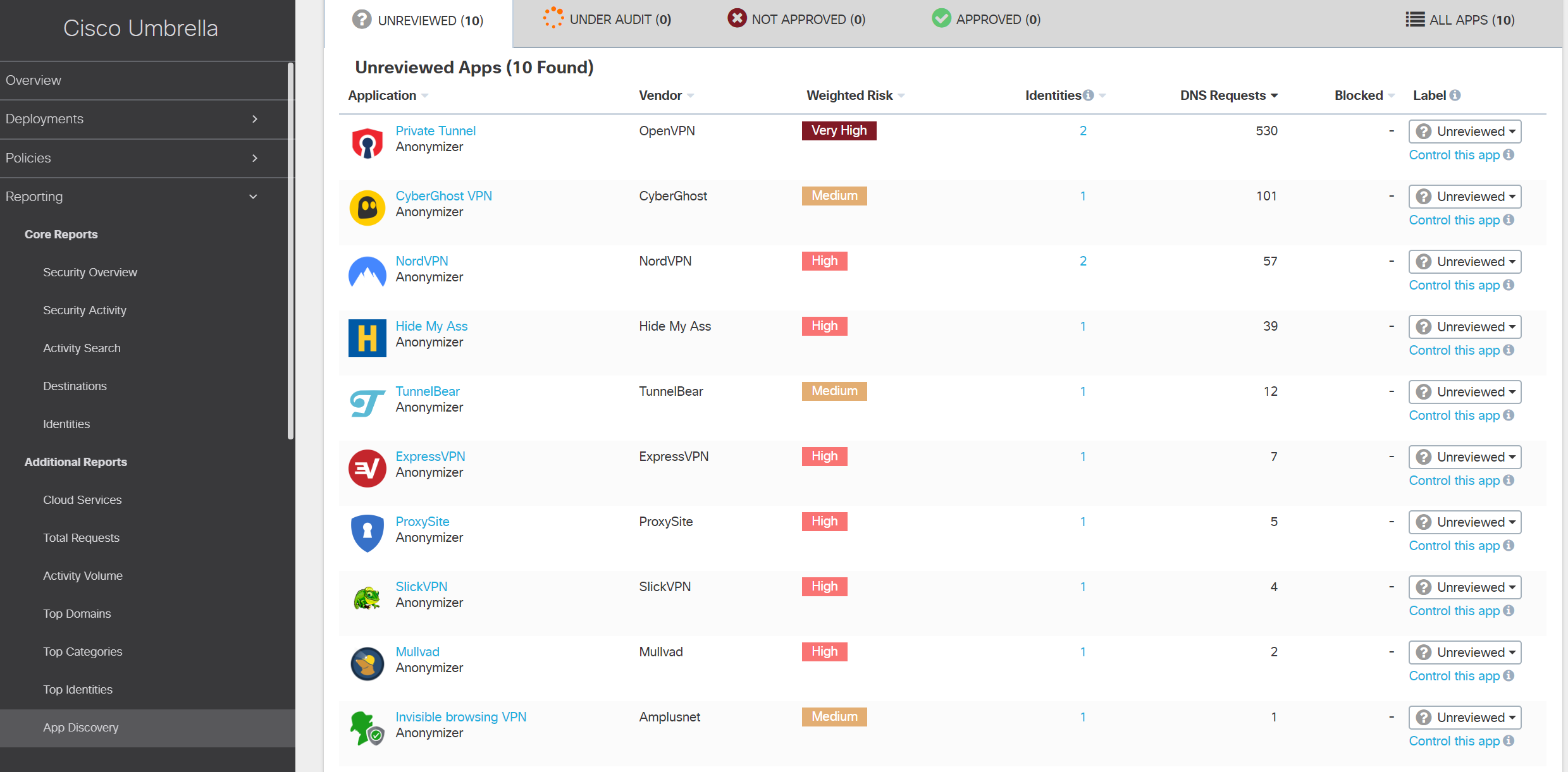

Juga, fitur baru dari Cisco Umbrella, yang diuji pada European Black Hat, adalah App Discovery, yang memungkinkan Anda mengidentifikasi aplikasi yang digunakan (sekarang ada lebih dari 2000) dengan penilaian risiko mereka terhadap perusahaan.

Jelas bahwa kebijakan Black Hat berbeda dari perusahaan biasa, yang mungkin melarang layanan anonim dan VPN yang dapat melanggar kebijakan keamanan perusahaan. Pada konferensi keamanan informasi, penggunaan aplikasi semacam itu cukup normal dan karenanya tidak diblokir. Tapi itu menarik untuk melihat solusi paling populer di kelas ini.

Perhentian berikutnya untuk tim Cisco Security adalah Konferensi RSA, yang akan diadakan pada bulan Maret tahun ini di San Francisco, di mana kita akan kembali bertanggung jawab atas RSA SOC. Jika Anda tiba-tiba berencana untuk menghadiri pameran ini, maka kami mengundang Anda untuk bertamasya ke pusat pemantauan keamanan dari salah satu acara keamanan informasi terbesar di dunia, yang dikunjungi oleh beberapa puluh ribu orang setiap tahun. Jika Anda akan berada di masa RSAC di San Francisco dan ingin mengunjungi pameran, tetapi tidak memiliki tiket untuk itu, maka Cisco memberi Anda kode promosi untuk tiket masuk gratis ke pameran - X8SCISCOP.