Mungkin saya akan mengatakan banalitas, tetapi orang-orang sangat aneh (dan karyawan TI itu dua kali lipat). Mereka sangat tertarik pada inovasi pemasaran dan sangat ingin memperkenalkannya, tetapi pada saat yang sama berlalu dengan teknologi yang benar-benar dapat melindungi perusahaan mereka dari bahaya nyata.

Ambil contoh, teknologi otentikasi dua faktor (2FA). Seorang penyerang dapat dengan mudah memata-matai kata sandi biasa dan / atau mencuri (

yang sangat sering terjadi ), dan kemudian masuk sebagai pengguna yang sah. Selain itu, pengguna itu sendiri kemungkinan besar tidak akan menebak tentang fakta pencurian kata sandi sebelum timbulnya konsekuensi yang tidak menyenangkan (dan terkadang sangat serius).

Dan ini terlepas dari kenyataan bahwa secara praktis bagi siapa pun adalah pengungkapan bahwa penggunaan metode otentikasi dua faktor akan sangat mengurangi kemungkinan konsekuensi serius, atau bahkan sepenuhnya melindungi diri sendiri dari mereka.

Di bawah potongan, kami akan memberi tahu Anda bagaimana kami mencoba menampilkan diri sebagai pengganti para pengambil keputusan tentang implementasi 2FA dalam organisasi, dan memahami cara menarik mereka.

Bagi yang ingin sedikit teori:Bagaimana kata sandi dicuriKetika ternyata karyawan menggunakan kata sandi sederhana ("

Qq1234567 "), mereka biasanya menetapkan kebijakan kata sandi yang kuat. Sebagai contoh:

kata sandi harus memiliki setidaknya 10 karakter, setidaknya satu huruf kecil dan satu huruf besar, setidaknya satu digit dan satu karakter lainnya; kata sandi tidak boleh mencakup kata-kata dan urutan numerik yang umum digunakan; kata sandi harus diganti sebulan sekali dan tidak boleh bertepatan dengan 12 kata sandi sebelumnya .

Tetapi sebagai hasil dari pengenalan kebijakan semacam itu, kata sandi menjadi sangat sulit untuk diingat sehingga mereka mulai ditulis. Dan tinggalkan di tempat-tempat paling menonjol di mana orang bisa memata-matai itu. Misalnya, seperti ini:

Kata sandi kolega yang lebih rapi dapat dilihat berdiri di sebelahnya saat mereka memasukkan kata sandi ini.

Distribusi Kali Linux , yang dirancang secara formal untuk pengujian penetrasi, termasuk perangkat lunak yang dapat digunakan untuk mencegat dan menganalisis lalu lintas untuk mendapatkan kata sandi untuk otentikasi, dan melakukan hal ini hampir secara otomatis. Anda tidak perlu memiliki kualifikasi tinggi atau pengetahuan khusus - cukup unduh kit distribusi Kali Linux dan jalankan program.

Jika seorang karyawan bekerja di luar kantor (perjalanan bisnis, mengunjungi pelanggan, liburan, kantor pusat), maka untuk membuat kata sandi mereka membuat titik akses palsu dengan nama yang sama dengan yang legal, misalnya, menggunakan

WiFi-Labu dari Kali Linux yang sama. Seseorang terhubung ke jalur akses Sheremetievo-WiFi di Sheremetyevo dan semua lalu lintasnya tersedia untuk penyerang. Cara lain untuk mencuri kata sandi adalah menginfeksi titik akses dengan kode berbahaya, setelah itu penyerang mendapat kesempatan untuk menganalisis lalu lintas yang lewat.

Cara kerja otentikasi dua faktorOtentikasi adalah proses memverifikasi identitas pengguna. Seorang pengguna dapat mengkonfirmasi identitasnya dengan bantuan beberapa faktor:

- Faktor pengetahuan ("Saya tahu"). Pengguna tahu kata sandi atau PIN rahasia uniknya. Kata sandi dapat dicuri menggunakan perangkat lunak dan perangkat keras khusus, atau hanya mengintip. Itu juga dapat diperoleh dengan bantuan rekayasa sosial, ketika korban secara mandiri akan mentransfer kata sandinya kepada penyerang.

- Faktor kepemilikan ("Saya punya"). Pengguna memiliki perangkat fisik yang harus digunakan dalam proses otentikasi. Biasanya, perangkat semacam itu adalah token USB atau kartu pintar (dapat juga berfungsi sebagai kartu akses elektronik ke kantor). Untuk otentikasi, token atau kartu pintar harus terhubung ke komputer atau perangkat seluler. Anda juga dapat menggunakan penghasil kata sandi satu kali perangkat lunak atau perangkat keras.

- Faktor properti ("Saya"). Biometrik seperti sidik jari, pola iris, DNA, dll. Sebuah faktor yang tampaknya sangat dapat diandalkan, tetapi sebenarnya memiliki banyak kelemahan. Pembaca biometrik berkualitas tinggi cukup mahal, dan yang murah tidak cukup andal. Sidik jari telah dipalsukan , pemindai iris sering keliru, dan identifikasi wajah bisa dibodohi menggunakan model kepala tiga dimensi . Selain itu, jumlah indikatornya sangat terbatas (10 jari, dua mata, satu suara). Kata sandi yang dikompromikan dapat diubah, token yang hilang dapat diganti, tetapi meretas jari Anda jika informasi tentang sidik jari mencapai penyerang entah bagaimana sangat tidak benar (dan menumbuhkan yang baru sama sekali tidak mungkin). Kami juga tidak akan mempertimbangkan prosedur menyakitkan dari pembakaran sidik jari dengan laser.

Kombinasi dari dua faktor yang saling terkait adalah otentikasi dua faktor.Dalam kebanyakan kasus, pengguna perlu menghubungkan token / smart card ke komputer dan memasukkan kode PIN yang membuka akses ke token (untuk beberapa token OTP, Anda harus memasukkan kode dari layar perangkat).

Kode PIN dapat dianggap cukup sederhana, karena bahkan setelah mengenalinya, penyerang tidak dapat melakukan apa pun tanpa token. Dan jika token dicuri, pemilik akan segera mendeteksi fakta ini dan segera menelepon atau menulis ke administrator sistem, yang harus segera mencabut sertifikat pengguna, yang berarti bahwa masuk menggunakan token yang dicuri tidak akan lagi mungkin.

Sistem operasi Microsoft Windows / Windows Server berisi semua perangkat lunak yang diperlukan untuk menerapkan otentikasi dua faktor berdasarkan token / kartu pintar dalam organisasi, yaitu, Anda tidak perlu membeli perangkat lunak tambahan, dan setiap karyawan harus

memberikan token .

Perlu dicatat bahwa penggunaan kode konfirmasi yang diterima melalui SMS bukan merupakan elemen otentikasi dua faktor, tetapi

verifikasi dua tahap dan memberikan perlindungan yang

jauh lebih lemah terhadap peretasan. Sebagai contoh, scammers telah belajar

kartu SIM palsu , yang memungkinkan mereka untuk mencegat SMS dan pesan layanan dan sebagai hasilnya mencuri uang dan informasi.

Dan dalam beberapa kasus,

akses ke kartu SIM disediakan oleh karyawan operator seluler yang terlalu percaya atau tidak jujur.

Berikut ini adalah artikel terbaru yang diterbitkan di Habré , di mana penulis menunjukkan perwakilan mana dari operator yang setuju untuk memenuhi "cracker" yang dituduhkan dan mana yang menolak.

Juga, Anda tidak boleh lupa tentang phishing, ketika orang, setelah persuasi tertentu, membantu scammers sendiri dengan memberi tahu mereka tentang kode yang dikirim melalui SMS. Untuk melengkapi semua ini, kode SMS biasanya dikirim ke server melalui jaringan publik, mis. Media transmisi tidak dipercaya. Ya, dan lingkungan runtime juga tidak tepercaya - perangkat lunak berbahaya dapat hidup di telepon pintar, yang segera mengirim kode yang dikirim ke penyerang.

Baru-baru ini, alih-alih mengirimkan kode melalui SMS, diusulkan untuk menggunakan pemberitahuan PUSH. Dikatakan bahwa mereka lebih aman, tetapi tidak demikian, karena semua pemberitahuan melewati Layanan Pemberitahuan Dorong sebelum mencapai perangkat pengguna. Dan, misalnya, Program Pengembang Apple secara langsung melarang (Perjanjian Lisensi, Lampiran 1, paragraf 4) tindakan ini karena ketidakamanan pemberitahuan tersebut. Detailnya dijelaskan dalam

artikel yang sangat masuk akal ini .

Jadi, ada teknologi otentikasi dua faktor yang dapat, dengan biaya minimal (uang dan waktu), secara efektif melindungi pengguna dari pencurian kata sandi, dan, sebagai akibatnya, majikan mereka dari kehilangan informasi dan masalah keamanan lainnya.

Tetapi untuk beberapa alasan, teknologi ini telah diperkenalkan hanya dalam jumlah yang relatif kecil dari perusahaan yang paling dilindungi dan maju di bidang keamanan informasi. Tunggu apa lagi? Jangan khawatir tentang keamanan infrastruktur TI mereka atau tidak menganggap ancamannya serius? Dan dapatkah Anda yakin bahwa penerapan langkah-langkah keamanan tambahan akan menyebabkan penurunan kondisi kerja pengguna dan / atau penurunan efisiensi mereka?

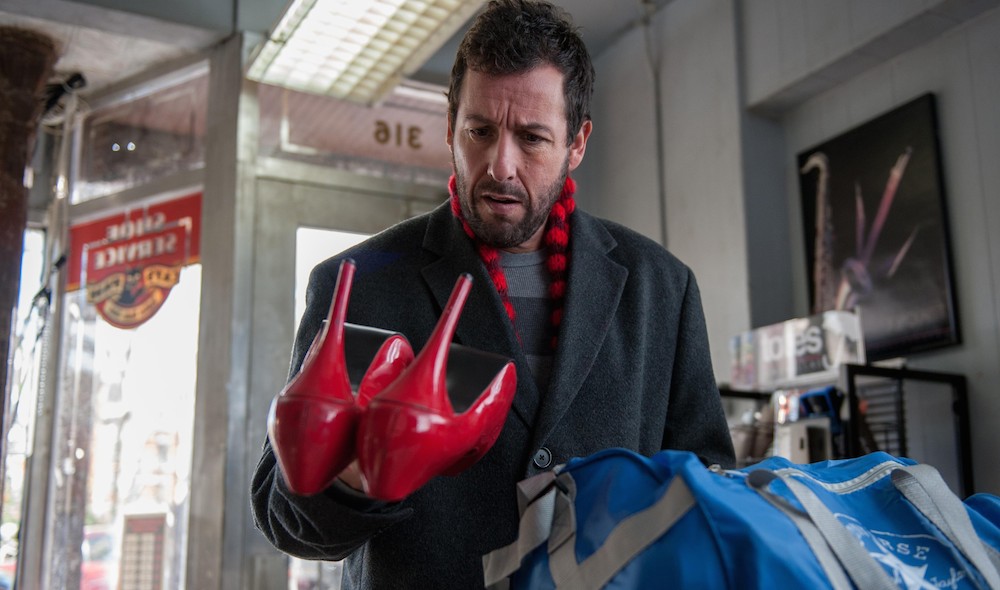

Untuk memahami hal ini, kami memutuskan untuk beralih ke metode lama yang telah terbukti - untuk menghasilkan karakter yang harus bertanggung jawab untuk mengimplementasikan 2FA, dan dalam proses menggambarkan profil perilaku mereka, coba masuk ke sepatu mereka (atau, seperti kata orang Amerika,

berjalan di sepatu mereka ). Jika metode seperti itu berfungsi untuk merancang produk baru, lalu mengapa tidak seefektif menganalisis alasan untuk (tidak) menggunakan teknologi yang telah teruji waktu?

Kami menciptakan empat karakter: dua direktur dan dua kepala departemen TI untuk dua perusahaan - besar dan sedang. Dan untuk masing-masing dari mereka, mereka menulis kisah mereka sendiri. Ini yang pertama.

Fedor

Perusahaan

Kilang minyak FlyTech, bagian dari pemegang minyak besar FlyOil. Secara total, lebih dari 3 ribu orang bekerja di kilang, tetapi sekitar seribu orang terhubung dengan teknologi komputer. Keduanya adalah unit bantu (manajer, pembukuan, logistik, layanan penjualan, pemasaran), dan pekerja produksi yang bekerja dengan sistem kontrol proses otomatis (sistem kontrol proses otomatis - produksi produk minyak bumi) melalui terminal Microsoft Windows.

Judul pekerjaan

Kepala Departemen TI. Dia memimpin tim 10 orang.

Apa yang bertanggung jawab

Untuk kinerja infrastruktur TI perusahaan. Secara kasar, sehingga tidak ada yang mengeluh tentang apa pun.

- Fedor tahu bahwa keterampilan IT karyawan yang rendah dapat menyebabkan crash pada PC mereka. Dia mengorganisasi layanan dukungan teknis yang bekerja dengan masalah kecil serupa.

- Fedor tahu bahwa peralatan itu menua dan mungkin gagal, membuat pekerjaan seorang karyawan, departemen, atau seluruh pabrik menjadi tidak mungkin. Oleh karena itu, ia mengatur dana cadangan dalam hal penggantian dan kebijakan penggantian darurat yang ditentukan - prosedur dan mereka yang bertanggung jawab.

- Fedor tahu bahwa karena serangan hacker, kegagalan perangkat keras, kebakaran, banjir, dll, data dapat rusak. Dia mengatur pembuatan cadangan data dan menetapkan kebijakan untuk pemulihan data jika terjadi kegagalan.

- Fedor tahu bahwa perangkat lunak server macet yang dapat membahayakan pekerjaan kantor atau produksi. Oleh karena itu, ia menggunakan metode pemecahan masalah online dan kebijakan yang ditentukan untuk memulihkan uptime perangkat lunak server.

- Fedor takut virus. Dia tahu bahwa mereka dapat menginfeksi komputer karyawan atau sistem ICS. Karena itu, ia membeli dan menginstal perangkat lunak antivirus dan mengkonfigurasinya agar diperbarui secara berkala.

- Fedor takut pada peretas jaringan, jadi ia menggunakan alat deteksi dan pencegahan intrusi dan alat keamanan jaringan lainnya.

Apa kesamaan enam poin ini? Fedor mengerti bahwa jika sesuatu terjadi dalam kerangka di atas, maka mereka akan memintanya. Kadang-kadang untuk penyebabnya (virus, jika mereka menyebar tidak terkendali melalui jaringan), kadang-kadang untuk konsekuensinya (kurangnya cadangan selama pemulihan).

Apa yang tidak bertanggung jawab

- Untuk fakta bahwa walaupun memiliki sumber TI, itu jatuh ke dalam bidang tanggung jawab manajer lain. Misalnya, jika terminal operator sistem kontrol otomatis rusak, maka Fedor bertanggung jawab untuk ini. Jika operator sistem kontrol proses otomatis memasukkan perintah yang salah, ini akan menjadi masalah pabrikan. Atas perintah mereka, Fedor dapat memberikan perintah untuk memodifikasi perangkat lunak dari sistem kontrol proses otomatis sehingga ia mengenali perintah yang salah dan tidak memungkinkan mereka untuk mengeksekusi. Tetapi TK akan ditulis oleh pekerja produksi, Fedor hanya akan menjadi perantara dan bertanggung jawab untuk implementasi dan operasi bebas masalah. Contoh yang lebih dekat dengan topik ini adalah jika seorang karyawan yang secara hukum memiliki hak untuk bekerja di infrastruktur TI suatu perusahaan mencoba menggunakannya untuk tindakan yang merusak atau ingin menggunakan informasi perusahaan untuk tujuan pribadi, maka Fedor akan merespons hanya jika lebih banyak hak diberikan daripada Penting bagi karyawan saat ini untuk melakukan tugas pekerjaannya. Kalau tidak, ini akan menjadi masalah dinas keamanan dan atasan langsung karyawan.

- Untuk penerapan risiko yang diterima oleh manajemen. Tidak mungkin untuk bertahan melawan segala sesuatu atau terlalu mahal. Jika manajemen memutuskan, misalnya, bahwa hilangnya server sepenuhnya karena kebakaran atau banjir tidak mungkin karena lokasi atau perlindungan ruang server, maka tidak ada uang yang akan dialokasikan ke server cadangan. Dan jika ada masalah, tanggung jawab akan ditanggung oleh manajemen.

Namun! Ini benar jika Fedor memberi tahu manajemen terlebih dahulu tentang risiko ini. Faktanya adalah bahwa manajer puncak jarang spesialis IT, sehingga mereka bahkan tidak dapat menebak seberapa banyak hal buruk dapat terjadi. Karena itu, jika terjadi sesuatu yang tidak disadari oleh puncak, maka Fedor akan dinyatakan bersalah. Karena itu, ia mencoba memperingatkan tentang kemungkinan masalah, tetapi setelah itu tanggung jawab untuk mengambil keputusan beralih ke puncak.

Pandangan dunia profesional

Fedor memiliki cukup banyak masalah dan kekhawatiran dalam pelaksanaan tugasnya dan dalam pertahanan terhadap ancaman yang dianggapnya mungkin atau yang ia sendiri temui. Dia juga memahami bahwa produsen sistem keamanan berfokus pada penjualan produk mereka, oleh karena itu mereka tertarik untuk menakut-nakuti sebanyak mungkin - muncul dengan ancaman baru dan melebih-lebihkan probabilitas dan signifikansi dari yang sudah ada. Oleh karena itu, Fedor biasanya sangat skeptis tentang cerita tentang ancaman baru dan bagaimana menyelesaikannya.

Lebih mudah bagi Fedor untuk percaya pada ancaman baru yang disebabkan oleh putaran baru pengembangan teknologi atau peretas membuka lubang baru untuk meretas daripada ancaman lama yang secara teoritis dapat ia temui tetapi tidak hadapi.

Ketika Fedor belajar tentang ancaman baru yang ia yakini, ia menulis rencana perlindungan sederhana terhadap ancaman ini, menunjukkan sumber daya apa (orang, perangkat lunak, perangkat keras) yang diperlukan untuk ini. Rencana ini disajikan ke puncak. Jika puncak setuju untuk mengalokasikan sumber daya yang sesuai, maka perlindungan terhadap ancaman khusus diperkenalkan di kilang, Tetapi karena puncak bukan profesional TI, persetujuan untuk implementasi rencana seringkali tergantung pada pengajuan yang benar dari Fedor. Itu tergantung pada apakah ia benar-benar ingin menerapkan perlindungan terhadap ancaman ini atau apakah ia ingin mengalihkan tanggung jawab potensial ke puncak jika ancaman itu ternyata benar-benar nyata dan rencana untuk mencegahnya tidak diterima.

Sikap saat ini untuk 2FA

Selama ini, Fedor tidak pernah menghadapi konsekuensi serius dari pencurian kata sandi. Dia siap mengakui bahwa beberapa karyawan dapat mengetahui kata sandi orang lain, dan bahkan diam-diam mendengar beberapa kali bagaimana karyawan mendiskusikan kata sandi mereka. Fedor bahkan menyadari bahwa karyawan mentransfer kata sandi mereka, tidak memblokir sesi, bekerja dari akun orang lain. Tetapi, menurutnya, ini tidak dan tidak akan menyebabkan kebocoran serius, apalagi peretasan atau kerusakan. Dia siap untuk mengakui bahwa hubungan sebab akibat ada, tetapi ingin seseorang untuk menunjukkannya dengan jelas kepadanya. Dia tidak akan mempertimbangkan 2FA sampai ada preseden yang jelas, atau sampai dia dipaksa

Menurut Fedor, dinas keamanan bertanggung jawab atas perang melawan kebocoran (departemen TI hanya dapat menyediakan sarana teknis yang diperlukan). Pada akhirnya, IT tidak memaksa IT untuk memantau penyimpanan dokumen kertas dan kunci besi dari kantor - bahkan jika IT melayani kamera pengawas video yang dipasang atas perintah Dewan Keamanan.

Fedor percaya bahwa perusahaan memiliki kebijakan yang mewajibkan karyawan menyimpan kata sandi mereka dengan aman yang ditandatangani oleh karyawan itu sendiri. Dan jika sesuatu terjadi, maka orang tertentu akan dihukum karena kecerobohannya. Dan mengawasi pelaksanaan kebijakan membiarkan Dewan Keamanan. Namun, di sini, orang tidak dapat gagal untuk memperhatikan bahwa teori sering menyimpang dari praktik. Pegawai yang sangat penting atau terhormat tidak akan tersentuh walaupun dia menulis kata sandi di dahinya, dan karyawan level rendah yang tidak berkuasa tidak peduli, karena dia tidak akan rugi. Hanya penggunaan cara teknis yang dapat menyamakan semua orang.

Satu-satunya area di mana Fedor benar-benar khawatir adalah keamanan kata sandi untuk administrator sistem. Karena jika seseorang merusak infrastruktur TI atas nama sysadmin dan dengan haknya yang luas, penyelidikan serius pasti akan dilakukan, di mana tidak hanya sysadmin yang ceroboh dapat ditugaskan kepada para pelaku, tetapi juga (tergantung pada tingkat keparahan kerusakan) Fedor sendiri.

Nah, di mana kesimpulannya? Mereka belum, karena di luar ruang lingkup artikel ini ada cerita tentang tiga karakter lagi - kepala langsung Fedor, direktur umum kilang, serta kepala departemen TI dan pemilik bisnis logistik. Kami akan segera memberi tahu Anda pendapat mereka tentang otentikasi dua faktor.

Sementara itu, saya benar-benar ingin tahu pendapat Anda tentang 2FA - baik dalam bentuk komentar gratis maupun dalam bentuk tanggapan terhadap survei. Apakah Anda menemukan topik ini relevan? Apakah ancaman itu nyata dari sudut pandang Anda? Haruskah bisnis mengeluarkan uang untuk mengimplementasikan 2FA?

Omong-omong - apakah Anda mengenali diri Anda di Fedor, atau mungkin bos / rekan kerja Anda mirip dengannya? Dan mungkin kita salah dan karakter yang sama memiliki minat yang sama sekali berbeda?