Sejauh ini, berita utama minggu lalu adalah kebocoran "Collection # 1" - sebuah database yang terdiri dari 2,7 miliar email: pasangan kata sandi, atau 773 juta entri unik. Kebocoran telah dibahas secara rinci baik di

sini di Habré , dan di

blog , mungkin kolektor kata sandi tidak aman yang paling terkenal, Troy Hunt. Kami tidak akan mengulangi, lebih baik mari kita bicara tentang apa yang harus dilakukan?

Kata sandi telah lama

dikenal sebagai cara yang tidak dapat diandalkan untuk melindungi akun online. Dengan probabilitas tinggi, semua kata sandi Anda satu dekade yang lalu sudah dapat diakses oleh para penyerang berkat banyaknya kebocoran besar dan kecil dari

Linkedin ,

Vkontakte ,

Twitter ,

Tumblr dan MySpace dan, tentu saja,

Yahoo . Spoiler: Tidak ada solusi sederhana untuk masalah ini, tetapi ada serangkaian tindakan yang akan membantu mengurangi risiko membobol akun penting.

Jika Anda berlangganan layanan HaveIBeenPwned dari Troy Hunt, Anda menerima pesan serupa dengan probabilitas 34% minggu lalu:

Oke, email Anda ada di database, apa selanjutnya? Anda dapat pergi ke

situs dan melihat di mana alamat ini muncul sebelumnya. Dan periksa alamat lain. Dan itu dia. Dalam hal alamat yang telah lama digunakan, editor yang mahal mengamati daftar selusin basis data kata sandi yang bocor. Muncul pertanyaan logis: kata sandi mana yang bocor? Untuk layanan apa saya perlu mengganti kata sandi? Dalam kasus insiden dengan layanan tertentu, Anda dapat menjawab setidaknya pertanyaan kedua. Dalam hal Koleksi # 1 yang bocor, Anda tidak akan menerima jawaban seperti itu. Kebocoran baru adalah kompilasi dari berbagai sumber yang tidak diketahui asalnya.

Nah, pada layanan yang sama Anda dapat memeriksa kata sandi Anda sendiri. Jika Anda tidak mempercayai Troy Hunt, Anda dapat mengunduh basis data kata sandi hash dan memeriksa kata sandi secara offline. Atau putuskan saja bahwa setidaknya seseorang di dunia ini kadang-kadang perlu dipercaya.

Anda dapat menggunakan layanan berlumpur yang mengembalikan saluran dari basis data yang bocor untuk mendapatkan uang, tetapi Anda tidak perlu mempercayai mereka. Selain itu, Anda tidak boleh mengunduh sendiri database yang bocor itu, yang tampaknya telah tersebar di seluruh Internet. Jika kebocoran baru berisi kata sandi unik dari satu layanan, maka ini tentu saja merupakan masalah. Tetapi jika kata sandi ini juga berlaku untuk semua akun Anda secara umum, ini berpotensi bencana.

Siapa yang harus disalahkan atas fakta bahwa kata sandi Anda dapat diakses oleh penyusup? Mungkin juga ada banyak kemungkinan jawaban. Jelas - kebocoran basis data kata sandi dari beberapa layanan jaringan.

Daftar database yang membentuk "Koleksi # 1" memiliki sejumlah besar situs kecil dan forum yang diretas pada waktu yang berbeda. Sekitar sekali setiap beberapa tahun, kebocoran data dari layanan besar terjadi. Namun masalahnya bukan hanya pada mereka.

Tangkapan layar diambil dari

pos ini oleh Troy Hunt sebagai tanggapan atas kecurigaan pencurian basis data kata sandi dari layanan musik Spotify. Layanan ini tidak bisa disalahkan: menggunakan pasangan login-kata sandi yang sudah diketahui dari kebocoran lainnya, penyerang dapat memecahkan beberapa akun Spotify, termasuk akun dengan langganan berbayar. Ini adalah konsekuensi yang jelas dari penggunaan kembali kata sandi yang sama. Tapi itu belum semuanya. Kata sandi Anda disimpan di browser, Anda memasukkannya di berbagai komputer dan perangkat seluler. Data ini juga dapat dicuri di sisi Anda. Akhirnya, banyak situs tidak hanya memiliki perlindungan yang buruk terhadap pencurian informasi pribadi pengguna - mereka bahkan tidak menggunakan HTTPS, yang berarti bahwa kata sandi Anda ke layanan tersebut dikirim dalam bentuk teks yang jelas dan dapat dicegat. Anda juga bisa menjadi korban phishing di beberapa titik dan bahkan tidak menyadarinya ("well, saya tidak bisa masuk, maka saya akan coba lagi").

Semua ini menciptakan lingkungan yang agak tidak menyenangkan bagi pengguna rata-rata, ketika tidak ada pemahaman yang jelas tentang apa yang terjadi dan di mana serta apa akibatnya. Membocorkan kata sandi dari satu layanan dapat menyebabkan peretasan lainnya menggunakan kata sandi yang sama. Anda (atau, lebih buruk lagi, kerabat Anda yang tidak siap secara teknis) dapat mencoba memeras, menggunakan kata sandi asli salah satu akun Anda sebagai argumen. Melalui layanan pembayaran yang diretas dan situs web yang menyimpan detail kartu kredit Anda, mereka dapat mencuri uang sungguhan. Di sini Anda mungkin bisa menjadi Kapten Bukti dan merekomendasikan beberapa jenis pengelola kata sandi untuk menyelesaikan masalah utama - penggunaan kembali. Namun kenyataannya, tidak semuanya begitu sederhana.

Kisah kebocoran kata sandi utama berikutnya adalah kisah tentang

keamanan operasional (istilah yang dipinjam dari militer). Maksud OPSEC adalah bahwa melindungi data Anda adalah proses yang berkelanjutan. Tidak ada satu metode yang dapat diandalkan yang menyelesaikan semua masalah sekaligus dan untuk semua. Katakanlah Anda menggunakan pengelola kata sandi. Sudahkah Anda mengubah kata sandi di semua situs? Bagaimana dengan forum yang sudah lama terlupakan? Apakah mungkin untuk memintas pengelola kata sandi atau perlindungan lainnya menggunakan phishing? Ya cukup.

Otentikasi dua faktor menambahkan lapisan perlindungan lain ke akun Anda. Apakah mungkin untuk menyiasatinya? Kamu bisa. Contoh bypass otorisasi SMS, menggunakan, misalnya, rekayasa sosial untuk mengkloning kartu SIM, sudah cukup. Baru-baru ini, bukti-konsep intersepsi data yang dimasukkan oleh pengguna selama otorisasi 2FA telah

ditunjukkan . Pada bulan Desember, sebuah

Trojan diketahui mencuri dana dari PayPal, yang sama sekali tidak mencuri kata sandi atau token 2FA, tetapi menunggu login ke aplikasi yang sah dan mengendalikan kontrol.

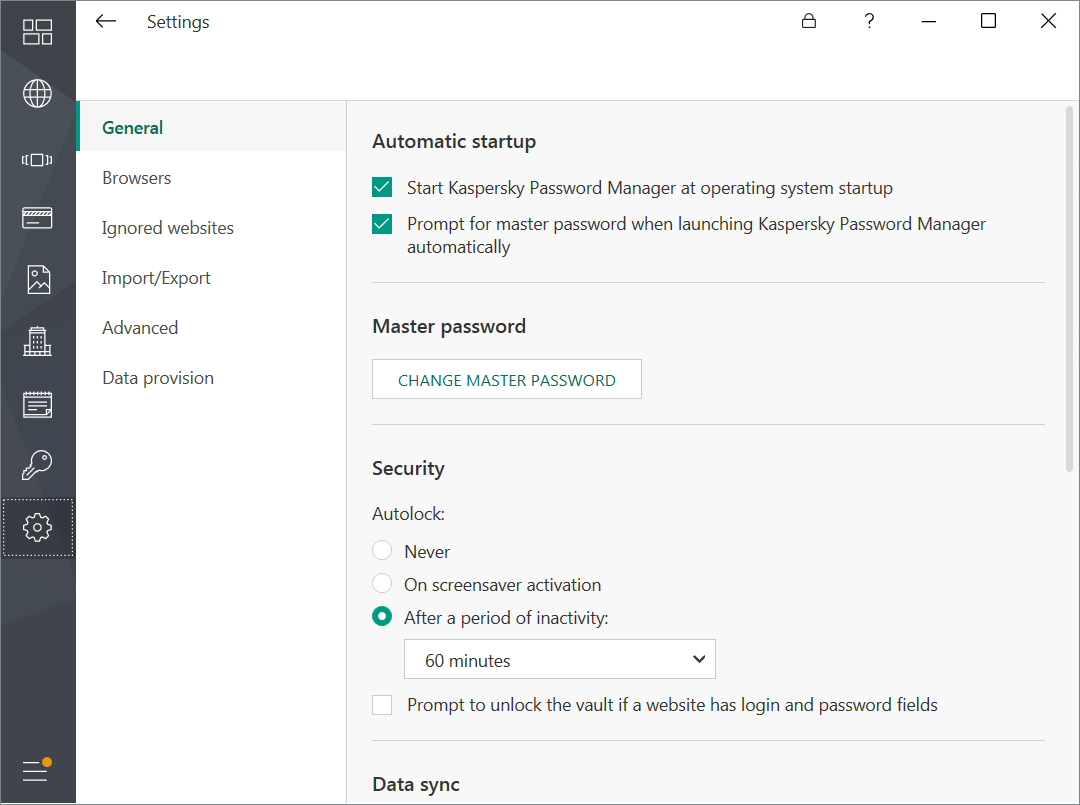

Pendekatan yang tepat adalah dengan menggunakan kombinasi cara teknis untuk melindungi akun, seperti pengelola kata sandi dan otorisasi dua faktor, ditambah penggunaan perangkat lunak dan perangkat yang berorientasi keamanan. Tanpa mencoba membuat daftar metode yang lengkap, kami memberikan contoh. Mungkin, tidak perlu untuk menghubungkan akuntansi alat kerja ke email pribadi. Pasti layak untuk mendapatkan email terpisah untuk layanan keamanan yang lemah - forum yang lama namun bermanfaat tanpa https dan sejenisnya. Atau sebaliknya, Anda dapat membuat akun email untuk layanan yang paling penting, jangan bersinar di Internet, jangan berkorespondensi dengannya dan lindungi sebanyak mungkin dengan semua cara yang tersedia. Jika terjadi kebocoran, penyerang akan menerima alamat email untuk layanan "tidak aman" dan tidak akan dapat menggunakannya untuk menyerang akun penting Anda. Hal utama adalah jangan bingung dengan celana opsec Anda sendiri.

Kami menambahkan di sini penolakan untuk menginstal aplikasi yang dipertanyakan pada smartphone dan desktop, atau, bahkan lebih baik, instalasi perangkat lunak antivirus, yang juga tidak menyelesaikan semua masalah, tetapi memberikan kontribusi nyata pada celengan keamanan keseluruhan. Ponsel ini umumnya layak disimpan, karena biasanya berisi kunci untuk semua pintu. Bahkan langkah-langkah ini tidak menghalangi perubahan kata sandi reguler setidaknya pada layanan yang sering digunakan dengan frekuensi tertentu. Frekuensi prosedur ini tergantung pada tingkat paranoia pribadi Anda: sekali setiap enam bulan harus lebih dari cukup. Simpan daftar layanan penting, beri pengingat, jangan menyimpan data pembayaran saat mereka menawarkannya kepada Anda, bahkan jika itu eBay atau Aliexpress. Apakah semua metode ini memberikan jaminan seratus persen untuk perlindungan data Anda? Tidak, mereka tidak, di bidang perlindungan apa pun tidak terjadi sama sekali. Tetapi mereka akan melindungi Anda tidak hanya dari metode isian kredensial, ketika mereka mencoba menerapkan kata sandi yang bocor dari daftar ke layanan apa pun, tetapi juga dari beberapa metode rumit. Dalam hal ini, ketika Anda menerima surat berikutnya dari HaveIBeenPwned, ini tidak akan menjadi alasan panik, tetapi pemicu untuk melakukan prosedur yang biasa memeriksa aset tidak berwujud Anda.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.