Trend Micro merilis sebuah penelitian yang meneliti kerentanan sistem kendali jarak jauh radio industri dan seberapa mudah penyerang dapat menggunakannya untuk menyerang fasilitas industri.

Trend Micro merilis sebuah penelitian yang meneliti kerentanan sistem kendali jarak jauh radio industri dan seberapa mudah penyerang dapat menggunakannya untuk menyerang fasilitas industri.

Baru-baru ini, kami (spesialis Trend Micro) menerbitkan hasil penelitian lain, yang kali ini menyangkut sistem remote control radio yang digunakan untuk bekerja dengan peralatan industri. Dalam perjalanan penelitian, kami menguji peralatan dari tujuh vendor besar untuk menemukan kerentanan dalam sistem perlindungannya, dan cara-cara yang dapat digunakan para penjahat, ingin mengambil kendali atas peralatan ini. Dan mereka menemukan bahwa itu adalah karakteristik kerentanan dan metode. Secara potensial, mereka dapat digunakan untuk menyabotase produksi, pencurian, dan bahkan pemerasan.

Pertahanan VS Serangan: Analisis Kerentanan

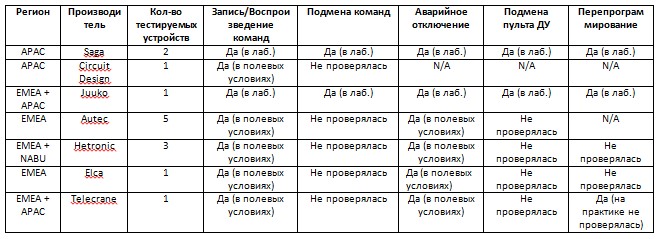

Untuk penelitian kami, kami menggunakan sampel peralatan dari tujuh produsen sistem kontrol radio paling populer di dunia, termasuk Saga, Desain Sirkuit, Juuko, Autec, Hetronic, Elca dan Telecrane. Peralatan Saga dan Juuko diuji di laboratorium untuk mempelajari protokol yang digunakan dengan lebih baik, dan meretas sistem kontrol dari lima vendor lainnya dilakukan langsung di lapangan. Pencarian kerentanan dilakukan di lima bidang utama: merekam / memutar perintah kendali jarak jauh, mengganti perintah dari kendali jarak jauh, memulai mematikan peralatan secara darurat, mengganti kendali jarak jauh yang terhubung ke sistem, dan memprogram ulang peralatan.

Hasil penelitian. Status T / A berarti perangkat pada prinsipnya tidak mendukung fungsi yang diuji (misalnya, fungsi shutdown darurat).

Hasil penelitian. Status T / A berarti perangkat pada prinsipnya tidak mendukung fungsi yang diuji (misalnya, fungsi shutdown darurat).Studi-studi ini juga mengungkapkan kelemahan utama dalam protokol dan perangkat lunak transfer data yang digunakan, termasuk tidak adanya kode yang berubah (mis., Paket data yang pernah dicegat dapat digunakan di masa mendatang), tidak adanya sama sekali atau lemahnya perlindungan data kriptografi (ditransmisikan antara penerima dan pemancar). urutan perintah dapat dengan mudah didekripsi), serta kurangnya metode perlindungan perangkat lunak (perangkat lunak untuk memancarkan pemancar dan penerima tidak dilindungi dari digunakan oleh penjahat dunia maya sendiri. x gol).

Perlu dicatat bahwa mengembangkan "tambalan" untuk ketiga masalah ini sangat sederhana, tetapi mereka dapat diimplementasikan dengan cepat dan efisien hanya untuk perangkat lunak yang mendukung penambahan sistem kontrol akses. Dalam kasus lain, kendala akan menjadi jumlah besar peralatan yang digunakan, kurangnya akses mudah ke komponen yang diperlukan dan fakta bahwa sebagiannya sudah usang sehingga tidak mendukung fungsi yang diperlukan di tingkat perangkat keras, misalnya, enkripsi.

Contoh peralatan yang digunakan selama penelitian

Contoh peralatan yang digunakan selama penelitianRekam / mainkan perintah

Untuk menguji sistem terhadap kerentanan ini, kami merekam "jejak" dari perintah "Mulai", mengklik berbagai tombol pada kendali jarak jauh, dan perintah mematikan darurat. Mereproduksi mereka kemudian, mereka segera mengkonfirmasi tiga fakta penting:

- tidak ada mekanisme perlindungan dalam sistem, seperti kode yang berubah, karena sinyal yang direkam sebelumnya dianggap oleh penerima sebagai yang asli;

- seorang penyerang mungkin menyalakan perangkat yang terputus menggunakan sinyal-sinyal ini;

- perintah untuk memulai shutdown darurat dikodekan sedemikian rupa sehingga dapat dengan mudah digunakan sebagai jenis serangan terpisah.

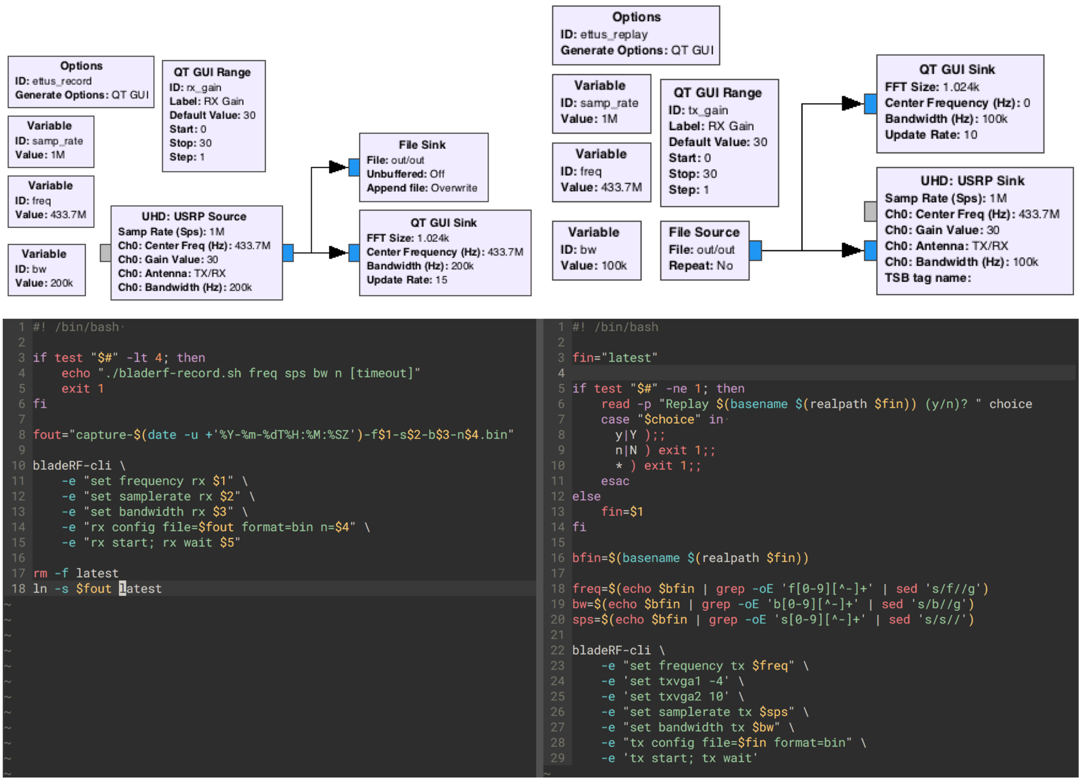

Serangan menggunakan berbagai perangkat SDR, termasuk Ettus USRP N210, BladeRF x115, dan HackRF. Sebagai hasilnya, kami sampai pada kesimpulan bahwa hampir semua perangkat dari jenis daya yang cukup ini, dilengkapi dengan antena pemancar, cocok untuk serangan semacam itu. Ettus USRP N210 digunakan bersama dengan GNU Radio, dan skrip khusus ditulis untuk BladeRF x115.

Skrip dan Skema Radio GNU Ditulis untuk Merekam dan Memainkan Perintah

Skrip dan Skema Radio GNU Ditulis untuk Merekam dan Memainkan PerintahDalam semua pengujian, yang dilakukan baik di laboratorium maupun di lapangan, skema perekaman / pemutaran perintah bekerja tanpa pengaturan atau modifikasi tambahan, yang menegaskan kesederhanaan serangan semacam itu dan kerentanan hampir lengkap dari peralatan yang digunakan.

Substitusi perintah

Untuk menggunakan jenis serangan ini, perlu mendekripsi protokol yang digunakan oleh sistem kendali jarak jauh, baik di tingkat perangkat lunak maupun di tingkat perangkat keras pemancar. Adapun serangan menggunakan perekaman / pemutaran, mereka mencatat perintah dasar yang digunakan untuk mengontrol perangkat, tetapi kali ini tujuannya adalah untuk merekam semua kombinasi yang mungkin dari penekanan tombol, termasuk penekanan pendek dan panjang.

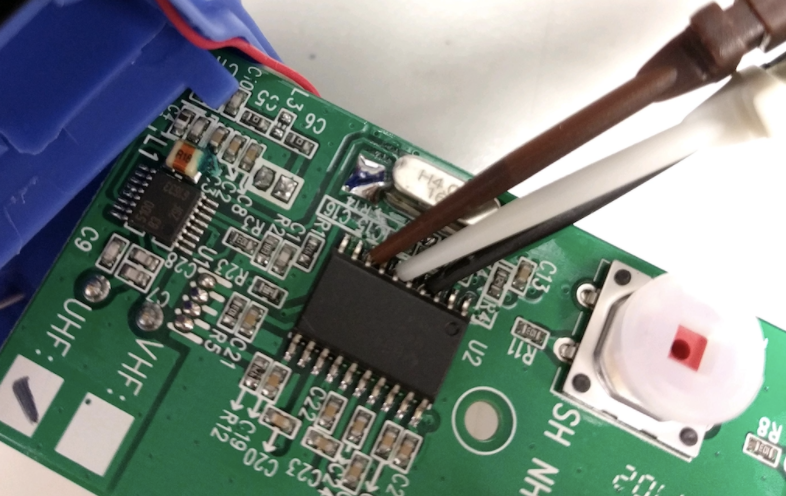

Alat analisis diagnostik terhubung ke pemancar radio untuk mendekripsi data

Alat analisis diagnostik terhubung ke pemancar radio untuk mendekripsi dataIni diperlukan untuk mulai memahami skema demodulasi yang digunakan dalam berbagai kendali jarak jauh. Untuk tujuan yang sama, kami memeriksa semua dokumentasi yang tersedia dan menggunakan aplikasi Universal Radio Hacker untuk mempelajari bentuk sinyal radio. Setelah itu, kami mengembangkan skrip untuk melakukan serangan, dan bekerja dengan perangkat Juuko bahkan mengarah pada pembuatan modul perangkat keras khusus untuk peretasan, yang kami sebut RFQuack.

Inisiasi Shutdown Darurat

Faktanya, memulai shutdown darurat adalah kelanjutan logis dari dua jenis serangan pertama. Untuk implementasinya, kendali jarak jauh yang digunakan oleh penyerang secara konstan mengirimkan paket ke peralatan yang bertanggung jawab atas perintah reboot atau darurat. Selain itu, bahkan dengan remote control asli yang memberikan perintah lain ke peralatan saat ini, paket-paket ini masih diproses selama pengujian dan menyebabkan perangkat dimatikan / di-boot ulang. Metode serupa dapat dengan mudah digunakan untuk sabotase atau pemerasan, sepenuhnya melumpuhkan operasi masing-masing peralatan atau mematikannya secara besar-besaran.

Penggantian Remote Control

Di kedua perangkat yang diuji (Saga dan Juuko), untuk memeriksa vektor serangan ini, pertama-tama kita harus mengaktifkan fungsi pemasangan, yang dinonaktifkan secara default. Setelah itu, perlu untuk menghidupkan penerima dan menekan tombol-tombol tertentu pada remote control. Kami mencegat sinyal yang ditransmisikan selama pemasangan menggunakan BladeRF dan memutarnya, setelah itu penerima berhenti menerima perintah dari remote control asli, menganggap sumber sinyal baru sebagai yang utama.

Pada saat yang sama, protokol yang digunakan dalam proses pemasangan itu sendiri tidak dilindungi dari peretasan dengan cara apa pun dan sedikit berbeda dari perintah biasa yang dikirimkan dari remote control ke penerima. Selain itu, karena kerentanan protokol transfer data untuk pemasangan, metode serupa bekerja bahkan dengan perangkat Juuko, meskipun mereka perlu mengklik tombol khusus pada peralatan itu sendiri untuk menyelesaikan pemasangan. Selanjutnya, menggunakan metode ini, penyerang akan dapat memulai serangan massal DoS pada peralatan dan menyabot operasinya dalam kerangka seluruh pabrik atau dermaga / gudang otomatis.

Pemrograman ulang

Untuk memeriksa vektor serangan ini, kami menggunakan salinan firmware untuk firmware dan, jika perlu, dongle khusus. Sampel Juuko dan Saga dengan demikian dapat diprogram ulang di laboratorium, dan kemungkinan pemrograman ulang untuk peralatan Telecrane dikonfirmasi pada tingkat teoretis, berdasarkan pada dokumentasi teknis perangkat.

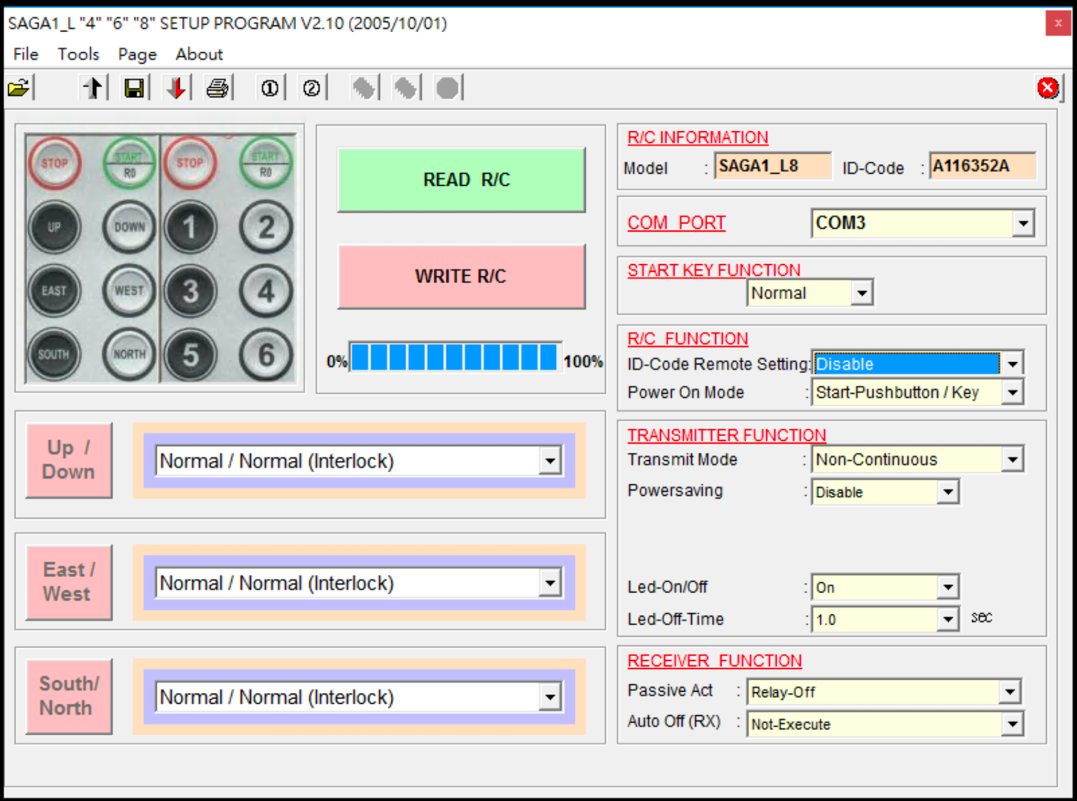

Perangkat Saga menginstal antarmuka perangkat lunak

Perangkat Saga menginstal antarmuka perangkat lunakDalam ketiga kasus, ditemukan bahwa perangkat lunak untuk bekerja dengan firmware perangkat tidak memiliki mekanisme otentikasi pengguna dan perlindungan terhadap gangguan pihak ketiga. Selain itu, perangkat lunak ini dimaksudkan hanya untuk digunakan dengan OS Windows (dan, dalam beberapa kasus, dengan Windows XP yang kedaluwarsa), yang tetap menjadi OS paling populer untuk mendistribusikan program jahat.

Dalam kasus peralatan Saga, penyerang juga dapat dengan mudah mengakses kata sandi dan parameter BSL yang ditulis ke memori flash perangkat dan, karenanya, memodifikasi firmware, mengekstrak file-nya untuk penyelidikan lebih lanjut, memperkenalkan kode berbahaya mereka sendiri untuk aktivasi yang tertunda, dan bahkan memulai penghapusan informasi lengkap dari memori untuk menyembunyikan jejak aktivitas mereka. Satu-satunya syarat untuk keberhasilan penggunaan vektor serangan ini adalah akses ke komputer, yang digunakan untuk mem-flash sistem kendali jarak jauh.

Kesimpulan

Kesimpulan utama yang dapat diambil dari laporan (

Analisis Keamanan Pengendali Jarak Jauh Radio untuk Aplikasi Industri ) adalah bahwa apa yang disebut sistem perlindungan untuk peralatan ini dari serangan jahat tidak tahan terhadap kritik, dan tidak disediakan di beberapa perangkat. Alasan utama untuk situasi saat ini, kami mempertimbangkan umur panjang peralatan ini (siklus hidup beberapa sampel uji berakhir bertahun-tahun yang lalu), tingginya biaya penggantian itu, kesulitan dalam memperbarui perangkat lunak dan memperkenalkan sistem keamanan baru.

Sistem kendali jarak jauh peralatan industri dalam tingkat perlindungannya terhadap pengaruh eksternal jauh tertinggal dari sistem serupa di segmen konsumen dan tanpa modernisasi serius dan revisi pendekatan pabrikan terhadap masalah ini, mereka tetap merupakan mata rantai yang lemah dalam keselamatan fasilitas industri. Seperti yang ditunjukkan oleh hasil penelitian, sangat sederhana untuk mengambil keuntungan dari kerentanan yang ada, oleh karena itu, perlu untuk mengembangkan pendekatan sistematis untuk eliminasi mereka, termasuk rilis reguler pembaruan perangkat lunak dan firmware, transisi peralatan industri ke standar radio yang diterima secara umum (Bluetooth Low Energy dan 5G), penggunaan enkripsi perangkat keras, serta pengembangan mekanisme perlindungan unik terhadap akses tidak sah ke perangkat keras penerima dan pemancar untuk mempersulit tugas para penyerang yang ingin memahami Saya di perangkat mereka dan menggunakannya untuk membuat "alat" saya sendiri.