Gagasan menggunakan 802.1x sebagai sarana untuk memerangi akses jaringan yang tidak sah bukanlah hal baru. Kita masing-masing pasti menemukan kurir dari layanan pengiriman, yang dapat melihat kabel tambalan dari lengan jaket perusahaan, dan Anda sudah dapat melihat bagaimana dia, setelah melihat outlet RJ-45 gratis, bergegas ke sana dengan gerakan cepat ...

Namun, jika dalam konsep umum penggunaan dan konfigurasi 802.1x dengan otorisasi melalui RADIUS dikalahkan dan sederhana, dalam hal ini ada insiden, solusi yang akan saya tawarkan di bawah ini.

Diberikan:- Sakelar Akses - EX2200, JunOS 12.3R2.

- Server RADIUS berdasarkan NPS Windows Server 2012R2.

- Beragam kebun binatang dari jenis - televisi, AppleTV, printer dan hewan jaringan kecil lainnya, yang tidak dapat login sebagai peserta normal dan memadai melalui sertifikat atau PEAP. Setiap perangkat di Active Directory memiliki akun sendiri di OU yang sesuai dengan sAMAccountName = MAC (dalam huruf kecil, tanpa karakter pemisahan), kata sandi = sAMAccountName.

Untuk departemen atau grup keamanan yang berisi perangkat ini, FineGrainedPasswordPolicy terpisah telah dibuat untuk dapat menetapkan kata sandi yang tidak sesuai dengan standar keamanan.

Konfigurasi asli untuk 802.1x pada EX2200:

//set actual interfaces set interfaces interface-range ACCESS_PORTS member "ge-0/0/[0-40]" // Config interface range as L2 ports set interfaces interface-range ACCESS_PORTS unit 0 family ethernet-switching set protocols dot1x authenticator authentication-profile-name dynamicvlan set protocols dot1x authenticator radius-options use-vlan-id set protocols dot1x authenticator interface ACCESS_PORTS supplicant single set protocols dot1x authenticator interface ACCESS_PORTS transmit-period 10 set protocols dot1x authenticator interface ACCESS_PORTS retries 0 set protocols dot1x authenticator interface ACCESS_PORTS mac-radius set protocols dot1x authenticator interface ACCESS_PORTS supplicant-timeout 10 //set actual reject-vlan and fail-vlan set protocols dot1x authenticator interface ACCESS_PORTS server-reject-vlan default set protocols dot1x authenticator interface ACCESS_PORTS server-fail vlan-name default set protocols dot1x authenticator interface ACCESS_PORTS guest-vlan default //set actual password set access radius-server 172.17.xx secret "xxx" set access profile dynamicvlan authentication-order radius set access profile dynamicvlan radius authentication-server 172.17.xx

Semua workstation masuk tanpa masalah, tetapi salah satu dari shushera yang disebutkan di atas - tidak.

Wireshark dengan keras kepala menunjukkan bahwa NPS mengirim Access-Reject dengan kode EAP 4, yang, seperti diketahui dalam lingkaran-lingkaran sempit, berarti Kegagalan.

Informatif, bagaimanapun, seperti biasa ...

Protokol yang digunakan oleh pemohon untuk autentikasi mac-radius adalah EAP-MD5 secara default.

Ada juga opsi PEAP dan PAP.

PEAP tidak tersedia untuk EX2200.

Kami mencoba mengonfigurasi PAP. Dalam teks biasa, tentu saja, saya tidak benar-benar ingin, tetapi, karena tidak memiliki yang terbaik, kami menggerakkan tim yang dihargai

set protocols dot1x authenticator interface ACCESS_PORTS mac-radius authentication-protocol pap

dan (drum roll) - Kesalahan sintaksis - sangat membantu Juniper memberi tahu kami.

Selama pertikaian, ancaman dengan besi solder dan tindakan represif lainnya, situs web Juniper menyarankan bahwa opsi ini hanya tersedia untuk firmware dari rilis 15.1.

Tampaknya, ini dia, solusi untuk masalah tersebut. Tapi tidak, Juniper yang sama tidak hanya merekomendasikannya, tetapi juga dengan segala cara melindungi kebiasaan dari kecabulan seperti firmware 15.1 pada EX2200. Grit, pemanfaatan prosesor sentral dan RAM berada di atas normal, oleh karena itu 12,3 adalah batas tertinggi versi JunOS untuk pemilik beruntung EX2200.

Oke, kita akan berurusan dengan protokol yang mengirim data pengalihan ke NPS.

Jadi ternyata secara default dia mengirimnya ke eap-md5, lalu apa? - Benar, itu dinonaktifkan di Windows Server, mulai dari rilis 2008 - mereka mengatakan, itu tidak aman. Beberapa pertanyaan di Google memberikan hasil yang diinginkan - file-reg yang menyertakan protokol yang kita butuhkan.

Namun, NPS dengan keras kepala menanggapi permintaan dari printer dan

Access-Reject lainnya .

Dia mengeluarkan rokok, ingat bahwa dia telah membuangnya, menyembunyikannya ...

Google, yang ada di dunia ... Tapi tidak, ini dari opera lain ...

Oke Google?

802.1x otentikasi MAC dengan NPS RADIUSSetelah beberapa halaman google, di forum ubnt saya menemukan apa yang saya cari. Anda perlu mengaktifkan beberapa parameter untuk kredensial perangkat, lalu membuat ulang kata sandi dan - voila - Miracle. Apalagi ternyata lebih baik dari yang diharapkan. Eap-md5, tentu saja, bukan berita baik, tetapi masih lebih baik daripada teks biasa.

Konfigurasi, pengaturan, dan tangkapan layar kebijakan yang dihasilkan di bawah spoiler.

Konfigurasi EX2200, Kebijakan NPSFile reg ajaib yang menyertakan dukungan untuk EAP-MD5 di Windows Server 2012 R2 Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\4] "RolesSupported"=dword:0000000a "FriendlyName"="MD5-Challenge" "Path"=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,\ 00,25,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,52,00,\ 61,00,73,00,63,00,68,00,61,00,70,00,2e,00,64,00,6c,00,6c,00,00,00 "InvokeUsernameDialog"=dword:00000001 "InvokePasswordDialog"=dword:00000001

Setelah membuat perubahan pada registri, Anda harus memulai kembali layanan NPS

Stop-Service IAS Start-Service IAS

Skrip yang menetapkan pengaturan yang diperlukan untuk akun perangkat: $devices=Get-ADUser -SearchBase "ou=802.1x-groups,ou=devices_groups,dc=company,dc=local" -Filter * foreach ($device in $devices) { set-aduser -Identity $device.name -UserPrincipalName ($device.name+"@company.local") -PasswordNeverExpires $true -AllowReversiblePasswordEncryption $true -CannotChangePassword $true Set-ADAccountPassword -Identity $device.name -NewPassword (ConvertTo-SecureString -AsPlainText $device.name -force) }

Bahkan, ia menetapkan parameter yang setara dengan tangkapan layar. Tapi, itu satu hal untuk meletakkan untuk beberapa perangkat, dan sangat lain ketika Anda memiliki lebih dari dua puluh dari mereka. Skrip juga mengatur ulang kata sandi untuk akun perangkat, yang diperlukan setelah mengaktifkan enkripsi terbalik.

Pengaturan kebijakan NPS:

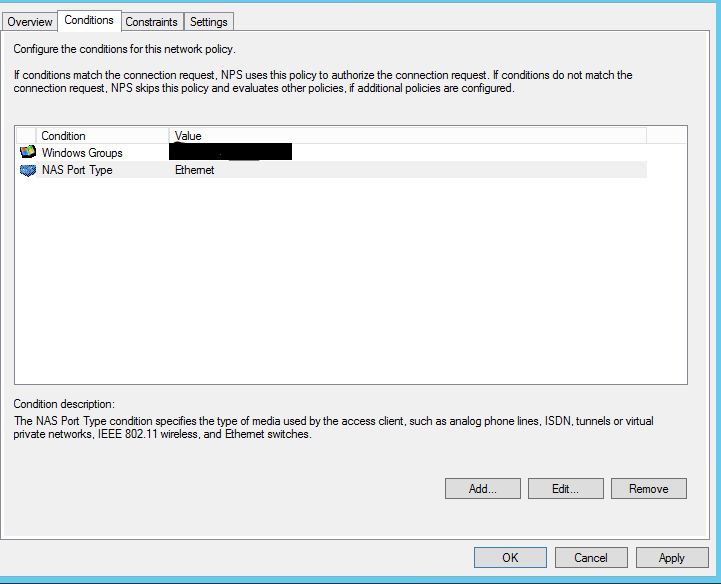

Pengaturan kebijakan NPS:- Kami menunjukkan grup dengan perangkat dan jenis port.

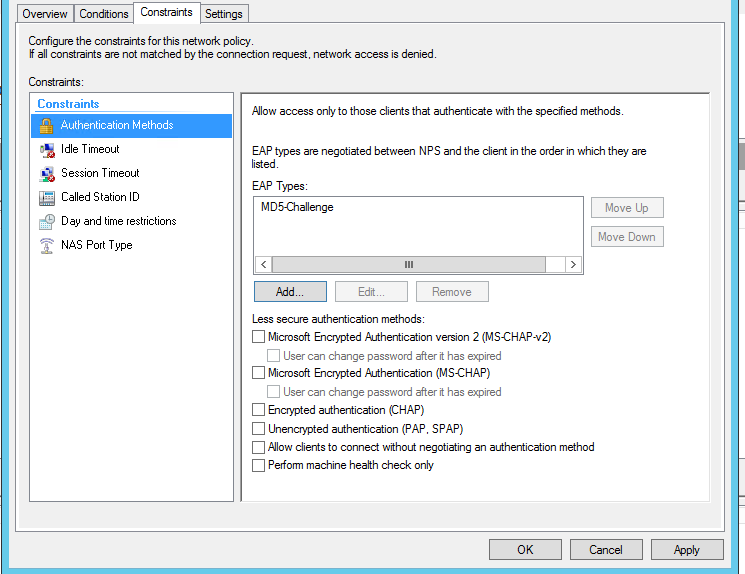

- Setelah memanipulasi registri, MD5-Challenge kami yang berharga muncul di daftar protokol yang tersedia. Kami memilihnya.

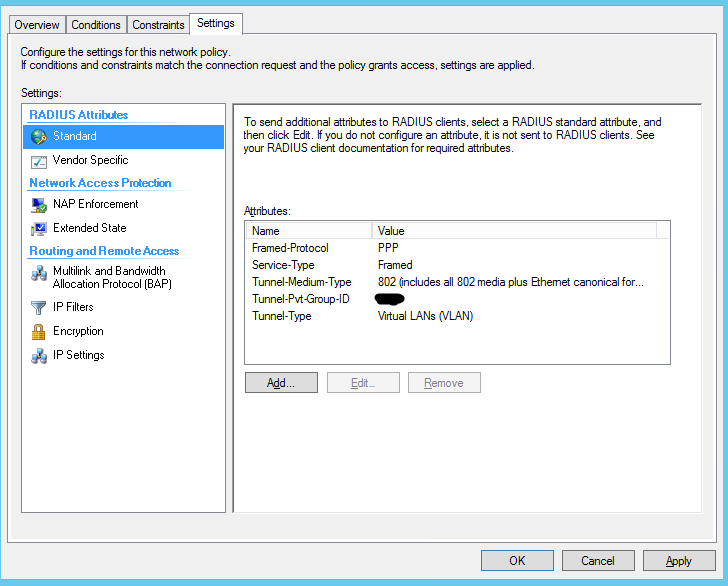

- Kami menetapkan pengaturan yang tersisa berdasarkan persyaratan dari implementasi logis. Tidak berbeda dengan pengaturan RADIUS + 802.1x standar.

Hasilnya:- Perangkat jaringan seperti televisi, Apple TV, printer diautentikasi oleh 802.1x dan berdasarkan keanggotaan grup.

- Kata sandi tidak dikirim dalam teks yang jelas, tetapi setidaknya dienkripsi.

Daftar arah, panduan, dan sumber daya:Rekomendasi Juniper untuk versi perangkat lunak pada EX2200Dukungan EAP-PAP pada perangkat Juniper untuk Otentikasi MAC RADIUSKomunitas UBNT memberikan tendangan terakhir ke arah yang benar