Menurut perkiraan paling konservatif, pada 2017, kerusakan global dari serangan cyber berjumlah satu triliun dolar, menurut penelitian tahunan BI.ZONE untuk 2017-2018. Hampir tidak mungkin menilai kerusakan yang sebenarnya, karena 80% perusahaan menyembunyikan kasus peretasan dan kebocoran. Para ahli memperkirakan bahwa jika tidak ada yang dilakukan, dalam beberapa tahun jumlah kerusakan akan meningkat menjadi $ 8 triliun.

Di Binary District, kami telah menyusun menceritakan kembali secara singkat studi BI.ZONE tentang tantangan baru dunia digital. Kami memilih tren utama di bidang kejahatan dunia maya dan fakta menarik dari sebuah penelitian yang menarik perhatian kami: seberapa cepat dunia kejahatan dunia maya belajar tentang kerentanan di MS Office, apa masalah Internet dalam hal-hal, dan mengapa membangun perlindungan untuk infrastrukturnya belum menjamin keamanan lengkap perusahaan.

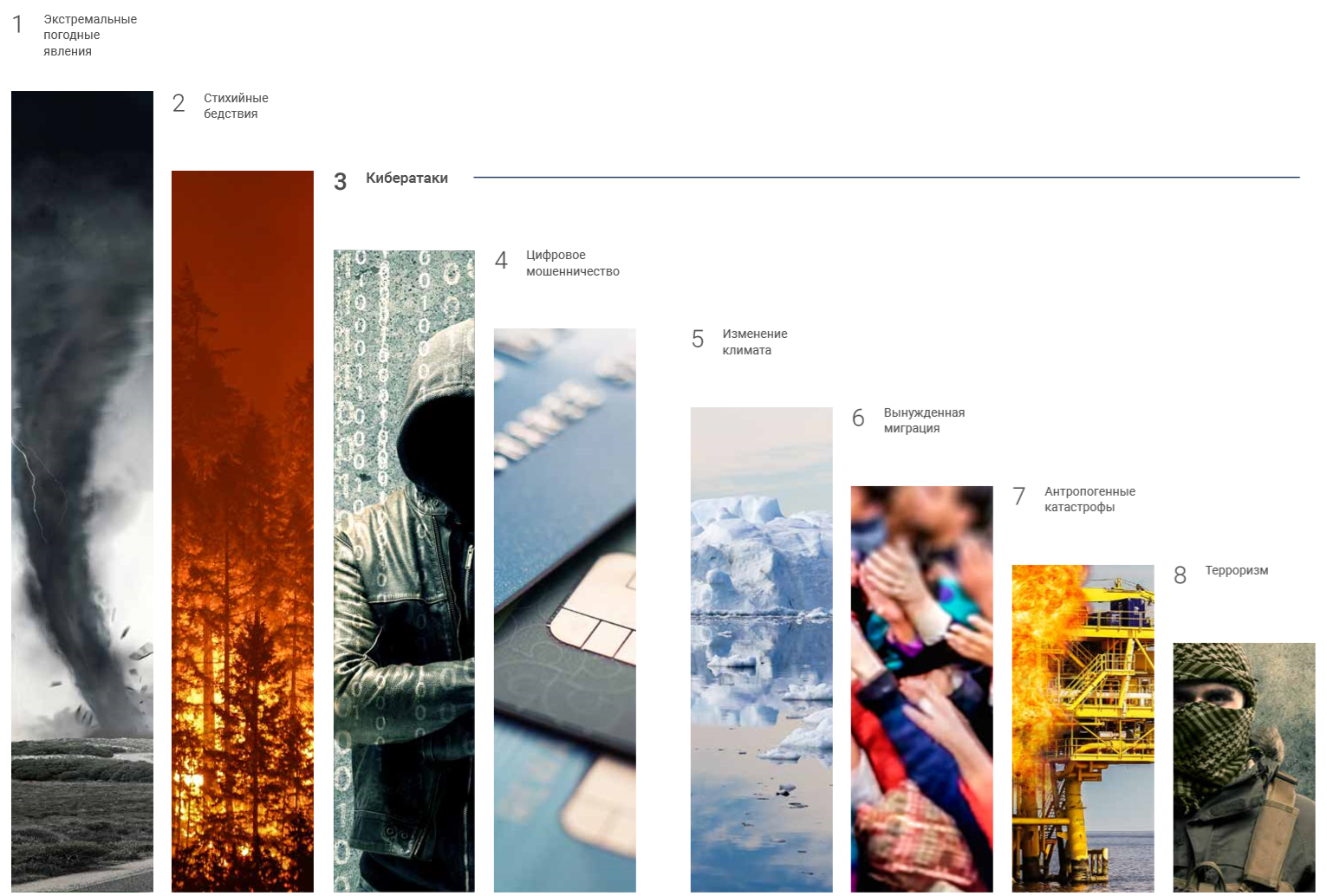

Serangan dunia maya - dalam 3 risiko global teratas: mereka membawa kerusakan $ 1 triliun - lebih dari terorisme dan bencana buatan manusia (data dari World Economic Forum)

Serangan dunia maya - dalam 3 risiko global teratas: mereka membawa kerusakan $ 1 triliun - lebih dari terorisme dan bencana buatan manusia (data dari World Economic Forum)Kebocoran data

Setiap tahun, jumlah kebocoran data terus bertambah. Beberapa hari yang lalu,

dump terbesar dalam sejarah diunggah ke jaringan: kumpulan data dari banyak kebocoran muncul di arsip: 2,7 miliar akun, lebih dari 1,1 miliar di antaranya merupakan kombinasi unik dari alamat surat dan kata sandi.

Sebagai aturan, penyerang menjual kembali data yang dicuri di segmen bayangan Internet atau menggunakannya untuk mengatur serangan baru. Paling sering, para penjahat mencuri data pribadi (sekitar 67% dari kasus), serta informasi keuangan dan kredensial. Pada 2017, hanya 18% penyebab kebocoran yang acak, sisanya adalah penyerang eksternal atau internal.

Perusahaan besar dengan ribuan staf paling sering menjadi korban kebocoran - dan mereka juga menderita kerugian besar akibat serangan dunia maya. Jadi, di AS, biaya kebocoran data perusahaan rata-rata $ 7,4 juta. Namun, kerusakan dari kebocoran tidak hanya langsung, tetapi juga tidak langsung. Sebagai contoh, pada bulan Juli 2017, para peretas memasuki jaringan internal perusahaan televisi HBO dan memompa data 1,5 TB, termasuk serangkaian seri yang belum dirilis dan skrip untuk game seri singgasana yang belum dirilis pada waktu itu. Penyerang menuntut tebusan $ 6 juta dari HBO. Perusahaan tidak membayar, tetapi masih mengalami kerusakan reputasi.

Dalam beberapa kasus, penyerang mencuri data bukan untuk monetisasi segera, tetapi untuk pengembangan serangan di masa depan. Jadi, pada Juni 2017, terjadi kebocoran kode sumber Windows 10 - arsip yang merupakan bagian dari Shared Source Kit dan termasuk file dengan teks sumber driver perangkat yang diunggah oleh orang tak dikenal ke situs web BetaArchive. Kebocoran besar semacam itu menyebabkan munculnya gelombang eksploitasi baru yang mengeksploitasi kerentanan yang sebelumnya tidak diketahui dalam kode OS.

Kerusakan dari kebocoran meningkat seiring dengan jumlah kebocoran ini, mereka mempengaruhi semakin banyak orang dan perusahaan. Kegagalan untuk mematuhi persyaratan untuk perlindungan data pribadi dapat mengancam tidak hanya denda, tetapi juga pukulan terhadap reputasi, kerugian finansial, arus keluar pelanggan, pengeluaran untuk menganalisis keadaan infrastruktur dan memperkuat perlindungannya. Jauh lebih baik membatasi diri pada dua langkah terakhir - jauh lebih murah.

Serangan pada sektor perbankan

Serangan pada sektor keuangan adalah yang paling kompleks dan paling sering: menurut BI.ZONE, setiap serangan kedua dilakukan. Jadi, baru-baru ini BI.ZONE

menganalisis secara terperinci di blog-nya serangan kelompok Buhtrap terhadap bank-bank Rusia, yang kemudian dikenal pada 19 Desember 2018. Daftar phishing berisi file yang dapat dieksekusi

"md5: faf833a1456e1bb85117d95c23892368" , yang mengambil berbagai nama: "Rekonsiliasi untuk December.exe", "Documents wednesday.exe", "Dokumen 19.12.exe", "Menutup dokumen wednesday.exe".

Jika kita mengingat serangan sebelumnya, maka, misalnya, di Rusia 200 bank diserang oleh kelompok Carbanak pada 2017. 11 dari mereka tidak bisa menahan peretasan, yang membawa para penyerang lebih dari $ 16 juta.

Fitur yang menarik dari Carbanak adalah taktik menggunakan infrastruktur organisasi lain untuk mendistribusikan malware. Dalam beberapa kasus, email phishing dibuka oleh karyawan yang secara langsung bertanggung jawab atas keamanan siber.

Metode utama entri awal adalah Spear Phishing - surat yang disiapkan khusus yang mempertimbangkan karakteristik sektor perusahaan atau industri. Carbanak yang sama biasanya mengirimkan pesan phishing dari alamat yang mengandung kata-kata yang berhubungan dengan perbankan: nama-nama perusahaan yang memproduksi peralatan (Wincor-Nixdorf), sistem pembayaran (Visa, MasterCard, Western Union), dll.

Peretas mengikuti berita keamanan dunia maya dan dengan cepat membuat kembali eksploitasi baru untuk digunakan dalam serangan. Menurut BI.ZONE, tidak lebih dari satu hari (!) Berlalu dari saat eksploitasi baru untuk MS Office dirilis hingga digunakan dalam buletin Carbanak.

Serangan Rantai Pasokan

Pada 2017-2018, jumlah serangan Supply Chain meningkat sebesar 200%. Strategi ini didasarkan pada fakta bahwa penyerang berusaha untuk mendapatkan akses ke infrastruktur organisasi target tidak secara langsung, tetapi memintasinya - dengan menyuntikkan kode berbahaya ke dalam program peserta yang paling tidak terlindungi dalam rantai pasokan.

Paling sering, tujuan akhir dari serangan semacam itu adalah sektor perbankan, bagian terbesar dalam kue hacker ini.

Serangan Rantai Pasokan berbahaya karena sangat sulit, dan kadang-kadang tidak mungkin dilacak dan dicegah. Alih-alih menyerang infrastruktur satu organisasi yang terlindungi dengan baik, para penjahat mendapatkan akses ke infrastruktur banyak perusahaan yang menggunakan perangkat lunak yang dikompromikan dari penyedia yang dilindungi dengan lemah.

Serangan pada rantai pasokan dimulai dengan infeksi program populer. Misalnya, dalam kasus ransomware NotPetya, distribusi dimulai setelah infeksi MEDoc, sebuah program untuk pelaporan pajak. Sebagai hasil dari kompromi dari server pembaruan MEDoc, para penyerang berhasil menyuntikkan pintu belakang ke dalam kode program, di mana file yang dapat dieksekusi NotPetya kemudian diunduh. Konsekuensinya menyedihkan: kerusakan pada satu perusahaan bisa mencapai lebih dari $ 300 juta, dan kerusakan global diperkirakan mencapai $ 1,2 miliar. EternalBlue yang mengeksploitasi juga memainkan peran dalam hal ini, karena itu penyebar enkripsi menyebar lebih cepat.

Bot IoT

Salah satu tren yang lebih terlihat pada 2017-2018 adalah peningkatan tajam dalam jumlah serangan pada perangkat yang terhubung ke Internet.

Pasar untuk perangkat IoT tidak lagi ceruk: lebih dari 8,4 miliar perangkat saat ini beroperasi di dunia, dan menurut perkiraan, pada tahun 2020 jumlah totalnya akan mencapai 30 miliar.

Keamanan perangkat IoT yang rendah menyebabkan fakta bahwa mereka mudah dikompromikan dan digunakan untuk membuat botnet untuk mengatur serangan DDoS. Selain itu, perangkat pintar seringkali menjadi titik lemah dalam jaringan organisasi, berkat penyerang yang dapat menembus jaringan internal perusahaan.

Penyebab utama kerentanan perangkat IoT:

- sebagian besar pengguna tidak mengubah kata sandi default,

- Pembaruan tidak keluar, atau mereka sulit dipasang,

- Tidak ada standar yang seragam dan persyaratan keselamatan.

Di antara botnet IoT yang populer, orang dapat mengingat JenX, yang menjadi terkenal pada Februari 2018. Botnet terutama terdiri dari perangkat Huawei yang terinfeksi dan perangkat yang menggunakan pengontrol RealTek. JenX menawarkan layanannya untuk mengatur serangan DDoS dengan harga yang sangat sederhana - sebesar $ 20 Anda dapat memesan serangan dengan kapasitas sekitar 300 Gb / s.

Bidang cybercrime berkembang pesat. Kemampuan untuk mendapatkan uang dan kegembiraan yang besar dengan cepat mendorong penyerang untuk meningkatkan keterampilan mereka agar terus-menerus memeriksa kekuatan perangkat lunak dan infrastruktur perusahaan, menemukan celah baru. Metode perlindungan yang bekerja kemarin akan kedaluwarsa besok.

Bersama dengan BI.ZONE, kami meluncurkan dua kursus offline tentang keamanan informasi:

Keamanan Aplikasi Web dan

Investigasi Serangan Cyber

untuk Bisnis . Pembicara kursus adalah para ahli terkemuka di bidang cybersecurity, yang mengkhususkan diri dalam pengujian penetrasi dan forensik komputer, dan guru dari kursus yang sesuai di NRNU MEPhI. Program kursus disesuaikan dengan insiden baru yang sebenarnya. Kelas akan diadakan di Digital 16-17 Oktober.